暗号化は、認証されていない第三者による個人情報へのアクセスおよび拡散を防ぐためのセキュリティ目的で広く使用されています。バックアップも例外ではなく、データ侵害の対象になることが多いです。データ保護戦略の一部として、バックアップに追加のセキュリティ層として暗号化を導入することができます。

このブログ記事では、サイバー攻撃の際にデータを保護するためのバックアップ暗号化の方法と、より安全なバックアップインフラのデータ保護レベルを向上させる方法を紹介します。

バックアップ暗号化とは?

バックアップ暗号化は、バックアップデータを読み可能な形式から、特別な解読キーやパスワードなしでは読み取れない安全な形式に変換するプロセスです。これにより、認証されていない個人がバックアップデータにアクセスした場合でも、適切な認証情報がない限り、データが読まれる、使用される、または暴露されることはありません。バックアップ暗号化は、敏感な情報を盗難、損失、または暴露から保護するための重要なセキュリティ対策です。

暗号化の例として、誰にでも読み取れるプレーンテキストをシーザー符号に変換し、通常の方法で開かない限り読めないシフ尔特ekst(この場合のシーザー符号)にします。その結果、秘密のコードを使用して元のデータを変換することで、データの真の意味が歪曲され、解読キーなしでは理解できなくなります。

バックアップを暗号化する重要性

バックアップの暗号化は、第三者によるデータの盗難や漏洩を防ぐために重要です。サイバー犯罪者はあなたのデータを盗み、これを競合他社に売却するか、盗んだデータをインターネットに公開して、あなたの組織に更大的な損害を与えることができます。これにより、重大な評判と財政的な損失が発生する可能性があります。

現代のウイルス、スパイウェア、ランサムウェアは、悪意を持つ者らが悪意を実行するために使用される一般的なツールであり、彼らの攻撃はより高度化し、頻繁化しています。認証されないアクセスを避けるためのデータ保護目的だけでなく、バックアップの暗号化が重要である他の理由もあります。これには:

- 規制と規範が含まれます。EUの一般データ保護規則(GDPR)、Payment Card Industry Data Security Standard(PCI DSS)、カリフォルニア消費者隐私保護法(CCPA)、健康保険移行と責任法(HIPAA)、Critical Infrastructure Act報告(CIRCIA)、SOC 3(システムおよび組織統制3)など、特定のカテゴリーの企業は、これらの規制要件を満たさなければなりません。これらの規範基準は、データの保存と転送中に組織に対してデータ暗号化を義務付けています。

- 全体のセキュリティを向上させる。暗号化されたバックアップはセキュリティの層を追加し、データ保護戦略を強化します。バックアップを暗号化された形式で保存することで、ハードディスクドライブなどのリムーバブルストレージメディアを使ってバックアップデータを別の場所(例えば、別の地理地域にある災害復旧サイト)に輸送するのがより安全になります。暗号化されたバックアップデータを含むポータブルメディアが紛失されたり盗まれたりしても、第三者は重要で敏感なデータにアクセスできません。

ランサムウェアに対する暗号化されたバックアップ

バックアップは、元のデータの少なくとも1つの追加コピーを作成して、必要に応じて迅速に復旧できるようにデータを保護するために使用されます。したがって、元のデータがランサムウェアによって破損されたり削除されたりしても、バックアップからデータを復旧できます。攻撃者はこの戦略を知っており、データの復旧を不可能にするためにバックアップデータにアクセスして破壊しようとします。バックアップを破損または破壊する前に、サイバー攻撃者はバックアップを自分のサーバーにコピーして、盗まれたバックアップからデータを抽出します。

バックアップが暗号化されたファイルとして保存されている場合、このアプローチはランサムウェアによって破損されたり削除されたりするこれらのファイルを保護するのに役立ちません。ランサムウェアは強力な暗号化アルゴリズムを使用してデータを暗号化し、したがって、データを読み取れないように、または言い換えれば破損させます。ランサムウェアは、あなたやバックアップアプリケーションによって以前に暗号化されたバックアップファイルを再暗号化して、あなたにアクセスできないようにすることができます。

同時に、ランサムウェアがあなたの暗号化されたバックアップファイルを攻撃の発起人に送信した場合でも、強力な暗号化アルゴリズムが使用され、鍵、パスワード、クレデンシャルが安全な場所に保存されている場合、攻撃者はあなたのデータにアクセスすることができません。攻撃者は盗んだデータを公開しない代わりに身代金を要求することが好みますが、あなたがバックアップを暗号化し、バックアップデータが攻撃者にアクセス不能な場合、盗まれた暗号化されたバックアップデータは彼らにとって無用です。暗号化されたバックアップは改ざんに対してより耐性があります。

ハードウェア暗号化は、ランサムウェア攻撃において場合によってはより効果的ですが、このアプローチにはデメリットもあります。ハードウェアセキュリティモジュール(HSM)を使用してハードウェア暗号化を行うことができます。これはPCIeカードであり、暗号化キーは特別なUSBデバイス(USBフラッシュドライブに視覚的に似ています)に保存されます。スマートカードやHASPキーは、暗号化/復号化のためのハードウェアキーを保存する他の例です。このようなデバイスからキーを抽出するのはより難しいです。この場合、適切なドライバーをコンピュータにインストールする必要があります。

ランサムウェア対策としてバックアップを保護するためにエアギャップストレージを使用してください。このストレージタイプはデータをランサムウェアによって改ざんされるのを防ぎます。ランサムウェアは、コンピュータとネットワークから物理的に切断されたエアギャップストレージからデータをコピーすることができません。エアギャップストレージと同様のバックアップ保護目的を持つ不変ストレージまたはバックアップ不変性機能付きストレージを使用してください。

休止時および移動中の暗号化

バックアップは、宛先ストレージメディアに書き込まれる際に暗号化することができます。バックアップデータは通常、宛先に書き込まれる前にネットワークを経由して移動されるため、このデータのネットワークトラフィックを暗号化することが重要です。悪意のある人物はトラフィックスニファーを使用してネットワークトラフィックを傍受(キャプチャ)し、この方法でバックアップデータにアクセスすることができます。データの移動中の暗号化は、このような事件のリスクを減少させます。移動中の暗号化は、データソースとバックアップ宛先ストレージの間で行われます。

休息時の暗号化は、ハードディスクドライブのバックアップリポジトリ、テープカートリッジ、クラウドなど、バックアップストレージ上のバックアップデータを暗号化することを指します。移動中のバックアップデータの暗号化は、ハッカーがネットワークにアクセスした場合にデータを保護しますが、休息時のバックアップの暗号化は、ハッカーがバックアップストレージにアクセスした場合に保護します。

移動中と休息時の両方の暗号化を組み合わせて、バックアップの暗号化を行い、セキュリティレベルを向上させることができます。

暗号化アルゴリズム

複雑な数学的アルゴリズムと暗号化/復号化キーを使用してデータ暗号化を実装します。より利便性を高めるために、ソフトウェアはパスワードまたはパスフレーズを適切な長さの暗号化キーに変換できます。このアプローチにより、ユーザーはパスワードを覚えることができ、長い暗号化キーを学ぶよりも簡単です。バックアップの暗号化の効率は、他のデータと同様に、暗号化アルゴリズムに依存します。

対称暗号化アルゴリズムと非対称暗号化アルゴリズムがあります。対称アルゴリズムでは、一つのキーを使用してデータを暗号化および復号化します。非対称アルゴリズムでは、キーのペアを使用します:データを暗号化するための公開キーとデータを復号化するための秘密キーです。

例としては:

- シmetric暗号アルゴリズムにはAES、DES、3DES、Blowfish、Twofishなどがあります。

- 非symmetric暗号アルゴリズムにはRSA(1024、2048、4096ビット)、ECC、DSA、Diffie-Hellmanなどがあります。

Advanced Encryption Standard(AES)は、高レベルのセキュリティを持つために現在最も使用されている暗号アルゴリズムの一つです。鍵の長さは重要で、暗号化されたデータがどの程度の期間安全であると考えられるかを定義します。128ビットの鍵は、データを最大3年間保護するのに十分です。サポートされている長い鍵には、192ビットと256ビットの鍵があります。

AES-256は256ビットの鍵長で最高レベルのセキュリティを確保します。現代のコンピューターの最大性能を考慮すると、AES-256の復号化鍵を強制解読するには数千年が必要です。米国政府は2003年よりAESを使用してデータを保護しています。この暗号アルゴリズムは暗号専門家らによって十分にテストされ、承認されています。

Secure Sockets Layer/Transport Layer Security(SSL/TLS)を使用したネットワーク取引は移動中に暗号化されます。最も一般的な例はHTTPSプロトコルです。強力な暗号化にはTLS 1.1以上を使用するべきです。

長い暗号鍵はより高いセキュリティを確保しますが、データ暗号化にはより多くのCPUリソースを必要とします。また、暗号化されたバックアップからのデータ復元には時間がかかります。ネットワークを通じてデータを転送中に暗号化する際には、長い暗号鍵を使用すると、有用データの転送速度も低下します。これは以下の理由によるものです:

- 暗号化データは、暗号化アルゴリズムのブロックサイズにデータを合わせるために追加されたパディングにより、時々少し大きくなることがあります。

- 暗号化接続は、暗号化プロセスを管理するために追加のメタデータとヘッダーを含むことが多いです。これには、証明書、暗号化キー、およびハンドシェイク情報などの要素が含まれます。

- これらの余分なバイトのメタデータは、データパayloadを大きくし、伝送するデータ量を少し増加させます。

- データサイズの増加は、同じ量の元の情報に対して多くのデータが伝送されるため、効果的なネットワークスループットを減少させることができます。

暗号化アルゴリズムは、入力タイプに基づいてストリームシーザーとブロックシーザーに分類することができます。ストリームシーザーでは、一度に一つのブロックが暗号化されます。ブロックシーザーは、以下のように対称鍵暗号化アルゴリズムの一種です:

- ブロックシーザーは、データを固定サイズのブロック(例えば、64ビットまたは128ビットブロック)で暗号化します。

- ブロックシーザーは、対称鍵を使用し、同じ鍵が暗号化および復号化の両方に使用されます。

- 一般的なブロックシーザーアルゴリズムには、AES、DES、およびBlowfishがあります。

暗号化対ハッシュ

ハッシュ関数は、テキスト文字列または他のデータセットをハッシュに変換できる不可逆関数です。計算されたハッシュは、データの整合性(ファイル)および信頼性(パスワードハッシュ)を確認するために使用されたり、ユニークな識別子(指紋)を生成するために使用されます。ハッシュ関数の例にはSHA-256とMD5があります。

暗号化バックアップに関連するリスク

暗号化バックアップはバックアップサブシステムに更なる複雑さとオーバーヘッドを追加します。鍵やパスワードが失われると、暗号化されたバックアップからデータを復旧することができなくなり、深刻な問題を引き起こす可能性があります。第三者や攻撃者が暗号化キーにアクセスすると、データの盗難やデータ損失が発生する可能性があります。これらの理由から、企業は信頼性の高い戦略を使用して暗号化バックアップの暗号化キーを保存し、これらのキーの管理、キー変更スキーム、およびセキュリティポリシーを実施して、認証されたユーザーにのみキーを提供する必要があります。

バックアップされたテープカートリッジの暗号化にもリスクがあります。LTO-4からLTO-7のテープ標準はAES-256暗号化をサポートしていますが、シmetric暗号化/復号化キーはテープドライブにデータを書き込むときに保存され、そのドライブの寿命よりも長く保存されません。これらのキーはセキュリティ上の理由からテープに記録されません。データセンターが災害で損傷し、バックアップサーバーが破壊される場合、復号化キーも一緒に破壊されるため、データ復旧の問題が発生する可能性があります。

リスクを減らすために、バックアップテストを定期的に実施して、異なるシナリオで暗号化されたバックアップからデータを復旧できることを確認することをお勧めします。

ハードディスクドライブレベルやフルディスク暗号化を使用する場合、HDDが故障すると、ラボでのデータ復旧が不可能になる可能性があります。バックアップコピーは、暗号化されたHDDやSSDにバックアップを保存するリスクを軽減する助けになります。

キー管理

使用一つの鍵ですべてのデータを暗号化することにはリスクがあります。攻撃者がこの鍵を入手すると、すべてのデータを復号化してアクセスすることができます。高いセキュリティ基準には、組織が異なるデータセットに対して複数の暗号化鍵を使用することが推奨されます。これらの鍵は安全な場所に保存され、許可されたユーザーにのみアクセスが許可されます。管理者は鍵を保護し、災害の際に鍵が利用可能であることを確保する必要があります。

暗号化/復号化キーのライフサイクル全体におけるキー管理プロセスを改善し、キーの消失や漏洩を防ぐために、キー管理システムやKMSを導入することができます。KMSは、誰が鍵にアクセスできるか以及び鍵の割り当てとローテーション方法を制御することができます。キー管理の標準の1つは、Key Management Interoperability Protocol(KMIP)です。キー保管库は、暗号化鍵の保存と管理に使用できます。

NAKIVO Backup & Replicationでのバックアップ暗号化の準備

NAKIVO Backup & Replicationは、暗号化されたバックアップをサポートするデータ保護ソリューションで、以下の方法でバックアップデータを暗号化できます:

- ソースサイド暗号化により、データがソースを離れる前に暗号化し、転送中およびバックアップリポジトリ内のライフサイクル全体にわたって暗号化します。

- ネットワーク暗号化により、データがネットワークを通じてバックアップリポジトリに移動する途中で暗号化します。

- バックアップリポジトリ暗号化により、データがストレージに保存されている間に暗号化します。

NAKIVOソリューションは、世界中でデータ暗号化の業界標準とされる強力なAES-256暗号化を使用しています。

バックアップのソースでの暗号化はバージョン11.0から利用可能です。この機能の利点は、バックアップデータがソース側でまず暗号化され、その後暗号化されたデータがバックアップリポジトリに転送され、リポジトリ内で暗号化された状態で保存されることです。このアプローチにより、設定とバックアッププロセスが簡素化され、クラウドへのバックアップにも使用できます。

システム要件

ソース側暗号化の要件

NAKIVO Backup & Replicationのバージョン11.0では、バックアップジョブレベルでのバックアップ暗号化を設定する新しいオプションが追加されました。データはソースで暗号化され、ネットワークおよびバックアップリポジトリ内で暗号化された状態を維持します。

サポートされるバックアップ先の種類:

- ローカルフォルダ

- NFSおよびSMB共有

- Amazon EC2

- Amazon S3およびS3互換オブジェクトストレージ

- Wasabi

- 重複排除アプライアンス

- Azure Blobストレージ

- Backblaze B2

- テープ

サポートされるバックアップリポジトリの種類:インクリメンタルとフル

ネットワーク暗号化の要件

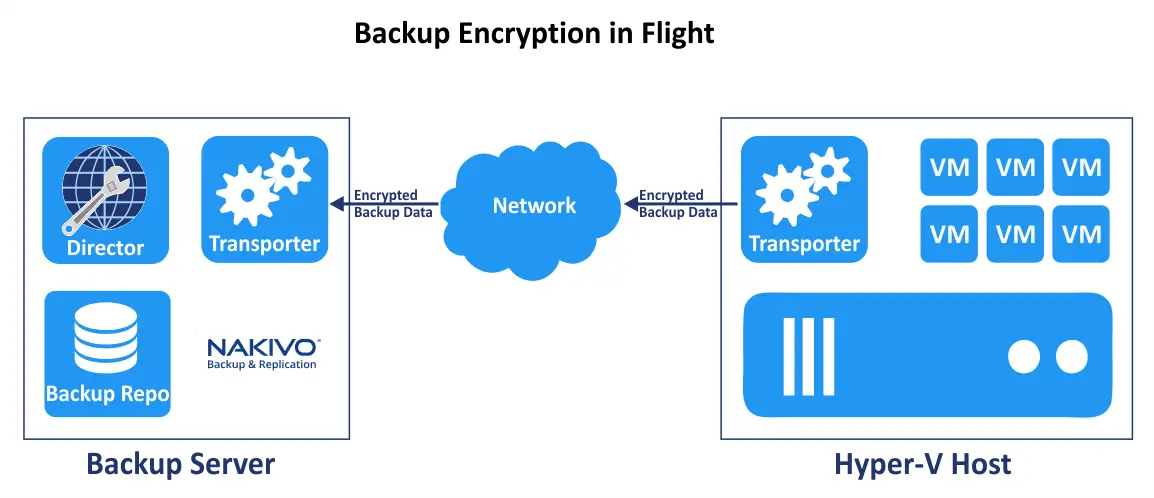

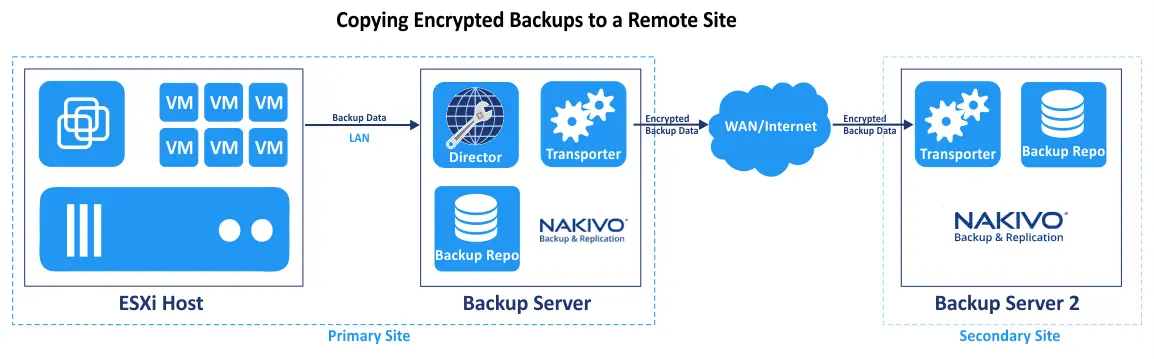

バージョン10.11.2およびそれ以前のバージョンでは、ネットワーク暗号化を設定するために2台のトランスポートが必要です。 トランスポートは、NAKIVO Backup & Replicationのデータ処理、転送、暗号化、圧縮などに責任を持つ主要コンポーネントです。

データのネットワーク経由での転送における暗号化は、送信元側と送信先側の2つのトランスポーター間で行われます。送信元側のトランスポーターはデータを圧縮および暗号化してから送信先側のトランスポーターに送信し、送信先側のトランスポーターはデータを復号化してバックアップリポジトリに書き込みます。

バックアップリポジトリの暗号化要件

バックアップ先のストレージにおけるバックアップ暗号化は、NAKIVO Backup & Replicationでバックアップリポジトリを作成する際に、バックアップリポジトリレベルで利用可能です。

Linux OS上でのインクリメンタルとフル、および永久インクリメンタルバックアップリポジトリタイプに対してバックアップリポジトリの暗号化がサポートされています。

バックアップ暗号化の有効化方法

NAKIVOデータ保護ソリューションで異なるタイプのバックアップ暗号化を有効にする方法を探ってみましょう。

送信元側のバックアップ暗号化(バージョン11.0及以上)

NAKIVO Backup & Replication v11.0では、データ転送および保存のセキュリティのため、送信元でのバックアップ暗号化を設定できます。これらのオプションは、バックアップまたはバックアップコピージョブウィザードのオプションステップで設定できます。

送信元側のバックアップ暗号化とは、データがリポジトリに送信される前に、すなわち送信元で暗号化されることを意味します。

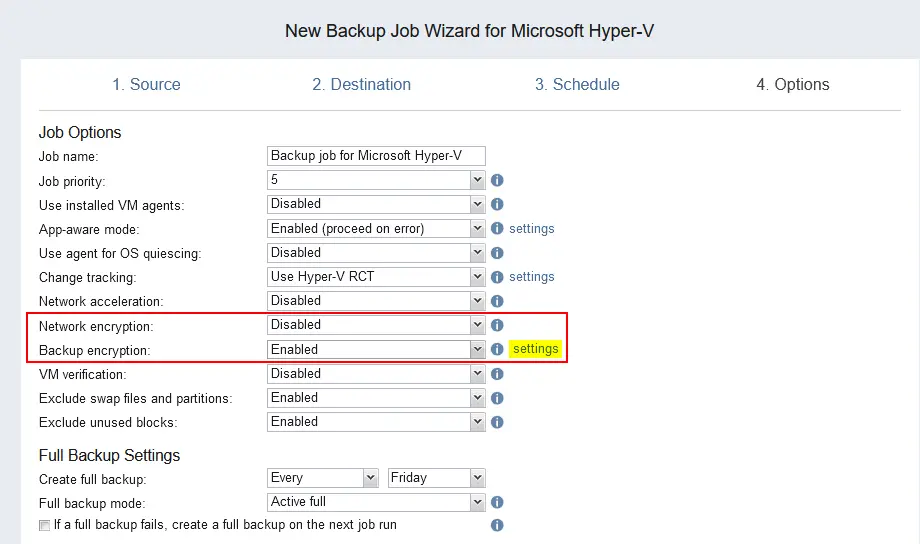

v11.0でバックアップジョブレベルでの送信元側のバックアップ暗号化を有効にするには、以下の手順を行ってください:

- trong Backup encryption dropdown menu, chọn Enabled.

- Nhấp vào Settings tại dòng Backup encryption để đặt mật khẩu cho việc mã hóa.

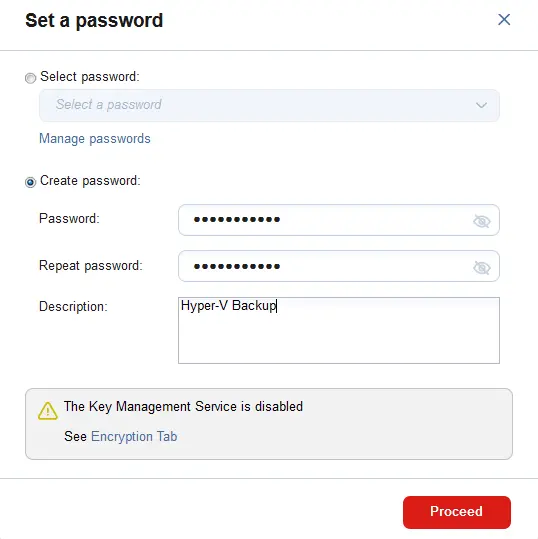

- Chọn Create password, nhập mật khẩu và xác nhận mật khẩu.

Nhập mô tả cho mật khẩu này. Tên được nhập vào mô tả sẽ được hiển thị trong danh sách mật khẩu mà bạn có thể chọn sau cho các công việc sao lưu khác. Chúng tôi sử dụng Hyper-V Backup làm tên cho mật khẩu.

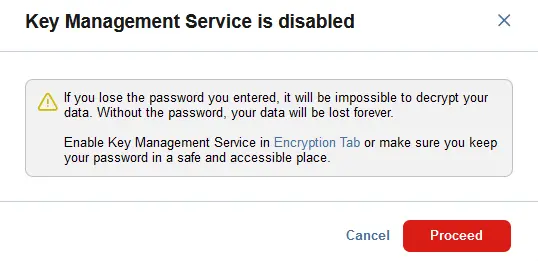

Nếu bạn không sử dụng AWS KMS, bạn sẽ thấy thông báo: The Key Management Service is disabled. See Encryption Tab. Nếu bạn đã cấu hình và启用 AWS KMS, cảnh báo này sẽ không được hiển thị. Lưu ý, để cấu hình KMS quản lý mật khẩu của bạn, bạn phải thêm tài khoản AWS của bạn vào danh mục NAKIVO Backup & Replication trước.

Nhấp vào Proceed.

- 入力したパスワードは自動的に適用されます。

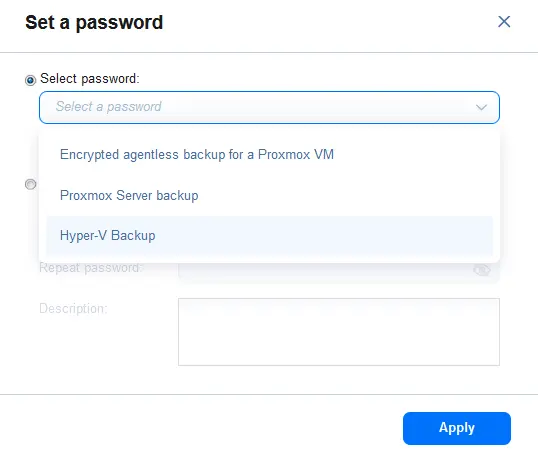

また、既存のパスワードを選択することもできます。

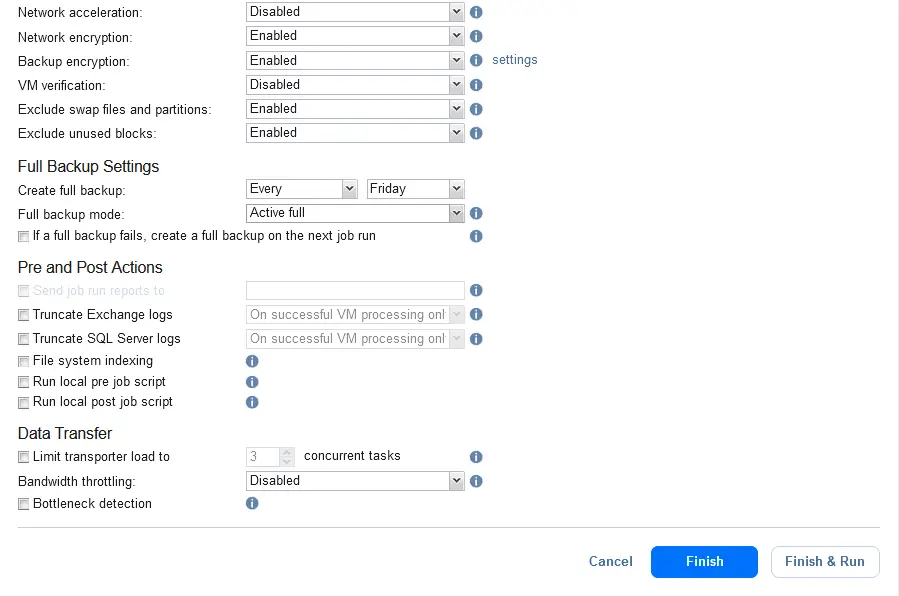

- ジョブ設定を保存するには終了をクリックし、設定を保存してバックアップ暗号化を設定してジョブを実行するには終了して実行をクリックします。

- ジョブ設定を適用する際に、バックアップがパスワードで保護されているため、パスワードを失うとデータを解読することができなくなるという警告が表示されます。この警告はAWSキーマネジメントサービスを有効にしていない場合に表示されます。進む をクリック。

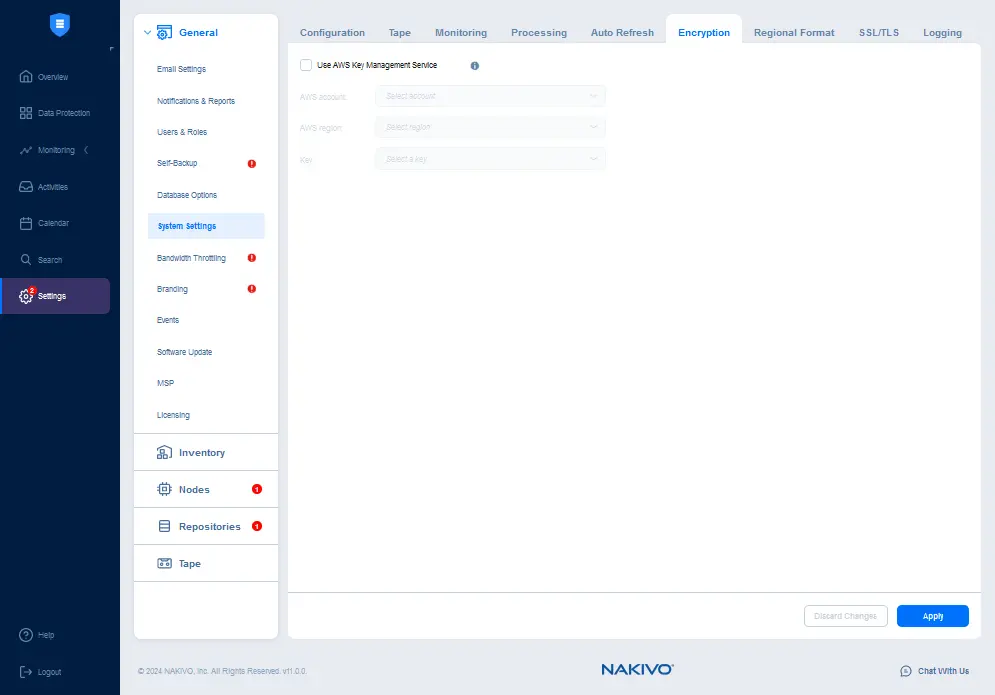

AWSキーマネージメントサービスを使用して、バックアップに設定した暗号化パスワードを失わないよう確保できます。AWS KMSを使用するには、NAKIVO Backup & Replicationのウェブインターフェースで設定>一般>システム設定に移動し、暗号化タブを選択し、AWSキーマネージメントサービスを使用するチェックボックスを選択します。AWS KMSを有効にするには、まずAWSアカウントをNAKIVO Backup & Replicationのインベントリに追加する必要があります。

バックアップのネットワーク暗号化設定

バックアップデータがネットワーク上で転送される間のセキュリティレベルを向上させ、暗号化を設定できます。この機能が動作するために、v10.11以前のバージョンでは、異なるマシンに2つのトランスポーターをインストールすることが主要な要件です。

Hyper-Vホストをインベントリに追加し、ネットワーク暗号化を使用してHyper-Vバーチャルマシンを暗号化されたバックアップストレージにバックアップできます。NAKIVOソリューションのウェブインターフェースからHyper-VホストをNAKIVOインベントリに追加すると、Hyper-Vホストにトランスポーターがインストールされます。

この設定は以下のスクリーンショットに視覚化されています。

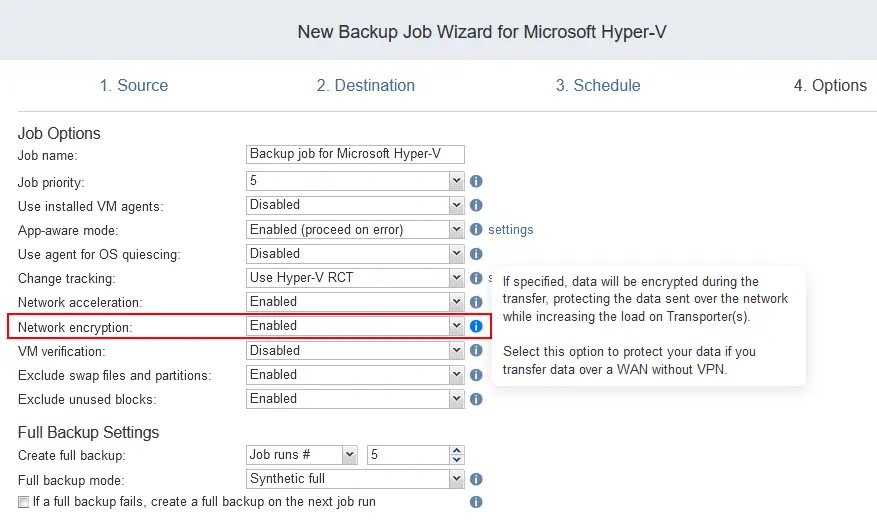

今、バックアップジョブのオプションでネットワーク暗号化を設定できます。ジョブの表示名と他のパラメータを入力します。

ネットワーク暗号化のドロップダウンリストで有効を選択します。このパラメータは、2つのトランスポーターを使用してマシン間でバックアップデータを転送するために有効です。

リモートマシンにトランスポーターをデプロイすることもでき、そのマシンがローカルサイトに位置している場合でも、バックアップするワークロードの数を増やすことができます。トランスポーターはリモートサイトのリモートマシンにデプロイされて、3-2-1バックアップルールを実装するためにバックアップとバックアップコピーを保存することができます。この場合、ネットワークを通じて転送されるバックアップデータは暗号化され、暗号化されたVPN接続を使用できない場合でも漏洩に対して保護されます。

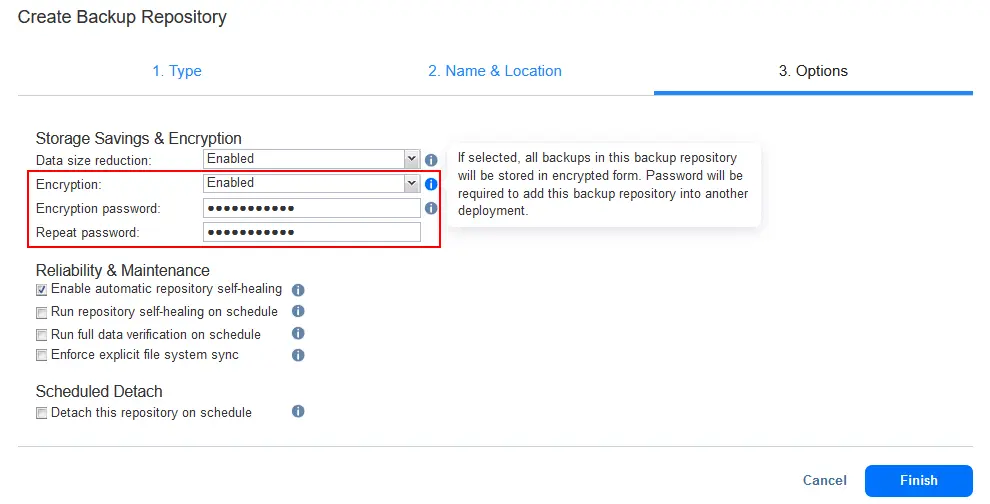

バックアップリポジトリの暗号化を有効にする

バックアップリポジトリを作成する際に、リポジトリ全体のバックアップ暗号化を設定することができます。この機能はNAKIVO Backup & Replicationのv5.7から利用可能です。以前に暗号化されていないバックアップリポジトリを作成した場合は、リポジトリレベルで暗号化を有効にするために新しいリポジトリを作成する必要があります。オンボードトランスポーターはデフォルトでインストールされています。バックアップリポジトリを作成し、バックアップ暗号化を有効にすることに焦点を当ててみましょう。

注意:バックアップリポジトリ全体の暗号化を有効にすると、このリポジトリに保存されたバックアップの不変性機能が無効になります。この機能はLinuxベースのマシン上のバックアップリポジトリにのみ利用可能です。

バックアップリポジトリ全体の暗号化設定は、バックアップリポジトリ作成ウィザードのオプションステップで設定されます:

- 暗号化のドロップダウンメニューで有効を選択します。その後、パスワードフィールドが下に表示されます。

- 暗号化パスワードを入力し、このパスワードを確認します。

- Finishを押して、暗号化バックアップリポジトリの作成を終了します。

これ以降、このバックアップリポジトリに保存されたバックアップはすべて暗号化されます。

暗号化バックアップからのリカバリ

暗号化バックアップからのデータのリカバリは、暗号化されていないバックアップと同様です。KMSが有効でない場合、またはリポジトリが新しいNAKIVOソリューションインスタンスにアタッチされた場合、リカバリを許可するために再度パスワードを提供する必要があります。言い換えると、暗号化されたバックアップリポジトリをNAKIVO Backup & Replicationのインスタンス(異なるインスタンスまたは新しくインストールされたDirectorのインスタンス)にアタッチする場合、このバックアップリポジトリのために以前に設定された暗号化パスワードを入力する必要があります(リポジトリレベルで暗号化を有効にした場合)

新しいNAKIVOソリューションインスタンスにリポジトリをアタッチした後、バックアップを暗号化する間にKMSが有効になっていた場合、KMSを再度有効にして適切なキー(前回使用されたキー)を選択するだけです。この場合、すべてのパスワードを再入力する必要はありません。

Source:

https://www.nakivo.com/blog/how-to-enable-backup-encryption/