Come monitorare e verificare il tuo server Windows per gli eventi di sicurezza. Nel panorama dinamico dell’infrastruttura IT, la salvaguardia dell’integrità e della sicurezza del nostro ambiente server Windows è fondamentale. Il monitoraggio e l’audit efficaci non sono solo misure proattive. Sono i guardiani vigili che garantiscono la resilienza del nostro sistema contro potenziali minacce e accessi non autorizzati. Questo articolo esplora gli elementi essenziali del monitoraggio e dell’audit in Windows Server, offrendo preziose intuizioni sugli strumenti e sulle pratiche necessarie per riconoscere e affrontare gli eventi di sicurezza. In tal modo, rafforza le difese digitali del nostro ambiente server.

Come monitorare e verificare il tuo server Windows per gli eventi di sicurezza

<Ogni sistema nella rete di un’organizzazione genera file di log di qualche tipo. Gestire e monitorare questi dati di log è cruciale per individuare problemi che si verificano all’interno della rete. I log servono come fonte preliminare di prove forensi in caso di incidenti. Oltre a questo, il monitoraggio dei log aiuta anche a soddisfare i requisiti di conformità. Active Directory (AD), piattaforma di gestione degli accessi e della governance dell’identità della maggior parte delle aziende, deve essere monitorata regolarmente. Gli eventi che si verificano in un ambiente AD (piattaforma Windows) sono classificati e registrati in tre categorie principali:

- Log delle applicazioni.

- Log di sistema.

- Log di sicurezza.

I log di sicurezza includono dettagli sugli eventi come accessi alle account utente e uscite, modifiche ai gruppi privilegiati, creazione, eliminazione o modifica di attività pianificate, ecc. Questi registri costituiscono una delle prime evidenze forensi che esaminate in caso di incidente per costruire una timeline e tracciare il percorso dell’attacco. Il monitoraggio costante degli eventi di sicurezza e l’analisi dei log aiutano gli amministratori di rete a ottenere informazioni su minacce potenziali che minacciano l’infrastruttura IT dell’organizzazione e migliorare la postura di sicurezza.

Tipi diversi di log di eventi di sicurezza.

Nella sicurezza digitale, comprendere le sfumature dei vari log degli eventi è fondamentale. Questo segmento approfondisce le categorie — dall’autenticazione ai log di audit — essenziali per monitorare e proteggere l’integrità del sistema. Esplora come ciascun tipo di log contribuisca a una visione completa del panorama della sicurezza e rafforzi la tua strategia di sicurezza informatica. Per questo articolo, ci concentriamo maggiormente sui Log di Sicurezza. Gli eventi seguenti sono alcuni degli eventi di sicurezza essenziali che iniziamo a monitorare nel nostro ambiente:

Eventi di Accesso Utente

Monitorare gli eventi di accesso utente è essenziale per determinare quali utenti erano attivi in un determinato momento. In caso di violazione, identificare gli utenti specifici che accedono alle risorse di rete è un ottimo punto di partenza per un’indagine. Di seguito alcuni degli ID dei log degli eventi di accesso utente di Windows:

-

- Tentativi di accesso non riusciti – ID evento 4771

- Accessi riusciti – ID evento 4624

- Errori causati da password errate – ID evento 4625

Modifiche degli attributi dell’utente

È fondamentale tenere un controllo sugli aggiornamenti apportati ai attributi utente. Modifiche non autorizzate alle proprietà utente potrebbero essere un precedente di compromissione dell’account o di attacchi esterni. Di seguito sono riportati alcuni degli ID di evento associati agli eventi critici di cambio:

-

- L’utente ha cambiato la password – ID di evento 4723

- L’account utente è stato modificato – ID di evento 4738

Eventi di Blocco dell’Account

Risolvere i problemi di blocco dell’account degli impiegati è una delle mansioni quotidiane degli amministratori IT. L’Audit degli eventi di blocco dell’account aiuta a identificare la ragione dei blocchi e a risolvere il problema in maniera rapida. Di seguito sono riportati alcuni degli ID di evento associati agli eventi di blocco dell’account:

-

- Account utente bloccato – ID di evento 4740

- Account utente sbloccato – ID di evento 4767

Ancora da leggere Prova InfraSOS Report di Utenti attivi Directory

Eventi di gestione gruppo

Il seguimento delle modifiche al gruppo utenti Active Directory è cruciale per identificare l’accesso non autorizzato ai risorse e l’aumento di privilegi. Modifiche maligne ai gruppi possono disfunzionare un’organizzazione, in quanto gli utenti potrebbero perdere l’accesso ai risorse necessarie per lavorare efficientemente. Di seguito sono riportati alcuni ID di evento associati agli eventi critici di cambio del gruppo:

- Utente aggiunto a un gruppo privilegiatio

Cambiamenti nell’oggetto Group Policy

L’oggetto Group Policy (GPO) fornisce una piattaforma integrata per configurare e gestire le impostazioni degli utenti, le applicazioni e i sistemi operativi in un ambiente di Active Directory. Monitorare da vicino i cambiamenti critici delle policy come il blocco dell’account e i cambiamenti della policy della password è essenziale per rilevare e rispondere istantaneamente alle attività maligne. Di seguito alcuni degli ID evento associati ai cambiamenti critici delle GPO:

-

- Cambiamenti delle Group Policy – ID evento 5136

- Creazione delle GPO – ID evento 5137

- Eliminazione delle GPO – ID evento 5141

Attività degli Utenti Privilegiati

Monitorare le attività degli utenti privilegiati può consentire a un’organizzazione di proteggere asset critici, individuare attività anomale e mitigare minacce esterne e interne. Di seguito sono riportati alcuni degli ID evento associati agli eventi critici delle attività degli utenti privilegiati:

-

- L’oggetto del servizio di directory è stato modificato – Event ID 5236

- Tentativo di ripristinare una password dell’account – Event ID 4724

Leggi anche Prova InfraSOS Active Directory GPO Reports Tool

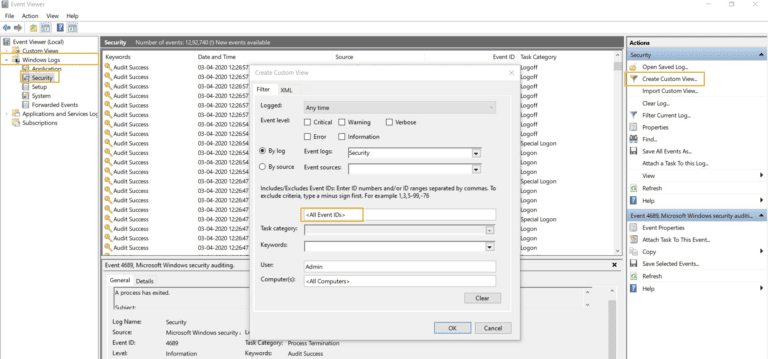

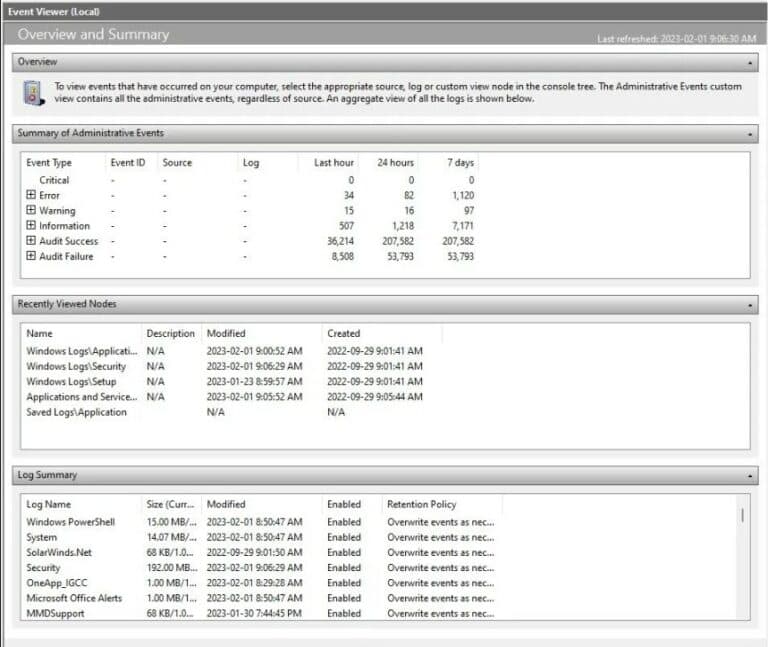

Visualizzazione degli eventi utilizzando Windows Event Viewer

Dopo aver abilitato l’auditing, utilizziamo Event Viewer per visualizzare i log e investigare gli eventi seguendo i passaggi di seguito:

- Fare clic su Start ➔ Strumenti di amministrazione ➔ Event Viewer

- Fare clic su Windows Logs e selezionare Sicurezza. Vediamo tutti gli eventi registrati nei log di sicurezza.

- Cercare l’ID evento desiderato utilizzando l’opzione Trova o creare una visualizzazione personalizzata per trovare i log degli eventi che cerchiamo.

Windows, essendo la piattaforma predominante nella maggior parte delle reti aziendali, i log di sicurezza generati da questi sono voluminosi. Esaminare manualmente ciascun evento di sicurezza registrato per identificare attività anomale è praticamente impossibile.

Migliori pratiche per i log di sicurezza di Windows

Se non si pianifica, le nostre politiche di audit di Windows generano elevate quantità di dati sopraggiungenti e schiaccianti. Dovremmo seguire alcune strategie di base per usare correttamente i log di sicurezza di Windows per la sicurezza e l’conformità. Al livello più alto, dobbiamo comprendere la logica del raggruppamento delle risorse e delle attività che richiedono una revisione.

Gestione dei log di Windows

- Abilita le politiche di audit relative: Assicurarsi che le politiche di audit chiave, inclusi accesso account/disconnessione, utilizzo di privilegi, accesso agli oggetti, cambiamento di politiche e eventi di sistema, siano attivate in base alle necessità di sicurezza dell’organizzazione.

- Revisione e pulizia regolare dei log: Eseguire revisioni periodiche e pulire i log eventi per prevenire problemi di capacità. Implementare processi di rotazione e archiviazione automatici per la gestione efficiente dei log.

- Registrazione centralizzata: Utilizzare strumenti come l’inoltro centralizzato degli eventi di Windows o soluzioni terze parti per centralizzare i log, fornendo una visualizzazione unificata per l’analisi e l’avviso.

- Politica di conservazione dei log degli eventi: Stabilire una chiara politica di conservazione dei log degli eventi in conformità ai requisiti normativi e agli standard di sicurezza dell’organizzazione.

- Monitoraggio e allarmi in tempo reale: Implementare il monitoraggio in tempo reale per eventi di sicurezza critici e configurare allarmi per specifici ID evento o pattern al fine di agevolare la rilevazione proattiva delle minacce.

- Controllo di accesso sicuro: Limitare l’accesso ai log degli eventi al personale autorizzato, seguendo il principio del principio del privilegio minimo per prevenire manomissioni non autorizzate.

- Backup dei log degli eventi: Eseguire regolarmente il backup dei log degli eventi di sicurezza per preservare i dati in caso di guasti di sistema o incidenti di sicurezza. I backup sono essenziali per l’analisi forense.

- Mantenere il sistema aggiornato: Microsoft aggiorna regolarmente il sistema operativo Windows e il software di sicurezza con le patch più recenti per affrontare le vulnerabilità conosciute.

- Formazione del personale: Fornire formazione al personale IT responsabile del monitoraggio e della gestione dei registri degli eventi di sicurezza. Dotarli di conoscenze sugli eventi di sicurezza quotidiani e sulle misure di risposta appropriate.

- Integrazione con le soluzioni SIEM: Se pertinente, incorporare i registri degli eventi nelle soluzioni di Gestione delle Informazioni e degli Eventi di Sicurezza (SIEM) per potenziare le capacità di analisi, correlazione e reportistica.

Grazie per il tuo tempo. Concludiamo l’articolo su Come Monitorare e Verificare il Tuo Server Windows per gli Eventi di Sicurezza..

Come Monitorare e Verificare il Tuo Server Windows per gli Eventi di Sicurezza – Conclusione

L’accurata orchestrazione del monitoraggio e dell’auditing di Windows Server non è solo una buona pratica; è un imperativo strategico in termini di cybersecurity. Implementando strumenti di monitoraggio robusti e pratiche di auditing proattive, le organizzazioni creano una difesa resistente alle potenziali minacce alla sicurezza, garantendo l’integrità continua del loro ambiente server. Man mano che il panorama digitale si evolve, l’impegno verso la vigilanza attraverso il monitoraggio e l’auditing diventa una garanzia e un punto di riferimento per rafforzare le fondamenta di un’infrastruttura Windows Server sicura e affidabile.

Source:

https://infrasos.com/how-to-monitor-and-audit-your-windows-server-for-security-events/