Il backup dei dati è cruciale per la prevenzione della perdita di dati e per un rapido recupero. Una parte di una strategia di protezione dei dati sicura e resistente è la crittografia del backup per prevenire violazioni e l’accesso ai dati da parte di persone non autorizzate. Questo post del blog copre i tipi di crittografia basati su dove i dati vengono crittografati e spiega come un approccio specifico può essere utilizzato per una strategia efficace di crittografia del backup.

Tipi di Crittografia del Backup

La crittografia può essere classificata in diverse categorie in base all’algoritmo di crittografia, alla lunghezza della chiave e al luogo in cui la crittografia viene eseguita. La crittografia lato sorgente e la crittografia lato destinazione sono termini utilizzati nel contesto della crittografia dei dati, in particolare quando i dati vengono trasferiti tra sistemi, come nel caso dello storage cloud o dei backup dei dati. Si riferiscono a dove avvengono i processi di crittografia e decrittografia.

Crittografia Lato Sorgente

La crittografia lato sorgente, anche detta crittografia lato client, coinvolge la crittografia dei dati sul sistema del client (sorgente) prima che questi vengano trasmessi a un altro sistema, come un servizio di storage cloud o un server remoto. Questo processo garantisce che i dati siano protetti dal momento in cui lasciano il controllo del client, mantenendo la loro riservatezza e integrità durante la trasmissione e lo storage.

NOTE: La crittografia lato sorgente è strettamente correlata a ciò che è spesso chiamato crittografia lato client. Infatti, i due termini sono frequentemente utilizzati interscambiabilmente, sebbene il contesto possa variare a seconda dell’applicazione o del sistema specifico in questione.

COME FUNZIONA LA CRITTografia LATO SORGENTE

Quando un utente o un’applicazione genera dati su un dispositivo, come un computer o un server, i dati vengono prima crittografati localmente su tale dispositivo. Il processo di crittografia utilizza un algoritmo di crittografia forte, come AES (Advanced Encryption Standard), che trasforma i dati leggibili in un formato crittografato che non è leggibile senza la chiave di decrittografia corrispondente. Questa chiave di crittografia è generalmente gestita dal client, il che significa che solo il client – o entità autorizzate con accesso alla chiave – può decrittografare e accedere ai dati originali.

Una volta crittografati, i dati vengono trasmessi al sistema di destinazione. Durante questa trasmissione, i dati rimangono crittografati, riducendo il rischio di violazioni se vengono intercettati. Poiché i dati sono già crittografati prima di lasciare l’ambiente del client, il sistema ricevente non deve sapere il loro contenuto né essere in grado di decrittografarli.

Dopo aver raggiunto il sistema di destinazione, i dati vengono conservati in uno stato crittografato. Il server o il servizio di archiviazione detiene solo i dati crittografati e generalmente non ha accesso alle chiavi di decrittografia, il che significa che non può decrittografare i dati autonomamente. Questa configurazione garantisce che i dati rimangano sicuri anche se il sistema di archiviazione viene compromesso, poiché i dati non possono essere letti senza la chiave di decrittografia giusta.

Quando il client o un utente autorizzato ha bisogno di accedere ai dati memorizzati, i dati crittografati vengono recuperati dal sistema di destinazione e restituiti al client (sistema sorgente). Il client utilizza poi la chiave di decrittografia originale per decrittografare i dati localmente, trasformandoli nuovamente nella loro forma originale, leggibile. Questo processo di decrittografia avviene interamente sul sistema del client, garantendo che i dati rimangano sotto il controllo del client per tutto il loro ciclo di vita.

La crittografia lato sorgente è particolarmente preziosa in scenari dove il client desidera mantenere il controllo sulla sicurezza dei dati, come quando si存储 informazioni sensibili in ambienti cloud. Tuttavia, richiede anche al client di gestire le chiavi di crittografia in modo sicuro, poiché la perdita di queste chiavi renderebbe i dati permanentemente inaccessibili. Questo approccio fornisce un livello forte di protezione dei dati.

Vantaggi della crittografia lato sorgente

La crittografia lato sorgente permette al client di mantenere il completo controllo sul processo di crittografia, inclusi i chiavi di crittografia. Questo approccio garantisce che i dati siano protetti prima di lasciare l’ambiente del client, fornendo un livello più alto di fiducia e autonomia. Il client può adattare i metodi di crittografia e le strategie di gestione delle chiavi per soddisfare specifiche esigenze di sicurezza e conformità, rendendo questo approccio particolarmente vantaggioso per dati sensibili o regolamentati.

Sicurezza

Uno dei principali vantaggi di sicurezza della crittografia lato sorgente è che i dati vengono crittografati alla loro origine, il che significa che sono sicuri durante il trasporto e a riposo. Poiché il client controlla le chiavi di crittografia, i dati rimangono inaccessibili a chiunque, inclusi i fornitori di servizi o terze parti, che non possiedono le chiavi. Di conseguenza, il rischio di accesso non autorizzato o violazioni dei dati è significativamente ridotto, anche se il sistema di storage viene compromesso. Inoltre, la crittografia è end-to-end, garantendo che i dati rimangano protetti per l’intero ciclo di vita.

Performance

La crittografia laterale sorgente può avere un impatto significativo sulle prestazioni, poiché i processi di criptazione e decrittazione avvengono sul dispositivo del cliente (sorgente). A seconda della dimensione e della complessità dei dati, questo può richiedere risorse computazionali significative, potenzialmente rallentando le operazioni, specialmente per dataset di grandi dimensioni o dispositivi con risorse limitate. La gestione delle chiavi può anche aggiungere complessità, richiedendo un’attenzione cuidadosa per evitare collo di bottiglia prestazionali o potenziali perdite di dati se le chiavi vengono trattate in modo inappropriato.

Crittografia laterale di destinazione

La crittografia laterale di destinazione, detta anche crittografia server-side, si riferisce al processo di criptare i dati da parte del sistema di destinazione (come un provider di servizi cloud, un server remoto o un database) dopo che sono stati ricevuti dalla sorgente (client). Questa metodologia di criptazione è ampiamente utilizzata nei servizi di archiviazione cloud, database e altri scenari in cui i dati devono essere protetti dopo essere stati ricevuti e memorizzati. Questo metodo attribuisce la responsabilità della criptazione e della protezione dei dati al server (destinazione) piuttosto che al client (sorgente).

COME FUNZIONA LA CRITTografia laterale di destinazione

Quando un client invia dati a un sistema di destinazione, i dati tipicamente arrivano in chiaro, anche se possono essere protetti durante la trasmissione utilizzando protocolli di sicurezza del livello di trasporto come TLS/SSL. Una volta che i dati raggiungono il sistema di destinazione, il server prende il controllo del processo di criptazione. Il server utilizza un algoritmo di criptazione robusto, come AES (Advanced Encryption Standard), per convertire i dati in un formato criptato. Questo garantisce che i dati siano protetti e non leggibili per chiunque o qualsiasi applicazione potrebbe ottenere accesso non autorizzato alla memorizzazione del server.

Il server di destinazione gestisce le chiavi di criptazione necessarie per questo processo. Queste chiavi possono essere generate e memorizzate direttamente dal server, oppure possono essere gestite attraverso un servizio dedicato di gestione delle chiavi (KMS). Le chiavi di criptazione sono fondamentali sia per la crittografia che per la decrittografia dei dati e la loro gestione è centrale per mantenere la sicurezza dei dati crittografati.

Dopo aver criptato i dati, il server di destinazione li memorizza nella loro forma criptata, sia su disco, in un database o all’interno di un sistema di archiviazione cloud. I dati rimangono criptati a riposo, il che significa che anche se il mezzo di archiviazione fisico viene accesso da individui non autorizzati, questi vedrebbero solo i dati criptati, che senza la chiave di decrittografia sarebbero inutili.

Quando un utente o sistema autorizzato richiede i dati, il server li decrittografa prima di restituirli al client. Questo processo di decrittografia è generalmente invisibile al client, che potrebbe nemmeno essere a conoscenza del fatto che i dati erano stati criptati durante l’archiviazione. Il client riceve i dati nella loro forma originale e leggibile, pronti per l’uso.

La crittografia laterale di destinazione semplifica il processo per il client (lato sorgente), poiché il client non deve preoccuparsi di gestire la crittografia o di gestire le chiavi. Il server o il provider cloud si assume queste responsabilità, garantendo che i dati siano uniformemente criptati e protetti secondo le politiche di sicurezza del provider. Tuttavia, questo significa anche che il client deve fidarsi del server per gestire le chiavi di criptazione in modo sicuro e per eseguire correttamente i processi di crittografia e decrittografia.

Questo metodo è comunemente utilizzato nei servizi di cloud storage, nei database e altri ambienti dove è necessario archiviare grandi quantità di dati in modo sicuro. Fornisce un modo efficiente per proteggere i dati a riposo, rendendolo una scelta popolare per le organizzazioni che vogliono garantire la sicurezza dei dati senza aggiungere complessità dal lato del cliente nell’operazione.

Vantaggi della crittografia laterale di destinazione

La crittografia laterale di destinazione semplifica il processo di crittografia per il client sul lato sorgente spostando la responsabilità sul server di destinazione o sul provider cloud. Il client non deve preoccuparsi di implementare algoritmi di crittografia o gestire le chiavi di crittografia, poiché tali compiti sono gestiti dal sistema di destinazione. Questo rende più facile integrare la crittografia nei flussi di lavoro esistenti, in particolare negli ambienti dove la facilità d’uso e la scalabilità sono importanti. Assicura inoltre l’applicazione coerente delle politiche di crittografia su tutti i dati archiviati sul server.

Sicurezza

Sebbene la crittografia laterale di destinazione garantisca che i dati siano crittografati a riposo, richiede che il client si fidi del server o del provider cloud per gestire il processo di crittografia e proteggere le chiavi di crittografia. La sicurezza dei dati dipende dalla capacità del server di gestire correttamente le chiavi e applicare le politiche di sicurezza. Tuttavia, se il server viene compromesso, c’è un rischio potenziale che utenti non autorizzati possano ottenere accesso sia ai dati crittografati che alle chiavi necessarie per decrittografarli. Per mitigare questo rischio, molti servizi offrono funzionalità di sicurezza aggiuntive, come i servizi di gestione delle chiavi (KMS) e i moduli di sicurezza hardware (HSM) per rafforzare la protezione delle chiavi.

Performance

La crittografia sul lato destinazione generalmente ha un impatto inferiore sulle prestazioni del client (lato sorgente), poiché il lavoro pesante della crittografia e della decrittografia è eseguito dal server di destinazione. Questo può portare a migliori prestazioni sul lato client, in particolare per dispositivi con potenza di elaborazione limitata. Tuttavia, i processi di crittografia e decrittografia consumano comunque risorse sul server, il che può influenzare le prestazioni del server, specialmente in ambienti ad alta domanda. Inoltre, la necessità di decrittografare i dati sul server prima di inviarli nuovamente al client può introdurresome latenza, sebbene questa sia spesso minima in sistemi ben ottimizzati.

Crittografia lato sorgente vs Crittografia lato destinazione

La tabella qui sotto elenca i principali parametri per riassumere le differenze tra la crittografia lato sorgente e la crittografia lato destinazione (crittografia lato client vs crittografia lato server).

| Funzione/Aspetto | Crittografia lato sorgente | Crittografia lato obiettivo |

| Definizione | La crittografia dei dati viene eseguita all’origine prima della loro trasmissione. | La crittografia dei dati viene eseguita una volta che essi raggiungono la loro destinazione. |

| Controllo | In genere, il proprietario o il mittente dei dati ha il controllo sul processo di crittografia e sulle chiavi. | Il destinatario dei dati o il fornitore del servizio di archiviazione di solito gestisce il processo di crittografia e le chiavi. |

| Gestione delle chiavi | Le chiavi sono gestite dal destinatario dei dati o dal fornitore del servizio di archiviazione. | |

| Responsabilità della sicurezza | La responsabilità primaria è del mittente dei dati per garantire che i dati siano criptati prima della trasmissione. | La responsabilità primaria spetta al destinatario dei dati o al fornitore di servizi di archiviazione, che deve crittografare i dati al momento della ricezione. |

| Sicurezza della trasmissione | I dati vengono crittografati durante il transito, garantendo la sicurezza contro le intercettazioni. | I dati potrebbero essere intercettati in chiaro durante il transito se non crittografati; si concentra maggiormente sulla protezione dei dati memorizzati. |

| Complessità di integrazione | Può richiedere un maggiore lavoro di integrazione da parte del mittente dei dati per implementare i meccanismi di crittografia. | Generalmente più facile da implementare, poiché il processo di crittografia avviene dopo la ricezione, spesso utilizzando strumenti di servizio standard. |

| Impatto sulle prestazioni | Potenziale overhead delle prestazioni sul lato client dovuto ai processi di crittografia prima dell’invio dei dati. | Meno impatto sul lato client; l’overhead delle prestazioni è sul lato server o storage a causa dei processi di crittografia al momento della ricezione. |

| Conformità e politiche | Consente ai mittenti di conformarsi a specifiche politiche e normative sulla protezione dei dati controllando essi stessi la crittografia. | Può soddisfare i requisiti di conformità relativi alle politiche di crittografia dei dati a riposo e alle responsabilità del custode dei dati. |

| Casi di utilizzo | Utile in scenari in cui la trasmissione sicura è fondamentale, come ad esempio nello scambio di dati sensibili. | Comune nelle soluzioni di cloud storage e di data warehousing, dove la protezione dei dati è necessaria principalmente per i dati archiviati. |

Criptazione della Copia di Backup sul Lato Sorgente con NAKIVO

Entrambi i tipi di criptazione, sul lato sorgente e sul lato destinazione, possono essere utilizzati per il backup dei dati. Esploriamo la criptazione sul lato sorgente nel contesto del backup dei dati.

NAKIVO Backup & Replication è una soluzione avanzata di protezione dei dati che supporta la criptazione del backup. Viene utilizzato un algoritmo di criptazione AES-256 (la lunghezza della chiave di criptazione è di 256 bit) per la criptazione nella soluzione NAKIVO. La criptazione può essere configurata a livello di repository di backup (per tutti i backup memorizzati in un repository di backup) come criptazione di destinazione. Un’altra opzione è configurare la criptazione a livello di lavoro di backup utilizzando la criptazione laterale della sorgente. Di conseguenza, i backup vengono criptati durante il trasferimento e memorizzati come dati criptati nel repository di backup.

La criptazione del backup laterale della sorgente richiede l’inserimento di una password. Un hash forte generato in base alla password fornita viene utilizzato per creare la chiave di criptazione/decriptazione. È importante non perdere la password di criptazione, poiché non sarai in grado di ripristinare i dati dal backup criptato senza la password.

Requisiti per la criptazione laterale della sorgente:

- NAKIVO Backup & Replication v11.0 o successivo

- Tipo di storage dei dati: Incrementale con backup completo (anche supportato il nastro)

Configurazione della criptazione laterale della sorgente

La criptazione laterale della sorgente per i backup viene configurata nell’interfaccia web a livello di lavoro.

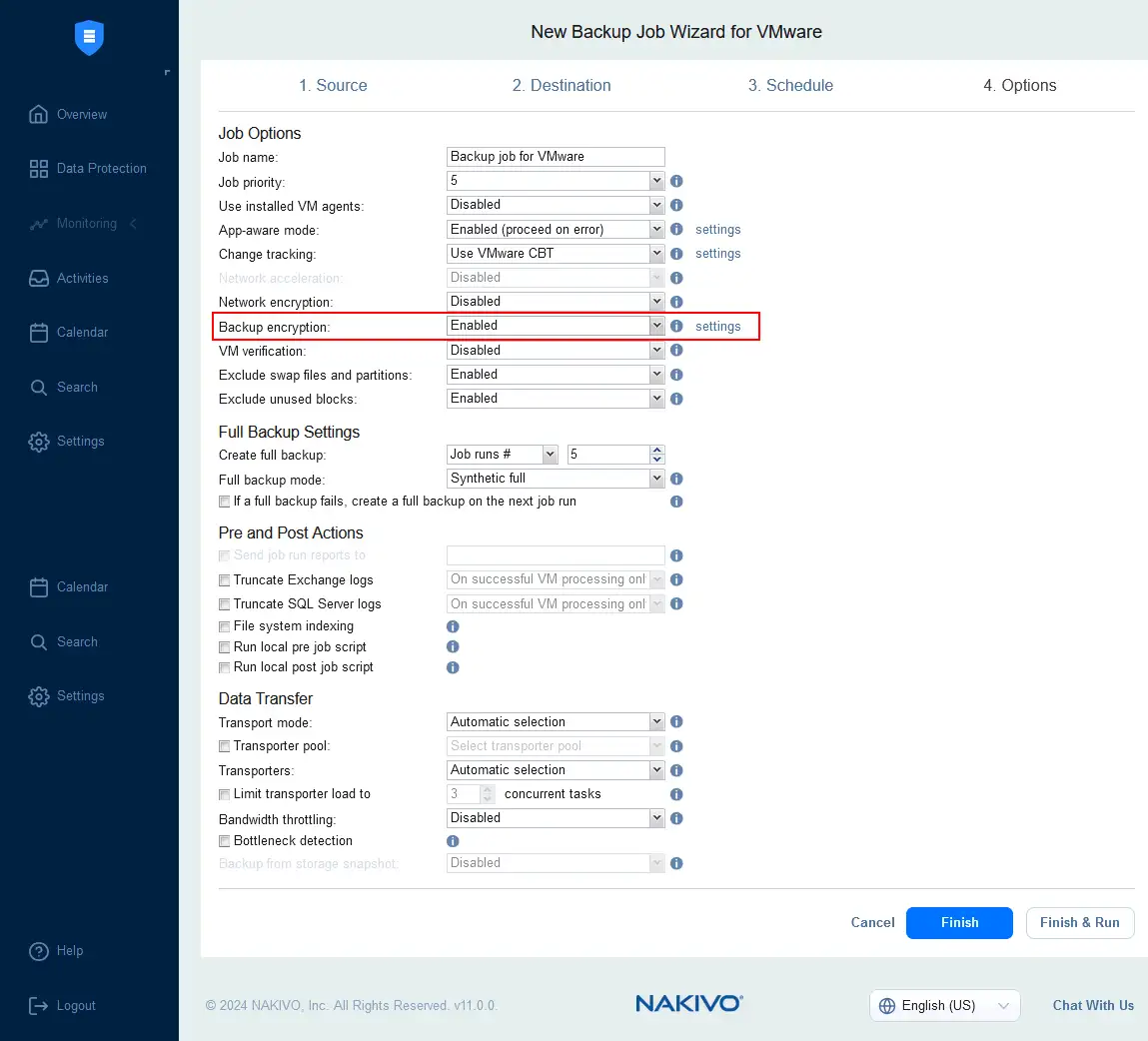

- Accedi alla fase Opzioni della procedura guidata del lavoro di backup in NAKIVO Backup & Replication per impostare le opzioni di criptazione.

- Impostare l’opzione Crittografia del backup su Abilitato per implementare la crittografia laterale della sorgente per un backup.

NOTE: Quando la crittografia di rete è abilitata, i dati backuppati vengono crittografati prima di essere trasferiti sulla rete e decrittografati quando vengono scritti nel repository di backup di destinazione. Il carico dei Trasportatori aumenta per la crittografia e decrittografia dei dati. Quando la crittografia del backup è abilitata, i dati vengono crittografati sul lato sorgente, trasferiti come dati crittografati e conservati come dati crittografati nel repository di backup. Abilitare sia la crittografia del backup che la crittografia di rete aumenta il carico per la doppia crittografia dei dati ed è necessario.

- Clicca su Impostazioni per impostare una chiave di crittografia.

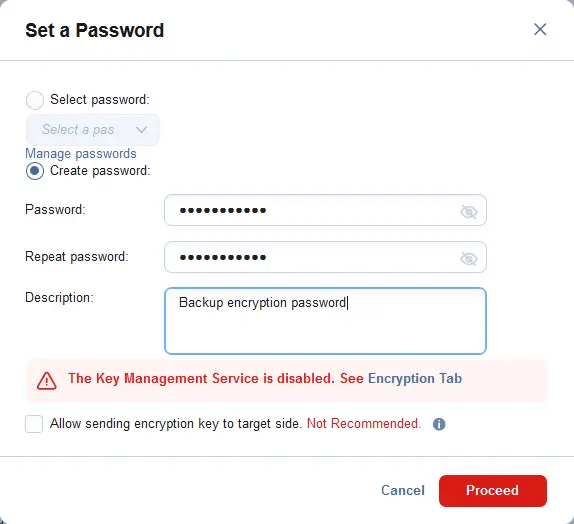

- Imposta i parametri necessari nella finestra Imposta una Password.

- Crea una nuova password e conferma la password.

- Informa una descrizione, ad esempio, Crittografia del backup password.

Quando premi Procedi, la nuova password viene salvata in un database del NAKIVO Director, e puoi successivamente selezionare questa password per altri lavori di backup.

Puoi anche configurare un Key Management Service (KMS) per misure di protezione aggiuntive. NAKIVO Backup & Replication supporta AWS KMS.

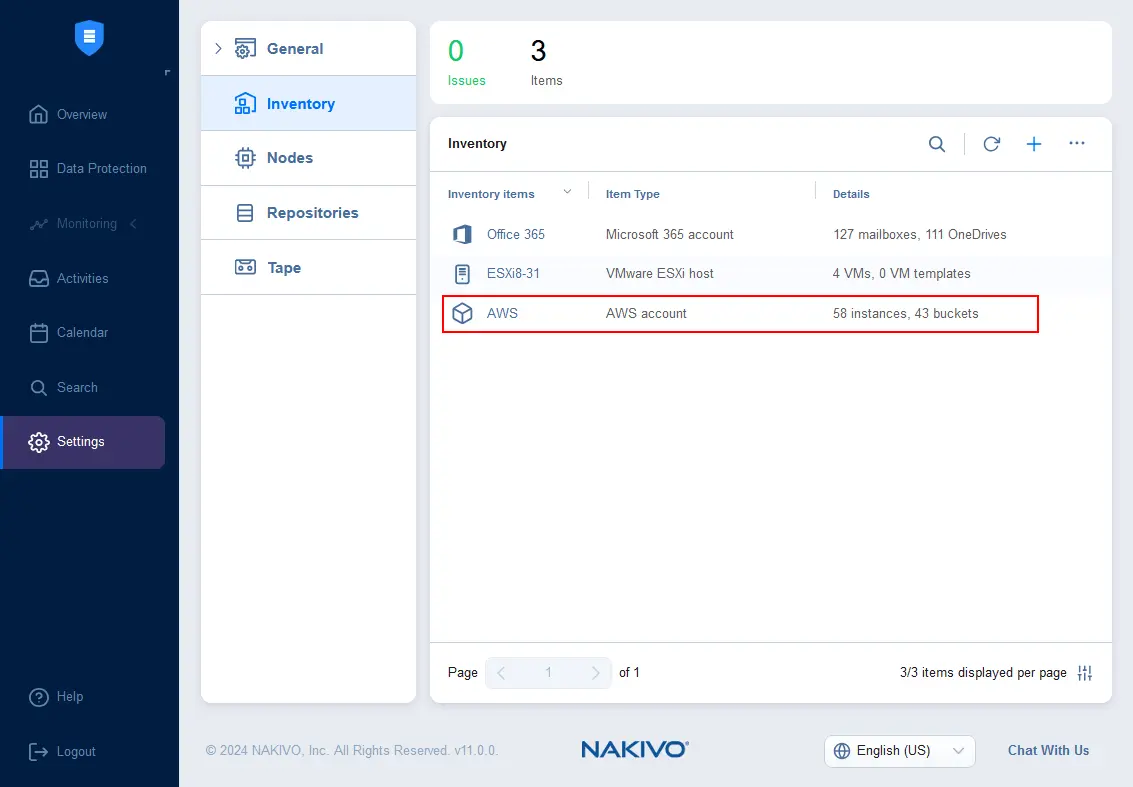

- Per abilitare AWS KMS, devi aggiungere un account AWS all’inventario di NAKIVO.

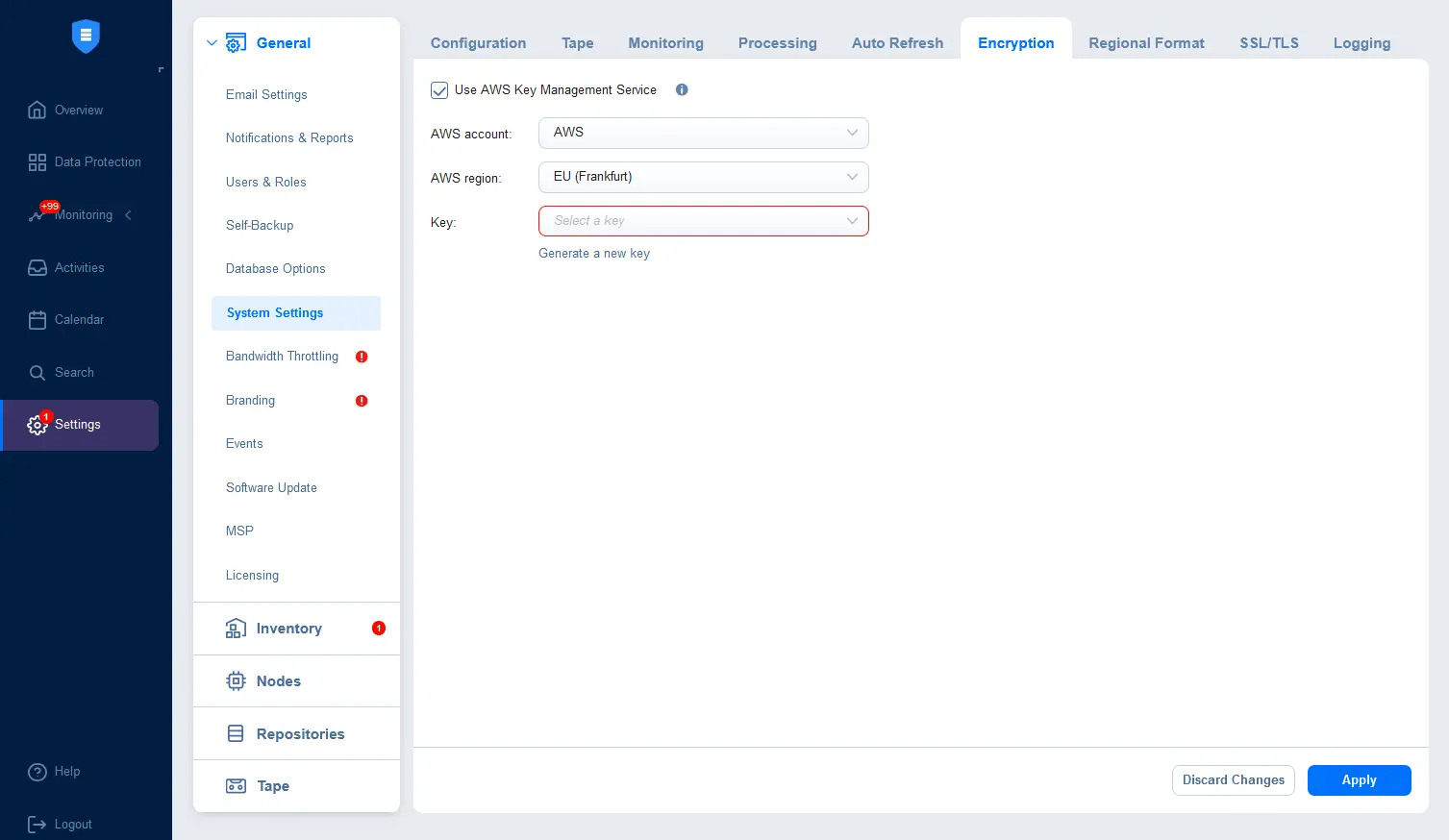

- Per abilitare il Key Management Service di AWS per la crittografia dei backup, vai a Impostazioni > Generali > Impostazioni di sistema e passa alla scheda Crittografia.

- Seleziona la casella Usa il Key Management Service di AWS.

- Seleziona un account AWS aggiunto all’inventario di NAKIVO.

- Seleziona una regione AWS.

- Seleziona una chiave.

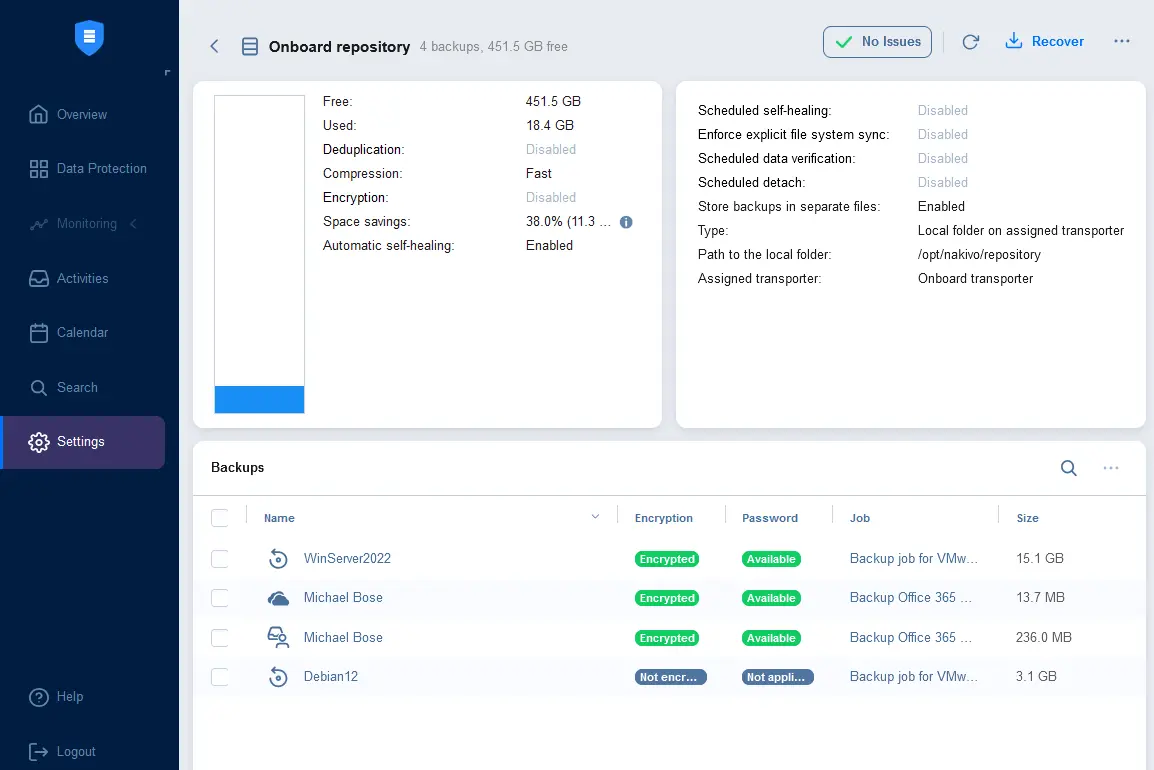

Puoi controllare lo stato della crittografia andando in Impostazioni > Repositori e selezionando un repository di backup (ad esempio, il repository Onboard). Clicca sul nome del repository per vedere l’elenco dei backup in questo repository.

Questa pagina visualizza il nome del backup, lo stato della crittografia, lo stato della password di crittografia, il nome del lavoro e la dimensione.

Crittografia del backup stato:

- Crittografato

- Non crittografato

Stato della password di crittografia:

- Disponibile – un hash della password corrispondente è salvato nel database del NAKIVO Director.

- Non disponibile – un backup (punto di ripristino) è crittografato, ma l’hash della password di crittografia non è disponibile nel database del Director.

- Non applicabile – viene visualizzato se un punto di ripristino di un backup non è crittografato.

Puoi modificare le opzioni del lavoro di backup in qualsiasi momento e cambiare le impostazioni di crittografia del backup.

Conclusione

La crittografia laterale della sorgente è una misura sicura ed efficace per proteggere i dati di backup durante il trasferimento sulla rete e la memorizzazione in un repository di backup di destinazione. Questo tipo di crittografia del backup è efficace per diversi scenari, inclusi il backup locale e il backup nel cloud pubblico. L’uso di password per generare chiavi di crittografia è economico e.user-friendly. Inoltre, è possibile utilizzare un servizio avanzato di gestione delle chiavi, come AWS KMS, per evitare di dimenticare e perdere le chiavi di crittografia.

Scarica l’ultima versione di NAKIVO Backup & Replication che supporta la crittografia lato sorgente e la crittografia lato destinazione per implementare efficacemente la tua strategia di backup.

Source:

https://www.nakivo.com/blog/backup-encryption-options/