I 25 migliori strumenti di test di penetrazione Kali Linux (pro e contro).Il test di penetrazione (noto anche come pentesting) è un modo utile per rilevare vulnerabilità e debolezze nei sistemi IT. Utilizzando gli strumenti giusti, il test di penetrazione ti aiuta a migliorare la qualità e la sicurezza delle tue applicazioni e dei tuoi sistemi cruciali. Pertanto, puoi testare le applicazioni, i sistemi wireless (Wi-Fi), l’infrastruttura cloud, le password di sistema, e altro ancora.

Attualmente ci sono molti strumenti di test di penetrazione sul mercato, con Kali Linux che guida la via. Kali Linux è una distribuzione Linux basata su Debian ideale per test di sicurezza avanzati. Questa piattaforma incorpora una vasta gamma di strumenti e utility adatti per valutazioni di sicurezza. Idealmente, Kali Linux dispone di oltre 600 strumenti orientati al test di penetrazione, al reverse engineering, alla computer forensics e altro ancora. Inoltre, è open source e il codice è disponibile per tutti gli sviluppatori che vogliono ricostruire o modificare i pacchetti disponibili.

Iniziamo con le 25 migliori tool di penetration testing per Kali Linux. Quindi, continuate a leggere!

25 Migliori Strumenti di Penetration Testing per Kali Linux

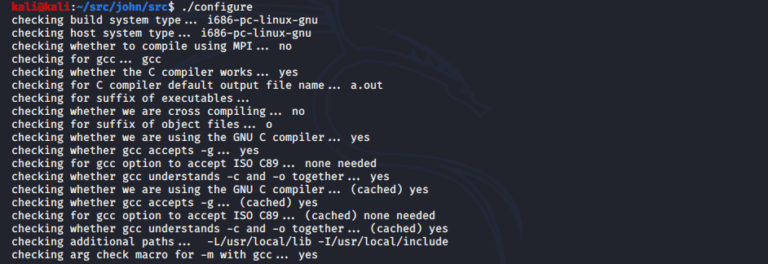

1. John the Ripper

Al primo posto in questa lista di Top 25 Migliori Strumenti di Penetration Testing per Kali Linux si trovaJohn the Ripper.Ebbene, si tratta di uno strumento di penetration testing ricco di funzionalità utilizzato come cracker di password. Strumento open-source gratuito utilizzato per decrittare password e verificare la sicurezza complessiva del sistema. In sostanza, questo strumento combina numerosi modi di decrittazione delle password. Inoltre, è possibile configurarlo per soddisfare le esigenze individuali di penetration testing.

I pentestatori utilizzano John the Ripper per rilevare password deboli del sistema e accedere ai database e alle applicazioni. Testa la forza delle tue password e altre vulnerabilità che gli hacker possono sfruttare. John the Ripper può eseguire test di password completi utilizzando sia attacchi a dizionario che forza bruta.

Questo strumento dispone sia di password raw che hash. Per decrittare una password, John the Ripper identifica tutte le password potenziali in formato hash. Quindi confronta le password hash con la password hash originale per trovare una corrispondenza adatta. Se trova una corrispondenza, questo strumento visualizza la password decrittata nella sua forma originale.

Vantaggi di John the Ripper

- Ideale per decrittare più tipi di password.

- Offre oltre 20 lingue diverse.

- Dispone di pacchetti precompilati e comprovati.

- Rileva automaticamente il multithreading.

- Eccellente per Windows e utilizzo UNIX.

Svantaggi di John the Ripper

- Richiede molto tempo per essere configurato.

- Richiede modifiche per decrittare hash più recenti e avanzate come SHA 256 e SHA 512.

- Richiede una profonda comprensione della riga di comando.

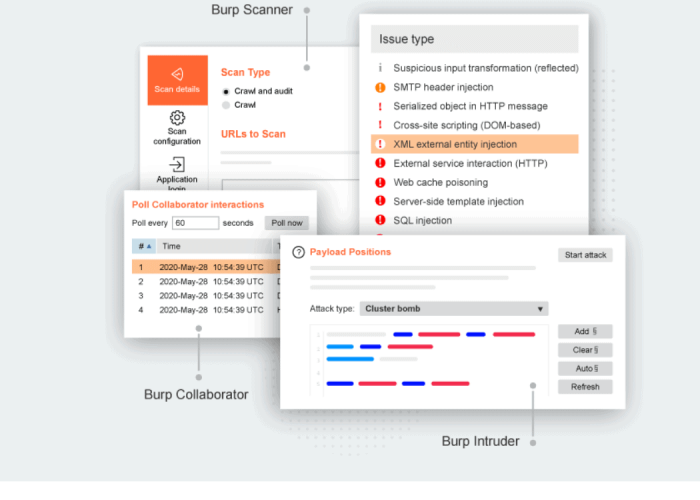

2. Burp Suite

Fonte immagine: Portswigger.net

Burp Suiteè un set di utilità per il test di penetrazione delle applicazioni web. Inoltre, è una piattaforma integrata con vari strumenti che lavorano a braccetto per aiutare a rilevare ed esplorare vulnerabilità. Questi strumenti lavorano in modo integrato tra loro, dalle fasi di mappatura all’analisi.

Burp offre completo controllo, permettendo di combinare sia processi di test manuali che automatizzati. Questa combinazione permette test di penetrazione più rapidi ed efficaci.

I tool di Burp Suite eseguono scansioni di sicurezza avanzate. Il tool Burp Proxy intercetta il traffico HTTP e HTTPs, mentre lo Spider mappa l’applicazione web o il sito web target. Il tool Intruder esegue diversi attacchi per aiutare a trovare tutti i vulnerabilità di sicurezza. Inoltre, ha vari altri tool che lavorano in sincronia per rilevare le debolezze nelle tue applicazioni web.

Burp Suite offre tre piani:

- Edizione Community gratuita

- Edizione Professional

- Edizione Enterprise

Il piano community è open source e gratuito, mentre le edizioni Professional ed Enterprise sono premium.

Vantaggi di Burp Suite

- Documentazione completa per aiutarti a comprendere la sua funzionalità.

- Vasta gamma di tool per testare vulnerabilità.

- Fornisce test di penetrazione manuali e automatizzati.

- Esegue attacchi rapidi su siti web e applicazioni web per rilevare vulnerabilità.

- Esplora applicazioni web per mappare tutte le pagine rapidamente.

- Interfaccia utente intuitiva.

Cons di Burp Suite

- Scarsa supporto per Windows.

- Le versioni premium sono relativamente costose.

Leggi anche Prova la soluzione di monitoraggio di Azure AD

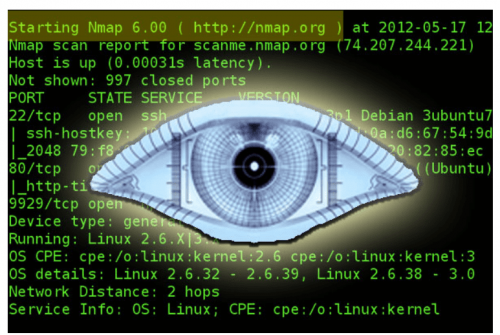

3. Nmap

Immagine di origine: Knoldus.com

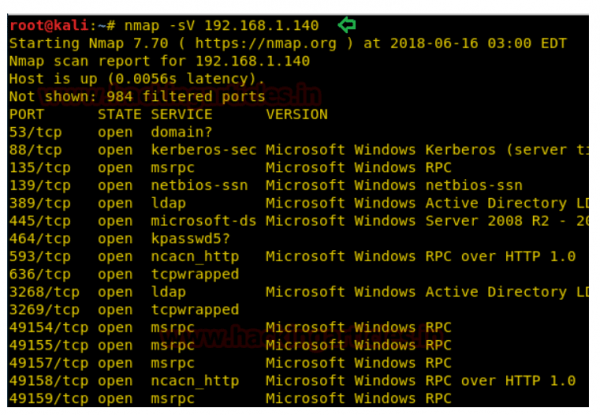

Un’altra alternativa nell’elenco dei Top 25 Migliori Strumenti di Penetrazione Kali Linux è Network Mapper (Nmap). Strumento open source da riga di comando per la scoperta di rete e la verifica della sicurezza informatica. Usa Nmap per l’inventario della rete e il monitoraggio delle vulnerabilità di sicurezza. Questo strumento utilizza pacchetti IP grezzi per determinare i servizi presenti nel host, i firewall/filtri in uso, insieme a numerose altre caratteristiche di rete. Idealmente, questo strumento è stato progettato per fornire scansioni rapide su reti di grandi dimensioni.

Nmap viene eseguito su tutti i principali sistemi operativi, inclusi Windows, Mac OS X e Linux. Oltre all’eseguibile da riga di comando, Nmap dispone di un’interfaccia grafica (GUI), strumento di debug e visualizzatore dei risultati. Inoltre, offre uno strumento di analisi delle risposte e di generazione dei pacchetti.

Vantaggi di Nmap

- A powerful tool for scanning hundreds of thousands of devices.

- Documentazione completa, comprendente tutorial, white paper e pagine aggiornate.

- Offre sia versioni tradizionali da riga di comando che interfaccia grafica tra cui scegliere.

- Supporta decine di tecniche avanzate di valutazione della sicurezza.

- Download gratuito e codice sorgente completo.

Svantaggi di Nmap

- Curva di apprendimento ripida.

- Funzionalità limitate su Windows.

- Le scansioni richiedono molto tempo per essere completate.

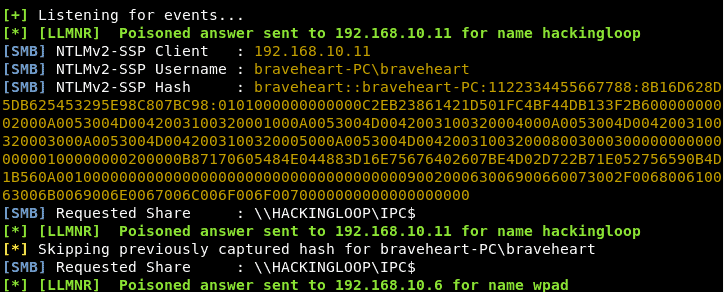

4. Responder

Responder è uno strumento integrato in Kali Linux per testare l’infrastruttura IT di una società. Supporta Net BIOS Name Service (NBT-NS) e Link-Local Multicast Name Resolution (LLMNR). NBT-NS è un protocollo utilizzato per tradurre i nomi NetBIOS in indirizzi IP su Windows. D’altra parte, LLMNR è un protocollo basato su formato DNS che consente sia agli host IPv4 che IPv6 di supportare tutte le classi, i formati e i tipi DNS.

Questo strumento scansiona l’infrastruttura IT per eventuali ID di servizio di nomi avvelenati e raccoglie credenziali e valori hash dai servizi ID avvelenati. Con Responder, puoi utilizzare NBT-NS e LLMNR per rispondere a specifiche query NetBIOS.

Responder funziona imitando diversi servizi e offrendoli alla rete. Inganna i sistemi Windows inducendoli a comunicare tramite il servizio fornito. Il responder risponde alla richiesta, prende il nome utente e la password, e le hasha. Provocando l’inserimento delle credenziali degli utenti e ottenendo password in chiaro, Responder ti aiuta a individuare i principali punti deboli del sistema.

Vantaggi di Responder

- Può controllare i file locali host con voci DNS specifiche.

- Esegue query DNS automatiche in base alle reti selezionate.

- Utilizza LLMNR/NBT-NS per inviare messaggi alle reti.

- Permette una semplice risoluzione dei problemi.

Svantaggi di Responder

- Curva di apprendimento ripida.

- Difficile da installare e utilizzare.

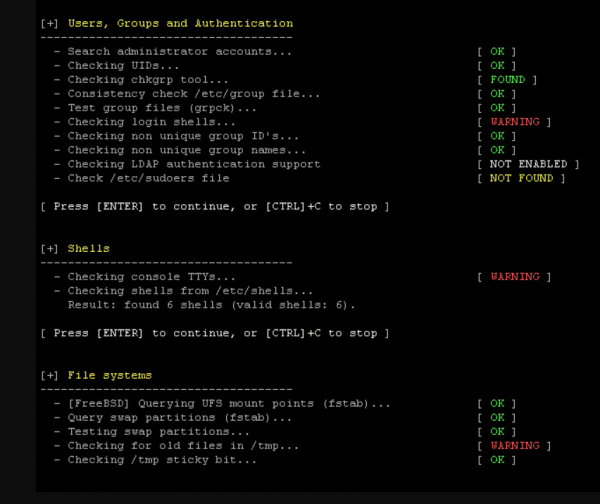

5. Lynis

Seguito dell’alternativa dei Top 25 Migliori Strumenti di Test di Penetrazione Kali Linux è Lynis. Strumento di auditing della sicurezza per il controllo delle configurazioni del sistema. Progettato per sistemi Unix e GNU/Linux, questo strumento esegue scansioni e fornisce informazioni sull’ambiente di sicurezza del sistema. Utilizzando i report generati, è possibile lavorare alla risoluzione di eventuali problemi rilevati. Per ottenere i migliori risultati, è imperativo utilizzare Lynis insieme a strumenti di benchmark dei sistemi, scanner e strumenti di ottimizzazione.

Lynis utilizza un approccio modulare per la scansione del sistema e della sicurezza. Scopre gli strumenti nella tua architettura e esegue un’ampia revisione. Questo strumento è facile da installare. Idealmente, ci sono diversi metodi di installazione, inclusi OS Package Install, Source Install, Github Clone, e altro ancora. Tuttavia, le distribuzioni Unix includono di default il pacchetto Lynis preinstallato.

Vantaggi di Lynis

- Esegue scansioni complete per aiutare a rilevare configurazioni del sistema errate e superfici di attacco.

- Fornisce rapporti di audit facili da comprendere.

- Scansiona i file di configurazione per i processi correlati in database comuni come Redis, MySQL, PostgreSQL e Oracle.

- Ha color coding per una comprensione più facile.

- Funzionalità di rinforzo per migliorare la tua sicurezza postura.

- Progettato per aiutare a raggiungere la conformità normativa.

Svantaggi di Lynis

- Limitato a un massimo di due audit per sistema ogni giorno.

- L’implementazione di più funzionalità rende l’interfaccia complicata da utilizzare.

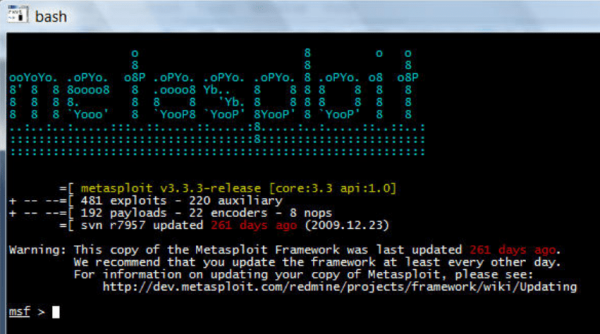

6. Metasploit

Metasploit è uno dei tool di penetration testing più popolari grazie alle sue ricche funzionalità e funzionalità. Questo strumento è utile per gli hacker etici e i tester umani che cercano di sfruttare tutti i possibili sistemi di attacco nell’infrastruttura IT. Metasploit ha un database enorme di exploit che puoi utilizzare per simulare attacchi malevoli reali sull’infrastruttura. Inoltre, puoi usarlo per addestrare il tuo team di sicurezza su come identificare e individuare attacchi reali.

Inoltre, Metasploit cerca minacce nei tuoi sistemi. Una volta rilevate le vulnerabilità, le documenta in modo da poter utilizzare le informazioni per risolvere la debolezza e sviluppare soluzioni appropriate. Questo strumento di test di penetrazione Kali Linux include oltre 1600 exploit organizzati su oltre 25 piattaforme, tra cui Java, Python, PHP, Cisco, Android e altro ancora.

Vantaggi di Metasploit

- Testa le vulnerabilità in una vasta gamma di sistemi e database.

- Si integra perfettamente con altri strumenti di test di penetrazione, come Nmap.

- Puoi sfruttare un’estesa banca dati di exploit che aumenta giornalmente.

- Interfaccia utente intuitiva e gestione delle informazioni.

- Strumento guidato dalla community con un grande gruppo di sviluppatori che vi contribuiscono.

- Automatizzazione dei processi manuali riduce il tempo necessario per completare le scansioni.

Svantaggi di Metasploit

- Non supporta i payload scritti in altri linguaggi oltre al Ruby.

- Prestazioni inferiori su Windows rispetto ad altri sistemi.

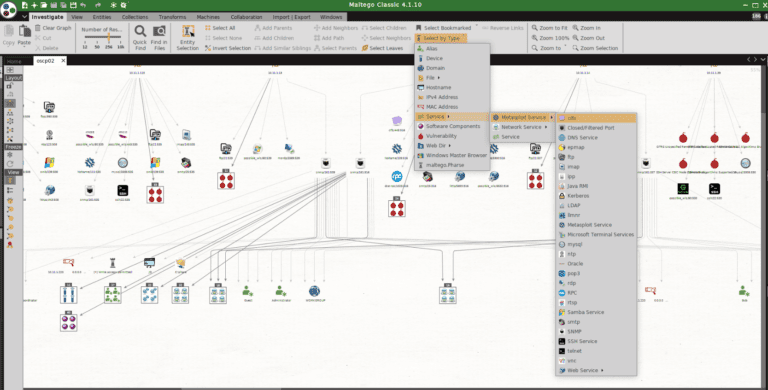

7. Maltego

Fonte dell’immagine: Github.com

Maltego è uno strumento OSINT (Intelligence di Open Source) per raccogliere informazioni sulle reti. Si tratta di uno strumento di penetrazione che aiuta a esaminare la rete alla ricerca di vulnerabilità e punti di fallimento unici. Prima di attaccare, questo strumento raccoglie informazioni che un hacker tipico esplorerebbe per la rete target. Successivamente, fornisce informazioni facili da capire su caratteristiche della rete, come configurazioni di router, protocolli host e altro.

Vantaggi di Maltego

- Raccoglie informazioni per tutti i compiti di sicurezza, risparmiando tempo.

- Può accedere a informazioni nascoste difficili da scoprire.

- Fornisce una dimostrazione visiva dell’interconnessione tra vari elementi nella rete.

- GUI intuitivo per controllare facilmente le relazioni.

- Funziona su Linux, Mac OS e Windows.

Svantaggi di Maltego

- Può essere sconvolgente per i nuovi utenti.

- L’importazione di entità è complicata.

- Ha molte funzionalità complesse che lo rendono difficile da usare.

Leggi anche Applica i diretti rapporti dell’Active Directory

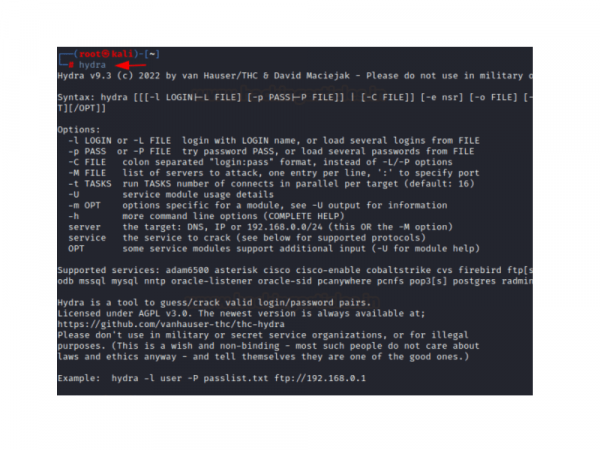

8. Hydra

Hydra è uno strumento di cracking di login e password per Kali Linux. Questo strumento sfrutta più protocolli per eseguire attacchi a forza bruta sui sistemi. Il cracker di login Hydra è parallelo, altamente versatile ed è facile da integrare. Hydra viene installato di default su Linux e ha sia versioni con interfaccia grafica che da riga di comando. Tuttavia, puoi anche installarlo su qualsiasi altra distribuzione.

In Hydra, l’attaccante sfrutta attacchi a forza bruta e attacchi a dizionario per penetrare pagine di accesso. Offre numerosi modi per rendere i tuoi attacchi più intensi e più facili per ottenere l’accesso ai sistemi a distanza. Puoi indovinare password per nomi utente noti utilizzando un elenco di password e attacchi a forza bruta sulle password sul servizio FTP dell’host. Inoltre, puoi utilizzarlo per indovinare nomi utente per password specifiche forzando il campo contenente liste di nomi utente.

Hydra ha un’opzione per riprendere gli attacchi a forza bruta che vengono interrotti accidentalmente. Generalmente, Hydra offre una vasta gamma di opzioni per gli attaccanti per sfruttare i sistemi. Con l’approccio giusto, puoi utilizzare questo strumento per creare sistemi robusti, non violabili.

Vantaggi di Hydra

- Ampia gamma di opzioni di forza bruta.

- Vasta varietà di protocolli semplici da utilizzare.

- Esegue attacchi HTTP post form per applicazioni web.

- Utilizzalo per testare la forza dei nomi utente e password di Drupal.

Svantaggi di Hydra

- La versione community open source ha opzioni limitate.

- Ci vuole molto tempo per indovinare combinazioni di nome utente e password.

9. Aircrack-Ng

Aircrack-Ng è un set di strumenti di penetrazione per la sicurezza Wi-Fi. Questi strumenti controllano quanto sia sicura la tua connessione Wi-Fi e se hai password sicure. Aircrack-ng si concentra su quattro aree principali:

- Test.

- Monitoraggio.

- Attacco.

- Cracking.

Controlla le capacità delle schede Wi-Fi e dei driver per eventuali iniezioni o catture. Offre vari strumenti per catturare pacchetti di dati di una rete specifica. Questo strumento ha anche capacità di cracking avanzate. Fondamentalmente, è un programma di cracking 802.11a/b/g che può recuperare chiavi WEP da 512 bit, 256 bit, 104 bit o 40 bit.

Lo suite Aircrack-ng dispone di una varietà di strumenti che consentono un auditing Wi-Fi senza soluzione di continuità:

- Aircrack-ng – per decrittare le chiavi WEP utilizzando attacchi PTW, attacchi WPA/WPA2-PSK, ecc.

- Airodump-ng – strumento di sniffing dei pacchetti per monitorare tutte le reti wireless e le frequenze di salto tra i canali wireless

- Airmon-ng – per abilitare la modalità monitor su interfacce wireless

- Aireplay-ng – Per attacchi di iniezione di pacchetti

- Airdecap-ng – per decrittare i file di cattura WEP/WPA/WPA2

Questa raccolta di strumenti funziona in sincronia per fornire un test Wi-Fi senza soluzione di continuità.

Vantaggi di Aircrack-ng

- Strumento più adatto per i test di penetrazione Kali Linux per decrittare l’criptazione WEP

- Non ha una curva di apprendimento ripida.

- Facile da capire la riga di comando.

- Dispone di diverse versioni per Linux, UNIX e macOS.

Svantaggi di Aircrack-ng

- Non ha un’interfaccia grafica (GUI).

- Il processo di installazione iniziale è travolgente.

10. Script Impacket

Il numero 10 dei Top 25 Migliori Strumenti per Test di Penetrazione di Kali Linux è Script Impacket . Successivo strumento di test di penetrazione, che contiene classi Python per test di rete. Scritto in Python, questo pool è utile nella costruzione di protocolli di rete e viene fornito con numerosi strumenti per eseguire l’esecuzione dei servizi remoti. Dispone di un’API orientata agli oggetti che fornisce un funzionamento senza soluzione di continuità con profondità gerarchiche di protocolli. Oltre ai protocolli, la libreria contiene diversi strumenti come Kerberos, Esecuzione Remota, Strumenti Server / Attacchi MiTM, SMB/MSRPC, MSSQL / TDS e altro ancora.

Questa libreria consente ai sviluppatori e ai tester di sicurezza di progettare e decodificare i pacchetti di rete rapidamente. In questo caso, lo sviluppatore sfrutta il framework per implementare protocolli. Dopo tutto, Script Impacket supporta sia protocolli di alto livello (SMB e NMB) che protocolli di basso livello (TCP, UDP, IP).

Vantaggi degli Script Impacket

- Facili da installare.

- Molti protocolli disponibili che facilitano il test di rete.

- Fornisce una guida di test completa.

- Offre ai tester una vasta gamma di opzioni per eseguire il test di rete.

Svantaggi degli Script Impacket

- Poca prestazione su Windows rispetto a Linux.

- Richiede conoscenze di Python per essere utilizzato.

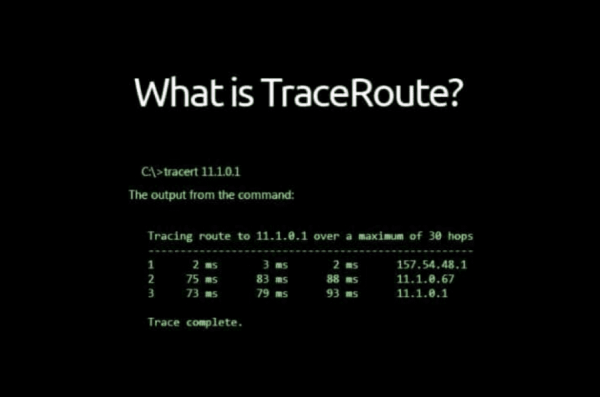

11. Traceroute

Tracerouteè uno strumento di penetration testing progettato utilizzando il protocollo ICMP al suo nucleo. Consente agli amministratori di sistema di mappare il percorso che i pacchetti percorrono tra sorgente e destinazione. Questo strumento invia pacchetti a una macchina target e elenca tutti i dispositivi attraverso cui passa. Aiuta a rivelare quanti dispositivi attraversa il tuo traffico di rete, incluso tutto indirizzi IP.

Utilizzando Traceroute, è possibile trovare i nodi per gli indirizzi IP attraverso i quali passa il pacchetto. Questo processo è noto come tracciamento e aiuta identificare problemi nella rete del computer. Traceroute è dotato di ulteriori metodi di tracciamento della rete adatti per aggirare reti sicure e firewall.

Vantaggi di Traceroute

- Avanzate capacità di tracciamento della rete.

- Ideale per testare le connessioni Internet.

- Localizza i punti di guasto in ciascun percorso.

- Mappa i salti di rete in modo impeccabile e fornisce tempi di andata e ritorno (RTT)

Svantaggi di Traceroute

- Non mostra dati storici, quindi è difficile identificare i modelli.

- Può visualizzare dati incompleti quando il firewall blocca le richieste ICMP.

12. WPscan

WPScan è uno strumento di valutazione delle vulnerabilità per il controllo degli motori web WordPress. Aiuta a identificare se la propria configurazione di WordPress è vulnerabile agli attacchi. Fondamentalmente, esegue scansioni per vulnerabilità nei file del tema, dei plugin e del nucleo. Inoltre, consente di rilevare password utente deboli. WPScan è dotato di una funzione brute force che è possibile utilizzare per eseguire attacchi brute force sui siti WordPress. Scritto in Ruby, questo strumento è preinstallato in Kali Linux e in altri strumenti.

Vantaggi di WPscan

- Rileva dump di database accessibili pubblicamente.

- Adatto all’enumerazione dei file multimediali

- Rileva file sensibili come robots.txt e readme.

- Mappa temi e plugin e rileva potenziali vulnerabilità in essi.

- Controlla file di log di errore esposti.

- Può forzare nomi utente e password.

Svantaggi di WPScan

- Non ha un’interfaccia grafica (GUI).

- Può risultare difficile da utilizzare al di fuori di Kali Linux.

Esportazioni nei formati PostScript, XML, CSV e testo normale.Ha la codifica a colori per una identificazione più facile dei pacchetti.

Svantaggi di Wireshark

Ha difficoltà nella lettura del traffico crittografato.Scarso esperienza UI/UX.14. SQLmap

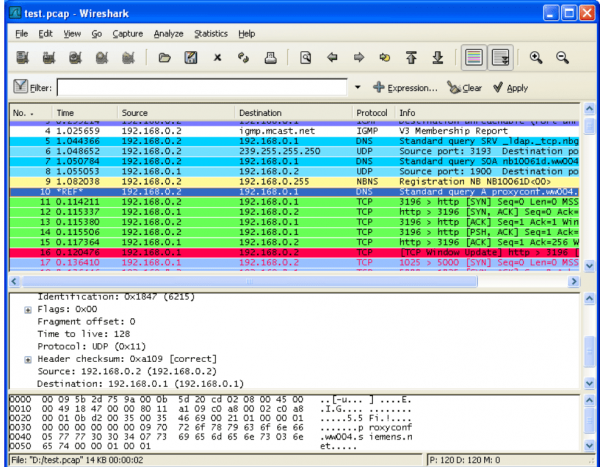

Le sue capacità di sniffing dei pacchetti e di analisi di rete lo rendono prezioso per valutazioni delle vulnerabilità in tempo reale. Scrutina le informazioni a livello di connessione e cattura i pacchetti di dati per determinarne le caratteristiche. Inoltre, legge i dati live da Ethernet, ATM, USB, Bluetooth, IEEE 802.11 e altri. È possibile sfruttare le informazioni di output per segnalare le debolezze all’interno della propria rete. Altri potenziali di Wireshark includono lo sviluppo di protocolli di rete, lo sviluppo del software e la risoluzione dei problemi.

Vantaggi di Wireshark

- Fornisce l’analisi del traffico di rete a livello granulare.

- Potente utilità da riga di comando TShark.

- Consente la filtrazione, la classificazione e il raggruppamento dei pacchetti.

- Adatto all’ispezione profonda dei pacchetti.

- Esporta in formati PostScript, XML, CSV e testo normale.

- Ha colorazione a scelta per l’identificazione più facile dei pacchetti.

Svantaggi di Wireshark

- Non può sfruttare le debolezze negli ambiti problematici isolati.

- Incontra difficoltà nella lettura del traffico crittografato.

- Cattiva esperienza UI/UX.

14. SQLmap

Sqlmap è uno strumento di penetration testing open source per la rilevazione automatica e l’esplorazione di difetti di iniezione SQL. Questo strumento possiede potenti motori di rilevazione e vari strumenti per un test di penetrazione senza soluzione di continuità. Può recuperare dati da database basati su SQL, accedere ai sistemi di file e eseguire comandi sul sistema operativo tramite connessioni out of the band.

Basato su Python, Sqlmap funziona senza soluzione di continuità su sistemi Linux, in particolare Ubuntu. È adatto per rilevare vulnerabilità di iniezione SQL in applicazioni web. Rileva problemi sul host target e offre diverse opzioni di gestione back end, tra cui hash delle password, recupero di sessioni e altri. Sqlmap dispone di tecniche di iniezione SQL: basate su errori, basate sul tempo bling, basate su booleani, out of band, query annidate e basate su UNION.

Sqlmap funziona su tutti i database SQL più diffusi, inclusi MySQL, Oracle, Microsoft SQL Server, PostgreSQL, ecc. Inoltre, ha diversi casi d’uso sia per gli attaccanti che per i difensori. Puoi usarlo per eseguire attacchi simulati sui database. Offre un shell SQL nel database, consentendoti di eseguire comandi SQL arbitrari. Inoltre, puoi usarlo per decrittare le password degli utenti utilizzando attacchi a dizionario. D’altra parte, puoi usarlo per testare i tuoi server e le applicazioni web per password deboli e individuare eventuali buchi di iniezione.

Vantaggi di Sqlmap

- Riconoscimento automatico dei formati hash delle password.

- Crittografia delle password online.

- Può caricare o scaricare file sul database.

- Determina automaticamente lo schema del database.

- Supporta il dump dei file del database.

Svantaggi di Sqlmap

- Genera frequentemente falsi positivi.

- Richiede agli utenti di confermare manualmente le vulnerabilità.

- Lack a GUI.

Also Read Use Office 365 Reporting Tool

15. Kismet

Uno strumento alternativo da considerare nelle Top 25 Migliori Strumenti per Test di Penetrazione Kali Linux è Kismet. Un strumento di sniffing wireless e rilevatore di rete. Gli hacker etici e i tester di penetrazione lo utilizzano comunemente per la scansione di rete e rilevamento intrusioni. Questo strumento funziona su tutti i principali sistemi operativi, come Windows e macOS, ma ha una gamma più ampia di configurazioni e capacità su Windows.

Kismet offre una migliore comprensione dei bersagli di rete. Inoltre, offre la scoperta wireless del LAN senza soluzione di continuità. Inoltre, aiuta a identificare Service Set Identifiers (SSIDs), le crittografie in atto e i punti di accesso wireless. Sfruttando le informazioni fornite, i tester di penetrazione possono incorporare altri strumenti per accedere alle reti del sistema.

Inoltre, Kismet ha strumenti di reporting integrati che puoi utilizzare per valutare tendenze nelle forze di rete, utilizzo e configurazioni di WAP. Inoltre, puoi utilizzare Kismet per l’iniezione di pacchetti. Ti consente di raccogliere traffico di pacchetti legittimi e inserire traffico aggiuntivo. In alternativa, intercetta pacchetti contenenti dati preziosi. Infine, puoi utilizzare Kismet per il cracking della password WEP. Puoi utilizzare le informazioni ottenute, come forza del segnale, SSID, WAP, tipo di crittografia e dispositivi connessi, per tentare di craccare la password WEP.

Vantaggi di Kismet

- Strumento ideale per l’identificazione di reti wireless.

- Aiuta a identificare reti wireless configurate in modo errato.

- Può rilevare più pacchetti contemporaneamente.

- Esegue il monitoraggio della frequenza radio.

- Cattura pacchetti senza lasciare tracce, quindi ideale per l’hacking etico.

Svantaggi di Kismet

- Richiede altri strumenti per un test di penetrazione completo.

- La ricerca di rete è dispendiosa in termini di tempo.

16. Nikto

Nikto è uno scanner di server web open source per eseguire scansioni di sicurezza complete su server web come Apache, Nginx, Lightspeed, ecc. Controlla i software server obsoleti e i file e i programmi pericolosi. Puoi anche utilizzare Nikto per verificare gli errori di configurazione che potrebbero potenzialmente portare a attacchi. Nikto ti consente di scoprire informazioni sul sito web o sul server web che puoi sfruttare in modo più approfondito.

Nikto controlla oltre 6700 programmi e file pericolosi e versioni obsolete di oltre 1200 server. Inoltre, controlla i problemi noti in oltre 270 server. Oltre ad essere open source, ha plugin per estendere le sue capacità. Nikto ti aiuta anche a trovare vulnerabilità comuni come Cross-Site Scripting (XSS) e SQL injection.

Vantaggi di Nikto

- Puoi testare gli errori di configurazione del server web.

- Aiuta a stabilire l’efficacia del tuo sistema di rilevamento delle intrusioni (IDS).

- Ha pieno supporto per il proxy HTTP.

- Ha modelli per la personalizzazione dei report.

Svantaggi di Nikto

- Genera molti falsi positivi.

- Richiede l’intervento umano per convalidare i controlli.

- Ha tempi di esecuzione lunghi.

17. Skip Fish

Skip Fish è uno strumento di penetration testing automatizzato per applicazioni web. Ecco un’altra alternativa per i Top 25 Migliori Strumenti di Test di Penetrazione Kali Linux. Si tratta di uno strumento sicurezza potente che esplora e prova file di dizionario basati sull’applicazione, creando una mappa del sito. Tramite la mappa del sito, è possibile utilizzare la mappa per eseguire una vasta gamma di controlli di sicurezza. Skip Fish genera quindi un report che aiuta a gestire eventuali problemi di sicurezza nell’applicazione web. Idealmente, è una base essenziale per tutte le valutazioni delle vulnerabilità delle applicazioni web.

Skip Fish è efficiente nel rilevare problemi comuni come gli iniezioni SQL, le iniezioni di comando e le elencazioni di directory. Grazie al suo potente motore, questo strumento esegue controlli di sicurezza che altri strumenti potrebbero trovare difficili da gestire. Inoltre, è abbastanza veloce da gestire oltre 2000 richieste al secondo nelle reti LAN/MAN.

Skip Fish è anche utile per i siti web che richiedono autenticazioni. In primo luogo, supporta l’autenticazione HTTP per i siti che richiedono autenticazioni di base. Per i siti che richiedono autenticazione a livello di applicazione web, è possibile catturare i cookie di autenticazione e fornirli a Skip Fish.

Vantaggi di Skip Fish

- Ha la logica di Ratproxy per individuare problemi di sicurezza.

- Può eseguire scansioni dei sistemi di gestione dei contenuti (CMS) come WordPress e Joomla per vulnerabilità.

- Tratta migliaia di richieste con basso utilizzo di CPU e memoria.

- Supporta oltre 15 moduli utili per i test di penetrazione.

- Adatto per il tracciamento dell’enumerazione.

- Facile da usare e altamente adattabile.

- Fornisce valutazioni di sicurezza all’avanguardia e controlli ben progettati.

Cons di Skip Fish

- Non dispone di un database esteso di vulnerabilità note per controlli di tipo banner.

- Potrebbe non funzionare su tutti i tipi di applicazioni web.

18. Nessus

Nessusè uno strumento completo di valutazione delle vulnerabilità e di test di penetrazione. Esegue scansioni sui sistemi informatici e ti avverte dopo aver scoperto vulnerabilità che gli hacker possono sfruttare. Questo strumento esegue oltre 1200 controlli su un sistema per identificare le debolezze. Una volta trovate le vulnerabilità, è possibile correggerle immediatamente per creare una soluzione di sicurezza robusta. Oltre a controllare le vulnerabilità, Nessus suggerisce anche modi utili per mitigarle.

Nessus è uno strumento di penetration testing robusto che verifica ogni controllo per garantire che gli utenti non perdono di vista le vere vulnerabilità. È anche estensibile e consente agli utenti di utilizzare il linguaggio di scripting a loro scelta per scrivere controlli specifici del sistema.

Ancora di più con Nessus, è che ha uno dei più grandi repertori aggiornati di controlli di configurazione e vulnerabilità. Questo garantisce velocità, accuratezza e prestazioni ottimali. Oltre alle applicazioni web, puoi utilizzare questo strumento per testare piattaforme cloud e di virtualizzazione, database, sistemi operativi e dispositivi di rete. Inoltre, è progettato per aiutarti a soddisfare i requisiti normativi come PCI DSS.

Vantaggi di Nessus

- Rileva debolezze di sicurezza in entrambi i buchi locali e remoti.

- Rilevamento automatico di patch e aggiornamenti di sicurezza.

- Esegue attacchi simulati per scoprire vulnerabilità.

- Soddisfa i requisiti di conformità tramite scansione dell’applicazione e auditing della configurazione.

Svantaggi di Nessus

- Integrazione limitata con piattaforme SIEM come Metasploit.

- Prestazioni ridotte durante i test su larga scala.

- Funzionalità limitate nella versione gratuita.

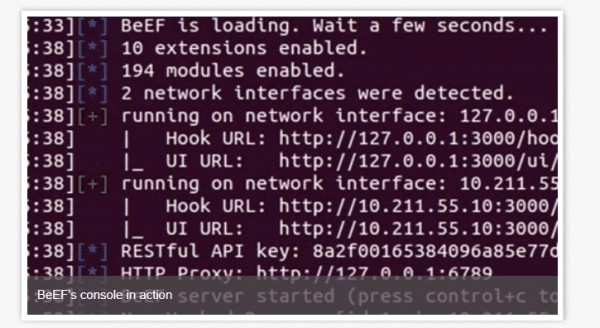

19. BeEF

Browser Exploitation Framework (BeEF)è uno strumento di penetration testing per la scansione dei browser web. Consente agli utenti di valutare la reale postura di sicurezza di un browser target eseguendo vettori di attacco lato client. Fondamentalmente, esamina potenzialmente superfici sfruttabili al di là dell’ambiente di rete.

BeEF si avvale di un approccio unico nel campo dei test di penetrazione, diverso da quello degli altri strumenti simili. Invece di attaccare l’interfaccia di rete, si incorpora in uno o più browser e li utilizza come punto focale per lanciare attacchi. Mentre è incorporato nel browser, può testare le vulnerabilità, eseguire moduli di exploit e iniettare payload.

Vantaggi di BeEF

- Dispone di un’API potente e semplice da usare che ne aumenta l’efficienza.

- Supporta numerose opzioni da riga di comando che ne migliorano la compatibilità e la configurabilità.

- Facile da installare e utilizzare.

- Si integra perfettamente con Metasploit.

- Ideale per l’esplorazione dei servizi intranet.

Svantaggi di BeEF

- Richiede conoscenze professionali di Pentesting.

- Per il funzionamento del framework di exploitation, ogni browser deve avere abilitato Javascript.

Leggi anche Distribuire Report Password Office 365

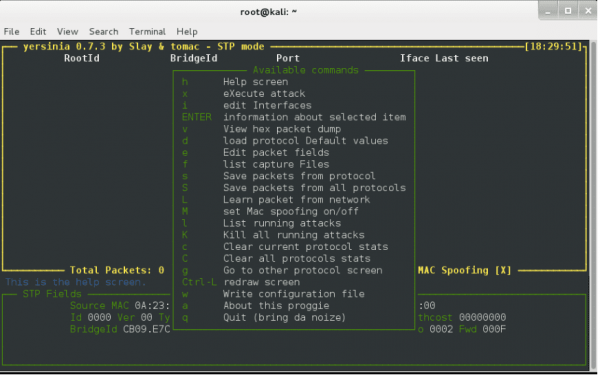

20. Yersinia

Yersinia è uno strumento open source per test di penetrazione che sfrutta le debolezze nei protocolli di rete. Questo strumento può eseguire diversi tipi di attacchi su protocolli diversi. Scritto in C, Yersinia utilizza le librerie ncurses, libnet e libpcap per eseguire la costruzione dei pacchetti e le iniezioni. I suoi principali protocolli includono il VLAN Trunking Protocol (VTP), il Dynamic Trunking Protocol (DTP), IEEE 802.1X, il Dynamic Host Configuration Protocol (DHCP), il Spanning Tree Protocol (STP) e altro ancora.

Yersinia ha tre modelli principali, ncurses, client di rete e riga di comando. Puoi utilizzare uno qualsiasi dei tre modelli per sfruttare le debolezze della rete prima che gli attaccanti le scoprano.

Vantaggi di Yersinia

- Ha un’integrazione di script shell amichevole.

- Puoi configurare Yersinia in diversi segmenti di rete per una valutazione della rete più semplice.

- La GUI Ncurses è robusta e altamente visiva.

- Puoi personalizzare le preferenze in un file di configurazione.

Svantaggi di Yersinia

- Non funziona senza problemi su Windows.

- Documentazione limitata.

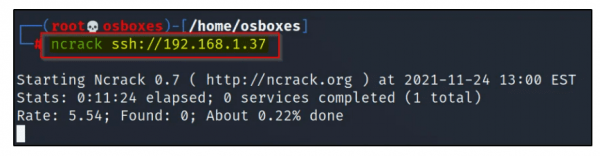

21. Ncrack

Ncrack è uno strumento di test di penetrazione per Kali Linux a livello di rete progettato per aiutare le aziende ad analizzare la postura di sicurezza dei dispositivi come i host. Offre una vasta gamma di funzionalità che consentono la risoluzione completa dei problemi di rete. Questo strumento supporta più protocolli, tra cui IMAP, POP3, HTTP, SSH, FTP e RDP. È possibile utilizzare Ncrack per attacchi di forza bruta su password e cracking delle password SSH. Oltre ad essere disponibile su Kali Linux, presenta installatori per Windows e Mac OS X

Ncrack ha un approccio di progettazione modulare e una sintassi da riga di comando simile a quella di Nmap. Inoltre, dispone di un motore adattivo adatto a feedback di rete dinamici. La progettazione dell’architettura permette audizioni di rete rapide su larga scala

Vantaggi di Ncrack

- Integrazione senza soluzione di continuità tra Ncrack e Nmap.

- Adatta alle variazioni del feedback di rete.

- Può riprendere attacchi interrotti.

- Può verificare simultaneamente numerosi host.

Svantaggi di Ncrack

- Processo lento di cracking password.

- Curva di apprendimento ripida.

- Nessuna interfaccia grafica.

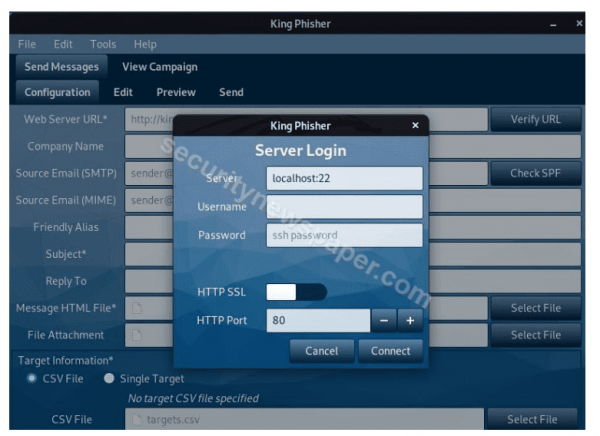

22. King Phisher

Immagine di origine: Securitynewspaper.com

King Phisher è uno strumento di penetration testing per attacchi di ingegneria sociale in Kali Linux. È uno strumento facile da usare che simula attacchi di phishing del mondo reale, consentendoti di rilevare punti deboli di sicurezza all’interno del tuo team. È uno strumento ideale per la consapevolezza del personale e la formazione.

Con King Phisher, puoi inviare immagini con link malevoli agli utenti e cercare di rubare le credenziali degli utenti. Questo consente di identificare punti deboli all’interno del team e dei sistemi aziendali. Successivamente, puoi creare una campagna di formazione personalizzata per affrontare tali problemi. Inoltre, puoi risolvere i sistemi aziendali vulnerabili per prevenire attacchi di malware e trojan.

Per utilizzare King Phisher per conto di un terzo cliente, è necessario disporre di un permesso legale esplicito da parte dell’organizzazione target. Ciò garantisce che gli hacker non lo utilizzino per ottenere guadagni malevoli.

Vantaggi di King Phisher

- Fornisce avvisi tramite SMS riguardo allo stato della campagna di posta elettronica.

- Ha un potente sistema alimentato da motore Jinja2

- Fornisce grafici dettagliati riguardo ai risultati della campagna.

- Ha capacità di clonazione web potenti.

- Costruito con il linguaggio Python facilmente modificabile.

- Altamente flessibile per raggiungere diversi obiettivi di phishing.

- Politica di utilizzo che lo limita al phishing etico.

Svantaggi di King Phisher

- Richiede una grande quantità di memoria.

- Relativamente lento e consuma molto tempo.

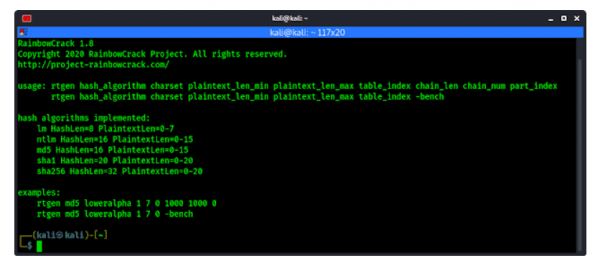

23. RainbowCrack

RainbowCrack è uno strumento di penetration testing che utilizza tabelle arcobaleno per decrittare password a partire dai valori hash. Fondamentalmente, le tabelle arcobaleno sono tabelle precomputate di hash di password invertiti. Queste tabelle aiutano a decrittare password in un database. Offrono un modo rapido per decrittare password e ottenere non autorizzato accesso ai sistemi informatici.

RainbowCrack genera tabelle arcobaleno per decrittare password facilmente. A differenza degli strumenti di cracking convenzionali, RainbowCrack utilizza un grande database di tabelle, rendendo più facile l’hacking. Oltre alle tabelle arcobaleno, ha anche funzionalità di ricerca, ordinamento e conversione che rendono il penetration testing più facile.

Vantaggi di RainbowCrack

- Viene fornito sia con interfaccia grafica che a riga di comando.

- Funziona su quasi tutti i sistemi operativi.

- Ha acceleratori GPU multipli, ovvero GPU AMD e NVIDIA.

- Supporta tabelle arcobaleno di qualsiasi logaritmo hash e file in formato raw.

- Più veloce delle tradizionali tecniche di cracking delle password.

Svantaggi di RainbowCrack

- Non riesce a craccare le password se l’hash non è presente nella tabella.

- Richiede enormi quantità di RAM e spazio di archiviazione.

24. Social Engineering Toolkit (SET)

Social Engineering Toolkit (SET)è uno strumento di penetration testing open source ideale per simulazioni di phishing. Utilizzato per eseguire attacchi di ingegneria sociale sugli addetti al lavoro per assicurarsi che siano pienamente conformi alle politiche di sicurezza dell’organizzazione. Offre diversi vettori di attacco personalizzati per ingannare gli esseri umani e valutare il livello di consapevolezza umana nell’organizzazione. È possibile eseguire attacchi tramite email, telefono o SMS.

Con SET, puoi creare pagine di phishing per siti web come Instagram, Facebook, Google, ecc. Lo strumento genera un link che puoi poi inviare al target. Se la persona target apre il link e inserisce le proprie credenziali di accesso, SET raccoglierà le credenziali. Inoltre, puoi lanciare un attacco web clonando il sito web per il phishing e distribuirlo alle vittime. Altri moduli includono attacchi di Mass Mailer e Payload e Listener.

Vantaggi di SET

- Integrazione senza soluzione di continuità con il Metasploit Framework.

- Aiuta a rilevare i punti deboli effettivi nei tuoi sistemi.

- Ha versioni GUI e console.

- Offre la flessibilità di perfezionare i tuoi attacchi a seconda della natura del target.

Svantaggi di SET

- Richiede un alto livello di abilità nell’ingegneria sociale per operare e ottenere i risultati desiderati.

- Vettori di attacco limitati rispetto a strumenti simili come BeEF.

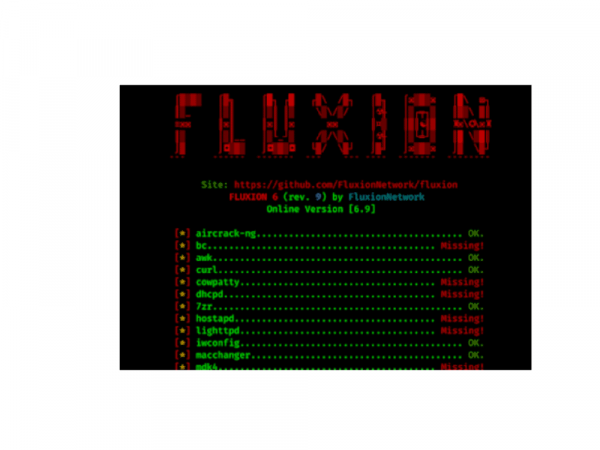

25. Fluxion

L’ultima soluzione di questa lista dei Top 25 Migliori Strumenti per Test di Penetrazione Kali Linux è Fluxion. L’ultimo strumento per test di penetrazione per la sicurezza wireless auditing. Questo strumento combina ingegneria sociale e hacking Evil Twin per accedere ai sistemi wireless e migliorare la postura di sicurezza complessiva. Tenta di recuperare le chiavi WPA/WPA2 per le reti target simulando attacchi MITM.

Fluxion esegue 2 tipi di attacchi:

- Portale Captive.

- Handshake Snooper.

Il Captive Portal attacco consiste nel creare una rete rogue per raccogliere la password WPA/WPA2 del punto di accesso target. Crea una rete con un SID simile e disconnette tutti gli utenti dal punto di accesso target. Utilizzando attacchi di phishing, lo strumento induce gli utenti a fornire le password per i punti di accesso target.

Il Handshake Snooper attacco consiste nell’utilizzo dei hash di autenticazione WPA/WPA2 dallo scambio di handshakes a 4 vie. Lo scambio di handshakes a 4 vie è un protocollo di autenticazione di rete stabilito da IEEE-802.11i per fornire una sicurezza di autenticazione per le WLAN. Attraverso questo attacco, Fluxion utilizza il deautenticatore per disconnettere gli utenti connessi ai punti di accesso target. Mentre gli utenti cercano di riconnettersi, lo strumento acquisisce gli hash.

Vantaggi di Fluxion

- Non richiede forza bruta per accedere.

- Non richiede conoscenze approfondite di penetration testing.

- Facile da usare.

- Richiede poca RAM.

Svantaggi di Fluxion

- Facile da rilevare.

- Richiede l’interazione dell’utente, che non è garantita.

Grazie per aver letto i 25 migliori strumenti di test di penetrazione di Kali Linux (pro e contro). Concludiamo.

Conclusioni sui 25 migliori strumenti di test di penetrazione di Kali Linux (pro e contro)

Avere i migliori strumenti di test di penetrazione ti consente di individuare debolezze e vulnerabilità nei tuoi sistemi. Utilizzando le informazioni derivate dai test, puoi eseguire patch o aggiornamenti per proteggere i sistemi dagli attacchi. Ogni uno degli strumenti di test di penetrazione sopra elencati è preinstallato su Kali Linux e fornisce una vasta gamma di funzionalità. Puoi scegliere lo strumento più adatto in base alle tue esigenze di sicurezza e competenze.

Source:

https://infrasos.com/top-25-best-kali-linux-penetration-testing-tools/