Top 15 Migliori Strumenti di Scanner di Vulnerabilità nella Cybersecurity. In questo post, presentiamo le soluzioni di scansione delle vulnerabilità e spieghiamo i migliori strumenti di scanner di vulnerabilità per proteggere la tua infrastruttura.

Tutto sommato, la scansione delle vulnerabilità e la valutazione alla gestione, condividono un principio significativo di cybersecurity. A sua volta, ciò limita gli hacker dal penetrare. Un’essenziale sicurezza IT deve scansionare le vulnerabilità e risolverle attraverso un Sistema di Gestione dei Patch.

Pertanto, quando si utilizza uno strumento di valutazione delle vulnerabilità, si aiuta le organizzazioni a:

- Classificare i difetti di sicurezza per aiutare i sviluppatori durante la rimozione.

- Fornire aggiornamenti di sicurezza tra test di penetrazione.

- Automatizzare il processo di scoperta delle vulnerabilità.

- Scansionare continuamente reti e applicazioni per nuovi minacce.

Tuttavia, quale strumento di Scanner di Vulnerabilità è il migliore? Per saperne di più, approfondisci nel blog.

Iniziamo questo articolo blog sui Top 15 Migliori Strumenti di Scanner di Vulnerabilità nella Cybersecurity.

Cos’è la Scansione delle Vulnerabilità?

La scansione delle vulnerabilità coinvolge la scansione continua delle reti e delle applicazioni per identificare le ultime vulnerabilità di sicurezza. Inoltre, fornisce vulnerabilità classificate con azioni eseguibili per la rimozione.

In seguito, molte valutazioni forniscono anche checklist per monitorare il sistema e mantenere attivo il tuo team di sicurezza tra i test.

Fondamentalmente, le valutazioni delle vulnerabilità aiutano a prevenire l’accesso non autorizzato al sistema semplificando il processo di rimedio e fornendo costanti approfondimenti sulla sicurezza all’interno di test di penetrazione più ampi.

Tipi di Strumenti di Valutazione delle Vulnerabilità

In modo interessante, i scanner di vulnerabilità hanno i loro modi di fare le cose. Possiamo classificare i scanner di vulnerabilità in quattro tipi in base a come funzionano.

- Network Based Vulnerability Scanner – Trova vulnerabilità in una rete interna esaminando le porte aperte. I servizi in esecuzione sulle porte aperte identificano se esistono vulnerabilità o meno con l’aiuto dello strumento.

- Database Based Vulnerability Scanner – Questo database individua le vulnerabilità nei sistemi di gestione di database. In effetti, i database sono la spina dorsale di qualsiasi sistema che memorizza informazioni sensibili. Un altro punto chiave, la scansione delle vulnerabilità eseguita su questo sistema consente di prevenire attacchi come SQL injection.

- Host Based Vulnerabilities Scanner – Con l’aiuto di questo scanner di vulnerabilità, si individuano le vulnerabilità su un singolo host o sistema, incluso un computer individuale o un dispositivo di rete come un commutatore o un router di core.

Quindi quali sono i 15 migliori strumenti di scanner di vulnerabilità in Cybersecurity. Scopriamolo.

15 Migliori Strumenti per Scanner di Vulnerabilità nella Cybersecurity

Di conseguenza, gli scanner di vulnerabilità rilevano le debolezze in un’applicazione in diversi modi. Gli scanner di vulnerabilità del codice analizzano gli errori di programmazione. Inoltre, gli strumenti di controllo delle vulnerabilità individuano rootkit noti, backdoor e trojan.

Ci sono molti scanner di vulnerabilità sul mercato. Come visto, può essere gratuito, a pagamento o open source. Per lo più strumenti gratuiti e open source sono disponibili su GitHub. La decisione di utilizzare uno strumento dipende da diversi fattori, come il tipo di vulnerabilità, il budget e quanto spesso lo strumento viene aggiornato.

1. Rapid7 InsightVM (Nexpose)

Rapid7 InsightVM è una soluzione premium open source per la scansione delle vulnerabilità. La cosa fantastica di questo strumento è che esegue automaticamente scansioni e valutazioni delle infrastrutture fisiche, cloud e virtuali. Come mostrato, dispone di dashboard live e interattivi, soluzioni basate su rimedi, punteggi di rischio e priorità.

In confronto, questo strumento esegue automaticamente la scansione e rileva tutti i nuovi dispositivi collegati a una rete per fornire l’identificazione delle vulnerabilità in tempo reale. Inoltre, offre un agente di endpoint leggero per elaborare le informazioni mentre consuma una quantità minima di larghezza di banda.

Vantaggi di Rapid7 InsightVM

- Supporta più sistemi operativi, tra cui Linux, Windows e Windows Server.

- Aggiorna i suoi processi e ricalibra ogni volta che rileva una nuova vulnerabilità.

- Possibilità di creare raccomandazioni sulle modifiche alla politica di sicurezza.

- Esegue la scansione completa del sistema immediatamente e scansiona anche istantaneamente i nuovi asset.

- Assegna facilmente e segue il compito di correzione.

- Integrazione con servizi cloud e infrastruttura virtuale.

Svantaggi di Rapid7 InsightVM

- Richiede molta RAM.

- A lot of issues with scans running long out of nowhere, causing resource issues for the next scans.

- I dispositivi trovati e scansionati non vengono mai rimossi. La rimozione deve essere effettuata manualmente senza opzione per automazione.

- Non contiene un gestore di patch associato.

2. Burp Suite Enterprise Edition

Burp Suite offre strumenti di scansione automatizzata delle vulnerabilità sia per test interni che esterni. Oltre 14.000 organizzazioni utilizzano Burp Suite per automatizzare la scansione delle vulnerabilità web. Progettato per scansionare a qualsiasi scala e integrazione con i processi di sviluppo del software. Inoltre, i suoi vari strumenti funzionano in modo integrato per supportare l’intero processo di test.

Vantaggi dell’Edizione Enterprise di Burp Suite

- Scansione automatizzata in blocco e scenari simulati.

- Test di penetrazione manuale e aggiustamenti di configurazione.

- Ottimi estensioni attraverso il negozio che estendono la funzionalità.

- Ti aiuta a instradare tutte le richieste basate su web che possono essere modificate anche quando vengono inviate o ricevute.

Svantaggi dell’Edizione Enterprise di Burp Suite

- Non descrive come testare diverse vulnerabilità, il che può essere impegnativo se sei un nuovo utente di questa strumento.

- La configurazione dei proxy è difficile e ha richiesto del tempo per essere impostata.

- L’interfaccia è datata e utilizza schede per tutto.

Leggi anche Utilizza il Report delle Licenze Office 365

3. Nikto2

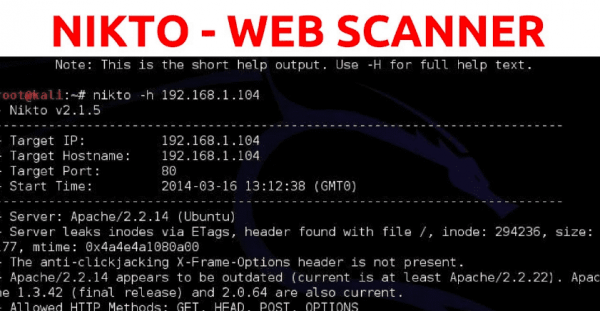

Nikto è uno strumento open source di scansione delle vulnerabilità focalizzato sulla sicurezza delle applicazioni web. Di conseguenza, può individuare 6700 file dannosi che causano problemi a server web e segnalare versioni obsolete basate su server. Inoltre, Nikto2 può avvisarti di problemi di configurazione del server e eseguire controlli sui server web nel minor tempo possibile.

Inoltre, con Nikto2, non fornisce contromisure per le vulnerabilità individuate e non offre capacità di valutazione del rischio. Tuttavia, Nikto2 è uno strumento aggiornato frequentemente che consente una copertura delle vulnerabilità più ampia.

Vantaggi di Nikto2

- Genera rapporti sulle vulnerabilità rilevate.

- Controlli esterni per applicazioni web.

- Controlla accuratamente numerosi exploit che i gestori di vulnerabilità a pagamento cercano.

Svantaggi di Nikto2

- Non funzionerà senza una lista di vulnerabilità a pagamento.

- Non contiene una squadra di sviluppo e supporto.

Leggi anche Prova i Report dei Contatti di Office 365

4. Gestione delle vulnerabilità Qualys

Scanner per la Gestione delle Vulnerabilità Qualys funziona dietro i firewall in reti interne complesse. Questo strumento può eseguire scansioni di ambienti cloud e rilevare vulnerabilità in reti geograficamente disperse. Monitora anche i contenitori e gli endpoint.

Un dashboard intuitivo e personalizzabile fornisce una vista unificata di tutti gli asset delle applicazioni web censiti. I prezzi potrebbero essere più alti rispetto ad altri servizi, ma la loro protezione completa è molto esaustiva.

Vantaggi di Qualys

- Dashboard unificato per la postura di sicurezza.

- Facilità di configurazione e gestione del controllo.

- Fornisce meccanismi di reporting e allerta.

- Visibilità delle problematiche di configurazione della sicurezza cloud.

- Offre una vasta gamma di impostazioni per scansioni più mirate.

Svantaggi di Qualys

- Gestione dei falsi positivi.

- La navigazione è abbastanza complessa e richiede di cliccare attraverso molte pagine.

- Alcuni sensori selezionati per le attività sono automatizzati.

- L’interfaccia utente è scomoda per i principianti.

Leggi anche Utilizza i Report del Gruppo Office 365

5. Nessus

Un altro dei Top 15 Migliori Strumenti di Scanner di Vulnerabilità nella Cybersecurity Nessus. Allo stesso modo, è un software che offre una profonda scansione delle vulnerabilità attraverso un servizio basato sull’abbonamento. Hacker utilizzano Nessus per identificare configurazioni errate, scoprire password predefinite e eseguire valutazioni delle vulnerabilità.

Vantaggi di Nessus

- Può aggiornare costantemente la banca dati CVE.

- Ha più profili/criteri per eseguire diversi tipi di scansioni.

- Classifica e raggruppa le vulnerabilità in modo accurato con poca configurazione.

- Abbastanza conveniente rispetto a strumenti simili sul mercato.

Svantaggi di Nessus

- La scansione di set di dati più grandi è un compito molto difficile.

- Ci vuole molto tempo per completare le scansioni.

Leggi anche Distribuisci Report Utente Office 365

6. Netsparker

Netsparker è un altro strumento di vulnerabilità per applicazioni web che utilizza l’automazione per rilevare le vulnerabilità. Il dispositivo può anche individuare migliaia di vulnerabilità delle applicazioni web in poche ore. Si tratta di uno strumento di vulnerabilità a pagamento di livello enterprise, ma offre molte funzionalità avanzate. Ci sono tecniche di scansione che analizzano le applicazioni alla ricerca di vulnerabilità.

In particolare, scansiona le applicazioni per vulnerabilità. Netsparker descrive e fornisce tecniche di mitigazione per le vulnerabilità individuate. Sono disponibili anche soluzioni di sicurezza per l’analisi avanzata delle vulnerabilità.

Vantaggi di Netsparker

- Possibilità di integrazione con molte soluzioni DevOps.

- Progettato per un’organizzazione più grande.

- Un’enorme quantità di personalizzazione per la scansione di qualsiasi applicazione web.

- Ha diverse possibilità di integrazione con DevOps.

Svantaggi di Netsparker

- Offre pochi piani flessibili.

- Si possono rilevare pochissime vulnerabilità rispetto ai suoi concorrenti.

- La versione desktop consuma molti risorse.

- Disponibile solo per le versioni desktop o cloud.

7. AT&T Cybersecurity

La soluzione AT&T di Scansione delle Vulnerabilità Cibernetiche è fornita come servizio gestito. Evidentemente, aiuta a identificare le vulnerabilità di sicurezza nei sistemi, nei web application e nei dispositivi di rete. Uno scanner di vulnerabilità fa parte di uno strumento più efficace che include SIEM e intrusion detection. I segnali di vulnerabilità noti vengono aggiornati costantemente man mano che nuove vulnerabilità vengono identificate da AlienVault Labs e dalla community di intelligence dell’Open Threat Exchange. Probabilmente il miglior servizio gestito per i dipartimenti IT che mancano di competenze in cybersecurity.

Vantaggi della Sicurezza Cibernetica AT&T

- Fornisce capacità di sicurezza essenziali in un unico console per gestire conformità e minacce.

- Offre intelligence sulle minacce, difesa collaborativa, sicurezza senza interruzioni e soluzioni che si adattano a qualsiasi business.

- Rende anche le società in grado di proteggere gli endpoint contro minacce cibernetiche.

- Permette alle organizzazioni di terminare processi malevoli, isolare dispositivi infetti e riportare eventi per mantenere gli endpoint puliti.

Svantaggi della Sicurezza Cibernetica AT&T

- Il prodotto è molto complesso.

- L’implementazione è stata goffa e laboriosa.

8. Openvas

OpenVAS è un software open source per la rilevazione delle vulnerabilità. La piattaforma offre una varietà di opzioni di scansione, tra cui scansione di rete, scansione del server web e scansione del database. Lo scanner ottiene i test per rilevare le vulnerabilità da un feed che ha una lunga storia e aggiornamenti quotidiani. Lo strumento è in grado di eseguire scansioni a basso e alto livello dei protocolli. In ogni caso, ha un potente linguaggio di programmazione interno per implementare qualsiasi tipo di test di vulnerabilità.

Vantaggi di Openvas

- Supporto per sistemi operativi basati su Unix.

- Ha una funzionalità integrata per generare rapporti delle vulnerabilità trovate e la loro gravità.

- Il suo codice sorgente è pubblico e chiunque può contribuire allo strumento.

- Offre le caratteristiche di essere configurato dagli utenti del prodotto in linea con i loro requisiti e desideri.

- La copertura CVE è di circa 26.000, dai quali vengono cercate e testate le vulnerabilità e i bug nell’infrastruttura sottostante.

Svantaggi di Openvas

- Confronta con meno vulnerabilità.

- Offre un supporto limitato per il sistema operativo.

- Difficile da installare, configurare e utilizzare.

Leggi anche Utilizza il monitoraggio Azure AD

9. W3AF

W3AF è uno strumento gratuito e open source chiamato Web Application Attack and Framework. Questo strumento è uno strumento open source per rilevare le vulnerabilità nei web application. Costruire un framework che aiuta a proteggere i web application rilevando ed esplorando le vulnerabilità. Oltre alle opzioni di scansione delle vulnerabilità, W3AF dispone di strumenti di controllo utilizzati per i test di penetrazione.

Inoltre, W3AF copre una vasta gamma di vulnerabilità. I domini spesso attaccati, in particolare le vulnerabilità appena identificate, possono scegliere questo strumento.

Vantaggi di W3AF

- Molto modulare e flessibile.

- Può essere installato senza problemi in ambienti Linux.

- Strumento migliore per i principianti in quanto è facile da imparare e utilizzare.

- Aiuta nella generazione di report preziosi.

- Può automatizzare numerose attività.

Svantaggi di W3AF

- Il numero di falsi negativi è ancora alto.

- La sua versione per Windows è difficile da installare.

- Ha una GUI (Graphical User Interface) complessa.

10. Servizio di Sicurezza Gestito di Alibaba Cloud

Alibaba offre un servizio gestito basato su SaaS per l’analisi dei porte e l’assessment delle vulnerabilità per eliminare i falsi positivi. Per prevenire danni alla reputazione, il servizio utilizza apprendimento automatico per identificare vulnerabilità web e backdoor, contenuti illegali e manipolazione dei siti.

Allo stesso modo, Alibaba semplifica il processo eseguendo scansioni illimitate che non richiedono installazione, aggiornamento o manutenzione. Questo è ideale per le aziende non statunitensi, considerando l’atteggiamento antagonistico commerciale in corso tra Stati Uniti e Cina, incentrato sul cloud.

Vantaggi del servizio di sicurezza gestito Alibaba Cloud

- Ampiamente utilizzato da grandi organizzazioni.

- Offre capacità di accelerazione dinamica.

- Rete di distribuzione di contenuti dinamici.

- Protezione professionale.

Svantaggi del servizio di sicurezza gestito Alibaba Cloud

- Potenziale problema di conformità.

- Scarsa assistenza clienti.

11. Intruder.io

Intruder.io offre un set di strumenti di penetrazione e scansione delle vulnerabilità. Le organizzazioni possono utilizzare Intruder.io per condurre una singola valutazione o monitorare costantemente il loro ambiente per le minacce.

Vantaggi di Intruder.io

- Interfaccia facile da usare che ti permette di iniziare a scansionare rapidamente.

- Modello di prezzo semplice e visibile pubblicamente.

- Le scansioni consentono l’etichettatura per organizzare i raggruppamenti.

- La scansione delle minacce emergenti controllerà le nuove vulnerabilità rilasciate non appena ci sarà un controllo.

Svantaggi di Intruder.io

- Offre poche informazioni dettagliate nei report.

- Supporto per flussi di lavoro senza password per la scansione di app web autenticata.

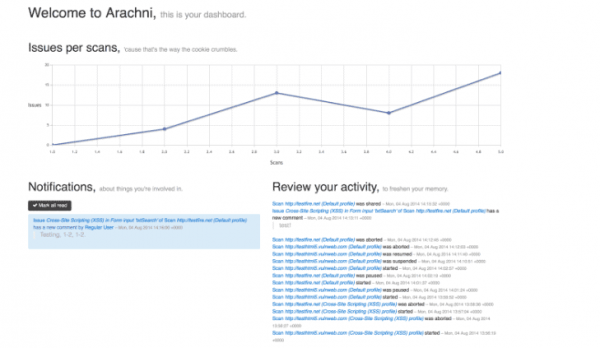

12. Arachni

Arachni è anche uno strumento di vulnerabilità dedicato alle applicazioni web. Questo strumento copre più vulnerabilità ed è aggiornato regolarmente. L’archeologo fornisce strumenti per la valutazione del rischio e suggerisce consigli e contromisure per le vulnerabilità trovate.

Inoltre, Arachni è uno strumento open source gratuito per la vulnerabilità che supporta Linux, Windows e macOS. Supporta anche i test di penetrazione grazie alla sua capacità di affrontare le vulnerabilità appena identificate.

Vantaggi di Arachni

- Si evolve attraverso tutti i test critici.

- Offre sia un’interfaccia a riga di comando che una GUI basata su browser.

- Fornisce un’uscita impressionante e spiegazioni intuitive.

- Offre una gamma di modalità di test.

Svantaggi di Arachni

- Richiede molto tempo per essere eseguito.

- È stato abbandonato

13. Amazon Inspector

Per i negozi AWS, Amazon Inspector è un servizio di valutazione della sicurezza automatizzato. È possibile eseguire la scansione di qualsiasi applicazione distribuita su AWS e ridimensionarla su istanze Amazon EC2. Dopo la scansione e la valutazione delle vulnerabilità, lo strumento fornisce un elenco dettagliato di potenziali vulnerabilità classificate per livello di rischio. Può anche rilevare la mancanza di migliori pratiche di sicurezza nelle applicazioni durante l’esecuzione e la distribuzione.

Vantaggi di Amazon Inspector

- Automatizza la valutazione della sicurezza delle tue applicazioni e identifica in modo proattivo le vulnerabilità.

- Ti consente di sviluppare e iterare rapidamente su nuovi applicazioni e valutare conformità con le migliori pratiche e politiche.

- Esegue sia una valutazione a livello di rete che a livello host.

- Capacità di risolvere i problemi automaticamente senza intervento umano.

Svantaggi di Amazon Inspector

- La fatturazione per Amazon Inspector è un po’ complicata quando lo si configura per funzionare con altri servizi.

- Mancanza di alcune protezioni personalizzate.

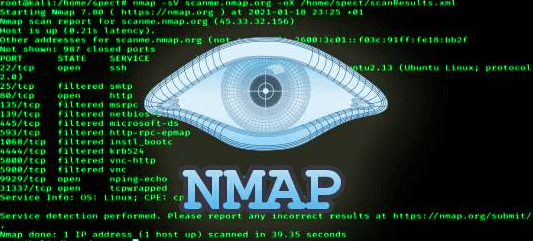

14. NMAP

Nmap è uno strumento di analisi di rete gratuito e open source, popolare tra molti professionisti della sicurezza. Utilizza la tecnologia di sonda per la scoperta di host di rete e la rilevazione di sistema operativo. Questa funzione aiuta a identificare le vulnerabilità in singole o più reti. Se sei nuovo o stai solo imparando un po’ di scansione delle vulnerabilità, Nmap è un ottimo punto di partenza.

Vantaggi di NMAP

- Include metodi di scansione per evitare gli IDS.

- Offre funzionalità GUI attraverso Zenmap

- Scansione completa dei port TCP e UDP.

- Molto configurabile. Puoi scegliere esattamente cosa vuoi scansionare, limitare a intervalli di porte, protocolli, indirizzi IP, ecc.

Contro di NMAP

- Non si aggiorna con la stessa frequenza di strumenti a pagamento.

- Sul sistema operativo Windows, non tutte le funzioni sono disponibili.

- Se non limiti la portata della scansione, un comando può richiedere molto tempo per essere completato

Leggi anche Prova questo strumento di gestione di Office 365

15. Acunetix

L’ultimo della nostra lista dei Top 15 Migliori Strumenti di Scanner per Vulnerabilità nella Cybersecurity è Acunetix. Inoltre, è un altro strumento che esegue solo scansioni di applicazioni web. Tuttavia, il suo scanner multithread può rapidamente esplorare centinaia di migliaia di pagine e rilevare problemi comuni di configurazione del server web. Ideale per controllare WordPress. Pertanto, coloro che hanno un grande numero di post WordPress dovrebbero prenderlo in considerazione.

Vantaggi di Acunetix

- Bassa percentuale di falsi positivi.

- Buone opzioni di reporting.

- Supporta l’importazione di file di stato da altri popolari strumenti di test delle applicazioni.

Contro di Acunetix

- Povera gestione degli utenti.

- Non supporta bene più endpoint.

- Ha problemi di autenticazione con le moderne applicazioni aziendali.

Grazie per aver letto i Top 15 Migliori Strumenti di Scanner per Vulnerabilità nella Cybersecurity. Concluderemo qui.

I migliori 15 strumenti di scansione delle vulnerabilità nella conclusione della sicurezza informatica

In conclusione, qualunque strumento di scansione delle vulnerabilità tu decida di utilizzare, la scelta dell’ideale dipende dalle tue esigenze di sicurezza e dalla tua capacità di analizzare il tuo sistema. Ti preghiamo di identificare e risolvere le vulnerabilità di sicurezza prima che sia troppo tardi. Ora controlla la funzione di ciascun tool e scegli quello più adatto a te.

Le Vulnerability Scanners possono identificare le vulnerabilità, classificarle in base alla gravità della minaccia e generare rapporti che includono suggerimenti su come affrontarle nel modo migliore possibile.

Source:

https://infrasos.com/top-15-best-vulnerability-scanner-tools-in-cybersecurity/