Top 10 Migliori Strumenti per la Rintracciatura di minacce in Sicurezza Informatica (Vantaggi e Sbagli). In questo post, vi mostriamo alcuni degli strumenti migliori per la rintracciatura di minacci in sicurezza informatica con i loro vantaggi e svantaggi.

La rintracciatura di minacci è il processo di ricerca attiva di vulnerabilità nei sistemi e nelle applicazioni per prevenire che vengano sfruttate dagli attaccanti. Inoltre, gli analisti eseguono la rintracciatura di minacci manualmente o con l’aiuto di strumenti per la sicurezza informatica.

Le migliori pratiche su come cercare minacci sono in costante evoluzione a causa dell’emergenza di nuovi tipi di attacchi. Pertanto, la strategia giusta per la rintracciatura di minacci è scoprire reti per pericoli e isolarle. Inoltre, la elimina prima che i sistemi di allarme convenzionali abbiano nemmeno sollevato l’allarme.

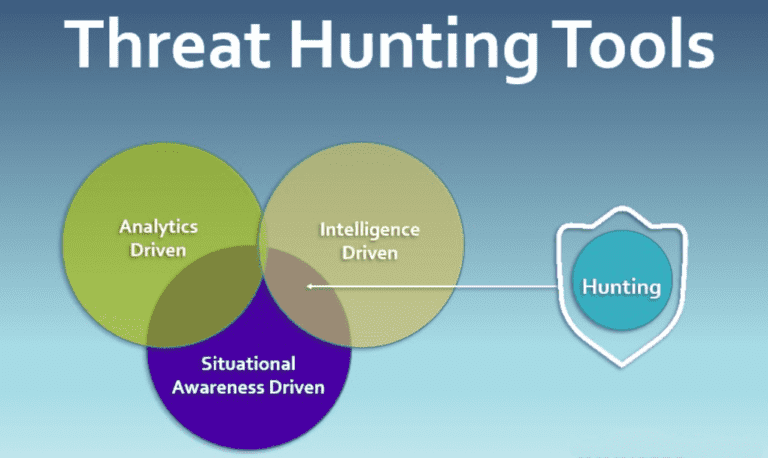

In sostanza, ci sono anche differenti tipi di rintracciature di minacci:

- Caccia reattiva (risposta ad un attacco).

- Caccia proattiva (prevenzione di un attacco).

In questo post, abbiamo elencato alcuni dei migliori strumenti di caccia alle minacce che gli analisti IT di sicurezza o chiunque stia cercando di proteggere la propria rete da minacce può utilizzare. Con l’aiuto di questi software di caccia alle minacce, mantieni i tuoi dati sicuri.

Iniziamo l’articolo Top 10 Migliori Strumenti di Caccia alle Minacce nella Sicurezza Informatica (Pro Contro).

Top 10 Migliori Strumenti di Caccia alle Minacce nella Sicurezza Informatica

Fonte immagine: Eduba

Innanzitutto, uno strumento di caccia alle minacce è un software che molte organizzazioni utilizzano per individuare minacce nella rete. Quindi, utilizzando queste eccellenti soluzioni, le organizzazioni rilevano minacce nella rete, raccolgono informazioni e forniscono prove. Di seguito sono elencati alcuni dei migliori strumenti di caccia alle minacce disponibili sul mercato, si prega di controllare e confrontare.

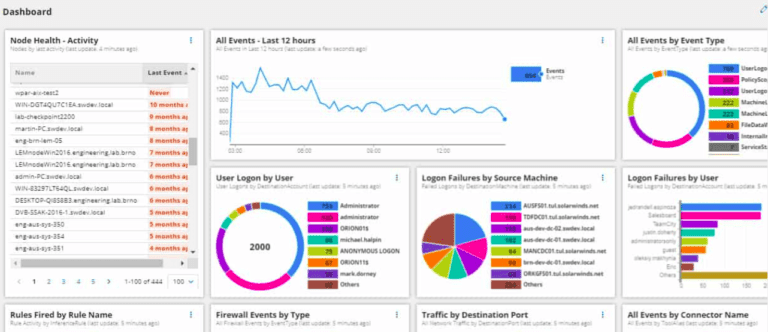

1. SolarWinds Security Event Manager

Il Gestore degli eventi di sicurezza SolarWinds è un sistema di gestione degli eventi sicurezza che fornisce una visione unificata di tutti i tipi di eventi. Fondamentalmente, raccoglie informazioni da diverse fonti e esegue analisi. Inoltre, offre un’unica interfaccia per le operazioni di sicurezza e aiuta a monitorare gli eventi di sicurezza in tempo reale.

Il software esplora anche ogni altro endpoint sulla rete mentre è in esecuzione sul tuo server. Inoltre, ha la capacità di generare allarmi quando determinati criteri sono soddisfatti o superati da un evento. Utilizzando questi strumenti, si possono adottare misure proattive ed evitare eventuali attacchi prima che diventino problemi gravi.

Inoltre, supporta l’integrazione con altri strumenti come i sistemi di ticketing e i servizi di assistenza.

Caratteristiche

- Monitora l’integrità dei file.

- Conformità DISA STIG IT.

Analizzatore del Registro degli eventi .Monitoraggio dell’ Attività degli utenti. - Analizzatore Log Eventi.

- Monitoraggio dell’Attività Utente.

- Monitoraggio della Sicurezza di rete.

- Analizzatore della Sicurezza USB.

- Gestione della Sicurezza del Firewall.

- Previene gli Attacchi DDoS.

- Rilevamento di Botnet.

- Monitoraggio dei Log SIEM.

- Difesa dalle Minacce.

- Creazione di Report di conformità.

- Protezione dagli Attacchi di Iniezione SQL.

- Risposte automatizzate.

Vantaggi del SolarWinds Security Event Manager

- Il software consente alle organizzazioni di gestire i loro file di log e di eseguire analisi.

- Si avverte istantaneamente nel rilevare qualsiasi attività sospetta.

- Permette agli utenti di creare e pianificare report illuminanti.

- Include funzionalità di gestione nonché strumenti SIEM che aiutano a prevenire rischi di sicurezza.

Svantaggi del SolarWinds Security Event Manager

- L’interfaccia utente dovrebbe essere più user-friendly.

- SolarWinds Security Event Manager non supporta la versione cloud.

- La costruzione delle query è laboriosa da utilizzare

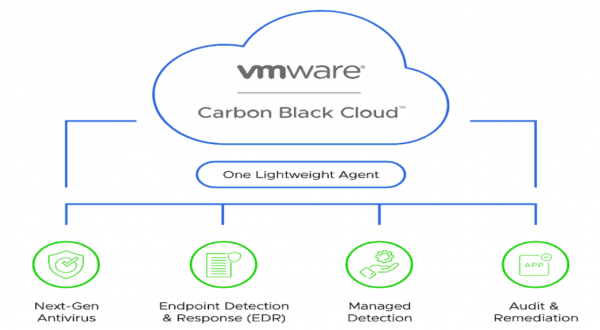

2. VMWare Carbon Black Endpoint

VMWare Carbon Black Endpoint è un altro strumento popolare di caccia alle minacce utilizzato da molte organizzazioni per la protezione di più endpoint. Oltre a ciò, ogni endpoint ha un agente che comunica con il processore dati di Carbon Black e aiuta a operare più velocemente.

Il software aiuta a tenere traccia di miliardi di eventi del sistema e impedisce agli aggressori di sfruttare strumenti legittimi. Certamente, aiuta anche ad automatizzare il flusso di lavoro della tua indagine in modo da reagire rapidamente.

Il software include anche un sistema di rilevamento delle minacce che rileva e invia un allarme immediato al sistema SOAR. Utilizzando questo strumento, si riduce il tempo di risposta agli incidenti e si restituiscono cicli CPU cruciali alla società.

Caratteristiche

- Risposta automatizzata.

- Feed di intelligence sui minacce.

- SOAR supporto del sistema.

- Rilevamento rapido delle minacce.

- Protezione dai ransomware.

- Antivirus per le imprese.

- Sicurezza dei terminali basata sul cloud.

Vantaggi di VMWare Carbon Black Endpoint

- Previene le minacce in tempo reale e riduce il tempo di inattività.

- VMWare Carbon Black Endpoint illustra chiaramente come l’infezione si sia diffusa tra vari sistemi nel tempo.

- Per risolvere problemi e identificare se Carbon Black è la causa principale, gli utenti possono anche mettere in modalità di bypass un terminale o un server con facilità.

Svantaggi di VMWare Carbon Black Endpoint

- Non è disponibile l’analisi dei singoli file.

- Può essere difficile distribuire il software utilizzando SCCM.

- Il gestore dei log non è disponibile.

3. Phishing Catcher

Phishing Catcher è un particolare tipo di strumento di protezione contro il phishing che aiuta a proteggere i siti web dall’essere hackerati. Contemporaneamente, utilizza informazioni sui certificati TLS emessi in modo sospetto.

Con il Phishing catcher, di solito viene creato eseguendo uno scan del sito web e verificando la presenza di eventuali vulnerabilità sul sito. Scoprendo le vulnerabilità, blocca automaticamente l’attacco e impedisce agli hacker di accedere al sito web.

Oggi, molte organizzazioni utilizzano strumenti open source per rilevare domini di phishing e prevenire minacce. Inoltre, Phishing Catcher offre valutazioni basate su particolari standard, consentendo ai team di ricerca di concentrarsi su minacce vere e proprie.

Caratteristiche

- Flusso di lavoro automatizzato.

- Utilizza l’IA per scrivere codici.

- Rileva vulnerabilità in tempo reale.

- Gestione dei cambiamenti di codice.

- Collaborazione.

Vantaggi del Phishing Catcher

- Consente agli utenti di scoprire domini di phishing in tempo reale.

- Si concentra su termini sospetti e caccia per minacce reali.

Svantaggi del Phishing Catcher

- Non sono stati trovati svantaggi per il phishing catcher.

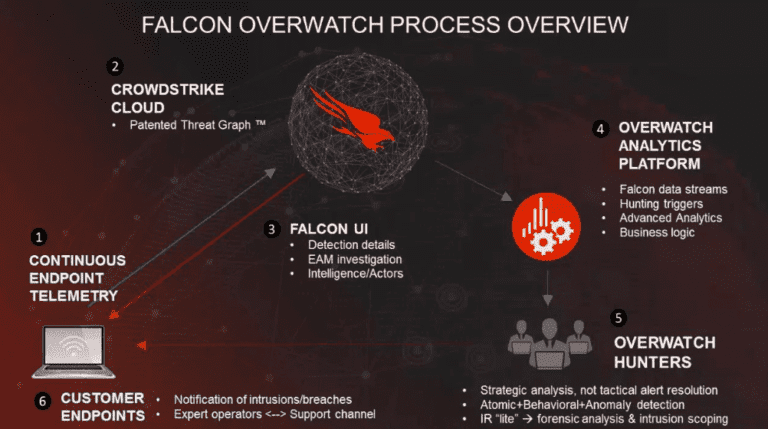

4. CrowdStrike Falcon Overwatch

CrowdStrike Falcon Overwatch è una piattaforma alimentata dall’AI che fornisce protezione in tempo reale contro cyberattacchi. Di conseguenza, offre una sicurezza endpoint unificata, sicurezza della rete, e sistema di intelligence sulle minacce.

Il CrowdStrike Falcon Overwatch può identificare gli aggressori prima che attacchino, fermare gli attacchi in corso e riparare i danni. Utilizza anche l’AI per identificare le famiglie e le varianti di malware, nonché il ransomware in tempo reale.

Allo stesso modo, il CrowdStrike Falcon Overwatch è una piattaforma di protezione degli endpoint che offre una visibilità completa sulla superficie di attacco e blocca malware e minacce sconosciute. Consente inoltre agli utenti di monitorare tutte le attività su un dispositivo. Sia che si tratti di dati, app, processi, connessioni di rete, upload/download di file o argomenti della riga di comando, è possibile tracciare tutto ciò.

Caratteristiche

- Caccia alle minacce hunting.

- Vigilanza continua.

- Avvisi istantanei.

- Onboarding personalizzato.

- Risposte difensive.

- Feed di intelligence sulle minacce.

- Sistema SOAR.

- Rileva attacchi sofisticati.

- Visibilità globale delle minacce.

- Comunicazione senza attriti.

Vantaggi del CrowdStrike Falcon Overwatch

- CrowdStrike Falcon Overwatch aiuta a ridurre i costi generali, la complessità e i costi grazie alle sue eccellenti caratteristiche.

- Consente agli utenti di estrarre dati in tempo reale per rilevare intrusioni.

- Utilizzo di potenza di calcolo ridotto o nullo.

- Intelligence integrata sulle minacce con valutazione della gravità delle minacce.

- Visibilità completa sull’uso dei dispositivi USB con Falcon Device Control

Svantaggi del CrowdStrike Falcon Overwatch

- Il controllo dei dispositivi richiede una maggiore completezza.

- La parte relativa alla migrazione necessita di ulteriori miglioramenti.

- A few features may take time to assess or run.

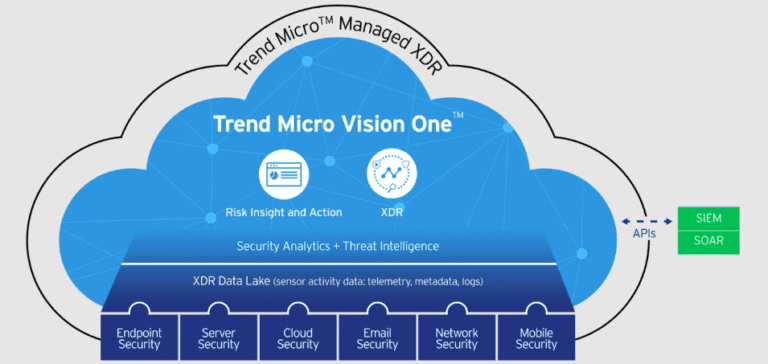

5. Trend Micro Managed XDR

Trend Micro Managed XDR è il nuovo prodotto di Trend Micro che offre un insieme completo di soluzioni di sicurezza per il cloud. Aiuta le aziende e i fornitori di servizi a proteggere i propri clienti dalle minacce che diventano sempre più sofisticate, persistenti e diffuse.

In particolare, Trend Micro Managed XDR è una soluzione di sicurezza che offre una protezione a più livelli contro minacce mirate. Offre protezione dalle attacchi mirati attraverso l’uso di un sistema inbuilt di intelligenza che rileva e blocca le attività malevole.

Con Trend Micro Managed XDR offre anche protezione contro ransomware e altri attacchi di malware, nonché difesa contro violazioni dei dati. Inoltre, aiuta le organizzazioni a proteggere i loro dati dall’essere rubati da hacker. Inoltre, impedisce l’accesso non autorizzato alle informazioni sensibili da parte di estranei.

Funzionalità

- Caccia alle minacce a livello aziendale.minaccia

- Zero Trust Risk Insight.

- Caccia alle minacce manuale.

- Rapporti di conformità.

- Risposta e rilevamento delle minacce.

- Visualizza la storia completa dell’attacco.

- Correlazione delle minacce avanzate.

- Supporta le tattiche MITRE ATT&CK.

- Gestione dell’accesso dell’identità.

- Integrazione amichevole.

Vantaggi di Trend Micro Managed XDR

- È la scelta migliore per le aziende che non hanno esperti di sicurezza in busta paga.

- Offre visibilità end-to-end, rileva vulnerabilità in tempo reale e genera rapporti praticabili.

- Ha la capacità di gestire la sicurezza per diversi siti e di rilevare le minacce in tempo reale.

Svantaggi di Trend Micro Managed XDR

- La maggior parte degli utenti trova Trend Micro Managed XDR una soluzione costosa.

- I risultati sono stati ritardati.

- Il sistema degli agenti è molto lento, ha bisogno di migliorare le sue prestazioni.

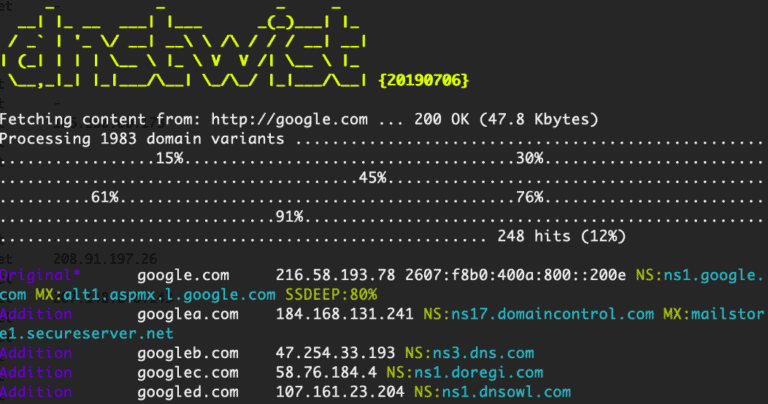

6. DNSTwist

Inoltre, consente alle organizzazioni di monitorare domini digitati per errore, omografi o nomi di dominio internazionalizzati (IDN). Inoltre, per trovare outlier strani, può anche geolocalizzare tutti i suoi risultati e rilevare pagine di phishing attive.

Caratteristiche

- Nomi di dominio Unicode (IDN).

- Rilevamento di pagine di phishing attive.

- Posizione GeoIP.

- Esporta report.

- Rilevamento di host MX fraudolenti.

Vantaggi di DNSTwist

- Utilizza algoritmi per scoprire domini sospetti e digitati per errore

- Ha la capacità di scoprire pagine di phishing attive.

Svantaggi di DNSTwist

- Nessun svantaggio trovato per DNSTwist.

7. Piattaforma Cynet 360 AutoXDR

Cynet 360 è un fornitore a livello aziendale di cybersecurity che offre un insieme di soluzioni per proteggere gli asset digitali dei suoi clienti. La società è presente nel mercato da molti anni. Ha aiutato oltre 2000+ organizzazioni, compresi i Fortune 500 e le agenzie governative, a proteggere i loro asset digitali.

Inoltre, offre una gamma di servizi, tra cui valutazione delle vulnerabilità, test di penetrazione e digital forensics. Il software dispone anche di una funzione per identificare potenziali minacce alla sicurezza della rete di una società.

Caratteristiche

- Ricerca di minacce e sandboxing.

- Forensics della memoria.

- Supporta il sistema honeypot.

- Protezione automatizzata dai compromessi.

- Analisi del comportamento degli utenti e delle entità (UEBA).

- Endpoint Detection and Response.

- Gestione delle vulnerabilità.

- Protezione autonoma dai breach.

Vantaggi della piattaforma Cynet 360 AutoXDR

- Analisi automatizzata delle minacce e rimozione di queste nell’ambiente.

- Offre una migliore visibilità e aiuta a rilevare le minacce in tutto l’ambiente.

Svantaggi della piattaforma Cynet 360 AutoXDR

- Il gestore dei log non è disponibile.

- Difficoltà a rilevare servizi connessi sospetti e si è riscontrato un rallentamento.

8. Gnuplot

Gnuplot è un altro strumento open source che aiuta a rilevare anomalie nei dati. Inoltre, Gnuplot ha molti casi d’uso, come il rilevamento di anomalie nel traffico di rete, nell’attività del file system e nei log delle applicazioni. Può anche essere usato per generare grafici dei risultati di una simulazione o modellazione.

Evidentemente, Gnuplot è un affidabile caccia alle minacce, strumento di visualizzazione dei dati e strumento di analisi utilizzato per rilevare anomalie nei dati. Il primo passo nell’uso di Gnuplot è impostare la directory di lavoro. Questo sarà il luogo in cui salverete i file di dati di input e i file di output.

Caratteristiche

- Supporta scripting web.

- Utilizza motore di plotting.

- Supporta diversi tipi di output.

- Strumento da riga di comando.

Vantaggi di Gnuplot

- Il software open source consente la rappresentazione grafica dei dati in due e tre dimensioni.

- Utilizza strumenti di visualizzazione dei dati per monitorare e scoprire outlier statistici.

- Utilizzando lo strumento da riga di comando, i cacciatori possono alimentare Gnuplot volumi enormi di dati delimitati e ottenere risultati immediati.

Svantaggi di Gnuplot

- Interfaccia web non disponibile.

9. Exabeam Fusion

Exabeam è un’azienda di analisi dei dati che fornisce prodotti alle organizzazioni del settore pubblico e privato. Aiuta a rilevare minacce interne, prevenire attacchi cibernetici e gestire i rischi. Exabeam ha più di un decennio di esperienza nella ricerca delle minacce interne.

Il prodotto di punta di Exabeam è Exabeam Fusion, una soluzione unica che combina l’analisi del contenuto con l’apprendimento automatico per identificare i dipendenti a rischio elevato in base alle loro impronte digitali e comportamentali.

Caratteristiche

- Rilevamento, indagine e risposta alle minacce (TDIR).

- Rapporti di conformità.

- Gestione dei log.

- Analisi comportamentale.

- Supporta l’integrazione.

- Applicazioni SaaS di produttività.

- Tipi di grafici predefiniti.

- Integrazione della minaccia intelligente.

Vantaggi di Exabeam Fusion

- Raccoglie i dati relativi alle sue attività dagli applicativi e esamina i file di log.

- Offre copertura completa e aiuta a ottenere il successo nelle operazioni di sicurezza.

- Supporta oltre 500 integrazioni e tipi di grafici pre-costruiti.

Svantaggi di Exabeam Fusion

- Se un endpoint non è connesso alla rete, non è sicuro.

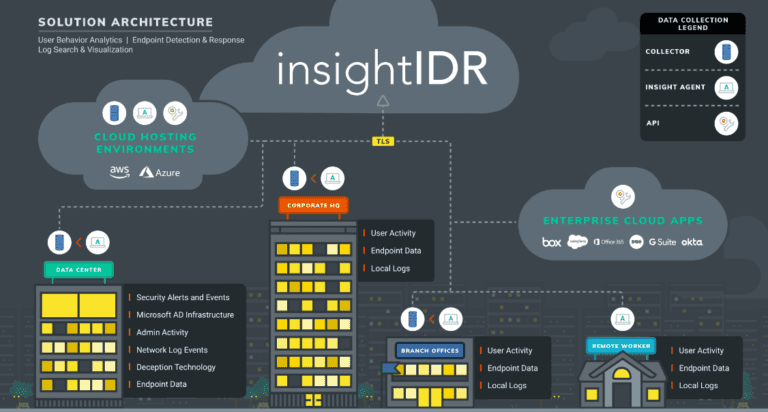

10. Rapid7 InsightIDR

Rapid7 InsightIDR è un prodotto di intelligence informatica utilizzato da organizzazioni per identificare minacce informatiche. Il prodotto utilizza apprendimento automatico per identificare la minaccia più probabile e fornisce informazioni utili. Le informazioni indicano cosa fa la minaccia, come si diffonde e chi mira.

Rapid7 InsightIDR rileva automaticamente malware sconosciuto utilizzando l’analisi euristica dei file su una macchina di un utente o su una condivisione di rete. Rileva anche nuovi malware monitorando i cambiamenti nel file system.

Caratteristiche

- Intelligence sulle minacce.

- Rilevamento delle minacce basato su anomalie.

- Rilevamento delle minacce basato su firme.

- Rilevamento e risposta agli incidenti.

- Analisi del comportamento degli utenti e delle entità.

- Soluzione leggera, nativo cloud.

- Risposta automatizzata.

- Gestione delle vulnerabilità.

Vantaggi di Rapid7 InsightIDR

- Investi e valuta i risultati in giorni piuttosto che in mesi.

- Aumenta la tua produttività per liberare più tempo nella tua giornata.

- La soluzione nativo cloud offre rilevamenti pronti all’uso curati.

Svantaggi di Rapid7 InsightIDR

- Gli utenti devono pagare extra per SOAR.

- Gli indicatori di compromissione sono complessi da analizzare.

- L’esecuzione di scansioni di sistema consuma pesantemente la larghezza di banda della rete rallentando i processi.

Grazie per aver letto i Top 10 migliori strumenti di caccia alle minacce nella sicurezza informatica. Concluderemo ora.

Top 10 migliori strumenti di caccia alle minacce nella sicurezza informatica (pro e contro) – Conclusioni

La caccia alle minacce è il processo di identificazione e rimozione delle minacce che non sono state rilevate da nessun sistema di sicurezza. Le attività di ricerca delle minacce richiedono tempo ed è anche molto importante per la sicurezza dell’azienda. Con uno strumento di caccia alle minacce, diventa molto più facile individuare le minacce. Lo strumento può utilizzare diverse tecniche come il data mining, l’analisi del traffico di rete, ecc. La maggior parte delle organizzazioni si affidano a questi strumenti di caccia alle minacce per trovare malware nelle reti o nelle email in entrata o in uscita.

Source:

https://infrasos.com/top-10-best-threat-hunting-tools-in-cyber-security/