Top 10 migliori strumenti SIEM per il monitoraggio degli attacchi informatici (pro e contro). In questa breve guida, presentiamo SIEM e successivamente esploriamo i top 10 strumenti SIEM, che ti aiutano a monitorare gli attacchi alla cyber security.

Oggi, per mantenere una rete sicura, è necessario disporre di strumenti di sicurezza robusti e avanzati. Tra questi vi è lo strumento SIEM. Principalmente, uno che offre un’analisi in tempo reale dell’hardware di una rete, mantiene una stretta vigilanza e ti avvisa ogni volta che c’è un’attività sospetta.

Vista la sua popolarità, abbiamo elencato i dieci migliori strumenti SIEM che puoi utilizzare per monitorare qualsiasi attacco informatico. Quindi, senza ulteriori indugi, andiamo dritti al punto.

Iniziamo con i Top 10 migliori strumenti SIEM per il monitoraggio degli attacchi informatici.

Che cos’è SIEM?

Fonte immagine: wallarm.com

SIEM, o Security Information and Event Management, comprende pacchetti software che vanno dai Sistemi di Gestione dei Log ai Sistemi di Gestione delle Informazioni di Sicurezza e alla Correlazione degli Eventi di Sicurezza. In altre parole, è un insieme di strumenti che lavorano insieme per proteggere la tua rete. L’idea è quella di fornire all’utente una visione a 360 gradi all’interno di un sistema, rendendo l’individuazione di attività sospette senza sforzo.

Anche se questo sistema non è infallibile, è un indicatore critico delle politiche di sicurezza informatica definite dalle organizzazioni. Inoltre, le sue capacità superiori di gestione dei log li hanno resi un fulcro centrale della trasparenza della rete.

Solitamente, i programmi di sicurezza operano su una scala microscopica. Inoltre, affrontano minacce più piccole, ma perdono di vista il quadro generale degli attacchi cibernetici. Anche se il sistema di rilevamento delle intrusioni (IDS) fa di più che controllare pacchetti e indirizzi IP, i registri dei servizi mostrano solo le tue sessioni e le modifiche di configurazione. Tuttavia, con l’aiuto di SIEM, è possibile ottenere una panoramica completa di qualsiasi incidente di sicurezza grazie al monitoraggio in tempo reale e all’analisi dei registri degli eventi.

Perché SIEM è importante?

Alla fine, SIEM è diventato un componente cruciale delle organizzazioni moderne. Ogni utente o tracciatore lascia una traccia virtuale nei dati dei registri di rete. Questo sistema utilizza questi dati di registro per estrarre informazioni sugli attacchi e sugli eventi passati. Di conseguenza, aiuta il sistema a identificare la presenza di un attacco e ti consente di vedere come e perché è successo.

Inoltre, con le organizzazioni che si aggiornano e si ampliano per adottare infrastrutture IT sempre più complesse, lo strumento diventa ancora più critico. Al contrario di quanto si crede, i firewall e gli antivirus non possono proteggere completamente la rete. Anche quando queste misure di sicurezza sono in atto, gli attacchi zero giorni possono penetrare nel sistema.

Tuttavia, utilizzando SIEM, è possibile affrontare questo problema in quanto rileva attività di attacco e la valuta rispetto al comportamento passato sulla rete. Inoltre, distingue il comportamento come uso legittimo e attività malevole. In questo modo, la protezione degli incidenti di un sistema aumenta e qualsiasi danno al sistema o alla proprietà virtuale diminuisce.

L’uso di SIEM può anche consentire di rispettare varie normative di cyber gestione del settore. Questo miglior sistema fornisce le regole normative appropriate e la trasparenza sul log. In questo modo, si generano chiare intuizioni e miglioramenti.

Top 10 Migliori Strumenti SIEM per il Monitoraggio degli Attacchi Cibernetici

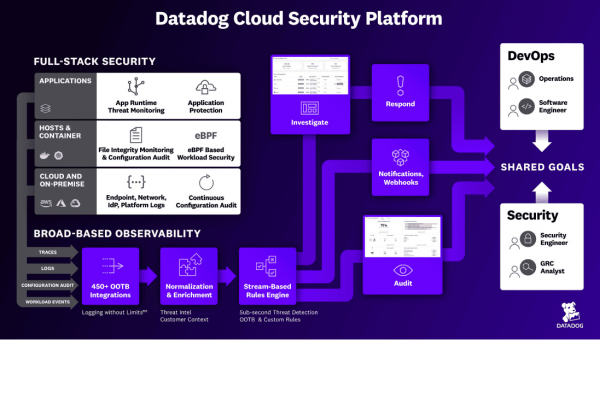

1. Datadog Security Monitoring

In primo luogo nella lista dei Top 10 Migliori Strumenti SIEM per il Monitoraggio degli Attacchi Cibernetici c’è Datadog Security Monitoring. Certamente, la piattaforma monitora in tempo reale e dati di log, considerando le giuste ragioni. Quindi, identifica automaticamente ogni evento. Include il controllo delle vulnerabilità o dell’attività sospetta e la segnalazione agli esperti IT. Questo strumento raccoglie informazioni locali tramite un agente che carica ogni record sul suo server. Successivamente analizza tutte le notifiche in entrata e le archivia in un file.

Caratteristiche di Datadog Security Monitoring

Le caratteristiche chiave fornite da questo SIEM sono:

- Rilevamento istantaneo attraverso il monitoraggio in tempo reale.

- Permette l’accesso ai log, tracciati, metriche, ecc.

- Fornisce diverse integrazioni per personalizzare la tua sicurezza.

- Configurazione rapida e unica.

Vantaggi di Datadog Security Monitoring

- Fornisce il rilevamento delle minacce in tempo reale.

- Visibilità completa della sicurezza con oltre 500 integrazioni.

- Fornisce una prova gratuita di 14 giorni.

- Configurazione rapida ed efficace e funziona immediatamente.

Svantaggi di Datadog Security Monitoring

- Numerose funzionalità rendono il processo eccessivamente complesso.

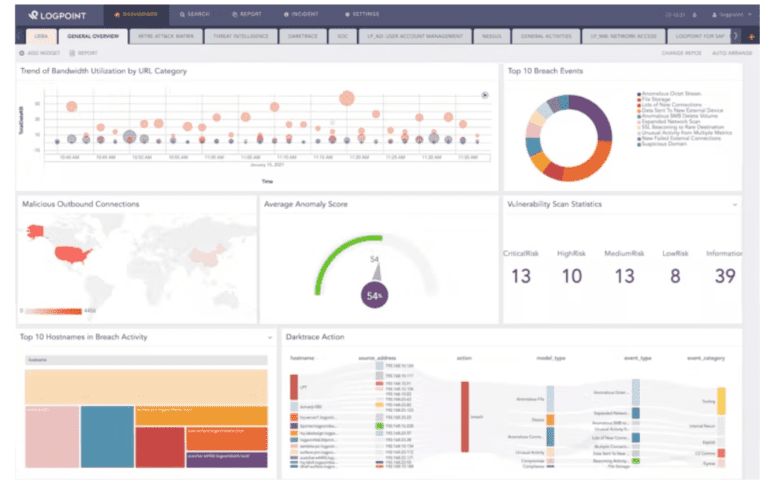

2. LogPoint

LogPoint è un sistema SIEM on premises che utilizza la rilevazione delle anomalie per la caccia alle minacce. Registra inoltre l’attività di ogni utente utilizzando processi di apprendimento automatico. In questo modo, stabilisce un punto di riferimento per la rilevazione di comportamenti insoliti, innescando un’attività focalizzata monitoraggio. La tecnica è nota come User and Entity Behavior Analytics (UEBA).

Caratteristiche di LogPoint

Le caratteristiche chiave di LogPoint sono le seguenti:

- Punto di riferimento dell’attività utilizzando UEBA.

- Fornisce Feed di Intelligence sulle minacce.

- Efficienza nel processamento.

- Rilevamento dell’acquisizione di account.

Vantaggi di LogPoint

- Fornisce l’orchestrazione con altri strumenti.

- Condotta reporting del GDPR.

- Costituisce regole di rilevamento delle minacce.

- Dispone di rilevamento delle minacce interne.

Controindicazioni di LogPoint

- Non offrono una prova gratuita.

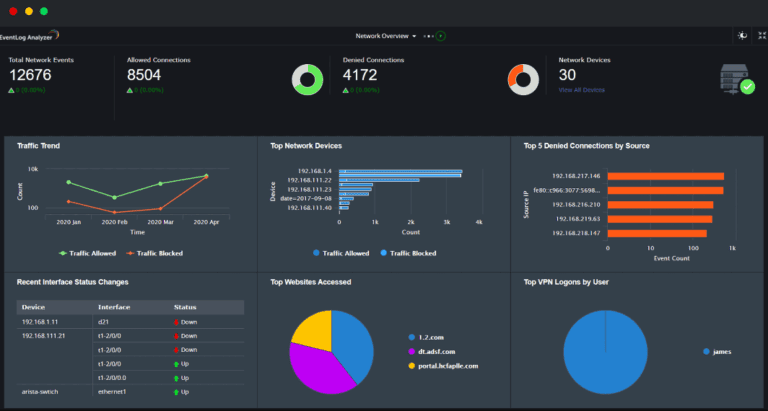

3. ManageEngine EventLog Analyzer

ManageEngine EventLog Analyzer Il sistema SIEM aiuta a gestire i log e a estrarre le informazioni di sicurezza e prestazioni. Raccoglie i log di eventi Windows e i messaggi Syslog, li organizza in file e li ruota in posizioni e directory significative per accedervi facilmente. Inoltre, protegge i file dall’essere manomessi.

Caratteristiche di ManageEngine EventLog Analyzer

Le caratteristiche essenziali che offre sono:

- Rilevamento intruso in tempo reale

- Meccanismo di allarme.

- Windows Registro Eventi e messaggi Syslog.

Vantaggi di ManageEngine EventLog Analyzer

- È disponibile su più piattaforme, sia su Linux che su Windows.

- Offre una versione di prova gratuita.

- Supporta la revisione gratuita della conformità per ogni standard cruciale, tra cui HIPAA, FISMA, PCI, ecc.

- Fornisce una funzione di allerta intelligente che aiuta a mitigare la falsa positività e a dare la priorità a eventi o aree specifiche della rete.

Svantaggi di ManageEngine EventLog Analyzer

- Poiché è un prodotto ricco di funzionalità, i nuovi utenti lo trovano difficile da utilizzare e dedicano molto del loro tempo all’apprendimento.

Leggi anche Prova i Report diretti di Active Directory

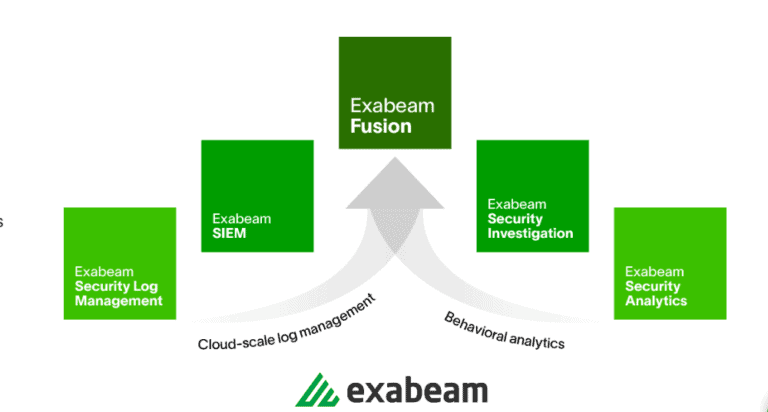

4. Exabeam Fusion

Exabeam Fusion consente agli analisti IT di raccogliere dati di log preziosi e utilizzare il comportamento attività per rilevare intrusioni. Gestisce inoltre automaticamente gli incidenti. Questa soluzione SIEM completa utilizza una strategia ricca di comportamenti per rilevare minacce, aggregare eventi rilevanti, escludere eventi ammissibili e utilizzare l’apprendimento automatico per rilevare intrusioni in tempo reale. Inoltre, migliora i tassi di rilevamento, garantendo di considerare tutti gli avvisi.

Caratteristiche di Exabeam Fusion

Exabeam Fusion offre le seguenti caratteristiche:

- Adatta la linea di base tramite UEBA.

- Costituisce SOAR per il rilevamento e la risposta.

Vantaggi di Exabeam Fusion

- Architettura dati illimitata

- Capacità di automazione

- Analisi avanzate

Svantaggi di Exabeam Fusion

- Non offre una prova gratuita o una lista dei prezzi.

5. SolarWinds Security Event Manager

SolarWinds Security Event Manager software aiuta a migliorare la sicurezza della postura. Questo strumento dimostra la conformità utilizzando una soluzione di gestione delle informazioni e degli eventi di sicurezza leggera, pronta all’uso e conveniente. La sua risposta dettagliata in tempo reale agli incidenti lo rende adatto per coloro che cercano di sfruttare i log degli eventi di Windows per proteggere la loro infrastruttura di rete dalle minacce future.

Caratteristiche del SolarWinds Security Event Manager

- Raccolta e normalizzazione dei log centralizzati.

- Licenze semplici e convenienti.

- Rilevamento e risposta automatizzati ai minacce.

- Monitoraggio della integrità dei file integrato.

- Strumenti di creazione di report di conformità integrati.

- Dashboard e interfaccia utente intuitivi.

Vantaggi del SolarWinds Security Event Manager

- Offre una prova gratuita di 30 giorni.

- Si rivolge alle aziende e offre una vasta gamma di integrazioni.

- Fornisce un processo di filtraggio dei log semplice.

- È uno strumento di analisi storica che aiuta a individuare comportamenti anomali sulla rete.

- Fornisce dozzine di modelli

Svantaggi del SolarWinds Security Event Manager

- È un prodotto avanzato utilizzato solo da professionisti. Per i principianti, ci vuole del tempo per imparare.

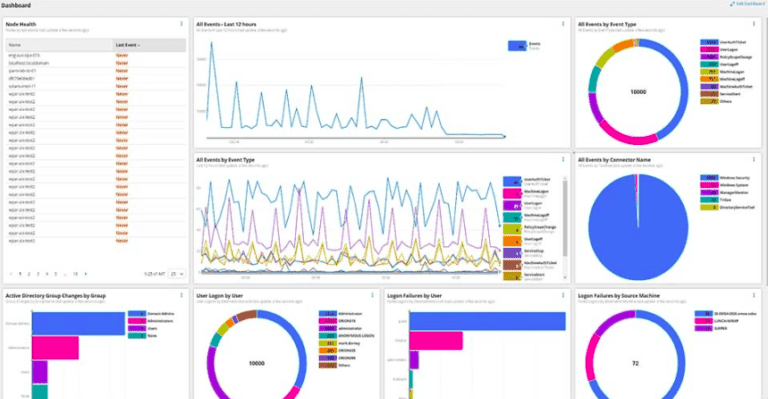

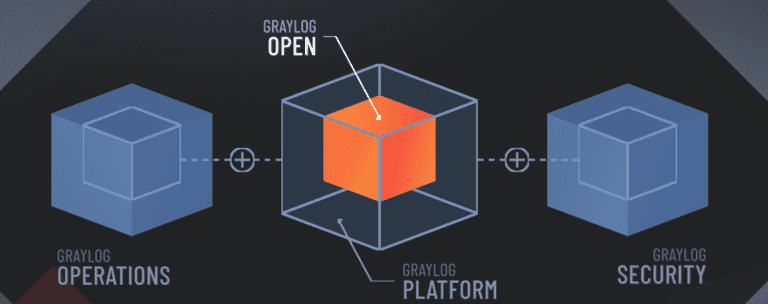

6. Graylog

Graylog è un sistema di gestione dei log che include pacchetti come un data collector per acquisire messaggi di log derivati da sistemi operativi. Acquisisce anche i dati dei log da altre applicazioni integrate con il pacchetto.

Caratteristiche di Graylog

Le caratteristiche essenziali di questa strumento sono:

- Syslog e Windows Event.

- Consolidatore.

- Data collector.

- Integrazioni applicazioni.

Vantaggi di Graylog

- Adatta le funzioni SIEM.

- Fornisce orchestration.

- Strumento di query ad hoc.

Svantaggi di Graylog

- Difficile da installare su Windows

7. ManageEngine Log360

OSSEC è uno dei migliori sistemi di prevenzione delle intrusioni basati sull’host (HIDS) che rende i servizi eseguiti dai sistemi SIM intercambiabili. Questo strumento si concentra principalmente sulle informazioni disponibili nei file di registro per cercare prove di intrusioni. Oltre alla lettura dei file di registro, monitora anche i checksum dei file per rilevare manomissioni.

Caratteristiche di OSSEC

Le caratteristiche di OSSEC sono:

- Gestione dei file di registro.

- Gratuito da utilizzare.

- Opzione di pacchetto di supporto.

Vantaggi di OSSEC

- Funziona sia come SIEM che come HIDS.

- Interfaccia personalizzabile e altamente visuale.

- Svantaggi di OSSEC

La sua versione open source non fornisce supporto a pagamento.

- Richiede un tool secondario per ulteriori analisi.

9. Gestione Unificata della Sicurezza AlienVault

OSSEC è uno dei migliori sistemi di prevenzione delle intrusioni basati su host (HIDS) che rende intercambiabili i servizi svolti dai sistemi SIM. Questo strumento si concentra principalmente sulla informazione disponibile nei file di log per cercare prove di intrusione. Oltre a esaminare i file di log, monitora anche i checksum dei file per rilevare manipolazioni.

Caratteristiche di OSSEC

Le caratteristiche di OSSEC sono:

- Gestione dei file di log.

- Libero da utilizzare.

- Opzione di supporto per il pacchetto.

Vantaggi di OSSEC

- Supporta vari sistemi operativi come Linux, Windows, Mac e Unix.

- Dispone di modelli costruiti dalla community che ti consentono di iniziare il processo immediatamente.

- Funziona sia come SIEM che come HIDS.

- Interfaccia personalizzabile e altamente visiva.

Svantaggi di OSSEC

- La sua versione open source non fornisce supporto a pagamento.

- Richiede uno strumento secondario per ulteriore analisi.

9. AlienVault Unified Security Management

Il prossimo in lista dei Top 10 Migliori Strumenti SIEM per il Monitoraggio degli Attacchi Cibernetici è AlienVault Unified Security Management. Uno dei software SIEM dal prezzo più competitivo. Tuttavia, offre caratteristiche molto interessanti. Questa soluzione SIEM tradizionale dispone di rilevamento intrusioni, monitoraggio comportamentale monitoring, e valutazione delle vulnerabilità. Dispone di analisi integrate che la maggior parte delle persone si aspetta da una piattaforma scalabile.

Caratteristiche di AlienVault

Le caratteristiche del software AlienVault sono:

- Monitoraggio comportamentale.

- Rilevamento intrusioni.

Vantaggi di AlienVault

- Grazie all’intelligenza artificiale, è possibile individuare agevolmente le minacce.

- Il suo User Power Portal consente ai clienti di condividere i loro dati di minaccia e migliorare il sistema.

- Questo strumento non esegue solo scansioni dei file di log, ma fornisce anche rapporti di valutazione delle vulnerabilità basati su dispositivi e applicazioni scansionati.

Svantaggi di AlienVault

- Non offre un periodo di prova più lungo.

- Non offre abbastanza opzioni di integrazione.

- I log diventano più difficili da cercare e leggere.

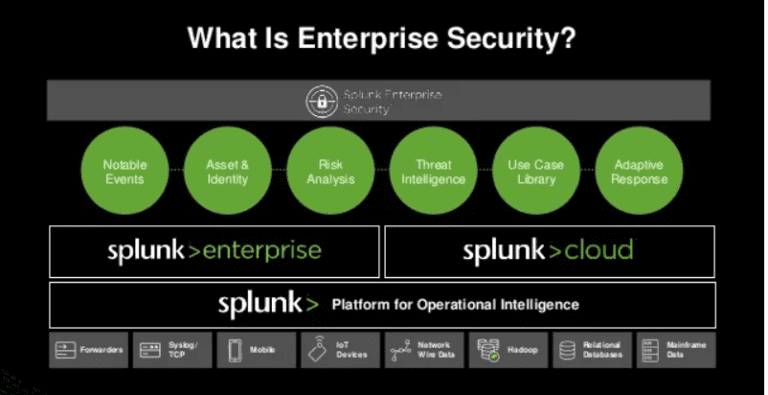

10. Splunk Enterprise Security

Splunk è uno dei software SIEM più popolari al mondo. Ha incorporato l’analisi nel suo sistema. Inoltre, monitora reti e macchine in tempo reale mentre il sistema cerca potenziali vulnerabilità. Indica anche comportamenti anomali sul web.

Caratteristiche di Splunk

Le caratteristiche di questo software sono:

- Investigatore di asset.

- Monitoraggio di rete in tempo reale.

- Analisi dei dati passati.

Vantaggi di Splunk

- Priorità degli eventi facilmente.

- Disponibile sia per Linux che per Windows.

- Rilevare le minacce utilizzando l’analisi comportamentale.

- Orientato alle aziende.

- Un’eccellente interfaccia utente con alte visualizzazioni e opzioni di personalizzazione semplici.

Svantaggi di Splunk

- Adatto solo alle grandi aziende.

- Non ha prezzi trasparenti. Devi aspettare i preventivi.

- Utilizza il Search Processing Language (SPL) per aumentare la curva di apprendimento e le query.

Grazie per aver letto Top 10 Migliori Strumenti SIEM per il Monitoraggio degli Attacchi Informatici (Vantaggi e Svantaggi). Concluderemo.

Top 10 Migliori Strumenti SIEM per il Monitoraggio degli Attacchi Informatici (Vantaggi e Svantaggi) Conclusione

Per riassumere, SIEM è uno strumento potente che le organizzazioni di tutte le dimensioni possono utilizzare e ottenere benefici. Se stai pensando di aggiungere questo strumento alla tua attuale configurazione di sicurezza, assicurati di esaminare i suoi pro e contro e le caratteristiche per adattare le tue esigenze di sicurezza di rete. Qui sopra ci sono alcune opzioni solide che puoi esaminare e migliorare la tua sicurezza di rete.

Source:

https://infrasos.com/top-10-best-siem-tools-for-cyber-attack-monitoring/