Gli attacchi legati all’identità avvengono spesso e possono portare al compromesso degli account utente. Alcuni esempi di questi attacchi all’identità sono il phishing e il password spray. Gli aggressori stanno diventando sempre più creativi e intelligenti. Un singolo utente insufficientemente informato sui pericoli delle minacce come il phishing potrebbe benissimo essere il punto di ingresso per queste attività maliziose. Ecco cos’è l’Office 365 MFA.

Per fortuna, ci sono più di uno strato di sicurezza disponibili per proteggere le identità degli utenti di Office 365; Multi-Factor Authentication MFA. MFA, come suggerisce il nome, utilizza più livelli di autenticazione. Tipicamente, questi sono:

- Qualcosa che conosci (password, PIN)

- Qualcosa che possiedi (chiave di sicurezza, generatore di token)

- Qualcosa che sei (biometrici; viso, impronta digitale)

Pensa al MFA come alla vitamina che assumi. Non ti piace, e a volte è fastidioso. Ma è ciò che ti aiuta a proteggerti dai brutti ceffi. L’importante è che prevenire il furto delle credenziali è migliore che reagire dopo che è già accaduto.

In questo articolo, imparerai a controllare l’accesso ai servizi in Microsoft Office 365 con l’uso di MFA e delle politiche condizionali.

Nota: Il nome Office 365 è stato sostituito con il termine Microsoft 365. Potreste notare che i nomi Microsoft 365 e Office 365 possono essere utilizzati in modo interscambiabile in questo articolo.

Prerequisiti

In questo articolo, si presume che abbiate una conoscenza pratica di Office 365 e Azure Active Directory. Per seguire gli esempi, dovreste avere accesso da amministratore a un tenant di Office 365, preferibilmente a un tenant di test. È fortemente sconsigliato utilizzare il vostro tenant di Office 365 di produzione.

Utilizzo dei Predefiniti di Sicurezza per Imporre l’Autenticazione a Più Fattori

Un modo per impostare l’autenticazione a più fattori per Office 365 è attivare i predefiniti di sicurezza in Azure Active Directory. Attivare i predefiniti di sicurezza significa attivare un insieme preconfigurato di impostazioni di sicurezza nel vostro tenant di Office 365.

Queste impostazioni di sicurezza includono:

- Autenticazione a più fattori imposta per gli amministratori. Gli account amministratore di Office 365 sono protetti utilizzando MFA come metodo più forte di verifica dell’identità.

- Autenticazione a più fattori imposta per tutti gli utenti. Tutti gli utenti sono tenuti a impostare MFA in Office 365.

- Blocco dell’autenticazione legacy. Le app client che non utilizzano l’autenticazione moderna o quelle che utilizzano protocolli più vecchi come IMAP o POP3 saranno bloccate da qualsiasi tentativo di autenticazione.

- Protezione delle azioni privilegiate. Questo si applica all’accesso ad Azure Resource Manager per gestire il tuo tenant. Chiunque acceda ad Azure Resource Manager sarà tenuto a fornire un metodo di autenticazione aggiuntivo.

Nota: Se il tuo tenant Microsoft 365 è stato creato il 22 ottobre 2019 o successivamente, le impostazioni di sicurezza predefinite potrebbero essere abilitate nel tuo tenant.

Alcune cose da considerare prima di abilitare le impostazioni di sicurezza predefinite

Se hai letto i quattro punti elencati sopra, dovresti renderti conto che, sebbene l’attivazione delle impostazioni di sicurezza predefinite offra eccellenti vantaggi, l’impatto potenziale deve essere preso in considerazione. Pianificazione attenta per garantire che l’accesso a Office 365 non venga interrotto.

Una delle situazioni che potresti dover considerare prima di abilitare le impostazioni di sicurezza predefinite è quando hai script di PowerShell utilizzati per l’automazione. Una volta abilitate le impostazioni di sicurezza predefinite, tali script potrebbero smettere di funzionare.

Un altro impatto potenziale è se l’autenticazione moderna non è abilitata in Exchange Online. I client di Outlook non saranno in grado di autenticarsi utilizzando MFA. Questa situazione provocherà loop di accesso e impedirà agli utenti di accedere alle proprie caselle di posta.

Nota: L’utilizzo delle impostazioni di sicurezza predefinite non fornisce un controllo granulare sulle impostazioni di sicurezza applicate all’intera organizzazione. È una configurazione di tipo on-off.

Abilitazione delle impostazioni di sicurezza predefinite in Azure Active Directory

Avviso: Questo articolo non intende dirti se dovresti abilitare le impostazioni predefinite di sicurezza nel tuo tenant di Office 365. Questo articolo si limita solo al “come”. La decisione di abilitare le impostazioni predefinite di sicurezza è tua responsabilità.

Il processo di abilitazione delle impostazioni predefinite di sicurezza è semplice come attivare un singolo interruttore. Infatti, il processo consiste letteralmente nel girare un solo interruttore.

Dopo aver valutato tutti gli aspetti e aver pianificato attentamente, segui questi passaggi per attivare le impostazioni predefinite di sicurezza e abilitare la MFA in Office 365.

- Per prima cosa, accedi al Centro amministrativo di Azure Active Directory.

- Poi, vai su Azure Active Directory —> Proprietà.

- Successivamente, scorri fino in fondo alla pagina Proprietà e clicca sul link Gestisci impostazioni predefinite di sicurezza.

- Infine, clicca su Sì sotto il riquadro Abilita impostazioni predefinite di sicurezza, e clicca su Salva.

Puoi fare riferimento alla demo qui sotto. Come puoi vedere, alla fine, dovresti ricevere una conferma nella parte superiore destra della pagina che la politica predefinita è stata salvata.

Test dell’esperienza di configurazione MFA di Office 365

Cosa succede dopo aver abilitato la MFA? Gli utenti vengono automaticamente bloccati, o gli utenti hanno l’opzione di continuare senza MFA entro un determinato periodo di tempo? Questo è ciò che scoprirai in questa sezione.

Proprio come in qualsiasi modifica di configurazione, qualsiasi amministratore degno di questo nome farebbe il passo extra per confermare che le impostazioni che ha messo in atto funzionino effettivamente.

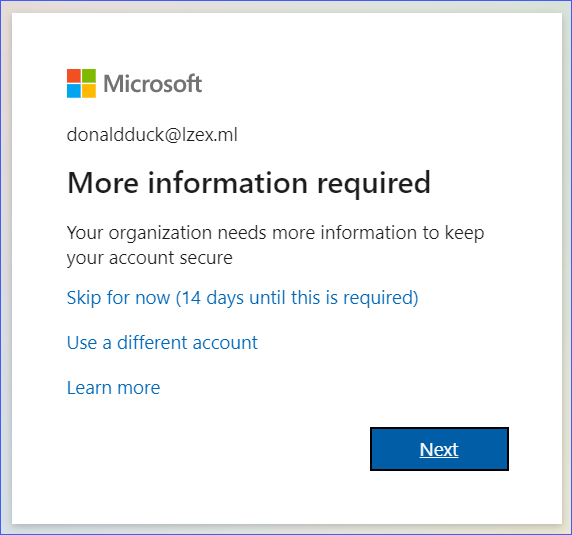

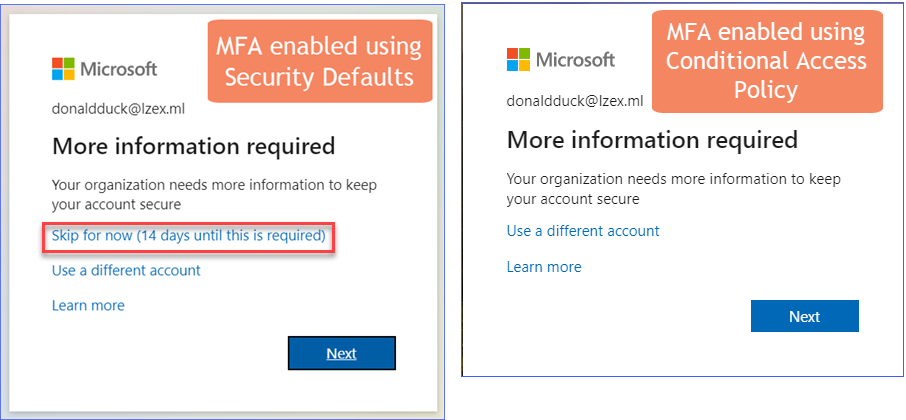

Gli utenti non noteranno immediatamente che è stata abilitata l’MFA, specialmente se sono già connessi a Office 365. Ma la prossima volta che agli utenti sarà richiesto di accedere nuovamente a Microsoft 365, vedranno un messaggio di accesso aggiuntivo come quello mostrato di seguito.

Come puoi vedere dall’immagine sopra, all’utente vengono date alcune opzioni. L’opzione Salta per ora significa che l’utente può accedere senza richiedere l’MFA fino alla scadenza del periodo di tolleranza. Tuttavia, se l’utente clicca sul pulsante Avanti, inizierà il processo di configurazione del proprio account per l’MFA.

Supponiamo che l’utente abbia cliccato sul pulsante Avanti. Tipicamente, c’è anche un’opzione per specificare un numero di telefono dove l’utente può ricevere il codice di autenticazione come messaggio di testo. Ma, nella dimostrazione qui sotto, l’utente ha scelto di configurare l’applicazione autenticatore Microsoft.

Da questo punto in poi, ogni volta che un utente accede a Office 365, dovrà eseguire un altro passaggio per approvare o fornire un codice per superare l’autenticazione.

Nota: Per le vecchie app e i protocolli che non supportano l’uso dell’autenticazione moderna e dell’MFA, possono essere utilizzate password dell’app. Per ulteriori informazioni, visita Crea una password dell’app per Microsoft 365

Utilizzo delle policy di accesso condizionale per imporre l’autenticazione a più fattori

Implementare politiche condizionali consente di avere un maggiore controllo sulle configurazioni di sicurezza, a differenza dell’abilitazione delle impostazioni predefinite di sicurezza in cui le modifiche vengono applicate uniformemente in tutto il tenant. Tuttavia, le politiche di accesso condizionale richiedono una licenza Azure AD Premium (P1).

Alcuni esempi di controllo dettagliato che possono essere ottenuti con politiche condizionali sono:

- Scegliere quali risorse di Office 365 richiederanno l’autenticazione a due fattori (MFA).

- Consentire l’accesso alle risorse solo quando l’origine è da una posizione attendibile.

- Specificare le app approvate per accedere alle risorse di Office 365 come Exchange Online e SharePoint Online.

L’elenco sopra rappresenta solo alcuni scenari in cui possono essere applicate politiche di accesso condizionale. Nelle sezioni successive, ci saranno esempi che mostrano come creare politiche condizionali e testarle.

Nota: L’uso delle politiche di accesso condizionale richiede che le impostazioni predefinite di sicurezza siano disabilitate. Ciò significa che verrà anche disabilitata l’autenticazione a due fattori in Office 365 fino a quando non si attivano le nuove politiche condizionali.

Creare una politica di accesso condizionale in Office 365 per abilitare l’autenticazione a due fattori (MFA)

Ci sono momenti in cui la tua organizzazione potrebbe decidere che solo un servizio specifico ha bisogno di essere protetto con l’autenticazione a due fattori (MFA). In questo esempio, imparerai come creare una politica di accesso condizionale di esempio per richiedere l’autenticazione a due fattori solo quando si accede a Exchange Online.

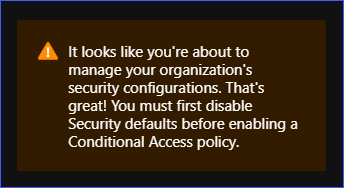

Le politiche di accesso condizionale possono essere create solo in modalità Solo rapporto se le impostazioni predefinite di sicurezza sono abilitate nel tuo tenant. Devi disabilitare prima le impostazioni predefinite di sicurezza prima di attivare le politiche di accesso condizionale. In caso contrario, incontrerai un messaggio simile a quello riportato di seguito.

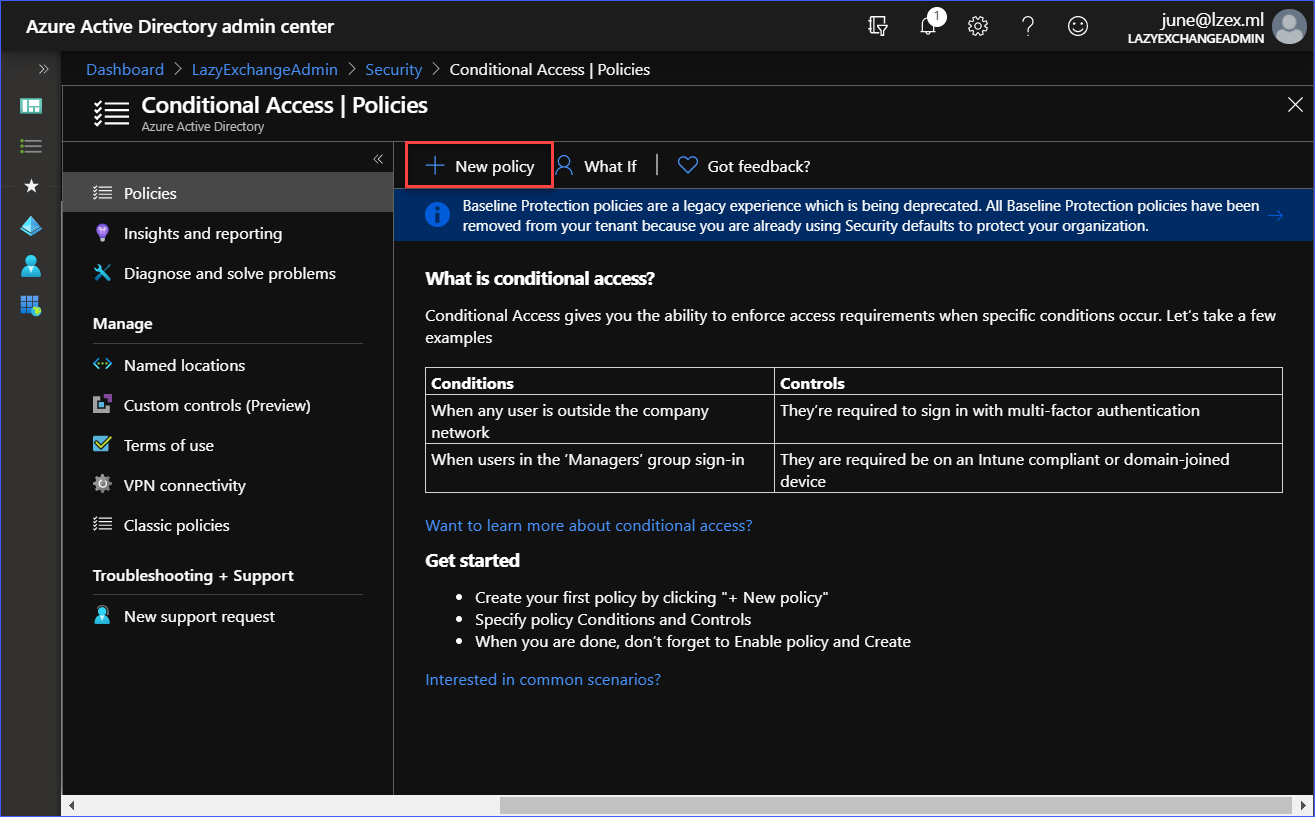

Per creare una nuova policy di accesso condizionale, accedi al Centro di amministrazione di Azure Active Directory. Successivamente, vai su Azure Active Directory —> Sicurezza. Visualizzerai la pagina Accesso condizionale | Policy simile a quella mostrata di seguito. Fai clic sul Pulsante Nuova policy per iniziare a creare una nuova policy.

Successivamente, crea la policy con le seguenti impostazioni:

- Nome: Richiedi MFA per Exchange Online

- Assegnazioni: Tutti gli utenti (nessuna esclusione)

- App cloud o azioni: Office 365 Exchange Online

- Controlli di accesso: Richiedi autenticazione multi-fattore

- Abilita la policy: Attiva

Puoi fare riferimento alla dimostrazione qui sotto per creare la nuova policy.

Come puoi vedere dalla dimostrazione sopra, la policy condizionale con il nome Richiedi MFA per Exchange Online è stata creata e attivata. In base alle impostazioni della policy, essa viene applicata a tutti gli utenti durante l’accesso a Exchange Online e sarà richiesta l’autenticazione multi-fattore.

Test della policy di accesso condizionale per l’applicazione dell’MFA

Quando l’autenticazione multi-fattore è abilitata tramite una policy di accesso condizionale, agli utenti verrà richiesto di registrarsi e configurare le loro credenziali MFA.

A differenza dell’abilitazione dell’MFA tramite i criteri di sicurezza predefiniti, non vi è alcuna opzione per saltare la registrazione dell’MFA quando si utilizzano le policy di accesso condizionale.

La seguente dimostrazione mostra che l’accesso a Exchange Online richiederà all’utente di approvare la richiesta di accesso utilizzando l’app Microsoft Authenticator.

Al contrario, l’accesso al sito di SharePoint Online non richiede l’autenticazione multifattore, come si può vedere nella dimostrazione qui sotto.

Questo è solo un esempio di come utilizzare le policy di accesso condizionale per controllare l’accesso a Office 365 e abilitare l’autenticazione multifattore. Ecco altre cose che potresti voler provare in questo momento:

- Includi SharePoint Online come destinazione della policy condizionale per forzare l’autenticazione multifattore.

- Richiedi l’autenticazione multifattore quando si accede a Exchange Online, ma solo se la fonte è il browser (OWA). Se l’accesso avviene tramite Outlook Desktop Client, escluderlo dall’autenticazione multifattore.

- Crea una policy per consentire solo l’accesso mobile a Exchange Online e SharePoint Online utilizzando le app mobili Office 365 approvate (ad esempio, Outlook per IOS/Android).

Reimpostazione della registrazione dell’autenticazione multifattore

Microsoft ha pubblicato documenti estesi su come risolvere i problemi relativi all’autenticazione multifattore. Puoi consultare questi articoli ai seguenti link:

- Problemi comuni con la verifica in due passaggi e il tuo account di lavoro o scuola

- Risoluzione dei problemi relativi all’autenticazione multifattore di Azure

Oltre a quelli elencati sopra, ci saranno momenti in cui sarà necessario ripristinare la registrazione MFA di un utente. Alcune situazioni in cui è necessario ripristinare MFA sono quando l’utente ha cambiato telefono cellulare o ha cambiato numero di telefono.

E se gli utenti non riescono ad accedere a causa del mancato superamento dei requisiti di accesso MFA, gli amministratori possono ripristinare la registrazione MFA per gli utenti. Successivamente, all’utente verrà richiesto di registrarsi nuovamente con MFA durante il prossimo tentativo di accesso.

Esistono alcuni modi per ripristinare la registrazione MFA di un utente.

Ripristino della registrazione MFA dal Centro di amministrazione di Microsoft 365

Per ripristinare la registrazione MFA di un utente, accedi al Centro di amministrazione di Microsoft 365. Quindi, vai su Utenti -> Utenti attivi e fai clic sul pulsante Autenticazione a più fattori.

Verrai indirizzato alla pagina autenticazione a più fattori. Successivamente, seleziona il nome dell’utente dall’elenco e fai clic sul collegamento Gestisci impostazioni utente. Metti il segno di spunta su Richiedi agli utenti selezionati di fornire nuovamente i metodi di contatto, quindi fai clic su Salva. Vedi la demo qui sotto.

Ripristino della registrazione MFA dal Centro di amministrazione di Azure Active Directory

La registrazione MFA può anche essere cancellata dal Centro di amministrazione di Azure Active Directory.

Per reimpostare la registrazione MFA utilizzando questo metodo, vai a Active Directory —> Utenti. Quindi, fai clic sull’utente dall’elenco. Una volta sulla pagina delle proprietà dell’utente, scorri verso il basso fino a quando non vedi il link che dice Metodi di autenticazione e fai clic su di esso. Infine, fai clic sul pulsante Richiedi la reimpostazione di MFA.

Fai riferimento alla demo qui sotto su come reimpostare la registrazione MFA.

Reimpostare la registrazione MFA utilizzando il PowerShell di Office 365

Questo metodo richiede di connettersi al PowerShell di Office 365. Quando la tua sessione PowerShell è già stabilita, copia il codice qui sotto e incollalo nella console PowerShell per eseguirlo.

Assicurati di cambiare prima il valore della variabile $upn con il corretto nome principale utente dell’utente. Puoi fare riferimento ai commenti sopra ciascun comando per sapere di più su cosa fa ogni riga di comando.

Se il codice sopra è stato eseguito correttamente, allora non dovrebbe essere restituito alcun output sullo schermo. L’output assomiglierebbe alla demo qui sotto.

Conclusione

In questo articolo, hai appreso che ci sono più modi per abilitare l’autenticazione multi-fattore per gli utenti di Microsoft 365. Queste due opzioni – impostazioni predefinite di sicurezza e criteri di accesso condizionale – utilizzano i metodi MFA già inclusi in Office 365 e Azure AD.

Hai anche appreso la differenza nell’esperienza utente MFA, a seconda di come è stata abilitata l’MFA. Con le impostazioni predefinite di sicurezza, l’MFA è abilitata a livello di tenant senza opportunità di personalizzazione.

Imporre l’MFA tramite criteri di accesso condizionale ti offre molteplici opzioni di configurazione su come controllare l’accesso ai servizi di Office 365. Tuttavia, questa opzione richiede una licenza Azure AD Premium, che non è sempre disponibile per tutte le organizzazioni.

Inoltre, hai imparato alcuni modi diversi per reimpostare la registrazione MFA degli utenti. Questi modi includono il centro di amministrazione di Microsoft 365, il centro di amministrazione di Azure Active Directory e PowerShell di Office 365.

I hope that the knowledge you gained in this article helps you become aware of how MFA can help your organization protect users from identity-related attacks. The next time you have questions or concerns about MFA, maybe you don’t have to go straight to Office support agents right away for help and try things out on your own.

Approfondimenti

- Cos’è il Phishing?

- Cos’è lo Spraying delle Password?

- Accesso Condizionale di Azure Active Directory

- Sicurezza predefinita di Azure Active Directory

- Cos’è la sicurezza predefinita di Azure AD e dovresti usarla?

- Come: Richiedere app client approvate per l’accesso all’app cloud con Conditional AccessCrea una password dell’app per Microsoft 365