Controllo della conformità ISO 27001 – Requisiti di audit. Di fronte a dannosi attacchi informatici, le aziende devono implementare soluzioni più robuste. Uno dei modi in cui le organizzazioni si proteggono dagli attacchi è attraverso la conformità alla sicurezza informatica. Idealmente, la conformità alla sicurezza informatica è un approccio alla gestione del rischio che apre la strada alla protezione dei dati e delle informazioni.

Esistono vari standard di conformità alla sicurezza informatica per aiutare le organizzazioni a proteggere i sistemi informatici cruciali. Pertanto, la ISO 27001 è stata sviluppata dall’Organizzazione Internazionale per le Standardizzazioni (ISO) e dalla Commissione Elettrotecnica Internazionale (IEC) per aiutare le aziende a proteggere dati sensibili e informazioni personali dei clienti. A seguire, questo articolo discute cosa sia la ISO 27001 e i vari requisiti di conformità e di audit.

Cominciamo l’articolo Controllo della conformità ISO 27001 – Requisiti di audit. Continua a leggere!

Che cos’è la conformità ISO 27001?

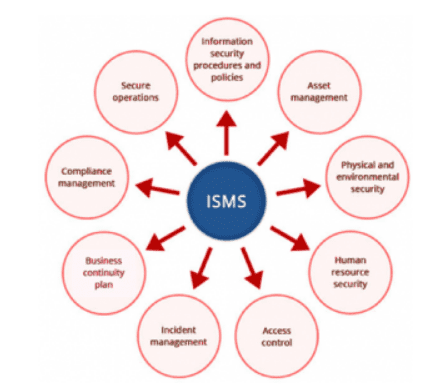

ISO 27001 è uno standard internazionale per la cybersecurity progettato per aiutare le organizzazioni a proteggere i loro sistemi informativi. Inoltre, aiuta le organizzazioni a implementare sistemi di gestione della sicurezza delle informazioni (ISMS) efficaci per proteggere le informazioni. Fondamentalmente, descrive i requisiti per un ISMS in modo che un’organizzazione possa implementarlo facilmente e essere pienamente sicura nel mantenere le informazioni protette.

In secondo luogo, lo standard ISO 27001 specifica i requisiti per stabilire, implementare, mantenere e migliorare un Sistema di Gestione della Sicurezza delle Informazioni (ISMS) all’interno del contesto dell’organizzazione. Ottenere la conformità ISO 27001 compliance ti mette in una posizione favorevole se vuoi assicurare ai clienti e ai partner d’affari la sicurezza dei loro dati sensibili. Ciò a sua volta ti dà un vantaggio competitivo e una reputazione più elevata.

Requisiti di conformità per ISO 27001

Fonte immagine: Imperva

Per ottenere la conformità ISO 27001, è necessario implementare controlli robusti per la sicurezza delle informazioni. Tuttavia, si tratta di un processo lungo, continuo e che richiede molto tempo. Ecco un elenco di controllo ISO 27001 per aiutare la tua organizzazione a raggiungere la conformità:

1. Nominare un team ISO 27001

Il primo passo verso il raggiungimento della conformità ISO 27001 è la formazione di un team per supervisionare la realizzazione del MIS (Management Information System). Inoltre, i membri del team dovrebbero avere conoscenze ed esperienze in sicurezza delle informazioni. In aggiunta, il tuo team dovrebbe avere un leader per guidare il progetto.

Ancora di più, il team di sicurezza crea un piano che dettaglia tutti i processi di implementazione del MIS, comprendenti obiettivi, costi, tempistiche, ecc. In effetti, questo documento è utile nella valutazione dei progressi e aiuta il team a rimanere sulla buona strada.

2. Costruisci il tuo MIS

Fonte Immagine: Anitech

Dopo aver nominato un team di sicurezza, il passo successivo verso la conformità ISO 27001 è la costruzione di un MIS interno. Allo stesso modo, il MIS dovrebbe essere comprensivo e definire l’approccio complessivo dell’organizzazione. Tuttavia, dovrebbe tracciare le aspettative per la gestione, il personale e i partner in termini di gestione di dati sensibili e sistemi IT.

Essenzialmente, l’ISMS dovrebbe essere adattato alla tua organizzazione. Dovrebbe allinearsi con il processo aziendale della tua società e la natura dei rischi di sicurezza che affronti. Inoltre, l’ISMS dovrebbe coprire i processi interni dell’organizzazione, nonché la contribuzione di ogni dipendente all’attuazione dell’ISMS.

3. Definisci la metodologia di valutazione del rischio

La valutazione del rischio è fondamentale quando si desidera ottenere la certificazione ISO 27001. Per questo motivo, l’organizzazione dovrebbe adottare un approccio sistematico per comprendere le potenziali minacce alla sicurezza sicurezza, la probabilità che si verifichino e gli eventuali impatti potenziali. Detto questo, la valutazione del rischio inizia con la mappatura delle attività aziendali coinvolte nel trattamento delle informazioni. Il passo successivo è identificare tutti gli asset e documentarli in base alla priorità.

4. Esegui una valutazione del rischio

Dopo, eseguire una valutazione delle vulnerabilità per identificare eventuali debolezze che potrebbero portare ad un accesso non autorizzato ai dati sensibili. Un’analisi di sicurezza approfondita è essenziale per stabilire la probabilità di un attacco cibernetico.

Per condurre una valutazione dei rischi completa, è necessario combinare varie strategie. Queste includono test di penetrazione, attacchi socialmente ingegnosi, test manuali, hacking etico, ecc. Queste strumentazioni forniscono una vasta panoramica della tua postura di sicurezza e dei rischi dell’organizzazione. Infine, documentare il processo di valutazione dei rischi e i risultati ottenuti.

5. Completare un Documento di Applicabilità (SOA)

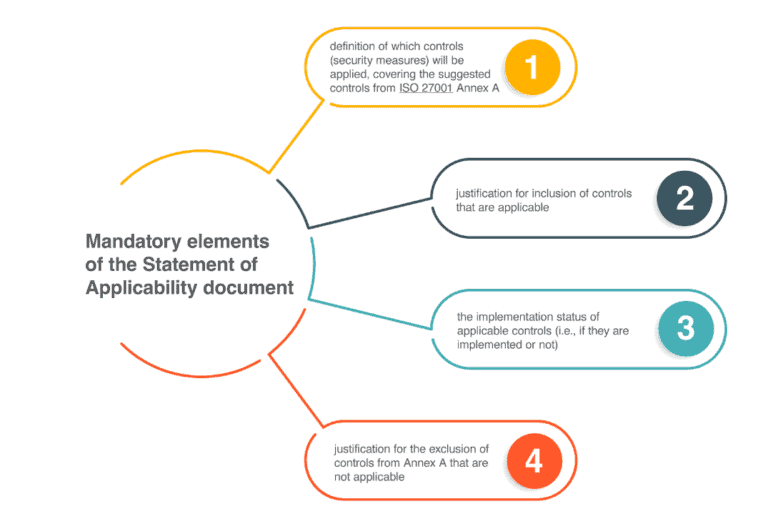

Fonte dell’immagine: Advisera

La Dichiarazione di Applicabilità (SoA) dettaglia il campo di sicurezza del sistema della tua organizzazione. La SoA elenca tutti i controlli di sicurezza applicabili alla tua organizzazione. Idealmente, ISO 27001 ha un insieme di controlli noto come Allegato A, contenente 114 possibili controlli. Dovresti selezionare i controlli che affrontano il rischio identificato nella tua valutazione. Inoltre, dovresti anche dichiarare i controlli che applichi.

6. Decidi come misurare l’efficacia dell’ISMS

Dopo la valutazione del rischio e il riempimento della SoA, dovresti seguire con una base per valutare i controlli implementati. In particolare, questo approccio aiuta a identificare eventuali aree mancanti nel tuo ISMS. Questo passo comporta l’impostazione di un limite per tutti i processi, politiche e limiti che determinano l’efficacia dell’ISMS.

7. Implementa politiche e controlli dell’ISMS

È necessario implementare tutte le politiche e i controlli di sicurezza pertinenti alla tua organizzazione. In base alla valutazione del rischio del rapporto, dovresti creare politiche di sicurezza comprehensive che dettano l’approccio di sicurezza dell’organizzazione.

Il tuo documento di politica sulla sicurezza dovrebbe delineare come proteggere gli asset aziendali, come comportarsi in caso di attacco informatico, formazione degli impiegati, monitoraggio, ecc. In ogni caso, dovresti anche implementare processi di controllo come identità e gestione degli accessi, accesso con privilegi minimi, basato su ruolo accesso, ecc. Questi controlli garantiscono che solo gli utenti autorizzati possano accedere alle informazioni.

8. Implementare programmi di formazione e sensibilizzazione

Please note that the tags , , etc. have been kept as they were in the original text, as per your instructions.

Una volta che hai stabilito il SGIS, devi formare i tuoi dipendenti sul nuovo approccio alla sicurezza. La ISO 27001 richiede alle organizzazioni di formare i dipendenti ad essere consapevoli dei rischi per la sicurezza e di come gestirli. Idealmente, dovresti utilizzare ingegneria sociale e campagne di phishing per sfruttare eventuali deboli nella consapevolezza della sicurezza. Una volta scoperti i punti deboli, puoi creare un approccio personalizzato di formazione sulla sicurezza che affronti i problemi in questione.

9. Raccogliere documenti e registri richiesti

Per rispettare la ISO 27001, dovresti documentare correttamente ogni procedura di sicurezza. Fornire prove delle procedure e preparare i documenti richiesti durante l’audit.

10. Sottoporsi a un audit interno

Un audit interno del tuo SIAS aiuta a identificare le aree che necessitano di miglioramenti e fornisce una visione della pertinenza del tuo SIAS. Scegli un auditor accreditato ISO 27001 per eseguire un audit e una revisione documentale completa. Successivamente, implementa i consigli dell’audit e affronta tutti i punti di non conformità identificati dall’auditor.

L’audit interno non dovrebbe coinvolgere le persone responsabili per l’implementazione del SIAS. Ciò apre la strada a un audit completo e imparziale che evidenzia le forze e le debolezze del SIAS.

11. Monitora il SIAS

ISO 27001 richiede alle organizzazioni di monitorare i loro sistemi e procedure di sicurezza. In modo significativo, monitorare ti consente di rilevare eventuali nuove vulnerabilità in tempo reale. Inoltre, ti consente di verificare se i controlli di sicurezza raggiungono gli obiettivi richiesti. Dovresti implementare una soluzione di monitoraggio che monitora il tuo ISMS continuamente e raccoglie log degli utenti per gli audit. Una soluzione di monitoraggio in tempo reale ti offre visibilità su tutte attività nel tuo sistema. In caso di anomalia, invia avvisi istantaneamente, consentendoti di correggerli immediatamente.

12. Esegui Audit e Valutazioni Successive

ISO 27001 richiede alle organizzazioni di eseguire audit e valutazioni di sicurezza successive. Dovresti tenere le revisioni di gestione trimestralmente o annualmente. Le valutazioni del rischio annuali sono obbligatorie, se hai bisogno di rimanere conforme.

13. Esegui un Audit di Certificazione

L’ultimo passo verso la conformità ISO 27001 è un audit di certificazione. È necessario assumere un revisore esterno per eseguire un secondo audit dopo il primo audit interno. L’audit di certificazione è più esteso ed è eseguito da un organismo accreditato che fa parte del International Accreditation Forum (IAF). La certificazione ISO 27001 dura tre anni. Durante questo periodo, la tua organizzazione dovrebbe eseguire audit annuali.

Il prossimo passo sono i requisiti di audit. Si prega di seguire la lettura della Guida alla conformità ISO 27001 – Requisiti di audit.

Migliora la tua conformità alla sicurezza di Active Directory e Azure AD

Provaci noi per gratis, Accesso a tutte le funzionalità. – 200+ modelli di report AD disponibili. Personalizza facilmente i tuoi report AD.

Requisiti di audit ISO 27001

Fonte immagine: Alcumus

In modo significativo, le verifiche ISO 27001 sono necessarie per garantire che l’ISMS soddisfi i criteri stabiliti. Coinvolgono auditor competenti che revisionano se l’ISMS e i suoi elementi soddisfano i requisiti dello standard. Inoltre, si verifica se i controlli e le politiche sono pratici ed efficienti e possono contribuire a mantenere la postura di sicurezza dell’organizzazione.

Esistono due tipi di verifiche ISO 27001:

Verifica interna

Una verifica interna viene effettuata dall’organizzazione utilizzando le proprie risorse. Può utilizzare i propri auditor interni o stipulare un contratto con un terzo. La verifica interna prevede la revisione delle politiche e delle procedure e il test della loro coerenza nell’applicazione. Inoltre, si controlla se i risultati della revisione dei documenti soddisfano i requisiti ISO 27001.

Verifica esterna

Una verifica esterna è anche nota come verifica di certificazione. Viene effettuata da un auditor esterno e accreditato che esamina le procedure, la documentazione e i controlli dell’organizzazione per la conformità. Una volta che l’auditor esterno è soddisfatto del design dell’ISMS, raccomanda l’organizzazione per la certificazione. L’ente certificatore effettua verifiche periodiche prima del rinnovo della certificazione.

Per rimanere conformi, l’organizzazione deve soddisfare i seguenti requisiti di verifica:

- Revisione di gestione efficace.

- Documentazione aggiornata.

- Rapporto di audit interno.

- Analisi del rapporto di audit.

Idealemente, l’audit ISO 27001 è un processo continuo che richiede un approccio organizzativo. Devi eseguire un’audit interno almeno una volta ogni tre anni per mantenere la conformità.

Grazie per aver letto la Lista di controllo per la conformità ISO 27001 – Requisiti di audit. Concludiamo qui.

Lista di controllo per la conformità ISO 27001 – Conclusioni sui requisiti di audit

Anche se ISO 27001 non è obbligatoria per legge, offre molti vantaggi alle organizzazioni. Aiuta a proteggere le informazioni critiche e aumentare la credibilità di un’azienda. Questa certificazione è un’eccellente modo per mostrare l’affidabilità della tua azienda ai clienti e ai partner. Pertanto, è fondamentale lavorare con un ente accreditato per aiutarti a raggiungere la conformità ISO 27001.

Leggi il nostro blog per ulteriori consigli sulla sicurezza informatica come questi!

Source:

https://infrasos.com/iso-27001-compliance-checklist-audit-requirements/