Ci sono diversi modi per delegare l’accesso alle risorse in Azure. Un modo è tramite un token Shared Access Signature (SAS). Un token SAS è un modo per controllare in modo granulare come un client può accedere ai dati di Azure. Puoi controllare molte cose, come le risorse a cui il client può accedere, i permessi che il client ha, la durata di validità del token e altro ancora.

Un uso comune del token SAS è la sicurezza degli account di archiviazione di Azure tramite l’utilizzo di un SAS dell’account.

In questo articolo, imparerai come creare un token SAS di Azure sia tramite il portale di Azure che tramite PowerShell. Alla fine avrai un token SAS da passare a vari comandi client per autenticare e autorizzare la gestione dell’archiviazione di Azure.

Prerequisiti

In questo articolo imparerai a eseguire alcune attività diverse. Se desideri seguirmi, assicurati di soddisfare i seguenti prerequisiti.

- Un abbonamento Azure. Se non lo hai ancora, puoi richiedere una versione di prova.

- Un account di archiviazione di Azure. Consulta Crea un account di archiviazione per saperne di più.

- Il modulo Az PowerShell (opzionale). Questo è richiesto solo se si desidera generare token di firma di accesso condivisi utilizzando PowerShell

- Windows PowerShell 5.1 o PowerShell Core 6+ se si genera un token SAS tramite PowerShell

Generazione di un token SAS utilizzando il portale di Azure

Il modo più semplice per generare un token SAS è utilizzare il portale di Azure. Utilizzando il portale di Azure, è possibile navigare tra le varie opzioni in modo grafico.

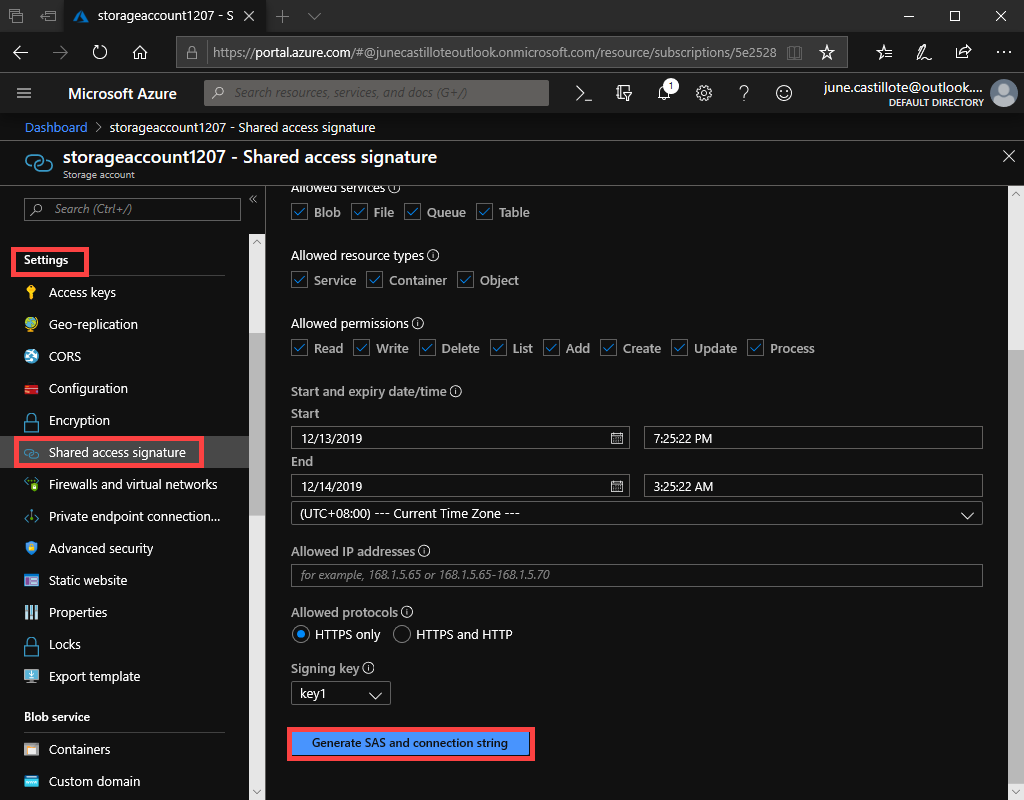

Per creare un token tramite il portale di Azure, prima di tutto, passare all’account di archiviazione a cui si desidera accedere nella sezione Impostazioni e fare clic su Signature di accesso condiviso. Di seguito è riportato un esempio di come potrebbe apparire.

È possibile concedere molti permessi ai token SAS e impostare gli orari di inizio/fine. Per questo articolo, si assegneranno i permessi completi e si lascerà l’orario di scadenza predefinito di otto ore. Se si desidera una descrizione dettagliata e una spiegazione di ciascun permesso, consultare i documenti di Microsoft.

Lasciare tutte le caselle di controllo predefinite e fare clic sul pulsante Genera SAS e stringa di connessione come mostrato di seguito.

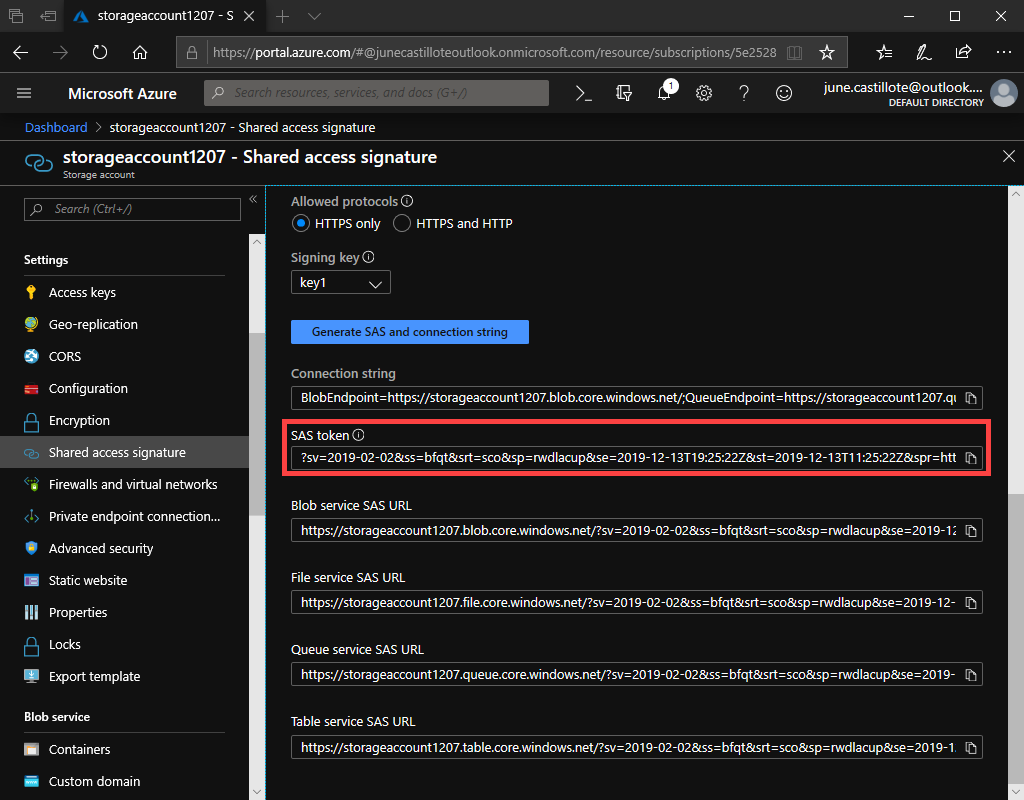

Una volta generato il token, verrà visualizzato elencato nelle caselle sotto il pulsante Genera SAS e stringa di connessione come mostrato di seguito.

A questo punto, è possibile copiare il token SAS e incollarne il valore ovunque sia necessario utilizzarlo.

Generazione di un token SAS utilizzando PowerShell

Per evitare di dover accedere al portale di Azure o, forse, se stai generando token SAS per molti account di archiviazione contemporaneamente, è possibile utilizzare PowerShell. PowerShell utilizza l’API REST di Azure per effettuare chiamate ad Azure per generare il token.

Per creare un token SAS tramite PowerShell, prima apri una console di PowerShell e autenticati con Connect-AzAccount. Una volta autenticato, trova quindi l’account di archiviazione a cui desideri accedere. Di seguito puoi vedere un esempio di interrogazione di un account di archiviazione chiamato demo_account nel gruppo di risorse demo_rg. Utilizzando il valore di $context, passerai quindi questo al comando di generazione del token.

Una volta trovato il contesto dell’account di archiviazione, crea quindi un token SAS utilizzando il comando New-AzStorageAccountSASToken. L’esempio seguente mostra la generazione di un token SAS concedendo pieno permesso all’account di archiviazione e a tutti i sotto-componenti.

Quando si creano token SAS tramite

New-AzStorageAccountSASToken, il token sarà valido per un’ora. Se desideri estendere questo tempo, puoi utilizzare il parametroExpiryTime.

Limitare le autorizzazioni del token SAS

Una ragione per utilizzare un token SAS è dare accesso ad altre parti per un periodo limitato e un insieme di autorizzazioni. L’esempio precedente ha generato un token SAS con autorizzazioni di accesso completo. Concedere pieno accesso non è sempre lo scenario ottimale.

Il parametro Service definisce l’accesso a un servizio o servizi. Ad esempio, utilizzare blob per consentire l’accesso solo al servizio di archiviazione Azure Blob. Altri servizi includono File, Tabella, e Coda.

Il parametro ResourceType limita l’accesso a tipi specifici di risorse. Utilizzando container come valore, ad esempio, si permette l’accesso solo alle risorse del contenitore. Altri tipi di risorse validi Servizio e Oggetto.

Il parametro Permission ti consente di definire le autorizzazioni consentite. Specifica una o più autorizzazioni secondo necessità. Il valore di rwd equivale a dare le autorizzazioni di lettura, scrittura e eliminazione. Altri valori di autorizzazione validi sono (l)ista, (a)ggiungi, (u)pdate, e (p)rocesso.

Utilizzando il Token SAS

Ci sono molti modi per utilizzare il token SAS generato. Uno dei modi più comuni è utilizzarlo in un contesto di archiviazione. Un contesto di archiviazione è un modo per “impacchettare” le credenziali e passarle quindi a vari comandi.

A common way to use the SAS token is via PowerShell. Using the New-AzStorageContext command that’s part of the Az PowerShell module. You can see an example below using the SAS token to upload a file to an existing storage container.

Riepilogo

Creare un token SAS può essere fatto in diversi modi. In questo articolo, hai imparato un paio dei modi più comuni. Una volta creato, un token SAS può essere utilizzato in molti modi diversi, ma decidere quale strada intraprendere è a tua discrezione.