נגישות למידע היא קריטית למניעת אובדן מידע ושיקום מהיר. חלק מאסטרטגיית הגנת מידע בטוחה ועמידה היא הצפנת גיבויים כדי למנוע פריצות וגישה למידע על ידי אנשים לא מורשים. פוסט בלוג זה כולל סוגי הצפנה שמתבססים על מיקום ההצפנה של המידע ומסביר כיצד גישה מסוימת יכולה להיות משמשת לאסטרטגיית הצפנת גיבוי יעילה.

סוגי הצפנת גיבוי

הצפנה יכולה להיות מסווגת לקטגוריות שונות בהתבסס על אלגוריתם ההצפנה, אורך המפתח והמיקום שבו מתבצעת ההצפנה. הוצאת הצפנה והצפנה מטרה הם מונחים שמשמשים בהקשר של הצפנת מידע, בעיקר כאשר מידע מועבר בין מערכות, כגון באחסון ענן או סצנריו גיבוי נתונים. הם מתייחסים למקום בו מתבצעים תהליכי ההצפנה ופיענוח.

הצפנת המקור

הצפנת המקור, הידועה גם כהצפנה לצד הלקוח, מערבת הצפנת מידע על מערכת הלקוח (המקור) לפני שהוא מועבר למערכת אחרת, כגון שירות אחסון ענן או שרת מרוחק. תהליך זה מבטיח שהמידע מוגן מרגע שהוא עוזב את שליטת הלקוח, שומר על סודיותו ויושרתו לאורך כל תהליך ההעברה והאחסון.

הערה: הצפנת המקור קשורה באופן הדוק למה שנהוג לכנות "הצפנה לצד הלקוח". למעשה, שני המונחים משמשים לרוב באופן חליפי, למרות שההקשר יכול להשתנות בהתאם ליישום הספציפי או המערכת שבשאלה.

איך הצפנת המקור עובדת

כאשר משתמש או אפליקציה מייצרים מידע על התקן, כגון מחשב או שרת, המידע מוצפן ראשית לכל באופן מקומי על אותו התקן. תהליך ההצפנה משתמש באלגוריתם הצפנה חזק כמו AES (Advanced Encryption Standard), שהופך את המידע הקריא לפורמט מוצפן שלא ניתן לקרוא אותו ללא מפתח הפיצוח המתאים. מפתח ההצפנה הוא בדרך כלל מנוהל על ידי הלקוח, כלומר רק הלקוח – או אנשים מורשים עם גישה למפתח – יכולים לפצח ולגשת למידע המקורי.

לאחר שהמידע מוצפן, הוא מועבר למערכת היעד. במהלך ההעברה, המידע נשאר מוצפן, מה שמפחית את הסיכון לפרצות אם הוא נחטף. מאחר שהמידע כבר מוצפן לפני שהוא עוזב את סביבת הלקוח, המערכת המקבלת לא צריכה לדעת על תוכנו או להיות מסוגלת לפצח אותו.

לאחר שהמידע מגיע למערכת היעד, הוא נאחס במצבו המוצפן. השרת או שירות האחסון מחזיק רק את המידע המוצפן ובדרך כלל אין לו גישה למפתחות הפיצוח, כלומר הוא לא יכול לפצח את המידע באופן עצמאי. ההגדרה הזו מבטיחה שהמידע נשאר בטוח אפילו אם מערכת האחסון נפרצת, כי המידע לא יכול להיקרא ללא מפתח הפיצוח הנכון.

כאשר הלקוח או משתמש מורשה צריכים לגשת למידע האחסוני, המידע המוצפן נשלף מהמערכת היעד ומוחזר ללקוח (מערכת המקור). הלקוח משתמש במפתח הפיצוח המקורי כדי לפצח את המידע באופן מקומי, והופך אותו חזרה לפורמט המקורי, קריא. תהליך הפיצוח הזה מתרחש לגמרי על מערכת הלקוח, ומבטיח שהמידע נשאר תחת שליטת הלקוח לאורך כל מחזור חייו.

הצפנה בצד המקור היא במיוחד חשובה במצבים שבהם הלקוח רוצה לשמור שליטה על אבטחת המידע, כגון כאשר אוגר מידע רגיש בסביבות חינוך. אולם, היא גם דורשת מהלקוח לנהל את מפתחות ההצפנה בבטחה, שכן איבוד מפתחות אלה יגרום למידע להפוך לבלתי נגיש לתמיד. שיטה זו מספקת רמה חזקה של אבטחת מידע.

יתרונות של הצפנה בצד המקור

הצפנה בצד המקור מאפשרת ללקוח לשמור שליטה מלאה על תהליך ההצפנה, כולל מפתחות ההצפנה. שיטה זו מבטיחה שהמידע מוגן לפני שהוא עוזב את סביבת הלקוח, ומספקת רמה גבוהה יותר של אמון ואוטונומיה. הלקוח יכול להתאים את שיטות ההצפנה ואסטרטגיות ניהול המפתחות כדי לעמוד בדרישות בטחון והתאמה, מה שהופך את השיטה למועילה במיוחד למידע רגיש או נשלט.

בטחון

אחד היתרונות הבטחוניים העיקריים של הצפנה בצד המקור הוא שהמידע מוצפן במקורו, כלומר הוא בטוח במהלך השינוע ובמצב מנוחה. בגלל שהלקוח שולט במפתחות ההצפנה, המידע נשאר בלתי נגיש לכל אדם, כולל ספקי שירותים או צדדים שלישיים, שאין להם את המפתחות. בתוצאה, הסיכון לגישה זו מפחיתה באופן משמעותי את הסיכון לגישה לא מורשית או פרצי ביטחון, אפילו אם מערכת האיחסון נפרצה. בנוסף, ההצפנה היא אנד-טו-אנד, מה שמבטיח שהמידע ישאר מוגן לאורך כל מחזור חיים שלם.

ביצועים

הצפנה בצד המקור יכולה להשפיע על הביצועים באופן ניכר, כיוון שתהליכי ההצפנה ופיענוח מתרחשים על המכשיר של הלקוח (המקור). בהתאם לגודל ומורכבות הנתונים, זה עשוי לדרוש משאבים מחשוביים ניכרים, ובכך להאט את התהליכים, בעיקר לגבי קבצים גדולים או מכשירים בעלי משאבים מוגבלים. ניהול המפתחות יכול גם להוסיף מורכבות, ודורש טיפול זהיר כדי להימנע ממכשולים בביצועים או אפילו אובדן נתונים אם המפתחות נוהלו לא נכון.

הצפנה בצד היעד

הצפנה בצד היעד, הידועה גם כהצפנה בצד השרת, מתייחסת לתהליך של הצפנת נתונים על ידי המערכת היעד (כגון שירות סטורג' בענן, שרת מרוחק או בסיס נתונים) לאחר שהנתונים הגיעו מהמקור (הלקוח). שיטת ההצפנה הזו נמצאת בשימוש נרחב בשירותי אחסון בענן, בסיסי נתונים ובמצבים נוספים שבהם יש צורך להגן על הנתונים לאחר שהם הוקלטו ואוחסנו. שיטה זו מעבירה את אחריות ההצפנה והאבטחה של הנתונים לשרת (היעד) במקום ללקוח (המקור).

איך עובדת הצפנה בצד היעד

כאשר לקוח שולח נתונים למערכת יעד, הנתונים בדרך כלל מגיעים בטקסט גולמי, אך ייתכן שיהיו מוגנים במהלך ההעברה באמצעות תקנים של אבטחת שכבת הנישואים כמו TLS/SSL. ברגע שהנתונים מגיעים למערכת היעד, השרת לוקח אחריות על תהליך ההצפנה. השרת משתמש באלגוריתם הצפנה חזק כמו AES (רצף הצפנה מתקדם) כדי להמיר את הנתונים לפורמט מוצפן. זה מבטיח שהנתונים מוגנים ולא קריאים למשתמשים או ליישומים שעשויים לקבל גישה לא מורשית לאחסון של השרת.

השרת היעד מנהל את מפתחות ההצפנה הנחוצים לתהליך זה. המפתחים הללו עשויים להיות מופקים ומאוחסנים על ידי השרת עצמו, או שהם עשויים להיות מנוהלים דרך שירות ניהול מפתחים מוקדש (KMS). מפתחות ההצפנה חיוניים לשם הצפנה ופיענוח של המידע וניהולם הוא מרכזי לשמירה על בטחון המידע המוצפן.

לאחר הצפנת המידע, השרת היעד אוחסן אותו בצורה המוצפנת, בין אם זה על דיסק, במסד נתונים או במערכת איחסון בענן. המידע נשאר מוצפן במנוחה, כלומר אפילו אם המדיום הפיזי של האיחסון נגיש על ידי אנשים לא מורשים, הם יראו רק את המידע המוצפן, שיהיה חסר ערך ללא מפתח הפיענוח.

כאשר משתמש מורשה או מערכת מבקש את המידע, השרת פיענח אותו לפני שמסיר אותו ללקוח. תהליך הפיענוח זה בדרך כלל לא נראה ללקוח, שאולי אפילו לא מודע שהמידע היה מוצפן בעת האיחסון. הלקוח מקבל את המידע בצורתו המקורית, בקלות קריאה, ומוכן לשימוש.

הצפנה מצד היעד מפשטת את התהליך עבור הלקוח (הצד המקור), כי הלקוח לא צריך לדאוג להתמודד עם הצפנה או ניהול מפתחים. השרת או ספק הענן מנהלים את האחריות הללו, ומבטיחים שהמידע יהיה מוצפן באופן אחיד ומוגן לפי מדיניות הבטחון של הספק. אולם, זה גם אומר שהלקוח חייב לבטוח בשרת כדי לנהל את מפתחות ההצפנה בבטחה ולבצע תהליכי הצפנה ופיענוח נכונים.

שיטה זו נפוצה בשירותי אחסון ענן, בסיסי נתונים וסביבות אחרות שבהן יש צורך לאחסן כמויות גדולות של נתונים באופן מאובטח. היא מספקת דרך יעילה להגן על נתונים במנוחה, מה שהופך אותה לבחירה פופולרית לארגונים שרוצים להבטיח אבטחת נתונים ללא הוספת מורכבות לצד הלקוח של הפעולה.

יתרונות של הצפנה בצד היעד

הצפנה בצד היעד מפשטת את תהליך ההצפנה עבור הלקוח בצד המקור על ידי העברת האחריות לשרת היעד או ספק הענן. הלקוח לא צריך לדאוג בנוגע ליישום אלגוריתמי הצפנה או ניהול מפתחות הצפנה, כי משימות אלו מתוחזקות על ידי המערכת בצד היעד. זה מקל על השתלבות ההצפנה בזרימות עבודה קיימות, במיוחד בסביבות שבהן קלות השימוש והניתנות להרחבה הן חשובות. זה גם מבטיח יישום עקבי של מדיניות הצפנה על כל הנתונים שמאוחסנים על השרת.

אבטחה

בעוד שהצפנה בצד היעד מבטיחה שהנתונים מוצפנים במנוחה, היא דורשת מהלקוח להאמין בשרת או ספק הענן לנהל את תהליך ההצפנה ולהגן על מפתחות ההצפנה. אבטחת הנתונים תלויה ביכולת השרת לנהל כראוי את המפתחות ולאכוף מדיניות אבטחה. אולם, אם השרת נפרץ, יש סיכון פוטנציאלי שמשתמשים לא מורשים יכולים לקבל גישה הן לנתונים המוצפנים והן למפתחות הדרושים לפיענוחם. כדי להפחית סיכון זה, רבים מהשירותים מציעים תכונות אבטחה נוספות, כמו שירותי ניהול מפתחות (KMS) ומודולים חומרתיים לאבטחה (HSMs) לחיזוק הגנת המפתחות.

ביצועים

הצפנה מצד היעד בדרך כלל היא בעלת השפעה נמוכה יותר על ביצועי הלקוח (צד המקור), שכן העבודה הכבדה של ההצפנה והפיענוח נעשית על ידי שרת היעד. זה יכול להוביל לביצועים טובים יותר בצד הלקוח, במיוחד למכשירים עם כוח עיבוד מוגבל. אולם, תהליכי ההצפנה והפיענוח עדיין צורכים משאבים על השרת, מה שיכול להשפיע על ביצועי השרת, במיוחד בסביבות דרישה גבוהה. בנוסף, הצורך לפענח את המידע על השרת לפני שליחתו בחזרה ללקוח יכול להכניס תיאום מסוים, למרות שזה בדרך כלל מינימלי במערכות מופיעות היטב.

הצפנה מצד המקור לעומת הצפנה מצד היעד

הטבלה למטה מציינת את הפרמטרים העיקריים כדי לסכם את ההבדלים בין הצפנה מצד המקור להצפנה מצד היעד (הצפנה בצד הלקוח לעומת הצפנה בצד השרת).

| תכונה/היבט | הצפנה בצד המקור | הצפנה בצד היעד |

| הגדרה | הצפנת הנתונים מתבצעת במקור לפני שהיא מועברת. | הצפנת הנתונים מתבצעת כאשר היא מגיעה ליעד שלה. |

| שליטה | בדרך כלל, לבעל הנתונים או לשולח יש שליטה על תהליך ההצפנה והמפתחות. | מקבל הנתונים או ספק שירותי האחסון בדרך כלל מנהלים את תהליך ההצפנה והמפתחות. |

| ניהול מפתחות | מפתחות בדרך כלל נשלטים ומנוהלים על ידי שולח/בעל הנתונים. | המפתחות מנוהלים על ידי מקבל הנתונים או ספק שירותי האחסון. |

| אחריות ביטחונית | האחריות העיקרית מוטלת על השולח לוודא שהנתונים מוצפנים לפני ההעברה. | האחריות העיקרית מוטלת על מקבל הנתונים או ספק האחסון להצפין את הנתונים עם קבלתם. |

| ביטחון ההעברה | הנתונים מוצפנים במהלך ההעברה, מה שמעניק ביטחון מפני יירוט. | ייתכן שהנתונים ייורטו בטקסט רגיל במהלך ההעברה אם לא מוצפנים; מתמקדים יותר בהגנה על נתונים מאוחסנים. |

| מורכבות האינטגרציה | עשוי לדרוש יותר עבודה אינטגרטיבית מצד השולח כדי ליישם מנגנוני הצפנה. | בדרך כלל קל יותר ליישום מכיוון שתהליך ההצפנה מתבצע לאחר הקבלה, לעתים קרובות בעזרת כלי שירות סטנדרטיים. |

| השפעה על הביצועים | עשוי לגרום לעומס ביצועים בצד הלקוח עקב תהליכי הצפנה לפני שהנתונים נשלחים. | השפעה פחותה על צד הלקוח; עומס הביצועים נגרם בצד השרת או האחסון עקב תהליכי ההצפנה עם הקבלה. |

| ציות ומדיניות | מאפשר לשולחים לעמוד במדיניות ותקנות הגנת נתונים ספציפיות על ידי שליטה בהצפנה בעצמם. | עשוי לספק דרישות ציות הקשורות למדיניות הצפנת נתונים במנוחה ואחריות של שומר הנתונים. |

| מקרי שימוש | שימושי בתרחישים שבהם העברה מאובטחת היא קריטית, כגון חילופי נתונים רגישים. | נפוץ בפתרונות אחסון בענן ומחסני נתונים שבהם נדרשת הגנה על נתונים בעיקר עבור נתונים מאוחסנים. |

הצפנת גיבוי מצד המקור עם NAKIVO

סוגים של הצפנה מצד המקור ומצד היעד יכולים להיות משומשים לגיבוי נתונים. בואו נחקור הצפנה מצד המקור בהקשר של גיבוי נתונים.

NAKIVO Backup & Replication היא פתרון הגנה על מידע מתקדם שתומך בהצפנת גיבוי. אלגוריתם חזק של AES-256 (אורך מפתח ההצפנה ב-256 ביט) משמש להצפנה בפתרון NAKIVO. הצפנה יכולה להיות מוגדרת ברמת מאגר הגיבוי (לכל גיבויים המאוחסנים ב-מאגר גיבוי) כהצפנה מטרתית. אפשרות נוספת היא הגדרת הצפנה ברמת עבודת הגיבוי בשימוש בהצפנה מצד המקור. כתוצאה, הגיבויים מוצפנים במהלך השילוח ומאוחסנים כמידע מוצפן במאגר הגיבוי.

הצפנת גיבוי מצד המקור דורשת הזנת סיסמה. הידר שחזק הנוצר בהתבסס על הסיסמה המוזנת משמש ליצירת מפתח ההצפנה/פיצוח. זה חשוב שלא לאבד את סיסמת ההצפנה, כי לא תוכלו לשחזר מידע מהגיבוי המוצפן ללא הסיסמה.

דרישות להצפנת צד המקור:

- NAKIVO Backup & Replication גרסה 11.0 או חדשה יותר

- סוג איחסון מידע: יישורי עם גיבוי מלא (קלטת גם נתמכת)

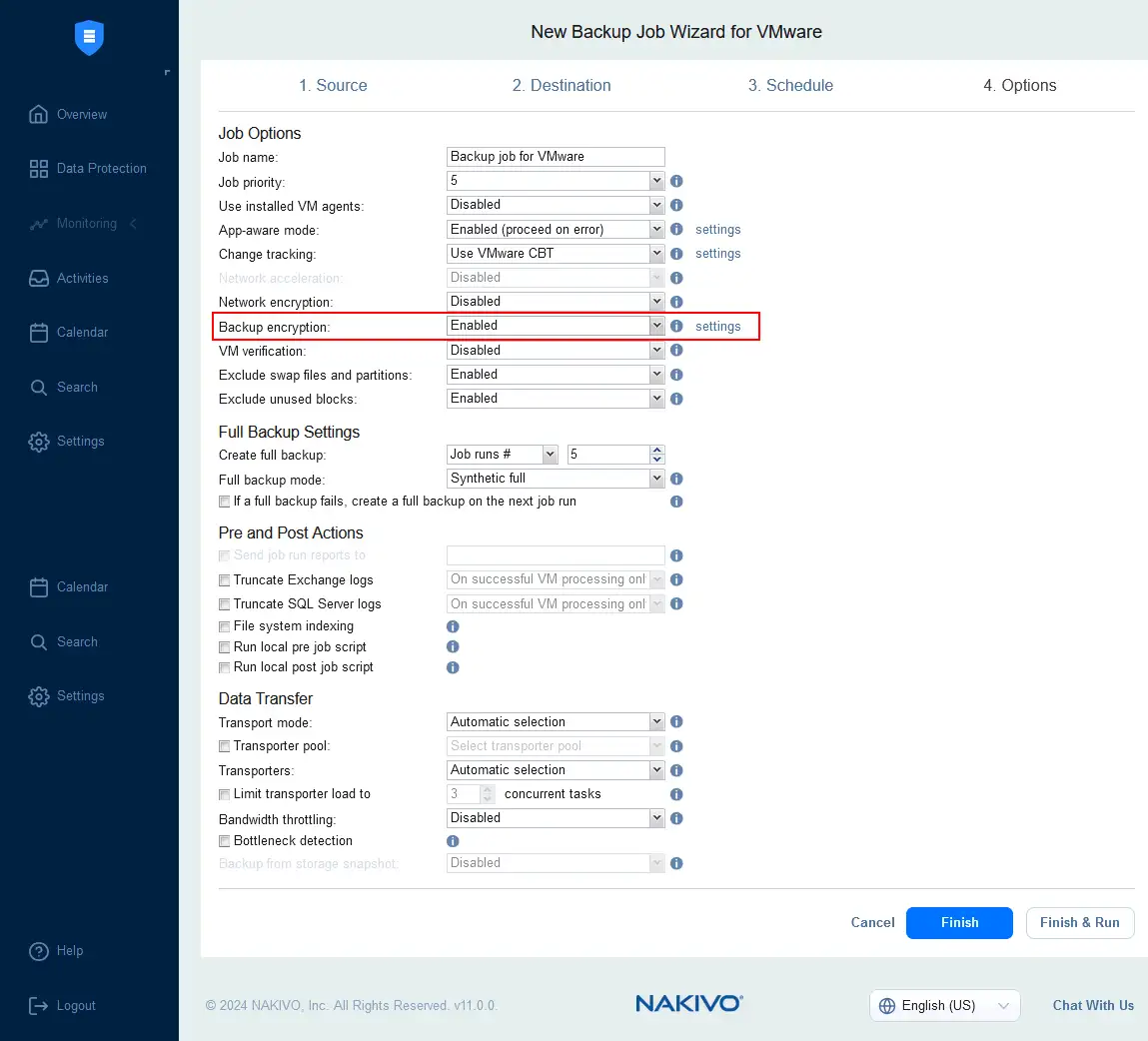

הגדרת הצפנה מצד המקור

הצפנת צד המקור עבור גיבויים מוגדרת בממשק הרשת ברמת עבודת הגיבוי.

- עברו לשלב אפשרויות של כשאלון עבודת גיבוי ב-NAKIVO Backup & Replication כדי להגדיר אפשרויות הצפנה.

- הגדיר את האופציה הצפנת גיבוי למופעל כדי ליישם הצפנה בצד המקור עבור גיבוי.

הערה: כאשר הצפנת הרשת מופעלת, הנתונים המוגבים מוצפנים לפני השילוח דרך הרשת ומפוענחים כשהם נכתבים למאגר הגיבוי היעד. עומס המשימות הנושאות עולה בעקבות ההצפנה ופענוח הנתונים. כאשר הצפנת הגיבוי מופעלת, הנתונים מוצפנים בצד המקור, מועברים כנתונים מוצפנים ונאחסים כנתונים מוצפנים במאגר הגיבוי. הפעלת שתי האופציות, הצפנת הגיבוי והצפנת הרשת, מגבירה את העומס עקב הצפנה כפולה של הנתונים וזה לא נחוץ.

- לחץ על הגדרות כדי להגדיר מפתח הצפנה.

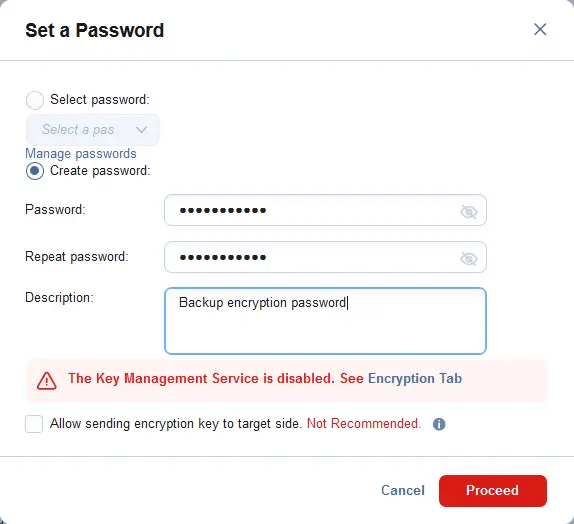

- הגדר את הפרמטרים הנחוצים בחלון הגדרת סיסמה.

- צור סיסמה חדשה ואשר לסיסמה.

- הקלידו תיאור, למשל, הצפנת גיבוי סיסמה.

כשתלחצו על המשך, הסיסמה החדשה תישמר למאגר הנתונים של NAKIVO Director, ותוכלו לבחור את הסיסמה הזו למשימות גיבוי אחרות בהמשך.

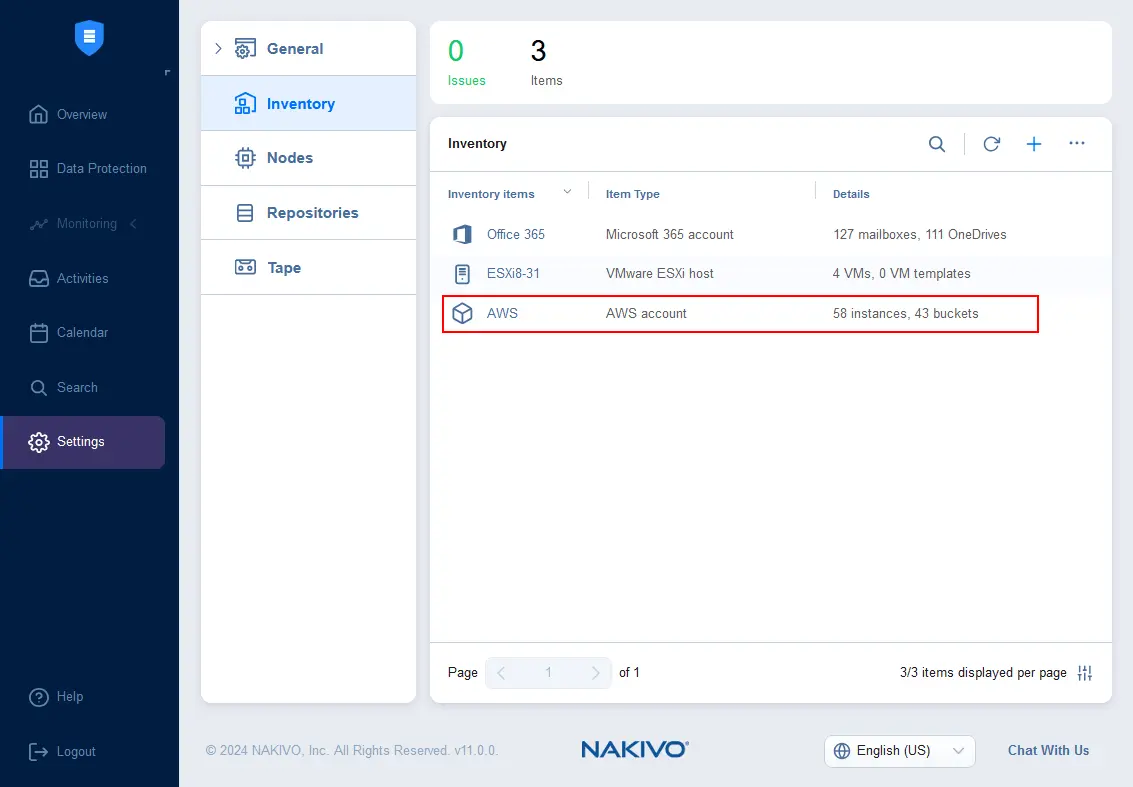

אתה גם יכול להגדיר שירות ניהול מפתחות (KMS) לאמצעי הגנה נוספים. NAKIVO Backup & Replication תומך ב AWS KMS.

- להפעלת AWS KMS, עליך להוסיף חשבון AWS לאוסף של NAKIVO.

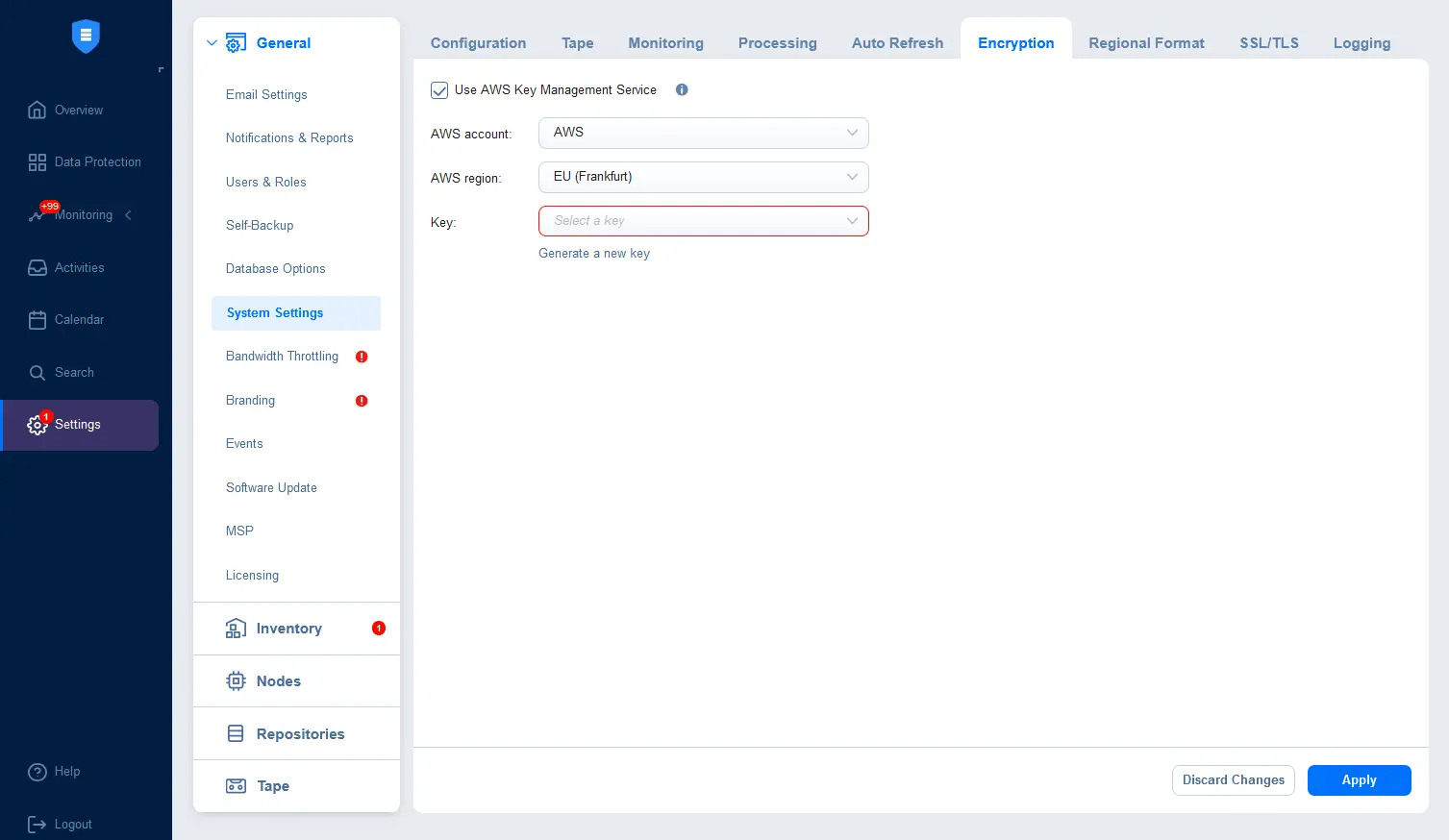

- להפעלת שירות ניהול מפתחות AWS להצפנת גיבוי, עבור ל הגדרות > כללי > הגדרות מערכת והחלף לטאב הצפנה.

- בחר בתיבית 'השתמש בשירות ניהול מפתחות AWS'.

- בחר חשבון AWS שהוסף לאוסף של NAKIVO.

- בחר אזור AWS.

- בחר מפתח.

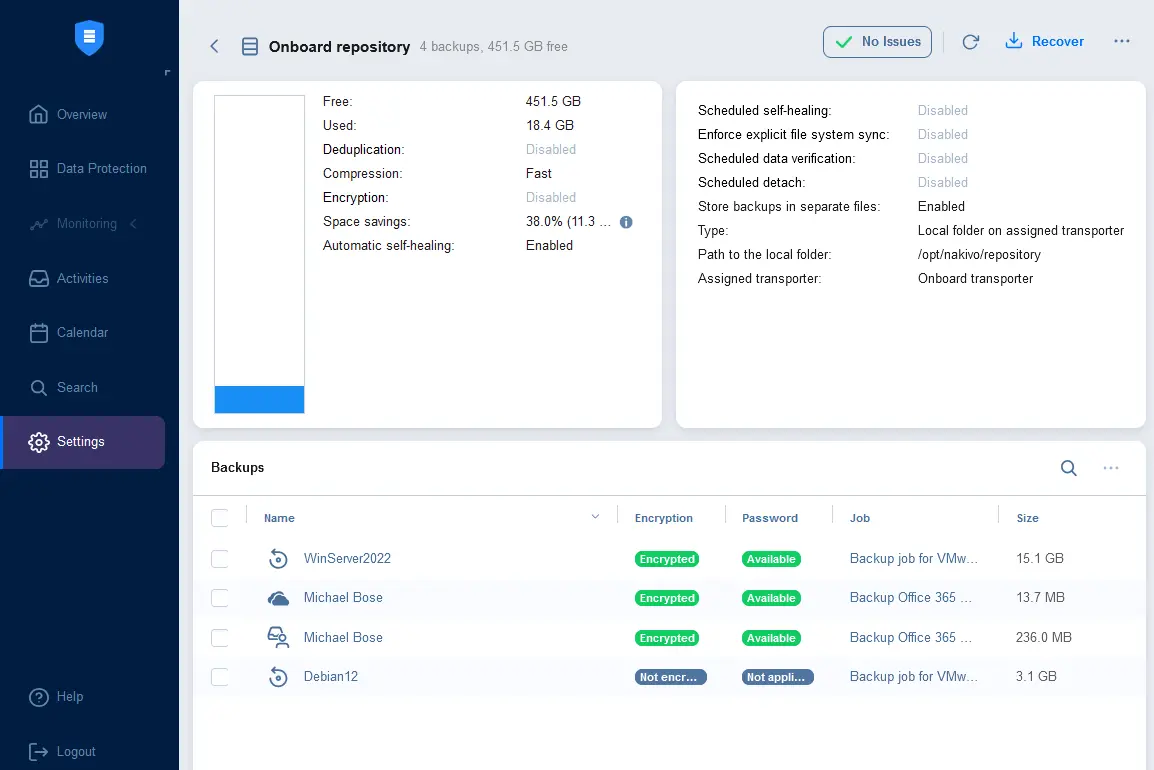

אתה יכול לבדוק את מצב ההצפנה על ידי הליכה להגדרות>מאגרים ובחירת מאגר גיבוי (למשל, המאגר Onboard). תלחץ על שם המאגר כדי לראות את רשימת הגיבויים במאגר זה.

עמוד זה מציג את שם הגיבוי, מצב ההצפנה, מצב סיסמת ההצפנה, שם המשימה והגודל.

הצפנת גיבוי מצב:

- מוצפן

- לא מוצפן

מצב סיסמת ההצפנה:

- זמין – עיבוד סיסמה מתאים נשמר במסד נתונים של המנהל NAKIVO.

- לא זמין – גיבוי (נקודת החזרה) מוצפן, אבל עיבוד סיסמת ההצפנה לא זמין במסד הנתונים של המנהל.

- לא חל – מוצג אם נקודת החזרה של גיבוי לא מוצפנת.

אתה יכול לערוך את אופציות משימת הגיבוי בכל זמן ולשנות הגדרות הצפנת הגיבוי.

סיכום

הצפנת צד-מקור היא אמצעי בטחון בטוח ויעיל להגנה על נתונים גבויים בעת העברתם דרך הרשת ואיחסונם במאגר גיבוי יעד. סוג ההצפנה הזה יעיל למגוון מצבים, כולל גיבוי מקומי וגיבוי לענן ציבורי. שימוש בסיסמאות ליצירת מפתחות הצפנה הוא זול וידידותי למשתמשים. כמו כן, שירות ניהול מפתחות מתקדם, כמו AWS KMS, יכול להיות בשימוש כדי להימנע משכחה ואובדן מפתחות ההצפנה.

הורידו את הגירסה החדשה של NAKIVO Backup & Replication שתומכת בהצפנה בצד המקור ובהצפנה בצד היעד כדי ליישם באופן יעיל את אסטרטגיית הגיבוי שלכם.

Source:

https://www.nakivo.com/blog/backup-encryption-options/