אם יש לך הבנה חזקה מהו תעודת X509, אנא הרם את ידך. עכשיו שאנו מכירים שאף אחד לא מרים את ידיו, בואו נשנה את זה.

תעודות הם נושא מורכב ולעיתים לא מובן היטב. מדריך זה מתמקד בשינוי זה על ידי הצגת דוגמאות לתעודות X509, הדגמת תעודות PKI ועוד הרבה.

במאמר זה, תקבל סקירה טובה של תעודות X509. עד לסיום, תבין כיצד הן פועלות ברמה גבוהה. אתה לא תהפוך למומחה במאמר אחד, אך עד לסיום מאמר זה, לפחות תכיר את המונחים הנכונים.

קשור: ניהול אישורים עם מנהל התעודות של Windows ופוורשל

מפתחות ציבוריים ופרטיים: הגנת נכסים

כל מידע המסביר תעודות X509 היה חסר בלעדיה ראשית בלתי אפשרית להזכיר מפתחות. ייתכן ששמעת על המושג מפתחות כאשר מושגים כמו מפתחות פרטיים וציבוריים משוטפים. אבל מה בדיוק הוא מפתח וכיצד הוא קשור לתעודות?

כדי להקשות על הקשר, בואו נסביר את המושג מפתחות במונחים של מנעול דלת מוכר.

כשאתה רוכש מנעול דלת חדש, המנעול הזה יגיע עם מפתח דלת. המפתח הזה ייחודי למנעול זה כך שאף אחד אחר לא יוכל לפתוח אותו.

הרעיון הוא לחשוב על המנעול עצמו כמפתח ציבורי. כשהוא מותקן, אתה, המשפחה שלך או אנשים שעוברים יכולים לראות את המנעול על הדלת שלך. כל אחד יכול לראות ואף לנסות לפתוח אותו, אך הם לא יצליחו. כדי לפתוח אותו, יהיה עליהם להכניס את מפתח הדלת היחודי שבא בהתקנה. המפתח הייחודי שבא בהתקנה הוא המפתח הפרטי.

המפתחים הפרטי והציבורי יחד נקראים זוג מפתחות.

החלפת מפתחות

כשמפתח הדלת מוכנס למנעול, אפשר לחשוב על הפעולה הזו כמו החלפת מפתחות. המפתח הפרטי (מפתח הדלת) צריך להיות מוחלף עם המפתח הציבורי (המנעול) כדי לפתוח את הדלת.

בעולם הקריפטוגרפיה, אתה יכול לתת בחינם מפתח ציבורי ולשמור על המפתח הפרטי לעצמך. לאחר כל, אתה לא דואג למי רואה את המנעול, אבל בהחלט אתה דואג למי יכול לפתוח אותו (החלפת מפתחות).

ישנם כמה דרכים שונות שבהן מפתחות נחלקים, נקראות אלגוריתמי החלפת מפתחות. אלגוריתמי החלפת מפתחות פועלים על פי דרכים שונות להפקת סוד משותף ייחודי ולהעברתו בצורה מאובטחת.

אלגוריתמי החלפת מפתחות פופולריים שאתה יכול להכיר הם דיפי-הלמן (DH) ודיפי-הלמן של מספרים אליפטיים (ECDH).

אמון במפתח

אם אתה צריך שמישהו יכנס דרך הדלת, אתה תקבל לו את המפתח (או עות' מהמפתח הייחודי המקורי). אתה נותן את המפתח שלך רק לאלה שאליהם אתה נותן אמון. האדם שבידו המפתח הפרטי (מפתח הדלת) כבר הוא נותן אמון לפתוח את מנעול הדלת (המפתח הציבורי).

שימוש במפתח

השימוש במפתח קובע את מטרת תעוזה של תעודת X509, וזה מתאים לאלגוריתמים שבהם תעודה זו תשתמש. שימוש מורחב במפתח (EKU) קובע את מטרות המפתח הציבורי מעבר לשימוש במפתח.

X509 Certs: מפתח ציבורי "מכיל"

כיצד מתקשרים מפתחות פרטיים וציבוריים למושג של תעודת X509 cert? חשוב לחשוב על תעודה כפשוט מפתח ציבורי. תעודה היא ה "ארוזה" המכילה מפתח ציבורי יחד עם מידע נוסף על המפתח, כמו למי הונתן המפתח הציבורי, מי חתם על המפתח ועוד. תעודות מאוחסנות בצורת קבצים.

נכסה כמה דוגמאות טובות לתעודות X509 מאוחר יותר.

ראית פעם קובץ עם סיומת קובץ תעודה PEM או CER? אלו הם תעודות (מפתחות ציבוריים). תלמד עוד על פורמטים אלו מעט מאוחר יותר.

המפתח הציבורי לבדו לא בהכרח תעודה לפי הגדרה. זהו המפתח הציבורי והמידע התואם שמגדירים תעודה.

A certificate provides a standardized and secure format to communicate with specific systems along with the attributes to help validate a key pair trust. How certificates are built are defined within the X.509 standards, as you will read about later.

Thumbprint: זיהוי ייחודי של תעודה

כל תעודת X509 מתוכננת לספק זיהוי של נושא יחיד. על התעודה לוודא שכל מפתח ציבורי הוא ייחודית מזהה.

A certificate thumbprint or fingerprint is a way to identify a certificate, that is shorter than the entire public key. Technically, a serial number is as well but you’ll learn about that when it comes to certification authorities (CAs). The thumbprint is a hash of a DER-encoded certificate in Windows.

המושג של זיהוי אוסף גדול על ידי מזהה ייחודי קטן הוא נושא של נושא מחשוב כללי. בלוג של Morgan Simonson חוקר עמוק יותר את האצבע.

נושא: הגדרת תכונות חשובות של תעודת X509

כל תעודת X509 צריכה להכיל לא רק מזהה ייחודי אלא גם לענות על שאלות כמו אלה שלמטה. הנושא של התעודה צריך לעשות בדיוק את זה.

- מי צריך להשתמש בתעודה זו?

- איזו ארגון צריך להיות נאמן?

- איזה משתמש צריך להציג את התעודה הזו?

הנושא הוא כנראה החלק החשוב ביותר של תעודה. הנושא מיועד להכיל תכונות, הוגדרו על ידי X.500, שמייצגות מי או מה התעודה מונפקת אליו. הוא מיוצג בתבנית שם מיוחדת (DN).

A certificate subject is a string value that has a corresponding attribute type. For example, the DN for State or Province is st. This attribute type contains the full name of the state or province the subject resides in (e.g. ST=California).

סוגי התכונות והתבניות של הערכים מוגדרים על ידי ההמלצות של ITU-T X.520. הפנייה נוספת היא RFC 4519 להמלצות ספציפיות על סוגי התכונות ותבניות הערכים.

מאחר ותקני תעודת X509 אינם כללים רק המלצות חזקות, רבים משתמשים בשיקול דעתם האישי כאשר מגדירים נושא. הנושא צריך לזהות באופן מפורש את הישות הסופית שאליה אתה סומך. אם הנושא אינו מייצג זאת, איך תוכל לסמוך על כל דבר המשתמש במפתח הציבורי שהוצג?

במילים אחרות, אם תאפשר למספר רב של אנשים להשתמש באותו שם משתמש כדי לגשת למערכת, אי אפשר להפעיל אחריות על אדם מסוים לפעולותיו. המתוך הזה מפריע לדפוס האמון שבו תעודות אמורות להיות עקביות.

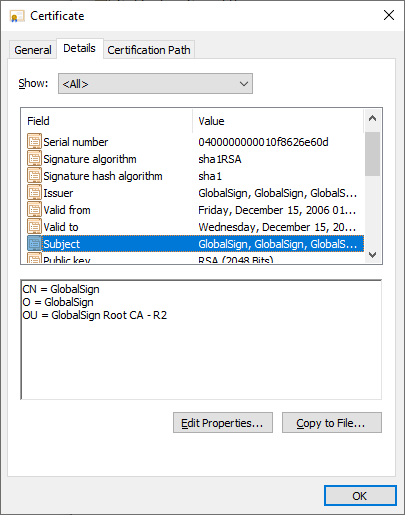

ניתן לראות דוגמה לאופן שבו Windows מייצגת תעודת X509 ובפרט את נושא התעודה בצילום המסך למטה.

צפייה בתכונות של תעודה באמצעות ה-Cryptext.dll.

שם חלופי לנושא (SAN)

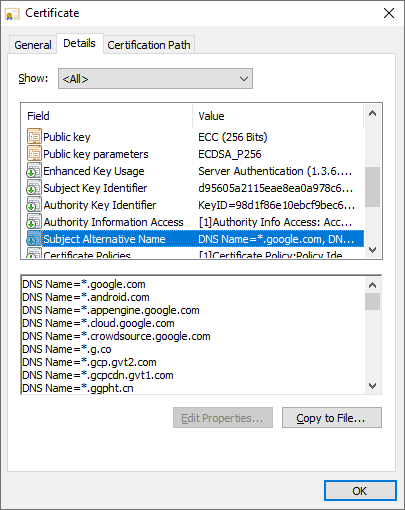

A SAN is a certificate extension that allows you to use one certificate for multiple subjects that’s typically identified with a Subject Key Identifier (SKI). The example below shows some of the SANs Google uses. Adding more domains to a certificate essentially tells the certificate to trust each subject to use the same private key.

A SAN can also have several types other than DNS names called GeneralNames. GeneralNames require the client reading the certificate to support SANs using GeneralNames. Most clients such as web browsers only focus on the DNS name SAN.

ניתן לראות את ה-SAN למטה בדוגמה זו של תעודת X509.

חלק מתכונות ה-SAN הקשורות לתעודת Google.

הבנת קידוד

אנו משתמשים בשפות רבות כדי לתקשר זה עם זה, באופן דומה לכך יש למחשבים שפתם הפרטית. שפה זו היא בינארית ושיטות קידוד שונות הן האופן שבו אנו הופכים את הבינארי לשימושי יותר עבור אחרים, בדיוק כפי שהיינו מתרגמים מאנגלית לשפות אחרות.

קידוד משרת מטרה ספציפית. קידוד מאפשר לערכי הרחבה הקריאים לאדם להישמר באופן שגם מחשבים יכולים להשתמש בהם. פורמטי קידוד מקלים על מחשבים לאחסן ולהעביר תעודות X509 אך גם מאפשרים לנו לקרוא את תוכנם.

מחשבים טובים בעבודה עם מספרים שלמים, קידוד מאפשר לך להמיר ערכים מספריים לערכים אלפאנומריים או אפילו לבלוקים בינאריים. המרה זו קריטית לעבודה עם מחשבים, ותעודות נשענות על קידוד כדי להעביר באופן נכון את המידע הנכון עם מחשבים. פורמטי קידוד מגדירים את התקנים לביצוע המרות אלו.

- ASN.1 – תקן ה-Abstract Syntax Notation One הוא פורמט הסידור לכל אחד מהשדות בתוך תעוד

- ASCII – קוד המקובל האמריקאי להחלפת מידע (ASCII) מגדיר ערך בינארי לכל אחד מתווי השליטה של המחשב והתווים הניתנים להדפסה המשמשים לתקשורת קריאה לאנשים ברוב המקרים.

- Base64 – Base64 מגדיר תכנית לקידוד תוכן בינארי בתוך סט התווים ASCII. אלה הם התעודות שניתן לפתוח בעורך טקסט ולראות "BEGIN CERTIFICATE" או טקסט הפניה אחר.

- DER – כללי הקידוד המצויינים (DER) מגדירים תכנית קידוד נוספת במיוחד לנתוני ASN.1 כאוקטטים רצופים. השיקול החשוב עם DER הוא שהפלט המקודד אינו ניתן לצפייה כתווי ASCII.

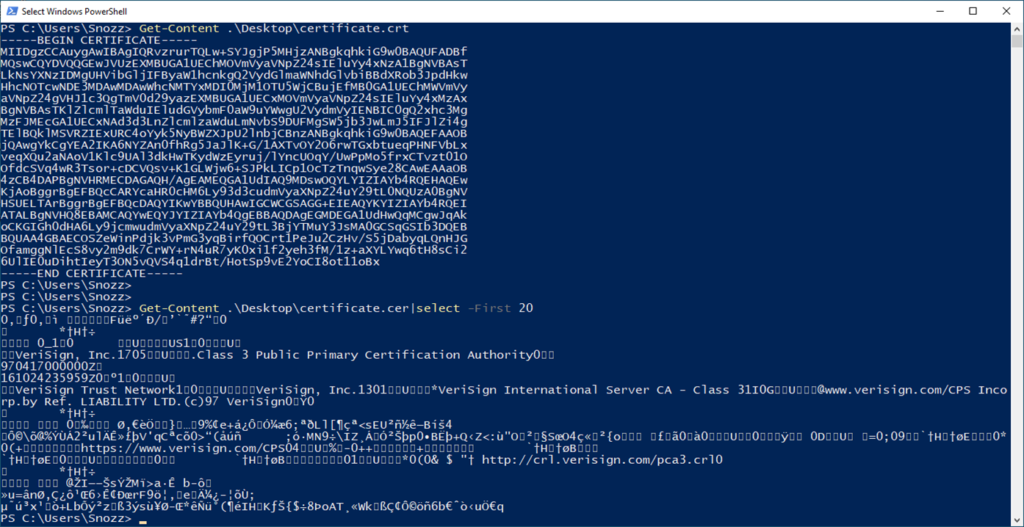

ניתן לראות למטה את ההבדל בין תכניות הקידוד. שימו לב שהקובץ certificate.crt המוצג ראשון מכיל ——-BEGIN CERTIFICATE——-, ואחריו סדרה של אותיות ומספרים אקראיים ומסתיים ב——-END CERTIFICATE——-. כל התווים ניתנים לקריאה על ידי אדם. התעודה הראשונה מוקדדת ב-Base64.

עכשיו תסתכלו על הדוגמה השנייה של הקובץ certificate.cer. תוכן הקובץ הזה נראה שונה הרבה מהתעודה ב-Base64. תעודת ה-X509 הזו מוקדדת ב- DER.

ההבדל בין קבצי הקידוד Base64 ו- DER.

הבנת סוגי קבצי תעודות X509

שימו לב שתעודה היא רק מפתח ציבור עם קצת מטא-נתונים המיוצגים כקובץ. תמצאו המון סוגים שונים של קבצים ברחבי הרשת המייצגים תעודות שונות. כל סוג קובץ מובחן על ידי הסיומת שלו. כאשר אנו מתייחסים לקובץ KEY, לדוגמה, אנו מתייחסים לסיומת הקובץ שלו.

מתחת לך תמצא את כל סוגי התעודות הנפוצים המוגדרים לפי הסיומת שלהם שיכולים להיות לך בעבודה, וכמה מטרתם.

ברשימה למטה, תראו הפניות שונות ל-PKCS. PKCS או Public Key Cryptography Standards הם סטנדרטים המגדירים איך יוצרים תעודות שונות. למידע נוסף, ראו את מאמר הוויקיפדיה המעין הזה מאמר מידע.

- PFX – מופיעים בעיקר בסביבת Windows, אך הם בפורמט אחיד ללא קשר למערכת ההפעלה. קבצי PFX כוללים תעודה, מפתח ציבור והרחבות, ומפתח פרטי מוצפן בסיסמה. PFX מוגדר על פי סטנדרט PKCS #12.

- P12 – כמו PFX, P12 מוגדר על פי סטנדרט PKCS #12. פורמלית, PKCS #12 הוא הירואי לפורמט PFX, אף ששני סוגי הקבצים מייצגים את אותו הפורמט בהדפסה מודרנית של הטמעה קריפטוגרפית.

- P7B – מכיל תעודות ASN.1, בדיוק מפתחות ציבור לכל דרגה בשרשור הרשות למידע שתלמדו עליו למטה. קובץ PKCS #7 מספק קובץ יחיד להפצת מספר מפתחות ציבורים, נהג בשימוש להגדיר באופן ידני יצירת אמון עם CAs ב-PKI פרטי.

- P7C – סוג הקובץ P7C פונקציונלית זהה ל-P7B, אך פשוט משומש כתוספת נפוצה נוספת המייצגת קובץ PKCS #7.

- DER – קובץ DER הוא מפתח ציבורי שהוא מקודד בפורמט DER.

-

CER – מפתח ציבורי המקודד ב-DER או בביטוי Base64. קובץ CER נפוץ בדרך כלל מקודד ב- DER.

-

CRT – CRT בדרך כלל מקודד בביטוי Base64, אך אין הבטחות מסוימות.

- KEY – קובץ KEY לעיתים קרובות מקודד בביטוי Base64 והוא מפתח פרטי, בין אם מוצפן או לא.

- PEM – הפניה לתעודה מקודדת בביטוי Base64, אם כי יכולות להיות מפתחות מרובים בקובץ PEM יחיד, ובדרך כלל מניחים כי בקובץ PEM יש מפתח פרטי. השימוש הנפוץ ביותר הוא לקובץ PEM מקודד בביטוי Base64 למפתח פרטי – בין אם מוצפן או לא.

- CSR – משמש להגשת מפתח ציבורי ל-CA לחתימה והנפקת שדות נוספים כגון מספר סידורי ומוגדר על ידי PKCS #10. ברוב המקרים, CSR יכיל את מבנה ה-ASN.1 לבקשה בקידוד Base64.

- REQ – משמש בחלונות כדי לציין את הגדרות מדיניות ההרשמה המשמשות בעת יצירת ה-CSR.

- CRL – CRL הוא קובץ ספציפי המפרט את התעודות שוללו על ידי CA, מצב השלילה שלהן, והסיבה לשוללן.

תשתיית מפתח ציבורי (PKI): אקוסיסטם תעודות X509

שעה״ב, התרגומים לא יכולים לספק הסברים. אנא השקף על התרגום הבא:

חשוב לזכור את זמן קודם כשמישהו החזיק במפתח הדלת למנעול הדלת. באותו רגע, היית עם דלת יחידה. אך מה קורה כשתוך פתאום מתגייס כבעל נכס של עשרות או מאות דירות? ניהול כל המפתחות האלו יהפוך לעיסוק מסורבל!

גם השוכרים לא יישארו בדירה ההיא לנצח. יהיו אנשים ששומרים על המפתח או עשים העתקים בלתי מורשים. יהיה עליך לשנות את מנעולי הדלתות כדי למנוע גישה. אין לך עוד אמון בשוכני הקודם.

אם עליך לנהל מאות דירות עם שוכנים התקררים תמיד, איך אתה טוטל עם זה? התשובה היא תשתיות מפתח ציבוריות (PKI).

PKI הוא כל קיום של תפריטי תפקידים, מדינויים והלכות בנויים סביב ניהול מפתחות ציבוריים. PKI מייצג סט כולל של הרבה תחומים שונים הקשורים להפצה, שימוש, ניהול והסרת תעודות X509. זה יכול להיות בעצם הכול שנדרש כדי לנהל ולשלוט בתעודות בקנה מידה רחב.

בחלקים הבאים, נפרק את רוב הרכיבים הנפוצים ביותר של PKI ונסביר את התפקיד של כל רכיב.

רשויות התעודה (CAs): ההורים שלך

A PKI is primarily built around the concept of managing trust. But since it’s not economical to directly manage hundreds or thousands of trust relationships, you need a mediator.

אתה צריך צד שלישי שכבר קיבל אישור מהצד המקורי. הולכי-אמצע האלו נקראים רשויות התעודה (CAs) מזוהות על ידי סיווג מפתחי הרשות (AKI) הנגזרים מהמפתח הציבורי המשמש לחתימה על התעודה הנתונה.

אחשוב עלייך כעל תעודת X509 כאילו אתה ילד. ייתכן שהורדת לא לסמוך על זרים על ידי הוריך. אבל מה אם הוריך (אלה שאתה סומך עליהם), מציגים לך לזר ואומרים לך שזה בסדר לסמוך עליו? ייתכן שתסכים ותסמוך על הזר. אף שכל וכל, אם הוריך סומכים בו, ייתכן שגם אתה תסתמך עליו.

A CA plays the role of your parents. You trust your parents (a CA) and they introduce you to strangers. They do so by signing the stranger’s public key to let you know that you can trust them.

התפקיד העיקרי של ספק אימות הוא לפעול כגורם גורם מהימן.

הנפקת תעודות X509: בניית אמון

על ידי היותו ישות מוכרת ומהימנה, ספק אימות מאפשר אמון בין צדדים יישירים. כדי לאפשר אמון בין צדדים, ספק אימות "מניח" תעודות. כשאנו מדברים על ספק אימות שמניח, אנו בעצם מתכוונים לכך שהספק אימות מאמת את התוספות שנדרשות ומוסיף תוספות שנוצרו על ידי ה-CA כדי ליצור תעודה.

כש-CA מניח תעודת X509, הוא משתמש במפתח הפרטי שלו כדי לחתום דיגיטלית על מפתח הציבור של התעודה. דרך תהליך החתימה, ה-CA סומן את התעודה בדרך שמודיעה לכולם שהוא סומך על מפתח הציבור הזה. DocuSign מספקת סקירה טובה של המושג הספציפי הזה עם דיאגרמה טובה.

דוגמה נוספת להרחבת שנוצרה על ידי CA היא מספר הסידור לכל תעודה, וכל מספר סידור צריך להיות ייחודי עבור ספק אימות נתון על פי מפרטי תכנון ה-RFC.

אחד הדוגמאות לביטחון שפוגע בחדשות מודרניות הוא השימוש המזיק ב- PKIs עם תוכנות זדוניות. במקרה זה, היוצרים מקבלים תעודות חוקיות שנאמתות באופן משולל על ידי מערכות רבות, מה שהופך את זיהוי התוכניות הזדוניות של התוכנה הזדונית לקשה יותר על ידי המערכות שלך.

שלילת תעודות X509: הסרת אמון

גם מנהל האישורים (CA) אחראי לשלול תעודות X509 שכבר לא אמונות. השלילות הללו מתפרסמות על ידי ה-CA ברשימת שלילת התעודות (CRL). השלילה היא דרך של CA לבטל באופן פעיל תעודה, במקום לחכות לתפוגת תקופת התוקף.

האמון הוא רכיב חיוני לפעולת התעודות כפי שהן מיועדות לפעול. נקודות ההפצה סייעות להבטיח אמון על ידי ספק נקודת התייחסות בה ניתן להוריד את התעודה ורשימות השלילה מהמנפיק, ולהשוות אותן לתעודה שאתה משתמש בה.

A CRL Distribution Point (CDP) supplies the protocols and locations to obtain CRLs. Updating CRLs is a passive revocation validation method, with pulling updates at scheduled intervals. Online Certificate Status Protocol (OCSP) actively requests the revocation status of a specific certificate by maintaining caches of the CRLs.

אף שהאמות השלילה דרך CRL או OCSP זמינה, היא מיושמת רק כאשר הלקוח צריך לתמוך בה ולאכוף אותה, וזה לא תמיד המקרה.

דרגות

A PKI can be made up of multiple CAs or a single CA, these are commonly referred to as tiers.

של רכשי תעודות X509

כמו שלמדת למעלה, האמון הוא נקודת מוקד חשובה כאשר משתמשים בתעודות. הצדדים המעורבים חייבים להיות מסוגלים לבטוח או לאמת תעודה שינתקלה בהם מאת CA מהימן.

A great example of how this scales is the The United States Federal PKI public documents. These provide a great reference into maintaining an inter-organization trust relationship using CAs.

חתימת תעודת X509

אנך תמיד תשמע על מונח בשם אישור חתימה, אך מה בדיוק זה אומר? כפי שכבר למדת, אישורים הם על פי כלל על אמון. כדי להקים אמון, תעד X509 נחתם על ידי ספק אישור (CA). החתימה על תעודה משייכת גיונית, גיבוב קריפטוגרפי, לתעודה ומודיעה לכל הצדדים שקוראים אותה שיש להם אמון בה. היא נחתמה על ידי CA מהירה.

בירכיה של PKI, תעודות נחתמות על ידי CA אך היכן נעשה שימוש בתעודות אלה תלוי בסוג ה-CA שמחתימה עליהן.

כאשר יש CA יחיד ב-PKI, ה-CA הזה הוא השורש. מאחר שלא קיים CA אחר, ה-CA הזה צריך ליצור כרטיס עצמי. ה-CA הזה מזהה תעודות נחתמות על ידי כרטיס התעודה הפרטי שלו.

אם יש ב-PKI יותר מ-CA אחת, כל ה-CA נחתמים על ידי CA שורש או CA אמצעי ששורט מחדש ל-CA שורש.

לרוב, כאשר התקן משתמש באותה מפתח פרטית שמתאימה למפתח הציבורי כאשר הוא יוצר כרטיס X509, נקרא זה כרטיס עצמי. עם זאת, תמיד אפשר לבקש מ-CA להשתמש במפתח הפרטי שלה כדי לחתום על התעודה שלך.

אלגוריתמי חתימה

אלגוריתמי חתימה מתמקדים באימות האמיתות של הודעה מפיל רחוק. חתימה דיגיטלית היא גיבוב הודעה מפונקת עם המפתח הפרטי של השולח. הנמען מפענח את החתימה הדיגיטלית באמצעות הגיבוב הזה עם עות'ק של המפתח הציבורי של השולח. הנמען יכול להשוות את הגיבוב של ההודעה שהתקבלה לגיבוב שנפען מהחתימה הדיגיטלית. כאשר הגיבובים תואמים, האמינות של הודעה זו היא תקפה.

צפיפות הצפיפות האסימטרית היא היכולת ליצור טקסט מוצפן בלעדי שימוש בסוד ידוע מראש. השילוב של אלגוריתם חלופי מפתחות עם אלגוריתם חתימה הוא היסוד של הצפיפות האסימטרית.

למטה מוצגים האלגוריתמים העיקריים המשמשים לחתימות דיגיטליות.

- Rivest–Shamir–Adleman (RSA)

- Digital Signature Algorithm (DSA)

- Elliptic Curve DSA (ECDSA)

Certificate Signing Requests (CSRs)

מניחים חופשיים משתמשים בבקשות לחתימת תעודות (CSR) המאפשרות ללקוחות להגיש מפתחות ציבוריים למניחים לצורך הנפקתם. מניח (CA) קובל CSR ומניח יספק תעודות X509 מחותמות בהתאם ל- מדיניות הנפקתם. זו אומרת, כל CA שבו אתה בוטח מעיד גם על הבטחה במפתחות הציבור שהוא חותם.

גיבוב

הגיבוב הוא נושא מורכב, ואין לי אפשרות אפילו לנסות להציג אותו כראוי בפוסט זה. צוות ה-Computerphile מציג הסבר טוב בערוץ ה- YouTube שלהם. הגיבוב מתמקד ביצירת פלט ייחודי עבור אובייקט קלט, ויצירת גיבוב ייחודי לכל קלט ייחודי. הגיבוב היצא נקרא גם חומר השקפה. זו אומרת ששינוי קטן באובייקט הקלט, ייצור חומר שקפה שונה ולא קשור.

המימושים המודרניים יתמקדו באלגוריתמי הגיבוב האמונים (SHA) 2. לסימון, SHA 256, SHA 384, ו-SHA 512 ידועים כ-SHA 2.

למטה רשימה של אלגוריתמי גיבוב נפוצים שתראה.

- SHA 256

- SHA 384

- SHA 512

- מילון תקציב (MD) 5

מדיניות תעודות

הרחבת מדיניות התעודה (CP) מספקת את ההפניה לארגון המתחזק את ה־CA, המתיעד את המדיניות הממשית שלהם ל־PKI הנתונה וצריכה להיות מיושרת כהצהרת פרקטיקת התעודה (CPS) המספקת את מדיניות הארגון לשמירה על ה־PKI הנתונה.

נקודות ההפצה

סוג אחר של נקודות ההפצה המזוהות בתוך תעודות הם גישה למידע של הרשות (AIA). נקודות ה־AIA אלו מספקות את הפרוטוקולים והמיקומים לקבלת עותקים של מידע של מפרסמי התעודות, בדרך כלל זה אומר את המפתח הציבורי של גורם המפרסם.

סיכום

מקווים שכעת, כאשר נשאלת שאלה דומה לזו שבהתחלת המאמר, תרגישו יותר בנוח להרים את ידכם, לאט. בכנות מלאה, מקווים כי מאמר זה עזר לכם לראות את הרכיבים המורכבים של תעודות X509, וביישום של Windows של סטנדרטים אלה. בעוד שעוזר לכם להבין חלק מהרכיבים הבסיסיים שיעזור לכם בעתיד בעבודה עם תעודות.

לפחות כעת, כאשר מישהו שואל לך על מפתח הציבורי של התעודה שלך, אתה יכול לאשר כי הם רוצים את הקידוד DER או Base64, והם לא יודעים, אז עדיין תשלח אותם שניהם ללא קשר.