פניות הקשורות לזהות פעמים רבות מתרחשות ויכולות להוביל לפריצה לחשבונות משתמש. דוגמאות לפניות כאלו הן תקיפות פישינג ו־פניית ססמאות זריזה. התוקפים הופכים להיות יותר יצירתיים וחכמים. משתמש יחיד שאינו מודע מספיק לסיכונים של פניות כמו פישינג יכול להיות הנקודת כניסה לפעילויות זדוניות אלו. לכן, מה מדובר ב־Office 365 MFA.

למזלנו, יש יותר משכבה אחת של אבטחה זמינה להגנה על זהותם של משתמשי Office 365; אימות רב־גורמים (MFA). MFA, כפי שהשם מרמז, משתמשת במספר שכבות של אימות. לרוב, אלו הם:

- משהו שאתה יודע (סיסמה, PIN)

- משהו שיש לך (מפתח אבטחה, מחולל טוקנים)

- משהו שאתה (ביומטריה; פנים, טביעת אצבע)

חשוב לראות את MFA כמו את הויטמין שאתה לוקח. אתה לא אוהב אותו, ולפעמים זה מעצבן. אך, זה מה שעוזר לך להגן על עצמך מהרעים. הנקודה היא שמניעת גניבת כתובת הכניסה טובה יותר מהתגובה לה בסופו.

במאמר זה, תלמד כיצד לשלוט בגישה לשירותים ב־Microsoft Office 365 באמצעות שימוש ב־MFA ומדיניות תנאי.

הערה: השם Office 365 הוחלף במונח Microsoft 365. תוכלו לראות כי השם Microsoft 365 והשם Office 365 עשויים להיות בשימוש מחליפים במאמר זה.

דרישות מוקדמות

במאמר זה, הנחה היא שיש לך מקצועיות מסוימת בנושא Office 365 ו-Azure Active Directory. כדי לעקוב אחר הדוגמאות, עליך לספק גישה למנהל לעשות ב-Tenant של Office 365, מועדף לעשות זאת ב-Tenant בדיקה. מומלץ מאוד לא להשתמש ב-Tenant הפרודוקטיבי שלך במערכת Office 365.

שימוש בברירות המחדל לאבטחה כדי להכין הפעלת אימות רב-גורמי

דרך אחת להגדיר אימות רב-גורמי עבור Office 365 היא להפעיל את ברירות האבטחה ב-Azure Active Directory. להפעיל ברירות אבטחה פירושו להפעיל קבוצה ברירות אבטחה מוגדרות מראש ברמת Tenant של Office 365 שלך.

הגדרות האבטחה אלו כוללות:

- אימות רב-גורמי מחוייב עבור מנהלים. חשבונות מנהלי Office 365 מוגנים באמצעות MFA כשיטת אימות מזהה חזקה יותר.

- אימות רב-גורמי מחוייב עבור כל המשתמשים. כל המשתמשים נדרשים להגדיר אימות רב-גורמי ב-Office 365.

- חסימת אימות מסורתי. יישומי לקוח שאינם משתמשים באימות מודרני או אלה שמשתמשים בפרוטוקולים ישנים כמו IMAP או POP3 יחוסמו מניסיונות האימות כלשהם.

- \הגנה על פעולות עם זכויות גישה מיוחדות\. זה נובע מהגישה אל מנהל משאבי Azure לניהול המשכיר שלך. כל מי שמגיע אל מנהל משאבי Azure יהיה חייב לספק שיטת אימות נוספת.

\הערה: אם המשכיר שלך של Microsoft 365 נוצר בתאריך 22 באוקטובר 2019 או אחריו, ייתכן כי ברירות המחדל לאבטחה יהיו מופעלות במשכיר שלך.\

מספר דברים לשקול לפני הפעלת ברירות המחדל לאבטחה\

אם קראת את ארבע הנקודות המובאות לעיל, עליך להבין כי בעת הפעלת ברירות המחדל לאבטחה יש לשקול את השפעה האפשרית. \תכנון זהיר\ כדי לוודא שגישה ל-Office 365 לא תינתק.

אחת המצבים שעלולים לדרוש ממך לשקול לפני הפעלת ברירות המחדל לאבטחה הוא כאשר יש לך סקריפטים של PowerShell המשמשים לאוטומציה. לאחר הפעלת ברירות המחדל לאבטחה, ייתכן שהסקריפטים הללו יפסיקו לעבוד.

השפעה אפשרית נוספת היא אם אימות מודרני אינו מופעל ב-Exchange Online. לקוחות Outlook לא יוכלו לאמת באמצעות MFA. מצב זה יגרום ללופים של התחברות וימנע ממשתמשים לגשת אל תיבות הדואר שלהם.

\הערה: שימוש בברירות המחדל לאבטחה אינו מספק שליטה מדורית על הגדרות האבטחה שמופעלות על כל הארגון. זהו סוג של הגדרה רק מופע/כבויה בלבד.\\

הפעלת ברירות המחדל לאבטחה ב-Active Directory של Azure

ציון כוח: מאמר זה אינו מתכוון להגיד לך האם עליך להפעיל את ברירת בטיחות הברירת מחדל בדיור Office 365 שלך. מאמר זה מכסה רק את "איך". החלטת הפעלת ברירות האבטחה היא אחריותך.

פעולת ההפעלה של ברירות האבטחה היא כל כך פשוטה כמו לשנות מתג בודד. למעשה, התהליך מעורר את מתג בודד בלבד.

כאשר קיבלת את כל השקלולים, ותכנון זהיר נעשה, עקוב אחר השלבים האלה כדי להפעיל את ברירות האבטחה ולהפעיל את MFA בדיור Office 365.

- ראשית, התחבר ל- מרכז הניהול של Azure Active Directory.

- לאחר מכן, עבור אל Azure Active Directory —> מאפיינים.

- באמצעות גלילה לתחתית הדף מאפיינים, לחץ על הקישור ניהול ברירות האבטחה.

- לבסוף, לחץ כן מתחת לחלון העל מפתח את ברירות האבטחה, ולחץ שמור.

תוכל להפנות לדגמה למטה. כפי שתוכל לראות, בסופו של דבר, עליך לקבל אישור בחלקו העליון הימני של הדף שנשמרה המדיניות הברירתית.

בדיקת חוויית הגדרת ה-MFA של Office 365

מה קורה לאחר שה-MFA מופעל? האם המשתמשים ננעלים אוטומטית, או שיש להם את האפשרות להמשיך ללא MFA במשך כמות זמן קבועה? זו המידע שתמצא בחלק זה.

כמו בכל שינוי בתצורה, כל מנהל שווה מלח יקח את השלב(ים) הנוספים לוידוי שהגדרות שהוא הכניס במקום עובדות בפועל.

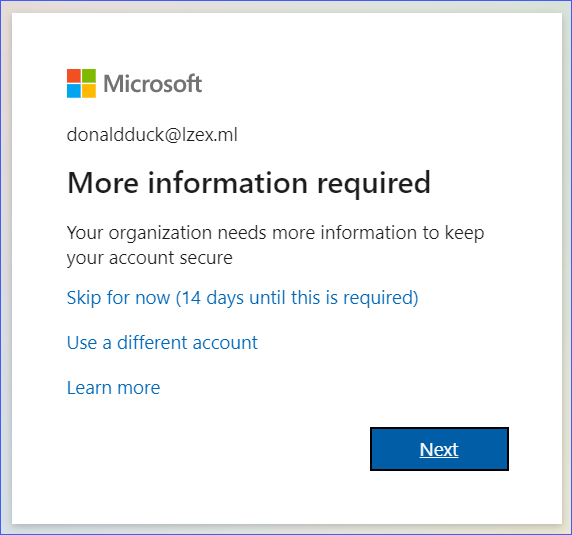

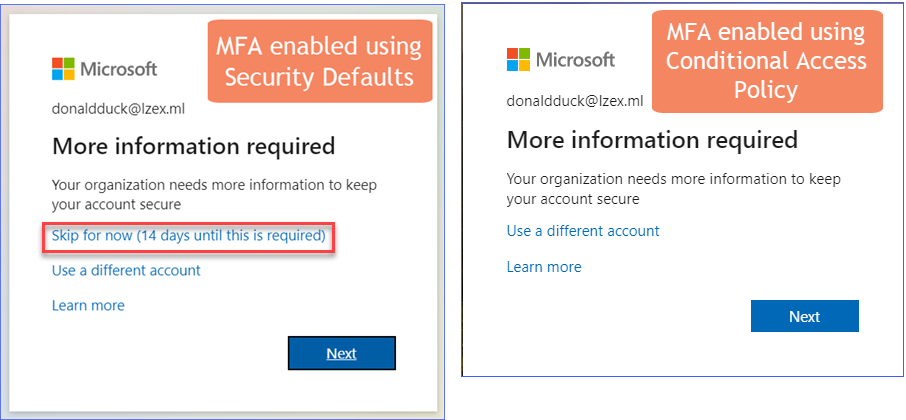

המשתמשים לא יזהו שה-MFA הופעלה מיידית, במיוחד אם הם כבר מחוברים ל-Office 365. אבל בפעם הבאה שהמשתמשים יתבקשו להתחבר שוב ל-Microsoft 365, הם יראו הודעת התחברות נוספת כמו המוצגת למטה.

כפי שניתן לראות בתמונה למעלה, המשתמש נתן כמה אפשרויות. האפשרות "דלג כעת" אומרת שהמשתמש יכול להתחבר בלי צורך ב-MFA עד לתום תקופת החריגה. אך, אם המשתמש לוחץ על לחצן "הבא", תתחיל תהליך הגדרת חשבון ה-MFA שלו.

נניח שהמשתמש לחץ על לחצן "הבא". בדרך כלל, יש גם אפשרות לציין מספר טלפון בו המשתמש יקבל את קוד האימות כהודעת טקסט. אך, בהדגמה למטה, המשתמש בחר להגדיר את ה-אפליקציית האימות של Microsoft.

מנקודה זו ואילה, בכל פעם שמשתמש נכנס ל-Office 365, יהיה עליו לבצע שלב נוסף כדי לאשר או לספק קוד לעבור אימות.

הערה: עבור אפליקציות ישנות ופרוטוקולים שאינם תומכים בשימוש באימות מודרני ו-MFA, יש להשתמש בסיסמאות אפליקציה במקום. למידע נוסף, עיין ביצירת סיסמת אפליקציה עבור Microsoft 365

שימוש במדיניות גישה מותנית כדי להטיל אימות רב-גורמי

הטמעת מדיניות תנאי מאפשרת לשלוט יותר על תצורות האבטחה, להבדיל מאפשרויות ברירת המחדל לאבטחה בהן השינויים מיושרים בכל השכירות. עם זאת, מדיניות גישה תנאית דורשת רישיון Azure AD Premium (P1).

דוגמאות לשליטה גרנולרית שניתן להשיג עם מדיניות תנאית הן:

- בחירת המשאבים של Office 365 שידרושים MFA.

- הרשאת גישה למשאבים רק כאשר המוצא הוא ממקום מהימן.

- ציון אפליקציות מאושרות לגישה למשאבים של Office 365 כמו Exchange Online ו- SharePoint Online.

הרשימה לעיל היא רק חלק מהתרחישים בהם עשויות להחול מדיניות גישה תנאית. בקטעים הבאים, יוצגו דוגמאות ליצירת מדיניות תנאית ולבדיקתן גם.

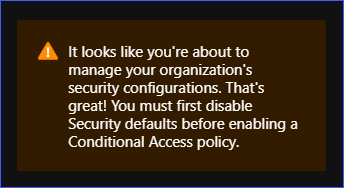

הערה: השימוש במדיניות גישה תנאית מחייב שברירות המחדל לאבטחה יהיו מושבתות. זה אומר גם שזה יבטל את MFA ב- Office 365 עד שתפעיל את המדיניות התנאית החדשות שלך.

יצירת מדיניות גישה תנאית ב- Office 365 כדי לאפשר MFA

יש רקעים שבהם הארגון שלך עשוי להחליט שרק שירות מסוים יצטרך להיות מוגן באמצעות MFA. בדוגמה זו, תלמד כיצד ליצור מדיניות גישה תנאית לדוגמה כדי לדרוש MFA רק בעת גישה ל- Exchange Online.

מדיניות גישה תנאית יכולה להיות נוצרת במצב רק לדיווח אם ברירות המחדל לאבטחה מופעלות בשכירות שלך. עליך להשבית את ברירות המחדל לאבטחה תחילה לפני שתפעיל מדיניות גישה תנאית. אחרת, תתמקד בהודעה דומה להודעה שמוצגת למטה.

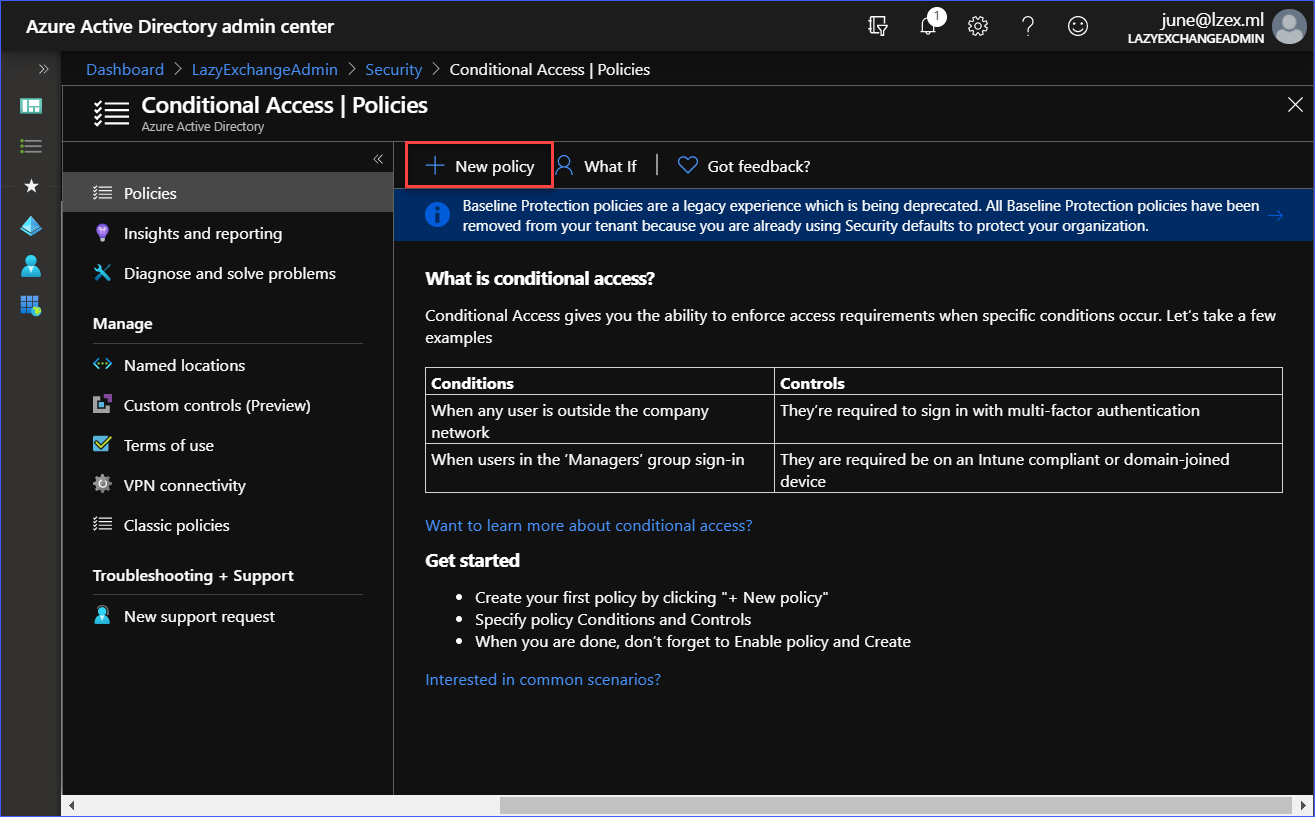

על מנת ליצור מדיניות גישה תנאית חדשה, התחבר למרכז הניהול של מנהל פעולות פעילות ב-Azure Active Directory. לאחר מכן, עבור אל Azure Active Directory —> אבטחה. תראה את דף גישה תנאית | מדיניות כפי שמוצג למטה. לחץ על לחצן מדיניות חדשה כדי להתחיל ביצירת מדיניות חדשה.

לאחר מכן, יש ליצור את המדיניות עם ההגדרות הבאות:

- שם: דרוש MFA ל-Exchange Online

- הקצאות: כל המשתמשים (ללא יוצאים)

- אפליקציות בעניין או פעולות: Office 365 Exchange Online

- שליטת גישה: דרוש אימות רב-גורמי

- הפעל מדיניות: פעיל

ניתן להתייחס לדגמה למטה ליצירת המדיניות החדשה.

כפי שניתן לראות בדגמה למעלה, נוצרה מדיניות תנאית בשם דרוש MFA ל-Exchange Online והופעלה. לפי הגדרות המדיניות, היא מחולקת לכל המשתמשים בעת התחברות ל-Exchange Online, ואז יש לבצע אימות רב-גורמי.

בדיקת יכולת יישום מדיניות גישה עבור MFA

כאשר אימות רב-גורמי מופעל דרך מדיניות גישה תנאית, יתבקשו המשתמשים להירשם ולהגדיר את פרטי האימות שלהם.

בניגוד למצב בו אימות רב-גורמי הופעל דרך ברירות הביטחון, אין אפשרות לדלג על הרשמת MFA כאשר משתמשים במדיניות גישה תנאית.

ההדגמה למטה מראה שהתחברות ל-Exchange Online תצרוך מאמת הכניסה של המשתמש באמצעות אפליקציית Microsoft Authenticator.

להפך, התחברות לאתר של SharePoint Online אינה דורשת MFA, כפי שניתן לראות בהדגמה למטה.

זו דוגמה אחת בלבד לשימוש במדיניות גישה תנאית כדי לשלוט על גישה ל-Office 365 ולאפשר MFA. הנה דברים נוספים שאולי תרצה לנסות בנקודה זו:

- כלול את SharePoint Online כיעד של המדיניות התנאיתית כדי לכפות MFA.

- דרוש MFA בעת גישה ל-Exchange Online, אך רק אם המקור הוא מדפדפן (OWA). אם הגישה מתבצעת מ-Outlook Desktop Client, יש לאפשר פטור מ-MFA.

- צור מדיניות המתירה רק גישה ניידת ל-Exchange Online ול-SharePoint Online באמצעות אפליקציות ה-Office 365 הנאמתות (לדוגמה, Outlook עבור IOS/Android).

איפוס הרשמה לאימות רב-גורמי

Microsoft פרסמה מסמכים מקיפים אודות תיקון בעיות הקשורות ל-MFA. ניתן לראות את המאמרים הללו מהקישורים הבאים:

- בעיות נפוצות עם אימות דו-שלב וחשבונך בעבודה או בבית הספר

- פיתרון בעיות בנושא בעיות באימות רב-גורמי של Azure

במקום אלה שרשומים למעלה, יהיו פעמים בהן יש לאפס את ההרשמה ל-MFA של המשתמש. כמה מקרים שבהם נדרש איפוס MFA הם כאשר המשתמש שינה טלפון נייד או שינה מספר טלפון.

ו, אם המשתמשים אינם יכולים להיכנס משום שלא עברו את דרישות הכניסה ב-MFA, המנהלים יכולים לאפס את ההרשמה ל-MFA של המשתמשים. לאחר מכן, המשתמש יתבקש להירשם מחדש עם MFA בעת ניסיון הכניסה הבא שלו.

ישנם כמה דרכים לאפס את ההרשמה ל-MFA של משתמש.

איפוס ההרשמה ל-MFA מתוך מרכז הניהול של Microsoft 365

כדי לאפס את ההרשמה ל-MFA של משתמש, התחברו ל־מרכז הניהול של Microsoft 365. לאחר מכן, עברו אל משתמשים —> משתמשים פעילים ולחצו על כפתור אימות דו־גורמי.

תועברו לדף ה-אימות דו־גורמי. לאחר מכן, בחרו את שם המשתמש מהרשימה ולחצו על הקישור ניהול הגדרות המשתמש. סמנו את דרוש למשתמשים הנבחרים לספק שיטות קשר מחדש, ולאחר מכן לחצו על שמור. ראו את הדגמה למטה.

איפוס ההרשמה ל-MFA מתוך מרכז הניהול של Azure Active Directory

אפשר גם לנקות את ההרשמה ל-MFA מתוך מרכז הניהול של Azure Active Directory.

כדי לאפס את הרישום של MFA באמצעות השיטה הזו, עבור אל Active Directory —> Users. לאחר מכן, לחץ על המשתמש מהרשימה. כאשר אתה בדף המאפיינים של המשתמש, גלול למטה עד שתראה את הקישור שאומר Authentication Methods ולחץ עליו. לבסוף, לחץ על הכפתור Require re-register MFA.

התייחס לדמו מתחת לכיצד לאפס את הרישום של MFA.

איפוס רישום MFA באמצעות ה-Office 365 PowerShell

שיטה זו מחייבת התחברות ל-Office 365 PowerShell. כאשר הסשן שלך ב-PowerShell כבר הוקם, העתק את הקוד למטה והדבק אותו לתוך הקונסול של ה-PowerShell שלך כדי להפעיל אותו.

ודא שאתה משנה תחילה את ערך המשתנה $upn לשם המשתמש הראשי הנכון של המשתמש. תוכל להתייחס להערות מעל כל פקודה כדי לדעת עוד על מה כל שורת פקודה עושה.

אם הקוד לעיל רץ בהצלחה, אז לא ישוב פלט במסך. הפלט יראה דומה לדמו שמתחת.

סיכום

במאמר זה, למדת שיש יותר מדרך אחת לאפשר אימות רב-גורמי עבור משתמשי Microsoft 365 שלך. שתי האפשרויות הללו – ברירות המחדל לאבטחה ומדיניות גישה תנאית – משתמשות בשיטות MFA שכבר כלולות ב-Office 365 וב-Azure AD.

למדת גם על ההבחנה בין חוויית המשתמש ב-MFA, תלויה באופן שבו הופעל MFA. עם ברירות המחדל לאבטחה, MFA מופעל בכל הדיור של הדייר ואין הזדמנויות להתאמה אישית.

הטמעת MFA דרך מדיניות גישה תנאית מעניקה לך אפשרויות תצורה מרובות לשליטה בכניסה לשירותי Office 365. אולם, אפשרות זו דורשת רישיון Azure AD Premium, שאינו תמיד אפשרות לכל הארגונים.

בנוסף, למדת כמה דרכים שונות לאתחל את ההרשמה ל-MFA של המשתמשים. דרכים אלו כוללות את מרכז הניהול של Microsoft 365, מרכז הניהול של Azure Active Directory, ו-PowerShell של Office 365.

I hope that the knowledge you gained in this article helps you become aware of how MFA can help your organization protect users from identity-related attacks. The next time you have questions or concerns about MFA, maybe you don’t have to go straight to Office support agents right away for help and try things out on your own.