יותר מ-40% מהאינטרנט מונע על ידי WordPress. אך זה הופך את מערכת ניהול התוכן הפופולרית הזו למטרה אטרקטיבית להאקרים.

אז אם אתה מפעיל אתר WordPress, תצטרך לוודא שהוא מאובטח. וזה לא רק משימה טכנית, אלא גם אחריות מרכזית מכמה נקודות מבט כמו מוניטין המותג, דליפת נתונים, ומשך קיום העסק.

כלי אחד שמצטיין באקוסיסטם של WordPress הוא WPScan. זהו סורק אבטחה שמתוכנן במיוחד ל-WordPress. הוא מגיע עם רישיון בתשלום ורישיון חינמי, בהתאם לצרכים שלך. הוא גם מותקן מראש בהפצות של Kali Linux.

אז בין אם אתה מנהל אתר מנוסה או בעל אתר שמחפש לשפר את אבטחת האתר שלו, WPScan יכול לעזור לך לזהות פגיעויות לפני שהתוקפים ינצלו אותן.

לפני שממשיכים, דבר אחד חשוב מאוד: המטרה של מאמר זה היא לעזור לאנשים ולארגונים לחזק את אבטחת אתרי ה-WordPress שלהם על ידי שימוש אפקטיבי ב-WPScan.

בעוד שהכלי הזה הוא מאוד חזק בזיהוי פגיעויות, חשוב להדגיש שכל שימוש בלתי מורשה ב-WPScan—כגון סריקת אתרים ללא רשות מתאימה—אינו רק לא אתי אלא גם בלתי חוקי.

המטרה שלי בשיתוף המידע הזה היא להעצים את מנהלי האתרים והמפתחים לאבטח באופן פרואקטיבי את אתרי האינטרנט שלהם, להגן על הנתונים שלהם, וליצור סביבה מקוונת בטוחה יותר לכולם.

מה נעסוק בו:

מה זה WPScan?

WPScan הוא כלי שורת פקודה שעוזר לך לזהות פוטנציאליות לפגיעות בהתקנת ה-WordPress שלך. זה דומה לשומר ביטחון עבור האתר שלך, ששומר על עדכונים מיושנים, הגדרות לא תקינות, ובעיות נפוצות אחרות.

מה שהופך את WPScan לייחודי הוא המוקד שלו על WordPress. הוא משתמש במסד נתונים שמתוחזק על ידי מומחי בטחון, ומתעדכן באופן קבוע כדי לעקוב אחר אלפי פגיעות ידועות בליבת WordPress, תוספות ותבניות.

מה יכול WPScan לעשות?

הנה רק כמה דברים שבהם WPScan יכול לעזור לך:

-

זיהוי גרסאות מיושנות של ליבת WordPress.

-

זיהוי פגיעויות בתוספות ותבניות.

-

רישום משתמשים (לדוגמה, גילוי שמות משתמשים).

-

בדיקה לסיסמאות חלשות (באמצעות התקפת מילון).

-

מציאת קבצים רגישים חשופים (כמו גיבויים או לוגי Debug).

בואו נראה כעת את הפקודות הנפוצות ביותר שניתן להשתמש בהן.

כיצד לסרוק את האתר שלך ב-WordPress באמצעות WPScan

1. סריקה בסיסית

סריקה בסיסית מספקת סקירה כללית של אבטחת אתר ה-WordPress שלך על ידי זיהוי פגיעויות או תצורות שגויות מרכזיות. היא יכולה לזהות את גרסת הליבה של WordPress ולהדגיש אם היא מיושנת, תוך הדגשת סיכונים פוטנציאליים כמו הזרקת SQL או פגיעויות של סקריפטינג בין אתרים (XSS) הקשורות לגרסאות ישנות.

הסריקה עשויה גם לחשוף קבצי גיבוי נגישים לציבור (למשל, .sql או .zip) או קבצי דיבוג כמו debug.log, אשר עשויים לחשוף מידע רגיש כגון אישורי מסד נתונים או נתיבי שרת.

היא יכולה להדגיש כותרות אבטחת HTTP חסרות או שהוגדרו בצורה לא נכונה, כמו Strict-Transport-Security (HSTS) או Content-Security-Policy (CSP), אשר קריטיות להגנה מפני התקפות הורדת פרוטוקול והפעלה לא מורשית של סקריפטים.

ספריות פתוחות שמציגות את מבנה הקבצים של האתר שלך ותוספים או נושאים פגיעים פוטנציאלית עשויות גם הן להיות מדווחות אם הן מזוהות במטא-נתונים ציבוריים.

ממצאים אלה מספקים נקודת התחלה לטיפול בפערי אבטחה בסיסיים.

wpscan --url http://yourwebsite.com

זה מה שתראה במסוף שלך כאשר תריץ את הפקודה הזו:

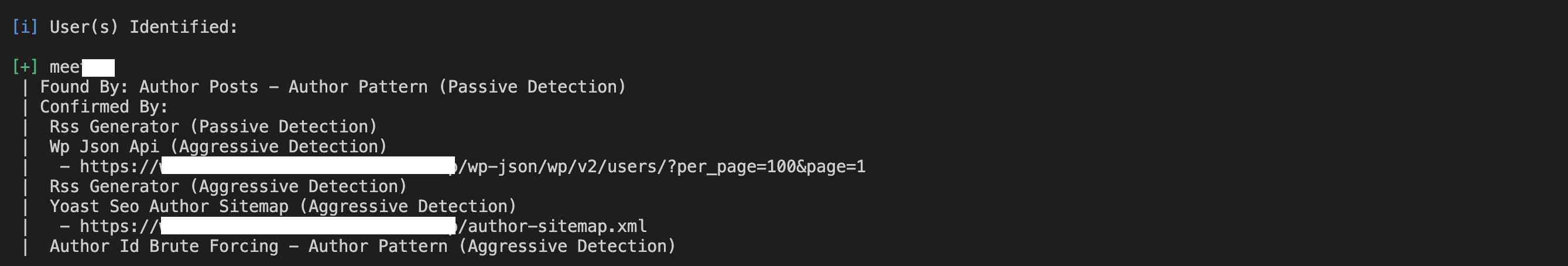

2. סינון משתמשים

סינון משתמשים הוא תהליך של זיהוי שמות משתמש באתר ה-WordPress שלך. הידיעה על שמות המשתמשים הללו יכולה לעזור לתוקפים למקד חשבונות ספציפיים להתקפות כוח גס.

לסנן משתמשים, הרץ:

wpscan --url http://yourwebsite.com --enumerate u

הפלט יראה שמות משתמש:

אם תמצא שמות משתמש ברירת מחדל כמו admin, עליך להחליף אותם במשהו ייחודי ומאובטח.

כאן כמה ייעוצים לשמות משתמשים בצורה הטובה ביותר:

-

להימנע משמות ברירת מחדל: החלף שמות משתמש ברירת מחדל כמו

adminאוuserבשם ייחודי שאינו ניחש קלות. -

שינוי שמות משתמשים פגיעים: כדי לשנות שם משתמש, ניתן ליצור משתמש חדש עם הרשאות מנהל, להעביר בעלות על פוסטים או תוכן ולאחר מכן למחוק את המשתמש הישן.

-

שימוש בשמות משתמשים על בסיס תפקידים בזהירות: הימנע מלתת שמות לחשבונות על פי תפקידיהם (לדוגמה,

editor,manager), מאחר שאלו יכולים להיות מטרות קלות. -

יישום נעילת כניסה: שלב כניסה מאובטח עם תוספות שמנעות כניסה לחשבונות לאחר ניסיונות כניסה כושלים חוזרים.

-

הפעלת אימות דו-גורמי (2FA): הוספת 2FA מבטיחה שגם אם שם המשתמש ננחש, החשבון יישאר מאובטח.

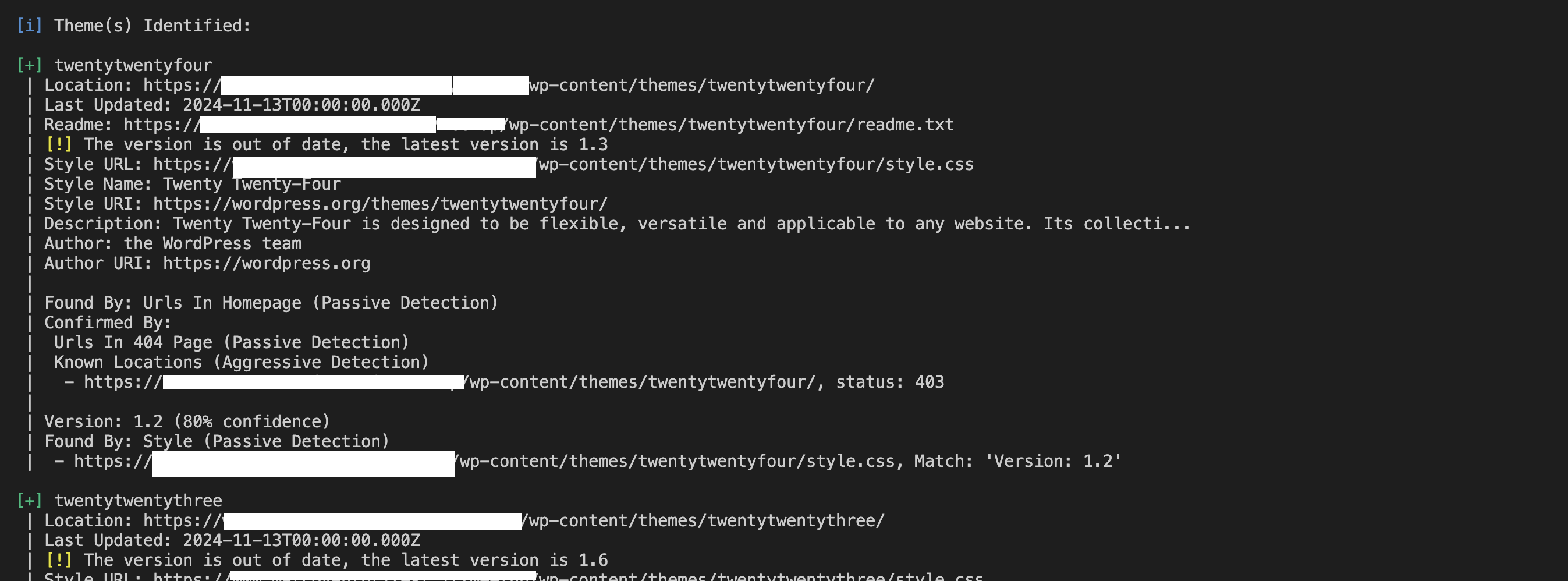

3. בדיקת תוספים ועיצובים

תוספים ועיצובים עשויים להיות להם בעיות אבטחה. WPScan יכולה לרשום את כל התוספים והעיצובים המותקנים, יחד עם כל הפגיעויות הקשורות.

עבור תוספים, הרץ את הפקודה הזו:

wpscan --url http://yourwebsite.com --enumerate p

זה ייתן פלט כזה:

עבור עיצובים, הרץ את הפקודה הזו:

wpscan --url http://yourwebsite.com --enumerate t

זה ייתן פלט דומה לזה:

חפש גרסאות מיושנות או פגיעויות ידועות בתוצאות, ועדכן או החלף את המרכיבים הללו מיד.

בואו נסתכל על כמה בעיות אבטחה נפוצות בתוספים ובעיצובים.

ראשית, יש לנו התקפה בין אתרים (XSS). טיפול לא בטוח בקלט בתוספים או בעיצובים יכול לאפשר לתוקפים להזריק סקריפטים זדוניים, שעשויים לגנוב מידע על משתמשים או להשתלט על מושבי ניהול. אתר וורדפרס מאובטח באופן לקוי עם פגיעות XSS יכול לאפשר לתוקפים לגנוב עוגיות מושב, להשיג גישה לא מורשית למנהל, להזריק הפניות זדוניות, להוביל משתמשים לאתרי פישינג, להציג תוכן מטעה, ולהטעות משתמשים לספק מידע רגיש.

יש גם הזרקת SQL. תוספים או עיצובים כתובים רע עשויים לאפשר לתוקפים למניפולציה של שאילתות למסד נתונים, לחשוף נתונים רגישים או לפגוע באתר שלך. פגיעויות בהזרקת SQL יכולות להיות מנוצלות לצורך דUMP של נתונים רגישים, לעקוף אימות, ולשנות או למחוק נתונים.

חלק מהתוספים או הנושאים עשויים לכלול קוד זדוני—בכוונה או בשל אבטחה לקויה—שנותן לתוקפים גישה לא מורשית לאתר שלך, הידועה כ- דלתות אחוריות. ברגע שהדלת האחורית הותקנה, היא יכולה להעניק גישה מתמשכת, לאפשר העלאת קבצים אקראיים, לערער את שלמות האתר ולגנוב נתונים רגישים.

יש גם ביצוע קוד מרחוק (RCE) – פגיעויות המאפשרות לתוקפים להריץ קוד אקראי על השרת שלך, לרוב מובילות לשליטה מלאה על האתר או השרת שלך. ברגע שהתוקפים מקבלים גישה RCE, הם יכולים ליצור משתמשי מנהל, להוציא נתונים, להשיק התקפות נוספות ולהעלות את ההרשאות.

שיטות עבודה מומלצות:

-

תמיד שמור על תוספים ונושאים מעודכנים לגרסאות האחרונות.

-

הסר כל תוסף או נושא לא בשימוש או לא פעיל, מכיוון שאלה עשויים עדיין להוות סיכון.

-

ודא שהתוספים והנושאים מורדים ממקורות מהימנים ובעלי מוניטין ויש להם היסטוריה של תחזוקה פעילה.

-

שקול להשתמש בתוספי אבטחה כדי לפקח על שינויים בקבצי תוסף או נושא ולגלות פעילות חשודה.

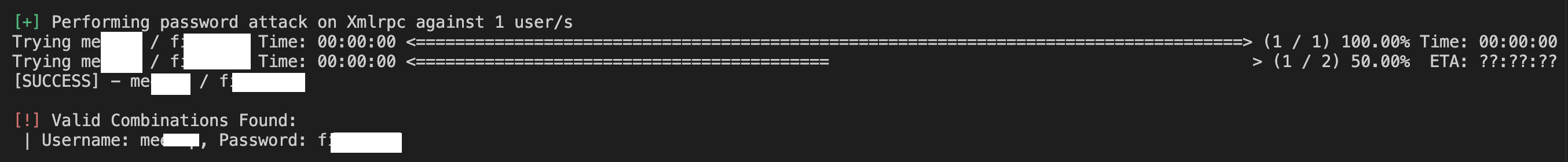

4. בדיקת סיסמאות

WPScan יכול לבדוק סיסמאות חלשות על ידי ניסיון לתקוף באמצעות התקפת כוח גס באמצעות רשימת מילים:

wpscan --url http://yourwebsite.com --passwords /path/to/passwords.txt

וזהו הפלט בשורת הפקודה שלך:

מהו בראט-פורסינג?

בראט-פורסינג הוא שיטה שבה התוקפים מנסים לנחש סיסמאות על ידי ניסיון של כל תרגיל אפשרי עד שהנכון נמצא. כאשר משולב עם רשימת מילים—קובץ המכיל אוסף של סיסמאות בשימוש נפוץ— בראט-פורסינג מתפקד באופן מהיר ויעיל יותר.

רשימת מילים טיפוסית עשויה לכלול:

-

סיסמאות פשוטות כמו

123456,password, ו־qwerty. -

תבניות נפוצות כמו

Spring2024!אוwelcome123. -

סיסמאות שנחשפו מהדליפות נתונים הקודמות.

על ידי סימולציה של סוג זה של התקפה, WPScan יכול לזהות חשבונות שמשתמשים בסיסמאות חלשות, מאפשר לך לטפל בפרצות בצורה פרואקטיבית.

סיסמאות חלשות עשויות להקל ולהאיץ בראט-פורסינג. סיסמה קצרה או ניחושית עשויה להינחש בשניות, בעוד שסיסמה ארוכה, מורכבת עם רכיבים ייחודיים היא קשה באופן חסר דמיון לשבירה.

איך ליצור סיסמאות חזקות

סיסמאות חזקות הן הקו הראשון שלך במאבק נגד התקפות כוח גס. הנה מאפיינים מרכזיים של סיסמאות חזקות:

-

אורך: לפחות 12–16 תווים.

-

מורכבות: השתמש בשילוב של אותיות גדולות וקטנות, מספרים וסימנים מיוחדים.

-

ייחודיות: הימנע משימוש חוזר בסיסמאות בין מספר חשבונות.

-

בלתי ניתנות לחיזוי: הימנע ממילים המופיעות במילון, ביטויים נפוצים או מידע אישי כמו תאריכי לידה.

אסטרטגיות ליצירת סיסמאות חזקות

ישנם מספר אמצעים שתוכל לנקוט בהם כדי ליצור סיסמאות חזקות. קודם כל, השתמש בכלי ליצירת סיסמאות. כלים כמו LastPass ו-Bitwarden יכולים ליצור ולשמור סיסמאות מורכבות מאוד עבורך.

כדאי גם להשתמש בביטויים (במקום סיסמאות רגילות). שילב מילים אקראיות, בלתי קשורות עם מספרים וסימנים, כמו Sky#Tree!Motorbike12.

לבסוף, הימנע מדפוסים שעשויים להיות ניחשים בקלות על ידי תוקף. אל תשתמש בדפוסים רציפים או בדפוסי מקלדת כמו abcdef או qwerty.

השתמש בכלים לניהול סיסמאות

ניהול סיסמאות חזקות יכול להיות מאתגר. מנהלי סיסמאות מפשטים את זה על ידי אחסון מאובטח ומילוי אוטומטי של האישורים שלך. אפשרויות פופולריות כוללות:

-

Bitwarden

-

LastPass

כלים אלו כוללים גם תכונות כמו ביקורת סיסמאות כדי לגלות סיסמאות שחוזרות על עצמן או חלשות.

השתמש באימות דו-שלבי (2FA)

אימות דו-שלבי (2FA) מוסיף שכבת אבטחה נוספת בכך שהוא דורש מהמשתמשים לאמת את זהותם דרך גורם שני מעבר לסיסמה. זה יכול לכלול:

-

קודים חד-פעמיים שנשלחים בדוא"ל או ב-SMS.

-

קודים שנוצרים על ידי אפליקציה מכלים כמו Google Authenticator או Authy.

-

אימות ביומטרי, כגון טביעות אצבע או זיהוי פנים.

אפילו אם תוקף מנחש את הסיסמה שלך בעזרת כוח גס, 2FA מונע מהם גישה לחשבון שלך ללא אימות משני. שלב נוסף זה הופך את הכוח הגס לבלתי מעשי, מכיוון שהתוקפים גם יצטרכו לפגוע במכשיר או בשיטה של 2FA שלך.

איך ליישם 2FA ב-WordPress

-

התקן תוסף WordPress כמו Google Authenticator.

-

דרוש מכל חשבונות המשתמשים, במיוחד מנהלים, להפעיל 2FA.

-

הצע קודי גיבוי או אפשרויות שחזור במקרה שמשתמשים מאבדים גישה למכשיר 2FA שלהם.

-

בדוק וודא ש-2FA עובד באופן מהימן עבור כל תפקידי המשתמשים לפני שמסמיכים אותו כחובה.

החשיבות של היגיינת סיסמאות

באמצעות סיסמאות חזקות והפעלת 2FA, תוכל להפחית משמעותית את היעילות של התקפות כוח גס.

תכונת בדיקת הסיסמאות של WPScan יכולה לעזור לך לזהות אישורים חלשים. היא גם מדגישה את הצורך הקריטי בהיגיינת סיסמאות פרואקטיבית ובדלקי אבטחה נוספים כדי לשמור על אבטחת אתר ה-WordPress שלך.

מה לעשות עם תוצאות WPScan

דו"ח WPScan מספק תובנות שניתן לפעול על פיהן לגבי אבטחת האתר שלך. הנה מה שאתה יכול לעשות עם המידע:

ראשית, עדכן את הליבה של WordPress, תוספים ועיצובים: שמור על הכל מעודכן כדי לתקן פגיעויות.

שנית, התמודד עם בעיות תצורה: תקן הרשאות קובץ לא נכונות, כותרות HTTP לא מאובטחות, ואזהרות אחרות.

הנה כמה דוגמאות לתיקון שתוכל ליישם:

-

אינדקס ד directories: אם WPScan מזהה תיקיות פתוחות, השבת את דפדוף התיקיות על ידי הוספת השורה הזו לקובץ

.htaccessשלך:Options -Indexes -

הרשאות קבצים: ודא שהקבצים הקריטיים כמו

wp-config.phpהם רק לקריאה על ידי הגדרת הרשאות ל440או400באמצעות הפקודה:chmod 400 wp-config.php

כדאי גם לחזק את כל חשבונות המשתמש. אתה יכול לעשות זאת בכמה דרכים:

-

עדכון סיסמאות חלשות: השתמש בסיסמאות חזקות וייחודיות לכל חשבונות המשתמש (עיין בחלק של בדיקת סיסמאות לקבלת טיפים).

-

מחיקת חשבונות לא בשימוש: מחק חשבונות לא פעילים, במיוחד כאלה עם הרשאות מנהלה.

-

שנה שמות משתמשים צפויים: שנה שמות משתמשים כמו

adminלמשהו פחות ברור.

ודא שאתה גם מאבטח כל קובץ רגיש: אם WPScan מוצא קבצים חשופים כמו debug.log, מחק או אבטח אותם. מחק קבצים לא נחוצים או גיבויים ישנים.

לגבי קבצים שאתה צריך לשמור, העבר אותם לתיקייה מחוץ לשורש האינטרנט. אתה יכול גם להגן על קבצים באמצעות .htaccess, על ידי חסימת גישה לקבצים רגישים באמצעות כללי Deny וAllow:

<Files wp-login.php>

Order Deny,Allow

Deny from all

Allow from 123.456.789.000

</Files>

מגבלות של WPScan

WPScan הוא כלי חזק, אבל יש לו כמה מגבלות. רק היה מודע לכך כדי שתוכל לנקוט באמצעים נוספים כדי להגן על אתרי WP שלך.

1. פגיעויות ידועות בלבד

WPScan מתבסס על מסד הנתונים שלו של פגיעויות ידועות, כך שהוא לא יאתר פגיעויות אפס-יום או פגיעויות מותאמות אישית.

הנה כמה טיפים כיצד אתה יכול להפחית בעיה זו:

-

הישאר מעודכן: עקוב אחרי בלוגים על אבטחת WordPress, מסדי נתונים של פגיעויות כמו CVE או WPVulnDB, ופורומים קהילתיים עבור איומים מתפתחים.

-

השתמש בגדר אפליקציית אינטרנט (WAF): כלים כמו Cloudflare או Sucuri יכולים לחסום פעילויות חשודות וניסיונות לנצל חולשות לא ידועות.

-

בצע בדיקות אבטחה ידניות: בצע בדיקה מעטפת מדי פעם של האתר שלך לזיהוי התנהגות לא רגילה או שינויים לא מורשים, במיוחד בקבצים קריטיים כמו

wp-config.phpאו במסד הנתונים שלך.

2. אין הגנה בזמן אמת

WPScan כלי דיאגנוסטי, לא גדר אש או מערכת זיהוי פריצות. להגנה בזמן אמת, כדאי לשלב את WPScan עם כלים נוספים.

כמה צעדים שניתן לנקוט הם:

-

התקן תוספי אבטחה: השתמש בתוספי אבטחה ספציפיים כדי לספק מעקב מתמיד, סריקת תוכנות זדוניות והגנת גדר.

-

עקוב אחר יומני הפעילות: הגדר מעקב אחר פעילות כדי לזהות ניסיונות כניסה חשודים, שינויי קבצים או פעולות משתמש לא מורשות.

3. צורך במשאבים רבים

סריקת אתרים גדולים עם הרבה תוספים ועיצובים יכולה לקחת הרבה זמן ועלולה להשפיע על ביצועי השרת.

ישנן אסטרטגיות שונות שניתן לאמץ כדי להפחית את זה, כגון תזמון סריקות בתקופות של תנועה נמוכה כדי למזער את ההפרעה לביקור באתר. אתה יכול גם לבצע סריקות על עותק בימוי של האתר שלך במקום ישירות על הסביבה החיה.

4. עקומת למידה

ככלי שורת פקודה, WPScan עשוי להיות מאיים עבור משתמשים פחות טכניים. עם זאת, התיעוד מצוין, וכשמתרגלים, תוכל להפוך למיומן.

אם ה-CLI מכביד עליך, נסה לשלב את WPScan עם תוספי אבטחה המציעים סריקות ודיווחים מבוססי GUI.

שיטות עבודה מומלצות לשימוש ב-WPScan

כדי למקסם את השימוש ב-WPScan, תרצה להתאים את השימוש שלו לצרכים הספציפיים של האתר שלך ולקבוע אסטרטגיה חזקה לניטור התוצאות. הנה כיצד תוכל למקסם את היעילות שלו:

בחר את הסריקות המתאימות לאתר שלך

WPScan מציע מגוון אפשרויות סריקה, מסריקות בסיסיות ועד בדיקות פגיעות ממוקדות עבור תוספים, נושאים וחשבונות משתמשים. בחירת הסריקות הנכונות תלויה בסוג האתר שאתה מנהל וברגישות הנתונים שהוא מטפל בהם.

לאתרים קטנים עם תנועה נמוכה:

-

תעדף סריקות בסיסיות כדי לבדוק את ליבת WordPress, תוספים ועיצובים עבור עדכונים ופגיעויות.

-

הרץ סריקות מדי חודש או לאחר עדכונים משמעותיים.

-

השתמש בספירת משתמשים (

--enumerate u) אם אתה suspect סיסמאות חלשות או שמות משתמש ברירת מחדל.

לאתרי עסקים בינוניים:

-

בנוסף לסריקות בסיסיות, כלול ספירת תוספים ועיצובים (

--enumerate p,t) כדי להבטיח שכל הרכיבים מאובטחים. -

סריקות שבועיות כדי להקדים את האיומים המתרקמים.

-

שילוב WPScan עם תוספי יומן פעילות כדי לעקוב אחר פעולות משתמשים ושינויים בקבצים.

לאתרי תנועה גבוהה או מסחר אלקטרוני:

-

בצע סריקות מקיפות, כולל ספירת משתמשים (

--enumerate u), ספירת קבצים (--enumerate f), ובדיקת כוח גס של סיסמאות (אם מותר). -

סריקות יומיות או שבועיות כדי למזער סיכון.

-

יישם אמצעים נוספים כמו 2FA עבור חשבונות מנהלים, חומת אש לאפליקציות אינטרנט (WAF), וכותרות אבטחה כדי לחזק את האתר שלך.

לאתרים העוסקים במידע רגיש:

-

מקד את כל הסריקות הזמינות, כולל אלו עבור קבצים חשופים ופגיעויות קונפיגורציה.

-

סריקות שבועיות עם ניטור בזמן אמת באמצעות תוסף אבטחה.

-

השתמש בסביבות ניסוי כדי לבדוק הגדרות אבטחה מבלי להשפיע על הפקה.

האם כדאי להשתמש בכל הסריקות?

על אף שזה עשוי להיראות מועיל להשתמש בכל סריקה ש-WPScan מציעה, ישנם גורמים שונים לשקול.

ראשית, שקול את גודל האתר שלך ואת המשאבים שלך. עבור אתרים קטנים יותר, הרצת כל הסריקות יכולה להיות מיותרת ודורשת משאבים רבים.

תצטרך גם להתמקד בסריקות שמתייחסות לפגיעויות הסבירות ביותר באתר שלך. לדוגמה, אתר מסחר אלקטרוני צריך להעדיף את אבטחת המשתמשים והתשלומים על פני ספירת קבצים מקיפה.

דרישות תאימות הן גם חשובות לקחת בחשבון. אם אתה כפוף לתקנות כמו GDPR, ודא שאתה סורק ומטפל בפגיעויות הקשורות להגנת נתונים.

איך לנטר תוצאות ביעילות

ניטור תוצאות WPScan הוא חשוב. זה עוזר לך לתקן פגיעויות, כמובן, אבל זה גם עוזר לך ליצור מערכת לעקוב אחרי שינויים לאורך זמן ולשמור על ערנות.

הגדר דוחות

אתה יכול לשמור את תוצאות הסריקות לקבצים באמצעות הדגל --output:

wpscan --url http://example.com --output /path/to/report.txt

לאחר מכן, בדוק את הדוחות באופן קבוע והשווה אותם לסריקות קודמות כדי לזהות בעיות חוזרות או פגיעויות חדשות.

צור תוכנית פעולה

זה רעיון טוב לקטלג פגיעויות על פי חומרה (למשל, קריטיות, מתונה, נמוכה).

זה מאפשר לך לטפל בבעיות בעלות חומרה גבוהה (כמו תוספים מיושנים עם פרצות ידועות) מיד. לאחר מכן תוכל לתכנן משימות בעלות עדיפות נמוכה, כמו התאמות בהרשאות קבצים או שינויי קונפיגורציה קטנים, לתחזוקה שוטפת.

עקוב אחרי מגמות לאורך זמן

השתמש בכלים כמו גיליונות אלקטרוניים או אפליקציית ניהול פרויקטים (למשל, Trello, Asana) כדי לרשום פגיעויות, תיקונים ופעולות מעקב.

ודא שאתה מנתח בעיות חוזרות כדי לזהות דפוסים, כמו פגיעויות תוסף תכופות, וחשוב לשקול להחליף רכיבים בעייתיים.

אוטומט התראות

אם אתה מתכנן סריקות באמצעות עבודות כרון, הקם התראות דוא"ל או התראות כדי לבדוק תוצאות ללא דיחוי.

השתמש בתוספי אבטחה עם ניטור בזמן אמת כדי להודיע לך על פעילויות חשודות בין בדיקות WPScan.

תקשר עם הצוות שלך:

תרצה לוודא שאתה משתף דוחות עם חברי הצוות הרלוונטיים, כגון מפתחים או מנהלי אתרים, כך שכולם יהיו מודעים לפגיעויות פוטנציאליות.

כמו כן, זה רעיון טוב לקבוע פרוטוקולים לפעולה מיידית אם מתגלות פגיעויות קריטיות.

על ידי בחירת סריקות בהתבסס על הצרכים הספציפיים של האתר שלך ויישום גישה מובנית לניטור תוצאות, תוכל לוודא ש-WPScan משמש בצורה יעילה. כמו כן, ודא שאתה מותאם את הכלי לפרופיל הסיכון שלך, עוקב אחרי פגיעויות לאורך זמן, ומשלב את הממצאים שלו באסטרטגיית אבטחה רחבה יותר.

גישה זו לא רק משפרת את עמדת האבטחה של האתר שלך אלא גם ממזערת את השימוש במשאבים ובמאמץ תוך כדי מתן הגנה מקסימלית.

סיכום

WPScan הוא כלי יקר ערך לכל מי שמנהל אתר WordPress. הוא מפשט את התהליך של זיהוי פגיעויות ומספק המלצות ברורות וניתנות לפעולה לחיזוק אבטחת האתר שלך.

על ידי שילוב WPScan לתהליך העבודה שלך ועקיבות אחר מיטב המומחים, תוכל להפחית את סיכון התקיפות ולשמור על אתר ה-WordPress שלך בטוח. האבטחה היא מסע רציני, וכלים כמו WPScan עוזרים לשהות מול איומים פוטנציאליים.

Source:

https://www.freecodecamp.org/news/how-to-use-wpscan-to-keep-your-wordpress-site-secure/