הצפנה משמשת באופן נרחב למטרות אבטחה כיוון שהיא מונעת מצדדים שלישיים לא מורשים לגשת למידע פרטי ולהפיצו. גיבויים אינם יוצאים מהכלל ולעיתים קרובות הם נמצאים במטרה להתקפות על מידע. כחלק מאסטרטגיית הגנה על מידע, ניתן ליישם הצפנה כשכבת אבטחה נוספת לגיבויים שלך.

בפוסט הבלוג הזה, אנו מכסים איך הצפנת גיבוי יכולה לעזור לך להגן על מידע במקרה של התקפות סייבר ולשפר את רמת ההגנה על המידע באופן כללי למערכת גיבוי בטוחה יותר.

מה זה הצפנת גיבוי?

הצפנת גיבוי היא תהליך שבו מידע גיבוי מומר מפורמט קריא לפורמט בטוח שאינו קריא ללא מפתח הצפנה מיוחד או סיסמה. זה מבטיח שגם אם המידע המגובה נגיש לאנשים לא מורשים, הוא לא יכול להיקרא, להישמש או להיחשף ללא האישורים המתאימים, שזמינים רק למשתמשים מורשים. הצפנת גיבוי היא אמצעי אבטחה מרכזי להגנה על מידע רגיש מגניבה, אובדן או חשיפה במהלך אחסון והעברה.

דוגמה להצפנה היא המרה של טקסט פשוט שקריא לכל אחד למידע מוצפן (טקסט מוצפן במקרה זה), שאינו קריא אם נפתח בדרך הרגילה ללא צופן. כתוצאה מכך, לאחר המרת המידע המקורי באמצעות קוד סודי, המשמעות האמיתית של המידע הזה מוטעית ולא מובנת ללא מפתח הצפנה.

חשיבות הצפנת גיבויים

הצפנת גיבוי היא חשובה כדי למנוע גניבת מידע ופריצות מצד גורמים לא מורשים. פושעי סייבר יכולים לגנוב את המידע שלך ולמכור אותו למתחרים או לפרסם את המידע הגנוב באינטרנט כדי לגרום לנזק רב יותר לארגונך. זה יכול להוביל לאובדן מוניטיני וכספי משמעותי.

וירוסים, ספייאר ותוכנות פיצוח מודרניות הן כלים פופולריים שמשתמשים בהם גורמים רעים להשקפת כוונותיהם הרעות, וההתקפות שלהם הפכו ליותר מורכבות ונפוצות. בנוסף למטרות הגנת המידע למניעת גישה לא מורשית, יש גם סיבות אחרות לחשיבות של הצפנת גיבוי. אלו כוללות:

- מצוות וחוקים. כמה קטגוריות של עסקים חייבים לעמוד בדרישות רגולטוריות מסוימות, כמו תקנת ההגנה על פרטיות המידע של האיחוד האירופי (GDPR), תקן בטחון מידע של תעשיית הכרטיסים (PCI DSS), חוק הפרטיות של צרכן קליפורניה (CCPA), חוק הניידות ואחריות ביטוח הבריאות (HIPAA), דיווח לחוק התשתיות הקריטיות (CIRCIA), SOC 3 (שליטה ובקרה של מערכות וארגונים), וכו'. תקנים אלה כופים הצפנת מידע על ארגונים בזמן איחסון והעברה.

- שיפור הביטחון הכולל. גיבויים מוצפנים מוסיפים שכבה לביטחון ומשפרים את אסטרטגיית הגנת הנתונים. אחסון גיבויים בפורמט מוצפן הופך את העברת נתוני הגיבוי על אמצעי אחסון ניידים כמו כוננים קשיחים למיקום אחר (לדוגמה, אתר שיקום אסונות הממוקם באזור גאוגרפי אחר) לבטוחה יותר. אם מדיה ניידת עם גיבויים מוצפנים אובדת או נגנבת, צד שלישי לא יוכל לגשת לנתונים קריטיים ורגישים.

גיבויים מוצפנים כנגד רנסומוור

גיבויים משמשים להגנה על נתונים על ידי יצירת לפחות עותק אחד נוסף של הנתונים המקוריים כדי לאפשר שיחזור מהיר כשנדרש. לכן, אם העותק המקורי של הנתונים ניזוק או נמחק על ידי רנסומוור, אז ניתן לשחזר את הנתונים מהגיבוי. התוקפים יודעים את האסטרטגיה הזו ומנסים לגשת לגיבויי נתונים כדי להרוס אותם גם כן ולהפוך את שיחזור הנתונים לבלתי אפשרי. לפני שהם משחיתים או הורסים גיבויים, התוקפים הקיברנטיים יכולים להעתיק את הגיבויים לשרתים שלהם כדי לחלץ את הנתונים שלך מהגיבויים הגנובים.

אם הגיבויים נאחסנים כקבצים מוצפנים, גישה זו לא עוזרת להגן על הקבצים הללו מפני שהם יינזקו או יימחקו על ידי רנסומוור. רנסומוור בדרך כלל משתמש באלגוריתמים חזקים להצפנת נתונים ובכך הופך את הנתונים הללו לבלתי קריאים או, במילים אחרות, ניזוקים. רנסומוור יכול להצפין מחדש קבצי גיבוי שהוצפנו קודם לכן על ידך או על ידי יישום הגיבוי שלך כדי להפוך אותם לבלתי נגישים לך.

באותו זמן, אם תוכנת פדיון משלחת את קבצי הגיבוי המוצפנים שלך ליוזמי ההתקפה, התוקפים לא יוכלו לגשת לנתונים שלך אם נעשה שימוש באלגוריתמים חזקים להצפנה והמפתחות, הסיסמאות והאישורים נשמרים במקום בטוח. התוקפים אוהבים לדרוש כופר תמורת אי פרסום הנתונים הגנובים, אך אם אתה מצפין את הגיבויים שלך ונתוני הגיבוי אינם נגישים לתוקפים, הנתונים המוצפנים הגנובים הם חסרי תועלת עבורם. גיבויים מוצפנים הם יותר עמידים לזיוף.

הצפנה חומרתית יכולה להיות יעילה יותר במקרים מסוימים כאשר מדובר בהתקפות תוכנת פדיון, אך לגישה זו יש חסרונות משלה. מודולי אבטחה חומרתיים (HSMs) יכולים לשמש להצפנה חומרתית. זה יכול להיות כרטיס PCIe ומפתחות הצפנה יכולים להישמר על כונן USB מיוחד (בעל מראה דומה לכונן זיכרון USB). כרטיסים חכמים או מפתחות HASP הם דוגמאות אחרות לאחסון מפתחות חומרתיים להצפנה/פיענוח. קשה יותר להוציא מפתחות מהתקנים כאלה. יש להתקין את הנהגים המתאימים על המחשב במקרה זה.

השתמש באחסון מופרד אוויר כדי להגן על הגיבויים שלך מפני תוכנת פדיון. סוג אחסון זה מונע שינוי נתונים על ידי תוכנת פדיון. תוכנת פדיון לא יכולה להעתיק נתונים מאחסון מופרד אוויר שמנותק פיזית מהמחשב והרשת. השתמש באחסון בלתי משתנה או אחסון עם יכולת קביעות גיבוי, שמטרתו דומה לזו של אחסון מופרד אוויר להגנת גיבוי.

הצפנה במנוחה ובמעבר

ניתן לקודד את הגיבויים בעת שהם נכתבים למדיום איחסון היעד. בגלל שנתוני הגיבוי בדרך כלל מועברים דרך הרשת לפני שהם נכתבים לאיחסון היעד, זה חשוב לקודד את תנועת הרשת עם הנתונים הללו. פושעים רעים יכולים להשתמש בסניפר תנועת רשת כדי לחטוף (ללכוד) את תנועת הרשת ולגשת לנתוני הגיבוי בדרך זו. קידוד נתונים במהלך העברה מקטין את הסיכון לאירוע כזה. קידוד במהלך העברה מבוצע בין מקור הנתונים לאיחסון הגיבוי היעד.

קידוד במנוחה כולל קידוד נתוני הגיבוי על איחסון הגיבוי, כמו איחסון גיבוי על כוננים קשיחים, קלטות, ענן וכו'. בעוד קידוד נתוני גיבוי במהלך העברה מגן על הנתונים אם ההאקרים גישו לרשת, קידוד הגיבויים במנוחה מגן עליהם אם ההאקרים גישו לאיחסון הגיבוי.

קידוד במהלך העברה וקידוד במנוחה יכולים להיות בשימוש יחד עבור קידוד גיבויים והגברת רמת הביטחון.

אלגוריתמי קידוד

אלגוריתמים מתחכמים של מתמטיקה ומפתחות הצפנה/פיצוד משמשים ליישום הצפנת נתונים. למטרת נוחות, תוכנה יכולה להמיר סיסמה או משפט סיסמה למפתח הצפנה באורך המתאים. גישה זו מאפשרת למשתמשים לזכור את הסיסמאות שלהם, שזה קל יותר מללמוד מפתחות הצפנה ארוכים. יעילות ההצפנה עבור גיבויים, בדומה לנתונים אחרים, תלויה באלגוריתם ההצפנה.

ישנם אלגוריתמים סימטריים ואסימטריים של הצפנה. באלגוריתמים סימטריים, משמש אותו מפתח להצפנה ופיצוד נתונים. באלגוריתמים אסימטריים, משמש זוג מפתחות: מפתח ציבורי להצפנת נתונים ומפתח פרטי לפיצוד נתונים.

דוגמאות לשני הסוגים כוללות:

- אלגוריתמי הצפנה סימטריים הם AES, DES, 3DES, Blowfish, Twofish, ואחרים.

- אלגוריתמי הצפנה א-סימטריים הם RSA (1024, 2048, ו-4096 סיביות), ECC, DSA, Diffie-Hellman, ואחרים.

תקן הצפנה מתקדם (AES) הוא אחד מאלגוריתמי ההצפנה הנפוצים ביותר כיום בשל רמת הביטחון הגבוהה שלו. אורך המפתח הוא חשוב ומגדיר כמה זמן הנתונים המוצפנים יכולים להיחשב כמוגנים. מפתח באורך 128 סיביות צריך להיות מספיק להגנה על נתונים למשך עד שלוש שנים. מפתחות נתמכים ארוכים יותר הם מפתחות באורך 192 סיביות ו-256 סיביות.

AES-256 מבטיח את רמת הביטחון הגבוהה ביותר עם אורך מפתח של 256 סיביות. נדרשות אלפי שנים כדי לפרוץ מפתח פיענוח של AES-256 (בהתחשב בביצועים המירביים של מחשבים מודרניים). הממשל האמריקאי משתמש ב-AES להגנה על נתונים מאז 2003. אלגוריתם ההצפנה הזה נבדק היטב ואושר על ידי מומחי קריפטוגרפיה.

עסקאות רשת באמצעות שכבת חיבורים בטוחים/שכבת אבטחת תעבורה (SSL/TLS) מוצפנות במהלך העברה. הדוגמה הנפוצה ביותר היא פרוטוקול HTTPS. יש להשתמש ב-TLS 1.1 או גבוה יותר להצפנה חזקה.

מפתחות קריפטוגרפיים ארוכים יותר מבטיחים רמת ביטחון גבוהה יותר אך דורשים יותר משאבי מעבד להצפנת נתונים. גם לוקח יותר זמן לשחזר נתונים מגיבויים מוצפנים. כשמדובר בהצפנת נתונים במהלך העברה על גבי הרשת, אז עם מפתח הצפנה ארוך יותר, מהירות העברה של הנתונים המועילים גם נמוכה יותר. זה נובע מ:

- מידע מוצפן יכול להיות קצת גדול יותר בגלל המילוי שמוסף כדי לוודא שהמידע מתאים לגודל הבלוק של אלגוריתם ההצפנה.

- חיבורים מוצפנים לעיתים כוללים מטאדאטה וראשי עניין נוספים לניהול תהליך ההצפנה. זה כולל אלמנטים כגון תעודות, מפתחות הצפנה ומידע להתחברות.

- הבתים הנוספים של מטאדאטה תורמים למשקל נתונים גדול יותר, ומגבירים מעט את כמות המידע שצריך להעביר.

- העלייה בגודל הנתונים יכולה להפחית את קצב העבודה היעיל של הרשת, כיוון שיותר נתונים נשלחים עבור אותה כמות של מידע מקורי.

אלגוריתמי הצפנה יכולים להיות מסווגים על פי סוג האינפוט כאלגוריתם צופן זרם ואלגוריתם צופן בלוק לאלגוריתמים סימטריים. בצופן זרם, בלוק אחד מוצפן בכל פעם. צופן בלוק הוא סוג של אלגוריתם הצפנה סימטרי ש:

- צופן בלוק מצפין נתונים בבלוקים בגודל קבוע (למשל, בלוקים של 64 ביט או 128 ביט).

- צופן בלוק משתמש במפתח סימטרי, כלומר אותו מפתח משמש להצפנה ופיענוח.

- אלגוריתמים נפוצים של צופן בלוק כוללים AES, DES ו-Blowfish.

הצפנה מול הישהרות

פונקציית הישהרות היא פונקציה בלתי הפיכה שיכולה להמיר טקסט או קבוצת נתונים אחרת להישהרות. ההישהרות שחושבה יכולה להיות משמשת לבדיקת אינטגריות הנתונים (קבצים) ואותנטיות (הישהרות סיסמאות), או ליצירת מזהים ייחודיים (טביעות זהות). דוגמאות לפונקציות הישהרות הן SHA-256 ו-MD5.

סיכונים הקשורים לגיבויים מוצפנים

אחסון גיבויים מוצפנים מוסיף יותר מורכבות ועומס למערכת גיבוי. אובדן מפתח או סיסמה יכול לגרום לבעיות חמורות מכיוון שיהיה בלתי אפשרי לשחזר את המידע מגיבוי מוצפן. אם אדם שלישי או מתקיפים גישה למפתחות ההצפנה, יכולים להתרחש גניבת מידע ואובדן מידע. בגלל זאת, ארגונים צריכים להשתמש באסטרטגיה אמינה לאחסון מפתחות ההצפנה לגיבויים מוצפנים ולנהל את המפתחים הללו, תוכניות החלפת מפתחים ומדיניות בטחון כדי לספק מפתחים רק למשתמשים מורשים.

יש גם סיכונים הקשורים להצפנת קלטות גיבוי. תקני LTO-4 עד LTO-7 תומכים בהצפנת AES-256 של מדיה קלטות. מפתח הצפנה סימטרי נשמר על כונן קלטות כאשר הכונן הזה כותב מידע על הקלטת אבל לא יותר מזה. מפתחות אלה לא נכתבים על הקלטת מסיבות בטחון. אם אסון הורס את המרכז המידע ושרתי הגיבוי נהרסים, יכולים להתרחש בעיות של שחזור מידע כיוון שמפתחות הפיצוח נהרסים איתם.

כדי להקטין את הסיכונים, מומלץ לבצע בדיקת גיבוי באופן קבוע כדי לוודא שניתן לשחזר מידע מגיבויים מוצפנים במצבים שונים.

כאשר משתמשים בהצפנה על רמת כונן הידרוג'ט או הצפנת כונן שלם, במקרה של כשל בכונן הידרוג'ט, שיחזור המידע במעבדה עשוי להיות בלתי אפשרי. עותקי גיבוי עוזרים להקטין את הסיכון של אחסון גיבויים על כונן הידרוג'ט או SSD מוצפן.

ניהול מפתחים

יש סיכון בשימוש במפתח אחד להצפנה של כל הנתונים. אם התוקף יוכל לקבל מפתח זה, הוא יוכל לפענח ולגשת לכל הנתונים. לשם תקנים בטחוניים גבוהים, מומלץ שארגונים ישתמשו במפתחות הצפנה מרובים לקבוצות שונות של נתונים. המפתחים האלה צריכים להיות מאוחסנים במקום בטוח עם גישה רק למשתמשים מורשים שיש להם הרשאות. מנהלים חייבים להגן על המפתחים ולוודא שהמפתחים זמינים במקרה של אסון.

לשם שיפור תהליך ניהול המפתחים במהלך כל מחזור חיים של מפתחי הצפנה/פיענוח ולהגן על המפתחים מפני אובדן ודליפה, ניתן ליישם מערכת ניהול מפתחים או KMS. ה-KMS יכול להיות משמש לשלוט על מי יכול לגשת למפתחים וכיצד המפתחים מוקצים ומוחלפים. אחד מתקני ניהול המפתחים הוא פרוטוקול התחלופה האינטרופרביליות של ניהול המפתחים (KMIP). כספות מפתחות יכולים להיות משמשים לאחסן ולנהל מפתחות הצפנה.

הכנה להצפנת גיבוי ב-NAKIVO Backup & Replication

NAKIVO Backup & Replication היא פתרון הגנה על נתונים שתומך בגיבויים מוצפנים ויכול להצפין נתונים גבויים באמצעות התחליפים הבאים:

- הצפנה בצד המקור כדי להצפין את הנתונים לפני שהם עוזבים את המקור, בזמן ההעברה, ובמהלך כל מחזור חיים שלהם במאגר הגיבוי

- הצפנת רשת כדי להצפין את הנתונים בזמן העברה ברשת למאגר הגיבוי

- הצפנת מאגר גיבוי כדי להצפין את הנתונים בזמן שהם נמצאים באחסון

פתרון NAKIVO משתמש בהצפנה חזקה של AES-256 שנחשבת לתקן התעשייתי להצפנת נתונים ברחבי העולם.

הגנת הגיבוי באמצעות הצפנה במקור זמינה החל מגרסיה 11.0. היתרונות של התכונה הזו הם שהנתונים המוגנים נהיים מוצפנים קודם בצד המקור, ולאחר מכן הנתונים המוצפנים האלה מועברים למאגר גיבוי ונאחסים במאגר הגיבוי בצורה מוצפנת. גישה זו מפשטת את הכנת ההגדרות ואת תהליך הגיבוי וניתן להשתמש בה גם לגיבויים לענן.

דרישות מערכת

דרישות להצפנה בצד המקור

בגרסיה 11.0 של NAKIVO Backup & Replication, אופציה חדשה הוכנסה שמאפשרת להגדיר הצפנת גיבוי ברמת תהליך הגיבוי. הנתונים מוצפנים במקור ונשארים מוצפנים ברשת ובאחסון במאגר הגיבוי.

סוגי יעדי גיבוי תומכים:

- תיקייה מקומית

- שיתוף NFS ו-SMB

- Amazon EC2

- Amazon S3 ואחסון אובייקטים תואם S3

- Wasabi

- מכשירי דילול

- Azure Blob storage

- Backblaze B2

- טייפ

סוג יעד מאגר הגיבוי: אינקרמנטלי עם מלא

דרישות להצפנת רשת

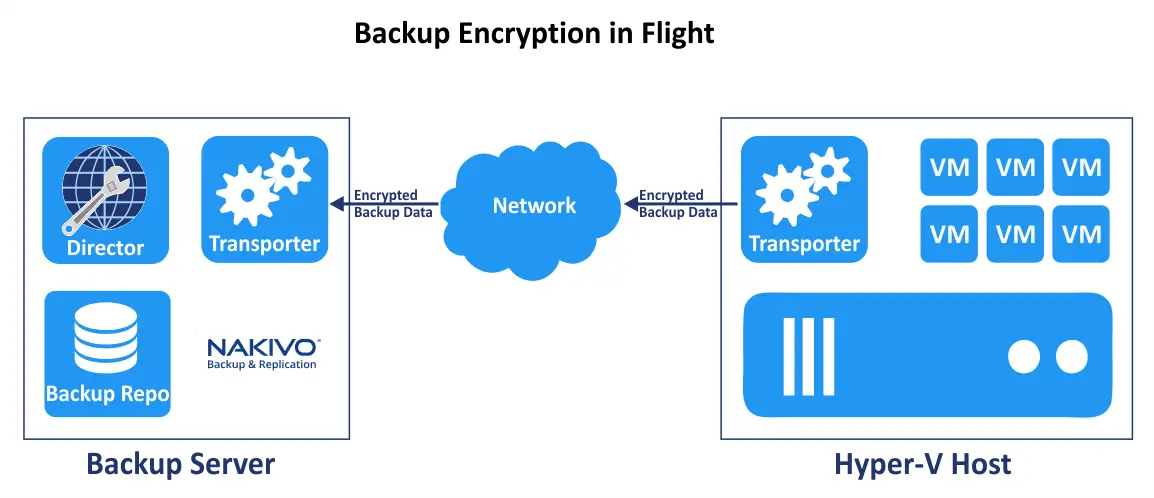

נדרשים שני משקיפים (Transporters) להגדרת הצפנת רשת עבור גרסיות 10.11.2 וישנות יותר. משקיף הוא מרכיב ידרתי של NAKIVO Backup & Replication האחראי לעיבוד נתונים, העברה, הצפנה, דחיסה, וכו'.

הצפנה להעברת נתונים דרך הרשת התרחשת בין שני המשימים: המשימה בצד המקור לוחצת ומצפינה את הנתונים לפני שליחתם למשימה בצד היעד, והמשימה בצד היעד מפענחת את הנתונים וכותבת אותם למאגר גיבוי.

דרישות להצפנת מאגר גיבוי

הצפנת גיבוי באחסון בצד היעד זמינה ברמת מאגר הגיבוי כאשר יוצרים מאגר גיבוי ב-NAKIVO Backup & Replication.

הצפנת מאגר גיבוי נתמכת עבור סוגי מאגרי גיבוי בודד עם מלא וגיבוי חזרי לעד במערכות ההפעלה לינוקס.

איך לאפשר הצפנת גיבוי

בואו נבדוק כיצד לאפשר סוגים שונים של הצפנת גיבוי בפתרון ההגנה על נתונים של NAKIVO.

הצפנת גיבוי בצד המקור (גירסה 11.0 ומעלה)

ב-NAKIVO Backup & Replication גירסה 11.0, אתה יכול לקבוע הצפנת גיבוי בצד המקור לשילוח נתונים בטוח. אתה יכול לכוון את האפשרויות הללו בשלב אפשרויות של מסך האשכול של עבודת הגיבוי או עבודת ההעתקה.

הצפנת גיבוי בצד המקור אומרת שהנתונים מוצפנים לפני שנשלחים למאגר, כלומר, בצד המקור.

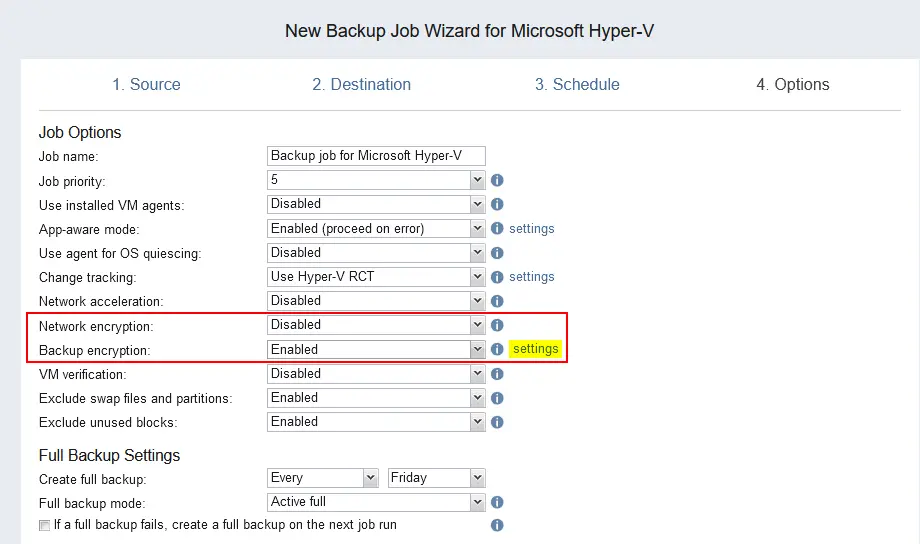

כדי לאפשר הצפנת גיבוי בצד המקור ברמת עבודת הגיבוי בגירסה 11.0, יש לבצע את הדברים הבאים:

- בתפריט הנפילה של הצפנת גיבוי, בחר במופעל.

- לחץ על הגדרות בשורת הצפנת גיבוי כדי להגדיר סיסמה להצפנה.

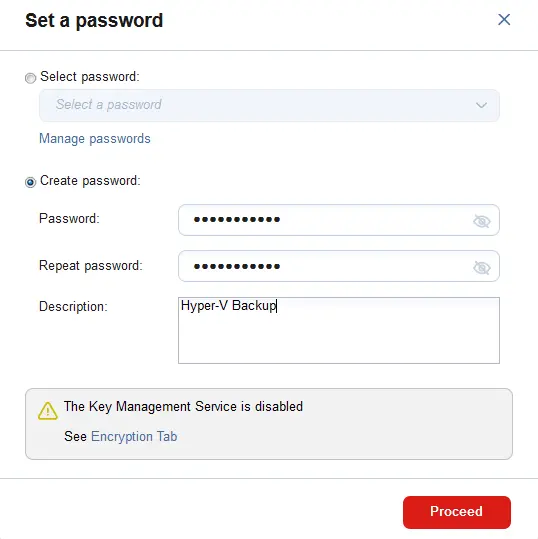

- בחר ביצירת סיסמה, הקליד סיסמה ואשר את הסיסמה.

הקליד שם תיאור לסיסמה הזו. שם התיאור שנקלד יופיע ברשימת הסיסמאות שתוכל לבחור בה מאוחר יותר למשימות גיבוי שונות. אנחנו משתמשים בHyper-V Backup כשם לסיסמה.

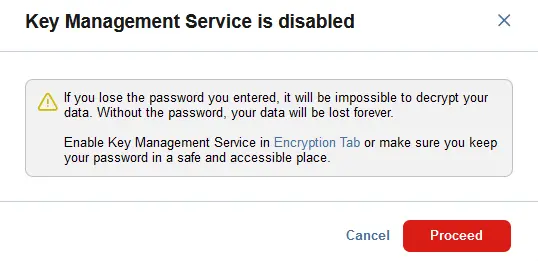

אם אינך משתמש בAWS KMS, אז תראה את ההודעה: שירות ניהול המפתחות כבוי. ראה טאב הצפנה.אם תכנת והפעלת AWS KMS, אז אזהרה זו לא תוצג. שים לב שכדי לכוון את KMS לניהול הסיסמאות שלך, עליך קודם להוסיף את חשבון AWS שלך למאגר של NAKIVO Backup & Replication.

לחץ על המשך.

- הסיסמה שהקלדת יושקלה אוטומטית.

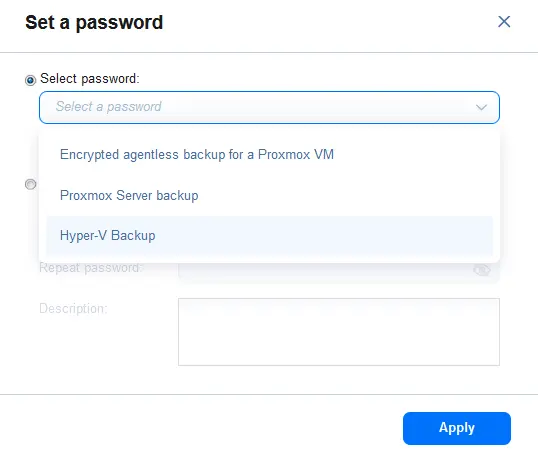

או, אתה יכול לבחור סיסמה קיימת.

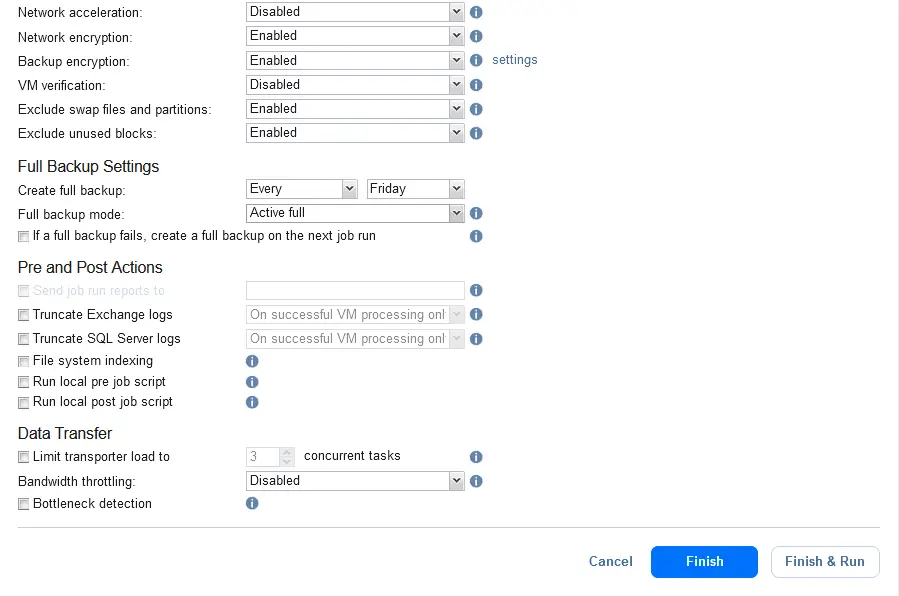

- לחץ על סיים כדי לשמור את הגדרות המשימה או לחץ על סיים והרץ כדי לשמור את ההגדרות ולהריץ את המשימה עם הצפנת גיבוי מוגדרת.

- כשתיישם את הגדרות המשימה, תראה אזהרה שהגיבוי מוגן בסיסמה ואם תאבד את הסיסמה, יהיה בלתי אפשרי לפענח את הנתונים. אזהרה זו תוצג אם לא תאפשר את שירות AWS Key Management. לחץ המשך.

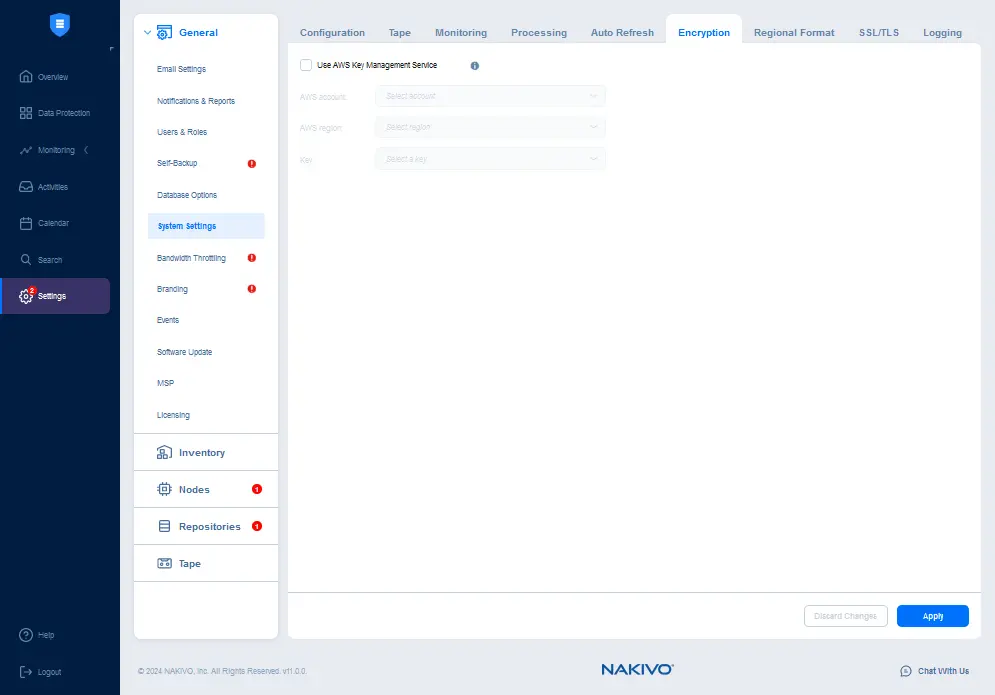

אתה יכול להשתמש בשירות AWS Key Management (KMS) כדי לוודא שלא תאבד את סיסמות ההצפנה שהגדרת לגיבויים. לשימוש בAWS KMS, בממשק הרשת של NAKIVO Backup & Replication, לך ל הגדרות>כללי>הגדרות מערכת, בחר בטאב הצפנה ובחר בתיבה השתמש בשירות AWS Key Management. זכור שאתה חייב להוסיף את חשבון AWS למאגר NAKIVO Backup & Replication קודם, כדי לאפשר AWS KMS.

הגדרת הצפנת רשת לגיבויים

אנחנו יכולים לשפר את רמת הביטחון ולהגדיר הצפנה לנתוני גיבוי בזמן העברתם דרך הרשת. אחד הדרישות העיקריות לגרסאות מוקדמות מ- v10.11 כדי שתכונה זו תעבוד הוא שיש להתקין שני משדרים על מכונות שונות.

אנחנו יכולים להוסיף מארח Hyper-V למאגר ולגבות מכונה וירטואלית של Hyper-V באמצעות הצפנת רשת לאחסון גיבוי מוצפן. כשאנחנו מוסיפים מארח Hyper-V למאגר של NAKIVO מממשק הרשת של פתרון NAKIVO, משדר מתקין על מארח Hyper-V.

תצורה זו מוצגת בתמונה מתחת.

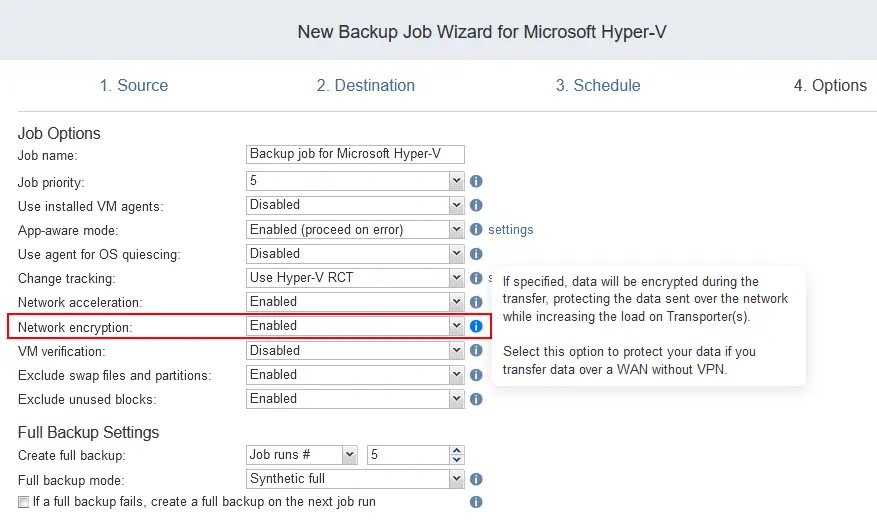

עכשיו, אנחנו יכולים להגדיר הצפנת רשת להעברת גיבויים דרך הרשת באפשרויות משימת הגיבוי. הכנס שם תצוגה למשימה ופרמטרים אחרים.

ברשימת התפריט הצפנת רשת, בחר ב מופעל. פרמטר זה פעיל מכיוון ששני משדרים משמשים להעברת נתוני גיבוי בין מכונות.

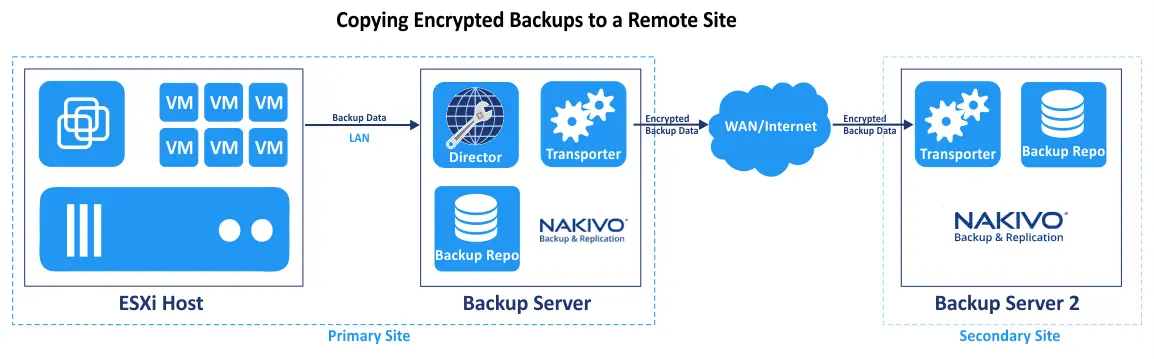

ניתן גם להתקין משאבית (Transporter) על מכונה מרוחקת שנמצאת באתר מקומי כדי להגדיל את מספר העומסים המעובדים לצורך גיבוי. ניתן להתקין משאבית על מכונה מרוחקת באתר מרוחק כדי לאחסן גיבויים והעתקים של גיבויים וליישם את חוק הגיבוי 3-2-1. במקרה זה, נתוני הגיבוי שמועברים דרך הרשת יוכלו להיות מוצפנים ומוגנים מפני פרצות אפילו אם לא ניתן להשתמש בחיבור VPN מוצפן.

איפוע צפנה עבור מאגר גיבוי

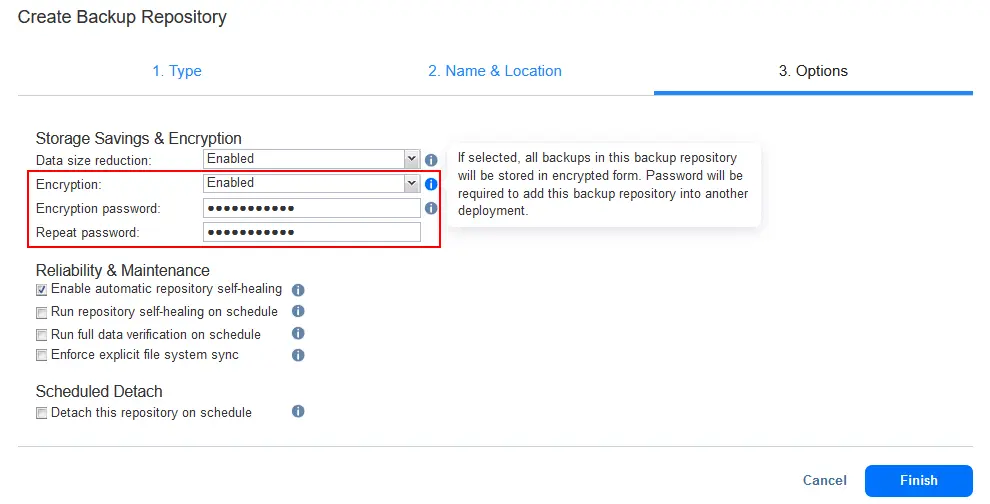

ניתן להגדיר צפנה עבור מאגר הגיבוי כולו בעת יצירת מאגר גיבוי. שיכולת זו זמינה ב-NAKIVO Backup & Replication מאז גרסה 5.7. אם יצרת בעבר מאגר גיבוי ללא צפנה, עליך ליצור מאגר חדש כדי לאפשר צפנה ברמת מאגר הגיבוי. ה-משאבית הכניסה הותקנה באופן ברירת מחדל. בואו ניצור מאגר גיבוי ונתמקד באיפוע צפנה עבור הגיבוי.

הערה: איפוע צפנה עבור מאגר גיבוי כולו מביטל את התכונה של בלתי שינוי (immutability) עבור גיבויים שנאחסנים במאגר זה. תכונה זו זמינה רק עבור מאגרי גיבוי על מכונות בסביבה Linux.

הגדרות צפנה עבור מאגר גיבוי כולו מוגדרות בשלב אופציות של מדריך יצירת מאגר גיבוי:

- בתפריט צפנה, בחר באפשרות מופעל. לאחר מכן, שדות הסיסמה יופיעו מתחת.

- הכניסו את סיסמת ההצפנה ואשרו את הסיסמה הזו.

- לחצו על סיים כדי לשלים את יצירת מאגר גיבוי מוצפן.

מעכשיו, כל הגיבויים שנאחסים במאגר הגיבוי הזה יהיו מוצפנים.

שיקום מגיבויים מוצפנים

שיקום נתונים מגיבויים מוצפנים דומה לגיבויים לא מוצפנים. אם KMS לא מופעל או אם מאגר התחבר למערכת NAKIVO חדשה, עליכם לספק שוב את הסיסמאות כדי לאפשר שיקום. במילים אחרות, אם אתם מחברים מאגר גיבוי מוצפן למשהו של NAKIVO Backup & Replication (מערכת אחרת או מערכת שהותקנה לאחרונה של המנהל), עליכם להכניס את סיסמת ההצפנה שנקבעה מראש למאגר הגיבוי הזה (אם אתם איפשרו הצפנה ברמת המאגר).

אם KMS הופעל בזמן ההצפנה של הגיבויים לאחר חיבור המאגר למערכת NAKIVO חדשה, עליכם רק להפעיל מחדש את KMS ולבחור את המפתח המתאים (ששימש לאחרונה). במקרה זה, לא תצטרכו להכניס שוב את כל הסיסמאות.

Source:

https://www.nakivo.com/blog/how-to-enable-backup-encryption/