Login-AzAccount, Add-AzAccount או Connect-AzAccount ישנן הרבה דרכים שונות לאימות להרשמה של Azure אם אתה משתמש ב-PowerShell!

כאשר יש ספקנות, השתמש ב-Connect-AzAccount

כאשר התחלתי לעבוד עם Azure ב-PowerShell, התבלבלתי מאוד. מצאתי מאמרים שדיברו על שימוש ב-Login-AzAccount בעוד אחרים דיברו על שימוש ב-Add-AzAccount, אך מעט דיברו על Connect-AzAccount. איזה אחד להשתמש בו באילו נסיבות? מה קורה כאן?!?

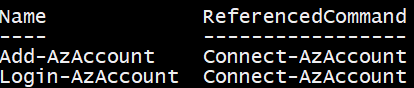

I’m here to tell you if you’re struggling with the same problem I was, the solution is a lot easier than you might expect. Although there may seem to be three different commands to authenticate to Azure with PowerShell, in reality, there’s only one. It is Connect-AzAccount. Both Login-AzAccount and Add-AzAccount are only aliases to the Connect command.

I’m here to tell you to just use Connect-AzAccount and you’ll be good as gold. I don’t recommend using aliases, if possible just because it makes things confusing as you can vouch for. With people using different ways to accomplish the same task, it’s hard to figure out what exactly is happening.

נסה לוודא אותי באמצעות Get-Alias

אימות עם Connect-AzAccount

ישנן הרבה דרכים לאימות ל-Azure באמצעות Connect-AzAccount. השיטה לעשות זאת תלויה באילו משאבים אתה מאמת אליהם. לדוגמה, יש כמה דרכים שונות להתחבר ל-Azure.

- באופן אינטראקטיבי

- באמצעות משאב עיקרי

- באמצעות Managed Service Identity של Azure

- כמספק פתרונות ענן (CSP) בענן שאינו ציבור

- כניסה לענן שאינו ציבור

התחברות אינטראקטיבית

הדרך הנפוצה ביותר של אנשים שמתחילים לעבוד עם Azure היא להתחבר באופן אינטראקטיבי. זה אומר, הם יריצו Connect-AzAccount ויתבקשו להזין את פרטי הכניסה.

שיטה זו פועלת אם יש לך חשבון Microsoft או Office 365 של ארגוני ואינך זקוק לאוטומציה במשימה.

התחברות עם Principal של שירות

בנוסף, ניתן להשתמש בשירות Principal כדי לאמת. זה יחד עם זהות השירות הניהולית הוא הדרך ללכת אם נדרשת אימות בתסריט ממוכנת. אך, זה דורש יצירת אפליקציית ספרייה של מנהלי מערכת Azure יחד עם עצמו השירות הראשי, שזה די מוגדר מראש. עבור מבט כולל על כיצד לבצע את ההגדרה הזו, תוכל לבדוק את סרטון ה- TechSnips בכותרת כיצד ליצור ולאמת את Azure עם Principal של שירות באמצעות PowerShell. הוא מכסה את כל השלבים שתצטרך כדי לבצע הגדרה כזו.

אימות עם Principal של שירות יכריח אותך להשתמש בפרמטרי Connect-AzAccount Credential ו־ServicePrincipal.

הפרמטר ServicePrincipal מציין כי חשבון זה מאמת על ידי ספק פרטי שירות. הפרמטר Credential מציין אובייקט PSCredential.

התחברות עם זהות שירות ניהולית

עוד דרך היא באמצעות מזהי שירות מנוהל ש, להיות כנה, לא עשיתי לפני. סיפקתי קישור בסעיף זה כדי לקבל סקירה על זה. חלק מהפקודות שמשמשות עם Connect-AzAccount בעת אימות עם מזהי שירות מנוהל הם:

ManagedServiceHostName– שם מארח עבור התחברות לשירות מנוהלManagedServicePort– מספר פורט עבור התחברות לשירות מנוהלManagedServiceSecret– סוד, המשמש לכמה סוגים של התחברות לשירות מנוהל.

התחברות כספק פתרונות ענן (CSP)

אם החברה שלך היא שותפת מיקרוסופט ומשתמשת בשירותי Azure כדי לספק משאבים ישירות ללקוחותיך, תוכל להשתמש ב- Connect-AzAccount ולהשתמש בפרמטר TenantId. זה נדרש כדי לציין זיהוי שונה של Azure AD tenant.

התחברות לענן שאינו ציבורי

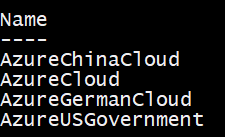

לבסוף, אף על פי שזה לא נפוץ מדי, יש אפשרות לאמת לענן שאינו ציבורי כגון ענן ממשלתי או לאומי. העננים הללו מיוצגים על ידי סביבת Azure באמצעות הפרמטר Environment ב- Connect-AzAccount. אם אינך מכיר את שם הסביבה, תמיד תוכל להשתמש בפקודת Get-AzEnvironment.

סיכום

כפי שניתן לראות, ישנם הרבה דרכים שונות לאימות ב-Azure מאחר ו-Azure היא שירות גדול! בשימוש ב־Connect-AzAccount עם PowerShell, תהיה מסוגל לספק את כל הפרמטרים הנדרשים של Azure לעיבוד המקורות שלך באופן אינטראקטיבי או לא-אינטראקטיבי ולאפשר לך להתחיל!