La cryptographie est largement utilisée à des fins de sécurité car elle empêche les tiers non autorisés d’accéder et de diffuser des données privées. Les sauvegardes ne font pas exception et sont souvent une cible des violations de données. Dans le cadre d’une stratégie de protection des données, vous pouvez mettre en œuvre la cryptographie en tant que couche de sécurité supplémentaire pour vos sauvegardes.

Dans cet article de blog, nous couvrons comment la cryptographie des sauvegardes peut vous aider à protéger les données en cas de cyberattaques et améliorer le niveau global de protection des données pour une infrastructure de sauvegarde plus sécurisée.

Qu’est-ce que la cryptographie des sauvegardes?

La cryptographie des sauvegardes est le processus de conversion des données de sauvegarde d’un format lisible en un format sécurisé qui est illisible sans une clé de déchiffrement spéciale ou un mot de passe. Cela garantit que même si les données de sauvegarde sont accédées par des individus non autorisés, elles ne peuvent pas être lues, utilisées ou exposées sans les crédentiels appropriés, qui ne sont disponibles que pour les utilisateurs autorisés. La cryptographie des sauvegardes est une mesure de sécurité clé pour protéger les informations sensibles contre le vol, la perte ou l’exposition pendant le stockage et le transfert.

Un exemple de cryptographie est la conversion de texte en clair, lisible par tout le monde, en données chiffrées (texte chiffré dans ce cas), qui sont illisibles si ouvertes de manière habituelle sans un chiffre. En conséquence, après conversion des données d’origine à l’aide d’un code secret, la véritable signification de ces données est déformée et non compréhensible sans une clé de déchiffrement.

Importance de crypter les sauvegardes

La cryptographie des sauvegardes est importante pour prévenir le vol de données et les violations par des tiers non autorisés. Les cybercriminels peuvent voler vos données et les vendre à des concurrents ou publier les données volées sur internet pour causer davantage de dommages à votre organisation. Cela peut entraîner des pertes importantes en termes de réputation et de finances.

Les virus modernes, les logiciels espions et les rançongiciels sont des outils populaires utilisés par des actors malveillants pour mettre en œuvre leurs intentions malveillantes, et leurs attaques sont devenues plus sophistiquées et fréquentes. En plus des objectifs de protection des données pour éviter un accès non autorisé, il y a aussi d’autres raisons pour lesquelles la cryptographie des sauvegardes est importante. Cela inclut :

- La conformité et la réglementation. Certaines catégories d’entreprises doivent respecter certains exigences réglementaires, telles que le Règlement général sur la protection des données (RGPD) de l’UE, la norme de sécurité des données de l’industrie des cartes de paiement (PCI DSS), la loi sur la protection de la vie privée des consommateurs de Californie (CCPA), la loi sur la portabilité et la responsabilité de l’assurance-maladie (HIPAA), le rapport sur l’infrastructure critique (CIRCIA), SOC 3 (System and Organization Controls 3), etc. Ces normes de réglementation imposent la cryptographie des données aux organisations pendant le stockage et les transferts.

- Amélioration de la sécurité globale. Les sauvegardes chiffrées ajoutent une couche de sécurité et améliorent la stratégie de protection des données. Stocker les sauvegardes sous forme chiffrée rend le transport des données de sauvegarde sur des supports de stockage amovibles tels que les disques durs vers un autre emplacement (par exemple, un site de récupération après sinistre situé dans une autre région géographique) plus sûr. Si un support amovible avec des sauvegardes chiffrées est perdu ou volé, un tiers ne peut pas accéder aux données critiques et sensibles.

Les sauvegardes chiffrées contre le rançongiciel

Les sauvegardes sont utilisées pour protéger les données en créant au moins une copie supplémentaire des données originales pour permettre une récupération rapide en cas de besoin. Ainsi, si la copie originale des données est corrompue ou supprimée par un rançongiciel, vous pouvez récupérer les données à partir d’une sauvegarde. Les attaquants知道的 cette stratégie et tentent d’accéder aux sauvegardes de données pour les détruire également, rendant impossible la récupération des données. Avant de corrompre ou de détruire les sauvegardes, les cyberassaillants peuvent copier les sauvegardes sur leurs serveurs pour extraire vos données à partir des sauvegardes volées.

Si les sauvegardes sont stockées en tant que fichiers chiffrés, cette approche ne permet pas de protéger ces fichiers contre la corruption ou la suppression par un rançongiciel. Le rançongiciel utilise généralement des algorithmes de chiffrement robustes pour chiffrer les données, rendant ainsi ces données illisibles ou, en d’autres termes, corrompues. Le rançongiciel peut re-chiffrer les fichiers de sauvegarde préalablement chiffrés par vous ou votre application de sauvegarde pour les rendre inaccessibles à vous.

À la même tijd, si un rançongiciel envoie vos fichiers de sauvegarde chiffrés aux initiateurs de l’attaque, les attaquants ne pourront pas accéder à vos données si des algorithmes de chiffrement robustes sont utilisés et que les clés, mots de passe et informations d’identification sont stockés en lieu sûr. Les attaquants aiment exiger une rançon pour ne pas publier les données volées, mais si vous chiffrer vos sauvegardes et que les données de sauvegarde ne sont pas accessibles aux attaquants, les données de sauvegarde chiffrées volées deviennent inutiles pour eux. Les sauvegardes chiffrées sont plus résistantes à la modification.

Le chiffrement matériel peut être plus efficace dans certains cas lors d’attaques par rançongiciel, mais cette approche a ses propres inconvénients. Les modules de sécurité matérielle (HSM) peuvent être utilisés pour le chiffrement matériel. Il peut s’agir d’une carte PCIe et les clés de chiffrement peuvent être stockées sur un appareil USB spécial (visuellement similaire à une clé USB). Les cartes à puce ou les clés HASP sont d’autres exemples de stockage des clés matérielles pour le chiffrement/déchiffrement. Il est plus difficile d’extraire des clés de ces appareils. Les pilotes appropriés doivent être installés sur un ordinateur dans ce cas.

Utilisez un stockage déconnecté pour protéger vos sauvegardes contre les rançongiciels. Ce type de stockage empêche la modification des données par le rançongiciel. Le rançongiciel ne peut pas copier les données d’un stockage déconnecté qui est physiquement déconnecté d’un ordinateur et d’un réseau. Utilisez un stockage immuable ou un stockage avec la capacité d’immutabilité de sauvegarde, dont le but est similaire à celui du stockage déconnecté pour la protection des sauvegardes.

Chiffrement au repos et en transit

Les sauvegardes peuvent être cryptées lors de leur écriture sur le support de stockage de destination. Comme les données sauvegardées sont généralement transférées sur le réseau avant d’être écrites sur le support de stockage de destination, il est important de chiffrer le trafic réseau avec ces données. Des acteurs malveillants peuvent utiliser un renifleur de trafic pour intercepter (capturer) le trafic réseau et accéder ainsi aux données sauvegardées. Le chiffrement des données en transit réduit le risque d’un tel événement. Le chiffrement en transit est effectué entre la source des données et le stockage de destination de la sauvegarde.

Le chiffrement au repos implique le chiffrement des données de sauvegarde sur le stockage de sauvegarde, tel qu’un référentiel de sauvegarde sur des disques durs, des cartouches de bande, un nuage, etc. Alors que le chiffrement des données sauvegardées en transit protège ces données si des pirates accèdent à un réseau, le chiffrement des sauvegardes au repos les protège si des pirates accèdent au stockage de sauvegarde.

Le chiffrement en transit et le chiffrement au repos peuvent tous deux être utilisés ensemble pour le chiffrement des sauvegardes et l’augmentation du niveau de sécurité.

Algorithmes de chiffrement

Des algorithmes mathématiques complexes et des clés de chiffrement/déchiffrement sont utilisés pour mettre en œuvre le chiffrement des données. Pour plus de commodité, les logiciels peuvent transformer un mot de passe ou une phrase de passe en une clé de cryptage de longueur appropriée. Cette approche permet aux utilisateurs de mémoriser leurs mots de passe, ce qui est plus facile que d’apprendre de longues clés de chiffrement. L’efficacité du cryptage des sauvegardes, comme celle des autres données, dépend de l’algorithme de cryptage.

Il existe des algorithmes de cryptage symétriques et asymétriques. Dans les algorithmes symétriques, une seule clé est utilisée pour crypter et décrypter les données. Dans les algorithmes asymétriques, une paire de clés est utilisée : une clé publique pour crypter les données et une clé privée pour les décrypter.

Exemples incluent :

- Les algorithmes cryptographiques symétriques sont AES, DES, 3DES, Blowfish, Twofish, et autres.

- Les algorithmes cryptographiques asymétriques sont RSA (1024, 2048, et 4096 bits), ECC, DSA, Diffie-Hellman, et autres.

Le Standard de Chiffrement Avancé (AES) est l’un des algorithmes de chiffrement les plus utilisés aujourd’hui en raison de son haut niveau de sécurité. La longueur de la clé est importante et définit combien de temps les données chiffrées peuvent être considérées comme sécurisées et protégées. Une clé de 128 bits devrait être suffisante pour protéger les données jusqu’à trois ans. Les clés plus longues prises en charge sont les clés de 192 bits et de 256 bits.

AES-256 assure le plus haut niveau de sécurité avec une longueur de clé de 256 bits. Des milliers d’années sont nécessaires pour briser une clé de déchiffrement AES-256 (en tenant compte des performances maximales des ordinateurs modernes). Le gouvernement américain utilise AES pour protéger les données depuis 2003. Cet algorithme cryptographique a été bien testé et approuvé par des experts en cryptographie.

Les transactions réseau utilisant Secure Sockets Layer/Transport Layer Security (SSL/TLS) sont chiffrées en transit. L’exemple le plus courant est le protocole HTTPS. TLS 1.1 ou supérieur devrait être utilisé pour un chiffrement puissant.

Les clés cryptographiques plus longues assurent un niveau de sécurité plus élevé mais nécessitent plus de ressources CPU pour le chiffrement des données. Il faut également plus de temps pour récupérer les données à partir des sauvegardes chiffrées. Lorsqu’il s’agit du chiffrement des données pendant les transferts sur le réseau, avec une clé de chiffrement plus longue, la vitesse de transfert des données utiles est également plus faible. Cela est dû à :

- Les données chiffrées peuvent parfois être légèrement plus grandes en raison du remplissage ajouté pour assurer l’alignement des données avec la taille de bloc de l’algorithme de chiffrement.

- Les connexions chiffrées incluent souvent des métadonnées et des en-têtes supplémentaires pour gérer le processus de chiffrement. Cela inclut des éléments tels que les certificats, les clés de chiffrement et les informations de négociation.

- Ces octets supplémentaires de métadonnées contribuent à une charge útil de données plus grande, augmentant légèrement la quantité de données qui doivent être transmises.

- L’augmentation de la taille des données peut réduire le débit efficace du réseau, car plus de données sont transmises pour la même quantité d’informations originales.

Les algorithmes de chiffrement peuvent être classés en fonction du type d’entrée en chiffrement par flux et chiffrement par bloc pour les algorithmes symétriques. Dans les chiffrements par flux, un bloc est chiffré à la fois. Les chiffrements par bloc sont un type d’algorithme de chiffrement symétrique qui :

- Un chiffrement par bloc chiffré les données en blocs de taille fixe (par exemple, des blocs de 64 bits ou 128 bits).

- Un chiffrement par bloc utilise une clé symétrique, ce qui signifie que la même clé est utilisée pour le chiffrement et le déchiffrement.

- Les algorithmes de chiffrement par bloc courants incluent AES, DES et Blowfish.

Chiffrement vs hachage

Une fonction de hachage est une fonction irréversible qui peut transformer une chaîne de texte ou un autre ensemble de données en un haché. Le haché calculé peut ensuite être utilisé pour vérifier l’intégrité des données (fichiers) et l’authenticité (haches de mots de passe), ou générer des identifiants uniques (empreintes digitales). Des exemples de fonctions de hachage sont SHA-256 et MD5.

Risques associés aux sauvegardes chiffrées

Les sauvegardes chiffrées ajoutent plus de complexité et de surcharge à un sous-système de sauvegarde. Une clé ou un mot de passe perdu peut causer de graves problèmes car il sera impossible de récupérer des données d’une sauvegarde chiffrée. Si une tierce personne ou des attaquants accèdent aux clés de chiffrement, un vol de données et une perte de données peuvent survenir. Pour ces raisons, les organisations devraient utiliser une stratégie fiable pour stocker les clés de chiffrement pour les sauvegardes chiffrées et gérer ces clés, les schémas de rotation des clés et les politiques de sécurité pour fournir des clés uniquement aux utilisateurs autorisés.

Il y a également des risques liés au chiffrement des cartouches de bande avec des sauvegardes. Les normes de bande LTO-4 à LTO-7 supportent le chiffrement AES-256 des supports de bande. Une clé de chiffrement/déchiffrement symétrique est stockée sur un lecteur de bande lorsque ce lecteur écrit des données sur la bande mais pas au-delà. Ces clés ne sont pas écrites sur la bande pour des raisons de sécurité. Si un désastre endommage le centre de données et que les serveurs de sauvegarde sont détruits, des problèmes de récupération des données peuvent survenir car les clés de déchiffrement sont détruites avec eux.

Pour réduire les risques, il est recommandé de réaliser des tests de sauvegarde régulièrement pour s’assurer que les données peuvent être récupérées à partir de sauvegardes chiffrées dans différents scénarios.

Lors de l’utilisation du chiffrement au niveau du disque dur ou du chiffrement complet du disque, en cas de panne d’un HDD, la récupération des données en laboratoire peut ne pas être possible. Les copies de sauvegarde aident à réduire le risque de stocker des sauvegardes sur un HDD ou SSD chiffré.

Gestion des clés

Il y a un risque à utiliser une seule clé pour le cryptage de toutes les données. Si un attaquant parvient à obtenir cette clé, il peut décrypter et accéder à toutes les données. Pour des normes de sécurité élevées, il est recommandé que les organisations utilisent plusieurs clés de cryptage pour différents ensembles de données. Ces clés devraient être stockées dans un endroit sûr, avec un accès réservé uniquement aux utilisateurs autorisés qui possèdent les permissions nécessaires. Les administrateurs doivent protéger les clés et s’assurer que les clés sont disponibles en cas de sinistre.

Pour améliorer le processus de gestion des clés tout au long du cycle de vie des clés de cryptage/décryptage et pour protéger les clés contre la perte et les fuites, un système de gestion des clés ou KMS peut être mis en œuvre. Le KMS peut être utilisé pour contrôler qui peut accéder aux clés ainsi que pour la manière dont les clés sont affectées et pivotées. L’une des normes de gestion des clés est le Key Management Interoperability Protocol (KMIP). Les coffres à clés peuvent être utilisés pour stocker et gérer les clés de cryptage.

Préparation du cryptage de sauvegarde dans NAKIVO Backup & Replication

NAKIVO Backup & Replication est une solution de protection des données qui prend en charge les sauvegardes cryptées et peut crypter les données sauvegardées en utilisant les approches suivantes :

- Cryptage côté source pour crypter les données avant qu’elles quittent la source, pendant leur transfert, et tout au long de leur cycle de vie dans le dépôt de sauvegarde

- Cryptage réseau pour crypter les données en transit sur le réseau vers le dépôt de sauvegarde

- Cryptage du dépôt de sauvegarde pour crypter les données au repos dans le stockage

La solution NAKIVO utilise un cryptage fort AES-256, qui est considéré comme la norme industrielle pour le cryptage des données à l’échelle mondiale.

La cryptographie de sauvegarde à la source est disponible à partir de la version 11.0. L’avantage de cette fonctionnalité est que les données sauvegardées sont d’abord cryptées du côté source, puis ces données cryptées sont transférées vers un dépôt de sauvegarde et stockées sous forme cryptée dans le dépôt de sauvegarde. Cette approche simplifie la configuration et les processus de sauvegarde et peut être utilisée pour les sauvegardes vers le cloud également.

Exigences système

Exigences pour le cryptage du côté source

Dans la version 11.0 de NAKIVO Backup & Replication, une nouvelle option a été introduite vous permettant de configurer le cryptage de sauvegarde au niveau du travail de sauvegarde. Les données sont cryptées à la source et restent cryptées sur le réseau et dans le stockage du dépôt de sauvegarde.

Types de destinations de sauvegarde pris en charge :

- Dossier local

- Partage NFS et SMB

- Amazon EC2

- Amazon S3 et stockage d’objets compatible S3

- Wasabi

- Appareils de déduplication

- Stockage Blob Azure

- Backblaze B2

- Tape

Type de dépôt de sauvegarde pris en charge : Incrémental avec complet

Exigences pour le cryptage du réseau

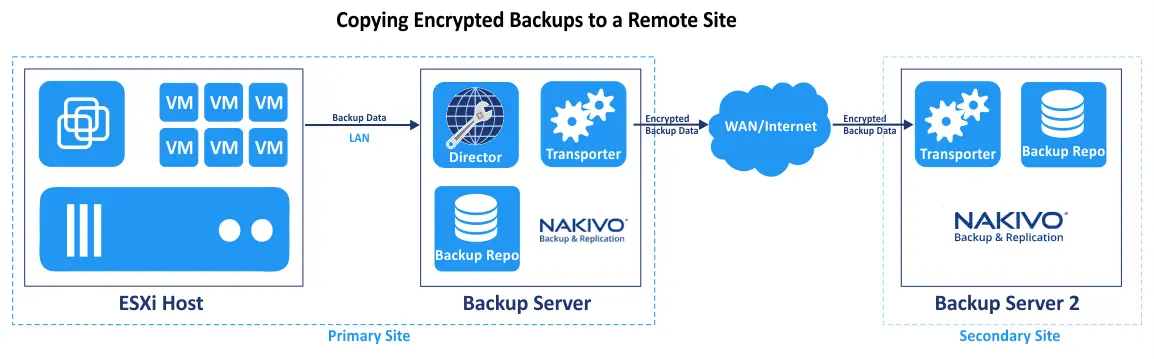

Deux Transporters sont nécessaires pour configurer le cryptage du réseau pour les versions 10.11.2 et antérieures. Un Transporter est un composant principal de NAKIVO Backup & Replication responsable du traitement des données, du transfert, du cryptage, de la compression, etc.

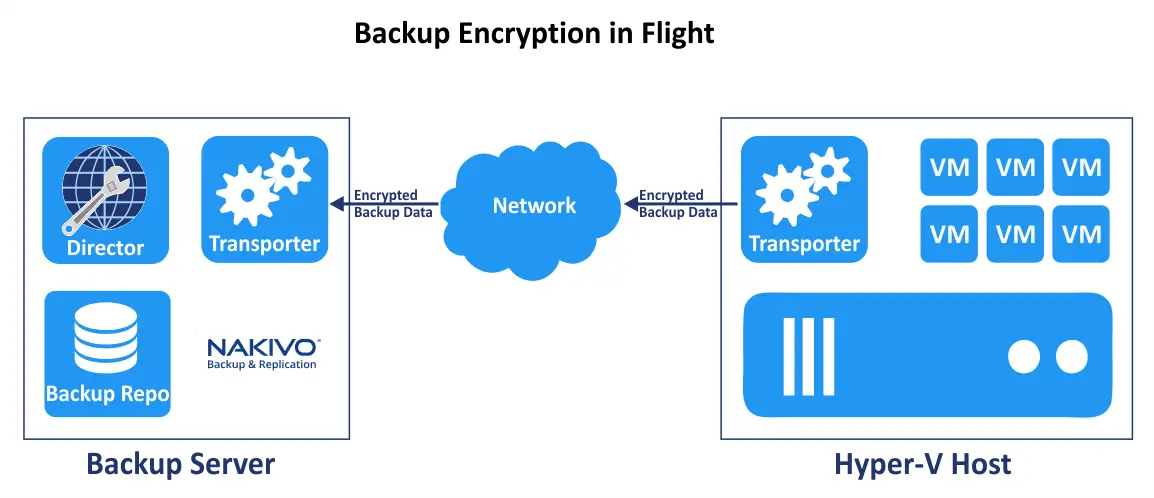

Chiffrement pour le transfert de données sur le réseau se produit entre les deux Transporters : le Transporter du côté source compress et chiffre les données avant de les envoyer au Transporter de destination, et le Transporter de destination déchiffre les données et les écrit dans un dépôt de sauvegarde.

Exigences pour le chiffrement du dépôt de sauvegarde

Le chiffrement de sauvegarde dans le stockage à la destination est disponible au niveau du dépôt de sauvegarde lors de la création d’un dépôt de sauvegarde dans NAKIVO Backup & Replication.

Le chiffrement du dépôt de sauvegarde est pris en charge pour les types de dépôt de sauvegarde incrémental avec complet et forever incrémental sur les systèmes d’exploitation Linux.

Comment activer le chiffrement de sauvegarde

Explorons comment activer différents types de chiffrement de sauvegarde dans la solution de protection des données NAKIVO.

Chiffrement de sauvegarde côté source (version 11.0 et supérieure)

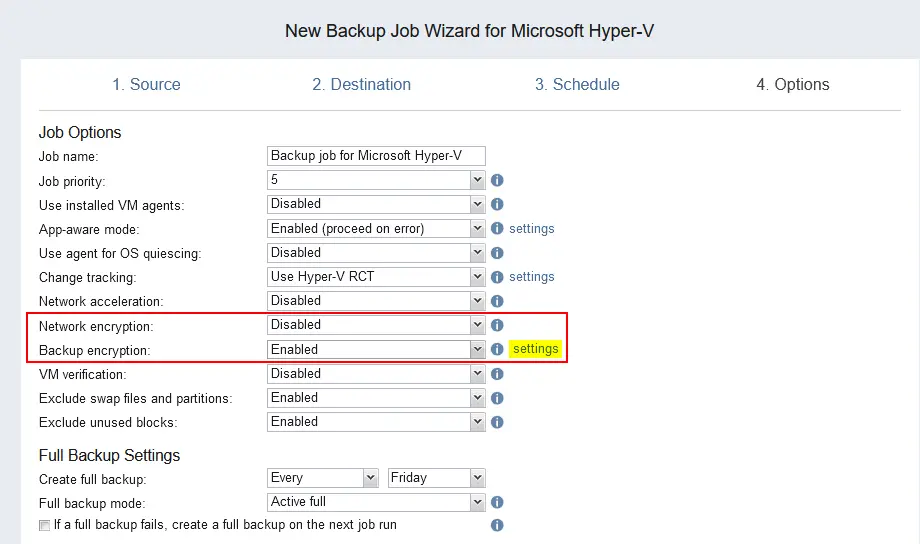

Dans NAKIVO Backup & Replication v11.0, vous pouvez configurer le chiffrement de sauvegarde côté source pour des transferts de données sécurisés et le stockage. Vous pouvez configurer ces options à l’étape Options de l’assistant de sauvegarde ou de copie de sauvegarde.

Le chiffrement de sauvegarde côté source signifie que les données sont chiffrées avant d’être envoyées au dépôt, c’est-à-dire côté source.

Pour activer le chiffrement de sauvegarde côté source au niveau du job de sauvegarde dans la version 11.0, procédez comme suit :

- Dans le menu déroulant Sécurité de sauvegarde, sélectionnez Activé.

- Cliquez sur Paramètres à la ligne Sécurité de sauvegarde pour définir le mot de passe de cryptage.

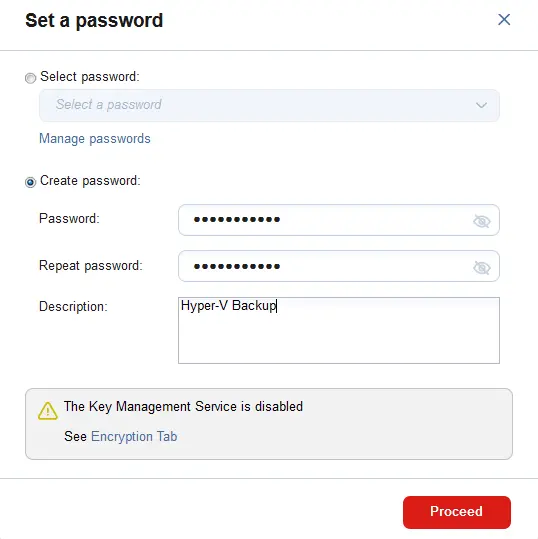

- Sélectionnez Créer un mot de passe, saisissez un mot de passe et confirmez le mot de passe.

Saisissez une description pour ce mot de passe. Le nom saisi dans la description sera affiché dans la liste des mots de passe que vous pouvez sélectionner ultérieurement pour différents jobs de sauvegarde. Nous utilisons Hyper-V Backup comme nom pour le mot de passe.

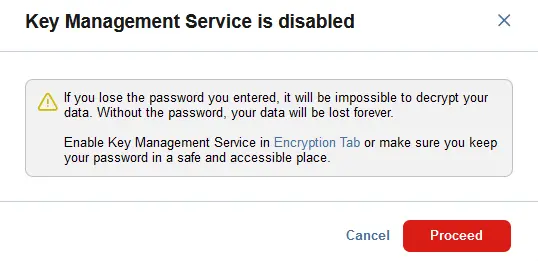

Si vous n’utilisez pas AWS KMS, vous verrez le message : Le service de gestion des clés est désactivé. Voir l’onglet Cryptage. Si vous avez configuré et activé AWS KMS, cet avertissement ne sera pas affiché. Notez que pour configurer KMS pour gérer vos mots de passe, vous devez d’abord ajouter votre compte AWS à l’inventaire de NAKIVO Backup & Replication.

Cliquez sur Procéder.

- Le mot de passe que vous avez saisi est appliqué automatiquement.

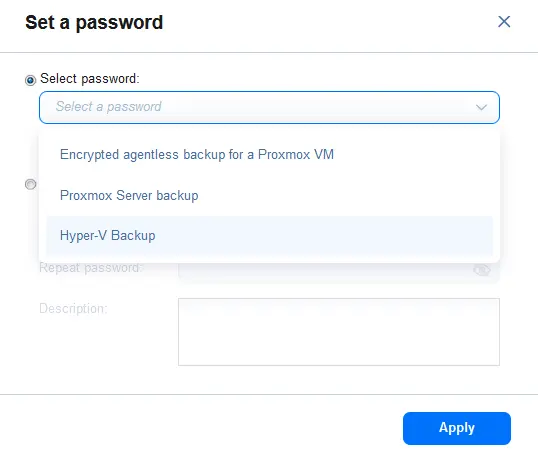

Vous pouvez également sélectionner un mot de passe existant.

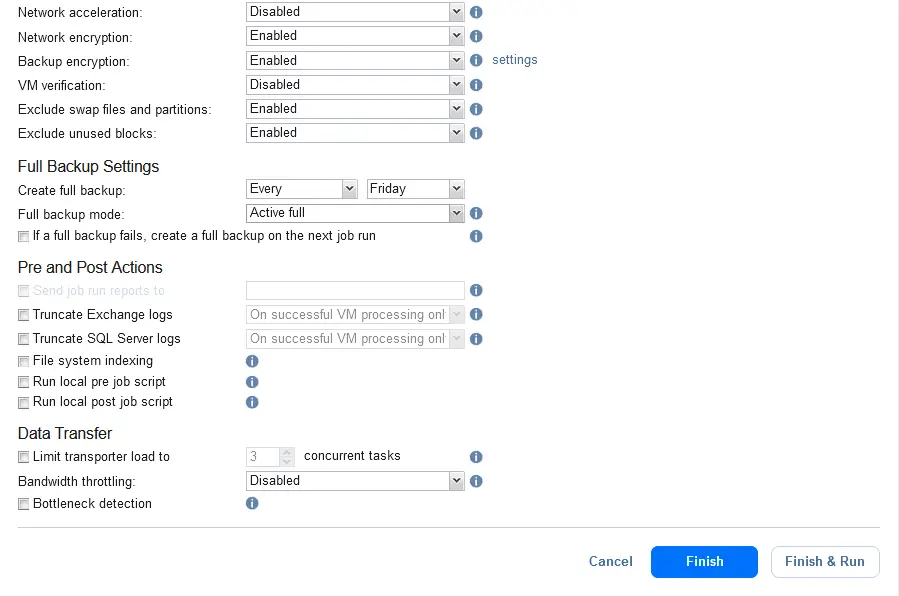

- Cliquez sur Terminer pour enregistrer les paramètres du job ou cliquez sur Terminer et exécuter pour enregistrer les paramètres et exécuter le job avec le chiffrement de sauvegarde configuré.

- Lors de l’application des paramètres du job, vous verrez un avertissement indiquant que la sauvegarde est protégée par un mot de passe et que si vous perdez ce mot de passe, il sera impossible de déchiffrer les données. Cet avertissement est affiché si vous n’avez pas activé le service de gestion des clés AWS. Cliquez sur Procéder.

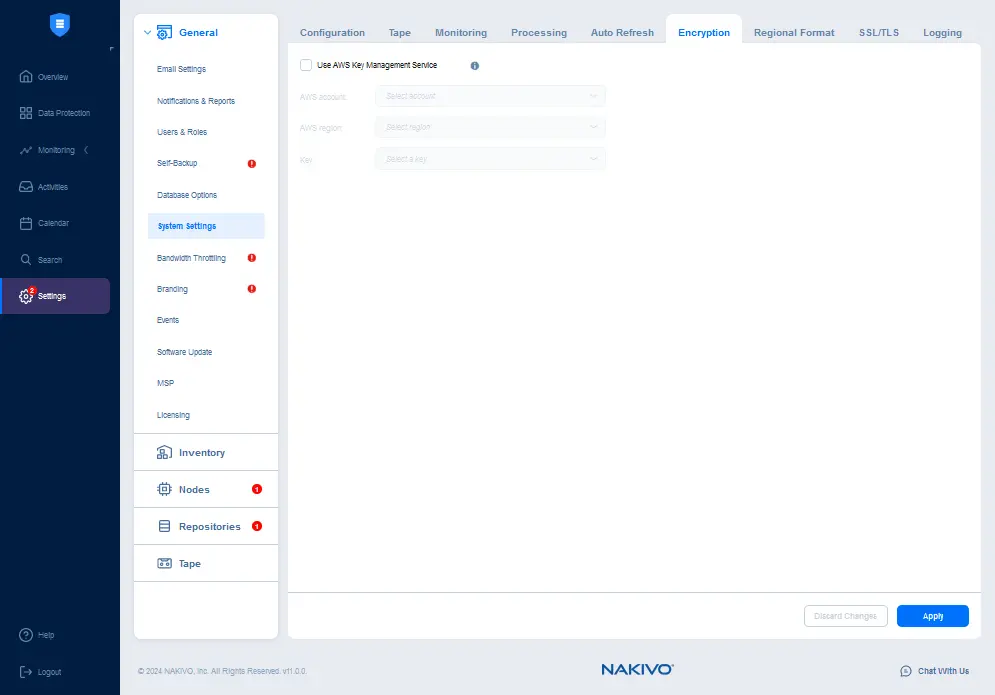

Vous pouvez utiliser le service de gestion des clés AWS (AWS KMS) pour vous assurer de ne pas perdre les mots de passe de cryptage que vous définissez pour les sauvegardes. Pour utiliser AWS KMS, dans l’interface web de NAKIVO Backup & Replication, allez à Paramètres > Général > Paramètres système, sélectionnez l’onglet Cryptage et cochez la case Utiliser le service de gestion des clés AWS. N’oubliez pas que vous devez ajouter le compte AWS à l’inventaire de NAKIVO Backup & Replication avant d’activer AWS KMS.

Configurer le cryptage réseau pour les sauvegardes

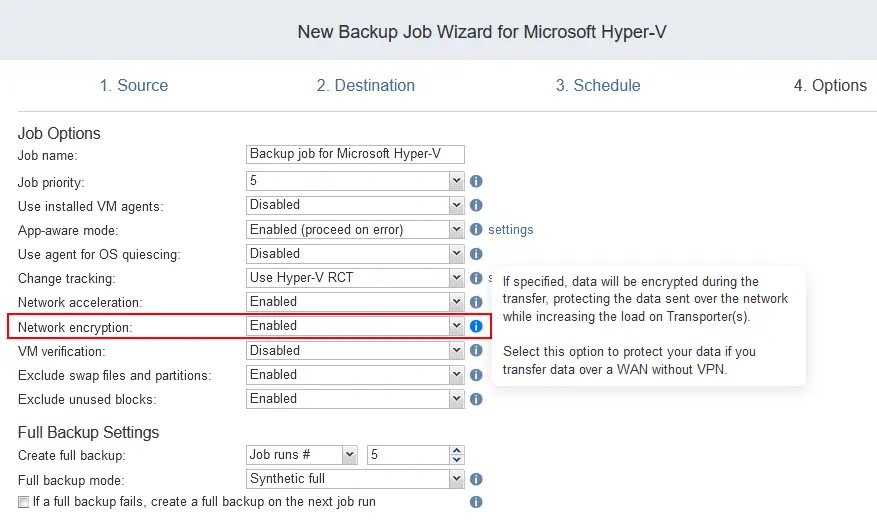

Nous pouvons améliorer le niveau de sécurité et configurer le cryptage des données de sauvegarde lors de leur transfert sur le réseau. L’une des principales exigences pour les versions antérieures à v10.11 pour que cette fonctionnalité fonctionne est que deux Transporters doivent être installés sur des machines différentes.

Nous pouvons ajouter un hôte Hyper-V à l’inventaire et effectuer une sauvegarde d’une machine virtuelle Hyper-V en utilisant le cryptage réseau vers un stockage de sauvegarde chiffré. Lorsque nous ajoutons un hôte Hyper-V à l’inventaire de NAKIVO depuis l’interface web de la solution NAKIVO, un Transporter est installé sur l’hôte Hyper-V.

Cette configuration est visualisée dans la capture d’écran ci-dessous.

Jetzt können wir das Netzwerkverschlüsselung für den Datenübertragung während der Sicherungsauftragskonfiguration konfigurieren. Geben Sie einen Anzeigenamen für den Job und andere Parameter ein.

În la liste déroulante Cryptage réseau, sélectionnez Activé. Ce paramètre est actif car deux Transporters sont utilisés pour transférer les données de sauvegarde entre les machines.

Nous pouvons également déployer un Transporter sur la machine distante qui peut être située sur un site local pour augmenter le nombre de charges de travail traitées à备份. Un Transporter peut être déployé sur une machine distante sur un site distant pour stocker les sauvegardes et les copies de sauvegarde pour mettre en œuvre la rule de sauvegarde 3-2-1. Dans ce cas, les données de sauvegarde transférées sur le réseau peuvent être chiffrées et protégées contre les failles même si vous ne pouvez pas utiliser une connexion VPN chiffrée.

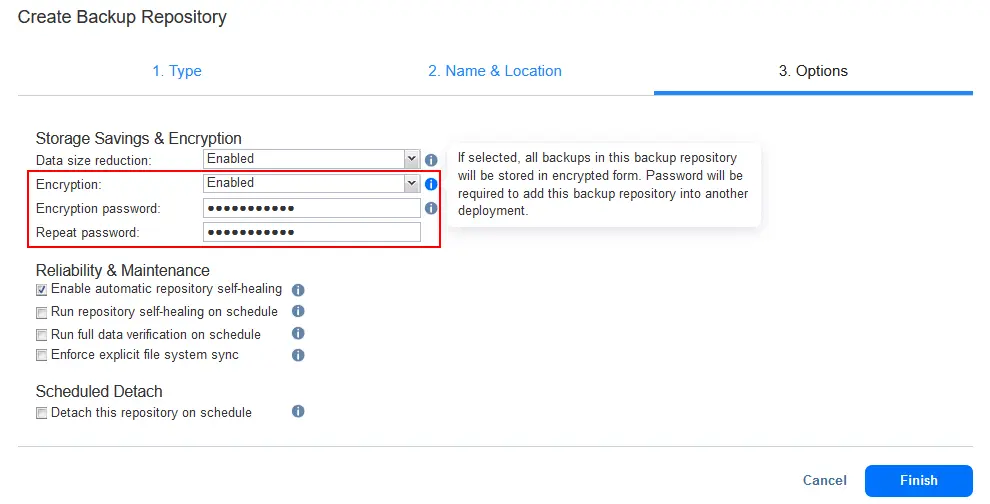

Activer le chiffrement pour un dépôt de sauvegarde

Vous pouvez configurer le chiffrement de sauvegarde pour l’ensemble du dépôt lors de la création d’un dépôt de sauvegarde. Cette fonctionnalité est disponible dans NAKIVO Backup & Replication depuis la version v5.7. Si vous avez créé un dépôt de sauvegarde sans chiffrement auparavant, vous devez créer un nouveau dépôt pour activer le chiffrement au niveau du dépôt de sauvegarde. Le Transporter d’intégration a été installé par défaut. Créons un dépôt de sauvegarde et nous concentrerons sur l’activation du chiffrement des sauvegardes.

REMARQUE : Activer le chiffrement pour l’ensemble du dépôt de sauvegarde désactive la fonction d’immutabilité pour les sauvegardes stockées dans ce dépôt. Cette fonctionnalité n’est disponible que pour les dépôts de sauvegarde sur des machines basées sur Linux.

Les paramètres de chiffrement pour l’ensemble du dépôt de sauvegarde sont configurés à l’étape Options de l’assistant de création d’un dépôt de sauvegarde :

- Dans le menu déroulant Chiffrement, sélectionnez Activé. Ensuite, les champs de mot de passe apparaissent ci-dessous.

- Entrez le mot de passe de cryptage et confirmez ce mot de passe.

- Appuyez sur Terminer pour terminer la création d’un dépôt de sauvegarde chiffré.

À partir de maintenant, toutes les sauvegardes stockées dans ce dépôt de sauvegarde seront chiffrées.

Récupération à partir de sauvegardes chiffrées

La récupération des données à partir de sauvegardes chiffrées est similaire aux sauvegardes non chiffrées. Si le KMS n’est pas activé ou si un dépôt est attaché à une nouvelle instance de solution NAKIVO, vous devez fournir à nouveau les mots de passe pour permettre la récupération. En d’autres termes, si vous attachez un dépôt de sauvegarde chiffré à une instance de NAKIVO Backup & Replication (une autre instance ou une nouvelle installation du Directeur), vous devez saisir le mot de passe de cryptage précédemment défini pour ce dépôt de sauvegarde (si vous avez activé le cryptage au niveau du dépôt).

Si le KMS était activé lors du cryptage des sauvegardes après l’attachement d’un dépôt à une nouvelle instance de solution NAKIVO, vous devez simplement activer à nouveau le KMS et sélectionner la clé appropriée (celle utilisée la dernière fois). Dans ce cas, vous n’aurez pas besoin de ressaisir tous les mots de passe.

Source:

https://www.nakivo.com/blog/how-to-enable-backup-encryption/