La sauvegarde des données est essentielle pour prévenir la perte de données et garantir une récupération rapide. Une partie d’une stratégie de protection des données sécurisée et résiliente est le chiffrage des sauvegardes pour prévenir les intrusions et l’accès aux données par des personnes non autorisées. Cet article de blog couvre les types de chiffrage en fonction de l’endroit où les données sont chiffrées et explique comment une approche spécifique peut être utilisée pour une stratégie efficace de chiffrage des sauvegardes.

Types de chiffrage des sauvegardes

Le chiffrage peut être classé en différentes catégories en fonction de l’algorithme de chiffrage, de la longueur de la clé et de l’emplacement où le chiffrage est effectué. Le chiffrage côté source et le chiffrage côté cible sont des termes utilisés dans le contexte du chiffrage des données, en particulier lorsque les données sont transférées entre des systèmes, comme dans le stockage cloud ou les scénarios de sauvegarde des données. Ils font référence à l’endroit où les processus de chiffrage et de déchiffrement ont lieu.

Chiffrage côté source

Le chiffrage côté source, également connu sous le nom de chiffrage côté client, implique de chiffrer les données sur le système du client (source) avant qu’elles ne soient transmises à un autre système, comme un service de stockage cloud ou un serveur distant. Ce processus garantit que les données sont protégées dès qu’elles quittent le contrôle du client, en maintenant leur confidentialité et leur intégrité tout au long de la transmission et du stockage.

REMARQUE : Le chiffrage côté source est étroitement lié à ce que l’on appelle souvent le chiffrage côté client. En fait, les deux termes sont fréquemment utilisés de manière interchangeable, bien que le contexte puisse varier en fonction de l’application ou du système spécifique en question.

Comment fonctionne le chiffrage côté source

Lorsqu’un utilisateur ou une application génère des données sur un appareil, comme un ordinateur ou un serveur, les données sont d’abord chiffrées localement sur cet appareil. Le processus de chiffrement utilise un algorithme de chiffrement puissant, comme AES (Advanced Encryption Standard), qui transforme les données lisibles en un format chiffré qui est illisible sans la clé de déchiffrement correspondante. Cette clé de chiffrement est généralement gérée par le client, ce qui signifie que seul le client – ou les entités autorisées avec accès à la clé – peuvent déchiffrer et accéder aux données d’origine.

Une fois les données chiffrées, elles sont transmises au système de destination. Pendant cette transmission, les données restent chiffrées, réduisant le risque de violations si elles sont interceptées. Puisque les données sont déjà chiffrées avant de quitter l’environnement du client, le système de réception n’a pas besoin de connaître son contenu ou de pouvoir le déchiffrer.

Après avoir atteint le système cible, les données sont stockées dans leur état chiffré. Le serveur ou le service de stockage conserve uniquement les données chiffrées et ne possède généralement pas accès aux clés de déchiffrement, ce qui signifie qu’il ne peut pas déchiffrer les données de lui-même. Cette configuration assure que les données restent sécurisées même si le système de stockage est compromis, car les données ne peuvent pas être lues sans la bonne clé de déchiffrement.

Lorsque le client ou un utilisateur autorisé a besoin d’accéder aux données stockées, les données chiffrées sont récupérées du système cible et retournées au client (système source). Le client utilise alors la clé de déchiffrement d’origine pour déchiffrer les données localement, les restaurant dans leur forme originale, lisible. Ce processus de déchiffrement se déroule entièrement sur le système du client, assurant que les données restent sous le contrôle du client tout au long de leur cycle de vie.

Le chiffrement côté source est particulièrement précieux dans les scénarios où le client souhaite maintenir un contrôle sur la sécurité des données, comme lors du stockage d’informations sensibles dans des environnements cloud. Cependant, cela nécessite également que le client gère les clés de chiffrement de manière sécurisée, car la perte de ces clés rendrait les données définitivement inaccessibles. Cette approche offre un niveau élevé de protection des données.

Avantages du chiffrement côté source

Le chiffrement côté source permet au client de maintenir un contrôle complet sur le processus de chiffrement, y compris les clés de chiffrement. Cette approche garantit que les données sont protégées avant de quitter l’environnement du client, offrant un niveau de confiance et d’autonomie plus élevé. Le client peut personnaliser les méthodes de chiffrement et les stratégies de gestion des clés pour répondre à des exigences spécifiques de sécurité et de conformité, ce qui rend cette approche particulièrement avantageuse pour les données sensibles ou réglementées.

Sécurité

Un des principaux avantages de sécurité du chiffrement côté source est que les données sont chiffrées à leur origine, ce qui signifie qu’elles sont sécurisées pendant le transit et au repos. Puisque le client contrôle les clés de chiffrement, les données restent inaccessibles à quiconque, y compris aux fournisseurs de services ou aux tiers, qui ne possèdent pas les clés. En conséquence, le risque d’accès non autorisé ou de violations de données est significativement réduit, même si le système de stockage est compromis. De plus, le chiffrement est de bout en bout, garantissant que les données restent protégées tout au long de leur cycle de vie.

Performance

Le chiffrement côté source peut avoir un impact notable sur les performances, car les processus de chiffrement et de déchiffrement ont lieu sur le périphérique du client (source). Selon la taille et la complexité des données, cela peut nécessiter des ressources informatiques considérables, ce qui pourrait potentiellement ralentir les opérations, en particulier pour de grands ensembles de données ou des appareils à ressources limitées. La gestion des clés peut également ajouter de la complexité, nécessitant un maniement attentif pour éviter des goulets d’étranglement en performances ou une éventuelle perte de données si les clés sont mal gérées.

Chiffrement côté cible

Le chiffrement côté cible, également connu sous le nom de chiffrement côté serveur, fait référence au processus de chiffrement des données par le système cible (comme un fournisseur de services cloud, un serveur distant ou une base de données) après leur réception de la source (client). Cette approche de chiffrement est largement utilisée dans les services de stockage cloud, les bases de données et d’autres scénarios où les données doivent être protégées après leur réception et leur stockage. Cette méthode place la responsabilité du chiffrement et de la sécurisation des données sur le serveur (cible) plutôt que sur le client (source).

Comment fonctionne le chiffrement côté cible

Lorsqu’un client envoie des données à un système cible, les données arrivent généralement en clair, bien qu’elles puissent être protégées pendant la transmission à l’aide de protocoles de sécurité de la couche de transport tels que TLS/SSL. Une fois que les données atteignent le système cible, le serveur prend en charge le processus de chiffrement. Le serveur utilise un algorithme de chiffrement puissant, comme AES (Advanced Encryption Standard), pour convertir les données en format chiffré. Cela garantit que les données sont protégées et non lisibles par tout utilisateur ou application qui pourrait obtenir un accès non autorisé au stockage du serveur.

Le serveur cible gère les clés de cryptage nécessaires pour ce processus. Ces clés peuvent être générées et stockées par le serveur lui-même, ou elles peuvent être gérées via un service de gestion des clés dédié (KMS). Les clés de cryptage sont cruciales pour le cryptage et le décryptage des données et leur gestion est essentielle pour maintenir la sécurité des données chiffrées.

Après avoir chiffré les données, le serveur cible les stocke sous leur forme chiffrée, que ce soit sur disque, dans une base de données ou au sein d’un système de stockage cloud. Les données restent chiffrées au repos, ce qui signifie que même si le support de stockage physique est accès par des individus non autorisés, ils ne verraient que les données chiffrées, qui seraient inutiles sans la clé de déchiffrement.

Lorsqu’un utilisateur ou un système autorisé demande les données, le serveur les déchiffre avant de les renvoyer au client. Ce processus de déchiffrement est généralement invisible pour le client, qui pourrait même ne pas être au courant que les données étaient chiffrées pendant le stockage. Le client reçoit les données dans leur forme originale et lisible, prêtes à être utilisées.

Le cryptage côté cible simplifie le processus pour le client (côté source), car le client n’a pas besoin de se soucier de gérer le cryptage ou de gérer les clés. Le serveur ou le fournisseur de cloud assume ces responsabilités, assurant que les données sont uniformément chiffrées et protégées selon les politiques de sécurité du fournisseur. Cependant, cela signifie également que le client doit faire confiance au serveur pour gérer les clés de cryptage en toute sécurité et pour effectuer correctement les processus de cryptage et de décryptage.

Cette méthode est couramment utilisée dans les services de stockage en nuage, les bases de données et d’autres environnements où de grandes quantités de données doivent être stockées en toute sécurité. Elle offre un moyen efficace de protéger les données au repos, ce qui en fait un choix populaire pour les organisations qui veulent assurer la sécurité des données sans ajouter de complexité à l’opération du côté du client.

Avantages du chiffrement côté cible

Le chiffrement côté cible simplifie le processus de chiffrement pour le client du côté de la source en transférant la responsabilité au serveur cible ou au fournisseur de cloud. Le client n’a pas à se préoccuper de la mise en œuvre des algorithmes de chiffrement ou de la gestion des clés de chiffrement, car ces tâches sont prises en charge par le système cible. Il est ainsi plus facile d’intégrer le chiffrement dans les flux de travail existants, en particulier dans les environnements où la facilité d’utilisation et l’évolutivité sont importantes. Il garantit également une application cohérente des politiques de chiffrement pour toutes les données stockées sur le serveur.

Sécurité

Alors que le chiffrement côté cible garantit que les données sont chiffrées au repos, il exige du client qu’il fasse confiance au serveur ou au fournisseur de cloud pour gérer le processus de chiffrement et protéger les clés de chiffrement. La sécurité des données dépend de la capacité du serveur à gérer correctement les clés et à appliquer les politiques de sécurité. Toutefois, si le serveur est compromis, il existe un risque potentiel que des utilisateurs non autorisés accèdent à la fois aux données cryptées et aux clés nécessaires pour les décrypter. Pour atténuer ce risque, de nombreux services offrent des fonctions de sécurité supplémentaires, telles que des services de gestion des clés (KMS) et des modules de sécurité matériels (HSM) pour renforcer la protection des clés.

Performance

L’encryption côté cible a généralement un impact moindre sur les performances du client (côté source), car les opérations lourdes de cryptage et de décryptage sont effectuées par le serveur cible. Cela peut entraîner de meilleures performances côté client, en particulier pour les appareils ayant une puissance de traitement limitée. Cependant, les processus de cryptage et de décryptage consomment toujours des ressources sur le serveur, ce qui peut affecter les performances du serveur, surtout dans des environnements à forte demande. De plus, la nécessité de décrypter les données sur le serveur avant de les renvoyer au client peut introduire un certain délai, bien que cela soit souvent minime dans des systèmes bien optimisés.

Cryptage Côté Source vs Cryptage Côté Cible

Le tableau ci-dessous énumère les principaux paramètres pour résumer les différences entre le cryptage côté source et le cryptage côté cible (cryptage côté client vs cryptage côté serveur).

| Caractéristique/Aspect | Chiffrement Côté Source | Chiffrement Côté Destination |

| Définition | Le chiffrement des données est effectué à la source avant leur transmission. | Le chiffrement des données est effectué une fois qu’elles atteignent leur destination. |

| Contrôle | En général, le propriétaire ou l’expéditeur des données a le contrôle sur le processus de chiffrement et les clés. | Le destinataire des données ou le fournisseur de service de stockage gère généralement le processus de chiffrement et les clés. |

| Gestion des clés | Les clés sont généralement contrôlées et gérées par l’expéditeur/propriétaire des données. | Les clés sont gérées par le destinataire des données ou le fournisseur de service de stockage. |

| Responsabilité de sécurité | La responsabilité principale incombe à l’expéditeur des données pour s’assurer que les données sont chiffrées avant la transmission. | La responsabilité principale incombe au destinataire des données ou au fournisseur de service de stockage pour chiffrer les données à la réception. |

| Sécurité de transmission | Les données sont chiffrées pendant le transit, offrant une sécurité contre l’interception. | Les données pourraient potentiellement être interceptées en clair pendant le transit si elles ne sont pas chiffrées ; se concentre davantage sur la protection des données stockées. |

| Complexité d’intégration | Peut nécessiter plus de travail d’intégration de la part de l’expéditeur des données pour mettre en œuvre les mécanismes de chiffrement. | Generalement plus facile à mettre en œuvre depuis que le processus de chiffrement se produit post-réception, souvent en utilisant des outils de service standard. |

| Impact sur les performances | Potentiel surcoût en performance du côté client dû aux processus de chiffrement avant l’envoi des données. | Moins d’impact sur le côté client ; le surcoût en performance est du côté serveur ou de stockage dû aux processus de chiffrement à la réception. |

| Conformité et politique | Permet aux expéditeurs de se conformer à des politiques et réglementations spécifiques de protection des données en contrôlant eux-mêmes le chiffrement. | Peut satisfaire les exigences de conformité liées aux politiques de chiffrement des données au repos et aux responsabilités du dépositaire des données. |

| Cas d’utilisation | Utile dans des scénarios où la transmission sécurisée est cruciale, comme l’échange de données sensibles. | Commun dans les solutions de stockage cloud et de entrepôt de données où la protection des données est nécessaire principalement pour les données stockées. |

Cryptage de sauvegarde côté source avec NAKIVO

Les types de cryptage côté source et côté cible peuvent être utilisés pour la sauvegarde des données. Exploquons le cryptage côté source dans le contexte de la sauvegarde des données.

NAKIVO Backup & Replication est une solution avancée de protection des données qui prend en charge le chiffrement des sauvegardes. Un algorithme puissant AES-256 (la longueur de 256 bits de la clé de chiffrement) est utilisé pour le chiffrement dans la solution NAKIVO. Le chiffrement peut être configuré au niveau du dépôt de sauvegarde (pour toutes les sauvegardes stockées dans un dépôt de sauvegarde) en tant que chiffrement cible. L’autre option consiste à configurer le chiffrement au niveau du job de sauvegarde en utilisant le chiffrement côté source. En conséquence, les sauvegardes sont chiffrées pendant les transferts et stockées sous forme de données chiffrées dans le dépôt de sauvegarde.

Le chiffrement de sauvegarde côté source nécessite la saisie d’un mot de passe. Un hachage puissant généré sur la base du mot de passe fourni est utilisé pour créer la clé de chiffrement/déchiffrement. Il est important de ne pas perdre le mot de passe de chiffrement, car vous ne pourrez pas restaurer les données de la sauvegarde chiffrée sans ce mot de passe.

Exigences pour le chiffrement côté source:

- NAKIVO Backup & Replication v11.0 ou plus récent

- Type de stockage des données : Incremental avec sauvegarde complète (la bande est également prise en charge)

Configuration du chiffrement côté source

Le chiffrement côté source pour les sauvegardes est configuré dans l’interface web au niveau du job.

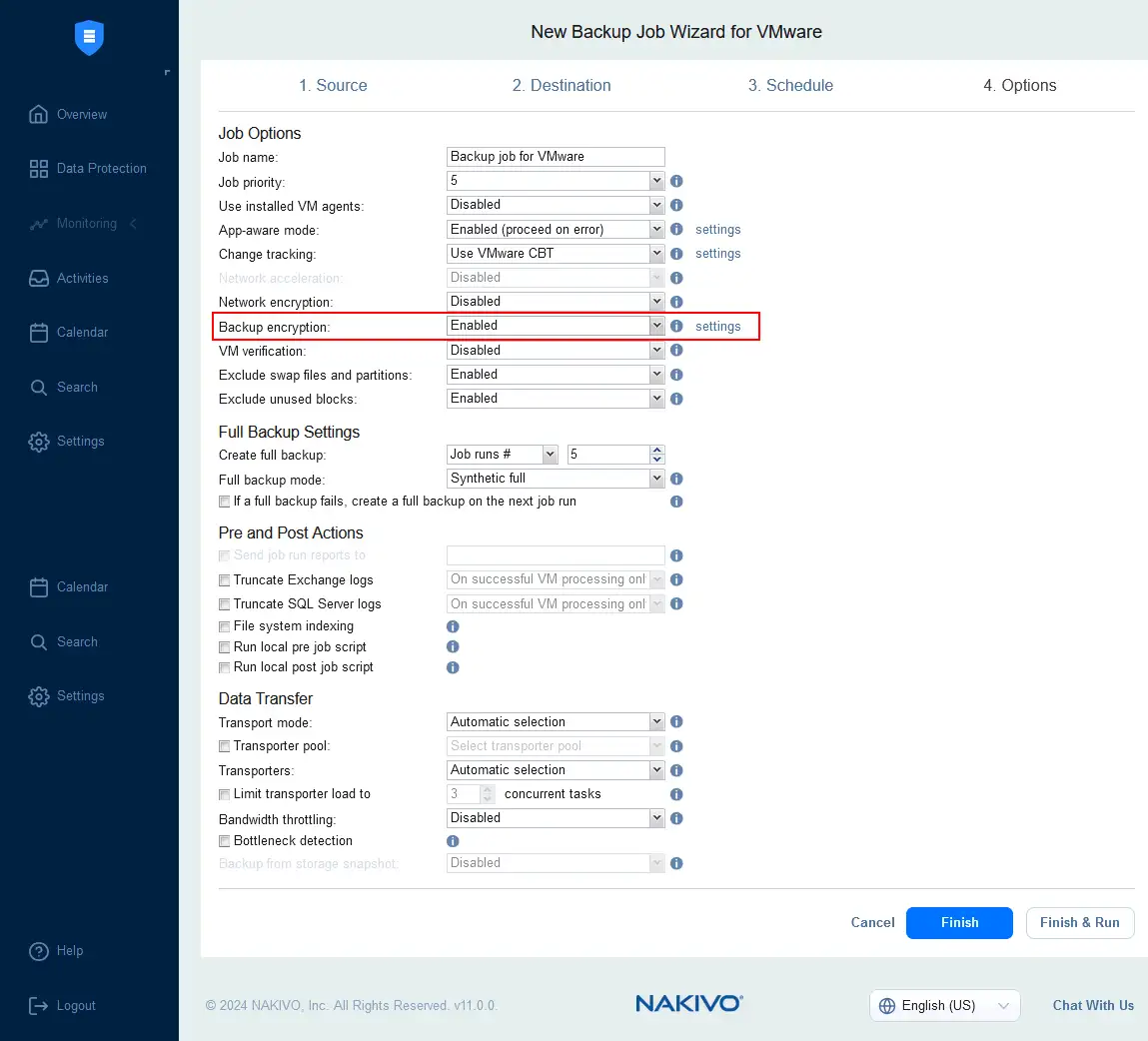

- Accédez à l’étape Options de l’assistant de job de sauvegarde dans NAKIVO Backup & Replication pour définir les options de chiffrement.

- Définissez l’option Chiffrement de sauvegarde sur Activé pour mettre en œuvre le chiffrement du côté source pour une sauvegarde.

REMARQUE : Lorsque le chiffrement du réseau est activé, les données sauvegardées sont chiffrées avant d’être transférées sur le réseau et déchiffrées lors de l’écriture dans le dépôt de sauvegarde de destination. La charge des Transporteurs augmente pour chiffrer et déchiffrer les données. Lorsque le chiffrement de sauvegarde est activé, les données sont chiffrées du côté source, sont transférées sous forme de données chiffrées et sont stockées sous forme de données chiffrées dans le dépôt de sauvegarde. Activer à la fois le chiffrement de sauvegarde et le chiffrement du réseau augmente la charge pour un double chiffrement des données et n’est pas nécessaire.

- Cliquez sur Paramètres pour définir une clé de cryptage.

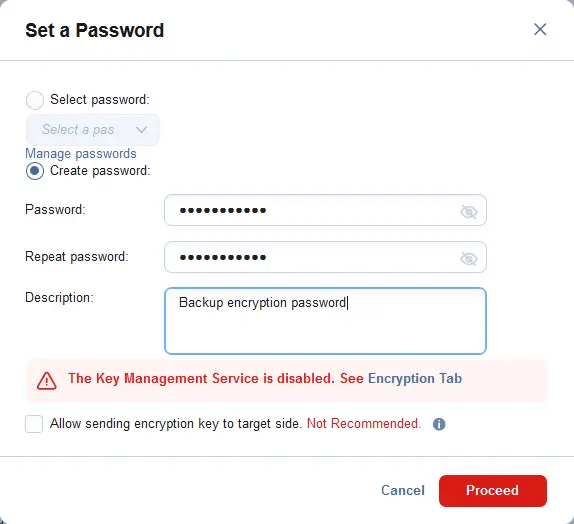

- Définissez les paramètres nécessaires dans la fenêtre Définir un mot de passe.

- Créez un nouveau mot de passe et confirmez le mot de passe.

- Entrez une description, par exemple, cryptage de sauvegarde mot de passe.

Lorsque vous appuyez sur Procéder, le nouveau mot de passe est enregistré dans la base de données du NAKIVO Director, et vous pouvez plus tard sélectionner ce mot de passe pour d’autres jobs de sauvegarde.

Vous pouvez également configurer un Service de Gestion des Clés (KMS) pour des mesures de protection supplémentaires. NAKIVO Backup & Replication prend en charge AWS KMS.

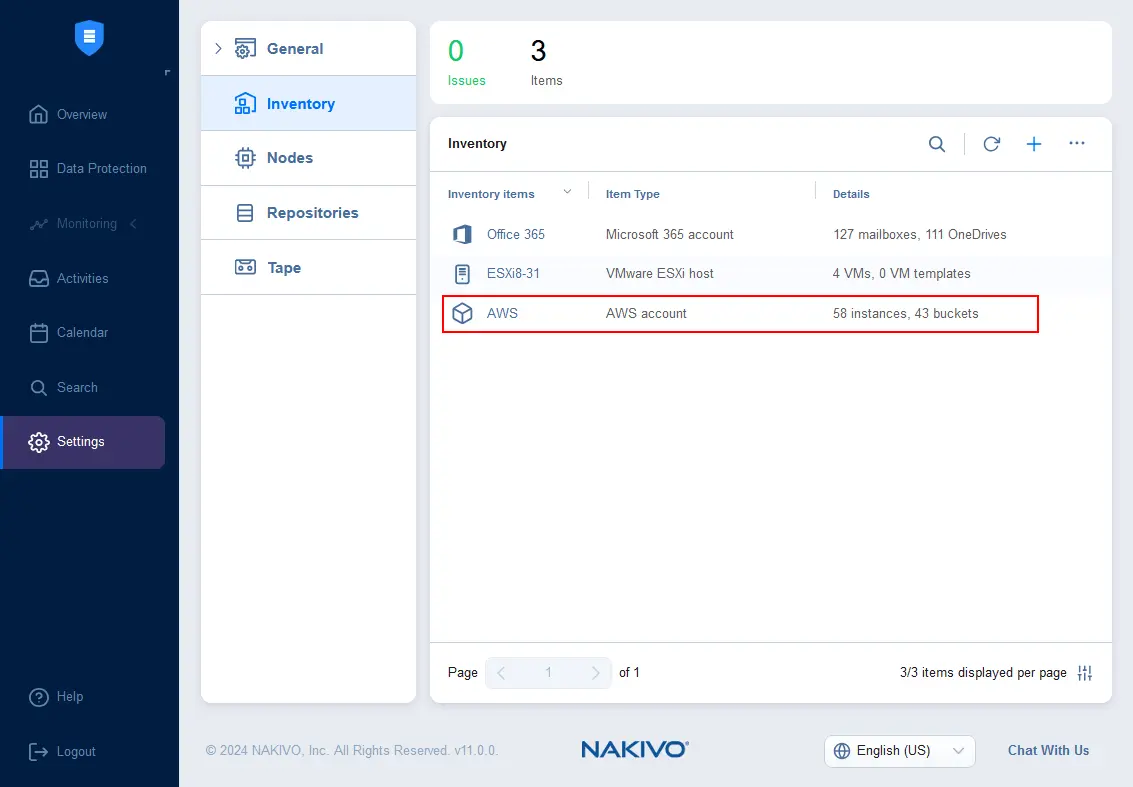

- Pour activer AWS KMS, vous devez ajouter un compte AWS à l’inventaire NAKIVO.

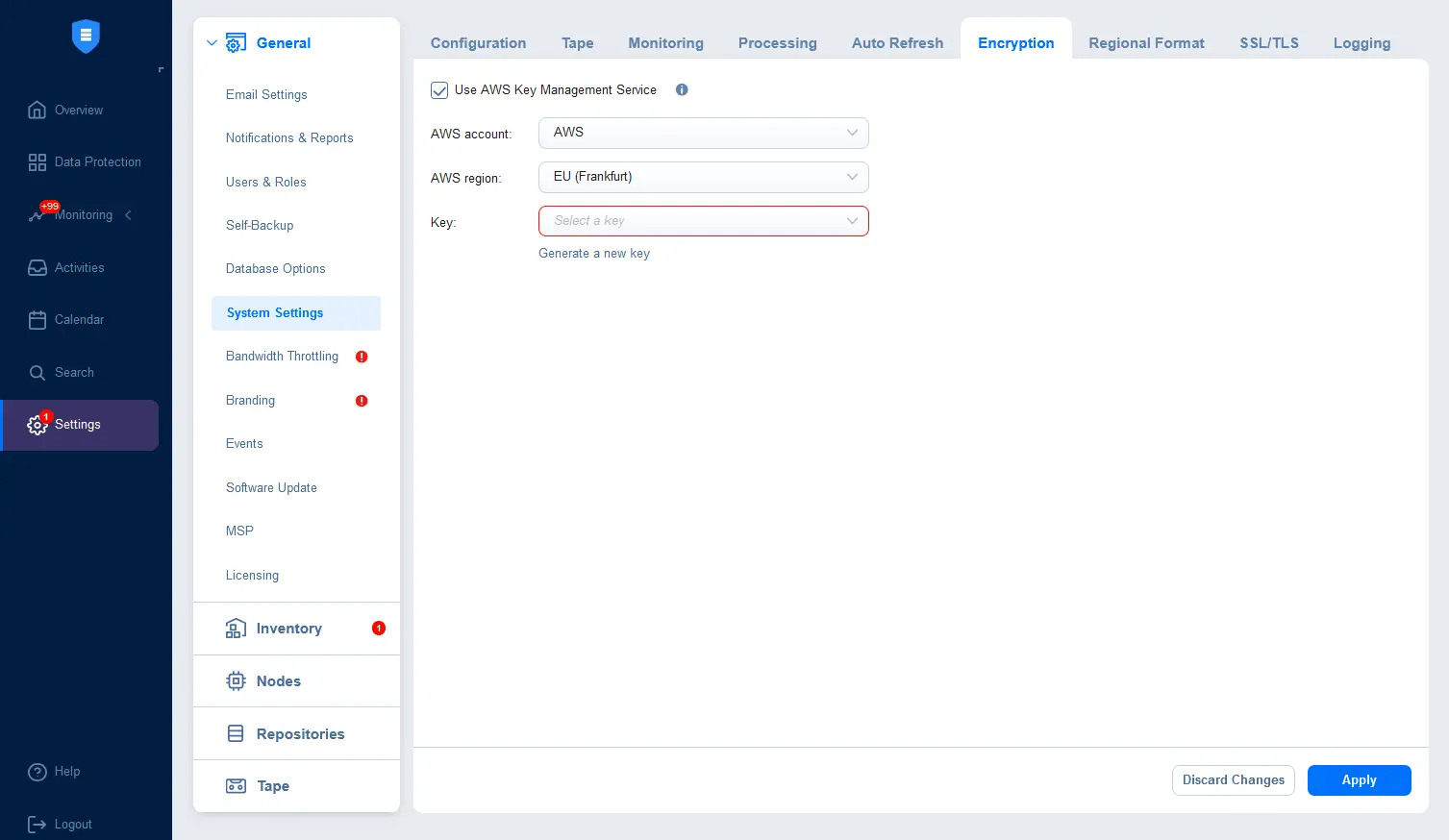

- Pour activer le Service de Gestion des Clés AWS pour le chiffrement des sauvegardes, allez dans Paramètres > Général > Paramètres Système et passez à l’onglet Chiffrement.

- Sélectionnez la case Utiliser le Service de Gestion des Clés AWS.

- Sélectionnez un compte AWS ajouté à l’inventaire NAKIVO.

- Sélectionnez une région AWS.

- Sélectionnez une clé.

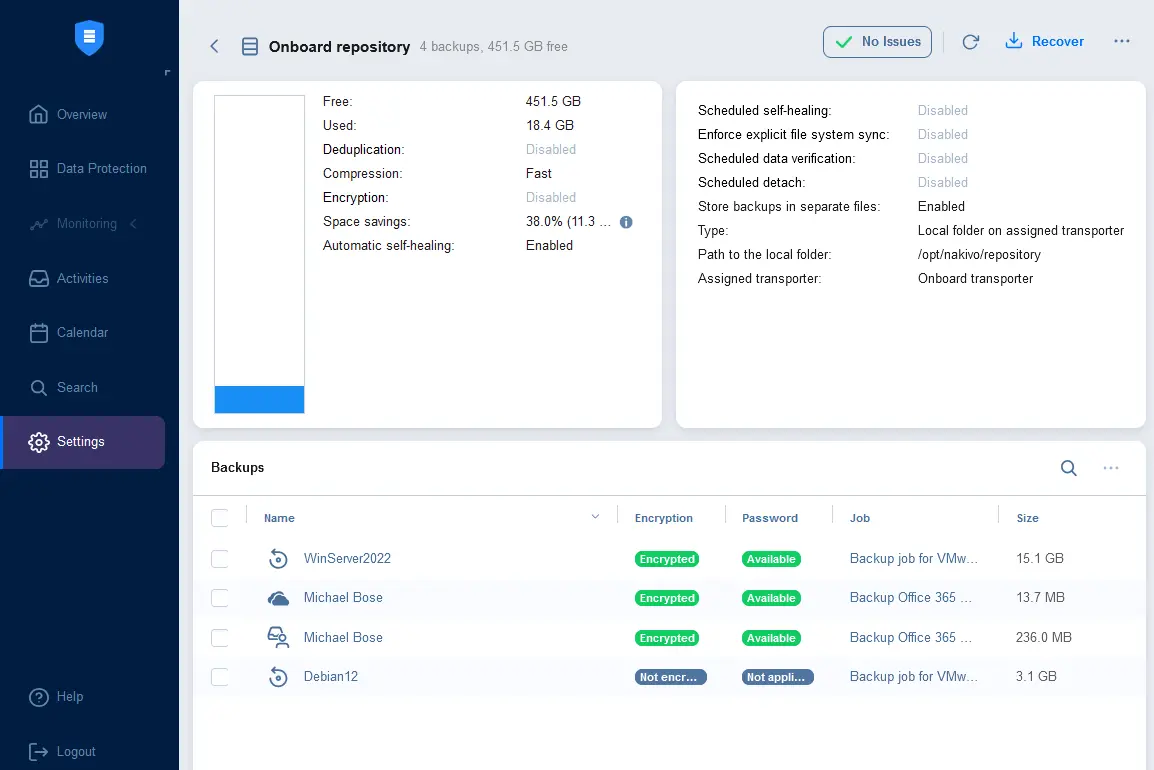

Vous pouvez vérifier l’état du chiffrement en allant dans Réglages > Référentiels et en sélectionnant un référentiel de sauvegarde (par exemple, le Référentiel embarqué). Cliquez sur le nom du référentiel pour afficher la liste des sauvegardes dans ce référentiel.

Cette page affiche le nom de la sauvegarde, l’état du cryptage, l’état du mot de passe de cryptage, le nom du travail et la taille.

Cryptage de la sauvegarde état:

- Encrypté

- Non crypté

État du mot de passe d’encryptage:

- Disponible – un hachage du mot de passe correspondant est enregistré dans la base de données de NAKIVO Director.

- Non disponible – une sauvegarde (point de récupération) est cryptée, mais le hachage du mot de passe de cryptage n’est pas disponible dans la base de données du Director.

- Non applicable – s’affiche si un point de récupération d’une sauvegarde n’est pas crypté.

Vous pouvez modifier les options de la tâche de sauvegarde à tout moment et changer les paramètres de cryptage de la sauvegarde.

Conclusion

Le cryptage côté source est une mesure sûre et efficace pour protéger les données sauvegardées lors de leur transfert sur le réseau et de leur stockage dans un référentiel de sauvegarde cible. Ce type de cryptage de sauvegarde est efficace pour différents scénarios, y compris une sauvegarde locale et une sauvegarde dans le nuage public. L’utilisation de mots de passe pour générer des clés de chiffrement est abordable et conviviale pour les utilisateurs. De plus, le service avancé de gestion des clés, tel que AWS KMS, peut être utilisé pour éviter d’oublier ou de perdre les clés de chiffrement.

Téléchargez la dernière version de NAKIVO Backup & Replication qui prend en charge le chiffrement côté source et le chiffrement côté destination pour mettre en œuvre efficacement votre stratégie de sauvegarde.

Source:

https://www.nakivo.com/blog/backup-encryption-options/