Les attaques liées à l’identité se produisent souvent et peuvent entraîner la compromission des comptes utilisateur. Quelques exemples de ces attaques d’identité sont le phishing et le password spray. Les attaquants deviennent de plus en plus créatifs et intelligents. Un utilisateur unique qui n’est pas suffisamment informé des dangers des menaces telles que le phishing pourrait bien être le point d’entrée de ces activités malveillantes. C’est là que la MFA (authentification multifacteur) d’Office 365 entre en jeu.

Heureusement, il existe plusieurs couches de sécurité disponibles pour protéger les identités des utilisateurs d’Office 365 ; l’authentification multifacteur (MFA). Comme son nom l’indique, la MFA utilise plusieurs couches d’authentification. Généralement, il s’agit de :

- Quelque chose que vous savez (mot de passe, NIP)

- Quelque chose que vous avez (clé de sécurité, générateur de jetons)

- Quelque chose que vous êtes (biométrie ; visage, empreinte digitale)

Pensez à la MFA comme à la vitamine que vous prenez. Vous n’aimez pas ça et parfois c’est ennuyeux. Mais, c’est ce qui vous aide à vous protéger des méchants. Le point important, c’est qu’il vaut mieux prévenir le vol d’informations d’identification que réagir après qu’il se soit déjà produit.

Dans cet article, vous apprendrez comment contrôler l’accès aux services de Microsoft Office 365 en utilisant la MFA et les stratégies conditionnelles.

Note : Le nom Office 365 a été remplacé par le terme Microsoft 365. Vous pouvez constater que les noms Microsoft 365 et Office 365 peuvent être utilisés de manière interchangeable dans cet article.

Prérequis

Dans cet article, nous supposons que vous avez une certaine connaissance de travail d’Office 365 et d’Azure Active Directory. Pour suivre les exemples, vous devez avoir un accès administrateur à un locataire Office 365, de préférence à un locataire de test. Il est fortement déconseillé d’utiliser votre locataire de production Office 365.

Utilisation des paramètres par défaut de sécurité pour appliquer l’authentification multi-facteurs

Une façon de configurer l’authentification multi-facteurs pour Office 365 est d’activer les paramètres par défaut de sécurité dans Azure Active Directory. Activer les paramètres par défaut de sécurité signifie activer un ensemble prédéfini de paramètres de sécurité dans votre locataire Office 365.

Ces paramètres de sécurité comprennent :

- Authentification multi-facteurs obligatoire pour les administrateurs. Les comptes administrateurs d’Office 365 sont protégés en utilisant l’authentification multi-facteurs comme méthode plus sûre de vérification d’identité.

- Authentification multi-facteurs obligatoire pour tous les utilisateurs. Tous les utilisateurs doivent configurer l’authentification multi-facteurs dans Office 365.

- Blocage de l’authentification héritée. Les applications clientes qui n’utilisent pas l’authentification moderne ou celles qui utilisent des protocoles plus anciens comme IMAP ou POP3 seront bloquées pour toute tentative d’authentification.

- Protection des actions privilégiées. Cela s’applique à l’accès à Azure Resource Manager pour gérer votre locataire. Toute personne accédant à Azure Resource Manager devra fournir une méthode d’authentification supplémentaire.

Note : Si votre locataire Microsoft 365 a été créé le 22 octobre 2019 ou après, les paramètres de sécurité par défaut peuvent être activés dans votre locataire.

Quelques points à prendre en compte avant d’activer les paramètres de sécurité par défaut

Si vous avez lu les quatre points ci-dessus, vous devriez réaliser que l’activation des paramètres de sécurité par défaut offre d’excellents avantages, mais les impacts potentiels doivent être pris en compte. Une planification minutieuse est nécessaire pour veiller à ce que l’accès à Office 365 ne soit pas interrompu.

Une des situations que vous devez prendre en compte avant d’activer les paramètres de sécurité par défaut est lorsque vous avez des scripts PowerShell utilisés pour l’automatisation. Une fois que vous activez les paramètres de sécurité par défaut, ces scripts peuvent cesser de fonctionner.

Un autre impact potentiel est lorsque l’authentification moderne n’est pas activée dans Exchange Online. Les clients Outlook ne pourront pas s’authentifier en utilisant la MFA. Cette situation entraînera des boucles de connexion et empêchera les utilisateurs d’accéder à leurs boîtes aux lettres.

Note : L’utilisation des paramètres de sécurité par défaut ne permet pas un contrôle granulaire des paramètres de sécurité appliqués à l’ensemble de l’organisation. Il s’agit uniquement d’une configuration binaire.

Activation des paramètres de sécurité par défaut dans Azure Active Directory

Avertissement: Cet article ne vise pas à vous dire si vous devez activer les paramètres de sécurité par défaut dans votre locataire Office 365. Cet article ne couvre que la procédure « comment ». La décision d’activer les paramètres de sécurité par défaut vous incombe.

L’activation des paramètres de sécurité par défaut est aussi simple que basculer un seul interrupteur. En fait, le processus consiste littéralement à basculer un seul interrupteur.

Après avoir pris toutes les précautions nécessaires et effectué une planification minutieuse, suivez ces étapes pour activer les paramètres de sécurité par défaut et activer l’authentification multifacteur dans Office 365.

- Tout d’abord, connectez-vous au Centre d’administration Azure Active Directory.

- Ensuite, accédez à Azure Active Directory -> Propriétés.

- Ensuite, faites défiler jusqu’au bas de la page Propriétés et cliquez sur le lien Gérer les paramètres de sécurité par défaut.

- Enfin, cliquez sur Oui sous l’option Activer les paramètres de sécurité par défaut, puis cliquez sur Enregistrer.

Vous pouvez vous référer à la démonstration ci-dessous. Comme vous pouvez le voir, à la fin, vous devriez recevoir une confirmation en haut à droite de la page indiquant que la stratégie par défaut a été enregistrée.

Test de l’expérience de configuration de l’authentification multifacteur Office 365

Que se passe-t-il après l’activation de l’authentification multifacteur ? Les utilisateurs sont-ils automatiquement bloqués, ou ont-ils la possibilité de continuer sans authentification multifacteur pendant une période déterminée ? C’est ce que vous découvrirez dans cette section.

Tout comme pour toute modification de configuration, tout administrateur digne de ce nom prendrait les mesures supplémentaires nécessaires pour confirmer que les paramètres qu’il a mis en place fonctionnent réellement.

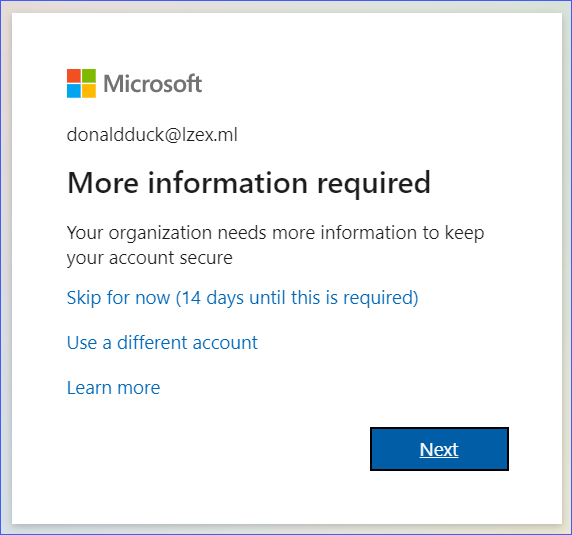

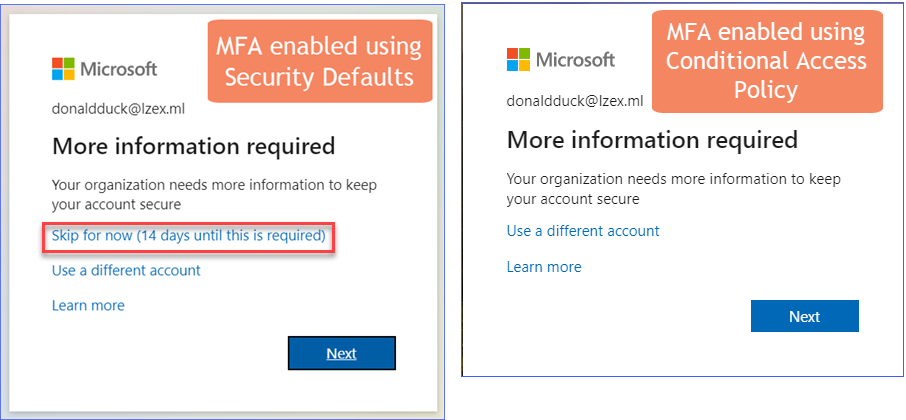

Les utilisateurs ne remarqueront pas immédiatement que la MFA a été activée, surtout s’ils sont déjà connectés à Office 365. Mais la prochaine fois que les utilisateurs devront se connecter à Microsoft 365, ils verront un message de connexion supplémentaire comme celui indiqué ci-dessous.

Comme vous pouvez le voir sur l’image ci-dessus, l’utilisateur dispose de plusieurs options. L’option Ignorer pour le moment signifie que l’utilisateur peut se connecter sans nécessiter la MFA jusqu’à ce que la période de grâce soit écoulée. Cependant, si l’utilisateur clique sur le bouton Suivant, le processus de configuration de son compte pour la MFA commencera.

Supposons que l’utilisateur ait cliqué sur le bouton Suivant. En général, il y a également une option pour spécifier un numéro de téléphone où l’utilisateur peut recevoir le code d’authentification par SMS. Mais, dans la démonstration ci-dessous, l’utilisateur a choisi de configurer l’application d’authentification Microsoft Authenticator.

À partir de ce moment, chaque fois qu’un utilisateur se connecte à Office 365, il devra effectuer une étape supplémentaire pour approuver ou fournir un code afin de passer l’authentification.

Remarque : Pour les anciennes applications et protocoles qui ne prennent pas en charge l’utilisation de l’authentification moderne et de la MFA, des mots de passe d’application peuvent être utilisés à la place. Pour plus d’informations, visitez la page Créer un mot de passe d’application pour Microsoft 365.

Utilisation des stratégies d’accès conditionnel pour imposer l’authentification multi-facteurs.

La mise en œuvre de politiques conditionnelles permet un meilleur contrôle des configurations de sécurité, par opposition à l’activation des paramètres de sécurité par défaut où les modifications sont uniformément appliquées à l’ensemble du locataire. Cependant, les politiques d’accès conditionnel nécessitent une licence Azure AD Premium (P1).

Voici quelques exemples de contrôle granulaire qui peuvent être obtenus avec des politiques conditionnelles :

- Sélectionnez les ressources Office 365 qui nécessitent une authentification multifacteur (MFA).

- Permettez l’accès aux ressources uniquement lorsque l’origine est un emplacement de confiance.

- Spécifiez les applications autorisées pour accéder aux ressources Office 365 telles que Exchange Online et SharePoint Online.

La liste ci-dessus présente quelques-uns des scénarios où les politiques d’accès conditionnel peuvent s’appliquer. Dans les sections suivantes, il y aura des exemples qui montrent comment créer des politiques conditionnelles et les tester également.

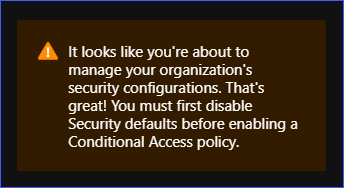

Remarque : l’utilisation de politiques d’accès conditionnel nécessite la désactivation des paramètres de sécurité par défaut. Cela signifie également que l’authentification multifacteur (MFA) dans Office 365 sera désactivée jusqu’à ce que vous activiez vos nouvelles politiques conditionnelles.

Création d’une politique d’accès conditionnel dans Office 365 pour activer MFA

Il arrive parfois que votre organisation décide que seul un service spécifique doit être protégé par MFA. Dans cet exemple, vous apprendrez comment créer une politique d’accès conditionnel pour exiger MFA uniquement lors de l’accès à Exchange Online.

Les politiques d’accès conditionnel ne peuvent être créées qu’en mode Rapport uniquement si les paramètres de sécurité par défaut sont activés dans votre locataire. Vous devez d’abord désactiver les paramètres de sécurité par défaut avant d’activer les politiques d’accès conditionnel. Sinon, vous rencontrerez un message similaire à celui ci-dessous.

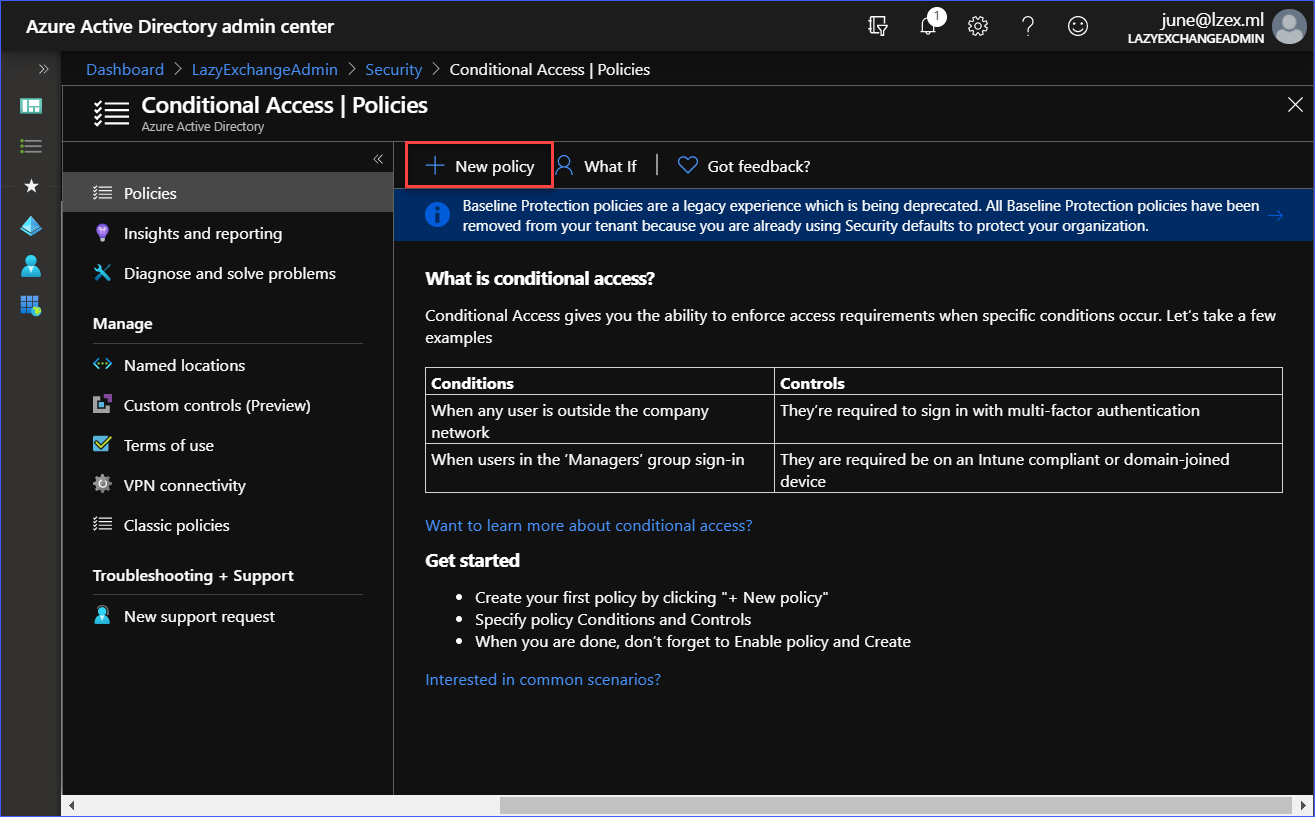

Pour créer une nouvelle stratégie d’accès conditionnel, connectez-vous au centre d’administration Azure Active Directory. Ensuite, allez dans Azure Active Directory -> Sécurité. Vous verrez la page Accès conditionnel | Stratégies comme celle indiquée ci-dessous. Cliquez sur le bouton Nouvelle stratégie pour commencer à créer une nouvelle stratégie.

Ensuite, créez la stratégie avec les paramètres suivants:

- Nom: Exiger l’authentification multifacteur pour Exchange Online

- Affectations: Tous les utilisateurs (sans exclusions)

- Application cloud ou actions: Office 365 Exchange Online

- Contrôles d’accès: Exiger une authentification multifacteur

- Activer la stratégie: Activée

Vous pouvez vous référer à la démonstration ci-dessous pour créer la nouvelle stratégie.

Comme vous pouvez le voir dans la démonstration ci-dessus, la stratégie conditionnelle avec le nom Exiger l’authentification multifacteur pour Exchange Online a été créée et activée. Selon les paramètres de la stratégie, celle-ci s’applique à tous les utilisateurs lors de la connexion à Exchange Online, puis l’authentification multifacteur est requise.

Tester l’application de la stratégie d’accès conditionnel avec l’authentification multifacteur

Lorsque l’authentification multifacteur est activée par le biais d’une stratégie d’accès conditionnel, les utilisateurs seront obligés de s’inscrire et de configurer leurs informations d’authentification multifacteur.

Contrairement à l’activation de l’authentification multifacteur à partir des paramètres de sécurité par défaut, il n’y a pas d’option pour ignorer l’inscription à l’authentification multifacteur lors de l’utilisation des stratégies d’accès conditionnel.

La démonstration ci-dessous montre que la connexion à Exchange Online nécessitera que l’utilisateur approuve la demande de connexion en utilisant l’application Microsoft Authenticator.

En revanche, la connexion au site SharePoint Online ne nécessite pas d’authentification multifacteur, comme le montre la démonstration ci-dessous.

Ceci est juste un exemple d’utilisation des stratégies d’accès conditionnel pour contrôler l’accès à Office 365 et activer l’authentification multifacteur. Voici d’autres choses que vous pouvez essayer à ce stade:

- Inclure SharePoint Online en tant que cible de la stratégie conditionnelle pour forcer l’authentification multifacteur.

- Exiger l’authentification multifacteur lors de l’accès à Exchange Online, mais uniquement si la source provient du navigateur (OWA). Si l’accès provient du client de messagerie Outlook Desktop, il doit être exclu de l’authentification multifacteur.

- Créer une stratégie permettant d’autoriser uniquement l’accès mobile à Exchange Online et SharePoint Online en utilisant les applications mobiles Office 365 approuvées (par exemple, Outlook pour IOS/Android).

Réinitialisation de l’enregistrement de l’authentification multifacteur

Microsoft a publié des documents détaillés sur la résolution des problèmes liés à l’authentification multifacteur. Vous pouvez consulter ces articles via ces liens:

- Problèmes courants avec la vérification en deux étapes et votre compte professionnel ou scolaire

- Résolution des problèmes liés à l’authentification multifacteur Azure

À part ceux mentionnés ci-dessus, il arrivera parfois que l’enregistrement MFA d’un utilisateur doive être réinitialisé. Certaines situations où une réinitialisation MFA serait nécessaire sont lorsque l’utilisateur a changé de téléphone portable ou a changé de numéro de téléphone.

Et, si les utilisateurs ne peuvent pas se connecter en raison de l’échec des exigences de connexion MFA, les administrateurs peuvent réinitialiser l’enregistrement MFA des utilisateurs. Ensuite, l’utilisateur sera invité à s’inscrire à nouveau avec MFA lors de sa prochaine tentative de connexion.

Il existe plusieurs façons de réinitialiser l’enregistrement MFA d’un utilisateur.

Réinitialisation de l’enregistrement MFA à partir du Centre d’administration Microsoft 365

Pour réinitialiser l’enregistrement MFA d’un utilisateur, connectez-vous au Centre d’administration Microsoft 365. Ensuite, accédez à Utilisateurs -> Utilisateurs actifs et cliquez sur le bouton Authentification multifacteur.

Vous serez redirigé vers la page authentification multifacteur. Ensuite, sélectionnez le nom de l’utilisateur dans la liste, puis cliquez sur le lien Gérer les paramètres de l’utilisateur. Cochez la case Exiger que les utilisateurs sélectionnés fournissent à nouveau des méthodes de contact, puis cliquez sur Enregistrer. Voir la démonstration ci-dessous.

Réinitialisation de l’enregistrement MFA à partir du Centre d’administration Azure Active Directory

L’enregistrement MFA peut également être effacé à partir du Centre d’administration Azure Active Directory.

Pour réinitialiser l’enregistrement de la MFA en utilisant cette méthode, allez dans Active Directory -> Utilisateurs. Ensuite, cliquez sur l’utilisateur dans la liste. Une fois sur la page des propriétés de l’utilisateur, faites défiler vers le bas jusqu’à ce que vous voyiez le lien qui dit Méthodes d’authentification et cliquez dessus. Enfin, cliquez sur le bouton Exiger une nouvelle inscription MFA.

Référez-vous à la démo ci-dessous pour savoir comment réinitialiser l’enregistrement de la MFA.

Réinitialisation de l’enregistrement MFA en utilisant Office 365 PowerShell

Cette méthode nécessite une connexion à Office 365 PowerShell. Lorsque votre session PowerShell est déjà établie, copiez le code ci-dessous et collez-le dans votre console PowerShell pour l’exécuter.

Assurez-vous de modifier d’abord la valeur de la variable $upn avec le bon nom principal d’utilisateur de l’utilisateur. Vous pouvez vous référer aux commentaires au-dessus de chaque commande pour en savoir plus sur ce que fait chaque ligne de commande.

Si le code ci-dessus s’est exécuté avec succès, il ne devrait y avoir aucune sortie affichée à l’écran. La sortie ressemblerait à la démo ci-dessous.

Conclusion

Dans cet article, vous avez appris qu’il existe plus d’une façon d’activer l’authentification à plusieurs facteurs pour vos utilisateurs Microsoft 365. Ces deux options – les paramètres de sécurité par défaut et la stratégie d’accès conditionnel – utilisent les méthodes d’authentification à plusieurs facteurs déjà incluses dans Office 365 et Azure AD.

Vous avez également appris la différence dans l’expérience utilisateur de l’authentification à plusieurs facteurs, en fonction de la façon dont celle-ci a été activée. Avec les paramètres de sécurité par défaut, l’authentification à plusieurs facteurs est activée pour l’ensemble du locataire sans possibilité de personnalisation.

Imposer l’authentification à plusieurs facteurs via des stratégies d’accès conditionnel vous offre plusieurs options de configuration pour contrôler l’accès aux services Office 365. Cependant, cette option nécessite une licence Azure AD Premium, ce qui n’est pas toujours possible pour toutes les organisations.

De plus, vous avez appris plusieurs façons de réinitialiser l’enregistrement de l’authentification à plusieurs facteurs des utilisateurs. Ces méthodes de réinitialisation de l’authentification à plusieurs facteurs comprennent le centre d’administration Microsoft 365, le centre d’administration Azure Active Directory et PowerShell Office 365.

I hope that the knowledge you gained in this article helps you become aware of how MFA can help your organization protect users from identity-related attacks. The next time you have questions or concerns about MFA, maybe you don’t have to go straight to Office support agents right away for help and try things out on your own.

Lecture complémentaire

- Qu’est-ce que le phishing ?

- Qu’est-ce que le Password Spraying ?

- Azure Active Directory Conditional Access

- Paramètres de sécurité par défaut d’Azure Active Directory

- Qu’est-ce que les paramètres de sécurité par défaut d’Azure AD et devriez-vous les utiliser ?

- Comment : Exiger des applications clientes approuvées pour l’accès aux applications cloud avec l’accès conditionnelCréer un mot de passe d’application pour Microsoft 365