Qu’est-ce que l’ID d’événement Windows 4624 ? – Connexion réussie. L’ID d’événement Windows 4624, souvent appelé événement de connexion réussie, est un composant essentiel des journaux d’événements de sécurité Windows qui est un outil intégral pour surveiller et sécuriser les systèmes informatiques. Ce code d’événement est généré par le système. Chaque fois qu’un utilisateur se connecte avec succès à un système basé sur Windows, il fournit des informations cruciales sur les activités de l’utilisateur et les privilèges d’accès. En examinant l’ID d’événement 4624 et ses détails associés, les professionnels de la cybersécurité comprennent qui a eu accès à un système, quand cela s’est produit et depuis quelle source. Ces informations sont inestimables pour identifier et répondre rapidement aux menaces de sécurité et maintenir l’intégrité et la sécurité de l’environnement numérique d’une organisation.

Devrions-nous commencer Qu’est-ce que l’ID d’événement Windows 4624 ? – Connexion réussie.

Qu’est-ce que l’ID d’événement Windows 4624 ? – Connexion réussie

Chaque tentative réussie de connexion à un ordinateur local est enregistrée par l’ID d’événement 4624, que nous voyons dans l’Observateur d’événements de Windows. En d’autres termes, là où le système établit un événement, le système génère l’événement sur l’accès à l’ordinateur. L’ID d’événement 4625 enregistre les tentatives de connexion échouées dans un incident connecté.

Vue d’ensemble des champs d’événement

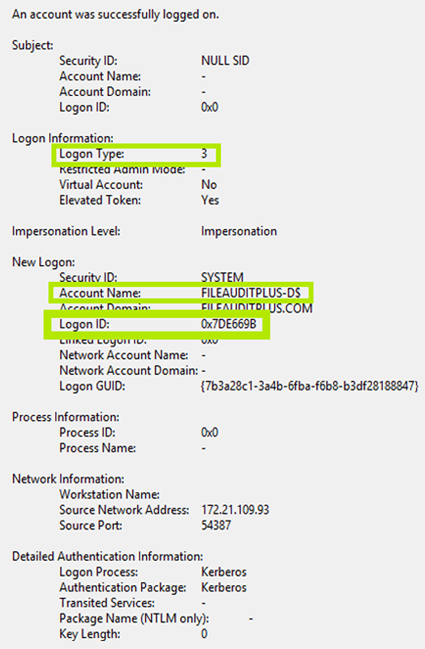

Les informations essentielles que nous tirons de l’événement 4624 incluent :

- Type de connexion : Ce champ divulgue la méthode de connexion de l’utilisateur, mettant en évidence comment l’utilisateur a accédé au système. Parmi les neuf types de connexion, les plus courants sont le type de connexion 2 (interactif) et le type 3 (réseau), tandis que tout type de connexion autre que 5 (indiquant un démarrage de service) devrait susciter des inquiétudes. Une explication plus détaillée sur les types de connexion suit plus loin dans l’article.

- Nouvelle connexion : Dans ce segment, nous découvrons le Nom du compte associé à chaque nouvelle connexion créée par le système, ainsi que l’ID de connexion correspondant, une valeur hexadécimale qui aide à recouper cet événement avec d’autres.

Autres informations de l’ID d’événement 4624

- Sujet : Révèle le compte sur le système local (pas l’utilisateur) qui a initié la demande de connexion.

- Niveau d’usurpation d’identité : Cette section indique comment un processus au sein de la session de connexion usurpe un client, influençant les opérations qu’un serveur effectue dans le contexte du client.

- Informations sur le processus : Détails concernant le processus qui a tenté la connexion.

- Informations sur le réseau :Révèle l’emplacement à partir duquel l’utilisateur s’est connecté. Dans le cas d’une connexion initiée par l’utilisateur à partir du même ordinateur, ces informations peuvent être vides ou afficher le nom de poste de travail de l’ordinateur local et l’adresse du réseau source.

- Informations d’authentification :Informations sur le package d’authentification utilisé pour le processus de connexion.

Détection et prévention des menaces avec l’événement 4624

La détection et la prévention des menaces sont essentielles pour protéger les systèmes informatiques et les réseaux des activités malveillantes. L’ID d’événement 4624, un composant fondamental des journaux d’événements de sécurité de Windows, est essentiel dans cette entreprise. Il signifie un événement de connexion réussi, offrant des informations sur les activités des utilisateurs et aidant les professionnels de la sécurité à identifier et à répondre aux menaces potentielles en temps réel. En analysant l’ID d’événement 4624 et ses données associées, les organisations renforcent proactivement leur posture en matière de cybersécurité, détectent et atténuent rapidement les tentatives d’accès non autorisées, et garantissent l’intégrité et la confidentialité de leurs actifs numériques.

Types de connexion Windows

Windows prend en charge plusieurs types de connexions, chacun servant un but spécifique et une méthode d’authentification. Voici une liste des types de connexions Windows standard avec leurs descriptions :

- Connexion interactive (Type 2) : Utilisé lorsque l’utilisateur se connecte directement à l’ordinateur ou via un bureau à distance. Ce type de connexion nécessite un nom d’utilisateur et un mot de passe.

- Connexion réseau (Type 3) : Se produit lors de l’accès à des ressources réseau sur un autre ordinateur. Le système envoie les informations d’identification au serveur distant pour l’authentification.

- Connexion par lot (Type 4): Pour les tâches planifiées ou les travaux par lot s’exécutant sous un compte utilisateur spécifié ; non interactif.

- Connexion de service (Type 5): Utilisé par les services Windows, démarrage automatique ou manuel avec le Gestionnaire de contrôle des services.

- Connexion de déverrouillage (Type 7): Généré lors du déverrouillage d’une station de travail précédemment verrouillée ; pas de nouvelles informations d’identification requises.

- Connexion en texte clair réseau (Type 8): Rare et non sécurisé ; envoie les informations d’identification en clair sur le réseau.

- Connexion de nouvelles informations d’identification (Type 9): Se produit lors de la fourniture de nouvelles informations d’identification pour accéder aux ressources réseau.

- Connexion interactive à distance (Type 10): Utilisé pour les connexions de bureau à distance.

- Connexion interactive mise en cache (Type 11): Utilisation des informations d’identification mises en cache lorsque non connecté au réseau permet l’authentification locale.

- Ouverture de session interactive mise en cache à distance (Type 12):Similaire à l’ouverture de session interactive mise en cache mais pour les connexions à distance.

- Déverrouillage mis en cache (Type 13):Généré lors du déverrouillage d’un ordinateur avec des informations d’identification en cache hors ligne.

- Connexion des informations d’identification mises en cache (Type 14):Ce type de connexion est utilisé par des applications ou des services accédant aux ressources réseau avec des informations d’identification mises en cache.

- Connexion des informations d’identification à distance mises en cache (Type 15):Similaire à la connexion des informations d’identification mises en cache, mais pour un accès à distance.

- Déverrouillage (Type 21):Se produit lors du déverrouillage d’une station de travail précédemment verrouillée.

Ces types de connexions sont essentiels pour l’audit et l’analyse de sécurité afin de surveiller l’activité des utilisateurs et les potentielles violations de sécurité.

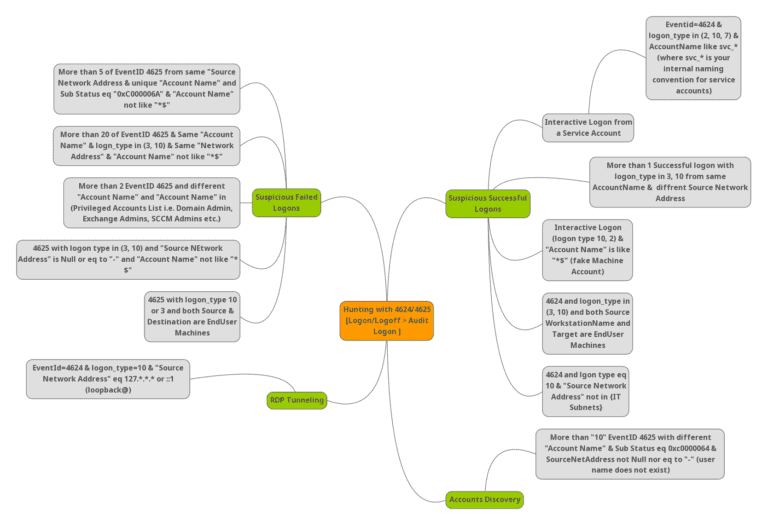

Tentatives de connexion réussies suspectes

Maintenant que nous avons discuté des différents types de méthodes de connexion Windows, nous commençons à analyser lesquels des ID d’événement 4624 sont enregistrés par un individu malveillant. Voici quelques exemples ci-dessous:

- Événement ID 4624 avec type de connexion 10 (connexions RemoteInteractive) et l’adresse réseau source est le bouclage (127.*.*.* ou ::1), il s’agit le plus souvent de tunneling RDP.

- Événement ID 4624, type de connexion 10 (connexions RemoteInteractive) et l’adresse réseau source n’est pas dans le sous-réseau de notre organisation.

- Événement ID 4624, type de connexion (3 et 10), noms d’ordinateur source et destination sont des machines utilisateur final.

- Événement ID 4624, avec types de connexion (2 et 10) et un nom de compte se terminant par $, comme ItSupport$, il s’agit d’un possible compte machine factice.

- Événement ID 4624 avec plus d’une connexion réussie avec les types de connexion 3 et 10 du même nom de compte et des adresses réseau source différentes est considéré comme suspect.

- Événement ID 4624 et types de connexion (2, 10 et 7) et des noms de compte comme les comptes de service internes (svc_*), Connexion interactive possible à partir d’un compte de service.

Dans la poursuite incessante de la cybersécurité, la vigilance requise pour surveiller et répondre aux événements de connexion suspects réussis, qui sont souvent indicatifs d’un accès non autorisé ou malveillant, reste une entreprise cruciale et en cours.

À lire également Essayez InfraSOS Reporting et audit Active Directory

Obtenir le journal des événements pour l’ID d’événement 4624 à l’aide de PowerShell

Comme toute autre interface graphique utilisateur (GUI) dans le système d’exploitation Windows, nous accédons aux informations via des commandes d’interface ligne de commande (CLI), telles que celles disponibles dans Windows PowerShell. Pour obtenir les journaux des événements associés à l’ID d’événement 4624, PowerShell met à notre disposition des cmdlets pratiques comme Get-EventLog et Get-WinEvent. Démontrons comment récupérer les journaux des événements pour l’ID d’événement 4624 à l’aide de la commande Get-EventLog dans PowerShell.

$currentDate = [DateTime]::Now.AddDays(-1)

Get-EventLog -LogName "Security" -After $currentDate | Where -FilterScript {$_.EventID -eq 4624}Dans la syntaxe ci-dessus :

- Get-EventLog récupère les événements ID 4624 pour la date spécifiée à l’aide de la variable $currentDate.

- Il utilise le paramètre LogName pour déterminer le nom du journal de l’événement, comme Security

- Tous les ID d’événement sont filtrés également à 4624 en utilisant le paramètre FilterScript.

Nous obtenons également les journaux d’événements pour l’ID d’événement 4624 en utilisant le Get-WinEvent commandement dans PowerShell :

Get-WinEvent -FilterHashtable @{LogName = 'Security'; ID = 4624}Dans le script Windows PowerShell ci-dessus,

- Get-WinEvent obtient le journal d’événements pour l’ID d’événement 4624.

- Il utilise le paramètre FilterHashtable et LogName comme Security pour amener ces événements

Utiliser les cmdlets d’événements de PowerShell pour récupérer les entrées d’ID d’événement 4624 fournit un moyen puissant de surveillance et de réponse aux entrées de connexion réussie, ce qui permet la détection proactive et la atténuation des menaces de sécurité potentielles dans le paysage cybersécuritaire en perpétuel changement.

Merci d’avoir lu Qu’est-ce que l’ID d’événement Windows 4624 ? – Connexion réussie. Nous concluons cet article.

Merci d’avoir lu Qu’est-ce que l’ID d’événement Windows 4624 ? – Connexion réussie. Nous concluons cet article.

Qu’est-ce que l’ID d’événement Windows 4624 ? – Conclusion de la connexion réussie

En conclusion, l’ID d’événement Windows 4624 est un pilier fondamental de la sécurité et de la surveillance du système. C’est un outil indispensable pour suivre et comprendre l’accès des utilisateurs aux environnements basés sur Windows, offrant des informations précieuses sur les événements de connexion en indiquant qui accède au système, quand cela se produit et d’où cela provient. L’ID d’événement 4624 permet aux professionnels de la cybersécurité de renforcer la sécurité de leurs systèmes et de réagir rapidement face aux menaces potentielles. Il est un composant essentiel de l’arsenal de mesures de sécurité, garantissant l’intégrité et la confidentialité des actifs numériques tout en permettant une détection et une prévention proactive des menaces.

Source:

https://infrasos.com/what-is-windows-event-id-4624-successful-logon-2/