Top 25 Meilleurs Outils de Test de Pénétration Kali Linux (Avantages et Inconvénients).Le test de pénétration (aussi connu sous le nom de pentesting) est un moyen pratique de détecter les vulnérabilités et les faiblesses dans les systèmes informatiques. En utilisant les bons outils, le test de pénétration vous aide à améliorer la qualité et la sécurité de vos applications et systèmes cruciaux. Par conséquent, vous pouvez tester les applications, les systèmes sans fil (Wi-Fi), l’infrastructure cloud, les mots de passe système, et plus encore.

Il existe de nombreux outils de test de pénétration sur le marché en ce moment, avec Kali Linux en tête. Kali Linux est une distribution Linux basée sur Debian idéale pour les tests de sécurité avancés. Cette plateforme intègre une large gamme d’outils et d’utilitaires adaptés aux évaluations de sécurité. Idéalement, Kali Linux propose plus de 600 outils orientés vers les tests de pénétration, l’ingénierie inverse, la criminalistique informatique, et plus encore. De plus, il est open source et le code est disponible pour tous les développeurs souhaitant reconstruire ou ajuster les packages disponibles.

Commençons par les 25 meilleurs outils de test de pénétration Kali Linux. Alors, lisez la suite !

25 Meilleurs Outils de Test de Pénétration Kali Linux

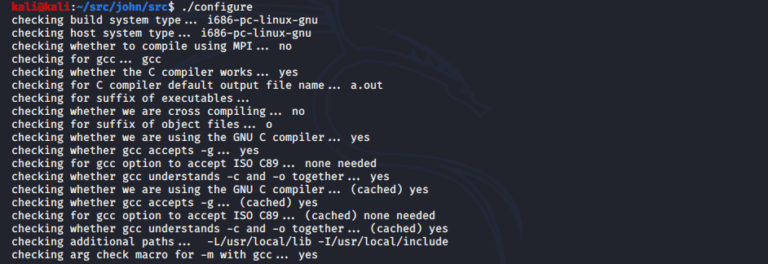

1. John the Ripper

Première place sur cette liste de Top 25 Meilleurs Outils de Test de Pénétration Kali Linux est John the Ripper. Eh bien, c’est un outil de test de pénétration riche en fonctionnalités utilisé comme un crack de mot de passe. Outil gratuit et open-source utilisé pour craquer les mots de passe et auditer la sécurité globale du système. En substance, cet outil combine de nombreux modes de craquage de mot de passe. De plus, vous pouvez le configurer pour répondre aux besoins individuels de test de pénétration.

Les pentesters utilisent John the Ripper pour détecter des mots de passe faibles sur les systèmes et accéder aux bases de données et applications. Il teste la robustesse de vos mots de passe et d’autres vulnérabilités que les hackers peuvent exploiter. John the Ripper peut effectuer des tests de mot de passe complets en utilisant à la fois des dictionnaires et des attaques par force brute.

Cet outil dispose à la fois de mots de passe bruts et hachés. Pour craquer un mot de passe, John the Ripper identifie tous les mots de passe potentiels sous forme hachée. Il compare ensuite les mots de passe hachés avec le mot de passe haché original pour trouver une correspondance appropriée. S’il trouve une correspondance, cet outil affiche le mot de passe craqué dans sa forme brute.

Avantages de John the Ripper

- Idéal pour craquer plusieurs types de mots de passe.

- Offre plus de 20 langues différentes.

- Possède des paquets pré-construits et éprouvés.

- Détecte automatiquement le multithreading.

- Excellent pour Windows et l’utilisation UNIX.

Inconvénients de John the Ripper

- Prend beaucoup de temps pour mettre en place.

- Nécessite une modification pour craquer des hachages plus récents et avancés tels que SHA 256 et SHA 512.

- Exige une compréhension approfondie de la ligne de commande.

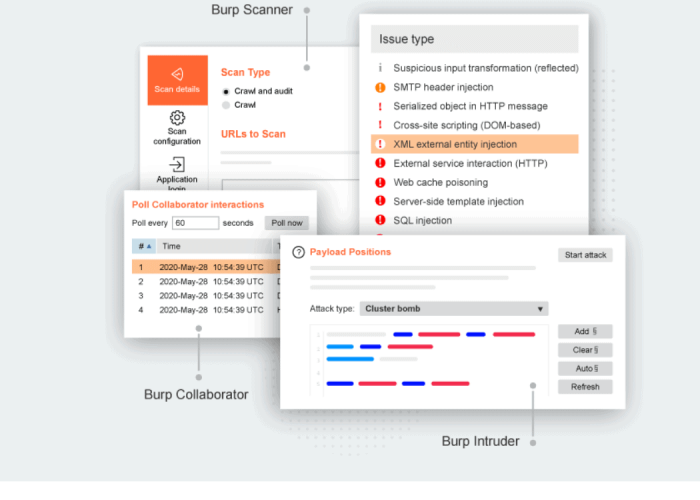

2. Burp Suite

Source d’image : Portswigger.net

Burp Suite est un ensemble d’outils de test de pénétration pour les applications web. En outre, une plateforme intégrée avec diverses outils qui travaillent de concert pour aider à détecter et exploiter vulnérabilités. Ces outils fonctionnent de manière transparente les uns avec les autres, des étapes de cartographie à l’analyse.

Burp offre un contrôle complet, vous permettant de combiner à la fois des processus de test manuels et automatisés. Cette combinaison permet un test de pénétration plus rapide et plus efficace.

Les outils Burp Suite effectuent des scans de sécurité avancés. L’outil Burp Proxy intercepte le trafic HTTP et HTTPs, tandis que le Spider mappe l’application web ou le site web cible. L’outil Intruder effectue différentes attaques pour aider à découvrir toutes les vulnérabilités de sécurité. De plus, il dispose de divers autres outils qui fonctionnent en synergie pour détecter les faiblesses de vos applications web.

Burp Suite propose trois formules :

- Édition communautaire gratuite

- Édition Professionnelle

- Édition Entreprise

Le plan communautaire est open source et gratuit, tandis que les éditions Professionnelle et Entreprise sont premium.

Avantages de Burp Suite

- Documentation complète pour vous aider à comprendre sa fonctionnalité.

- Large variété d’outils de test de vulnérabilité.

- Fournit à la fois des tests de pénétration manuels et automatisés.

- Effectue des attaques rapides sur les sites web et les applications web pour détecter les vulnérabilités.

- Rassemble des applications web pour cartographier rapidement toutes les pages.

- Interface utilisateur intuitive.

Inconvénients de Burp Suite

- Mauvais support pour Windows.

- Les versions premium sont relativement chères.

Lisez aussi Essayez la solution de surveillance Azure AD

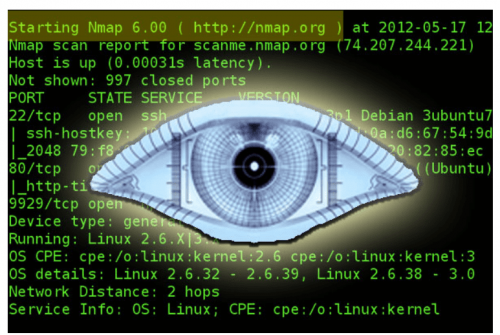

3. Nmap

Source d’image : Knoldus.com

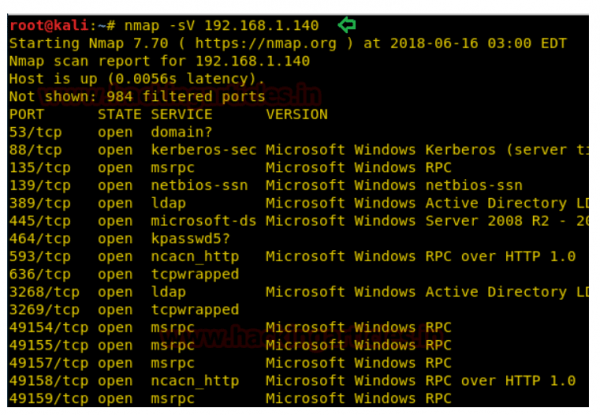

Une autre alternative sur la liste des 25 meilleurs outils de test de pénétration Kali Linux est Network Mapper (Nmap). Outil en ligne de commande open source pour la découverte de réseau et l’audit de cybersécurité auditing. Utilisez Nmap pour inventaire de réseau et surveillance des vulnérabilités de sécurité. Cet outil utilise des paquets IP bruts pour déterminer les services sur l’hôte, les pare-feux/filtres en place, ainsi que de nombreuses autres caractéristiques réseau. Idéalement, cet outil a été conçu pour fournir des scans rapides sur des réseaux de grande envergure.

Nmap fonctionne sur toutes les principales systèmes d’exploitation, y compris Windows, Mac OS X et Linux. Outre l’exécutable en ligne de commande, Nmap dispose d’une interface graphique exécutable, outil de débogage, et un visionneur de résultats. De plus, il possède un outil d’analyse des réponses et de génération de paquets.

Avantages de Nmap

- A powerful tool for scanning hundreds of thousands of devices.

- Documentation complète, y compris des tutoriels, des livres blancs et des pages à jour.

- Il existe à la fois des versions traditionnelles en ligne de commande et graphiques à choisir.

- Prend en charge des dizaines de techniques avancées d’évaluation de la sécurité.

- Téléchargement gratuit et code source complet.

Inconvénients de Nmap

- Courbe d’apprentissage abrupte.

- Fonctionnalités limitées sous Windows.

- Les scans prennent beaucoup de temps à compléter.

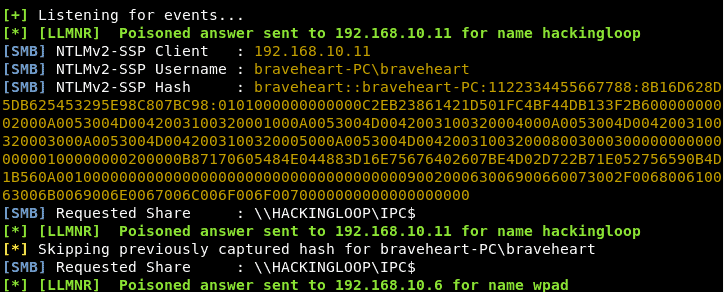

4. Répondeur

Répondre est un outil intégré à Kali Linux pour tester l’infrastructure IT d’une entreprise. Il prend en charge le Service de Noms NBT-NS (Net BIOS Name Service) et la Résolution de Noms Multicast Local de Liaison (LLMNR). NBT-NS est un protocole utilisé pour traduire les noms NetBIOS en adresses IP sur Windows. D’autre part, LLMNR est un protocole basé sur le format de paquet DNS qui permet à la fois aux hôtes IPv4 et IPv6 de supporter toutes les classes DNS, formats et types.

Cet outil scanne l’infrastructure IT pour détecter les identifiants de service de nom empoisonnés et rassemble les informations d’identification et les valeurs de hachage à partir des identifiants de service empoisonnés. Avec Responder, vous pouvez utiliser NBT-NS et LLMNR pour répondre à des requêtes NetBIOS spécifiques.

Responder fonctionne en imitant plusieurs services et en les proposant à l’ensemble du réseau. Il trompe les systèmes Windows pour qu’ils communiquent via le service fourni. Le répondeur répond ensuite à la demande, sélectionne le nom d’utilisateur et le mot de passe, et les hache. En incitant les utilisateurs à fournir des informations d’identification et en obtenant des mots de passe en texte clair, Responder vous aide à détecter les points faibles clés du système.

Avantages de Responder

- Peut vérifier les hôtes locaux avec des entrées DNS spécifiques.

- Requêtes DNS automatiques lors du choix des réseaux.

- Utilise LLMNR/NBT-NS pour envoyer des messages aux réseaux.

- Permet un dépannage simple des problèmes.

Inconvénients de Responder

- Courbe d’apprentissage raide.

- Difficile à installer et à utiliser.

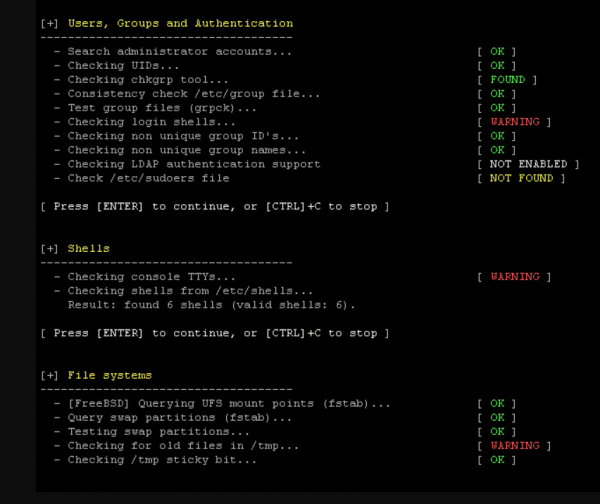

5. Lynis

Suite à l’alternative des 25 meilleurs outils de test de pénétration Kali Linux, nous avons Lynis. Un outil d’audit de sécurité pour analyser les configurations système. Conçu pour les systèmes Unix et GNU/Linux, cet outil effectue des scans et fournit des aperçus de votre environnement de sécurité système. En utilisant les rapports générés , vous pouvez travailler sur la correction de tout problème détecté. Pour des résultats optimaux, il est impératif d’utiliser Lynis en conjonction avec des outils de benchmarking système, des scanners et des outils de réglage fin.

Lynis adopte une approche modulaire pour l’analyse système et de sécurité. Il découvre les outils dans votre architecture et effectue un audit approfondi. Cet outil est facile à installer. Idéalement, il existe plusieurs méthodes d’installation, y compris l’installation de paquet d’OS, l’installation à partir de la source, clonage Github, et plus encore. Bien que les distributions Unix soient livrées par défaut avec le paquet Lynis préinstallé.

Avantages de Lynis

- Effectue des scans approfondis pour aider à détecter les mauvaises configurations système et surfaces d’attaque.

- Fournit des rapports d’audit faciles à comprendre.

- Scanne les fichiers de configuration pour les processus associés dans des bases de données courantes telles que Redis, MySQL, PostgreSQL et Oracle.

- Possède un codage de couleur pour une meilleure compréhension.

- Fonctionnalités de durcissement pour améliorer votre sécurité postérieure.

- Conçu pour aider à atteindre la conformité réglementaire.

Inconvénients de Lynis

- Limité à un maximum de deux audits par système par jour.

- L’implémentation de fonctionnalités supplémentaires rend l’interface compliquée à utiliser.

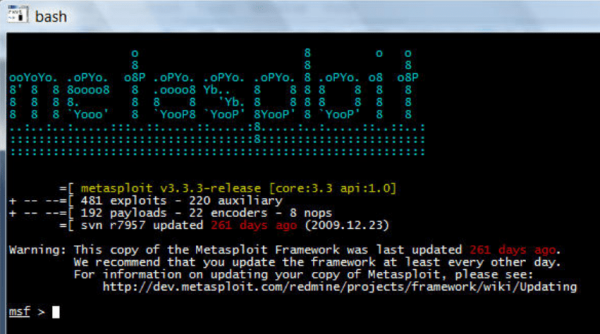

6. Metasploit

Metasploit est l’un des outils de test de pénétration les plus populaires grâce à ses fonctionnalités et fonctionnalités riches. Cet outil est pratique pour les hackers éthiques et les testeurs de pénétration humains qui cherchent à exploiter tous les systèmes d’attaque possibles sur l’infrastructure informatique. Metasploit dispose d’une base de données massive d’exploits que vous pouvez utiliser pour simuler des attaques malveillantes réelles sur l’infrastructure. De plus, vous pouvez l’utiliser pour former votre équipe de sécurité sur la façon d’identifier et de repérer des attaques réelles.

De plus, Metasploit recherche des menaces dans vos systèmes. Une fois qu’il détecte des failles, il les documente afin que vous puissiez utiliser ces informations pour corriger la faiblesse et développer des solutions appropriées. Ce outil de test de pénétration Kali Linux comprend plus de 1600 exploits organisés sur 25 plates-formes, notamment Java, Python, PHP, Cisco, Android et bien d’autres.

Avantages de Metasploit

- Teste les vulnérabilités sur une large gamme de systèmes et de bases de données.

- S’intègre parfaitement avec d’autres outils de test de pénétration, tels que Nmap.

- Vous pouvez tirer parti d’une base de données d’exploits étendue qui augmente quotidiennement.

- Interface utilisateur intuitive et gestion de l’information.

- Outil piloté par la communauté avec un grand groupe de développeurs qui y contribuent.

- Automatisation des processus manuels réduisant le temps nécessaire pour effectuer les scans.

Inconvénients de Metasploit

- Il ne prend pas en charge les charges utiles écrites dans d’autres langues que Ruby.

- Performance plus faible sur Windows comparativement à d’autres systèmes.

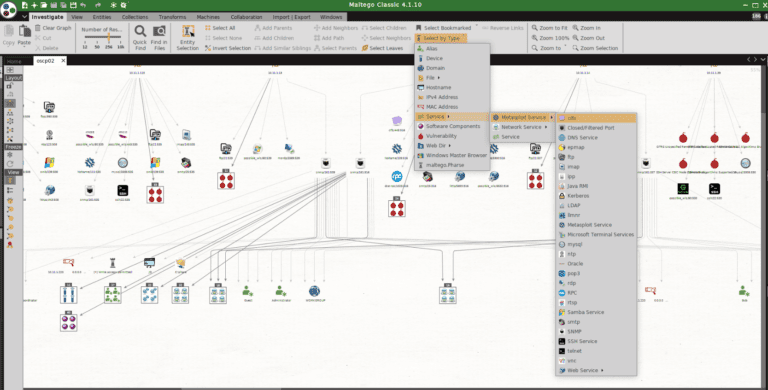

7. Maltego

Source d’image : Github.com

Maltego est un outil OSINT (Open Source Intelligence) pour recueillir des informations sur le réseau. Il s’agit d’outil de test de pénétration qui vous aide à examiner le réseau à la recherche de vulnérabilités et de points de défaillance uniques. Avant de attaquer, cet outil recueille les informations qu’un pirate typique explorerait pour le réseau cible. Ensuite, il fournit des informations faciles à comprendre sur les caractéristiques du réseau, telles que les configurations des routeurs, les protocoles hôtes, et plus encore.

Avantages de Maltego

- Recueille des informations pour toutes les tâches de sécurité, ce qui vous fait gagner du temps.

- Peut accéder à des informations cachées difficiles à découvrir.

- Fournit une démonstration visuelle de l’interconnexion entre les différents éléments du réseau.

- GUI intuitif pour vérifier les relations facilement.

- Fonctionne sous Linux, Mac OS et Windows.

Inconvénients de Maltego

- Cela peut être dépassant pour les nouveaux utilisateurs.

- L’importation d’entités est compliquée.

- Il possède de nombreuses fonctionnalités complexes qui le rendent difficile à utiliser.

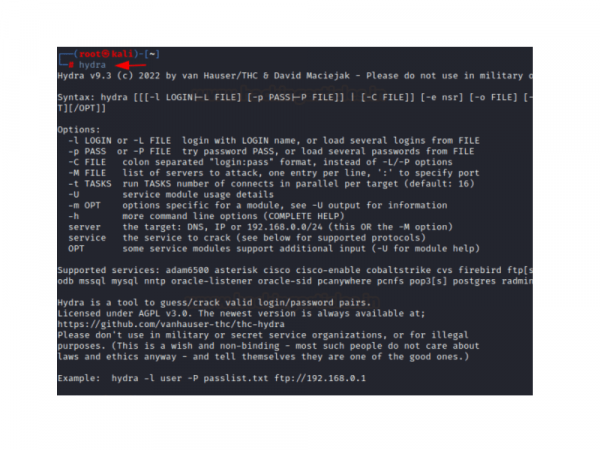

8. Hydra

Hydra est un cracker de connexion et de mot de passe pour Kali Linux. Ce outil tire parti de plusieurs protocoles pour effectuer des attaques par force brute sur les systèmes. Le cracker de connexion Hydra est parallélisé, hautement polyvalent et facile à intégrer. Hydra est livré avec Linux et dispose à la fois de versions GUI et en ligne de commande. Cependant, vous pouvez également l’installer sur n’importe quelle autre distribution.

Dans Hydra, l’attaquant exploite des attaques par force brute et par dictionnaire pour pénétrer les pages de connexion. Il offre de nombreuses façons de rendre vos attaques plus intenses et plus faciles pour accéder aux systèmes à distance. Vous pouvez deviner les mots de passe pour les noms d’utilisateur connus en utilisant une liste de mots de passe et des attaques par force brute sur les mots de passe sur le service FTP de l’hôte. De plus, vous pouvez l’utiliser pour deviner les noms d’utilisateur pour des mots de passe spécifiques en forçant la saisie des listes de mots de passe contenant des noms d’utilisateur.

Hydra dispose d’une option pour reprendre les attaques par force brute qui sont interrompues accidentellement. Généralement, Hydra offre un large éventail d’options aux attaquants pour exploiter les systèmes. Avec la bonne approche, vous pouvez utiliser cet outil pour créer des systèmes robustes et non piratables.

Avantages de Hydra

- Large gamme d’options de force brute.

- Large variété de protocoles simples à utiliser.

- Effectue des attaques HTTP par formulaire de post pour les applications web.

- Utilisez-le pour tester la robustesse des noms d’utilisateur et des mots de passe Drupal.

Inconvénients de Hydra

- La version communautaire open source dispose de fonctionnalités limitées.

- Il faut beaucoup de temps pour deviner des combinaisons d’identifiants et de mots de passe.

9. Aircrack-Ng

Aircrack-Ng est un ensemble d’outils de penetration pour la sécurité Wi-Fi. Ces outils permettent de vérifier à quel point votre Wifi est sécurisé et si vous disposez de mots de passe sécurisés. Aircrack-ng se concentre sur quatre domaines principaux:

- Test.

- Surveillance.

- Attaque.

- Fracturation.

Il vérifie les capacités des cartes Wi-Fi et pilotes pour toute injection ou capture. Il dispose de divers outils dans le pack pour capturer des paquets de données d’un réseau spécifique. Cet outil possède également des capacités de cassage avancées. En substance, il s’agit d’un programme de cassage 802.11a/b/g qui peut récupérer des clés WEP de 512 bits, 256 bits, 104 bits ou 40 bits.

Le suite Aircrack-ng propose une variété d’outils dans sa suite qui permettent une vérification Wi-Fi sans faille:

- Aircrack-ng – pour craquer les clés WEP à l’aide d’attaques PTW, les attaques WPA/WPA2-PSK, etc.

- Airodump-ng – Outil de sniffing de paquets pour surveiller toutes les réseaux sans fil et les espoirs de fréquence entre les canaux sans fil

- Airmon-ng – pour activer le mode moniteur sur les interfaces sans fil

- Aireplay-ng – Pour les attaques d’injection de paquets

- Airdecap-ng – pour déchiffrer les fichiers capturés WEP/WPA/WPA2

Cette collection d’outils fonctionne en synchronisation pour fournir un test Wi-Fi sans faille.

Avantages d’Aircrack-ng

- Outil de test de pénétration Kali Linux le plus approprié pour craquer le chiffrement WEP

- Il n’a pas de courbe d’apprentissage raide.

- Facile à comprendre la ligne de commande.

- Il existe plusieurs versions pour Linux, UNIX et macOS.

Inconvénients d’Aircrack-ng

- Il n’a pas de GUI.

- Le processus d’installation initiale est accablant.

10. Scripts Impacket

Le numéro 10 des 25 meilleurs outils de test de pénétration Kali Linux est Scripts Impacket . Outil de test de pénétration suivant, qui contient des classes Python pour le test réseau. Écrit en Python, ce pool est utile pour construire des protocoles réseau et vient avec plusieurs outils pour effectuer l’exécution de services à distance. Il dispose d’une API orientée objet qui permet un fonctionnement sans heurts avec des hiérarchies de protocoles profondes. En plus des protocoles, la bibliothèque contient plusieurs outils tels que Kerberos, Exécution à distance, Outils de serveur/attaques MiTM, SMB/MSRPC, MSSQL / TDS, et plus encore.

Cette bibliothèque permet aux développeurs et aux testeurs de sécurité de concevoir et de décoder rapidement des paquets réseau. Dans ce cas, le développeur exploite le framework pour mettre en œuvre les protocoles. Après tout, les Scripts Impacket prennent en charge les protocoles de haut niveau (SMB et NMB) ainsi que les protocoles de bas niveau (TCP, UDP, IP).

Avantages des scripts Impacket

- Faciles à installer.

- Beaucoup de protocoles disponibles qui facilitent les tests réseau.

- Fournit un guide de test complet.

- Offre aux testeurs une grande variété d’options pour effectuer des tests réseau.

Inconvénients des scripts Impacket

- Faible performance sous Windows comparée à Linux.

- Nécessite des connaissances en Python pour être utilisé.

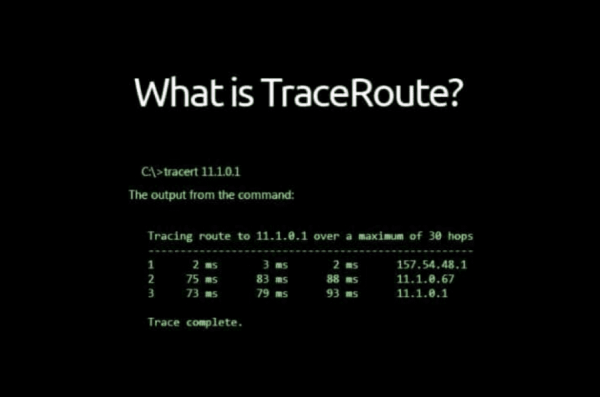

11. Traceroute

Tracerouteest un outil de test de pénétration conçu en utilisant le protocole ICMP à sa base. Il permet aux administrateurs système de cartographier la façon dont les paquets voyagent entre la source et la destination. Cet outil envoie des paquets à une machine cible et liste tous les appareils qu’il traverse. Il aide à révéler combien de dispositifs vos données réseau traversent, y compris tous les adresses IP.

En utilisant Traceroute, vous pouvez trouver les nœuds pour les adresses IP où le paquet passe. Ce processus est appelé traçage et aide à identifier les problèmes dans votre réseau informatique. Traceroute est livré avec des méthodes de traçage réseau supplémentaires adaptées pour contourner les réseaux sécurisés et les pare-feux.

Avantages de Traceroute

- Des capacités de traçage réseau avancées.

- Idéal pour tester les connexions Internet.

- Localise les points de défaillance sur chaque chemin.

- Mappe les sauts de réseau de manière transparente et fournit les temps de trajet aller-retour (RTT)

Inconvénients de Traceroute

- Il ne montre pas les données historiques, ce qui rend difficile l’identification de motifs.

- Peut afficher des données incomplètes lorsque le pare-feu bloque les requêtes ICMP.

12. WPscan

WPScan est un outil d’évaluation des vulnérabilités pour scanner les moteurs de site WordPress. Il vous aide à déterminer si votre configuration WordPress est vulnérable aux attaques. Fondamentalement, il recherche des vulnérabilités dans vos fichiers de thème, plugins et noyau. De plus, il vous permet de détecter des mots de passe utilisateur faibles. WPScan est livré avec une fonctionnalité de force brute que vous pouvez utiliser pour effectuer des attaques par force brute sur vos sites WordPress. Écrit en Ruby, cet outil est préinstallé dans Kali Linux et d’autres outils.

Avantages de WPscan

- Détecte les dumps de base de données accessibles en ligne.

- Adapté à l’énumération des fichiers multimédia

- Détecte des fichiers sensibles tels que robots.txt et readme.

- Mappe les thèmes et plugins et détecte d’éventuelles vulnérabilités en eux.

- Vérifie les fichiers de journal d’erreur exposés.

- Peut forcer la saisie des noms d’utilisateur et des mots de passe.

Inconvénients de WPScan

- Ne possède pas d’interface graphique.

- Il peut être déroutant d’utiliser en dehors de Kali Linux.

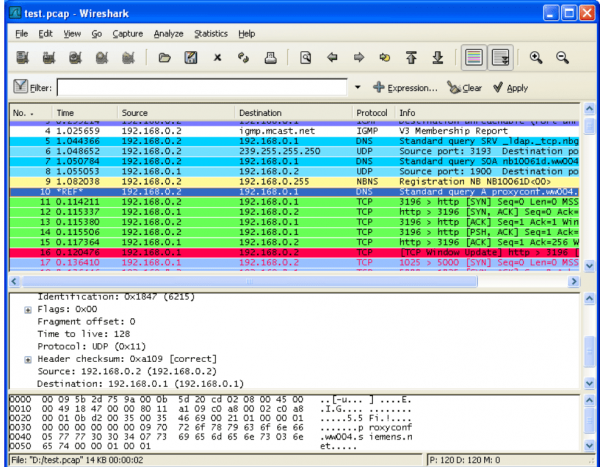

Les exportations vers les formats PostScript, XML, CSV et texte brut.Dispose d’un codage couleur pour une identification plus facile des paquets.

Inconvénients de Wireshark

Rencontre des difficultés à lire le trafic chiffré.Expérience utilisateur (UI/UX) médiocre.14. SQLmap

Ses capacités de sniffage de paquets et d’analyse de réseau en font un outil précieux pour les évaluations de vulnérabilité en temps réel. Il examine les informations au niveau de la connexion et capture les paquets de données pour déterminer leurs caractéristiques. Il lit également les données en direct à partir d’Ethernet, d’ATM, d’USB, de Bluetooth, de IEEE 802.11, et d’autres. Vous pouvez exploiter les informations de sortie pour signaler les faiblesses au sein de votre réseau. D’autres capacités de Wireshark incluent le développement de protocoles réseau, le développement de logiciels et la résolution de problèmes.

Avantages de Wireshark

- Fournit une analyse du trafic réseau à un niveau granulaire.

- Puissant utilitaire en ligne de commande TShark.

- Permet le filtrage, le tri et le regroupement de paquets.

- Adapté à l’inspection de paquets en profondeur.

- Exporte au format PostScript, XML, CSV et texte brut.

- Possède un codage couleur pour une identification plus facile des paquets.

Inconvénients de Wireshark

- Ne peut pas exploiter les faiblesses dans les zones de problèmes isolées.

- Éprouve des difficultés à lire le trafic chiffré.

- Mauvaise expérience UI/UX.

14. SQLmap

Sqlmap est un outil de test de pénétration open source pour la détection et l’exploitation automatiques de failles de SQL injection. Ce logiciel dispose d’un puissant moteur de détection et de diverses fonctionnalités pour une pénétration transparente. Il peut récupérer des données à partir de bases de données basées sur SQL, accéder aux systèmes de fichiers et exécuter des commandes sur le système d’exploitation via des connexions out of the band.

Basé sur Python, Sqlmap fonctionne de manière transparente sur les systèmes Linux, en particulier Ubuntu. Il convient pour la détection de vulnérabilités d’injection SQL dans les applications web. Il détecte problèmes sur l’hôte cible et offre de nombreuses options de gestion back end, y compris hachage de mot de passe, récupération de session et autres. Sqlmap possède techniques d’injection SQL: basées sur les erreurs, basées sur le temps pour les aveugles, basées sur les booléens pour les aveugles, out of band, requêtes empilées et basées sur les requêtes UNION.

Sqlmap fonctionne avec tous les bases de données SQL populaires, y compris MySQL, Oracle, Microsoft SQL Server, PostgreSQL, etc. De plus, il présente de multiples cas d’utilisation pour les attaquants et les défenseurs. Vous pouvez l’utiliser pour effectuer des attaques de simulation sur les bases de données. Il fournit un shell SQL dans la base de données, vous permettant d’exécuter des commandes SQL arbitraires. Vous pouvez également l’utiliser pour craquer les mots de passe des utilisateurs à l’aide d’attaques par dictionnaire. D’un autre côté, vous pouvez l’utiliser pour tester vos serveurs et applications web pour mots de passe faibles et établir d’éventuelles failles d’injection.

Avantages de Sqlmap

- Reconnaissance automatique des formats de hachage de mot de passe.

- Craquage de mot de passe en ligne.

- Peut télécharger ou téléverser des fichiers vers la base de données.

- Détermine automatiquement le schéma de la base de données.

- Prend en charge le vidage de fichiers de base de données.

Inconvénients de Sqlmap

- Génère fréquemment des faux positifs.

- Exige que les utilisateurs confirment manuellement les vulnérabilités.

- Manque d’une interface graphique (GUI).

15. Kismet

Outil alternatif à considérer dans les 25 meilleurs outils de test de pénétration Kali Linux est Kismet. Outil de sniffing sans fil et détecteur de réseau. Les hackers éthiques et les testeurs de pénétration l’utilisent couramment pour l’analyse des réseaux et détection des intrusions. Cet outil fonctionne sur les principaux systèmes d’exploitation, tels que Windows et macOS, mais dispose d’une gamme plus large de configurations et de capacités sur Windows.

Kismet offre une meilleure compréhension des cibles de réseau. Il propose également une découverte sans fil de réseau local en douceur. Il aide également à identifier Service Set Identifiers (SSIDs), les cryptages en place et les points d’accès sans fil. En exploitant les informations fournies, les testeurs de pénétration peuvent intégrer d’autres outils pour accéder aux réseaux système.

De plus, Kismet possède des outils de création de rapports intégrés que vous pouvez utiliser pour évaluer les tendances en matière de puissances de réseau, d’utilisation et de configurations de points d’accès sans fil. De plus, vous pouvez utiliser Kismet pour l’injection de paquets. Il vous permet de collecter un trafic de paquets légitime et d’insérer un trafic supplémentaire. Sinon, il intercepte les paquets contenant des données précieuses. Enfin, vous pouvez utiliser Kismet pour craquer le mot de passe WEP. Vous pouvez utiliser les informations obtenues, telles que la force du signal, l’SSID, les points d’accès sans fil, le type de chiffrement et les appareils connectés, pour tenter de craquer le mot de passe WEP.

Avantages de Kismet

- Outil idéal pour l’identification du réseau sans fil.

- Il aide à identifier les réseaux sans fil mal configurés.

- Peut détecter plusieurs paquets simultanément.

- Effectue une surveillance des fréquences radio.

- Capture les paquets sans laisser de traces, idéal pour l’hacking éthique.

Inconvénients de Kismet

- Nécessite d’autres outils pour un test de pénétration complet.

- La recherche de réseau est chronophage.

16. Nikto

Nikto est un scanner de serveur web open source pour effectuer des scans de sécurité complets sur des serveurs web tels qu’Apache, Nginx, Lightspeed, etc. Il vérifie contre les logiciels de serveur obsolètes et les fichiers et programmes dangereux. Vous pouvez également utiliser Nikto pour vérifier les erreurs de configuration qui pourraient potentiellement conduire à des attaques. Nikto vous permet de découvrir des informations sur le site web ou le serveur web que vous pouvez exploiter plus en profondeur.

Nikto vérifie plus de 6700 programmes et fichiers dangereux et les versions obsolètes de plus de 1200 serveurs. Il vérifie également les problèmes connus sur plus de 270 serveurs. En plus d’être open source, il dispose de plugins pour étendre ses capacités. Nikto vous aide également à détecter des vulnérabilités courantes telles que les Cross-Site Scripting (XSS) et les injections SQL.

Avantages de Nikto

- Vous pouvez tester pour les erreurs de configuration du serveur web.

- Il aide à établir l’efficacité de votre système de détection d’intrusion (IDS).

- Dispose d’une pleine prise en charge du proxy HTTP.

- Possède des modèles pour la personnalisation des rapports.

Inconvénients de Nikto

- Génère de nombreux faux positifs.

- Nécessite une intervention humaine pour valider les vérifications.

- A des temps de fonctionnement longs.

17. Skip Fish

Skip Fish est un outil de test de pénétration automatisé pour les applications web. Pourtant, une autre alternative pour les 25 meilleurs outils de test de pénétration Kali Linux. Il s’agit d’un outil de sécurité puissant qui parcourt et interroge les fichiers de dictionnaire en fonction de l’application, créant un plan d’ensemble. Grâce au plan d’ensemble, vous pouvez utiliser la carte pour effectuer un large éventail de contrôles de sécurité. Skip Fish génère ensuite un rapport qui aide à gérer tout problème de sécurité dans l’application web. Idéalement, c’est une base essentielle pour toutes les évaluations de vulnérabilité des applications web.

Skip Fish est efficace pour repérer des problèmes courants tels que les injections SQL, les injections de commandes et les listes de répertoires. Grâce à son puissant moteur, cet outil effectue des vérifications de sécurité auxquelles d’autres outils auraient du mal à faire face. De plus, il est assez rapide pour gérer plus de 2000 requêtes par seconde dans des réseaux LAN/MAN.

Skip Fish est également utile pour les sites Web qui nécessitent des authentifications. Tout d’abord, il prend en charge l’authentification HTTP pour les sites qui nécessitent une authentification de base. Pour les sites qui nécessitent une authentification au niveau de l’application web, vous pouvez capturer les cookies d’authentification et les fournir à Skip Fish.

Avantages de Skip Fish

- Possède une logique similaire à Ratproxy pour repérer les problèmes de sécurité.

- Peut scanner des systèmes de gestion de contenu (CMS) tels que WordPress et Joomla pour les vulnérabilités.

- Il traite des milliers de requêtes avec une faible utilisation du CPU et de la mémoire.

- Prend en charge plus de 15 modules utiles pour les tests de pénétration.

- Adapté pour suivre l’énumération.

- Facile à utiliser et hautement adaptable.

- Fournit des évaluations de sécurité de pointe et des contrôles bien conçus.

Inconvénients de Skip Fish

- Ne dispose pas d’une base de données étendue de vulnérabilités connues pour les vérifications de type bannière.

- Il peut ne pas fonctionner sur tous les types d’applications web.

18. Nessus

Nessusest un outil d’évaluation des vulnérabilités et de test de pénétration complet. Il effectue des scans sur les systèmes informatiques et vous alerte après avoir découvert des vulnérabilités que les hackers peuvent exploiter. Cet outil exécute plus de 1200 vérifications sur un système pour identifier les faiblesses. Une fois que vous avez trouvé les vulnérabilités, vous pouvez les patcher immédiatement pour créer une solution de sécurité robuste. Outre le contrôle des vulnérabilités, Nessus suggère également des moyens pratiques de les atténuer.

Nessus est un outil de test de pénétration robuste qui valide chaque vérification pour s’assurer que les utilisateurs ne manquent pas de vraies vulnérabilités. Il est également extensible et permet aux utilisateurs d’utiliser le langage de script de leur choix pour écrire des vérifications spécifiques au système.

De plus, Nessus possède l’une des plus grandes bibliothèques mises à jour de vérifications de configuration et de vulnérabilités. Cela garantit une vitesse, une précision et une performance optimales. Outre les applications web, vous pouvez utiliser cet outil pour tester les plateformes de virtualisation cloud, les bases de données, les systèmes d’exploitation et les appareils réseau. De plus, il est conçu pour vous aider à respecter les exigences réglementaires telles que PCI DSS.

Avantages de Nessus

- Détecte les failles de sécurité tant locales qu’à distance.

- Détection automatique des correctifs de sécurité et des mises à jour.

- Effectue des attaques simulées pour découvrir les vulnérabilités.

- Répond aux exigences de conformité grâce à l’analyse des applications et à l’audit des configurations.

Inconvénients de Nessus

- Intégration limitée avec les plateformes SIEM comme Metasploit.

- Performance réduite lors des tests sur de grandes.

- Fonctionnalités limitées sur la version gratuite.

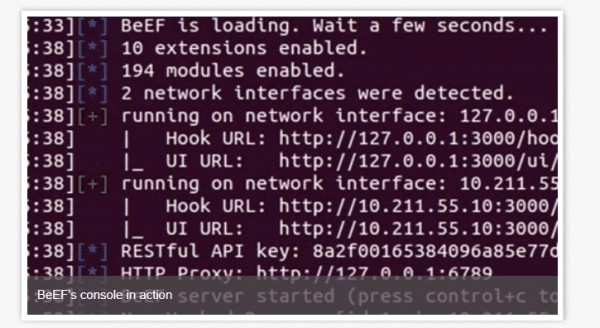

19. BeEF

Browser Exploitation Framework (BeEF)est un outil de test de pénétration pour scanner les navigateurs web. Il permet aux utilisateurs d’évaluer la posture de sécurité réelle d’un navigateur web cible en mettant en œuvre des vecteurs d’attaque côté client. Fondamentalement, il examine les surfaces potentiellement exploitables au-delà de l’environnement réseau.

BeEF adopte une approche unique pour les tests de pénétration, contrairement à d’autres outils similaires. Plutôt que d’attaquer l’interface réseau, il s’incruste dans un ou plusieurs navigateurs et les utilise comme point focal pour lancer des attaques. Alors qu’il est intégré dans le navigateur, il peut tester les vulnérabilités, exécuter des modules d’exploitation et injecter des payloads.

Avantages de BeEF

- Il possède une API puissante et simple d’utilisation qui garantit une efficacité optimale.

- Prend en charge de multiples options de ligne de commande qui améliorent sa compatibilité et sa configurabilité.

- Facile à mettre en place et à utiliser.

- S’intègre parfaitement avec Metasploit.

- Idéal pour l’exploitation de services intranet.

Inconvénients de BeEF

- Nécessite des connaissances professionnelles en pénétration.

- Pour que le framework d’exploitation fonctionne, chaque navigateur doit avoir JavaScript activé.

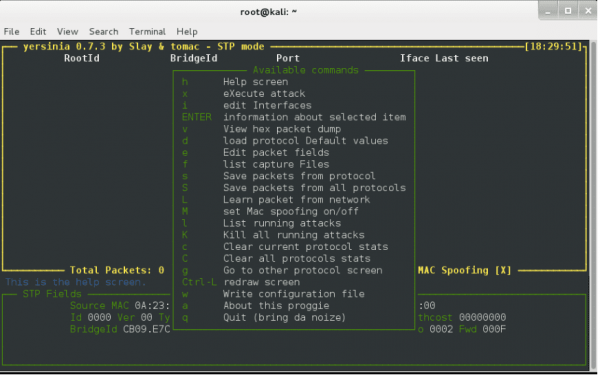

20. Yersinia

Yersinia est un outil de test de pénétration open source pour exploiter les faiblesses des protocoles réseau. Cet outil peut effectuer différents types d’attaques sur différents protocoles. Écrit en C, Yersinia utilise les bibliothèques ncurses, libnet et libpcap pour construire et injecter des paquets. Ses principaux protocoles incluent le VLAN Trunking Protocol (VTP), le Dynamic Trunking Protocol (DTP), l’IEEE 802.1X, le Dynamic Host Configuration Protocol (DHCP), le Spanning Tree Protocol (STP), et plus encore.

Yersinia possède trois modèles principaux, ncurses, client réseau et ligne de commande. Vous pouvez utiliser l’un des trois modèles pour exploiter les faiblesses du réseau avant que les attaquants ne les découvrent.

Avantages de Yersinia

- Il possède une intégration de script shell conviviale.

- Vous pouvez configurer Yersinia dans différentes segments réseau pour une évaluation réseau plus facile.

- L’interface utilisateur Ncurses est robuste et très visuelle.

- Vous pouvez personnaliser les préférences dans un fichier de configuration.

Inconvénients de Yersinia

- Il ne fonctionne pas parfaitement sous Windows.

- Documentation limitée.

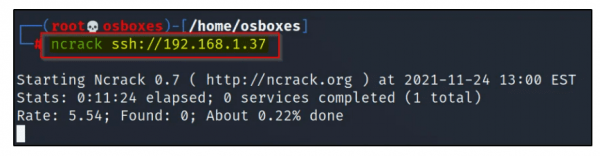

21. Ncrack

Ncrack est un outil de test de pénétration réseau pour Kali Linux conçu pour aider les entreprises à évaluer la position de sécurité des dispositifs tels que les hôtes. Il dispose d’un large éventail de fonctionnalités permettant un dépannage complet du réseau. Cet outil prend en charge de nombreux protocoles, notamment IMAP, POP3, HTTP, SSH, FTP et RDP. Vous pouvez utiliser Ncrack pour des attaques de force brute sur les mots de passe et la cassure de mot de passe SSH. En plus d’être disponible sur Kali Linux, il dispose d’installateurs pour Windows et Mac OS X

Ncrack a une approche de conception modulaire et une syntaxe en ligne de commande similaire à celle de Nmap. De plus, il possède un moteur adaptatif adapté à la rétroaction réseau dynamique. La conception de l’architecture permet des audits réseau rapides et à grande échelle

Avantages de Ncrack

- Interopérabilité transparente entre Ncrack et Nmap.

- S’adapte à la rétroaction réseau changeante.

- Peut reprendre des attaques interrompues.

- Peut auditer plusieurs hôtes simultanément.

Inconvénients de Ncrack

- Processus de cassage de mot de passe lent.

- Courbe d’apprentissage raide.

- Pas d’interface graphique.

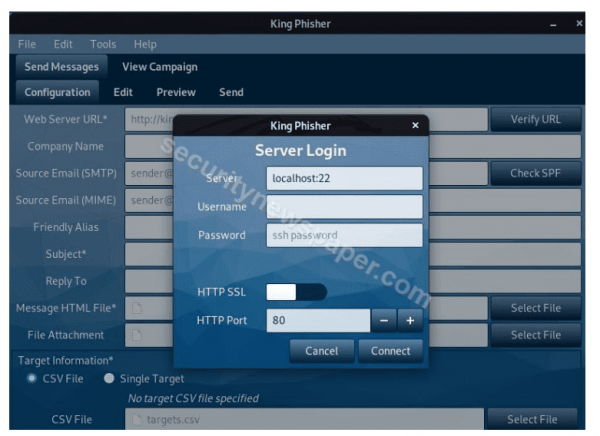

22. King Phisher

Source de l’image : Securitynewspaper.com

King Phisher est un outil de test de pénétration Kali Linux pour les attaques de type ingénierie sociale. Il s’agit d’un outil facile à utiliser qui simule des attaques de phishing réelles, vous permettant de détecter les faiblesses de sécurité au sein de votre équipe. Il s’agit d’un outil idéal pour la sensibilisation et la formation du personnel.

Avec King Phisher, vous pouvez envoyer des images avec des liens malveillants aux utilisateurs et tenter de voler des informations d’identification des utilisateurs. Cela vous permet de repérer les points faibles au sein de votre équipe et des systèmes d’entreprise. Par la suite, vous pouvez créer une campagne de formation personnalisée pour résoudre ces problèmes. De plus, vous pouvez patcher les systèmes d’entreprise vulnérables pour empêcher les attaques de malware et de chevaux de Troie.

Pour utiliser King Phisher pour un client tiers, vous devez avoir une permission légale explicite de l’organisation ciblée. Cela garantit que les hackers ne l’utilisent pas à des fins malveillantes.

Avantages de King Phisher

- Fournit des alertes SMS concernant l’état de la campagne par e-mail.

- Est doté d’un système puissant alimenté par Moteur Jinja2

- Fournit des graphiques détaillés concernant les résultats de la campagne.

- Possède des capacités de clonage web puissantes.

- Construit avec le langage Python facilement modifiable.

- Haute flexibilité pour atteindre différents objectifs de phishing.

- Politique d’utilisation limitant son utilisation au phishing éthique.

Inconvénients de King Phisher

- Nécessite des ressources mémoire importantes.

- Relatif lent et consommateur de temps.

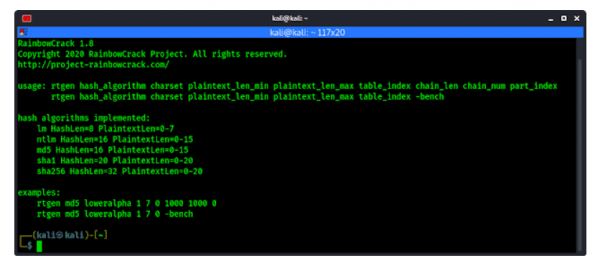

23. RainbowCrack

RainbowCrack est un outil d’évaluation de la sécurité qui utilise tables arc-en-ciel pour craquer les mots de passe à partir de valeurs de hachage. Fondamentalement, les tables arc-en-ciel sont des tables précalculées de hachages de mots de passe inversés. Ces tables aident à craquer mots de passe dans une base de données. Elles fournissent un moyen rapide de craquer les mots de passe et d’obtenir un accès non autorisé aux systèmes informatiques.

RainbowCrack génère des tables arc-en-ciel pour craquer les mots de passe facilement. Contrairement aux outils de cassage conventionnels, RainbowCrack utilise une grande base de tables, ce qui facilite la piraterie. En plus des tables arc-en-ciel, il dispose également de fonctionnalités de recherche, de tri et de conversion qui facilitent l’évaluation de la sécurité.

Avantages de RainbowCrack

- Fournit à la fois une interface graphique et une interface en ligne de commande.

- S’exécute sur presque tous les systèmes d’exploitation.

- Possède plusieurs accélérateurs GPU, c’est-à-dire des GPU AMD et NVIDIA.

- Prend en charge la table arc-en-ciel de tout logarithme de hachage et les fichiers au format brut.

- Plus rapide que les méthodes traditionnelles de cassage de mots de passe.

Inconvénients de RainbowCrack

- Ne casse pas les mots de passe si l’empreinte numérique n’est pas dans la table.

- Énormes besoins en RAM et en stockage.

24. Social Engineering Toolkit (SET)

Social Engineering Toolkit (SET) est un outil de pénétration open source idéal pour les simulations de phishing. Utilisé pour mener des attaques de manipulation sur le personnel afin de s’assurer qu’ils sont pleinement conformes aux politiques de sécurité de l’organisation. Il dispose de plusieurs vecteurs d’attaque personnalisés pour tromper les humains et évaluer le niveau de sensibilisation humaine au sein de l’organisation. Vous pouvez mener des attaques par e-mail, téléphone ou SMS.

Avec SET, vous pouvez créer des pages de phishing pour des sites tels que Instagram, Facebook, Google, etc. Le logiciel génère un lien que vous pouvez ensuite envoyer à la cible. Si la personne cible ouvre le lien et entre ses identifiants de connexion, SET collectera les informations d’identification. De plus, vous pouvez lancer une attaque web en clonant le site pour le phishing et en le distribuant aux victimes. D’autres modules incluent les attaques de Mass Mailer et les Payload et Listener.

Avantages de SET

- Intégration transparente avec le Framework Metasploit.

- Permet de détecter les points de faiblesse réels dans vos systèmes.

- Possède des versions avec interface graphique et en ligne de commande.

- Offre la flexibilité de raffiner vos attaques en fonction de la nature de la cible.

Inconvénients de SET

- Nécessite un niveau élevé de compétences en ingénierie sociale pour fonctionner et obtenir les résultats souhaités.

- Nombre limité de vecteurs d’attaque par rapport à des outils similaires comme BeEF.

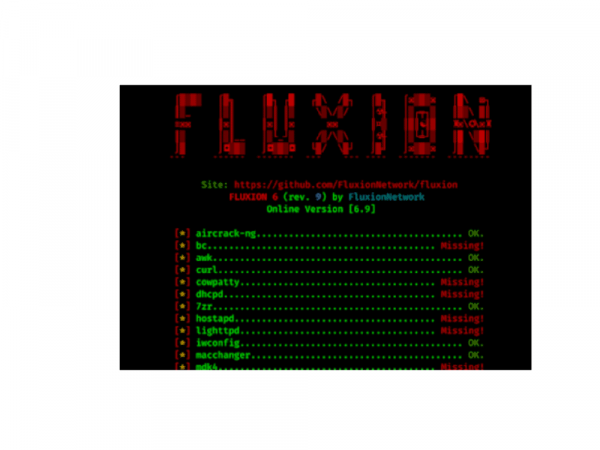

25. Fluxion

La dernière solution de cette liste des 25 meilleurs outils de test de pénétration Kali Linux est Fluxion. Cet outil de test de pénétration est le dernier pour la sécurité sans fil l’audit. Cet outil combine à la fois l’ingénierie sociale et le piratage de l’Evil Twin pour accéder aux systèmes sans fil et améliorer la posture de sécurité globale. Il tente de récupérer les clés WPA/WPA2 des réseaux cibles en simulant des attaques de l’homme du milieu.

Fluxion effectue 2 types d’attaques:

- Portail captif.

- Snooper de poignée de main.

Le Captif Portail attaque implique la création d’un réseau rogue pour rassembler le mot de passe WPA/WPA2 ciblé accès point. Il crée un réseau avec un SID similaire et déconnecte tous les utilisateurs des points d’accès ciblés. En utilisant des attaques de phishing, l’outil trompe les utilisateurs en leur faisant fournir des mots de passe pour les points d’accès ciblés.

Le Handshake Espion attaque implique l’utilisation des hachages d’authentification WPA/WPA2 à partir du handshake à 4 voies. Le handshake à 4 voies est un protocole d’authentification réseau établi par IEEE-802.11i pour fournir une authentification sécurisée pour les WLAN. Grâce à cette attaque, Fluxion utilise le désauthentificateur pour déconnecter les utilisateurs connectés aux points d’accès ciblés. Alors que les utilisateurs essaient de se reconnecter, l’outil acquiert les hachages.

Avantages de Fluxion

- Ne nécessite pas de force brute pour accéder.

- Ne nécessite pas de connaissances approfondies en test de pénétration.

- Facile à utiliser.

- Faibles demandes de RAM.

Inconvénients de Fluxion

- Facile à détecter.

- Nécessite une interaction de l’utilisateur qui n’est pas garantie.

Merci de lire les 25 meilleurs outils de test de pénétration Kali Linux (avantages et inconvénients). Nous conclurons.

Conclusion des 25 meilleurs outils de test de pénétration Kali Linux (avantages et inconvénients)

Avoir les meilleurs outils de test de pénétration vous permet de trouver les faiblesses et les vulnérabilités de vos systèmes. En utilisant les informations tirées des tests, vous pouvez effectuer des correctifs ou des mises à jour pour sécuriser les systèmes contre les attaques. Chacun des outils de test de pénétration ci-dessus est pré-installé sur Kali Linux et offre une large gamme de fonctionnalités. Vous pouvez choisir l’outil le plus adapté en fonction de vos besoins en matière de sécurité et de votre expertise.

Source:

https://infrasos.com/top-25-best-kali-linux-penetration-testing-tools/