15 meilleurs outils de scanner de vulnérabilités en cybersécurité. Dans cette publication, nous présentons les solutions de balayage des vulnérabilités et expliquons les meilleurs outils de scanner de vulnérabilités pour sécuriser votre infrastructure.

Dans l’ensemble, le balayage et l’évaluation des vulnérabilités jusqu’à la gestion partagent un principe de cybersécurité significatif. À son tour, cela empêche les pirates d’entrer. Une sécurité informatique essentielle doit scanner les vulnérabilités et les patcher à l’aide d’un système de gestion des patchs.

Par conséquent, lorsque vous utilisez un outil d’évaluation des vulnérabilités, vous aidez les organisations à :

- Classer les défauts de sécurité pour aider les développeurs lors de la remédiation.

- Fournir des mises à jour de sécurité entre tests de pénétration.

- Automatiser leur processus de découverte des vulnérabilités.

- Effectuer des scans continus des réseaux et des applications pour détecter de nouvelles menaces.

Cependant, quel outil de scanner de vulnérabilité est le meilleur? Pour en savoir plus, plongez dans le blog.

Commençons cet article sur le blog concernant les 15 meilleurs outils de scanner de vulnérabilités en cybersécurité.

Qu’est-ce que le balayage de vulnérabilités ?

Le balayage de vulnérabilités implique de scanner en continu les réseaux et les applications pour identifier les dernières failles de sécurité. De plus, il fournit des vulnérabilités classées avec des mesures d’action pour la remédiation.

Par la suite, de nombreuses évaluations fournissent également des listes de contrôle pour surveiller votre système et maintenir l’activité de votre équipe de sécurité entre les tests.

Fondamentalement, les évaluations de vulnérabilité aident à prévenir l’accès non autorisé au système en rationalisant le processus de remédiation et en fournissant des informations de sécurité cohérentes dans le cadre de tests de pénétration plus larges.

Types d’outils d’évaluation des vulnérabilités

Intéressant, les scanners de vulnérabilité ont leurs propres manières de procéder. Nous pouvons classer les scanners de vulnérabilité en quatre types en fonction de leur mode opératoire.

- Scanner de vulnérabilité basé sur le réseau – Il détecte les vulnérabilités dans un réseau interne en recherchant les ports ouverts. Les services en cours d’exécution sur les ports ouverts identifient si des vulnérabilités existent ou non avec l’aide de l’outil.

- Scanner de vulnérabilité basé sur la base de données – Cette base de données détecte les vulnérabilités dans les systèmes de gestion de bases de données. En fait, les bases de données constituent l’ossature de tout système stockant des informations sensibles. Un autre point clé, le balayage de vulnérabilité effectué sur ce système vous permet d’éviter des attaques comme l’injection SQL.

- Scanner de vulnérabilité basé sur l’hôte – Avec l’aide de ce scanner de vulnérabilité, vous détectez les vulnérabilités sur un hôte ou un système unique, y compris un ordinateur individuel ou un dispositif réseau comme un commutateur ou un routeur principal.

Alors, quelles sont les 15 meilleurs outils de scanner de vulnérabilité en cybersécurité. Découvrons-le.

15 meilleurs outils de scanner de vulnérabilité en cybersécurité

En conséquence, les scanners de vulnérabilité détectent les faiblesses d’une application de plusieurs manières. Les scanners de vulnérabilité de code analysent les erreurs de codage. De plus, les outils de vérification de vulnérabilité détectent les rootkits connus, les portes dérobées et les chevaux de Troie.

Il existe de nombreux scanners de vulnérabilité sur le marché. Comme on le voit, cela peut être gratuit, payant ou open source. La plupart des outils gratuits et open source sont disponibles sur GitHub. La décision d’utiliser un appareil dépend de plusieurs facteurs, tels que le type de vulnérabilité, le budget et la fréquence à laquelle l’outil est mis à jour.

1. Rapid7 InsightVM (Nexpose)

Rapid7 InsightVM est une solution de balayage de vulnérabilité premium open source. Ce qu’il y a de bien à ce sujet, c’est qu’il scanne et évalue automatiquement les infrastructures physiques, cloud et virtuelles. Comme le montre, il dispose de tableaux de bord en direct et interactifs, de remédiation basée sur des solutions, de notation des risques et de priorisation.

Comparativement, cet outil scanne automatiquement et détecte tous les nouveaux appareils connectés à un réseau pour fournir une identification des vulnérabilités en temps réel. De plus, il offre un agent de point de terminaison léger pour traiter les informations tout en consommant un minimum de bande passante.

Avantages de Rapid7 InsightVM

- Prend en charge de nombreux systèmes d’exploitation, notamment Linux, Windows, et Windows Server.

- Met à jour ses processus et rescanne chaque fois qu’il détecte une nouvelle faille.

- Capacité à établir des recommandations sur les modifications de la politique de sécurité.

- Effectue un scan système immédiatement et vérifie également les nouvelles ressources instantanément.

- Attribue et suit facilement les tâches de correction.

- Intégration avec les services cloud et l’infrastructure virtuelle.

Inconvénients de Rapid7 InsightVM

- Nécessite beaucoup de RAM.

- A lot of issues with scans running long out of nowhere, causing resource issues for the next scans.

- Les appareils détectés et scannés ne sont jamais supprimés. La suppression doit être effectuée manuellement sans option pour l’automatisation.

- Ne contient pas de gestionnaire de patch associé.

2. Burp Suite Enterprise Edition

Burp Suite fournit des outils de balayage automatisé des vulnérabilités pour les tests internes et externes. Plus de 14 000 organisations utilisent Burp Suite pour automatiser le balayage des vulnérabilités web. Conçu pour scanner à n’importe quelle échelle, et l’intégration avec les processus de développement logiciel. De plus, ses différents outils fonctionnent en parfaite harmonie pour soutenir tout le processus de test.

Avantages de Burp Suite Enterprise Edition

- Balayage en masse automatisé et scénarios simulés.

- Tests de pénétration manuelle et réglages de configuration.

- De bonnes extensions via le magasin qui étendent les fonctionnalités.

- Vous aide à proxyter toutes les requêtes basées sur le web qui peuvent même être modifiées lors de l’envoi ou de la réception..

Inconvénients de Burp Suite Enterprise Edition

- Ne décrit pas comment tester différentes vulnérabilités, ce qui peut être difficile si vous êtes un nouvel utilisateur de cet outil.

- La configuration des proxies est difficile et a pris du temps pour être mise en place.

- L’interface est dépassée et utilise des onglets pour tout.

Également lire Utiliser le rapport de licence Office 365

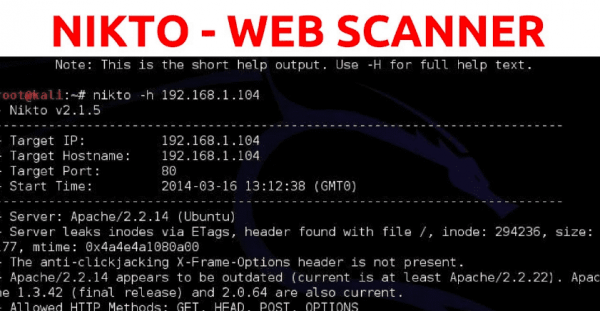

3. Nikto2

Nikto est un outil de balayage de vulnérabilité open source axé sur la sécurité des applications web. Par conséquent, il peut détecter 6700 fichiers nocifs qui posent problème pour les serveurs web et signaler des versions obsolètes basées sur le serveur. De plus, Nikto2 peut vous alerter sur les problèmes de configuration du serveur et effectuer des vérifications de serveur web dans le temps le plus court possible.

De plus, avec Nikto2, il ne fournit pas de contremesures pour les vulnérabilités détectées et ne fournit pas de capacités d’évaluation des risques. Cependant, Nikto2 est un outil fréquemment mis à jour qui permet une couverture de vulnérabilité plus large.

Avantages de Nikto2

- Générer des rapports sur les vulnérabilités détectées.

- Vérifications externes pour Applications web.

- Il vérifie soigneusement de nombreuses attaques recherchées par les gestionnaires de vulnérabilités payants.

Inconvénients de Nikto2

- Ne fonctionne pas sans une liste de vulnérabilités payante.

- Ne contient pas une équipe de développement et de support.

Lisez aussi Essayez les rapports de contact Office 365

4. Gestion des vulnérabilités Qualys

Le scanner de gestion des vulnérabilités Qualys fonctionne derrière les pare-feux dans des réseaux internes complexes. Ce outil peut scanner les environnements cloud et détecter les vulnérabilités dans des réseaux dispersés géographiquement. Il surveille également les conteneurs et les points de terminaison.

Un tableau de bord intuitif et personnalisable offre une vue unifiée de toutes les applications web censurées et des actifs. Les prix peuvent être plus élevés que ceux d’autres services, mais leur protection globale est complète.

Avantages de Qualys

- Tableau de bord unifié pour la posture de sécurité.

- Facilité de configuration et gestion des contrôles.

- Fournit mécanismes de rapport et d’alerte.

- Visibilité des problèmes de configuration de sécurité cloud.

- Offre un large éventail d’options pour des scans plus ciblés.

Inconvénients de Qualys

- Traitement des faux positifs.

- La navigation est assez complexe et implique de nombreuses pages à parcourir.

- Certaines tâches sélectionnées sont automatisées avec des capteurs.

- L’interface utilisateur est lourde pour les débutants.

Lisez égalementUtilisez les rapports de groupe Office 365

5. Nessus

Un autre Top 15 des meilleurs outils de scanner de vulnérabilités en cybersécuritéNessus. De même, est un tel logiciel qui offre une vaste analyse des vulnérabilités grâce à un service basé sur l’abonnement. Les hackersutilisent Nessus pour identifier les configurations incorrectes, découvrirles mots de passe par défaut, et effectuer des évaluations des vulnérabilités.

Avantages de Nessus

- Il peut mettre à jour en permanence la base de données CVE.

- Possède plusieurs profils/politiques pour effectuer différents types d’analyses.

- Il classe et regroupe les vulnérabilités avec précision avec peu de configuration.

- Assez abordable par rapport à des outils similaires sur le marché.

Inconvénients de Nessus

- L’analyse de plus grands ensembles de données est une tâche très difficile.

- Il faut beaucoup de temps pour terminer les analyses.

Lisez égalementDéployer les rapports d’utilisateurs Office 365

6. Netsparker

Netsparker est un autre outil de vulnérabilité d’application web doté d’automatisation pour détecter les vulnérabilités. L’appareil peut également détecter des milliers de vulnérabilités d’application web en quelques heures. Il s’agit d’un outil de vulnérabilité payant de niveau entreprise, mais il possède de nombreuses fonctionnalités avancées. Il existe des techniques de balayage qui analysent les applications à la recherche de vulnérabilités.

En particulier, il balaie les applications à la recherche de vulnérabilités. Netsparker décrit et fournit des techniques de mitigation pour les vulnérabilités découvertes. Des solutions de sécurité pour l’évaluation des vulnérabilités avancées sont également disponibles.

Avantages de Netsparker

- Possibilités d’intégration avec de nombreux DevOps.

- Conçu pour une organisation plus importante.

- Une quantité extrême de personnalisation pour analyser n’importe quelle application web.

- Il offre plusieurs possibilités d’intégration avec DevOps.

Inconvénients de Netsparker

- Offre quelques plans flexibles.

- Peu de vulnérabilités peuvent être détectées par rapport à ses concurrents.

- La version de bureau consomme beaucoup de ressources.

- Disponible uniquement pour les versions bureau ou cloud.

7. AT&T Cybersecurity

Solution de balayage des vulnérabilités cibleriques d’AT&T est proposée en tant que service géré. Apparemment, elle aide à identifier les vulnérabilités de sécurité dans les systèmes, les applications web et les dispositifs réseau. Un scanner de vulnérabilité fait partie d’un outil plus efficace qui inclut le SIEM et détection d’intrusion. Les signatures de vulnérabilité connues sont constamment mises à jour lorsque de nouvelles vulnérabilités sont identifiées par AlienVault Labs et la communauté d’échange d’intelligence Open Threat. Probablement le meilleur service géré pour les services informatiques qui manquent de compétences en cybersécurité.

Avantages de la cybersécurité AT&T

- Fournit des capacités de sécurité essentielles dans une seule console pour gérer la conformité et les menaces.

- Offre une intelligence des menaces, une défense collaborative, une sécurité sans coutures et des solutions adaptées à toute entreprise.

- Permet également aux entreprises de protéger les points de terminaison contre menaces cibleriques.

- Permet aux organisations de mettre fin aux processus malveillants, de mettre en quarantaine les dispositifs infectés et de revenir en arrière pour garder les points de terminaison propres.

Inconvénients de la cybersécurité AT&T

- Le produit est très complexe.

- La mise en œuvre était maladroite et lourde.

8. Openvas

OpenVAS est un logiciel de détection des vulnérabilités open source. La plateforme offre diverses options de balayage, notamment le balayage réseau, le balayage des serveurs web et le balayage des bases de données. Le scanner obtient les tests de détection des vulnérabilités à partir d’un flux qui possède une longue histoire et des mises à jour quotidiennes. L’outil est capable de scanner les protocoles de bas et de haut niveau. De toute façon, il possède un langage de programmation interne puissant pour mettre en œuvre tout type de test de vulnérabilité.

Avantages d’OpenVAS

- Prise en charge des systèmes d’exploitation basés sur Unix.

- Possède une fonctionnalité intégrée de génération de rapports sur les vulnérabilités détectées et leur gravité.

- Son code source est public et toute personne peut contribuer à l’outil.

- Fournit les fonctionnalités de configuration par les utilisateurs du produit en fonction de leurs propres exigences et désirs.

- Sa couverture CVE est d’environ 26 000, parmi lesquels les vulnérabilités et les bogues sont recherchés et testés sur l’infrastructure sous-jacente.

Inconvénients d’OpenVAS

- Il est comparé à moins de vulnérabilités.

- Fournit une prise en charge limitée des systèmes d’exploitation.

- Difficile à installer, à configurer et à utiliser.

Lire aussi Utiliser la surveillance Azure AD

9. W3AF

W3AF est un outil gratuit et open source appelé Framework d’attaque d’applications Web. Cet outil est un outil open source pour détecter les vulnérabilités des applications Web. Créez un cadre qui aide à protéger les applications Web en détectant et en exploitant les vulnérabilités. En plus des options de balayage des vulnérabilités, W3AF dispose de facilités de contrôle utilisées pour les tests de pénétration.

De plus, W3AF couvre un large éventail de vulnérabilités. Les domaines fréquemment attaqués, en particulier les vulnérabilités nouvellement identifiées, peuvent choisir cet outil.

Avantages de W3AF

- Très modulaire et flexible.

- Il peut être installé sans problème dans les environnements Linux.

- Meilleur outil pour les débutants car il est facile à apprendre et à utiliser.

- Aide à la génération de rapports précieux.

- Peut automatiser de nombreuses tâches.

Inconvénients de W3AF

- Le nombre de faux négatifs est encore élevé.

- Sa version Windows est difficile à installer.

- A une interface graphique (GUI) complexe.

10. Service de sécurité géré par Alibaba Cloud

Alibaba propose un service géré basé sur SaaS pour l’analyse des ports et l’évaluation des vulnérabilités afin d’éliminer les faux positifs. Pour prévenir les dommages à la réputation, le service utilise l’apprentissage machine pour identifier les vulnérabilités web et de backdoor, le contenu illicite et la manipulation des sites.

De la même manière, Alibaba simplifie le processus en effectuant des scans illimités qui nécessitent aucune installation, mise à jour ou maintenance. Ceci est idéal pour les entreprises non américaines, étant donné l’orientation vers le cloud et l’antagonisme commercial continu entre les États-Unis et la Chine.

Avantages du service de sécurité gérée par Alibaba Cloud

- Utilisé par de grandes organisations.

- Offre des capacités d’accélération dynamique.

- Réseau de distribution de contenu dynamique.

- Protection professionnelle.

Inconvénients du service de sécurité gérée par Alibaba Cloud

- Présente un problème potentiel de conformité.

- Manque de service client.

11. Intruder.io

Intruder.io fournit un ensemble d’outils de pénétration et de balayage des vulnérabilités. Les organisations peuvent utiliser Intruder.io pour effectuer une évaluation unique ou surveiller en permanence leur environnement en cas de menaces.

Avantages d’Intruder.io

- Interface facile à utiliser qui vous permet de commencer à scanner rapidement.

- Modèle tarifaire simple et visible au public.

- Les scans permettent le marquage pour aider à organiser les regroupements.

- Le scan des menaces émergentes vérifie les vulnérabilités nouvellement publiées dès qu’il y a une vérification.

Inconvénients d’Intruder.io

- Offre peu de rapports détaillés.

- Support pour les workflows sans mot de passe pour le balayage de l’application web authentifiée.

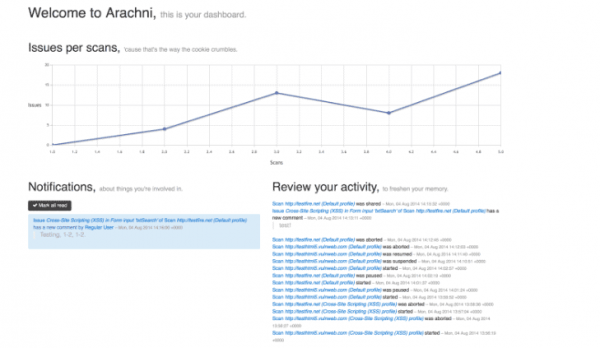

12. Arachni

Arachni est également un outil de vulnérabilité dédié aux applications web. Cet outil couvre de nombreuses vulnérabilités et est mis à jour régulièrement. Arachni fournit des installations pour l’évaluation des risques et suggère des conseils et des contre-mesures aux vulnérabilités trouvées.

De plus, Arachni est un outil gratuit et open source de détection des vulnérabilités qui prend en charge Linux, Windows et macOS. Il est également adapté aux tests de pénétration en raison de sa capacité à traiter les vulnérabilités nouvellement identifiées.

Avantages d’Arachni

- Il effectue l’ensemble des tests critiques.

- Offre à la fois une interface de ligne de commande et une interface graphique basée sur un navigateur.

- Il fournit des résultats impressionnants et des explications pertinentes.

- Propose un éventail de modes de test.

Inconvénients d’Arachni

- Il prend beaucoup de temps à s’exécuter.

- Il a été abandonné.

13. Amazon Inspector

Pour les entrepôts AWS, Amazon Inspector est un service d’évaluation de la sécurité automatisé. Vous pouvez scanner n’importe quel application déployé sur AWS et l’échelle sur des instances Amazon EC2. Après l’analyse et l’évaluation des vulnérabilités, l’outil fournit une liste détaillée des vulnérabilités potentielles classées par niveau de risque. Il peut également détecter un manque de pratiques de sécurité optimales dans les applications pendant l’exécution et le déploiement.

Avantages d’Amazon Inspector

- Automatise l’évaluation de la sécurité de vos applications et identifie de manière proactive les vulnérabilités.

- Permet de développer et d’itérer rapidement sur de nouvelles applications et d’évaluer la conformité avec les meilleures pratiques et les politiques.

- Il effectue une évaluation à la fois au niveau du réseau et de l’hôte.

- Capacité à résoudre les problèmes automatiquement sans intervention humaine.

Inconvénients d’Amazon Inspector

- Les facturations pour Amazon Inspector sont un peu délicates lorsque vous le configurez pour fonctionner avec d’autres services.

- Manque de certaines protections personnalisées.

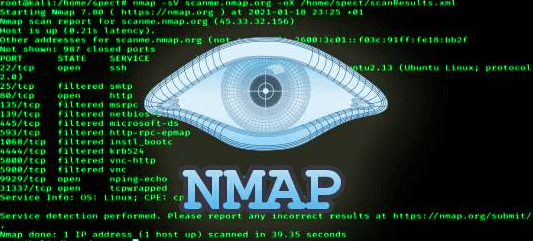

14. NMAP

Nmap est un outil d’analyse réseau gratuit et open source populaire parmi de nombreux professionnels de la sécurité. Il utilise la technologie de sonde pour la découverte de hôtes réseau et la détection d’OS. Cette fonctionnalité aide à identifier les vulnérabilités dans un ou plusieurs réseaux. Si vous êtes débutant ou que vous apprenez simplement un peu sur l’analyse des vulnérabilités, Nmap est un excellent point de départ.

Avantages de NMAP

- Inclut des méthodes de balayage pour éviter les IDS.

- Offre une fonctionnalité GUI via Zenmap

- Balayage de ports complet des ports TCP et UDP.

- Très configurable. Vous pouvez choisir exactement ce que vous souhaitez scanner, limiter à des plages de ports, des protocoles, des IPs, etc.

Inconvénients de NMAP

- Il ne met pas à jour aussi fréquemment que les outils payants.

- Sous Windows, toutes les fonctions ne sont pas disponibles.

- Si vous ne limitez pas la plage de votre balayage, une commande peut prendre beaucoup de temps à s’exécuter

Lisez aussi Essayez cet outil de gestion Office 365

15. Acunetix

En dernier sur notre liste des 15 meilleurs outils de scanner de vulnérabilités en cybersécurité se trouve Acunetix. De plus, il s’agit d’un autre outil qui ne scanne que les applications basées sur le web. Mais son scanner multithread peut rapidement parcourir des centaines de milliers de pages et détecter les problèmes courants de configuration du serveur web. Parfait pour vérifier WordPress. Donc, ceux qui ont un grand nombre de messages WordPress devraient envisager cela.

Avantages d’Acunetix

- Faible taux de faux positifs.

- Bonnes options de rapport.

- Prend en charge l’importation de fichiers d’état provenant d’autres outils de test d’applications populaires.

Inconvénients d’Acunetix

- Mauvaise gestion des utilisateurs.

- Ne prend pas bien en charge plusieurs points de terminaison.

- Présente des problèmes d’authentification avec les applications d’entreprise modernes.

Merci de lire les 15 meilleurs outils de scanner de vulnérabilités en cybersécurité. Nous allons conclure.

Aussi lire Essayez l’outil de rapport Active Directory

Top 15 des meilleurs outils de scan de vulnérabilités dans la conclusion de la cybersécurité

En résumé, quel que soit l’outil de scan de vulnérabilités que vous décidez d’utiliser, le choix de l’outil idéal dépend de vos besoins en matière de sécurité et de votre capacité à analyser votre système. Veuillez identifier et corriger les vulnérabilités de sécurité avant qu’il ne soit trop tard. Maintenant, vérifiez les fonctions de chaque outil et choisissez celui qui vous convient le mieux.

Les scanners de vulnérabilités peuvent identifier les vulnérabilités, les classer en fonction du niveau de menace et générer des rapports contenant des suggestions sur la meilleure façon de les traiter.

Source:

https://infrasos.com/top-15-best-vulnerability-scanner-tools-in-cybersecurity/