Top 10 Meilleurs Outils de Chasse aux Menaces en Sécurité Informatique (Avantages Inconvénients). Dans cet article, nous vous présentons certains des meilleurs outils de chasse aux menaces en sécurité informatique avec leurs avantages et inconvénients.

La chasse aux menaces est le processus de recherche proactive des vulnérabilités dans les systèmes et applications pour éviter qu’elles ne soient exploitées par des attaquants. De plus, les analystes effectuent la chasse aux menaces manuellement ou avec l’aide d’outils de sécurité de l’information.

Les meilleures pratiques sur la manière de chasser les menaces évoluent constamment à mesure que de nouveaux types d’attaques émergent. Par conséquent, la bonne stratégie pour la chasse aux menaces est de découvrir les réseaux pour les dangers et les isoler. De plus, les éliminer avant même que les systèmes d’alerte conventionnels n’aient donné l’alarme.

En fin de compte, il existe également différents types de chasses aux menaces :

- Chasses réactives (réponse à une attaque).

- Chasses proactives (prévention d’une attaque).

Dans ce post, nous avons répertorié certaines des meilleures outils de recherche de menaces que les analystes de sécurité IT ou quiconque essayant de sécuriser les menaces sur leur réseau peuvent utiliser. Avec l’aide de ces logiciels de recherche de menaces, vous maintenez vos données sécurisées.

Commençons-nous l’article Les 10 meilleures outils de recherche de menaces en cybersécurité (Avantages et inconvénients).

Voici également à lire Qu’est-ce que le Cadre de cybersécurité NIST ? (Meilleures pratiques)

Les 10 meilleures outils de recherche de menaces en cybersécurité

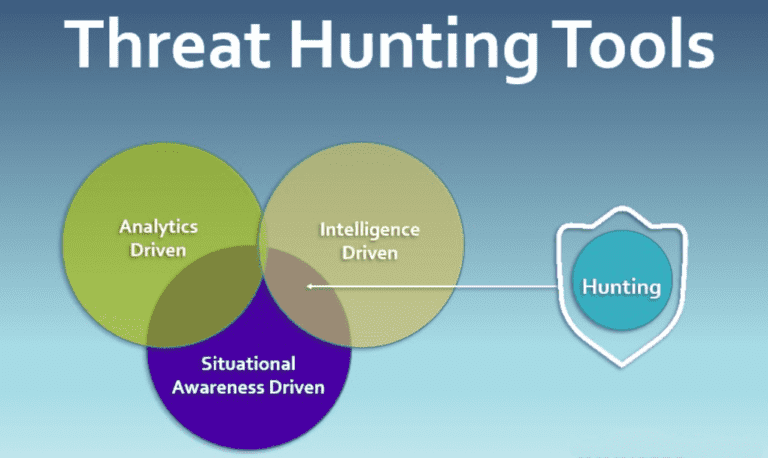

Source de l’image : Eduba

Tout d’abord, une outil de recherche de menaces est un logiciel que de nombreuses organisations utilisent pour trouver des menaces dans la réseau. Ainsi, en utilisant ces excellentes solutions, les organisations détectent des menaces dans la réseau, collectent de l’information et fournissent des preuves. Vous trouverez ci-dessous certaines des meilleures outils de recherche de menaces disponibles sur le marché, veuillez les vérifier et les comparer.

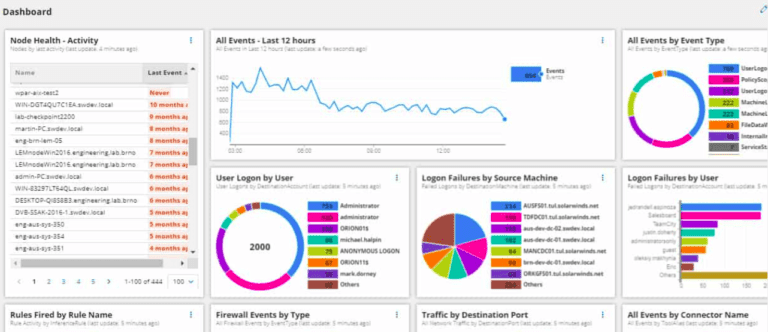

1. SolarWinds Security Event Manager

Le SolarWinds Security Event Manager est un système de gestion des événements de sécurité qui offre une vue unifiée de tous les types d’événements. Fondamentalement, il collecte des informations provenant de plusieurs sources et effectue des analyses. De plus, il offre un seul tableau de bord pour les opérations de sécurité et aide à surveiller les événements de sécurité en temps réel.

Le logiciel explore également chaque autre point de terminaison du réseau lorsqu’il s’exécute sur votre serveur. De plus, il a la capacité de générer des alertes lorsque certains critères sont atteints ou dépassés par un événement. En utilisant ces outils, vous prenez des mesures proactives et évitez tout attaque potentielle avant qu’elle ne devienne un problème sérieux.

De plus, il prend en charge l’intégration avec d’autres outils comme les systèmes de billetterie et les helpdesks.

Caractéristiques

- Moniteur Intégrité des fichiers.

- IT DISA STIG Compliance.

Journal des événements Analyseur.Activité de l’utilisateur. - Journal des événements Analyseur.

- Surveillance de l’activité utilisateur.

- Surveillance de la sécurité du réseau.

- Analyseur de sécurité USB.

- Gestion de la sécurité du pare-feu.

- Empêche les attaques DDoS.

- Détection de botnets.

- Surveillance des journaux SIEM.

- Défense contre les menaces.

- Rapportage de conformité.

- Protection contre les attaques par injection SQL.

- Réponses automatisées.

Avantages du gestionnaire de sécurité des événements SolarWinds

- Le logiciel permet aux organisations de gérer leurs fichiers de journaux et d’effectuer des analyses.

- Il alerte instantanément en cas de détection d’une activité suspecte.

- Permet aux utilisateurs de créer et de planifier des rapports parlants.

- Comprend des capacités de gestion ainsi que des outils SIEM qui aident à prévenir les risques de sécurité.

Inconvénients du SolarWinds Security Event Manager

- L’interface utilisateur devrait être plus conviviale.

- SolarWinds Security Event Manager ne prend pas en charge la version cloud.

- Le constructeur de requêtes est fastidieux à utiliser

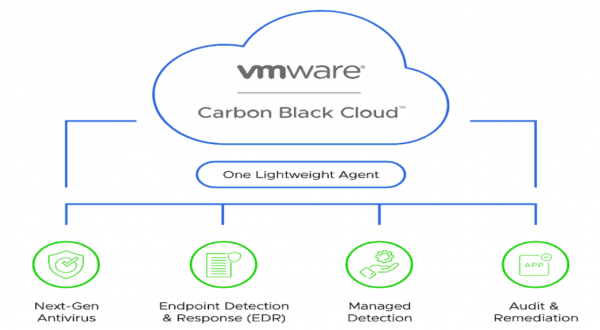

2. VMWare Carbon Black Endpoint

VMWare Carbon Black Endpoint est un autre outil de chasse aux menaces populaire utilisé par la plupart des organisations pour la protection de plusieurs points de terminaison. De plus, chaque point de terminaison a un agent qui communique avec le processeur de données de Carbon Black et aide à fonctionner plus rapidement.

Le logiciel permet de suivre des milliards d’événements système et empêche les attaquants d’exploiter des outils légitimes. Certainement, il aide également à automatiser votre flux de travail d’enquête afin que vous réagissiez rapidement.

Le logiciel comprend également un système de détection des menaces qui détecte et envoie un avertissement immédiat au système SOAR. À l’aide de cet outil, vous réduisez le temps de réponse aux incidents et rendez des cycles CPU cruciaux à l’entreprise.

Fonctionnalités

- Réponse automatisée.

- Flux d’intelligence sur les menaces.

- SOAR prise en charge du système.

- Détection rapide des menaces.

- Protection contre les ransomwares.

- Antivirus pour les entreprises.

- Sécurité des points de terminaison basée sur le cloud.

Avantages de VMWare Carbon Black Endpoint

- Prévient les menaces en temps réel et minimise les temps d’arrêt.

- VMWare Carbon Black Endpoint illustre clairement comment l’infection s’est propagée à divers systèmes au fil du temps.

- Pour déboguer les difficultés et déterminer si Carbon Black est le principal responsable, les utilisateurs peuvent également mettre facilement un poste de travail ou un serveur en mode bypass.

Inconvénients de VMWare Carbon Black Endpoint

- La vérification individuelle des fichiers n’est pas disponible.

- Il peut être difficile de déployer le logiciel à l’aide de SCCM.

- Le gestionnaire de journaux n’est pas disponible.

3. Phishing Catcher

Phishing Catcher est un type spécifique d’outil de protection contre le phishingqui aide à protéger les sites Web contre les attaques. En même temps, il utilise des informations concernant les certificats TLS émis de manière suspecte.

Avec le Phishing Catcher, il est généralement créé en analysant le site Web et en recherchant des vulnérabilités sur le site. En découvrant des vulnérabilités, il bloque automatiquement l’attaque et empêche les pirates d’accéder au site Web.

Aujourd’hui, de nombreuses organisations utilisent des outils open source pour détecter les domaines de phishing et prévenir les menaces. De plus, Phishing Catcher offre des classements basés sur des normes particulières, permettant aux équipes de chasse de se concentrer sur les véritables menaces.

Fonctionnalités

- Workflow automatisé.

- Utilise l’IA pour écrire des codes.

- Détecte les vulnérabilités en temps réel.

- Gestion des modifications de code.

- Collaboration.

Avantages du Phishing Catcher

- Permet aux utilisateurs de découvrir les domaines de phishing en temps réel.

- Se concentre sur les termes suspects et recherche les véritables menaces.

Inconvénients du Phishing Catcher

- Aucun inconvénient trouvé pour le phishing catcher.

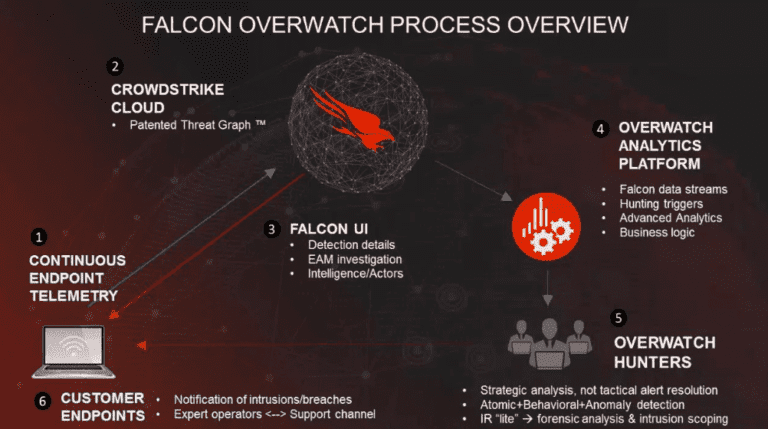

4. CrowdStrike Falcon Overwatch

CrowdStrike Falcon Overwatch est une plateforme alimentée par l’IA qui fournit une protection en temps réel contre les cyberattaques. En conséquence, elle offre une sécurité des terminaux unifiée, sécurité réseau, et système d’intelligence sur les menaces.

Le CrowdStrike Falcon Overwatch peut identifier les attaquants avant qu’ils n’attaquent, arrêter les attaques en cours et remédier aux dégâts. Il utilise également l’IA pour identifier les familles et les variantes de malware ainsi que le ransomware en temps réel.

De même, le CrowdStrike Falcon Overwatch est une plateforme de protection des points d’extrémité qui offre une visibilité complète sur la surface d’attaque et bloque les logiciels malveillants et les menaces inconnues. Il permet également aux utilisateurs de surveiller toutes les activités sur un appareil. Que ce soit des données, des applications, des processus, des connexions réseau, des téléchargements/des téléchargements de fichiers ou des arguments de ligne de commande, vous pouvez enregistrer tout cela.

Fonctionnalités

Avantages du CrowdStrike Falcon Overwatch

- CrowdStrike Falcon Overwatch contribue à réduire les frais généraux, la complexité et le coût grâce à ses excellentes fonctionnalités.

- Permet aux utilisateurs de traiter les données en temps réel pour détecter les intrusions.

- Utilisation de puissance de calcul faible ou nulle.

- Intelligence sur les menaces intégrée avec évaluation de la gravité des menaces.

- Visibilité complète sur l’utilisation des dispositifs USB avec le contrôle des dispositifs Falcon

Inconvénients du CrowdStrike Falcon Overwatch

- Le contrôle des dispositifs nécessite une approche plus complète.

- La partie migration a besoin d’une amélioration supplémentaire.

- A few features may take time to assess or run.

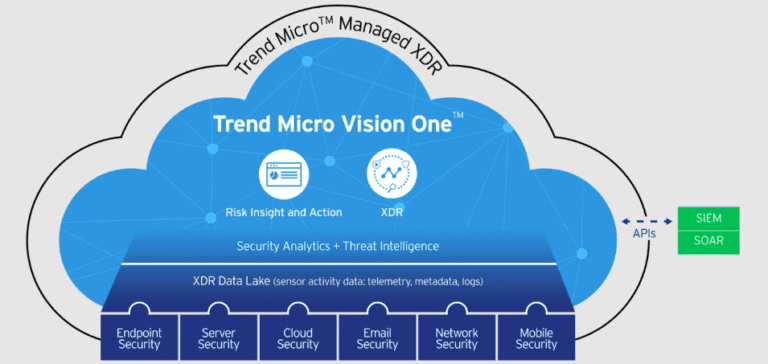

5. Trend Micro Managed XDR

Trend Micro Managed XDR est le nouveau produit de Trend Micro qui offre un ensemble complet de solutions de sécurité pour le cloud. Aide les entreprises et les fournisseurs de services à protéger leurs clients contre les menaces de plus en plus sophistiquées, persistantes et omniprésentes.

En particulier, Trend Micro Managed XDR est une solution de sécurité qui offre une protection multilayée contre menaces ciblées. Offre une protection contre les attaques ciblées grâce à l’utilisation d’un système intégré de l’intelligence qui détecte et bloque les activités malveillantes.

Avec Trend Micro Managed XDR, vous bénéficiez également d’une protection contre les attaques de rançongiciel et d’autres malwares, ainsi que de défenses contre les violations de données. De plus, il aide les organisations à protéger leurs données contre le vol par les hackers. Il empêche également l’accès non autorisé à des informations sensibles par des tiers.

Fonctionnalités

- Chasse aux menaces à l’échelle de l’entreprise.

- Insight Zero Trust Risk.

- Chasse aux menaces manuelle.

- Rapportage de conformité.

- Réponse et détection aux menaces.

- Visualise l’histoire de l’attaque dans son intégralité.

- Corrélation des menaces avancées.

- Prend en charge les tactiques MITRE ATT&CK.

- Gestion des accès identitaires.

- Facilité d’intégration.

Avantages de Trend Micro Managed XDR

- Il s’agit de la meilleure option pour les entreprises qui n’ont pas d’experts en sécurité dans leur effectif.

- Offre une visibilité globale, détecte les vulnérabilités en temps réel et génère des rapports exploitables.

- Il a la capacité de gérer la sécurité pour plusieurs sites et de détecter les menaces en temps réel.

Inconvénients de Trend Micro Managed XDR

- La plupart des utilisateurs trouvent Trend Micro Managed XDR une solution coûteuse.

- Les résultats ont été retardés.

- Le système d’agent est très lent, il doit améliorer ses performances.

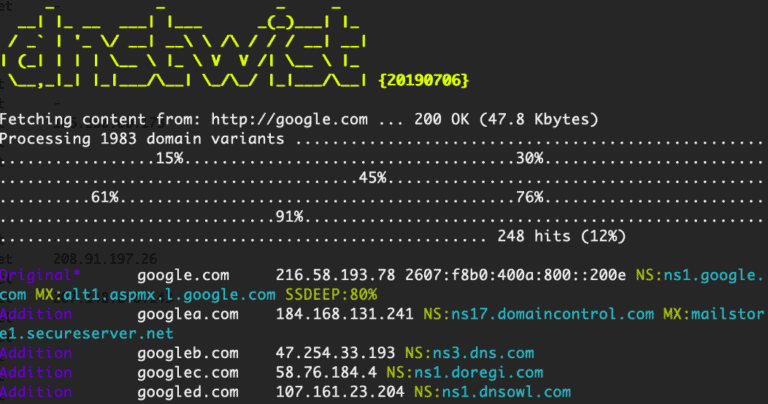

6. DNSTwist

De plus, il permet aux organisations de suivre les domaines mal orthographiés, les homographes ou les noms de domaine internationalisés (IDN). De plus, afin de trouver des anomalies, il peut également géolocaliser toutes ses découvertes et détecter des pages de phishing en direct.

Fonctionnalités

- Noms de domaine Unicode (IDN).

- Détection de pages de phishing en direct.

- Localisation GeoIP.

- Exportation rapports.

- Détection d’hôtes MX frauduleux.

Avantages de DNSTwist

- Utilise des algorithmes pour découvrir des domaines suspects et mal orthographiés

- Il a la capacité de découvrir des pages de phishing en direct.

Inconvénients de DNSTwist

- Aucun inconvénient trouvé pour DNSTwist.

7. Plateforme Cynet 360 AutoXDR

Cynet 360 est un fournisseur de niveau entreprise en cybersécurité qui propose un ensemble de solutions pour protéger les actifs numériques de ses clients. La société est présente sur le marché depuis de nombreuses années. Elle a aidé plus de 2000 organisations, dont des entreprises du Fortune 500 et des agences gouvernementales, à protéger leurs actifs numériques.

De plus, elle propose une gamme de services, y compris l’évaluation des vulnérabilités, les tests de pénétration et les enquêtes en informatique forensique. Le logiciel dispose également d’une fonctionnalité pour identifier les menaces potentielles à la sécurité du réseau d’une entreprise.

Fonctionnalités

- Chasse aux menaces et sandboxing.

- Forensique de la mémoire.

- Prend en charge le système de piège à intrus (honeypot).

- Protection contre les violations autonomes.

- Analyse du comportement des utilisateurs et des entités (UEBA).

- Détection et réponse aux points de terminaison.

- Gestion des vulnérabilités.

- Protection contre les violations autonomes.

Avantages de la plateforme Cynet 360 AutoXDR

- Analyse automatisée des menaces et remédiation dans tout votre environnement.

- Offre une meilleure visibilité et aide à détecter les menaces dans l’environnement.

- Permet aux utilisateurs de voir si les applications SaaS posent des risques de sécurité.

Inconvénients de la plateforme Cynet 360 AutoXDR

- Le gestionnaire de journaux n’est pas disponible.

- Problèmes de détection de services connectés suspects et expérience de ralentissement.

8. Gnuplot

Gnuplot est un autre outil open source qui aide à détecter les anomalies dans les données. De plus, Gnuplot a de nombreuses utilisations, telles que la détection d’anomalies dans le trafic réseau, les activités du système de fichiers activity et les journaux d’applications. Utilisez-le également pour générer des graphiques des résultats d’une simulation ou d’une modélisation.

Evidemment, Gnuplot est un outil de confiance chasse aux menaces, de visualisation de données et d’outil d’analyse utilisé pour détecter des anomalies dans les données. La première étape dans l’utilisation de Gnuplot est de configurer votre répertoire de travail. C’est là que vous enregistrerez vos fichiers de données d’entrée et les fichiers de sortie.

Fonctionnalités

- Prend en charge script web.

- Utilise un moteur de tracé.

- Prend en charge différents types de sortie.

- Outil en ligne de commande.

Avantages de Gnuplot

- Le logiciel open source permet le tracé de données en deux et trois dimensions.

- Utilise des outils de visualisation des données pour surveiller et découvrir des valeurs aberrantes statistiques.

- En utilisant l’outil en ligne de commande, les chasseurs peuvent alimenter Gnuplot de grandes quantités de données délimitées et obtenir des résultats immédiats.

Inconvénients de Gnuplot

- Interface Web non disponible.

9. Exabeam Fusion

Exabeam est une société d’analyse de données qui fournit des produits aux organisations du secteur public et privé. Elle aide à détecter les menaces internes, à prévenir les attaques informatiques et à gérer les risques. Exabeam compte plus d’une décennie d’expérience dans la recherche de menaces internes.

Le produit phare d’Exabeam est Exabeam Fusion – une solution unique qui combine l’analyse de contenu avec l’apprentissage automatique pour identifier les employés à haut risque en fonction de leurs empreintes numériques et de leurs comportements.

Fonctionnalités

- Détection, enquête et réponse aux menaces (TDIR).

- Conformité aux rapports.

- Gestion des journaux.

- Analytique comportementale.

- Soutien à l’intégration.

- Applications de productivité SaaS.

- Types de graphiques pré-construits.

- Menaces intégrées intelligence.

Avantages d’Exabeam Fusion

- Collecte des données liées à ses activités à partir d’applications et examine les fichiers journaux.

- Offre une couverture complète et contribue à réussir les opérations de sécurité.

- Prend en charge plus de 500 intégrations et types de graphiques prédéfinis.

Inconvénients d’Exabeam Fusion

- Si un point de terminaison n’est pas connecté à un réseau, il n’est pas sécurisé.

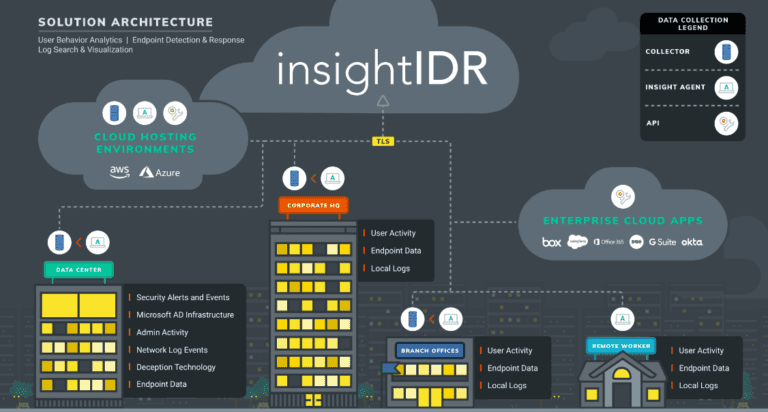

10. Rapid7 InsightIDR

Rapid7 InsightIDR est un produit de cyber-intelligence utilisé par les organisations pour identifier les menaces cyber. Le produit utilise l’apprentissage automatique pour identifier la menace la plus probable et fournit des informations exploitables. Les informations indiquent ce que fait la menace, comment elle se propage et qui elle cible.

Rapid7 InsightIDR détecte automatiquement les malwares inconnus en utilisant une analyse heuristique des fichiers sur une machine d’utilisateur ou sur un partage de réseau. Il détecte également de nouveaux malwares en surveillant les changements dans le système de fichiers.

Fonctionnalités

- Intelligence sur les menaces.

- Détection des menaces basée sur les anomalies.

- Détection des menaces basée sur les signatures.

- Détection et réponse aux incidents.

- Analyse du comportement des utilisateurs et des entités.

- Solution légère et native de cloud.

- Réponse automatisée.

- Gestion des vulnérabilités.

Avantages de Rapid7 InsightIDR

- Investir et évaluer les résultats en quelques jours plutôt qu’en quelques mois.

- Augmenter votre productivité pour libérer plus de temps dans votre journée.

- La solution native de cloud offre des détections prêtes à l’emploi.

Inconvénients de Rapid7 InsightIDR

- Les utilisateurs doivent payer un supplément pour SOAR.

- Les indicateurs de compromission sont complexes à analyser.

- L’exécution des scans système consomme massivement la bande passante du réseau, ralentissant les processus.

Merci de lire Top 10 Meilleurs Outils de Chasse aux Menaces en Cybersécurité. Nous allons conclure maintenant.

Conclusion du Top 10 Meilleurs Outils de Chasse aux Menaces en Cybersécurité (Avantages et Inconvénients)

La chasse aux menaces est le processus d’identification et de suppression de la menace qui n’a pas été détectée par aucun système de sécurité. La chasse aux menaces est une tâche chronophage et elle est également très cruciale pour la sécurité de l’entreprise. Avec un outil de chasse aux menaces, il devient beaucoup plus facile de trouver des menaces. L’outil peut utiliser différentes techniques telles que l’exploration de données, l’analyse du trafic réseau, etc. La plupart des organisations s’appuient sur ces outils de chasse aux menaces pour détecter les logiciels malveillants sur les réseaux ou dans les courriels entrants ou sortants.

Source:

https://infrasos.com/top-10-best-threat-hunting-tools-in-cyber-security/