Les 10 meilleurs outils SIEM pour la surveillance des cyberattaques (avantages et inconvénients). Dans ce guide succinct, nous présentons SIEM et après nous naviguons vers les 10 meilleurs outils SIEM, qui vous aident à surveiller les attaques de cybersécurité.

Aujourd’hui, pour maintenir un réseau sécurisé, il est nécessaire de disposer d’outils de sécurité robustes et avancés. Parmi eux se trouve l’outil SIEM. Principalement, celui qui fournit une analyse en temps réel du matériel d’un réseau, surveille de près et vous alerte dès qu’il y a une activité suspecte.

Compte tenu de sa popularité, nous avons répertorié les dix meilleurs outils SIEM que vous pouvez utiliser pour surveiller toute attaque cybernétique. Donc, sans plus tarder, entrons directement dans le vif du sujet.

Commençons par les 10 meilleurs outils SIEM pour la surveillance des cyberattaques.

Qu’est-ce que le SIEM ?

Source de l’image : wallarm.com

SIEM, ou Sécurité des Informations et Gestion des Événements, comprend des packages logiciels allant des Systèmes de Gestion des Journaux aux Gestion des Informations de Sécurité et Corrélation des Événements de Sécurité. En d’autres termes, c’est un groupe d’outils qui travaillent ensemble pour sécuriser votre réseau. L’idée est de fournir à l’utilisateur une vue à 360 degrés au sein d’un système, rendant la détection d’activités suspectes sans effort.

Bien que ce système ne soit pas infaillible, il constitue un indicateur critique des politiques de sécurité informatique définies par les organisations. De plus, ses capacités supérieures de gestion des journaux en ont fait un centre névralgique de transparence du réseau.

Généralement, les programmes de sécurité fonctionnent à une échelle micro. De plus, ils traitent des menaces plus mineures mais passent à côté du tableau d’ensemble des cyberattaques. Même si le système de détection d’intrusion (IDS) fait plus que simplement surveiller les paquets et les adresses IP, les journaux de service ne montrent que vos sessions et les changements de configuration. Cependant, avec l’aide de SIEM, vous pouvez obtenir un aperçu complet de tout incident de sécurité en utilisant la surveillance en temps réel et l’analyse des journaux d’événements.

Pourquoi le SIEM est-il important ?

Après tout, le SIEM est devenu un composant crucial des organisations modernes. Chaque utilisateur ou traceur laisse une trace virtuelle dans les données de journal du réseau. Ce système utilise ces données de journal pour générer des informations à partir des attaques et événements passés. Cela aide le système à identifier l’occurrence d’une attaque et vous permet de voir comment et pourquoi elle s’est produite.

De plus, avec l’évolution et l’élargissement des organisations vers des infrastructures informatiques de plus en plus complexes, cet outil devient encore plus crucial. Contrairement à une croyance populaire, les pare-feux et les antivirus ne peuvent pas protéger complètement le réseau. Même lorsque ces mesures de sécurité sont en place, les attaques de zéro jour peuvent pénétrer le système.

Cependant, en utilisant SIEM, vous pouvez résoudre ce problème car il détecte l’activité d’attaque et l’évalue par rapport au comportement passé sur le réseau. De plus, il distingue le comportement comme une utilisation légitime et une activité malveillante. De cette façon, la protection des incidents d’un système augmente et toute atteinte au système ou à la propriété virtuelle diminue.

L’utilisation de SIEM peut également vous permettre de vous conformer à diverses réglementations de gestion cyber de l’industrie. Ce meilleur système vous fournit les exigences réglementaires appropriées et une transparence sur les journaux. De cette façon, vous générez des informations claires et des améliorations.

Top 10 Meilleures Outils SIEM pour la Surveillance des Attaques Ciblées

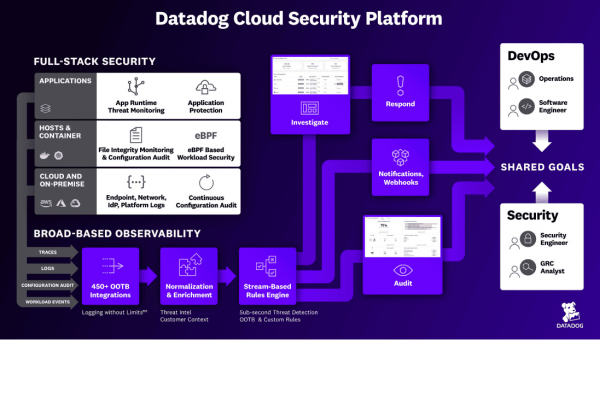

1. Datadog Security Monitoring

Premier de la liste des Top 10 Meilleures Outils SIEM pour la Surveillance des Attaques Ciblées est Datadog Security Monitoring. Certainement, la plateforme surveille en temps réel et les données de logs, pour les bonnes raisons. Ensuite, elle identifie automatiquement chaque événement. Elle inclut le contrôle des vulnérabilités ou des activités suspectes et les rapporte aux professionnels de l’informatique. Cet outil collecte des informations locales via un agent qui télécharge chaque enregistrement sur son serveur. Il analyse ensuite toutes les notifications entrantes et les empile dans un fichier.

Fonctionnalités de Datadog Security Monitoring

Les fonctionnalités critiques fournies par ce SIEM sont:

- Détection instantanée grâce à la surveillance en temps réel.

- Permet l’accès aux logs, traces, métriques, etc.

- Offre de nombreuses intégrations pour personnaliser votre sécurité.

- Configuration rapide et unique.

Avantages de Datadog Security Monitoring

- Fournit une détection des menaces en temps réel.

- Visibilité complète de la sécurité avec plus de 500 intégrations.

- Offre une période d’essai gratuite de 14 jours.

- Installation rapide et sans effort, fonctionne immédiatement.

Inconvénients de Datadog Security Monitoring

- De nombreuses fonctionnalités rendent le processus décourageant.

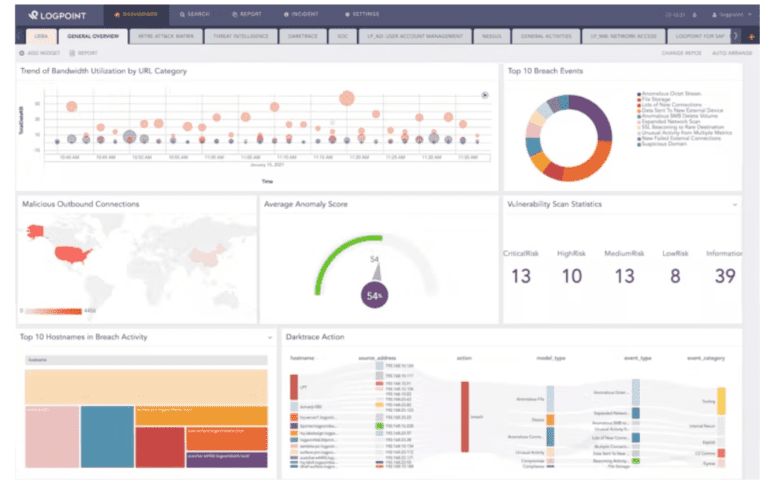

2. LogPoint

LogPoint est un système SIEM sur site qui utilise la détection des anomalies pour chasser les menaces. Il enregistre également l’activité de chaque utilisateur à l’aide de processus d’apprentissage automatique. De cette manière, il établit une ligne de base pour détecter un comportement inhabituel, déclenchant une activité ciblée de suivi. La technique est connue sous le nom d’Analyse du Comportement des Utilisateurs et des Entités (UEBA).

Fonctionnalités de LogPoint

Les fonctionnalités cruciales de LogPoint sont les suivantes:

- Établissement d’une activité de base à l’aide de UEBA.

- Fourniture de Flux d’Intelligence sur les menaces.

- Possède un traitement efficace.

- Détection de prise de contrôle des comptes.

Avantages de LogPoint

- Fournit une orchestration avec d’autres outils.

- Met à jour les rapports relatifs au RGPD rapport.

- Constitue des règles de détection des menaces.

- Possède une détection des menaces internes.

Inconvénients de LogPoint

- Ne propose aucune version d’essai gratuite.

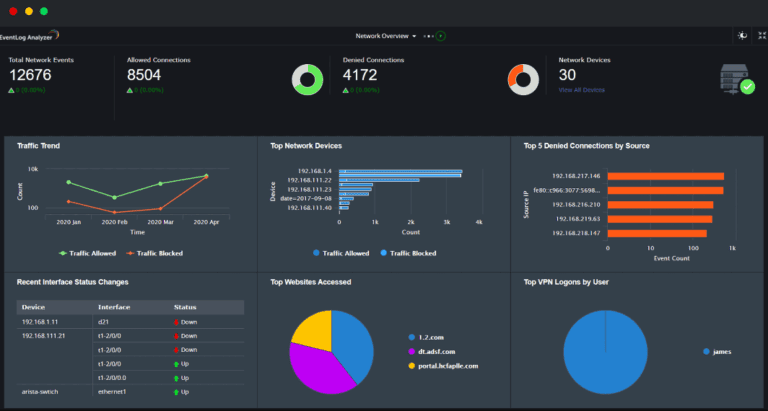

3. ManageEngine EventLog Analyzer

ManageEngine EventLog Analyzer Le logiciel SIEM aide à gérer les journaux et à tirer des informations de sécurité et de performance de ceux-ci. Il collecte les journaux d’événements Windows et les messages Syslog, puis les organise dans des fichiers. Ensuite, il fait tourner les fichiers dans un endroit approprié et des répertoires parlants pour les accéder facilement. Protège également les fichiers contre toute altération.

Fonctionnalités de ManageEngine EventLog Analyzer

Les fonctionnalités essentielles qu’il fournit sont :

- Détection en direct des intrusions

- Mécanisme d’alerte.

- Windows Journal des événements et messages Syslog.

Avantages du ManageEngine EventLog Analyzer

- Il est disponible sur plusieurs plates-formes, y compris Linux et Windows.

- Fournit une version d’essai gratuite.

- Il prend en charge la vérification de conformité gratuite pour chaque norme cruciale, y compris HIPAA, FISMA, PCI, etc.

- Fournit une fonctionnalité d’alerte intelligente qui aide à atténuer la fausse positivité et facilite le processus de priorisation d’événements spécifiques ou d’aires de réseau.

Inconvénients du ManageEngine EventLog Analyzer

- Étant donné qu’il s’agit d’un produit riche en fonctionnalités, les nouveaux utilisateurs le trouvent difficile à utiliser et investissent beaucoup de temps à apprendre à le maîtriser.

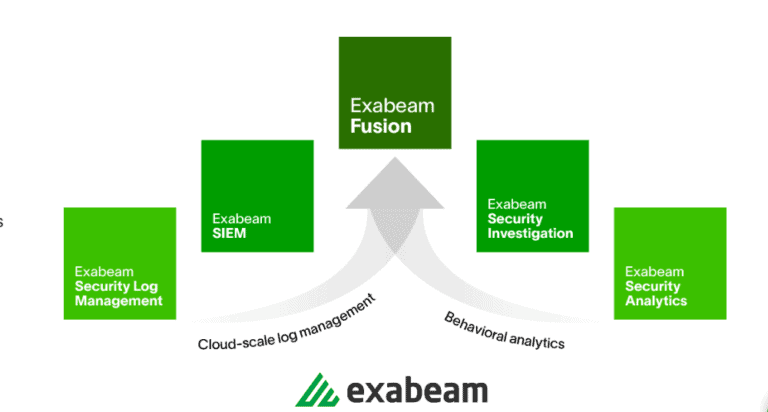

4. Exabeam Fusion

Exabeam Fusion permet aux analystes informatiques de collecter des données de journalisation précieuses et d’utiliser des comportements activité pour détecter les violations. Il répond également aux incidents automatiquement. Cette solution SIEM complète utilise une stratégie riche en comportement pour détecter les menaces, agréger les événements pertinents, exclure les événements admissibles et utiliser l’apprentissage automatique pour détecter les violations en temps réel. De plus, elle améliore les taux de détection, en veillant à prendre en compte toutes les alertes.

Fonctionnalités d’Exabeam Fusion

Exabeam Fusion offre les fonctionnalités suivantes:

- Peut adapter la base via UEBA.

- Constitue SOAR pour la détection et la réponse.

Avantages d’Exabeam Fusion

- Architecture de données illimitée

- Capacités d’automatisation

- Analytique avancées

Inconvénients d’Exabeam Fusion

- Ne fournit aucune version d’essai gratuite ni liste de prix.

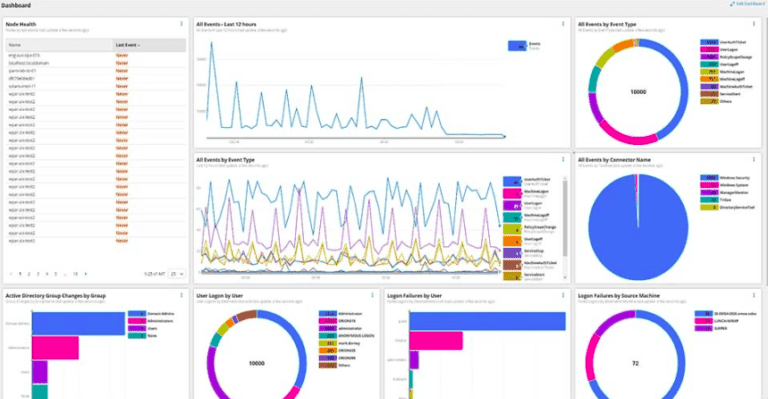

5. SolarWinds Security Event Manager

SolarWinds Security Event Manager logiciel aide à améliorer la sécurité posture. Ce outil démontre la conformité à l’aide d’une solution légère, prête à l’emploi et abordable de gestion de l’information et des événements de sécurité. Ses réponses détaillées en temps réel en font un choix approprié pour ceux qui cherchent à exploiter les journaux d’événements Windows pour protéger leur infrastructure réseau contre les menaces futures.

Fonctionnalités du SolarWinds Security Event Manager

- Collecte et normalisation centralisées des journaux.

- Licences simples et abordables.

- Détection et réponse automatisées aux menaces.

- Outils de création de rapports de conformité intégrés.

- Tableau de bord et interface utilisateur intuitifs.

Avantages du SolarWinds Security Event Manager

- Offre un essai gratuit de 30 jours.

- Il est axé sur l’entreprise et propose un large éventail d’intégrations.

- Fournit un processus de filtrage des journaux simple.

- C’est un outil d’analyse historique qui vous aide à détecter des comportements étranges sur le réseau.

- Fournit des dizaines de modèles

Inconvénients du SolarWinds Security Event Manager

- Il s’agit d’un produit avancé utilisé uniquement par des professionnels. Pour les débutants, cela prend un certain temps d’apprendre.

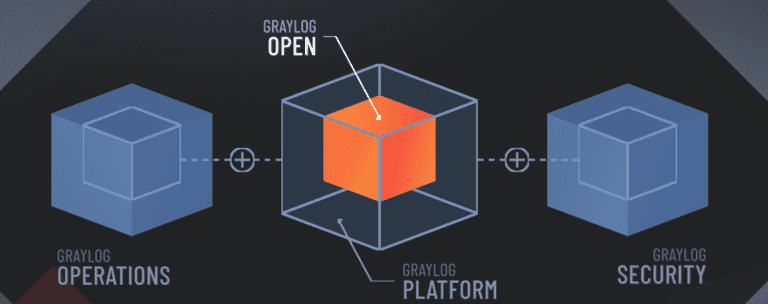

6. Graylog

Graylog est un système de gestion des logs qui inclut des paquets comme un collecteur de données pour récupérer les messages de logs issus du système d’exploitation. Il acquiert également des données de logs provenant d’autres applications intégrées au paquet.

Fonctionnalités de Graylog

Les fonctionnalités essentielles de cet outil sont :

- Syslog et Windows Event.

- Consolidateur.

- Collecteur de données.

- Intégrations d’applications.

Avantages de Graylog

- Adaptation des fonctions SIEM.

- Offre une orchestration.

- Outil de requête ad hoc.

Inconvénients de Graylog

- Difficile à installer sur Windows

7. ManageEngine Log360

OSSEC est l’un des meilleurs systèmes de prévention des intrusions basé sur l’hôte (HIDS) qui rend les services effectués par les systèmes SIM interchangeables. Cet outil se concentre principalement sur les informations disponibles dans les fichiers journaux pour rechercher des preuves d’intrusion. En plus de lire à travers les fichiers journaux, il surveille également les sommes de contrôle des fichiers pour détecter toute altération.

Caractéristiques d’OSSEC

Les caractéristiques d’OSSEC sont les suivantes :

- Gestion des fichiers journaux.

- Gratuit à utiliser.

- Option de package de support.

Avantages d’OSSEC

- Fonctionne à la fois comme SIEM et HIDS.

- Interface personnalisable et hautement visuelle.

- Inconvénients d’OSSEC

Sa version open source ne fournit pas de support payant.

- Nécessite un outil secondaire pour une analyse plus approfondie.

9. Gestion unifiée de la sécurité AlienVault

OSSEC est l’un des meilleurs systèmes de prévention des intrusions basés sur les hôtes (HIDS) qui rend interchangeables les services fournis par les systèmes SIM. Cet outil se concentre principalement sur les informations disponibles dans les fichiers journaux pour rechercher des preuves d’intrusion. En plus de parcourir les fichiers journaux, il surveille également les sommes de contrôle des fichiers pour détecter toute altération.

Fonctionnalités d’OSSEC

Les fonctionnalités d’OSSEC sont les suivantes:

- Gestion des fichiers journaux.

- Gratuit à utiliser.

- Option de support de package.

Avantages d’OSSEC

- Prend en charge divers systèmes d’exploitation tels que Linux, Windows, Mac et Unix.

- Disposer de modèles construits par la communauté qui vous permettent de commencer le processus immédiatement.

- Fonctionne à la fois en tant que SIEM et HIDS.

- Interface personnalisable et très visuelle.

Inconvénients d’OSSEC

- Sa version open source ne fournit pas de support payant.

- Nécessite un outil secondaire pour une analyse plus approfondie.

9. AlienVault Unified Security Management

Suivant sur la liste des 10 meilleurs outils SIEM pour le monitoring des attaques ciblerstiques est AlienVault Unified Security Management. L’une des solutions SIEM les mieux cotées en termes de prix. Cependant, elle offre des propositions très attrayantes. Cette solution SIEM traditionnelle intègre des fonctionnalités de détection d’intrusion, de surveillance comportementale, et d’évaluation des vulnérabilités. Elle dispose d’analyses intégrées que l’on attend généralement d’une plateforme scalable.

Caractéristiques d’AlienVault

Les caractéristiques du logiciel AlienVault sont les suivantes:

- Surveillance comportementale.

- Détection d’intrusion.

Avantages d’AlienVault

- Grâce à l’intelligence artificielle, vous pouvez facilement chasser les menaces.

- Son portail d’utilisateur Power permet aux clients de partager leurs données sur les menaces et d’améliorer le système.

- Cet outil ne se contente pas de scanner les fichiers journaux, mais fournit également des rapports d’évaluation des vulnérabilités basés sur les appareils et applications scannés.

Inconvénients d’AlienVault

- Ne propose pas une période d’essai plus longue.

- Pas assez d’options d’intégration.

- Les journaux deviennent plus difficiles à rechercher et à lire.

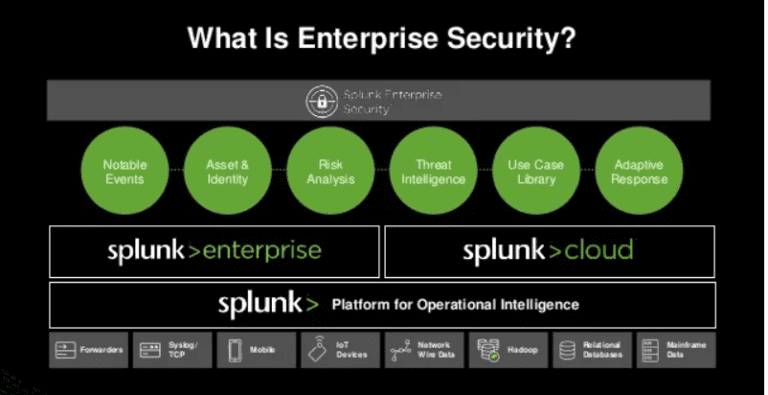

10. Splunk Enterprise Security

Splunk est l’un des logiciels SIEM les plus populaires au monde. Il a intégré des analyses dans son système. De plus, il surveille les réseaux et les machines en temps réel alors que le système cherche des vulnérabilités potentielles. Il indique également un comportement anormal sur le web.

Fonctionnalités de Splunk

Les fonctionnalités de ce logiciel sont :

- Enquêteur d’actifs.

- Surveille le réseau en temps réel.

- Analyse les données passées.

Avantages de Splunk

- Prioriser les événements sans effort.

- Disponible pour Linux et Windows.

- Détecter les menaces en utilisant l’analyse comportementale.

- Concentré sur les entreprises.

- Une excellente interface utilisateur avec des visuels élevés et des options de personnalisation faciles.

Inconvénients de Splunk

- Adapté uniquement pour les grandes entreprises.

- Pas de tarification transparente. Vous devez attendre les devis.

- Utilise le Search Processing Language (SPL) pour compliquer l’apprentissage et les requêtes.

Merci de lire Top 10 Meilleurs Outils SIEM pour la Surveillance des Attaques Cyber (Avantages et Inconvénients). Nous conclurons.

Conclusion du Top 10 Meilleurs Outils SIEM pour la Surveillance des Attaques Cyber (Avantages et Inconvénients)

Pour résumer, SIEM est un outil puissant que les organisations de toutes tailles peuvent utiliser et acquérir des avantages. Si vous pensez également à ajouter cet outil à votre configuration de sécurité actuelle, assurez-vous de regarder ses avantages et inconvénients et ses fonctionnalités pour personnaliser les besoins de sécurité de votre réseau. Au-dessus, il y a quelques options solides que vous pouvez vérifier et augmenter la sécurité de votre réseau.

Source:

https://infrasos.com/top-10-best-siem-tools-for-cyber-attack-monitoring/