Les 10 meilleurs outils IAM – Gestion de l’identité et des accès (Avantages Inconvénients). Dans cet article, nous présentons IAM puis expliquons les meilleurs outils IAM que vous pouvez implémenter dans votre entreprise pour protéger les données des activités malveillantes.

La sécurité joue un rôle crucial pour les entreprises ayant une présence en ligne. Dans l’ensemble, elle reste au premier plan de leur stratégie d’administration réseau. Pourquoi? Parce qu’ils ont toujours besoin d’informations sur les personnes accédant à leurs ressources numériques.

Par conséquent, il est essentiel d’utiliser toutes les solutions disponibles, du logiciel au matériel. De cette façon, ils garderont leurs données et leurs réseaux en sécurité. Parmi ces moyens, l’outil de gestion des accès à l’identité est quelque chose qui garde les données et le réseau en sécurité.

Commencerons-nous par les 10 meilleurs outils IAM – Gestion de l’identité et des accès (Avantages Inconvénients)?

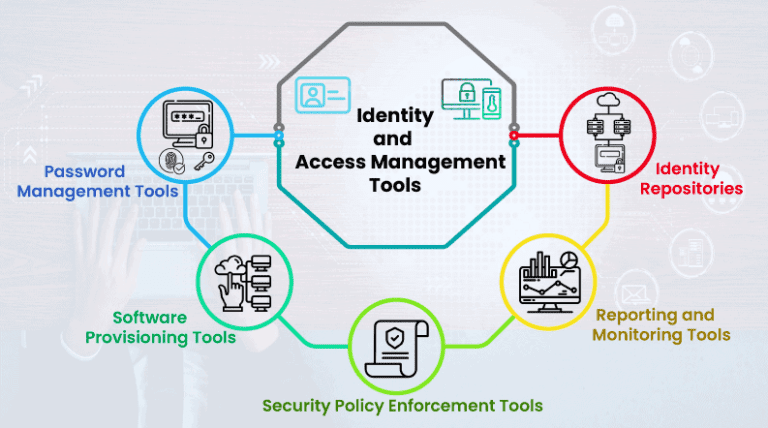

Quels sont les outils IAM?

Tout d’abord, l’outil de gestion des identités et des accès ou IAM est un logiciel qui permet d’accéder aux données et aux applications de manière sécurisée et sans effort. De plus, il garantit que seuls les employés autorisés accèdent aux informations sensibles de votre entreprise. Supposons que votre équipe comptable ait besoin d’accéder à certaines informations que votre service marketing n’a pas. Fondamentalement, les outils IAM fournissent un accès basé sur les rôles qui protège les ressources de votre entreprise.

Les outils IAM effectuent généralement deux fonctions.

- Ils confirment que l’utilisateur, l’appareil et l’application sont bien ceux qu’ils prétendent être. Ils le font en croisant les références des informations d’identification fournies avec ce que le système a enregistré.

- Après la confirmation des informations d’identification, le logiciel ne fournit que l’accès nécessaire.

Avantages des solutions IAM

Si vous utilisez des solutions IAM, vous pouvez vous attendre aux avantages suivants :

- Moins de risques de violations de données.

- Fournit un contrôle d’accès qui va jusqu’aux applications individuelles, aux API et aux services.

Offre une meilleure expérience utilisateur avec des fonctionnalités telles que SSO et des interfaces personnalisées.

- Offre une meilleure expérience utilisateur avec des fonctionnalités comme SSO et des interfaces personnalisées.

- Permet un déploiement sans interruption entre les organisations, même lorsque le système n’est pas en place.

- La sécurisation d’une organisation crée la confiance en marque, rendant votre entreprise conforme, fiable et digne de confiance.

- Fournit un accès basé sur le cloud et un contrôle sur les utilisateurs et les applications situés n’importe où dans le monde.

- Améliore le contrôle sur les accès aux comptes d’utilisateurs et les privilèges.

Les 10 meilleurs outils d’identité et d’accès (IAM)

1. Twingate

Tout d’abord sur la liste des 10 meilleurs outils IAM – Identity Access Management se trouve Twingate. Avec l’aide de Twingate, les entreprises en pleine croissance implémentent sans effort une solution d’accès sécurisé Zero Trust sans compromettre la sécurité, la convivialité ou les performances. De plus, il estime que la phrase « Travailler de n’importe où » devrait fonctionner simplement. En outre, la plateforme d’accès sécurisé remplace les VPN hérités par des solutions de réseau moderne basées sur l’identité. Comprend également une sécurité de qualité entreprise avec une expérience utilisateur de qualité grand public. Vous pouvez le configurer en seulement 15 minutes et l’intégrer à tous les fournisseurs de cloud et fournisseurs d’identité centraux.

Avantages de Twingate

- Met en œuvre en continu un réseau contemporain zero trust, plus sécurisé et plus maintenable que les VPN.

- Expérience administrative rationalisée et simplifiée.

- Ségrégation automatique du trafic professionnel/personnel.

- Offre un contrôle au niveau des ressources, restreignant les pirates l’accès à l’ensemble de votre réseau lorsqu’un utilisateur est compromis.

Gère de manière centralisée l’accès des utilisateurs aux applications internes, qu’elles soient sur site ou dans le cloud .Expérience utilisateur simple et réactive.

- Gère de manière centralisée l’accès des utilisateurs aux applications internes, qu’elles soient sur site ou dans le cloud.

- Expérience utilisateur simple et rapide.

- Résout les requêtes DNS localement sur le réseau distant, de sorte que les noms d’hôte et adresses IP habituels fonctionnent.

Inconvénients de Twingate

- Ne convient pas aux organisations ayant des exigences de sécurité strictes.

- Ne fournit qu’une intégration premium et un service de consultation.

- Pas de contrôle d’accès au niveau du port.

- Ne fournit pas de client GUI Linux pour le moment.

2. Ping Identity

Ping Identity est un autre leader dans le domaine de la gestion des identités et des accès (IAM). Certainement, c’est un choix idéal pour une organisation qui souhaite améliorer la sécurité de ses actifs basés sur le cloud sans compromettre l’interface utilisateur des clients. Il contrôle également l’accès aux systèmes sur site et hybrides. En utilisant Ping Identity, que ce soit sur mobile, tablette, ordinateur portable ou de bureau, vous pouvez authentifier n’importe quel appareil. C’est le meilleur outil IAM pour s’intégrer avec d’autres solutions IAM, y compris Active Directory, Azure AD, Oracle, CA Technologies et IBM.

Avantages de Ping Identity

- Prend en charge SSO, MFA et l’application de règles d’authentification.

- Applicable pour des environnements sur site, cloud ou hybrides.

- Option pour écrire manuellement du code si la notification échoue.

- Notification instantanée.

- Option de connexion multi-appareils.

- Application multiplateforme.

Inconvénients de Ping Identity

- Se concentre uniquement sur les entreprises de niveau Enterprise. Ce n’est pas approprié pour les réseaux plus petits.

Les notifications nécessitent Internet. Pourrait poser problème en cas de congestion sur le réseau. Ne prend pas en charge tous les flux de travail et les hooks.

- Les notifications nécessitent une connexion Internet. Cela pourrait poser problème en cas de congestion du réseau.

- Ne prend pas en charge tous les workflows et hooks.

- Plus de fonctionnalités devraient être disponibles en local, comme PingID.

3. InfraSOS

Avantages de InfraSOS

InfraSOS est une solution unifiée pour AD, Teams, Exchange, Microsoft 365, et rapports Azure AD pour simplifier les tâches de gestion des utilisateurs dans Active Directory et Office 365. En conséquence, vous obtenez 200 rapports intégrés rapports qui incluent des rapports sur comptes d’utilisateurs inactifs, licences Microsoft 365 et dernières connexions des utilisateurs. Il vous permet également de créer un workflow personnalisé pour les tickets et la conformité, automatiser les tâches AD, et déléguer des tâches aux techniciens.

- Ouvre et s’intègre avec d’autres produits Microsoft et des environnements AD locaux.

- Très évolutif et peut gérer des milliers de comptes d’utilisateurs.

- Jolies fonctionnalités de reporting.

- Rationalise les processus d’embauche et de licenciement.

- Aide à générer journaux de rapports pour faciliter la nettoyage de l’AD.

- Aucune infrastructure locale requise, tout est exécuté via notre plateforme SaaS.

Inconvénients d’InfraSOS

- Ne fournit actuellement que des rapports via notre portail SaaS.

- Disponible uniquement en anglais

Améliorez la sécurité de votre Active Directory & Azure AD

Essayez-nous gratuitement, accès à toutes les fonctionnalités. – Plus de 200 modèles de rapports AD disponibles. Personnalisez facilement vos propres rapports AD.

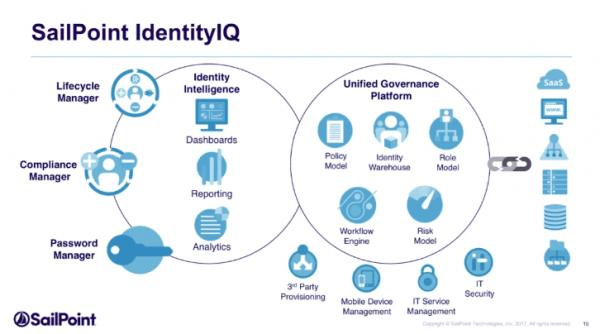

4. SailPoint Identity IQ

SailPoint Identity IQ est le précurseur des solutions IAM. Les entreprises comptent sur ce logiciel en raison de ses solides capacités de gouvernance d’identité et de provisionnement. De plus, vous pouvez utiliser cette solution en tant que solution autonome, sur site ou en tant que service d’identité. De plus, avec l’aide d’IdentityIQ, vous pouvez gérer l’accès à une longue liste d’applications. Il contrôle également les magasins de données.

Avantages de SailPoint Identity IQ

- Fournit une bonne vue de la gouvernance des identités dans votre organisation.

- S’intègre à de nombreuses plateformes d’entreprise.

- Tableaux de bord hautement personnalisables et faciles à naviguer.

- Facile à connecter à notre application interne pour extraire les droits d’utilisation des utilisateurs pour les certifications des gestionnaires.

- Le processus d’embauche et de débauche est si simple.

- Sécurise et gère l’accès aux applications et ressources critiques du groupe.

Inconvénients de SailPoint Identity IQ

- Nécessite un certain nombre de personnalisations pour le faire fonctionner.

- Ne se développe pas bien pour les environnements importants ou lorsque les données ne sont pas 100% propres.

- Dans un modèle hybride où l’automatisation des applications n’est pas entièrement mise en œuvre, cela signifie qu’il peut y avoir des incohérences dans le processus, ce qui conduit à des comptes en double.

- Les capacités d’audit et de journalisation sont limitées.

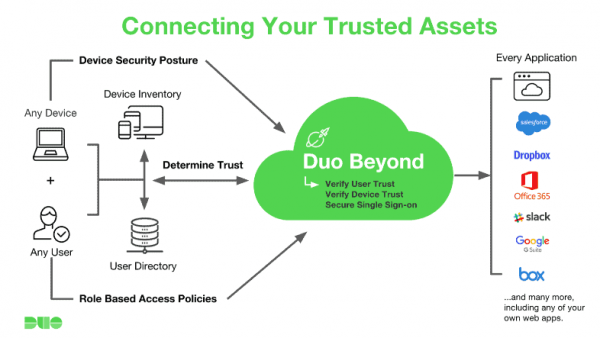

5. Cisco Duo Security

Acquis Duo Security en 2018, Cisco offre une présence solide à la fois en matière d’IAM et de Zero Trust. Son Tetration Microsegmentation Security, SD Access Fabric et Identity Services NAC Solutions font de Cisco la seule solution à proposer IAM, microsegmentation, zero trust et contrôle d’accès réseau.

Avantages de Cisco Duo Security

- Il est rapide avec presque aucun retard entre la mise en œuvre de la demande MFA et la réception de la notification sur un iPhone.

- Ses produits contiennent une interface en ligne de commande (CLI) qui est facile à utiliser et à comprendre.

- En plus de la couche MFA ajoutée, un code confidentiel de 4 chiffres peut être ajouté à la demande d’authentification.

- Protège les données sensibles.

- Les utilisateurs peuvent utiliser diverses méthodes d’authentification.

Inconvénients de Cisco Duo Security

- Parfois, la notification push prend beaucoup de temps.

- Il plante fréquemment sur des bandes passantes faibles.

- Puisque son interface graphique est écrite en Java, le logiciel ADSM configurant ASA peut mal se comporter.

- Les données par défaut transmises par l’application peuvent être trop invasives.

6. JumpCloud

JumpCloud vous offre une authentification unique pour accéder, rendant le processus d’accès aux ressources facile et sécurisé. Il est adapté aux applications sur site et dans le cloud, aux réseaux et infrastructures macOS, Linux et Windows. Il fournit également des rapports et des insights pour suivre l’activité des utilisateurs. Ainsi, l’équipe de sécurité peut voir les tentatives d’accès qui pourraient indiquer une compromission d’identité. De plus, il offre une gestion à distance pour permettre à l’équipe de sécurité de traiter les problèmes avec l’aide de l’identité de l’utilisateur.

Avantages de JumpCloud

- La portée comprend tous les systèmes d’exploitation pour la GDM.

- Une plateforme centralisée pour une gestion facile.

- Navigation facile sur l’interface utilisateur de la plateforme.

- Exécution de scripts sur les serveurs Windows.

- Une bonne équipe de support, des mises à jour constantes et une excellente gestion des utilisateurs.

Inconvénients de JumpCloud

- Le rapport sur JumpCloud nécessite une API.

- Le patch des applications car elles ne peuvent patcher que le système d’exploitation

- Les paramètres de configuration SSO préconfigurés ne sont pas toujours corrects.

- Ne prend pas en charge le changement de nom de domaine.

- Pas toujours facile à authentifier, l’authentificateur doit être téléchargé en tant qu’application séparée.

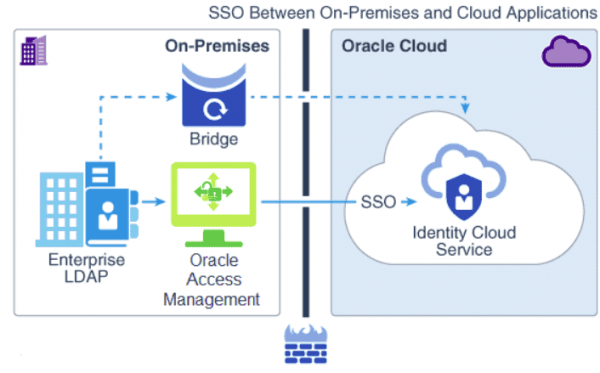

7. Oracle Identity Cloud Service

Le service d’identité cloud d’Oracle est une solution IAM qui offre un service en nuage illimité répondant aux besoins des entreprises allant de l’espace de stockage de données et services de réseautage à l’espace de test d’applications, etc. Avec l’aide de l’IDCS, vous pouvez obtenir un meilleur contrôle centralisé des accès des utilisateurs à leurs actifs numériques locaux, PaaS et SaaS.

Avantages du service d’identité cloud Oracle

- Il gère sans effort un grand volume de trafic.

- Facilité de mise en œuvre et de maintenance.

- Il a une prestation d’utilisateurs et une réconciliation fluides.

- Synchronisation basée sur LDAP avec Microsoft Active Directory avec un délai minimal entre les répertoires.

- La possibilité d’automatiser la gestion des accès, c’est une solution très complète, et c’est facile à utiliser.

Inconvénients du Oracle Identity Cloud Service

- La personnalisation est difficile et directe pour mettre en œuvre de nouvelles améliorations.

- Nécessite une personnalisation pour accéder à plusieurs fonctionnalités.

- La compréhension du flux d’événements est difficile.

- C’est assez coûteux d’acheter la licence pour les petites entreprises.

8. Okta

Okta est la gestion des accès, l’authentification et la connexion unique. Il propose une approche SaaS simple et facile à gérer, qui vous aide à mettre en œuvre l’IAM et la confiance nulle sans trop de complexité. De plus, il offre un suivi comportemental et des produits avec de nombreuses options d’authentification, telles que la multifactorielle, la biométrie et la connexion unique. C’est l’un des chemins les plus faciles vers la confiance nulle et la gestion avancée des identités.

Avantages d’Okta

- Gestion personnalisée des rôles des utilisateurs et mappage pour l’authentification.

- Prend en charge plusieurs types d’authentification.

- Aide les organisations à respecter les normes de conformité.

- Il peut se connecter à des applications et systèmes tiers qui améliorent la sécurité et l’expérience utilisateur.

- Permet de sauvegarder en toute sécurité les mots de passe et de centraliser les outils de travail.

Inconvénients d’Okta

- L’authentification d’applications sur site nécessite des équipements coûteux.

- Parfois, le remplissage automatique du web ne fonctionne pas.

- L’effort d’intégration à un coup est élevé pour la configuration initiale.

- Okta se déconnecte assez rapidement, nous obligeant à nous connecter plusieurs fois dans la journée.

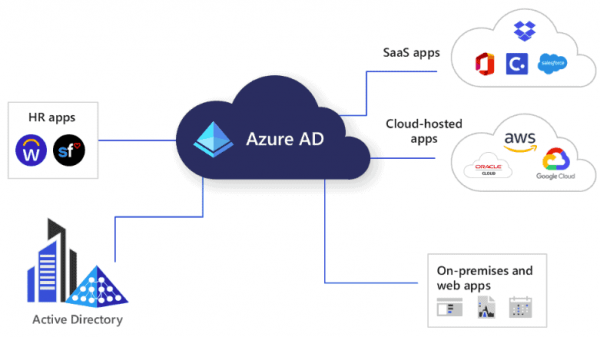

9. Gestion des identités Microsoft Azure

Avec l’aide de Gestion des identités Microsoft Azure, vous pouvez protéger vos données et applications dans les environnements cloud et hybrides. Ils proposent plusieurs produits de gestion des identités pour trouver exactement ce dont votre entreprise a besoin. Vous pouvez également classer et étiqueter les données pour attribuer facilement des autorisations en fonction des rôles des utilisateurs. Puisqu’il suit l’activité sur les données et les applications partagées, vous savez qui accède à chaque fichier.

Avantages de la Gestion des identités Microsoft Azure

- Il sécurise simplement les données et les applications et fournit même un accès limité.

- Fournit un accès à distance pour la gestion de l’identité gestion.

- Utilise le même format et une structure d’autorisation similaire que les autres produits Microsoft

- Il peut gérer des milliers de comptes d’utilisateurs.

- Intégrer avec d’autres produits Microsoft et des environnements AD locaux.

- Permet la gestion centralisée des utilisateurs

Inconvénients de la Gestion des identités Microsoft Azure

- Il nécessite une maintenance et une gestion expertes qui excluent les PME/PMI.

- La complexité, en particulier pour les utilisateurs qui ne sont pas familiers avec la « méthode Microsoft » pour faire les choses

- L’intégration avec Mac OS n’est pas aussi fluide que celle avec les clients Windows.

10. CyberArk

En dernière position de la liste des 10 meilleurs outils IAM – Gestion des accès et des identités se trouve CyberArk. Attribué par Idatptive en 2020, CyberArk offre l’authentification unique (SSO), l’authentification multifacteur (MFA) et la gestion du cycle de vie des identités dans votre personnel, terminaux, tiers, utilisateurs consommateurs et appareils mobiles. Ses analyses comportementales établissent une base de référence précieuse qui déclenche des alertes et des changements d’accès chaque fois qu’elle détecte un comportement anormal. Ses capacités, la facilité de déploiement, la valeur et le support font de ces solutions IAM solides.

Avantages de CyberArk

- Facilite la création et l’application de politiques de crédential personnalisées

- S’intègre avec des centres de données locaux et basés sur le cloud

- Fournit l’authentification unique (SSO) et l’authentification multifacteur adaptative (MFA).

- Il est facile d’identifier les systèmes et de surveiller leur état à partir de l’interface.

- Fournit une authentification biométrique.

- Bonnes fonctionnalités de rapport et de dépannage

Inconvénients de CyberArk

- Bien qu’il soit une excellente option pour les entreprises, il n’est pas proposé à un prix considérable.

- Ses outils d’analyse comportementale sont légèrement complexes pour les clients non entreprise.

- Ne prend pas en charge le coffre HA

- Il a de nombreuses exigences matérielles/logicielles pour la configuration initiale, ce qui peut allonger un peu le calendrier de déploiement.

Merci d’avoir lu les 10 meilleurs outils IAM – Gestion des accès et des identités. Nous allons maintenant faire un résumé.

Les 10 meilleurs outils IAM – Conclusion sur la gestion des accès et des identités

Les capacités de gestion des identités et des accès sont essentielles dans la fréquence et la gravité croissantes descyberattaquessur les entreprises. Étroitement liée à la gestion des API, elle est devenue une partie essentielle de tout modèle d’entreprise.

Une bonne gestion des données est la clé du succès dans n’importe quelle industrie, et vous ne pouvez pas avoir une bonne gestion des données sans logiciel IAM. Une solution Identity and Access Management (IAM) est un ensemble de fonctionnalités permettant aux administrateurs système de protéger les données sensibles.

Source:

https://infrasos.com/top-10-best-iam-tools-identity-access-management/