Liste de contrôle de conformité SOC 2 – Exigences d’audit expliquées. Dans cet article, nous allons expliquer la conformité SOC 2, ses critères, son importance et tout ce que vous voulez savoir.

Dans cette ère numérique, la montée des attaques de piratage et des violations de données est incroyablement alarmante, nous faisant remettre en question la conformité en matière de sécurité des fournisseurs de services. Par conséquent, la sécurité de l’information est l’une des plus grandes préoccupations des organisations informatiques aujourd’hui et c’est là que SOC 2 entre en jeu!

Alors, commençons par la liste de contrôle de conformité SOC 2 – Exigences d’audit expliquées.

Qu’est-ce que la conformité SOC 2 ?

Tout d’abord, SOC signifie Contrôle des Organisations de Service.

De même, SOC 2 est une norme de conformité pour les organisations de service qui explique comment elles doivent sécuriser les données et la vie privée des clients. Eh bien, se conformer aux normes SOC 2 indique la posture de sécurité robuste d’une organisation de service, ce qui les conduit à fidéliser leurs clients.

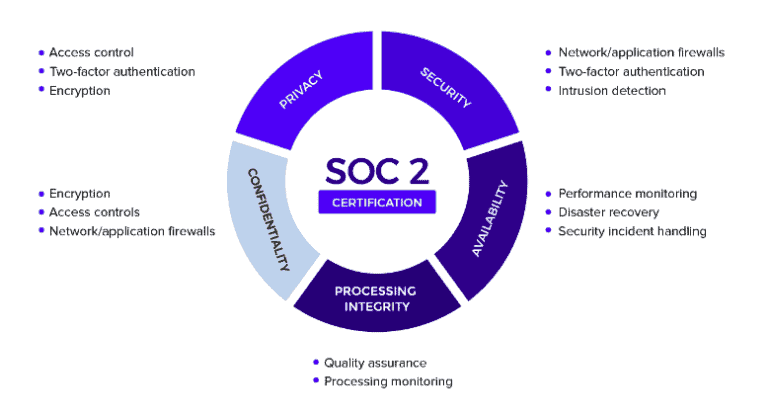

Le standard SOC 2 repose sur les Critères de Services de Confiance à savoir la Sécurité, la confidentialité, la vie privée, la disponibilité et l’intégrité des processus.

Cependant, les critères SOC 2 peuvent être spécifiques à chaque organisation, en fonction de leurs pratiques commerciales uniques. Chaque organisation peut développer des contrôles conformes à un ou plusieurs des Critères de Services de Confiance pour gagner la confiance des clients.

De plus, les rapports SOC 2 fourniront des informations approfondies aux clients, aux parties prenantes, aux fournisseurs et aux partenaires commerciaux sur la manière dont un organisme ou un fournisseur de services gère les données client en utilisant des contrôles efficaces. Fondamentalement, cela repose sur les principes de politiques, de communications, de processus et de surveillance.

Types de rapports SOC

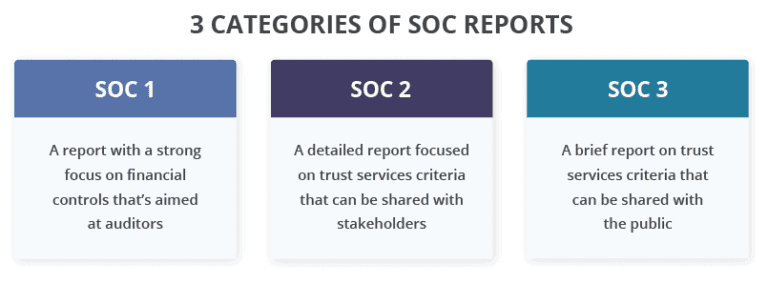

Cet article concerne le rapport SOC 2, mais il existe en tout trois types de rapports SOC, comme indiqué ci-dessous :

- SOC 1: Développé méticuleusement pour les organisations offrant des services de rapport financier à leurs clients.

- SOC 2: Cette norme de sécurité est conçue pour les organisations présentant des risques et des préoccupations liés à la sécurité de l’information. Basée sur les Critères des Services de Confiance, toute entreprise ou prestataire de services peut en bénéficier pour rassurer les préoccupations communes de leurs clients potentiels.

- SOC 3: Aussi basée sur les CST. Cependant, SOC 3 n’est pas aussi détaillée que SOC 2.

En somme, SOC 1 et SOC 2 ont tous deux deux sous-catégories, à savoir Type I et Type II.

Ensuite, dans la liste de vérification de la conformité SOC 2 – Explication des exigences d’audit, nous parlerons des types de conformité.

Types de conformité SOC 2

Il existe deux types principaux d’audits SOC 2 et de rapports – Type I et Type II :

- Type I audit et rapport détaille si les systèmes de contrôle interne de sécurité des données de l’organisation de service respectent les principes de confiance pertinents. Ce type d’audit est exécuté à une date spécifique, à un moment précis.

- Le type II audit et rapport explique si les systèmes de contrôle et les activités de l’organisation ont une efficacité opérationnelle optimale ou non. En conséquence, ce type d’audit se déroule sur une longue période, entre 3 et 12 mois. L’auditeur effectue des tests de pénétration pour examiner et évaluer comment le fournisseur de services gère divers risques de sécurité des données. De la même manière, le rapport d’audit de type II est beaucoup plus perspicace que le type I.

Pour que les organisations soient conformes à la norme SOC 2 de type II, un auditeur tiers, généralement un cabinet de CPA agréé, examinera les politiques et pratiques suivantes de votre entreprise :

- Logiciel: Examiner les logiciels d’exploitation et les programmes des systèmes.

- Infrastructure: les composants matériels et physiques des systèmes

- Procédures: procédures manuelles et automatisées impliquées dans les opérations d’un système.

- Personnes: la pertinence des individus assignés à différentes opérations d’un système.

Données: les informations qu’un système recueille, utilise, stocke et divulgue.

- Données: les informations qu’un système rassemble, utilise, stocke et divulgue.

Améliorer la conformité de la sécurité Active Directory et Azure AD

Essayez-nous gratuitement, accès à toutes les fonctionnalités. – Plus de 200 modèles de rapport AD disponibles. Personnalisez facilement vos propres rapports AD.

Les Critères de Confiance en Services (TSC)

Certes, les Critères de Confiance en Services définissent le domaine ou la portée que couvre votre audit SOC 2 audit. Chaque organisation n’a pas besoin de se conformer à tous les critères TSC énoncés. Tous les critères TSC ne seront pas pertinents pour toutes les organisations et leur niche particulière.

Par exemple, si votre entreprise ne traite pas du tout des paiements ou des transactions, il n’est pas nécessaire de couvrir les critères de ‘Propriété des processus’ dans votre rapport SOC 2 uniquement pour le plaisir. Seul le critère de ‘Sécurité’ doit être respecté, et d’autres critères TSC pertinents peuvent être ajoutés en fonction des préoccupations de risque de vos parties prenantes et clients.

Les Cinq principaux critères de confiance en services sont les suivants:

1. Sécurité

Le fournisseur de services/l’organisation doit prendre des mesures efficaces pour protéger les systèmes informatiques et de données contre l’accès non autorisé, tant logique que physique.

De plus, ces systèmes doivent être sécurisés contre toute destruction possible et divulgation non autorisée de données sensibles qui pourraient affecter la capacité de l’entreprise à atteindre ses objectifs commerciaux. Principalement, cela ne doit en aucune manière compromettre la disponibilité, la confidentialité, la confidentialité et l’intégrité du traitement des systèmes ou des données.

Les contrôles de sécurité SOC 2 les plus courants à examiner sont l’accès logique limité aux seuls personnel autorisés, dans un environnement. De plus, d’autres facteurs sont également analysés tels que :

- MFA (authentification multifacteur).

- Mot de passe complexité.

- Règles de protection des succursales.

- Pare-feux.

2. Disponibilité

Les systèmes sont disponibles, en cours d’exécution pour une utilisation opérationnelle comme convenu. En même temps, ce critère nécessite aux organisations de documenter un plan de continuité des activités (BCP) et de planification de la reprise (DR) et des actions. Il implique également généralement de tester les performances des systèmes de sauvegarde et de récupération.

3. Confidentialité

Par conséquent, les données confidentielles, les données organisationnelles ainsi que les données des clients sont sécurisées conformément à l’accord de sécurité. Cela englobe les relations B2B et le partage de données confidentielles d’une entreprise à l’autre.

4. Intégrité du traitement

Elle implique que le traitement des systèmes soit bien autorisé, précis, valide, à temps et complet. De même, cela s’applique aux organisations de service qui traitent des transactions ou des paiements. Les plus petites erreurs dans le traitement ou les calculs peuvent directement affecter les procédures ou les finances cruciales de votre client.

5. Vie privée

Les entreprises qui collectent, utilisent, stockent, conservent, divulguent et éliminent les « informations personnelles » des clients pour répondre à leurs objectifs commerciaux doivent se conformer aux principes de confidentialité du secteur. Évidemment, le CICA (Canadian Institute of Chartered Accountants) et le AICPA (American Institute of Certified Public Accountants) établissent ces principes.

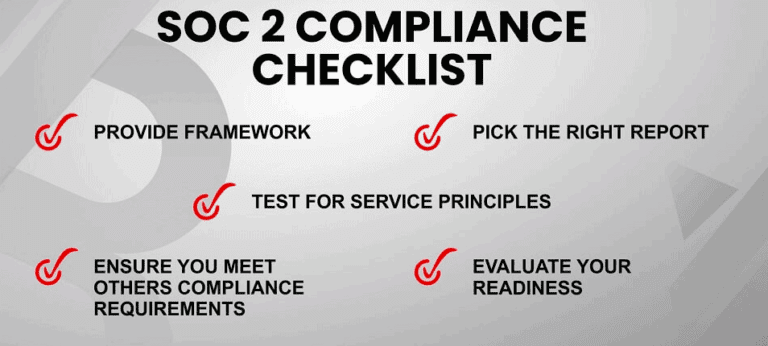

Liste de vérification de conformité SOC 2

Nous avons maintenant compris que la ‘Sécurité’ est la pierre angulaire de la conformité SOC 2 et que tous les autres TSC dépendent de cet immense parapluie.

Les principes de sécurité SOC 2 exigent que les organisations de services protègent leurs données clients et leurs actifs en empêchant tout type d’accès non autorisé. La clé de cette prévention réside dans les contrôles d’accès qui permettront de limiter les abus ou les suppressions illégales de données, les attaques malveillantes, les violations de données, etc.

Voici une liste de contrôle de conformité SOC 2 simple comprenant tous les contrôles système pour couvrir les normes de sécurité :

1. Contrôles d’accès : restrictions physiques et logiques imposées aux données et aux actifs pour empêcher les individus non autorisés d’y accéder.

2. Opérations système : les contrôles pour surveiller les opérations en cours. Identifier et résoudre toute vulnérabilité au sein des processus métier.

3. Gestion des changements : processus contrôlés pour gérer de manière sécurisée les modifications apportées à l’infrastructure IT, au système et aux processus et les protéger contre les modifications non autorisées.

4. Atténuation des risques: mesures de sécurité et plan d’action pour aider une organisation à détecter les risques; réagir et les atténuer, sans entraver les autres processus métier.

De toute évidence, les Critères de conformité SOC 2 ne dictent pas aux organisations de services ce qu’elles doivent faire et ce qu’elles ne doivent pas faire. De plus, les entreprises sont libres de choisir leurs contrôles pertinents pour couvrir des principes de sécurité spécifiques.

Exigences de l’audit SOC 2

Le processus d’audit SOC 2 implique la préparation initiale et l’exécution finale. De plus, il existe certaines exigences clés de la procédure d’audit SOC 2:

Préparer l’audit

Avant de recourir à un cabinet de CPA pour réaliser un audit SOC 2 audit pour votre organisation de services, assurez-vous de prendre quelques étapes.

1. Définir le champ et les objectifs de l’audit

Assurez-vous de prendre en compte les préoccupations et les questions liées aux risques des organisations clientes. En retour, cela vous aidera à choisir et à inclure des contrôles pertinents dans le champ de l’audit.

Si vous n’êtes pas sûr des CTS à choisir pour votre service, vous pouvez demander l’aide de l’auditeur. Avec un cadre clair et un plan d’audit, vous pourrez travailler sur la documentation des politiques.

2. Documenter les procédures et les politiques

Le SOC 2 Type II est une procédure à long terme qui peut prendre plus de 3 ou 6 mois. Par conséquent, il est nécessaire de documenter de manière précise et exhaustive les politiques de sécurité de l’information en fonction des CTS. En effet, l’auditeur utilisera ces politiques pour évaluer les contrôles en conséquence.

Le processus de documentation peut être chronophage en fonction des contrôles et principes choisis. De même, il faut augmenter la taille de l’équipe travaillant sur la documentation pour accélérer l’ensemble du processus.

3. Exécuter un test d’évaluation de préparation

De plus, exécutez un test d’analyse des écarts contre vos politiques documentées pour déterminer dans quelle mesure votre organisation est préparée pour l’audit SOC 2.

Considérez cette évaluation comme un examen préliminaire. Analyser et évaluer vos propres pratiques, cadre et politiques vous aide à identifier les risques à l’avance s’il y en a.

Exécution finale de l’audit SOC 2

Une fois la phase de préparation terminée, le cabinet de CPA exécutera l’audit conformément à la liste de contrôle SOC 2 :

- Examiner le champ d’audit : Le CPA discute du champ de l’audit avec vous pour plus de clarté et pour s’assurer que les deux parties sont sur la même longueur d’onde.

- Modéliser un plan de projet: Le vérificateur CPA élabore un plan d’action et communique l’échéancier prévu pour l’achèvement du plan.

- Test des contrôles: Tenant compte de l’étendue de l’audit, l’auditeur analyse en profondeur et teste les contrôles choisis pour vérifier leur efficacité opérationnelle optimale.

- Documentation des résultats: L’auditeur documente l’évaluation de vos contrôles et les résultats obtenus.

- Livraison finale du rapport d’audit: Le vérificateur CPA émet le rapport d’audit final comprenant leur avis sur la gestion de la sécurité de l’information de l’organisation.

Meilleures pratiques pour la conformité SOC 2

La préparation à l’audit SOC 2 doit impliquer un plan stratégique avec des mesures techniques et administratives robustes pour simplifier l’ensemble du processus. Les organisations bien préparées sont susceptibles de faire face à moins de défis et d’obtenir plus rapidement la certification SOC 2.

Ci-dessous sont indiquées les meilleures pratiques à mettre en œuvre lors de la préparation à l’audit SOC 2:

1. Établir des politiques administratives

SOP (Standard Operating Procedures) et des politiques administratives mises à jour sont deux éléments de base sur lesquels reposent vos principes de sécurité.

Ces politiques doivent s’aligner correctement avec vos processus de travail organisationnels, infrastructure, structure du personnel, technologies et activités quotidiennes. L’important est que vos équipes doivent comprendre clairement ces politiques.

Néanmoins, sécurité les politiques déterminent comment mettre en œuvre des contrôles de sécurité dans votre environnement informatique pour préserver la confidentialité et la sécurité des données des clients. Ces politiques doivent couvrir les procédures de sécurité standard pour différentes zones, telles que:

- Récupération d’urgence (DR) : Définissez des normes claires et stratégiques de DR et de sauvegarde et expliquez comment vous les appliquez, gérez et testez.

- Accès au système : Définissez comment vous autorisez, révoquez ou restreignez l’accès aux données sensibles.

- Réponse aux incidents : Déterminez comment vous détectez, signalez, analysez et résolvez les incidents de sécurité.

- Évaluation et analyse des risques : Définissez comment vous évaluez, gérez et résolvez sécurité risques liés.

- Rôles de sécurité: Définissez comment attribuer des rôles et responsabilités aux individus en fonction de leur position.

Veillez à examiner et mettre à jour régulièrement ces politiques, car les processus organisationnels changent ou évoluent. L’auditeur vérifie ces politiques par rapport à vos contrôles de sécurité pour évaluer leur efficacité.

Aussi lire Utiliser l’outil de surveillance Azure AD

2. Créer des contrôles de sécurité techniques

Avec les politiques de sécurité à l’esprit, assurez-vous que des contrôles de sécurité techniques robustes sont en place dans votre infrastructure informatique. Ces contrôles de sécurité sont créés autour de diverses zones, telles que:

- Chiffrement.

- Pare-feu et réseautage.

- Sauvegardes.

- Alertes d’anomalies.

- IDS (Systèmes de détection d’intrusion).

- Audit détailléJournalisation.

3. Documentation

Rassemblez toutes les informations pertinentes, les preuves et les matériaux qui aident à accélérer le processus d’audit SOC 2. Ensuite, rassemblez les documents suivants en un seul endroit:

- Politiques de sécurité administratives.

- Accords, attestations et certifications liés aux services Cloud et à l’infrastructure, y compris :

- Rapport SOC 2.

2. BAA (Accord des Associés en Affaires).

3. SLAs (Accords de Niveau de Service).

- Tous les documents liés aux fournisseurs tiers, tels que les contrats et accords.

- Documents liés aux Contrôles de Sécurité Techniques.

Pourquoi la conformité SOC 2 est-elle nécessaire?

Les organisations de services offrant des services aux organisations clientes, telles que PaaS et SaaS, doivent se conformer aux normes SOC 2.

Pourquoi ? Parce que l’audit SOC 2 et le rapport servent d’assurance aux parties prenantes, aux clients et à toutes les autres entités concernées que vos politiques et pratiques de contrôle interne respectent strictement les directives de l’AICPA.

De même, un tel rapport indépendant confirme également qu’une organisation est sécurisée pour protéger les données des clients.

Qui mène l’audit SOC 2?

L’AICPA régule l’audit SOC 2 et la rédaction des rapports, et ces procédures sont effectuées par un auditeur tiers d’un cabinet de CPA agréé. Ce n’est qu’ainsi que l’organisation de service recevra une certification officielle.

La société de CPA doit avoir une spécialisation en Sécurité de l’Information et doit garantir l’objectivité en étant complètement indépendante du prestataire de services en question.

Ces sociétés de CPA sont autorisées à employer un consultant tiers non CPA qui a des compétences en Sécurité de l’Information pour aider dans le processus d’audit. Mais, le rapport final sera publié uniquement par le CPA.

Merci de lire la Checklist de conformité SOC 2 – Explication des exigences d’audit. Nous allons conclure.

Conclusion de la Checklist de conformité SOC2 Explication des exigences d’audit

A ‘passed’ SOC 2 audit report confirms that a service organization is abiding by best security practices when handling clients’ personal and sensitive data. When a CPA firm has a negative opinion on an audit report, it may provide a qualified or adverse opinion for correction.

Source:

https://infrasos.com/soc-2-compliance-checklist-audit-requirements-explained/