Liste de vérification de conformité à l’ISO 27001 – Exigences d’audit. Face aux attaques cybernétiques nuisibles, les entreprises doivent mettre en place des solutions plus robustes. L’une des façons dont les organisations se protègent contre les attaques est la conformité en matière de sécurité informatique. Idéalement, la conformité en matière de sécurité informatique est une approche de gestion des risques qui ouvre la voie à la protection des données et des informations.

Diverses normes de conformité en matière de cybersécurité existent pour aider les organisations à protéger leurs systèmes informatiques cruciaux. Ainsi, l’ISO 27001 a été développée par l’Organisation internationale de normalisation (ISO) et la Commission électrotechnique internationale (CEI) pour aider les entreprises à sécuriser les données sensibles et les informations personnelles des clients. Ensuite, cet article examine ce qu’est l’ISO 27001 et les différentes exigences en matière de conformité et d’audit.

Commençons l’article Liste de vérification de conformité à l’ISO 27001 – Exigences d’audit. Continuez à lire!

Qu’est-ce que la conformité ISO 27001?

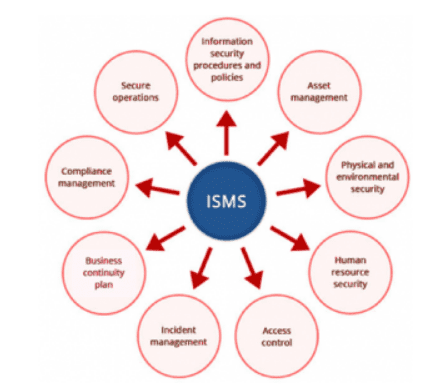

ISO 27001 est une norme internationale en matière de cybersécurité conçue pour aider les organisations à sécuriser leurs systèmes d’information. De plus, elle aide les organisations à mettre en œuvre des systèmes de gestion de la sécurité de l’information (SGSI) efficaces pour protéger les informations. Essentiellement, elle énonce les exigences d’un SGSI de manière à ce qu’une organisation puisse l’implémenter facilement et être pleinement confiante dans la sécurité des informations.

Deuxièmement, l’ISO 27001 spécifie les exigences pour établir, mettre en œuvre, maintenir et améliorer un SSI au sein du contexte de l’organisation. L’atteinte de la conformité ISO 27001 compliance vous place dans une excellente position si vous souhaitez assurer aux clients et partenaires commerciaux la sécurité de leurs données sensibles. Cela vous donne un avantage concurrentiel et une réputation plus élevée.

Exigences de conformité pour l’ISO 27001

Source d’image : Imperva

Pour atteindre la conformité ISO 27001, vous devez mettre en place des contrôles de sécurité de l’information solides. Cependant, c’est un processus long, continu et chronophage. Voici une liste de contrôle ISO 27001 pour aider votre organisation à atteindre la conformité :

1. Nommer une équipe ISO 27001

La première étape pour obtenir la conformité ISO 27001 consiste à constituer une équipe chargée de superviser la mise en œuvre du Système de Management de la Sécurité de l’Information (ISMS). En outre, les membres de l’équipe doivent posséder des connaissances et une expérience en matière de sécurité de l’information. De plus, votre équipe doit avoir un leader pour piloter le projet.

De plus, l’équipe de sécurité élabore un plan détaillant tous les processus de mise en œuvre du ISMS, y compris les objectifs, les coûts, le délai, etc. En effet, ce document est utile lors de l’évaluation des progrès et aide l’équipe à rester sur la bonne voie.

2. Construire votre ISMS

Source d’image : Anitech

Après avoir nommé une équipe de sécurité, la prochaine étape vers la conformité ISO 27001 consiste à établir un ISMS interne. De même, le ISMS doit être complet et définir l’approche globale de l’organisation. Néanmoins, il devrait établir les attentes pour la direction, le personnel et les partenaires en ce qui concerne la gestion des données sensibles et des systèmes informatiques.

En résumé, le SGIS doit être adapté à votre organisation. Il doit être aligné sur les processus métiers de votre entreprise et la nature des risques de sécurité auxquels vous êtes confrontés. De plus, le SGIS doit couvrir les processus internes de l’organisation ainsi que la contribution de chaque employé à la mise en œuvre du SGIS.

3. Définir la méthodologie d’évaluation des risques

L’évaluation des risques est cruciale lorsque vous souhaitez obtenir la certification ISO 27001. Pour cette raison, l’organisation devrait adopter une approche systématique pour comprendre les menaces de sécurité potentielles, la probabilité qu’elles se produisent et tout impact potentiel. Étant donné cela, l’évaluation des risques commence par cartographier les actifs métiers impliqués dans la manipulation de l’information. La prochaine étape consiste à identifier tous les actifs et à les documenter en fonction de la priorité.

4. Effectuer une évaluation des risques

Après cela, effectuez une évaluation des vulnérabilités pour identifier les faiblesses qui pourraient conduire à un accès non autorisé aux données sensibles. Une évaluation approfondie de la sécurité est essentielle pour établir la probabilité d’une attaque cyber.

Pour mener une évaluation des risques approfondie, vous devriez combiner diverses stratégies. Ces dernières comprennent les tests de pénétration, les attaques sociales, les tests manuels, le hacking éthique, etc. Ces outils fournissent une large vue de votre posture de sécurité et des risques de votre organisation. Enfin, documentez le processus d’évaluation des risques et les résultats.

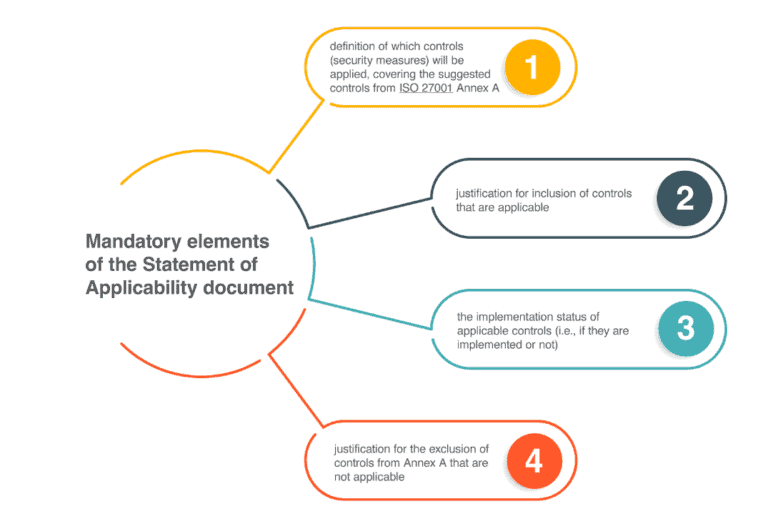

5. Réalisez un Document de Déclaration d’Applicabilité (DDA)

Source de l’image : Advisera

Le Statement of Applicability (SOA) détaille le champ de sécurité du système de votre organisation. Le SOA mentionne tous les contrôles de sécurité applicables à votre organisation. Idéalement, l’ISO 27001 a un ensemble de contrôles appelé Annexe A, contenant 114 contrôles possibles. Vous devriez sélectionner les contrôles qui traitent du risque identifié dans votre évaluation. De plus, vous devriez également mentionner les contrôles que vous appliquez.

6. Décider de la manière de mesurer l’efficacité du SGSIA

Après l’évaluation des risques et le remplissage du SoA, vous devriez suivre avec une base pour évaluer les contrôles mis en œuvre. En particulier, cette approche aide à identifier les zones manquantes dans votre SGSIA. Cette étape implique de définir un seuil pour l’ensemble des processus, politiques et seuils qui déterminent l’efficacité du SGSIA.

7. Mettre en œuvre les politiques et contrôles du SGSIA

Vous devez mettre en œuvre toutes les politiques et contrôles de sécurité pertinents pour votre organisation. Sur la base de l’évaluation des risques évaluation rapport, vous devriez créer des politiques de sécurité comprehensive qui dictent l’approche de sécurité de l’organisation.

Votre document de politique de sécurité devrait décrire comment sécuriser les actifs commerciaux, comment agir en cas d’attaque informatique, la formation des employés, la surveillance, etc. Dans tous les cas, vous devriez également mettre en œuvre des processus de contrôle tels que identité et gestion des accès, accès au privilège minimum, base de rôle accès, etc. Ces contrôles garantissent que seuls les utilisateurs autorisés peuvent accéder aux informations.

8. Mettre en œuvre des programmes de formation et de sensibilisation

Une fois que vous avez mis en place le SISS, vous devez former vos employés sur la nouvelle approche de sécurité. L’ISO 27001 exige que les organisations forment leurs employés à être conscients des risques de sécurité et à les maîtriser. Idéalement, vous devriez utiliser ingénierie sociale et campagnes de phishing pour exploiter toutes les faiblesses d’éducation à la sécurité. Une fois les faiblesses découvertes, vous pouvez créer une approche personnalisée de formation à la sécurité qui répond aux problèmes en question.

9. Rassembler les documents et les enregistrements requis

Pour se conformer à l’ISO 27001, vous devriez correctement documenter chaque procédure de sécurité. Fournissez la preuve des procédures et préparez les documents requis pendant l’audit.

10. Subir un audit interne

Une audit interne de votre SGIS (Système de Gestion de la Sécurité de l’Information) aide à identifier les domaines qui nécessitent des améliorations et donne un aperçu de la pertinence de votre SGIS. Choisissez un auditeur accrédité ISO 27001 pour effectuer une audit et une revue documentaire complète. Par la suite, mettez en œuvre les conseils de l’audit et abordez toutes les non-conformités identifiées par l’auditeur.

L’audit interne ne devrait pas impliquer les personnes responsables de la mise en œuvre du SGIS. Cela ouvre la voie à une audit complète et impartiale qui met en évidence les forces et les faiblesses du SGIS.

11. Surveiller le SGIS

L’ISO 27001 exige que les organisations surveillent leurs systèmes de sécurité et procédures. De manière significative, la surveillance vous permet de détecter en temps réel toutes nouvelles vulnérabilités. De plus, elle vous permet de vérifier si vos contrôles de sécurité atteignent les objectifs requis. Vous devriez mettre en place une solution de surveillance qui surveille en continu votre SIEM et collecte les journaux d’utilisateurs pour les audits. Une solution de surveillance en temps réel vous donne une visibilité sur toutes les activités de votre système. En cas d’anomalie, elle envoie des alertes instantanément, vous permettant de les remédier immédiatement.

12. Effectuer des audits et évaluations ultérieures

L’ISO 27001 exige que les organisations effectuent des audits et évaluations de sécurité ultérieures. Vous devriez organiser des revues de gestion trimestrielles ou annuelles. Les évaluations des risques annuelles sont obligatoires si vous souhaitez rester conforme.

13. Effectuer un audit de certification

La dernière étape pour être conforme à la norme ISO 27001 est une certification audit. Vous devez engager un auditeur externe pour effectuer un deuxième audit après le premier audit interne. L’audit de certification est plus approfondi et est réalisé par un organisme accrédité qui est membre de la International Accreditation Forum (IAF). La certification ISO 27001 dure trois ans. Pendant cette période, votre organisation devrait effectuer des audits annuels.

La prochaine étape est les exigences d’audit. Veuillez continuer à lire la Checklist de conformité ISO 27001 – Exigences d’audit.

Améliorez votre conformité en matière de sécurité Active Directory et Azure AD

Essayez-nous gratuitement, accès à toutes les fonctionnalités. – 200+ modèles de rapport AD disponibles. Personnalisez facilement vos propres rapports AD.

Exigences d’audit ISO 27001

Source d’image: Alcumus

Il est essentiel de réaliser des audits ISO 27001 pour s’assurer que le SMSI répond aux critères établis. Ils consistent en l’examen par des auditeurs compétents de la conformité du SMSI et de ses éléments aux exigences de la norme. De plus, ils vérifient si les contrôles et les politiques sont pratiques et efficaces, et peuvent contribuer à maintenir la posture de sécurité de l’organisation.

Il existe deux types d’audits ISO 27001 :

Audit interne

L’audit interne est réalisé par l’organisation elle-même en utilisant ses propres ressources. Elle peut soit utiliser ses propres auditeurs internes, soit faire appel à un prestataire externe. L’audit interne consiste à examiner les politiques et les procédures, et à tester si elles sont suivies de manière cohérente. Il s’agit également de vérifier si les conclusions de l’examen documentaire répondent aux exigences de l’ISO 27001.

Audit externe

L’audit externe est également appelé audit de certification. Il est réalisé par un auditeur externe et accrédité, qui examine les procédures, la documentation et les contrôles de votre organisation pour vérifier leur conformité. Une fois que l’auditeur externe est satisfait de la conception du SMSI, il recommande votre organisation pour la certification. L’organisme de certification réalise des audits périodiques avant le renouvellement de la certification.

Pour rester conforme, l’organisation doit respecter les exigences d’audit suivantes :

Idéalement, l’audit ISO 27001 est un processus continu qui nécessite une approche organisationnelle. Vous devez effectuer un audit interne tous les trois ans pour rester conforme.

Merci d’avoir lu la Liste de contrôle de conformité ISO 27001 – Exigences d’audit. Nous en resterons là.

Liste de contrôle de conformité ISO 27001 – Conclusion des exigences d’audit

Bien que l’ISO 27001 ne soit pas obligatoire par la loi, elle offre de nombreux avantages aux organisations. Elle aide à protéger les informations critiques et à accroître la crédibilité d’une entreprise. Cette certification est un excellent moyen de démontrer la fiabilité de votre entreprise à vos clients et partenaires. Il est donc crucial de travailler avec un organisme accrédité pour vous aider à atteindre la conformité à l’ISO 27001.

Lisez notre blog pour plus de conseils en cybersécurité comme ceux-ci !

Source:

https://infrasos.com/iso-27001-compliance-checklist-audit-requirements/