Comment surveiller et auditer votre serveur Windows pour les événements de sécurité. Dans le paysage dynamique de l’infrastructure informatique, la sauvegarde de l’intégrité et de la sécurité de notre environnement Windows Server est primordiale. La surveillance et l’audit efficaces ne sont pas seulement des mesures proactives. Ce sont les gardiens vigilants qui garantissent la résilience de notre système contre les menaces potentielles et les accès non autorisés. Cet article explore les éléments essentiels de la surveillance et de l’audit dans Windows Server, offrant des informations précieuses sur les outils et pratiques nécessaires pour reconnaître et traiter les événements de sécurité. Ce faisant, il renforce les défenses numériques de notre environnement serveur.

Comment surveiller et auditer votre serveur Windows pour les événements de sécurité

Chaque système dans le réseau d’une organisation génère des fichiers journaux de quelque nature que ce soit. La gestion et la surveillance de ces données de journal sont cruciales pour repérer les problèmes qui surviennent au sein du réseau. Les journaux servent de source préliminaire de preuves médico-légales en cas d’incident. En plus de cela, la surveillance des journaux aide également à remplir les exigences de conformité. L’annuaire actif (AD), la plateforme de gestion des identités et des accès de la plupart des entreprises, doit être surveillé régulièrement. Les événements qui se produisent dans un environnement AD (plateforme Windows) sont classifiés et enregistrés sous trois catégories principales :

- Journaux d’application.

- Journaux système.

- Journaux de sécurité.

Les journaux de sécurité comprennent des détails sur des événements tels que les connexions de compte utilisateur et les déconnexions, les modifications apportées aux groupes privilégiés, la création, la suppression ou la modification de tâches planifiées, etc. Ces journaux sont l’une des premières preuves médico-légales que nous inspectons en cas d’incident pour établir une chronologie et retracer le chemin de l’attaque. Surveiller régulièrement les événements de sécurité et analyser les journaux aide les administrateurs réseau à obtenir des informations sur les attaques potentielles qui menacent l’infrastructure informatique de l’organisation et à améliorer la posture de sécurité.

Différents types de journaux d’événements de sécurité

Dans la sécurité numérique, comprendre les nuances des différents journaux d’événements est primordial. Ce segment examine les catégories – de l’authentification aux journaux d’audit – essentielles pour surveiller et protéger l’intégrité du système. Explorez comment chaque type de journal contribue à une vue complète du paysage de la sécurité et renforce votre stratégie de cybersécurité. Pour cet article, nous nous concentrons davantage sur les journaux de sécurité. Les événements suivants sont quelques-uns des événements de sécurité essentiels que nous commençons à surveiller dans notre environnement:

Événements de connexion utilisateur

La surveillance des événements de connexion utilisateur est essentielle pour déterminer quels utilisateurs étaient actifs à un moment donné. En cas de violation, identifier les utilisateurs spécifiques accédant aux ressources réseau est un excellent point de départ pour une enquête. Voici quelques-uns des identifiants de journal d’événements Windows liés aux événements de connexion utilisateur:

-

- Échecs de connexion – ID d’événement 4771

- Connexions réussies – ID d’événement 4624

- Échecs causés par des mauvais mots de passe – ID d’événement 4625

Changements d’attributs utilisateur

Il est essentiel de surveiller les modifications apportées aux attributs des utilisateurs. Les modifications non autorisées des propriétés des utilisateurs pourraient être un prélude à une compromission de compte ou à des attaques internes. Voici quelques-uns des ID d’événement associés aux événements de modification critique :

-

- Utilisateur a changé le mot de passe – ID d’événement 4723

- Le compte utilisateur a été modifié – ID d’événement 4738

Événements de verrouillage de compte

Résoudre les problèmes de verrouillage de compte des employés est l’une des tâches quotidiennes que les administrateurs informatiques effectuent. L’audit des événements de verrouillage de compte aide à identifier la raison des verrouillages et à résoudre rapidement le problème. Voici quelques-uns des ID d’événement associés aux événements de verrouillage de compte :

-

- Compte utilisateur verrouillé – ID d’événement 4740

- Compte utilisateur déverrouillé – ID d’événement 4767

Lire aussi : Essayez InfraSOS Active Directory User Reports

Événements de gestion de groupe

Il est crucial de suivre les modifications de l’appartenance à un groupe Active Directory pour identifier les accès non autorisés aux ressources et les élévations de privilèges. Les modifications malveillantes apportées aux groupes perturbent le fonctionnement d’une organisation car les utilisateurs peuvent perdre l’accès aux ressources dont ils ont besoin pour travailler efficacement. Voici quelques-uns des identifiants d’événement associés aux événements de modification de groupe critiques :

-

- Utilisateur ajouté à un groupe privilégié – ID de l’événement 4728, 4732, 4756

- Membre ajouté à un groupe standard – ID de l’événement 4728, 4732, 4756, 4761, 4746, 4751

- Membre supprimé du groupe – ID de l’événement 4729, 4733, 4757, 4762, 4747, 4752

Changements d’objet de stratégie de groupe

Un objet de stratégie de groupe (GPO) fournit une plate-forme intégrée pour configurer et gérer les paramètres utilisateur, les applications et les systèmes d’exploitation dans un environnement Active Directory. Surveiller de près les modifications de stratégie critiques telles que le verrouillage du compte et les changements de politique de mot de passe est essentiel pour détecter et répondre instantanément aux activités malveillantes. Voici quelques-uns des identifiants d’événement associés aux événements de modification de GPO critiques :

-

- Modifications de la stratégie de groupe – Identifiant d’événement 5136

- Création de GPO – Identifiant d’événement 5137

- Suppressions de GPO – Identifiant d’événement 5141

Activités des utilisateurs privilégiés

La surveillance des activités des utilisateurs privilégiés peut permettre à une organisation de protéger des actifs critiques, repérer des activités anormales et atténuer les menaces externes et internes. Voici quelques-uns des ID d’événement associés aux événements d’activité critique des utilisateurs privilégiés :

-

- Objet du service d’annuaire modifié – ID d’événement 5236

- Tentative de réinitialisation du mot de passe d’un compte – ID d’événement 4724

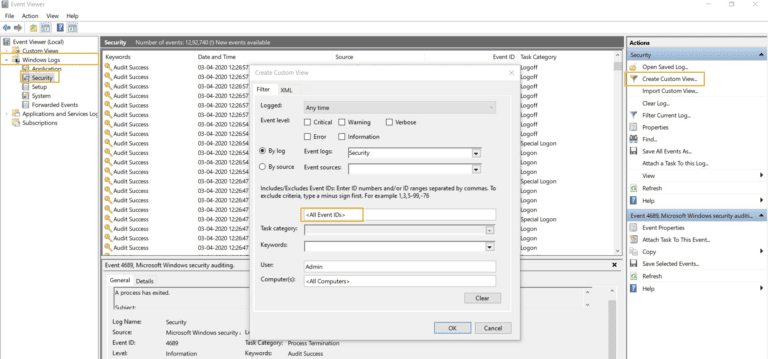

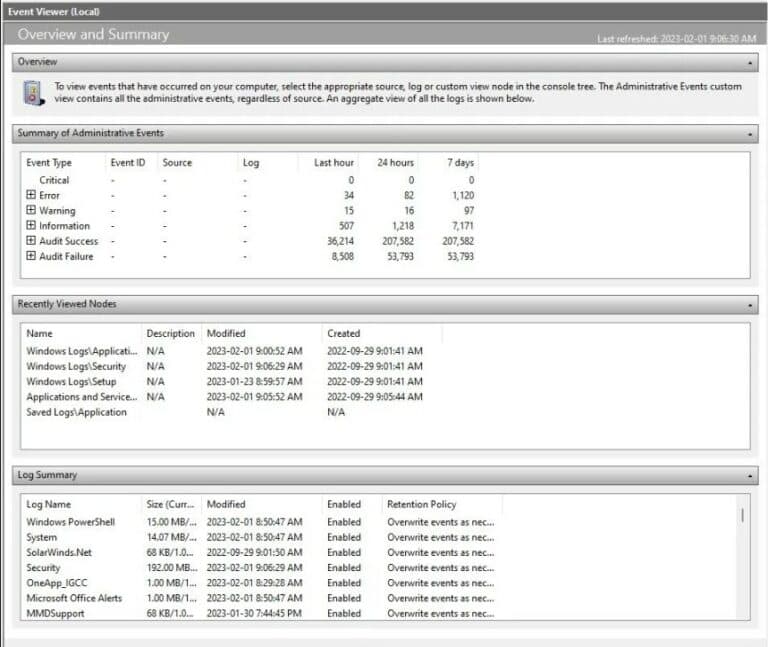

Consultation des événements à l’aide de l’Observateur d’événements Windows

Après avoir activé l’audit, nous utilisons l’Observateur d’événements pour consulter les journaux et enquêter sur les événements en suivant les étapes suivantes :

- Cliquez sur Démarrer ➔ Outils d’administration ➔ Observateur d’événements

- Cliquez sur Journaux Windows et sélectionnez Sécurité. Nous voyons tous les événements enregistrés dans les journaux de sécurité.

- Recherchez l’ID d’événement souhaité à l’aide de l’option Rechercher ou créez une vue personnalisée pour trouver les journaux d’événements que nous cherchons.

Windows, étant la plateforme prédominante dans la plupart des réseaux d’entreprise, les journaux de sécurité générés par ceux-ci sont volumineux. Examiner chaque événement de sécurité enregistré manuellement pour identifier les activités anormales est pratiquement impossible.

Meilleures pratiques de journal d’événements de sécurité de Windows

Sans planification, nos stratégies d’audit Windows génèrent des volumes élevés de données accablantes. Nous devrions suivre certaines stratégies de base pour utiliser efficacement les journaux d’événements de sécurité de Windows pour la sécurité et la conformité. Au plus haut niveau, nous devons comprendre le regroupement logique des ressources et des activités qui nécessitent un audit.

Gestion des journaux Windows

- Activer les stratégies d’audit pertinentes : Veillez à ce que les stratégies d’audit clés, y compris la connexion/déconnexion de compte, l’utilisation de privilèges, l’accès aux objets, la modification des politiques et les événements système, soient activées en fonction des besoins de sécurité de l’organisation.

- Examen régulier des journaux et nettoyage : Effectuez des révisions périodiques et nettoyez les journaux d’événements pour éviter les problèmes de capacité. Mettez en place des processus automatisés de rotation et d’archivage des journaux pour une gestion efficace des journaux.

- Centralisation des journaux : Utilisez des outils comme la redirection d’événements de Windows ou des solutions tierces pour centraliser les journaux, offrant une vue unifiée pour l’analyse et l’alerte.

- Politique de conservation des journaux d’événements : Définir une politique claire de conservation des journaux d’événements conformément aux exigences réglementaires et aux normes de sécurité organisationnelles.

- Surveillance en temps réel et alertes : Mettre en œuvre une surveillance en temps réel pour les événements de sécurité critiques et configurer des alertes pour des ID d’événements ou des modèles spécifiques afin de faciliter la détection proactive de menaces.

- Contrôle d’accès sécurisé : Restreindre l’accès aux journaux d’événements à du personnel autorisé, en suivant le principe de le moins de privilèges nécessaires pour éviter les modifications non autorisées.

- Sauvegardes des journaux d’événements : Sauvegarder régulièrement les journaux de sécurité pour conserver les données en cas d’échecs systèmes ou d’incidents de sécurité. Les sauvegardes sont essentielles pour l’analyse forensique.

- Maintenir le système à jour : Microsoft met régulièrement à jour le système d’exploitation Windows et le logiciel de sécurité avec les derniers correctifs pour traiter les vulnérabilités connues.

- Formation du personnel: Fournir une formation au personnel informatique chargé de surveiller et gérer les journaux d’événements de sécurité. Équipez-les de connaissances sur les événements de sécurité quotidiens et les mesures de réponse appropriées.

- Intégration avec les solutions SIEM: Si pertinent, incorporer les registres d’événements dans les solutions de Gestion des Informations et des Événements de Sécurité (SIEM) pour améliorer les capacités d’analyse, de corrélation et de reporting.

Merci pour votre temps. Nous concluons l’article Comment surveiller et auditer votre serveur Windows pour les événements de sécurité..

Comment surveiller et auditer votre serveur Windows pour les événements de sécurité Conclusion

En conclusion, la mise en œuvre minutieuse de la surveillance et de l’audit de Windows Server n’est pas seulement une meilleure pratique ; c’est un impératif stratégique en matière de cybersécurité. En mettant en place des outils de surveillance robustes et des pratiques d’audit proactives, les organisations créent une défense résiliente contre les menaces potentielles de sécurité, garantissant ainsi l’intégrité continue de leur environnement de serveur. À mesure que le paysage numérique évolue, l’engagement envers la vigilance par le biais de la surveillance et de l’audit devient une sauvegarde et une pierre angulaire pour consolider les bases d’une infrastructure Windows Server sécurisée et fiable.

Source:

https://infrasos.com/how-to-monitor-and-audit-your-windows-server-for-security-events/