Il existe plusieurs façons différentes de déléguer l’accès aux ressources dans Azure. Une méthode consiste à utiliser un jeton Shared Access Signature (SAS). Un jeton SAS permet de contrôler de manière granulaire l’accès d’un client aux données Azure. Vous pouvez contrôler de nombreuses choses, telles que les ressources auxquelles le client peut accéder, les autorisations du client, la durée de validité du jeton, et plus encore.

Une utilisation courante du jeton SAS est de sécuriser les comptes de stockage Azure grâce à un account SAS.

Dans cet article, vous allez apprendre comment créer un jeton SAS Azure, que ce soit via le portail Azure ou via PowerShell. Une fois terminé, vous disposerez d’un jeton SAS à transmettre à diverses commandes client pour authentifier et autoriser la gestion du stockage Azure.

Prérequis

Dans cet article, vous apprendrez à effectuer différentes tâches de manière pratique. Si vous souhaitez suivre, assurez-vous de remplir les conditions préalables suivantes.

- Un abonnement Azure. Si vous ne l’avez pas encore, vous pouvez demander un abonnement d’essai.

- Un compte de stockage Azure. Veuillez vous référer à Créer un compte de stockage pour en savoir plus.

- Le module Az PowerShell (facultatif). Cela est nécessaire uniquement si vous générez des jetons d’accès partagé à l’aide de PowerShell

- Windows PowerShell 5.1 ou PowerShell Core 6+ si vous générez un jeton SAS via PowerShell

Générer un jeton SAS à l’aide du portail Azure

La manière la plus simple de générer un jeton SAS est d’utiliser le portail Azure. En utilisant le portail Azure, vous pouvez naviguer dans les différentes options de manière graphique.

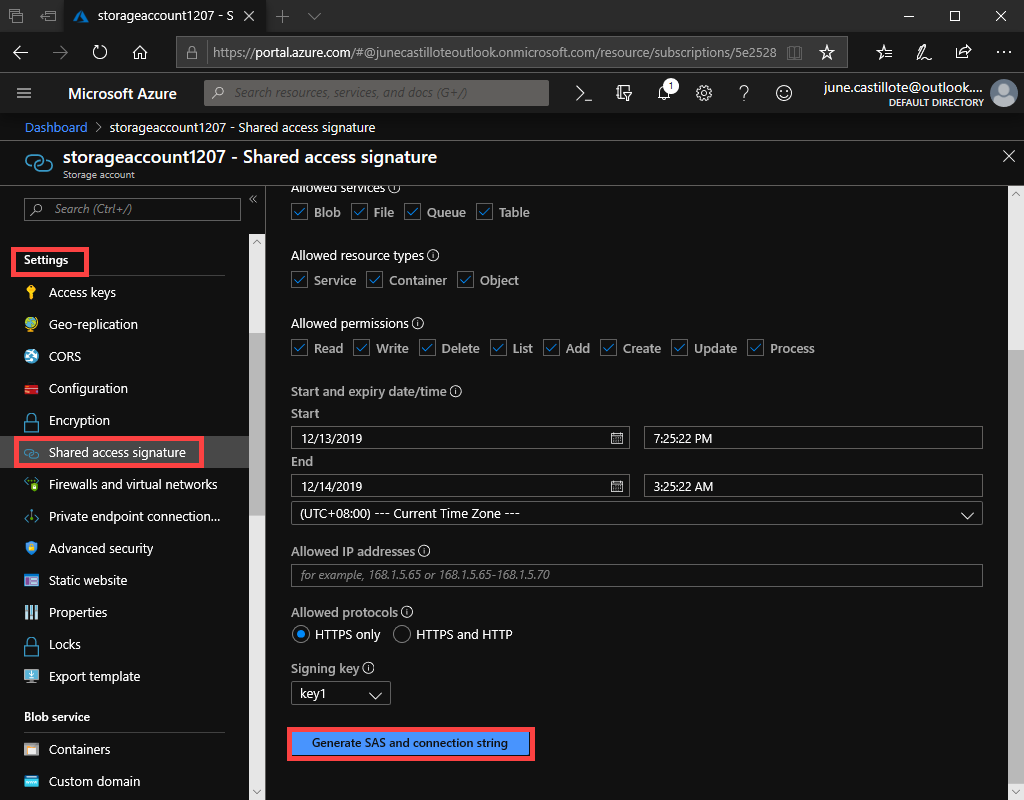

Pour créer un jeton via le portail Azure, tout d’abord, naviguez jusqu’au compte de stockage auquel vous souhaitez accéder dans la section Paramètres puis cliquez sur Signature d’accès partagé. Vous pouvez voir un exemple de ce à quoi cela pourrait ressembler ci-dessous.

Il existe de nombreuses autorisations que vous pouvez accorder aux jetons SAS et des horaires de début/fin. Pour cet article, vous allez attribuer des autorisations complètes et laisser le délai d’expiration par défaut de huit heures. Si vous souhaitez une ventilation et une explication de chaque autorisation, consultez la documentation de Microsoft.

Laissez toutes les cases par défaut cochées et cliquez sur le bouton Générer une SAS et une chaîne de connexion comme indiqué ci-dessous.

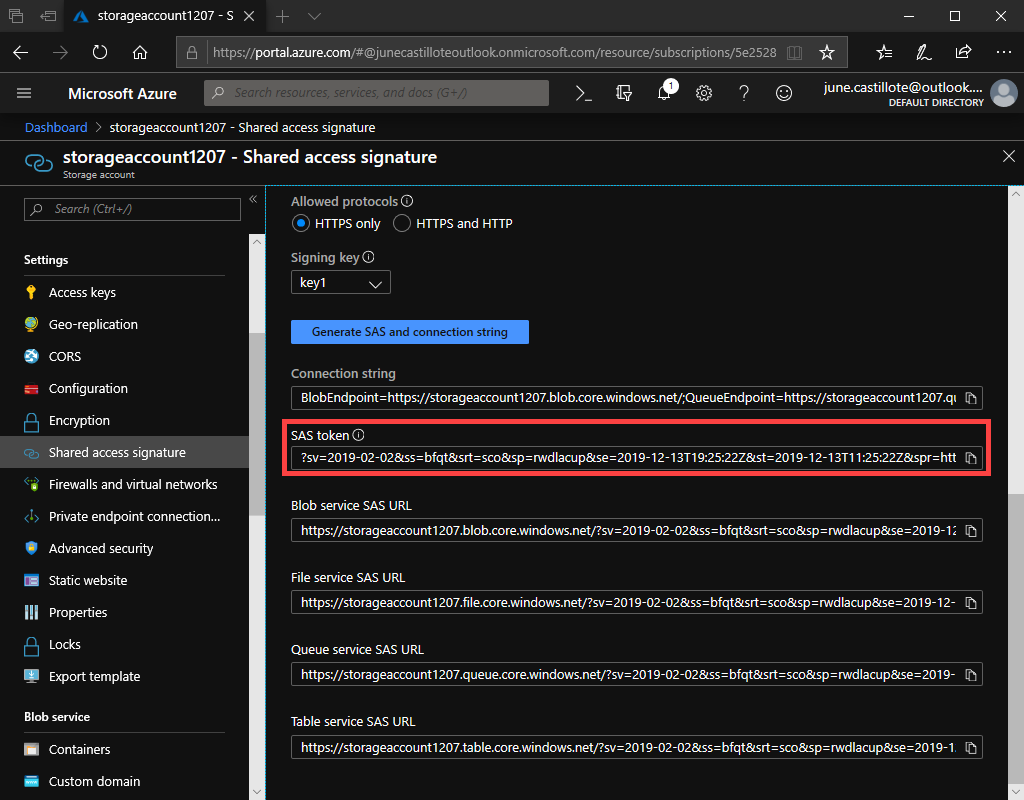

Une fois le jeton généré, vous le verrez répertorié dans les cases en dessous du bouton Générer une SAS et une chaîne de connexion comme indiqué ci-dessous.

À ce stade, vous pouvez copier le jeton SAS et coller sa valeur là où vous en avez besoin.

Générer un jeton SAS à l’aide de PowerShell

Pour éviter de devoir vous connecter au portail Azure ou, peut-être, si vous générez des jetons SAS pour de nombreux comptes de stockage en même temps, vous pouvez utiliser PowerShell. PowerShell utilise l’API REST d’Azure pour effectuer des appels à Azure afin de générer le jeton.

Pour créer un jeton SAS via PowerShell, tout d’abord, ouvrez une console PowerShell et authentifiez-vous avec Connect-AzAccount. Une fois authentifié, trouvez le compte de stockage auquel vous souhaitez accéder. Ci-dessous, vous pouvez voir un exemple de requête d’un compte de stockage appelé demo_account dans le groupe de ressources demo_rg. En utilisant la valeur de $context, vous passerez ensuite ceci à la commande de génération de jeton.

Une fois que le contexte du compte de stockage est trouvé, créez un jeton SAS en utilisant la commande New-AzStorageAccountSASToken. L’exemple ci-dessous montre la génération d’un jeton SAS donnant une autorisation complète au compte de stockage et à tous ses sous-composants.

Lors de la création de jetons SAS via

New-AzStorageAccountSASToken, le jeton sera valide pendant une heure. Si vous souhaitez prolonger ce délai, vous pouvez utiliser le paramètreExpiryTime.

Limitation des autorisations du jeton SAS

Une raison d’utiliser un jeton SAS est de donner accès à d’autres parties pour une durée limitée et un ensemble d’autorisations. L’exemple précédent a généré un jeton SAS avec des autorisations d’accès complet. Donner un accès complet n’est pas toujours le scénario idéal.

Le paramètre Service définit l’accès à un service ou des services. Par exemple, utilisez blob pour permettre l’accès uniquement au service de stockage Azure Blob. D’autres services incluent File, Table, et Queue.

Le paramètre ResourceType limite l’accès à des types spécifiques de ressources. En utilisant container comme valeur, par exemple, permet l’accès uniquement aux ressources de conteneur. D’autres types de ressources valides sont Service et Object.

Le paramètre Permission vous permet de définir les autorisations autorisées. Spécifiez une ou plusieurs autorisations selon vos besoins. La valeur de rwd est équivalente à donner les autorisations de lecture, écriture et suppression. D’autres valeurs d’autorisation valides sont (l)ist, (a)dd, (u)pdate, et (p)rocess.

Utilisation du jeton SAS

Il existe de nombreuses façons d’utiliser le jeton SAS généré. L’une des façons les plus courantes est de l’utiliser dans un contexte de stockage. Un contexte de stockage est une manière de « conditionner » les informations d’identification pour ensuite les transmettre à diverses commandes.

A common way to use the SAS token is via PowerShell. Using the New-AzStorageContext command that’s part of the Az PowerShell module. You can see an example below using the SAS token to upload a file to an existing storage container.

Résumé

La création d’un jeton SAS peut se faire de quelques façons différentes. Dans cet article, vous avez appris quelques-unes des façons les plus courantes. Une fois créé, un jeton SAS peut être utilisé de nombreuses façons différentes, mais le choix de la manière d’utiliser dépend de vous.