Cet article examinera Active Directory (AD), Azure Active Directory (Azure AD), et expliquera en quoi ils diffèrent et comment ils peuvent se compléter. Nous comparerons également ces solutions Microsoft à certains des principaux fournisseurs d’identité alternatifs.

Cet article n’a pas vocation à être une ressource exhaustive et ne fournira pas d’instructions étape par étape sur le déploiement de ces services, mais Petri propose d’excellents articles sur ces sujets.

Windows Server AD vs Azure AD

I think it’s fair to start with the oldest of Microsoft’s current directory services siblings. Active Directory is Microsoft’s on-premises directory service, succeeding Windows NT Directory Services (NTDS), should you be old enough to remember it. NTDS was great at the time but had significant limitations regarding scalability, replication, administration, stability, etc.

Active Directory est largement utilisé par la grande majorité des organisations depuis sa sortie il y a plus de deux décennies – il a été publié en fabrication le 15 décembre 1999 et est devenu généralement disponible le 17 février 2000.

Vos utilisateurs sont habitués à Active Directory sans même le savoir : ils allument simplement leurs appareils clients, saisissent leur nom d’utilisateur (généralement mais pas toujours pré-caché) et leur mot de passe, et poursuivent leurs activités quotidiennes. Active Directory est simple, rapide, sûr et sécurisé lorsqu’il est configuré et maintenu comme vous le souhaitez.

A central identity provider

Active Directory sert généralement de fournisseur d’identité central, couvrant souvent plusieurs forêts et domaines, certains avec des utilisateurs et d’autres avec seulement des ressources. Il gère vos utilisateurs et ordinateurs (postes de travail clients et serveurs) mais ne gère pas nativement les appareils mobiles ou tablettes (iOS et Android) ni les applications logicielles en tant que service (SaaS).

Vous devez héberger Active Directory vous-même, le configurer, le maintenir, veiller à la sécurité, à la réplication, aux sauvegardes, à la haute disponibilité, à la scalabilité, etc. Il pourrait s’agir d’un réseau simple de deux contrôleurs de domaine (DC) ou vous pourriez avoir bien plus de 100 DC répartis sur des dizaines de sites avec des DC en lecture seule.

Idéalement, vos DC ne font tourner que des services liés à l’annuaire ainsi que le DNS et éventuellement le DHCP. Il est recommandé de ne pas exécuter d’autres applications dessus comme des serveurs web ou de base de données, à la fois pour des raisons de performances et particulièrement de sécurité. Cela facilite également la planification des temps d’arrêt pour les redémarrages.

Licences Active Directory

Contrairement à son homologue cloud, Active Directory n’a pas un modèle de licence complexe. Vous devez obtenir une licence pour vos contrôleurs de domaine, toujours une machine Windows Server et idéalement récente. Pour rappel, la version Windows Server 2022 a été publiée en août 2021.

Lorsqu’il est hébergé dans vos propres centres de données ou salles de télécommunications, vous pouvez acheter une seule édition Windows Server Datacenter qui est destinée aux centres de données virtualisés car elle vous permet d’exécuter des instances illimitées sur le matériel sous licence. Veillez à bien vous renseigner sur ce sujet et à parler à votre spécialiste des licences, de nombreuses personnes se trompent à ce sujet et enfreignent involontairement leur accord de licence.

Qu’est-ce que Azure Active Directory?

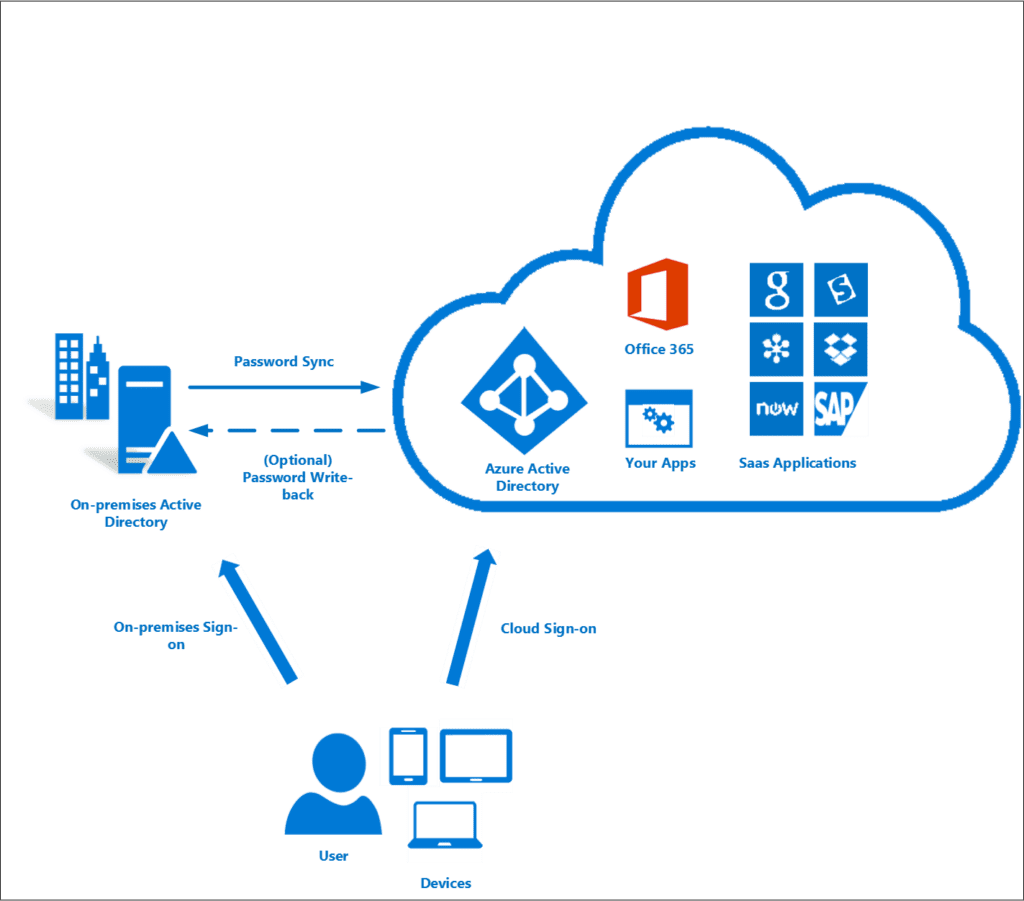

Azure Active Directory est un service d’identité d’entreprise qui offre l’authentification unique (SSO), l’authentification Multifacteur (MFA) et l’accès conditionnel (CA) presque prêts à l’emploi. Pour être honnête, un peu de travail de configuration doit être effectué par vous (le propriétaire ou l’administrateur du locataire), mais il est bien plus simple et direct d’accéder à ces services dans Azure AD par rapport à les héberger vous-même.

Vos utilisateurs allumeront leurs appareils, qui peuvent être des appareils appartenant à l’entreprise et gérés ou leurs propres appareils si votre entreprise a mis en place une politique de Bring Your Own Device (BYOD). Les utilisateurs devront ensuite saisir leurs noms d’utilisateur et mots de passe, recevoir de préférence une demande de défi MFA (même un défi SMS est mieux que rien), et tout ce que vous leur autorisez à utiliser leur sera accessible.

Avec l’authentification unique (SSO), ils pourraient utiliser une application hébergée à l’extérieur (RH, finances, etc.), accéder à la formation et bien plus encore sans avoir à saisir leurs informations d’identification à chaque fois. Cela améliorera la productivité, la sécurité et la satisfaction des utilisateurs. Le simple fait que vos utilisateurs n’aient pas à gérer plusieurs ensembles d’identifiants et de mots de passe est une véritable bouée de sauvetage (croyez-moi, en tant que spécialiste IT grincheux).

A managed service

A major difference between Active Directory and Azure AD is that the latter is a managed service. You don’t set it up yourself and there are no servers to set up – there are some agents but they are optional to enable specific enhanced functionality. Microsoft hosts and manages it on your behalf.

Azure AD est entièrement intégré à de nombreux services cloud de Microsoft comme Office 365, vous offrant un répertoire central pour vos utilisateurs et appareils. Cela facilite également la collaboration avec d’autres locataires et utilisateurs externes.

Azure AD excelle dans la gestion des appareils mobiles (il y a une prise en charge native pour iOS et Android) et des applications SaaS. Il offre d’excellentes intégrations fluides avec de nombreuses applications dans diverses catégories telles que la gestion d’entreprise, la collaboration et la finance. Jetez un œil à la section Azure Active Directory de Microsoft dans le Azure Marketplace pour plus d’exemples.

Microsoft propose une version gratuite d’Azure AD appelée Gratuit, mais il existe également trois autres éditions appelées Office 365 apps, Premium P1 et Premium P2, avec des différences variées en termes de contenu des fonctionnalités et de prix. Vous devenez effectivement un utilisateur de la version gratuite d’Azure AD lorsque vous vous inscrivez à plusieurs services cloud de Microsoft tels que Azure, Office 365, Dynamics 365, Intune et Power Platform.

Par exemple, combien de temps passez-vous en tant qu’organisation à réinitialiser les mots de passe de vos utilisateurs ? La fonction de réinitialisation de mot de passe en libre-service (SSPR) seule pourrait suffire à justifier l’achat de la licence premium auprès de votre directeur financier. Consultez le document Comment cela fonctionne : Réinitialisation du mot de passe en libre-service Azure AD de Microsoft pour plus de détails.

Assurez-vous de bien examiner les fonctionnalités premium pour déterminer si vous en avez besoin ou si vous en voulez et si le prix premium en vaut la peine. Je ne cherche pas à vous vendre des licences Microsoft, mais étant donné l’état d’Internet avec des rapports presque quotidiens d’organisations importantes piratées (souvent avec succès), payer pour ces fonctionnalités supplémentaires pourrait vous garder dans votre emploi et votre entreprise hors des journaux.

Examinez le site de tarification d’Azure Active Directory (Azure AD) de Microsoft pour avoir un aperçu des prix d’Azure AD, et vous pouvez également visiter notre article Comparaison des fonctionnalités d’Azure Active Directory Premium P1 vs. P2 pour en savoir plus sur les différentes fonctionnalités.

Utilisation conjointe d’Active Directory et d’Azure Active Directory

Maintenant que nous avons abordé les deux principaux sujets et comprenons les différences entre Active Directory et Azure Active Directory, examinons comment nous pouvons les utiliser de manière optimale ensemble.

Azure AD Connect

Azure AD Connect de Microsoft nous permet de créer une identité hybride en synchronisant des objets tels que des utilisateurs de notre annuaire Active Directory local vers notre Azure AD basé sur le cloud.

Avec la synchronisation de hachage de mot de passe (PHS), Azure AD Connect synchronisera également un hachage, du hachage, du mot de passe de vos utilisateurs), activera l’authentification par passage d’informations (PTA), les Services de fédération Active Directory (AD FS), et plus encore. La configuration peut être très simple pour une petite organisation et plutôt complexe pour un environnement plus complexe.

Microsoft prévoit de mettre fin à la vie des versions 1.x d’Azure AD Connect le 31 août 2022, et certaines versions plus anciennes 2.x de l’outil de synchronisation sortiront également de la prise en charge en mars 2023. Vous pouvez en savoir plus sur quelles versions d’Azure AD Connect sont actuellement prises en charge dans notre article séparé.

Active Directory Federation Services (AD FS)

AD FS est un service d’identité SSO qui vous permet de partager vos informations d’identité avec des partenaires en dehors de votre organisation. AD FS utilise une authentification d’accès contrôlée par des revendications.

Bien que AD FS soit toujours largement utilisé, en particulier par des organisations plus matures et plus importantes, Microsoft le considère désormais comme un service déprécié. Pour être clair, Microsoft peut ne pas l’appeler déprécié mais les tendances récentes soutiennent certainement cette déclaration.

AD FS nécessite un investissement considérable et une planification appropriée de l’infrastructure sur site, ainsi qu’une dépendance très importante vis-à-vis de vos partenaires externes – s’ils modifient une configuration (pour de bonnes, mauvaises ou aucune raison), cela affectera votre environnement au point de briser immédiatement les choses). J’ai utilisé AD FS avec succès à de nombreuses reprises, mais de nos jours, je ne le recommanderais pas légèrement pour une nouvelle installation ou une installation existante.

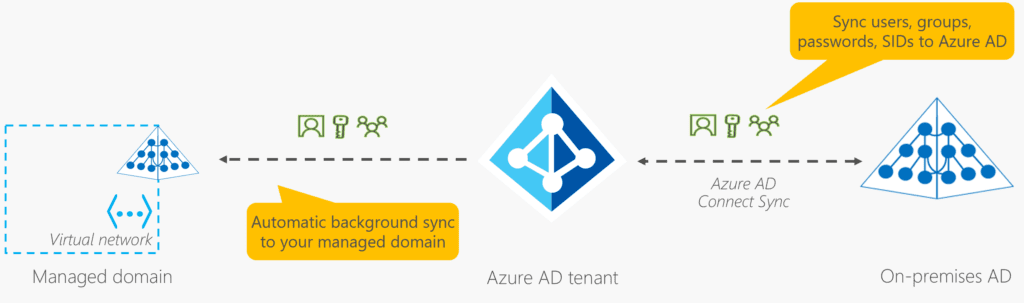

Azure Active Directory Domain Services (AADDS)

Azure Active Directory Domain Services (AADDS) est le dernier ajout de Microsoft à sa famille de services d’annuaire. AADDS est l’offre Active Directory gérée par Microsoft, entièrement hébergée dans son cloud Azure.

Un des principaux arguments de vente de l’AADDS est qu’il vous permet d’exécuter des applications héritées dans le cloud qui ne peuvent pas utiliser les méthodes d’authentification modernes. Votre ancienne application RH ou financière, encore critique mais appréciée par vos utilisateurs qui la connaissent par cœur et font de leur mieux pour résister au changement, bénéficiera de quelques années supplémentaires d’utilisation pendant que vous préparez un remplacement. Vous pouvez transférer ces applications héritées depuis votre environnement sur site vers un domaine AADDS géré sans avoir à gérer le domaine dans le cloud.

Il y a certaines limitations par rapport à l’exécution de votre propre Active Directory : Les stratégies de groupe (GPOs) ne sont pas synchronisées de votre domaine sur site vers votre domaine géré. Dans un environnement établi, cela peut poser un réel problème car beaucoup de choses sont gérées par les GPOs.

Il en va de même pour vos unités organisationnelles (UO), elles ne passent pas non plus. Consultez le document Comment les objets et les informations d’identification sont synchronisés dans un domaine géré par Azure Active Directory Domain Services de Microsoft pour plus d’informations.

Fournisseurs d’identité tiers

Vos besoins spécifiques pourraient vous amener à envisager d’autres fournisseurs d’identité en dehors d’Azure AD. Vous pourriez déjà en utiliser un et en être parfaitement satisfait, ou vous pourriez préférer avoir une couche de sécurité supplémentaire. La conformité est également souvent une raison de séparer votre fournisseur d’identité du reste de votre infrastructure.

L’utilisation de fournisseurs d’identité tiers en combinaison avec Azure AD fonctionne également. Tous les principaux fournisseurs publient des guides d’intégration et seront heureux de vous soutenir dans votre déploiement, en particulier puisque c’est dans leur meilleur intérêt de vous conserver en tant que client. Certains des principaux fournisseurs dans ce domaine incluent Okta, PingIdentity, OneLogin, Auth0, ZScaler et CyberArk.

Conclusion

Dans l’espace des services de répertoire, Microsoft s’adresse à la plupart, sinon à tous les scénarios possibles. Un environnement purement local qui devient de plus en plus rare fonctionnera toujours aussi bien avec simplement Active Directory.

Les organisations axées sur le cloud avec une main-d’œuvre distribuée, permettant à leurs utilisateurs de se connecter à l’aide de leurs appareils personnels ou d’entreprise et d’accéder à des ressources SaaS sur site et basées sur le cloud seront mieux servies avec Azure AD. En raison de l’exposition, cela exigera également un investissement supplémentaire dans la cybersécurité.

Il n’y a pas de solution universelle. Une configuration d’identité hybride entre Active Directory et Azure AD sera le choix le plus évident pour de nombreux environnements. Enfin, vous ne devriez pas négliger l’AADDS géré par Microsoft et tous les fournisseurs d’identité tiers.

Article connexe :