¿Qué es el Marco de Ciberseguridad del NIST? (Mejores Prácticas). Muchas organizaciones nuevas, así como antiguas, siguen un nuevo conjunto deciberseguridad marcos conocidos como elNIST marco de ciberseguridad. Se ha vuelto bastante popular entre algunas empresas y organizaciones, pero ¿qué significa?

Si no tienes idea de lo que significa la ciberseguridad del NIST y qué significa, no te preocupes porque no estás solo. En este artículo, te daremos una explicación detallada de lo que significa el marco de ciberseguridad del NIST y sus diferentes prácticas.

¿Empezamos con ¿Qué es el Marco de Ciberseguridad del NIST?

¿Qué es el Marco de Ciberseguridad del NIST?

Fuente de la imagen: Forescout.com

El marco de ciberseguridad del NIST es un conjunto de pautas para detectar, identificar y responder a ataques cibernéticos. Este marco fue creado por los institutos nacionales de normas y tecnología (NIST) en los EE. UU. para proporcionar una hoja de ruta sólida que los sectores privados u organizaciones utilizarán para fortalecer su ciberseguridad.

Una cosa a tener en cuenta es que el marco de ciberseguridad del NIST es un marco completamente voluntario que ayuda a las pequeñas empresas o startups. La mayoría de las grandes organizaciones tienen un sistema de seguridad predeterminado para ayudarles a mantener su ciberseguridad. Este sistema de seguridad es algo que muchas pequeñas empresas carecen, de ahí la razón para implementar el marco de ciberseguridad del NIST. Mientras que, sirve principalmente a pequeñas empresas, las grandes organizaciones también pueden implementar el marco de ciberseguridad del NIST, si desean fortalecer sus redes.

La historia del NIST se remonta a 2013 cuando el expresidente de los Estados Unidos, Barack Obama, emitió una orden para ayudar a aumentar la infraestructura de ciberseguridad. Como consecuencia, la orden llevó al desarrollo de un marco de ciberseguridad voluntario con pautas detalladas para ayudar a las organizaciones a comprender la mejor aproximación a ciberseguridad. El marco también es flexible y abarca organizaciones desde pequeñas empresas privadas hasta sectores gubernamentales grandes.

Desde su introducción, el marco de ciberseguridad del NIST se ha convertido en una guía predeterminada y efectiva para muchas organizaciones para aumentar su ciberseguridad de manera sencilla. En el pasado, era un poco difícil para las organizaciones comprender qué necesitaban hacer en relación con la ciberseguridad por completo. Pero ahora, el marco del NIST les brinda a estas organizaciones un buen camino a seguir y las diferentes cosas que necesitan hacer.

¿Cuáles son las Mejores Prácticas del NIST?

Crédito de la imagen: Identity Maestro

El marco de ciberseguridad del NIST sigue un camino directo para ayudar a un negocio a fortalecer fácilmente su red. Por lo tanto, después de decidir implementar este marco, debes seguir algunas prácticas. Echemos un vistazo a ellas:

También lee Usa la Herramienta de Monitoreo de Azure AD

Identificar

Una organización necesita identificar todas suspropiedades/características de red. Debe identificar todas las computadoras así como otro equipo en la red. Esta identificación ayuda a desarrollar una comprensión de cómo está organizada la red. Y así, a partir de esta comprensión, puedes gestionar fácilmente los diferentes riesgos que podrían ocurrir en la red.

Fuente de la imagen: Pixabay.com

Después de identificar cada computadora y equipo en una red, también es necesario comprender el tipo de información y datos que recopila cada computadora y equipo. Las vulnerabilidades en la red también deben identificarse siguiendo esta práctica. Esta identificación ayuda a una organización a enfocar sus esfuerzos en mitigar el riesgo que podría resultar de estas vulnerabilidades o la exposición de la información o datos recopilados que podrían ser confidenciales.

Proteger

La protección implica implementar salvaguardas adicionales o medidas para evitar un ataque en una red. Esta práctica limita el acceso a ciertos datos, sistemas y activos de la red. Limitar el acceso fortalece la confidencialidad de la información y reduce las posibilidades de que caiga en manos equivocadas.

Fuente de la imagen: Pixabay.com

Herramientas de seguridad para proteger la red y sus datos. Estas herramientas ayudan a alertar a las organizaciones sobre diferentes anomalías que encuentra en una red para que la organización pueda abordarlas. Las contraseñas también son esenciales en esta práctica, y es mejor implementar autenticación ya que ayuda a proteger una red contra sofisticados ataques cibernéticos.

La protección también incluye la segmentación de una red — proteger la información sensible dividiéndola y almacenándola en diferentes secciones de la red. Segmentar los datos asegura que no pierdas información confidencial o sensible de una vez si experimentas un ataque en la red.

Detectar

Las organizaciones deberían implementar sistemas o herramientas de ciberseguridad para ayudar a detectar cuando hay una brecha en la red. Combinado con las herramientas de seguridad, también necesitarás monitorizar la red con frecuencia. De esta manera, detectar actividades anormales y eliminarlas a tiempo es fácil. Para llevar esto a cabo de manera efectiva, es necesario monitorizar los diferentes registros del sistema y también buscar nuevas vulnerabilidades que puedan aparecer en una red.

Responder

Después de detectar actividades maliciosas en una red, se debe responder justo a tiempo para deshacerse de ellas. Una organización necesita tomar medidas, o expondrá su red a ataques. La respuesta también puede implicar el uso de diferentes herramientas de seguridad para eliminar la amenaza o una vulnerabilidad si se detecta.

La respuesta siempre debe ser rápida. Porque si una organización no responde rápidamente a una vulnerabilidad detectada en una red, las amenazas cibernéticas pueden aprovechar rápidamente esta vulnerabilidad para atacar y destruir una red. Una respuesta rápida es obligatoria una vez que se detectan actividades maliciosas o vulnerabilidades.

Recuperar

Si una amenaza cibernética ataca la red de una organización, causa la pérdida de la mayoría de su información y datos. Una organización debe implementar diferentes actividades que le ayuden a recuperar toda la información perdida en su red después de un ataque. Si una organización pierde todos sus datos, se vuelve difícil para su red regresar a sus actividades normales.

La mayoría de las actividades en una red giran en torno a los datos almacenados en la red. Estos datos almacenados también ayudan a la red a ofrecer servicios al público o a cualquier persona que use la red. Cuando se pierden estos datos almacenados, la red no podrá ofrecer ningún servicio hasta que se restauren.

Fuente de la imagen: Embroker.com

Esto práctica de recuperación o plan facilita que una red se recupere fácilmente de un ataque y continúe con las actividades normales actividades. Sin este plan, se vuelve muy difícil continuar con sus actividades normales, ya que tendrán que comenzar a reconstruir lo que se perdió durante el ataque.

¿Debería implementar el marco de ciberseguridad NIST?

El marco de ciberseguridad NIST fue diseñado para pequeñas empresas y organizaciones, como mencionamos, pero el marco es completamente opcional. Negarse a implementarlo no tendrá ningún costo legal para usted o su organización. La decisión depende de usted.

Puesto que no es obligatorio, ¿deberías implementar el marco de ciberseguridad NIST para tu organización o negocio? Si te preocupa fortalecer la seguridad de tu red, es aconsejable implementar el marco NIST porque ayuda a proteger tus redes de los intensos ataques cibernéticos que te costarán.

El marco ayuda a una organización a estar completamente consciente de las diferentes actividades en sus redes. Con este conocimiento, pueden usar efectivamente la guía del marco para detectar anomalías y responder a ellas de manera efectiva a tiempo. Una seguridad más estricta solo da paso a más progreso en una organización.

Implementar el marco de NIST puede ser un poco desafiante, pero es mejor que sufrir una brecha de seguridad. Ataques cibernéticos cada vez más sofisticados y que han destruido fácilmente diferentes organizaciones y negocios. Recuperarse de un ataque cibernético es agobiante, y la mejor manera de evitarlo es utilizar el marco NIST. Otras razones por las que deberías aplicar el marco de ciberseguridad NIST incluyen:

- Ayuda a crear un enfoque a largo plazo, reactivo y adaptativo para la ciberseguridad y la gestión de riesgos de tu organización.

- Facilita el crecimiento de tu negocio a través de relaciones efectivas con las cadenas de suministro.

- El marco NIST es fácilmente adaptable, lo que lo hace extremadamente flexible, independientemente del tipo o tamaño de tu negocio.

- Te ayuda a razonar sobre la madurez de tu programa y proporciona un marco para las interacciones con los interesados, incluidos los altos directivos de tu organización y el consejo de administración.

- El NIST es considerado por muchas empresas como la referencia en materia de ciberseguridad. Como resultado, fomenta la confianza entre las empresas, los clientes y los socios.

Resumen del Marco de Ciberseguridad NIST

El marco de ciberseguridad NIST (CSF) es la orientación del gobierno de EE. UU. para organizaciones públicas y privadas propietarias, operadoras o proveedoras de infraestructura crítica. El objetivo del marco NIST es mejorar la ciberseguridad de la infraestructura crítica y proporcionar un marco de seguridad estandarizado para todas las organizaciones de tipos y tamaños de negocio.

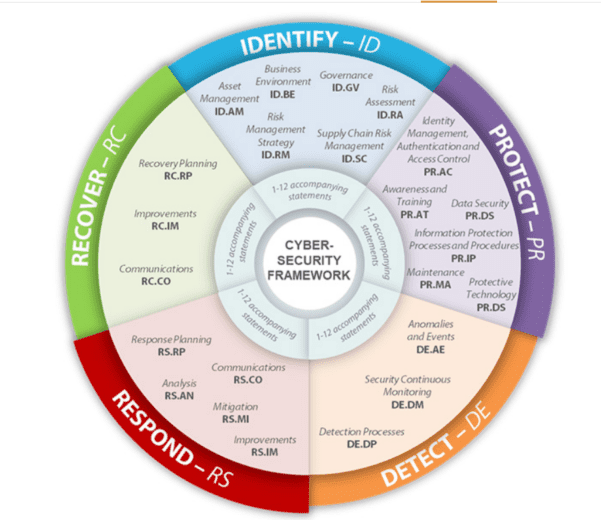

El marco de ciberseguridad NIST se divide en cinco funciones principales, también conocidas como el núcleo del marco. Incluyen:

- Identificar: Esto implica desarrollar una comprensión de cómo gestionar el riesgo de ciberseguridad para activos, sistemas, capacidades y datos.

- Proteger: Esto implica establecer y ejecutar las protecciones necesarias para garantizar una entrega segura y exitosa de los servicios críticos de infraestructura.

- Detectar: Esta función consiste en desarrollar e implementar medidas efectivas para identificar la ocurrencia de una anomalía de seguridad o evento lo más rápido posible.

- Responder: Esto implica llevar a cabo las acciones necesarias cuando se experimenta una amenaza de seguridad detectada.

- Recuperar: Esto se refiere a las actividades apropiadas para restaurar cualquier capacidad o servicio que haya sido dañado durante un evento de seguridad.

Las funciones del NIST CSF se dividen aún más en 21 categorías:

Identidad:

- Administración de activos.

- Entorno de negocios.

- Gobierno.

- Evaluación de riesgos.

- Estrategia de gestión de riesgos.

Proteger:

- Control de acceso.

- Concienciación y capacitación.

- Seguridad de datos.

- Procesos y procedimientos de protección de información.

- Mantenimiento.

Detectar:

- Anomalías y eventos.

- Seguridad y monitoreo continuo.

- Procesos de detección.

Responder:

- Planificación de respuesta.

- Comunicaciones.

- Análisis.

- Mitigación.

- Mejoras.

Recuperar:

- Planificación de recuperación.

- Mejoras.

- Comunicaciones.

El NIST CSF proporciona un nivel adecuado de ciberseguridad al establecer procesos fundamentales y controles necesarios para la ciberseguridad. Es un excelente método para convertir el enfoque de gestión de riesgos y la postura de seguridad de una organización de un enfoque reactivo a uno proactivo.

Gracias por leer ¿Qué es el Marco de Ciberseguridad del NIST? (Mejores prácticas). Deberíamos concluir.

¿Qué es el Marco de Ciberseguridad del NIST? (Mejores prácticas) Conclusión

El marco de ciberseguridad del NIST ayuda a muchas organizaciones o empresas con pautas para fortalecer de manera efectiva la seguridad de sus redes. Este marco fue parte de un plan implementado por el ex presidente de Estados Unidos, Barack Obama, para ayudar a aumentar la infraestructura crítica de ciberseguridad. Desde entonces, muchas organizaciones privadas y gubernamentales han implementado el marco.

Aunque el marco de ciberseguridad del NIST no es obligatorio, se recomienda que las organizaciones lo implementen para ayudar a fortalecer su red. Con los conocimientos adquiridos al seguir el marco de ciberseguridad del NIST, se vuelve fácil mitigar diferentes ataques, sin importar lo sofisticados que parezcan.

Source:

https://infrasos.com/what-is-the-nist-cybersecurity-framework-best-practices/