Las 25 mejores herramientas de pruebas de penetración de Kali Linux (Pros y contras). Las pruebas de penetración (también conocidas como pentesting) son una forma útil de detectar vulnerabilidades y debilidades en sistemas informáticos. Cuando se utilizan las herramientas adecuadas, las pruebas de penetración te ayudan a mejorar la calidad y seguridad de tus aplicaciones y sistemas cruciales. Por lo tanto, puedes realizar pruebas de penetración en aplicaciones, sistemas inalámbricos (Wi-Fi), infraestructura en la nube, contraseñas de sistema, y más.

Actualmente hay muchas herramientas de pruebas de penetración en el mercado, con Kali Linux a la cabeza. Kali Linux es una distribución de Linux basada en Debian ideal para pruebas avanzadas de seguridad. Esta plataforma incorpora una amplia gama de herramientas y utilidades adecuadas para evaluaciones de seguridad. Idealmente, Kali Linux cuenta con más de 600 herramientas orientadas a pruebas de penetración, ingeniería inversa, informática forense, y más. Además, es de código abierto y el código está disponible para todos los desarrolladores que deseen reconstruir o ajustar los paquetes disponibles.

Comencemos con 25 de los mejores herramientas de prueba de penetración de Kali Linux. ¡Así que, continúa leyendo!

25 Mejores Herramientas de Prueba de Penetración de Kali Linux

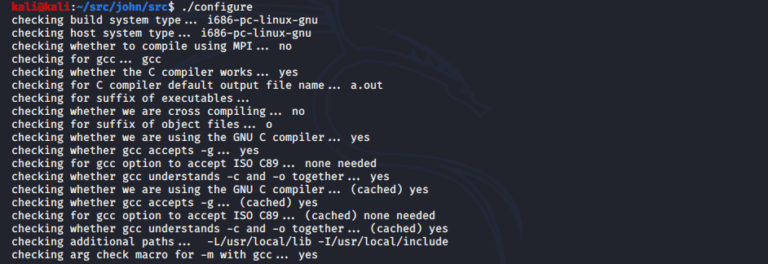

1. John the Ripper

El primer lugar en esta lista de Top 25 Mejores Herramientas de Prueba de Penetración de Kali Linux es John the Ripper. Bueno, es una herramienta de prueba de penetración de gran alcance utilizada como un descifrador de contraseñas. Herramienta de código abierto gratuita utilizada para descifrar contraseñas y auditar la seguridad general del sistema. En esencia, esta herramienta combina numerosos modos de descifrado de contraseñas. Además, puedes configurarlo para satisfacer las necesidades individuales de prueba de penetración.

Los pentesters utilizan John the Ripper para detectar contraseñas débiles en el sistema y acceder a bases de datos y aplicaciones. Prueba la fortaleza de tus contraseñas y otras vulnerabilidades que los hackers pueden explotar. John the Ripper puede realizar pruebas de contraseñas completas utilizando tanto ataques de diccionario como de fuerza bruta.

Esta herramienta tiene contraseñas en bruto y hash. Para descifrar una contraseña, John the Ripper identifica todas las contraseñas potenciales en formato hash. Luego, compara las contraseñas hash con la contraseña hash original para encontrar un emparejamiento adecuado. Si encuentra un emparejamiento, esta herramienta muestra la contraseña descifrada en su forma bruta.

Ventajas de John the Ripper

- Ideal para descifrar múltiples tipos de contraseña.

- Ofrece más de 20 idiomas diferentes.

- Tiene paquetes probados y preconstruidos.

- Detecta multithreading automáticamente.

- Excelente para uso en Windows y UNIX.

Desventajas de John the Ripper

- Toma una cantidad considerable de tiempo para configurar.

- Necesita modificaciones para descifrar hashes más nuevos y avanzados como SHA 256 y SHA 512.

- Requiere un profundo entendimiento de la línea de comandos.

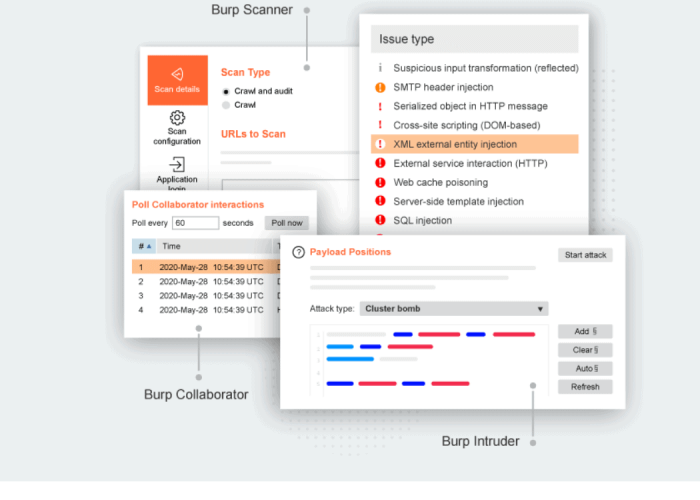

2. Burp Suite

Fuente de imagen: Portswigger.net

Burp Suite es un conjunto de utilidades para pruebas de penetración de aplicaciones web. Además, una plataforma integrada con diversas herramientas que trabajan juntas para ayudar a detectar y explotar vulnerabilidades. Estas herramientas funcionan de manera armoniosa entre sí, desde las etapas de mapeo hasta el análisis.

Burp proporciona un control completo, permitiéndote combinar tanto procesos de prueba manual como automatizada. Esta combinación permite pruebas de penetración más rápidas y efectivas.

Las herramientas de Burp Suite realizan escaneos de seguridad avanzados . La herramienta Burp Proxy intercepta el tráfico HTTP y HTTPs, mientras que el Spider mapea la aplicación web o sitio web objetivo. La herramienta Intruder realiza diferentes ataques para ayudar a encontrar todas las vulnerabilidades de seguridad. Además, tiene varias otras herramientas que funcionan de forma sincronizada para detectar debilidades en sus aplicaciones web.

Burp Suite tiene tres planes:

- Edición Comunitaria Gratuita

- Edición Profesional

- Edición Empresarial

El plan comunitario es de código abierto y gratuito, mientras que las ediciones Profesional y Empresarial son de pago.

Ventajas de Burp Suite

- Documentación completa para ayudarlo a comprender su funcionalidad.

- Amplia variedad de herramientas de prueba de vulnerabilidades.

- Proporciona pruebas de penetración manuales y automatizadas.

- Realiza ataques rápidos en sitios web y aplicaciones web para detectar vulnerabilidades.

- Rastrea aplicaciones web para mapear todas las páginas rápidamente.

- Interfaz de usuario intuitiva.

Contras de Burp Suite

- Pobre soporte para Windows.

- Las versiones premium son relativamente caras.

También lea Prueba la solución de monitoreo de Azure AD

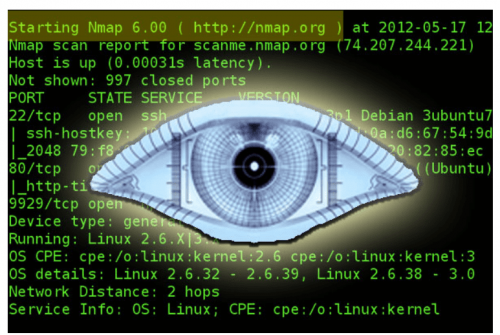

3. Nmap

Fuente de imagen: Knoldus.com

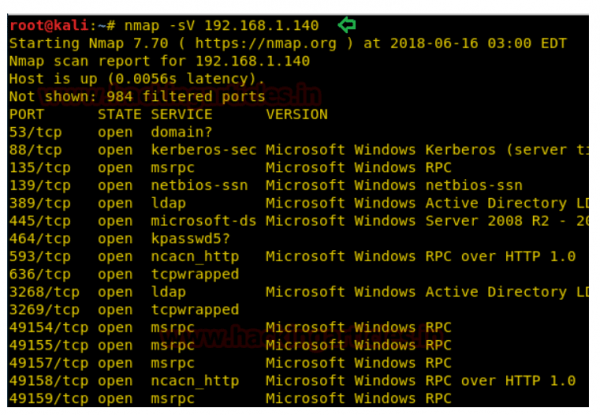

Otra alternativa en la lista de los 25 mejores Network Mapper (Nmap). Herramienta de línea de comandos de código abierto para el descubrimiento de redes y auditoría de ciberseguridad. Utilice Nmap para inventario de redes y monitoreo de fallas de seguridad. Esta herramienta utiliza paquetes IP en bruto para determinar los servicios en el host, firewalls/filtros en su lugar, junto con numerosas otras características de red. Idealmente, esta herramienta fue diseñada para proporcionar escaneos rápidos en redes grandes.

Nmap se ejecuta en todos los sistemas operativos principales, incluido Windows, Mac OS X y Linux. Además del comando ejecutable de línea de comandos, Nmap tiene una interfaz gráfica de usuario ejecutable, herramienta de depuración y visor de resultados. Además, cuenta con una herramienta de análisis de respuesta y generación de paquetes.

Ventajas de Nmap

- A powerful tool for scanning hundreds of thousands of devices.

- Documentación completa, incluidos tutoriales, documentos blancos y páginas actualizadas.

- Tiene versiones tanto tradicionales de línea de comandos como de GUI para elegir.

- Soporta docenas de técnicas avanzadas de evaluación de seguridad.

- Descarga gratuita y código fuente completo.

Desventajas de Nmap

- Curva de aprendizaje empinada.

- Funcionalidad limitada en Windows.

- Las verificaciones tardan mucho en completarse.

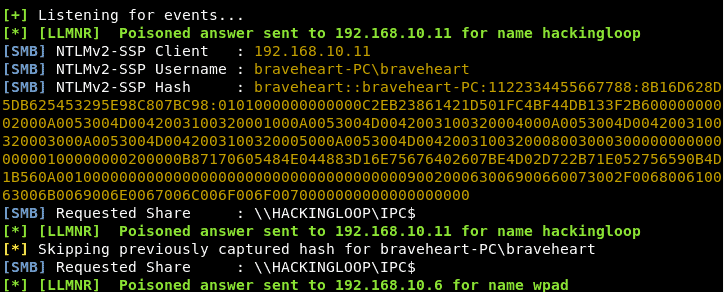

4. Responder

Responder es una herramienta incorporada de Kali Linux para probar la infraestructura de TI de una empresa. Es compatible con Servicio de Nombres Net BIOS (NBT-NS) y Resolución de Nombres Multicast de Enlace Local (LLMNR). NBT-NS es un protocolo utilizado para traducir nombres de NetBIOS a direcciones IP en Windows. Por otro lado, LLMNR es un protocolo basado en formato de paquetes DNS que permite tanto a hosts IPv4 como IPv6 junto con admitir todas las clases DNS, formatos y tipos.

Esta herramienta escanea la infraestructura de TI para detectar cualquier ID de servicio de nombre envenenado y recopila credenciales y valores hash de los servicios de ID envenenados. Con Responder, puedes usar NBT-NS y LLMNR para responder a consultas específicas de NetBIOS.

Responder funciona imitando varios servicios y ofreciéndolos a la red. Engaña a los sistemas Windows para que se comuniquen a través del servicio proporcionado. El responder luego responde a la solicitud, selecciona el nombre de usuario y la contraseña, y los hashea. Al solicitar a los usuarios sus credenciales y obtener contraseñas de texto claro, Responder te ayuda a detectar debilidades clave en el sistema.

Pros de Responder

- Puede verificar hosts locales con entradas DNS específicas.

- Consultas DNS automáticas al seleccionar redes.

- Utiliza LLMNR/NBT-NS para enviar mensajes a redes.

- Permite solucionar problemas de forma sencilla.

Contras de Responder

- Curva de aprendizaje empinada.

- Difícil de instalar y usar.

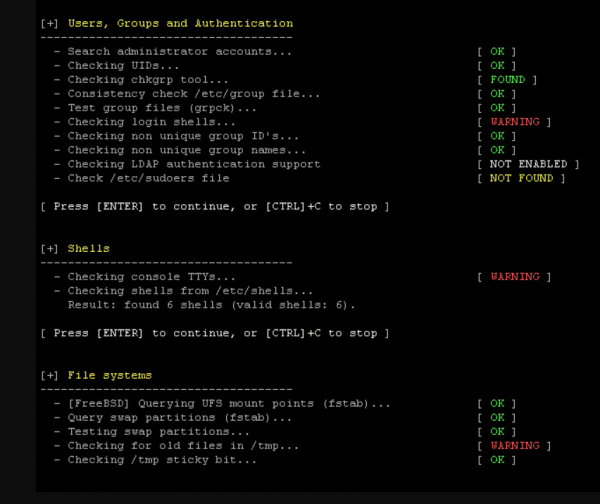

5. Lynis

Siguiendo la alternativa de los 25 mejores Lynis. herramientas de prueba de penetración de Kali Linux: Herramienta de auditoría de seguridad para escanear configuraciones del sistema. Diseñada para sistemas Unix y GNU/Linux, esta herramienta realiza escaneos y proporciona información sobre el entorno de seguridad de su sistema. Utilizando los reportes generados, puede trabajar en la corrección de cualquier problema detectado. Para obtener los mejores resultados, es imperativo usar Lynis junto con sistemas de benchmarking, escáneres y herramientas de ajuste fino.

Lynis utiliza un enfoque modular para escanear sistemas y seguridad. Descubre herramientas en su arquitectura y realiza auditorías exhaustivas. Esta herramienta es fácil de instalar. Idealmente, hay múltiples métodos de instalación, incluyendo Instalación de Paquete de OS, Instalación de Origen, Clonar en Github, y más. Aunque, las distribuciones de Unix vienen con el paquete Lynis preinstalado por defecto.

Ventajas de Lynis

- Realiza escaneos exhaustivos para ayudar a detectar configuraciones incorrectas del sistema y superficies de ataque.

- Proporciona informes de auditoría fáciles de entender.

- Escanea archivos de configuración para procesos relacionados en bases de datos comunes como Redis, MySQL, PostgreSQL y Oracle.

- Cuenta con codificación de colores para facilitar la comprensión.

- Funcionalidades de endurecimiento para mejorar su seguridad postura.

- Diseñado para ayudar a lograr el cumplimiento normativo.

Contras de Lynis

- Limitado a un máximo de dos auditorías por sistema cada día.

- Implementar más funcionalidades hace que la interfaz sea complicada de usar.

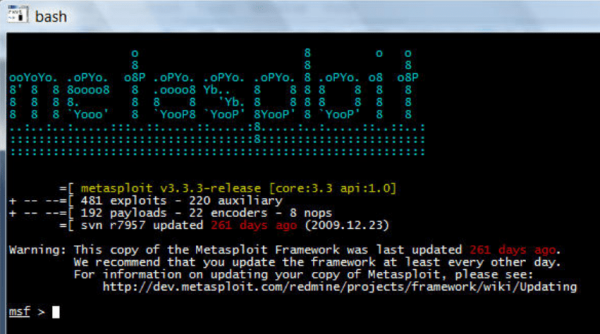

6. Metasploit

Metasploit es una de las herramientas más populares de prueba de penetración gracias a sus ricas características y funcionalidades. Esta herramienta es útil para hackers éticos y probadores de penetración humanos que buscan explotar todos los posibles sistemas de ataque en la infraestructura de TI. Metasploit tiene una base de datos masiva de exploits que puedes usar para simular ataques maliciosos reales en la infraestructura. Además, puedes usarlo para entrenar a tu equipo de seguridad en cómo identificar y detectar ataques reales.

Además, Metasploit busca amenazas en sus sistemas. Una vez que detecta fallos, los documenta para que pueda utilizar la información para abordar la debilidad y desarrollar soluciones apropiadas. Esta herramienta de prueba de penetración de Kali Linux incluye más de 1600 exploits organizados en más de 25 plataformas, incluyendo Java, Python, PHP, Cisco, Android y más.

Ventajas de Metasploit

- Prueba las vulnerabilidades en una amplia gama de sistemas y bases de datos.

- Se integra sin problemas con otras herramientas de prueba de penetración, como Nmap.

- Puede aprovechar una base de datos de exploits extensiva que aumenta diariamente.

- Interfaz de usuario intuitiva y gestión de información.

- Herramienta impulsada por la comunidad con un gran grupo de desarrolladores que contribuyen a ella.

- Automatización de procesos manuales reduce el tiempo necesario para completar los escaneos.

Desventajas de Metasploit

- No admite cargas útiles escritas en otros idiomas aparte de Ruby.

- Rendimiento más débil en Windows en comparación con otros sistemas.

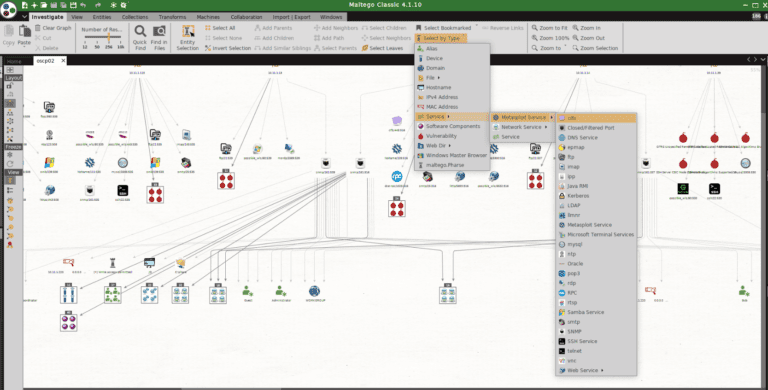

7. Maltego

Fuente de imagen: Github.com

Maltego es una herramienta de OSINT (Inteligencia de Fuentes Abiertas) para recopilar información de la red. Es una herramienta de prueba de penetración que te ayuda a examinar la red en busca de vulnerabilidades y puntos únicos de falla. Antes de atacar, esta herramienta recopila información que un hacker típico exploraría para la red objetivo. Después, proporciona información fácil de entender sobre características de la red, como configuraciones de enrutadores, protocolos de host y más.

Pros de Maltego

- Recopila información para todas las tareas relacionadas con la seguridad, ahorrándote tiempo.

- Puede acceder a información oculta que es difícil de descubrir.

- Proporciona una demostración visual de la interconexión entre varios elementos en la red.

- GUI intuitivo para verificar relaciones fácilmente.

- Funciona en Linux, Mac OS y Windows.

Contras de Maltego

- Puede ser abrumador para los usuarios nuevos.

- Importar entidades es complicado.

- Tiene muchas características complejas que lo hacen difícil de usar.

También lea Aplicar el Active Directory Direct Reports

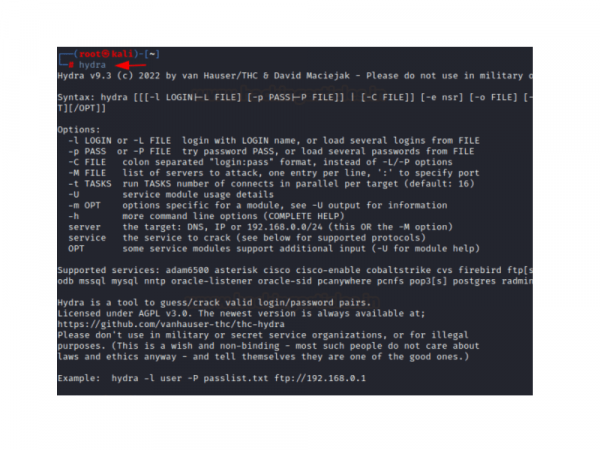

8. Hydra

Hydra es un cracker de inicio de sesión y descifrado de contraseñas para Kali Linux. Esta herramienta aprovecha múltiples protocolos para realizar ataques de fuerza bruta en sistemas. El cracker de inicio de sesión Hydra es paralelo, altamente versátil y fácil de integrar. Hydra viene instalado en Linux y tiene versiones tanto de interfaz gráfica como de línea de comandos. Sin embargo, también se puede instalar en cualquier otra distribución.

En Hydra, el atacante aprovecha ataques de fuerza bruta y diccionario para penetrar páginas de inicio de sesión. Proporciona numerosas formas de hacer que sus ataques sean más intensos y más fáciles de obtener acceso a sistemas de forma remota. Puedes adivinar contraseñas para nombres de usuario conocidos utilizando una lista de contraseñas y ataques de fuerza bruta en contraseñas en el servicio FTP del host. Además, puedes usarlo para adivinar nombres de usuario para contraseñas específicas mediante la fuerza bruta en el campo que contiene listas de palabras de nombre de usuario.

Hydra tiene una opción para reanudar ataques de fuerza bruta que se detienen accidentalmente. En general, Hydra proporciona una amplia gama de opciones para que los atacantes exploten sistemas. Con el enfoque adecuado, puedes usar esta herramienta para crear sistemas sólidos e inexpugnables.

Pros de Hydra

- Amplia gama de opciones de fuerza bruta.

- Variedad de protocolos fáciles de usar.

- Realiza ataques HTTP post form para aplicaciones web.

- Úsalo para probar la fortaleza de nombres de usuario y contraseñas de Drupal.

Contras de Hydra

- La versión de la comunidad de código abierto tiene opciones limitadas.

- Tomar mucho tiempo adivinar combinaciones de nombre de usuario y contraseña.

9. Aircrack-Ng

Aircrack-Ng es un conjunto de herramientas de penetración para seguridad Wi-Fi. Estas herramientas verifican qué tan seguro es tu Wifi y si tienes contraseñas seguras. Aircrack-ng se enfoca en cuatro áreas principales:

Verifica las capacidades de las tarjetas Wi-Fi y los drivers para inyecciones o capturas. Tiene varias herramientas en el paquete para capturar paquetes de datos de una red específica. Esta herramienta también tiene capacidades de descifrado avanzadas. Esencialmente, es un programa de cifrado 802.11a/b/g que puede recuperar claves WEP de 512 bits, 256 bits, 104 bits o 40 bits.

El conjunto Aircrack-ng tiene una variedad de herramientas en su conjunto que permiten una auditoría Wi-Fi sin problemas:

- Aircrack-ng – para descifrar las claves WEP utilizando ataques PTW, ataques WPA/WPA2-PSK, etc.

- Airodump-ng – Herramienta de sniffing de paquetes para monitorear todas las redes inalámbricas y saltos de frecuencia entre canales inalámbricos

- Airmon-ng – para habilitar el modo monitor en interfaces inalámbricas

- Aireplay-ng – Para ataques de inyección de paquetes

- Airdecap-ng – para descifrar archivos capturados WEP/WPA/WPA2

Esta colección de herramientas funciona en sincronía para proporcionar una prueba inalámbrica sin problemas.

Pros de Aircrack-ng

- La herramienta más adecuada para pruebas de penetración de Kali Linux para descifrar encriptación WEP

- No tiene una curva de aprendizaje pronunciada.

- Fácil de entender la línea de comandos.

- Tiene múltiples versiones para Linux, UNIX y macOS.

Contras de Aircrack-ng

- No tiene GUI.

- El proceso de instalación inicial es abrumador.

10. Scripts de Impacket

El número 10 de los 25 mejores herramientas para pruebas de penetración de Kali Linux es Scripts de Impacket. Esta herramienta de prueba de penetración que contiene clases de Python para pruebas de red. Escrito en Python, este conjunto de herramientas es útil para construir protocolos de red y viene con múltiples herramientas para realizar ejecuciones de servicios remotos. Tiene una API orientada a objetos que proporciona un trabajo sin problemas con jerarquías de protocolos profundas. Además de los protocolos, la biblioteca contiene múltiples herramientas como Kerberos, Ejecución Remota, Herramientas de Servidor/Ataques MiTM, SMB/MSRPC, MSSQL/TDS y más.

Esta biblioteca permite a los desarrolladores y probadores de seguridad diseñar y decodificar paquetes de red rápidamente. En este caso, el desarrollador aprovecha el marco para implementar protocolos. Después de todo, los Scripts de Impacket son compatibles con protocolos de alto nivel (SMB y NMB) y protocolos de bajo nivel (TCP, UDP, IP).

Pros de los Scripts de Impacket

- Fácil de instalar.

- Gran cantidad de protocolos disponibles que facilitan las pruebas de red.

- Proporciona una guía de prueba integral.

- Ofrece a los probadores una amplia variedad de opciones para ejecutar pruebas de red.

Contras de los Scripts de Impacket

- Pobre rendimiento en Windows en comparación con Linux.

- Requiere conocimientos de Python para usar.

11. Traceroute

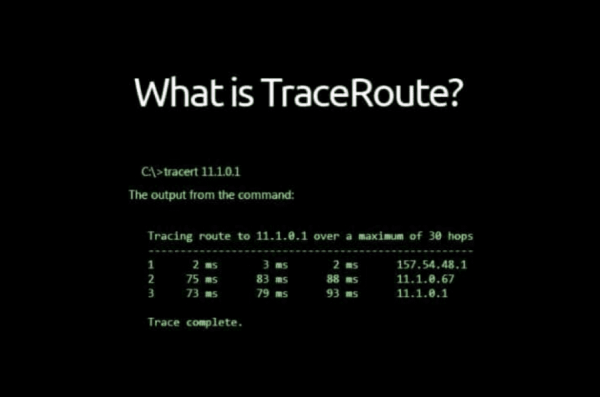

Traceroutees una herramienta de prueba de penetración diseñada utilizando el protocolo ICMP en su núcleo. Permite a los administradores de sistemas mapear cómo viajan los paquetes entre la fuente y el destino. Esta herramienta envía paquetes a una máquina objetivo y enumera todos los dispositivos por los que pasa. Ayuda a revelar cuántos dispositivos atraviesa tu red, incluidos todos los direcciones IP.

Al utilizar Traceroute, puedes encontrar los nodos para las direcciones IP por donde pasa el paquete. Este proceso se conoce como rastreo y ayuda identificar problemas en tu red de computadoras. Traceroute viene con métodos adicionales de rastreo de red adecuados para eludir redes seguras y firewalls.

Ventajas de Traceroute

- Capacidades avanzadas de rastreo de red.

- Ideal para probar conexiones a Internet.

- Localiza puntos de falla a lo largo de cada ruta.

- Mapea saltos de red de manera sencilla y proporciona tiempos de ida y vuelta (RTT)

Desventajas de Traceroute

- No muestra datos históricos, por lo que es difícil identificar patrones.

- Puede mostrar datos incompletos cuando el firewall bloquea las solicitudes ICMP.

12. WPscan

WPScan es una herramienta de evaluación de vulnerabilidades para escanear motores web de WordPress. Ayuda a identificar si su configuración de WordPress es vulnerable a ataques. Básicamente, escanea por vulnerabilidades en sus archivos de temas, complementos y núcleo. Además, permite detectar contraseñas de usuario débiles. WPScan viene con una función de fuerza bruta que puede utilizar para realizar ataques de fuerza bruta en sus sitios web de WordPress. Escrito en Ruby, esta herramienta viene preinstalada en Kali Linux y otras herramientas.

Pros de WPscan

- Detecta volcados de bases de datos accesibles de forma abierta.

- Adecuado para enumeración de archivos multimedia

- Detecta archivos sensibles como robots.txt y readme.

- Mapea temas y complementos y detecta posibles vulnerabilidades en ellos.

- Comprueba archivos de registro de errores expuestos.

- Puede forzar la búsqueda de nombres de usuario y contraseñas.

Contras de WPScan

- No tiene una interfaz gráfica de usuario (GUI).

- Puede ser abrumador de usar fuera de Kali Linux.

Exporta a formatos PostScript, XML, CSV y texto plano.Tiene codificación de color para facilitar la identificación de paquetes.

Desventajas de Wireshark

Tiene dificultades para leer tráfico cifrado.Mala experiencia de UI/UX.14. SQLmap

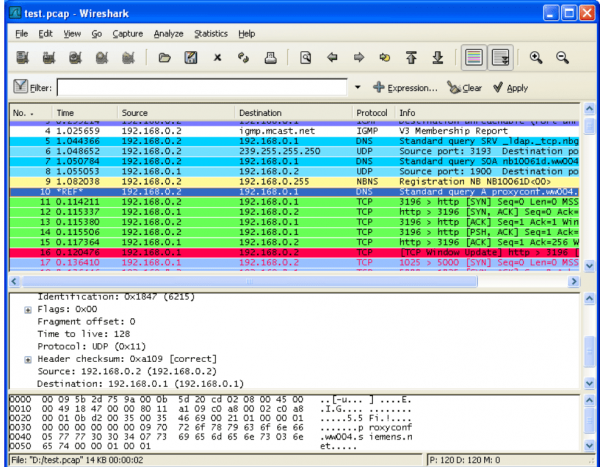

Sus capacidades de escucha de paquetes y análisis de red lo hacen valioso para evaluaciones de vulnerabilidades en tiempo real. Examina información a nivel de conexión y captura paquetes de datos para determinar sus características. Además, lee datos en vivo desde Ethernet, ATM, USB, Bluetooth, IEEE 802.11, y otros. Puedes aprovechar la información de salida para señalar debilidades dentro de tu red. Otras capacidades de Wireshark incluyen el desarrollo de protocolos de red, el desarrollo de software y la solución de problemas.

Pros de Wireshark

- Proporciona análisis de tráfico de red a nivel granular.

- Potente utilidad de línea de comandos TShark.

- Permite filtrar, ordenar y agrupar paquetes.

- Es adecuado para inspección profunda de paquetes.

- Exporta a formatos PostScript, XML, CSV y de texto sin formato.

- Cuenta con codificación de colores para facilitar la identificación de paquetes.

Contras de Wireshark

- No puede explotar debilidades en las áreas de problemas aisladas.

- Tiene dificultades para leer tráfico cifrado.

- Pésima experiencia en UI/UX.

14. SQLmap

Sqlmap es una herramienta de pruebas de penetración de código abierto para la detección automática y explotación de faltas de inyección SQL. Esta herramienta tiene potentes motores de detección y diversas herramientas para pruebas de penetración sin problemas. Puede obtener datos de bases de datos basadas en SQL, acceder a sistemas de archivos y ejecutar comandos en el sistema operativo a través de conexiones fuera de banda.

Basado en Python, Sqlmap funciona sin problemas en sistemas Linux, especialmente en Ubuntu. Es adecuado para detectar vulnerabilidades de inyección SQL en aplicaciones web. Detecta problemas en el host objetivo y proporciona múltiples opciones de administración de back end, incluyendo hash de contraseñas, recuperación de sesión y otros. Sqlmap tiene técnicas de inyección SQL: basadas en errores, basadas en tiempo ciego, basadas en booleanos ciegos, fuera de banda, consultas anidadas y basadas en consultas UNION.

Sqlmap funciona en todas las bases de datos SQL populares, incluyendo MySQL, Oracle, Microsoft SQL Server, PostgreSQL, etc. Además, tiene múltiples casos de uso tanto para atacantes como para defensores. Puedes usarlo para realizar simulaciones de ataques en bases de datos. Proporciona un shell SQL en la base de datos, lo que te permite ejecutar comandos SQL arbitrarios. Además, puedes usarlo para descifrar contraseñas de usuarios mediante ataques de diccionario. Por otro lado, puedes usarlo para probar tus servidores y aplicaciones web en busca de contraseñas débiles y detectar cualquier posible agujero de inyección.

Ventajas de Sqlmap

- Reconocimiento automático de formatos de hash de contraseñas.

- Descifrado de contraseñas en línea.

- Puede cargar o descargar archivos a la base de datos.

- Determina automáticamente el esquema de la base de datos.

- Soporta volcados de archivos de bases de datos.

Desventajas de Sqlmap

- Genera falsos positivos con frecuencia.

- Requiere que los usuarios confirmen las vulnerabilidades manualmente.

- Carece de una interfaz gráfica de usuario (GUI).

También lea Use Office 365 Reporting Tool

15. Kismet

Alternativa a considerar en los 25 mejores herramientas de prueba de penetración de Kali Linux es Kismet. Herramienta de sniffing inalámbrico y detector de redes. Los hackers éticos y los probadores de penetración lo utilizan comúnmente para escanear redes y detección de intrusiones. Esta herramienta se ejecuta en todos los sistemas operativos principales, como Windows y macOS, pero tiene un rango más amplio de configuraciones y capacidades en Windows.

Kismet proporciona una mejor comprensión de los objetivos de la red. Además, ofrece una detección de LAN inalámbrica sin problemas. Además, ayuda a identificar Identificadores de Conjunto de Servicio (SSIDs), encriptaciones en vigor y puntos de acceso inalámbricos. Aprovechando la información proporcionada, los probadores de penetración pueden incorporar otras herramientas para acceder a las redes del sistema.

Además, Kismet cuenta con herramientas integradas de generación de informes que puedes utilizar para evaluar tendencias en la fuerza de la red, el uso y las configuraciones de WAP. Además, puedes utilizar Kismet para la inyección de paquetes. Te permite recolectar tráfico de paquetes legítimo e insertar tráfico adicional. Alternativamente, intercepta paquetes que contienen datos valiosos. Finalmente, puedes utilizar Kismet para descifrar contraseñas WEP. Puedes utilizar la información obtenida, como la fuerza de la señal, el SSID, los WAP, el tipo de cifrado y los dispositivos conectados, para intentar descifrar la contraseña WEP.

Pros de Kismet

- Herramienta ideal para la identificación de redes inalámbricas.

- Ayuda a identificar redes inalámbricas mal configuradas.

- Puede detectar múltiples paquetes simultáneamente.

- Realiza monitoreo de frecuencia de radio.

- Captura paquetes sin dejar rastros, por lo que es ideal para el hacking ético.

Contras de Kismet

- Requiere otras herramientas para una prueba de penetración completa.

- La búsqueda de redes es tardada.

16. Nikto

Nikto es un escáner de servidor web de código abierto para realizar escaneos de seguridad completos en servidores web como Apache, Nginx, Lightspeed, etc. Verifica contra software de servidor obsoleto y archivos y programas peligrosos. También puedes usar Nikto para verificar errores de configuración que podrían potencialmente conducir a ataques. Nikto te permite descubrir información sobre el sitio web o servidor web que puedes explotar más a fondo.

Nikto verifica más de 6700 programas y archivos peligrosos y versiones obsoletas de más de 1200 servidores. Además, verifica problemas conocidos en más de 270 servidores. Además de ser de código abierto, tiene complementos para extender sus capacidades. Nikto también te ayuda a encontrar vulnerabilidades comunes como Cross-Site Scripting (XSS) y inyecciones SQL.

Pros de Nikto

- Puedes probar errores de configuración en el servidor web.

- Ayuda a establecer la efectividad de tu sistema de detección de intrusiones (IDS).

- Tiene soporte completo para HTTP proxy.

- Tiene plantillas para personalización de informes.

Contras de Nikto

- Genera muchos falsos positivos.

- Requiere intervención humana para validar chequeos.

- Tiene tiempos de ejecución prolongados.

17. Skip Fish

Skip Fish es una herramienta de prueba de penetración automatizada para aplicaciones web. Sin embargo, otra alternativa para los 25 mejores herramientas de prueba de penetración de Kali Linux. Es una poderosa herramienta de seguridad que rastrea y analiza archivos de diccionario basados en aplicaciones, creando un mapa del sitio. A través del mapa del sitio, puedes usar el mapa para realizar una amplia gama de chequeos de seguridad. Skip Fish luego genera un informe que ayuda a gestionar cualquier problema de seguridad en la aplicación web. Idealmente, es una base esencial para todas las evaluaciones de vulnerabilidades de aplicaciones web.

Skip Fish es eficiente para detectar problemas comunes como inyecciones SQL, inyecciones de comandos y listas de directorios. Gracias a su potente motor, esta herramienta realiza verificaciones de seguridad que otras herramientas encontrarían dificultades para manejar. Además, es lo suficientemente rápido para manejar más de 2000 solicitudes por segundo en redes LAN/MAN.

Skip Fish también es útil para sitios web que requieren autenticaciones. Primero, admite autenticación HTTP para sitios que requieren autenticaciones de nivel básico. Para sitios que requieren autenticación en el nivel de aplicación web, puede capturar las cookies de autenticación y proporcionarlas a Skip Fish.

Ventajas de Skip Fish

- Tiene lógica de Ratproxy para detectar problemas de seguridad.

- Puede escanear sistemas de gestión de contenido (CMS) como WordPress y Joomla para vulnerabilidades.

- Procesa miles de solicitudes con bajo uso de CPU y memoria.

- Soporta más de 15 módulos útiles en pruebas de penetración.

- Es adecuado para realizar un seguimiento de la enumeración.

- Fácil de usar y altamente adaptable.

- Ofrece evaluaciones de seguridad de vanguardia y verificaciones bien diseñadas.

Contras de Skip Fish

- No cuenta con una base de datos extensa de vulnerabilidades conocidas para verificaciones de tipo banner.

- Puede que no funcione en todos los tipos de aplicaciones web.

18. Nessus

Nessus es una herramienta integral de evaluación de vulnerabilidades y pruebas de penetración. Realiza escaneos en sistemas informáticos y te alerta después de descubrir vulnerabilidades que los hackers pueden explotar. Esta herramienta ejecuta más de 1200 comprobaciones en un sistema para identificar debilidades. Una vez que encuentres las vulnerabilidades, puedes parchearlas de inmediato para crear una solución de seguridad sólida. Además de buscar vulnerabilidades, Nessus también sugiere formas útiles de mitigarlas.

Nessus es una herramienta de pruebas de penetración robusta que valida cada comprobación para asegurarse de que los usuarios no se pierdan las vulnerabilidades reales. También es extensible y permite a los usuarios utilizar el lenguaje de scripting de su elección para escribir comprobaciones específicas del sistema.

Más que agregar con Nessus, es que tiene una de las bibliotecas más grandes y actualizadas de comprobaciones de configuración y vulnerabilidades. Esto garantiza una velocidad óptima, precisión y rendimiento. Además de aplicaciones web, puedes usar esta herramienta para probar plataformas de virtualización en la nube, bases de datos, sistemas operativos y dispositivos de red. Además, está diseñado para ayudarte a cumplir con requisitos normativos como PCI DSS.

Pros de Nessus

- Detecta debilidades de seguridad tanto en agujeros locales como remotos.

- Detección automática de parches de seguridad y actualizaciones.

- Realiza ataques simulados para descubrir vulnerabilidades.

- Cumple con los requisitos de cumplimiento a través de la verificación de aplicaciones y auditoría de configuración.

Contras de Nessus

- Integración limitada con plataformas SIEM como Metasploit.

- Reducción del rendimiento al probar grandes.

- Funcionalidad limitada en la versión gratuita.

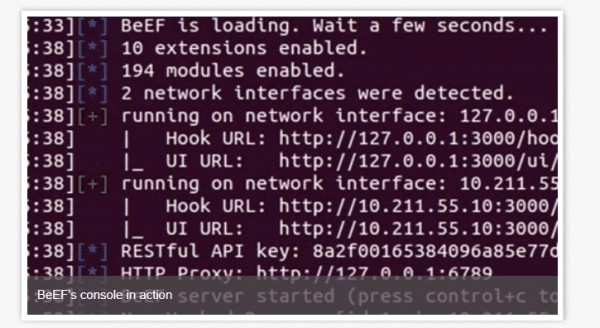

19. BeEF

Marco de explotación de navegadores (BeEF) es una herramienta de prueba de penetración para escanear navegadores web. Permite a los usuarios evaluar la postura de seguridad real de un navegador web objetivo al realizar vectores de ataque de lado del cliente. Básicamente, examina potencialmente superficies explotables más allá del entorno de red.

BeEF tiene un enfoque único en la prueba de penetración, a diferencia de otras herramientas similares. En lugar de atacar la interfaz de red, se incrusta en uno o más navegadores y los utiliza como punto focal para lanzar ataques. Mientras está incrustado en el navegador, puede probar vulnerabilidades, ejecutar módulos de explotación e inyectar cargas útiles.

Pros de BeEF

- Tiene una API potente y sencilla que proporciona eficiencia.

- Soporta múltiples opciones de línea de comandos que mejoran su compatibilidad y configurabilidad.

- Fácil de configurar y usar.

- Se integra perfectamente con Metasploit.

- Ideal para la explotación de servicios de intranet.

Contras de BeEF

- Requiere conocimientos profesionales en pruebas de penetración.

- Para que el marco de explotación funcione, cada navegador debe tener habilitado Javascript.

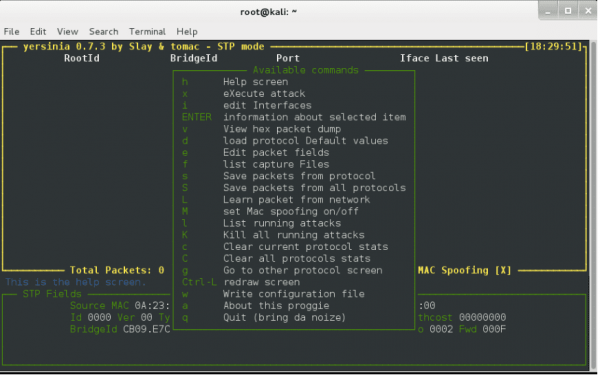

20. Yersinia

Yersinia es una herramienta de pruebas de penetración de código abierto para explotar debilidades en protocolos de red. Esta herramienta puede realizar múltiples tipos de ataques sobre diferentes protocolos. Escrita en C, Yersinia utiliza las bibliotecas ncurses, libnet y libpcap para realizar la construcción de paquetes e inyecciones. Sus protocolos principales incluyen el Protocolo de Entramado de VLAN (VTP), el Protocolo de Entramado Dinámico (DTP), el IEEE 802.1X, el Protocolo de Configuración de Host Dinámico (DHCP), el Protocolo de Árbol de Expansión (STP), y más.

Yersinia tiene tres modelos principales, ncurses, cliente de red y línea de comandos. Puedes usar cualquiera de los tres modelos para explotar debilidades de red antes de que los atacantes las descubran.

Pros de Yersinia

- Tiene una integración de script de shell amigable.

- Puedes configurar Yersinia en diferentes segmentos de red para una evaluación de red más fácil.

- La interfaz gráfica Ncurses es robusta y altamente visual.

- Puedes personalizar preferencias en un archivo de configuración.

Contras de Yersinia

- No funciona de manera perfecta en Windows.

- Documentación limitada.

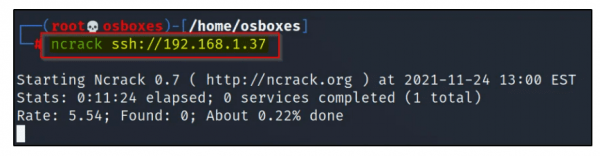

21. Ncrack

Ncrack es una herramienta de pruebas de penetración de red de Kali Linux diseñada para ayudar a las empresas a evaluar la postura de seguridad de dispositivos como hosts. Tiene una amplia variedad de características que permiten la resolución completa de problemas de red. Esta herramienta es compatible con múltiples protocolos, incluidos IMAP, POP3, HTTP, SSH, FTP y RDP. Puedes usar Ncrack para ataques de fuerza bruta en contraseñas y cracking de contraseñas de SSH. Además de estar disponible en Kali Linux, tiene instaladores para Windows y Mac OS X

Ncrack tiene un enfoque de diseño modular y una sintaxis de línea de comandos similar a la de Nmap. Además, tiene un motor adaptable adecuado para retroalimentación de red dinámica. El diseño de la arquitectura permite auditorías de red rápidas y a gran escala

Pros de Ncrack

- Interoperabilidad sin problemas entre Ncrack y Nmap.

- Se adapta a la retroalimentación de red cambiante.

- Puede reanudar ataques interrumpidos.

- Puede auditar numerosos hosts simultáneamente.

Contras de Ncrack

- Proceso de descifrado de contraseñas lento.

- Curva de aprendizaje empinada.

- Sin interfaz gráfica.

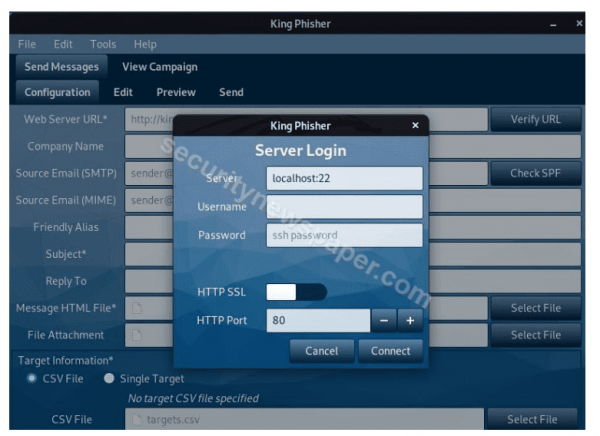

22. King Phisher

Fuente de imagen: Securitynewspaper.com

King Phisher es una herramienta de pruebas de penetración de Kali Linux para ataques de ingeniería social. Es una herramienta fácil de usar que simula ataques de phishing del mundo real, lo que le permite detectar debilidades de seguridad dentro de su equipo. Es una herramienta ideal para la concienciación y capacitación del personal.

Con King Phisher, puede enviar imágenes con enlaces maliciosos a los usuarios e intentar robar sus credenciales. Esto le permite identificar puntos débiles dentro de su equipo y sistemas empresariales. Posteriormente, puede crear una campaña de capacitación personalizada para abordar esos problemas. Además, puede corregir los sistemas empresariales vulnerables para prevenir ataques de malware y troyanos.

Para usar King Phisher para un cliente de terceros, debe tener permiso legal explícito de la organización objetivo. Esto garantiza que los hackers no lo aprovechen para obtener ganancias maliciosas.

Pros de King Phisher

- Proporciona alertas de SMS sobre el estado de la campaña de correo electrónico.

- Cuenta con un potente sistema impulsado por motor Jinja2

- Proporciona gráficos detallados sobre los resultados de la campaña.

- Tiene capacidades poderosas de clonación web.

- Construido con el lenguaje Python fácilmente modificable.

- Altamente flexible para lograr diferentes objetivos de phishing.

- Política de uso que limita su uso al phishing ético.

Contras de King Phisher

- Requiere mucha memoria.

- Relativamente lento y consumidor de tiempo.

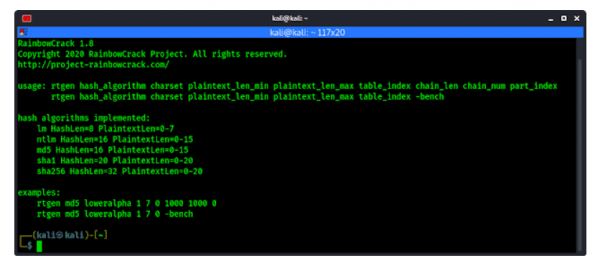

23. RainbowCrack

RainbowCrack es una herramienta de prueba de penetración que utiliza tablas de arco iris para descifrar contraseñas a partir de valores hash. Básicamente, las tablas de arco iris son tablas precalculadas de hashes de contraseñas invertidos. Estas tablas ayudan a descifrar contraseñas en una base de datos. Proporcionan una forma rápida de descifrar contraseñas y obtener no autorizado acceso a sistemas informáticos.

RainbowCrack genera tablas de arco iris para descifrar contraseñas fácilmente. A diferencia de las herramientas de descifrado convencionales, RainbowCrack utiliza una gran base de datos de tablas, lo que facilita la piratería. Además de las tablas de arco iris, también cuenta con características de búsqueda, ordenación y conversación que facilitan la prueba de penetración.

Ventajas de RainbowCrack

- Viene con interfaz gráfica de usuario y de línea de comandos.

- Funciona en casi todos los sistemas operativos.

- Cuenta con múltiples aceleradores de GPU, es decir, GPU de AMD y NVIDIA.

- Soporta tabla de arco iris de cualquier logaritmo hash y archivos en formato bruto.

- Más rápido que los métodos tradicionales de descifrado de contraseñas.

Contras de RainbowCrack

- No descifra contraseñas si el hash no está en la tabla.

- Grandes demandas de RAM y almacenamiento.

24. Social Engineering Toolkit (SET)

Social Engineering Toolkit (SET) es una herramienta de penetración de código abierto ideal para simulaciones de phishing. Se utiliza para realizar ataques de ingeniería social en el personal para garantizar que estén totalmente de acuerdo con las políticas de seguridad de la organización. Tiene varios vectores de ataque personalizados para engañar a los humanos y evaluar el nivel de conciencia humana en la organización. Puedes realizar ataques a través de correo electrónico, teléfono o SMS.

Con SET, puedes crear páginas de phishing para sitios web como Instagram, Facebook, Google, etc. La herramienta genera un enlace que puedes enviar al objetivo. Si la persona objetivo abre el enlace y introduce sus credenciales de inicio de sesión, SET recopilará las credenciales. Además, puedes lanzar un ataque web clonando el sitio web para el phishing y distribuyéndolo a las víctimas. Otros módulos incluyen ataques de Mass Mailer y Payload y Listener.

Pros de SET

- Integración sin problemas con el Framework de Metasploit.

- Ayuda a detectar los puntos de debilidad reales en tus sistemas.

- Tiene versiones de GUI y consola.

- Proporciona la flexibilidad para ajustar tus ataques según la naturaleza del objetivo.

Contras de SET

- Requiere un alto conjunto de habilidades en ingeniería social para operar y lograr los resultados deseados.

- Vectores de ataque limitados en comparación con herramientas similares como BeEF.

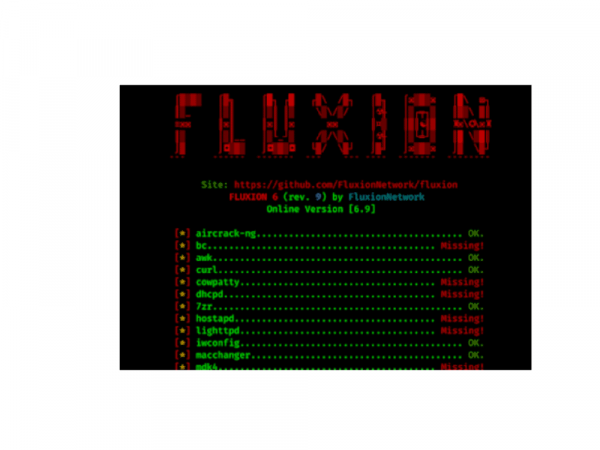

25. Fluxion

La última solución de esta lista de las 25 mejores herramientas de pruebas de penetración de Kali Linux es Fluxion. La última herramienta de pruebas de penetración para la seguridad inalámbrica auditoría. Esta herramienta combina ingeniería social y hacking de Evil Twin para obtener acceso a sistemas inalámbricos y mejorar la postura general de seguridad. Intenta recuperar claves WPA/WPA2 para redes objetivo simulando ataques MITM.

Fluxion realiza 2 tipos de ataques:

- Portal cautivo.

- Observador de Handshakes.

El Portal Captivo ataque consiste en crear una red falsa para obtener la contraseña WPA/WPA2 del punto de acceso objetivo. Crea una red con un SID similar y desconecta a todos los usuarios del punto de acceso objetivo. Mediante ataques de phishing, la herramienta engaña a los usuarios para que proporcionen contraseñas para los puntos de acceso objetivo.

El Espía de Manos de Aprieto ataque implica utilizar los hashes de autenticación WPA/WPA2 del intercambio de manos de aprieto de 4 pasos. El intercambio de manos de aprieto de 4 pasos es un protocolo de autenticación de red establecido por IEEE-802.11i para proporcionar una autenticación segura para WLAN. A través de este ataque, Fluxion utiliza el desautenticador para desconectar a los usuarios conectados a los puntos de acceso objetivo. A medida que los usuarios intentan volver a conectarse, la herramienta adquiere los hashes.

Ventajas de Fluxion

- No requiere fuerza bruta para obtener acceso.

- No requiere conocimientos extensos de pruebas de penetración.

- Fácil de usar.

- Bajas demandas de RAM.

Contras de Fluxion

- Fácil de detectar.

- Requiere interacción del usuario, lo cual no está garantizado.

Gracias por leer los 25 mejores herramientas de pruebas de penetración de Kali Linux (pros y contras). Concluiremos.

Conclusión de las 25 mejores herramientas de pruebas de penetración de Kali Linux (pros y contras)

Tener las mejores herramientas de pruebas de penetración te permite encontrar debilidades y vulnerabilidades en tus sistemas. Utilizando la información obtenida de las pruebas, puedes realizar parches o actualizaciones para asegurar los sistemas contra ataques. Cada una de las herramientas de pruebas de penetración mencionadas vienen preinstaladas en Kali Linux y ofrecen una amplia gama de funcionalidades. Puedes elegir la herramienta más adecuada según tus necesidades de seguridad y experiencia.

Source:

https://infrasos.com/top-25-best-kali-linux-penetration-testing-tools/