Top 15 Mejores Herramientas de Escaneo de Vulnerabilidades en Ciberseguridad. En esta publicación, presentamos soluciones de escaneo de vulnerabilidades y explicamos las mejores herramientas de escaneo de vulnerabilidades para proteger su infraestructura.

En definitiva, el escaneo y la evaluación de vulnerabilidades hasta la gestión, comparten un principio significativo de ciberseguridad. A su vez, eso impide que los hackers ingresen. Una necesidad esencial de seguridad en TI es escanear las vulnerabilidades y repararlas a través de un Sistema de Gestión de Parches.

Por lo tanto, cuando usas una herramienta de evaluación de vulnerabilidades, ayudas a las organizaciones a:

- Clasificar fallas de seguridad para ayudar a los desarrolladores durante la remediación.

- Proporciona actualizaciones de seguridad entre pruebas de penetración.

- Automatiza su proceso de descubrimiento de vulnerabilidades.

- Escanea continuamente redes y aplicaciones para nuevas amenazas.

Sin embargo, ¿cuál es la mejor herramienta de escaneo de vulnerabilidades? Para saber más, profundiza en el blog.

Comencemos con este artículo sobre los 15 mejores escáneres de vulnerabilidades en ciberseguridad.

¿Qué es el Escaneo de Vulnerabilidades?

El escaneo de vulnerabilidades implica escanear continuamente redes y aplicaciones para identificar las últimas fallas de seguridad. Además, proporciona vulnerabilidades clasificadas con pasos accionables para su corrección.

Posteriormente, muchas evaluaciones también proporcionan listas de verificación para monitorear su sistema y mantener activo a su equipo de seguridad entre pruebas.

Básicamente, las evaluaciones de vulnerabilidad ayudan a prevenir el acceso no autorizado al sistema al agilizar el proceso de corrección y proporcionar información de seguridad consistente dentro de pruebas de penetración más amplias.

Tipos de Herramientas de Evaluación de Vulnerabilidades

De manera interesante, los escáneres de vulnerabilidades tienen sus propias formas de funcionar. Podemos clasificar los escáneres de vulnerabilidades en cuatro tipos según cómo operan.

- Escáner de Vulnerabilidades Basado en Red – Encuentra vulnerabilidades en una red interna escaneando puertos abiertos. Los servicios que se ejecutan en puertos abiertos identifican si existen vulnerabilidades o no con la ayuda de la herramienta.

- Escáner de Vulnerabilidades Basado en Base de Datos – Esta base de datos encuentra vulnerabilidades en sistemas de gestión de bases de datos. De hecho, las bases de datos son la columna vertebral de cualquier sistema que almacena información sensible. Otro punto clave, el escaneo de vulnerabilidades realizado en este sistema le permite prevenir ataques como inyección SQL.

- Escáner de Vulnerabilidades Basado en Host – Con la ayuda de este escáner de vulnerabilidades, encuentra vulnerabilidades en un solo host o sistema, incluyendo una computadora individual o un dispositivo de red como un interruptor o un enrutador central.

Entonces, ¿cuáles son los 15 mejores herramientas de escaneo de vulnerabilidades en Ciberseguridad? Vamos a averiguarlo.

15 mejores herramientas de escaneo de vulnerabilidades en Ciberseguridad

Como resultado, los escáneres de vulnerabilidades detectan debilidades en una aplicación de varias maneras. Los escáneres de vulnerabilidades de código analizan errores de codificación. Además, las herramientas de verificación de vulnerabilidades encuentran rootkits conocidos, puertas traseras y troyanos.

Existen muchos escáneres de vulnerabilidades en el mercado. Como se ha visto, puede ser gratuito, de pago u open source. En su mayoría, las herramientas gratuitas y de código abierto están disponibles en GitHub. La decisión de usar un dispositivo depende de varios factores, como el tipo de vulnerabilidad, el presupuesto y con qué frecuencia se actualiza la herramienta.

1. Rapid7 InsightVM (Nexpose)

Rapid7 InsightVM es una solución de escaneo de vulnerabilidades premium de código abierto. Lo que es genial de ella es que escanea y evalúa automáticamente infraestructuras físicas, en la nube y virtuales. Como se muestra, cuenta con paneles en vivo e interactivos, solución basada en remediación, puntuación de riesgo y priorización.

Comparativamente, esta herramienta escanea automáticamente y detecta todos los dispositivos nuevos conectados a una red para proporcionar la identificación de vulnerabilidades en tiempo real. Además, ofrece un agente de punto de conexión ligero para procesar información mientras consume un mínimo de ancho de banda.

Ventajas de Rapid7 InsightVM

- Soporta múltiples sistemas operativos, incluyendo Linux, Windows, y Windows Server.

- Actualiza sus procesos y rescanea cada vez que detecta una nueva explotación.

- Capacidad de crear recomendaciones sobre cambios en la política de seguridad.

- Realiza un escaneo completo del sistema de inmediato y también escanea instantáneamente los nuevos activos.

- Asigna y rastrea fácilmente las tareas de corrección.

- Integración con servicios en la nube y infraestructura virtual.

Desventajas de Rapid7 InsightVM

- Requiere mucha RAM.

- A lot of issues with scans running long out of nowhere, causing resource issues for the next scans.

- Los dispositivos encontrados y escaneados nunca se eliminan. La eliminación debe hacerse manualmente sin opción para automatización.

- No contiene un administrador de parches asociado.

2. Burp Suite Enterprise Edition

Burp Suite proporciona herramientas de escaneo de vulnerabilidades automatizadas tanto para pruebas internas como externas. Más de 14,000 organizaciones utilizan Burp Suite para automatizar el escaneo de vulnerabilidades web. Diseñado para escanear a cualquier escala e integración con procesos de desarrollo de software. Además, sus diversas herramientas funcionan de manera integrada para apoyar todo el proceso de prueba.

Pros de Burp Suite Enterprise Edition

- Escaneo automatizado en masa y escenarios simulados.

- Pruebas de penetración manual y ajustes de configuración.

- Excelentes extensiones a través de la tienda que amplían la funcionalidad.

- Ayuda a hacer un proxy de todas las solicitudes basadas en web que incluso pueden modificarse cuando se envían o reciben.

Contras de Burp Suite Enterprise Edition

- No describe cómo probar diferentes vulnerabilidades, lo cual puede ser un desafío si eres un usuario nuevo de esta herramienta.

- La configuración de proxies es difícil y tomó algo de tiempo para configurarse.

- La interfaz está desactualizada y usa pestañas para todo.

También lea Use el Informe de Licencia de Office 365

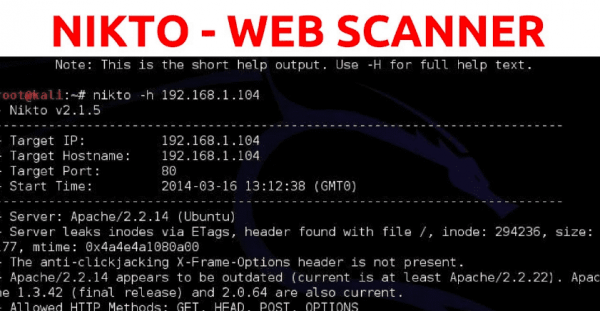

3. Nikto2

Nikto es una herramienta de escaneo de vulnerabilidades de código abierto que se enfoca en la seguridad de las aplicaciones web. Por lo tanto, puede detectar 6700 archivos nocivos que causan problemas a servidores web y reportar versiones desactualizadas basadas en servidores. Además, Nikto2 puede alertarlo sobre problemas de configuración del servidor y realizar comprobaciones del servidor web en el menor tiempo posible.

Además, con Nikto2, no proporciona contramedidas para las vulnerabilidades encontradas y no tiene capacidades de evaluación de riesgos. Sin embargo, Nikto2 es una herramienta que se actualiza con frecuencia y permite una mayor cobertura de vulnerabilidades.

Pros de Nikto2

- Generar informes sobre vulnerabilidades detectadas.

- Comprobaciones externas para Aplicaciones web.

- Realiza un examen exhaustivo de numerosos exploits que buscan administradores de vulnerabilidades pagos.

Contras de Nikto2

- No funcionará sin una lista de vulnerabilidades pagada.

- No cuenta con un equipo de desarrollo y soporte.

También lea Pruebe los Informes de Contacto de Office 365

4. Gestión de Vulnerabilidades de Qualys

Escáner de Gestión de Vulnerabilidades de Qualys funciona detrás de firewalls en redes internas complejas. Esta herramienta puede escanear entornos en la nube y detectar vulnerabilidades en redes dispersas geográficamente. También supervisa contenedores y puntos finales.

Un panel intuitivo y personalizable proporciona una vista unificada de todas las aplicaciones web censuradas y activos. Los precios pueden ser más altos que otros servicios, pero su protección integral es completa.

Ventajas de Qualys

- Panel unificado para la postura de seguridad.

- Facilidad de configuración y administración de control.

- Proporciona mecanismos de informes y alertas.

- Visibilidad de problemas de configuración de seguridad en la nube.

- Ofrece un amplio rango de ajustes para escaneos más dirigidos.

Desventajas de Qualys

- Abordar falsos positivos.

- La navegación es bastante compleja y implica muchas páginas para hacer clic.

- Algunas tareas seleccionan sensores automáticamente.

- La interfaz de usuario es engorrosa para los principiantes.

También lea Use los informes de grupo de Office 365

5. Nessus

Otro Top 15 Mejores Herramientas de Escáner de Vulnerabilidades en Ciberseguridad Nessus. Del mismo modo, es un software que ofrece una profunda verificación de vulnerabilidades a través de un servicio basado en suscripción. Hacker utilizan Nessus para identificar configuraciones erróneas, descubrir contraseñas predeterminadas, y realizar evaluaciones de vulnerabilidades.

Pros de Nessus

- Puede actualizar constantemente la base de datos CVE.

- Tiene múltiples perfiles/políticas para realizar diferentes tipos de escaneos.

- Clasifica y agrupa las vulnerabilidades con precisión con poca configuración.

- Es bastante asequible que las herramientas similares en el mercado.

Contras de Nessus

- Escanear conjuntos de datos más grandes es una tarea muy difícil.

- Se tarda mucho tiempo en completar los escaneos.

También lea Implementar Informes de Usuarios de Office 365

6. Netsparker

Netsparker es otra herramienta de vulnerabilidades de aplicaciones web con automatización para detectar vulnerabilidades. El dispositivo también puede encontrar miles de vulnerabilidades de aplicaciones web en cuestión de horas. Esta es una herramienta de vulnerabilidades de pago de nivel empresarial, pero tiene muchas características avanzadas. Existen técnicas de escaneo que escanean aplicaciones para vulnerabilidades.

Especialmente, escanea aplicaciones para vulnerabilidades. Netsparker describe y proporciona técnicas de mitigación para las vulnerabilidades descubiertas. También están disponibles soluciones de seguridad para evaluación de vulnerabilidades avanzadas.

Pros de Netsparker

- Muchas posibilidades de integración con DevOps.

- Diseñado para una organización más grande.

- Cantidad extrema de personalización para escanear cualquier aplicación web.

- Tiene varias posibilidades de integración con DevOps.

Contras de Netsparker

- Ofrece pocos planes flexibles.

- Poca cantidad de vulnerabilidades detectadas en comparación con sus competidores.

- La versión de escritorio consume muchos recursos.

- Disponible solo para versiones de escritorio o en la nube.

7. AT&T Cybersecurity

Solución de Escaneo de Vulnerabilidades Cibernéticas de AT&T se ofrece como un servicio administrado. Evidentemente, ayuda a identificar vulnerabilidades de seguridad en sistemas, aplicaciones web y dispositivos de red. Un escáner de vulnerabilidades es parte de una herramienta más efectiva que incluye SIEM y detección de intrusiones. Las firmas de vulnerabilidades conocidas se actualizan constantemente a medida que se identifican nuevas vulnerabilidades por AlienVault Labs y la comunidad de inteligencia de Open Threat Exchange. Posiblemente, el mejor servicio administrado para los departamentos de TI que carecen de experiencia en ciberseguridad.

Pros de la Ciberseguridad de AT&T

- Proporciona capacidades de seguridad esenciales en una sola consola para gestionar la conformidad y las amenazas.

- Ofrece inteligencia de amenazas, defensa colaborativa, seguridad sin costuras y soluciones que se adaptan a cualquier negocio.

- También capacita a las empresas para proteger los puntos finales contra amenazas cibernéticas.

- Permite a las organizaciones interrumpir procesos maliciosos, aislar dispositivos infectados y deshacer eventos para mantener los puntos finales limpios.

Contras de la Ciberseguridad de AT&T

- El producto es muy complejo.

- La implementación fue torpe y engorrosa.

8. Openvas

OpenVAS es un software de detección de vulnerabilidades de código abierto. La plataforma ofrece una variedad de opciones de escaneo, incluyendo escaneo de red, escaneo de servidor web y escaneo de base de datos. El escáner obtiene las pruebas para detectar vulnerabilidades de un feed con una larga historia y actualizaciones diarias. La herramienta es capaz de escanear protocolos de bajo y alto nivel. En definitiva, tiene un lenguaje de programación interno potente para implementar cualquier tipo de prueba de vulnerabilidad.

Ventajas de Openvas

- Soporte para sistemas operativos basados en Unix.

- Tiene una funcionalidad incorporada para generar informes de las vulnerabilidades encontradas y su gravedad.

- Su código fuente es público, y cualquiera puede contribuir a la herramienta.

- Proporciona las características de ser configurado por los usuarios del producto de acuerdo con sus propios requisitos y deseos.

- Su cobertura de CVE es de alrededor de 26,000, de los cuales se buscan y prueban las vulnerabilidades y errores en la infraestructura subyacente.

Desventajas de Openvas

- Se compara con menos vulnerabilidad.

- Proporciona un soporte limitado para sistemas operativos.

- Difícil de instalar, configurar y usar.

También lea Uso de monitoreo de Azure AD

9. W3AF

W3AF es una herramienta de código abierto llamada Web Application Attack and Framework. Esta herramienta es una herramienta de código abierto para detectar vulnerabilidades en aplicaciones web. Construye un marco que ayuda a proteger las aplicaciones web al detectar y explotar vulnerabilidades. Además de las opciones de escaneo de vulnerabilidades, W3AF cuenta con instalaciones de control utilizadas para pruebas de penetración.

Además, W3AF cubre una amplia gama de vulnerabilidades. Los dominios frecuentemente atacados, especialmente las vulnerabilidades recién identificadas, pueden elegir esta herramienta.

Pros de W3AF

- Muy modular y flexible.

- Puede instalarse sin problemas en entornos Linux.

- La mejor herramienta para principiantes, ya que es fácil de aprender y usar.

- Ayuda a generar informes valiosos.

- Puede automatizar numerosas tareas.

Contras de W3AF

- El número de falsos negativos sigue siendo alto.

- Su versión para Windows es difícil de instalar.

- Tiene una interfaz gráfica de usuario (GUI) compleja.

10. Servicio de Seguridad Administrado de Alibaba Cloud

Alibaba ofrece un servicio administrado basado en SaaS para escaneo de puertos y evaluación de vulnerabilidades con el fin de eliminar falsos positivos. Para prevenir daños a la reputación, el servicio utiliza aprendizaje automático para identificar vulnerabilidades web y de trampas, contenido ilegal y manipulación de sitios.

Del mismo modo, Alibaba simplifica el proceso al realizar escaneos ilimitados que no requieren instalación, actualización ni mantenimiento. Esto es ideal para empresas no estadounidenses, dada la orientación en la nube y la antagonismo comercial continuo entre Estados Unidos y China.

Ventajas del Servicio de Seguridad Administrada de Alibaba Cloud

- Ampliamente utilizado por grandes organizaciones.

- Proporciona habilidades de aceleración dinámica.

- Red de Entrega de Contenido Dinámico.

- Protección Profesional.

Desventajas del Servicio de Seguridad Administrada de Alibaba Cloud

- Tiene un posible problema de cumplimiento.

- Carece en servicio al cliente.

11. Intruder.io

Intruder.io ofrece un conjunto de herramientas de penetración y escaneo de vulnerabilidades. Las organizaciones pueden utilizar Intruder.io para realizar una sola evaluación o monitorear constantemente su entorno en busca de amenazas.

Ventajas de Intruder.io

- Interfaz fácil de usar que te permite comenzar a escanear rápidamente.

- Modelo de precios claro y visible públicamente.

- Los escaneos permiten etiquetar para ayudar a organizar agrupaciones.

- Escaneo de amenazas emergentes verificará las vulnerabilidades recién lanzadas tan pronto como haya una verificación.

Desventajas de Intruder.io

- Ofrece poco en informes detallados.

- Soporte para flujos de trabajo sin contraseña para el escaneo de aplicaciones web autenticadas.

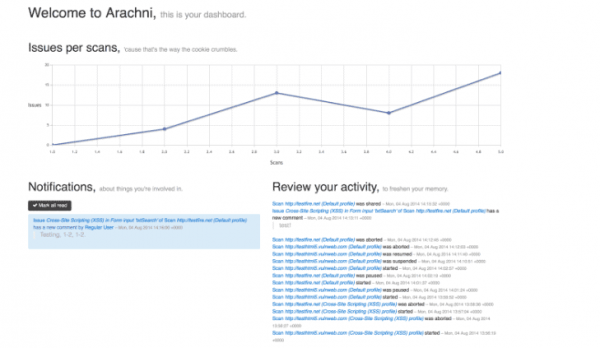

12. Arachni

Arachni es también una herramienta de vulnerabilidades dedicada a aplicaciones web. Esta herramienta cubre múltiples vulnerabilidades y se actualiza regularmente. El arqueólogo proporciona instalaciones para la evaluación de riesgos y sugiere consejos y contramedidas para las vulnerabilidades encontradas.

Además, Arachni es una herramienta de vulnerabilidades de código abierto y gratuita que es compatible con Linux, Windows y macOS. También admite las pruebas de penetración debido a su capacidad para abordar las vulnerabilidades identificadas recientemente.

Pros de Arachni

- Progreso a través de todas las pruebas críticas.

- Ofrece una interfaz de línea de comandos y una GUI basada en el navegador.

- Proporciona resultados impresionantes y explicaciones perspicaces.

- Ofrece una variedad de modos de prueba.

Contras de Arachni

- Toma mucho tiempo para ejecutarse.

- Ha sido abandonado

13. Amazon Inspector

Para las tiendas de AWS, Amazon Inspector es un servicio de evaluación de seguridad automatizado. Puede escanear cualquier aplicación desplegada en AWS y escalarla a instancias de Amazon EC2. Después de escanear y evaluar las vulnerabilidades, la herramienta proporciona una lista detallada de posibles vulnerabilidades clasificadas por nivel de riesgo. También puede detectar la falta de mejores prácticas de seguridad en las aplicaciones durante la ejecución y el despliegue.

Pros de Amazon Inspector

- Automatiza la evaluación de seguridad de sus aplicaciones y identifica proactivamente las vulnerabilidades.

- Permite desarrollar e iterar rápidamente sobre nuevas aplicaciones y evaluar cumplimiento con las mejores prácticas y políticas.

- Realiza una evaluación tanto a nivel de red como de host.

- Capacidad de resolver problemas automáticamente sin interferencia humana.

Contras de Amazon Inspector

- La facturación de Amazon Inspector es un poco complicada cuando lo configuras para trabajar con otros servicios.

- Falta de alguna de la protección personalizada.

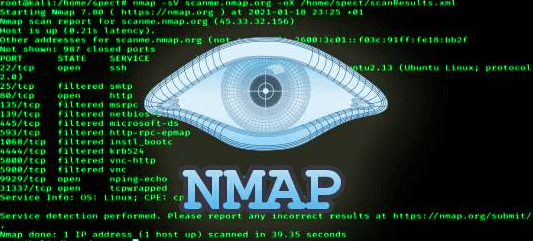

14. NMAP

Nmap es una herramienta de análisis de red gratuita y de código abierto popular entre muchos profesionales de la seguridad. Utiliza tecnología de sondas para encontrar hosts de red y detección de sistemas operativos. Esta función ayuda a identificar vulnerabilidades en redes individuales o múltiples. Si eres nuevo o simplemente aprendiendo un poco sobre escaneo de vulnerabilidades, Nmap es un excelente lugar para comenzar.

Pros de NMAP

- Incluye métodos de escaneo para evitar IDS.

- Ofrece funcionalidad de GUI a través de Zenmap

- Escaneo de puertos exhaustivo tanto de TCP como de puertos UDP.

- Muy configurable. Puedes elegir exactamente lo que deseas escanear, limitar a rangos de puertos, protocolos, IPs, etc.

Desventajas de NMAP

- No se actualiza tan frecuentemente como las herramientas de pago.

- En Windows, no todas las funciones están disponibles.

- Si no limitas el rango de tu escaneo, un comando puede tardar mucho tiempo en completarse

También lee Prueba esta herramienta de gestión de Office 365

15. Acunetix

Por último en nuestra lista de las 15 mejores herramientas de escáner de vulnerabilidades en ciberseguridad está Acunetix. Además, es otra herramienta que solo escanea aplicaciones basadas en web. Pero su escáner multi-hilo puede rastrear rápidamente cientos de miles de páginas y detectar problemas comunes de configuración de servidores web. Perfecto para verificar WordPress. Por lo tanto, aquellos con muchos posts en WordPress deberían considerarlo.

Pros de Acunetix

- Baja tasa de falsos positivos.

- Buenas opciones de informes.

- Escaneos autenticados.

- Admite la importación de archivos de estado de otras herramientas populares de pruebas de aplicaciones.

Desventajas de Acunetix

- Mala gestión de usuarios.

- No admite bien múltiples puntos finales.

- Tiene problemas de autenticación con aplicaciones empresariales modernas.

Gracias por leer las 15 mejores herramientas de escáner de vulnerabilidades en ciberseguridad. Concluiremos.

Top 15 Mejores Herramientas de Escáner de Vulnerabilidades en la Conclusion de Ciberseguridad

En resumen, cualquiera que sea la herramienta de escaneo de vulnerabilidades que decidas utilizar, elegir la herramienta ideal depende de tus necesidades de seguridad y de tu capacidad para analizar tu sistema. Por favor, identifica y soluciona las vulnerabilidades de seguridad antes de que sea demasiado tarde. Ahora verifica la función de cada herramienta y elige la que sea adecuada para ti.

Los Escáneres de Vulnerabilidades pueden identificar vulnerabilidades, clasificarlas según la gravedad de la amenaza y generar informes que incluyen sugerencias sobre cómo abordarlas de la mejor manera posible.

Source:

https://infrasos.com/top-15-best-vulnerability-scanner-tools-in-cybersecurity/