Las 10 Mejores Herramientas de Caza de Amenazas en Seguridad Cibernética (Pros Contras). En esta publicación, te mostramos algunas de las mejores herramientas de caza de amenazas en seguridad cibernética con sus pros y contras.

La caza de amenazas es el proceso de buscar proactivamente vulnerabilidades en sistemas y aplicaciones para prevenir que sean explotadas por atacantes. Además, los analistas realizan la caza de amenazas manualmente o con la ayuda de herramientas de seguridad de la información.

Las mejores prácticas sobre cómo buscar amenazas están en constante evolución a medida que surgen nuevos tipos de ataques. Por lo tanto, la estrategia correcta para la caza de amenazas es descubrir redes para identificar peligros y aislarlos. Además, las elimina antes de que los sistemas de advertencia convencionales hayan siquiera lanzado la alarma.

En general, también existen diferentes tipos de caza de amenazas:

- Cazas reactivas (respondiendo a un ataque).

- Cazas proactivas (previniendo un ataque).

En esta publicación, hemos enumerado algunas de las mejores herramientas de caza de amenazas que los analistas de seguridad de TI o cualquier persona que intente asegurar amenazas en su red pueden usar. Con la ayuda de este software de caza de amenazas, mantienes tus datos seguros.

¿Empezamos con el artículo Los 10 mejores herramientas de caza de amenazas en ciberseguridad (Pros y contras)?

Los 10 mejores herramientas de caza de amenazas en ciberseguridad

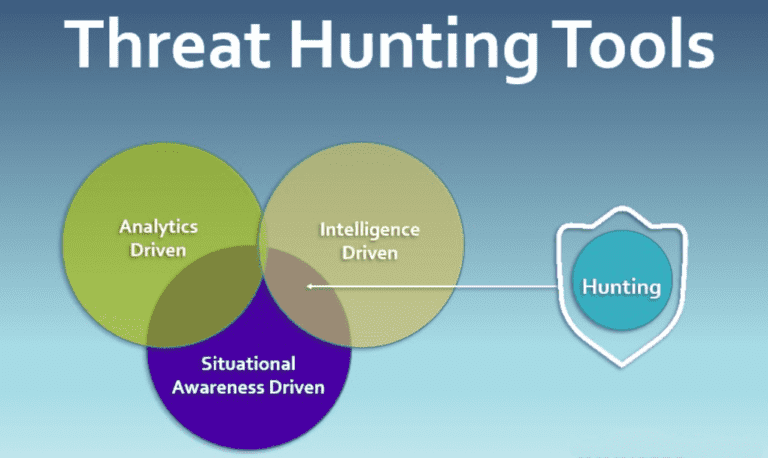

Fuente de la imagen: Eduba

En primer lugar, una herramienta de caza de amenazas es un software que muchas organizaciones utilizan para encontrar amenazas en la red. Por lo tanto, utilizando estas excelentes soluciones, las organizaciones detectan amenazas en la red, recopilan inteligencia y proporcionan evidencia. A continuación, se muestran algunas de las mejores herramientas de caza de amenazas disponibles en el mercado, por favor, verifica y compara.

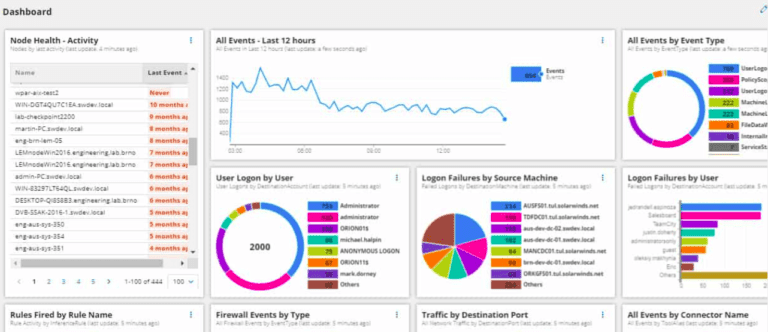

1. SolarWinds Security Event Manager

El Administrador de Eventos de Seguridad de SolarWinds es un sistema de gestión de eventos de seguridad que proporciona una vista unificada de todos los tipos de eventos. Básicamente, recopila información de múltiples fuentes y realiza análisis. Además, ofrece un único panel de control para operaciones de seguridad y ayuda a monitorizar eventos de seguridad en tiempo real.

El software también explora cada otro punto final en la red mientras se ejecuta en su servidor. Además, tiene la capacidad de generar alertas cuando se cumplen ciertos criterios o se superan por un evento. Utilizando estas herramientas, se toman medidas proactivas y se evitan posibles ataques antes de que se conviertan en problemas graves.

Además, admite la integración con otras herramientas como sistemas de tickets y mesas de ayuda.

Características

- Monitorea la Integridad de Archivos.

- Cumplimiento IT DISA STIG.

Analizador de Registros de Eventos.Monitoreo de Actividad de Usuarios. - Analizador de Event Log.

- Monitoreo de Actividad de Usuario.

- Monitoreo de Seguridad de Red.

- Analizador de Seguridad de USB.

- Administración de Seguridad de Firewall.

- Previene Ataques DDoS.

- Detección de Botnet.

- Monitoreo de SIEM Log.

- Defensa contra Amenazas.

- Reporte de Cumplimiento.

- Protección contra Ataques de Injección SQL.

- Respuestas Automatizadas.

Pros del Gestor de Eventos de Seguridad SolarWinds

- El software permite a las organizaciones gestionar sus archivos de registro y realizar análisis.

- Envía alertas de inmediato al detectar cualquier actividad sospechosa.

- Permite a los usuarios crear y programar informes perspicaces.

- Incluye capacidades de gestión, así como herramientas SIEM que ayudan a prevenir riesgos de seguridad.

Contras del Gestor de Eventos de Seguridad de SolarWinds

- La interfaz de usuario debería ser más amigable para el usuario.

- El Gestor de Eventos de Seguridad de SolarWinds no es compatible con la versión en la nube.

- El constructor de consultas es tedioso de usar

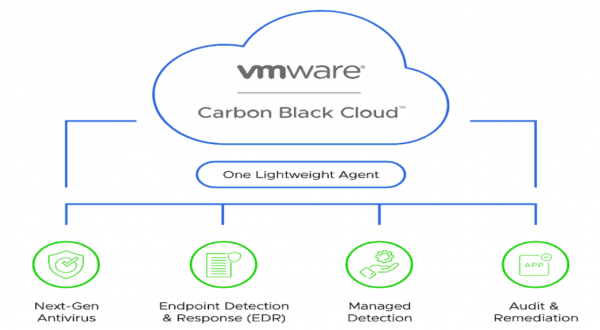

2. VMWare Carbon Black Endpoint

VMWare Carbon Black Endpoint es otra herramienta popular de caza de amenazas utilizada por la mayoría de las organizaciones para la protección de múltiples puntos finales. Además, cada punto final tiene un agente que se comunica con el procesador de datos de Carbon Black y ayuda a operar más rápido.

El software ayuda a realizar un seguimiento de miles de millones de eventos del sistema y evita que los atacantes exploten herramientas legítimas. Ciertamente, también ayuda a automatizar tu flujo de trabajo de investigación para que puedas reaccionar rápidamente.

El software también incluye un sistema de detección de amenazas que detecta y envía una alerta inmediata al sistema SOAR. Al utilizar esta herramienta, se reduce el tiempo de respuesta a incidentes y se devuelven ciclos de CPU cruciales a la empresa.

Características

- Respuesta automatizada.

- Alimentación de inteligencia de amenazas.

- SOAR soporte del sistema.

- Detección rápida de amenazas.

- Protección contra ransomware.

- Antivirus para empresas.

- Seguridad de punto de acceso basada en la nube.

Pros de VMWare Carbon Black Endpoint

- Previene las amenazas en tiempo real y minimiza el tiempo de inactividad.

- VMWare Carbon Black Endpoint ilustra claramente cómo se extendió la infección a varios sistemas con el tiempo.

- Para depurar dificultades y determinar si Carbon Black es el principal culpable, los usuarios también pueden poner un equipo de trabajo o servidor en modo de bypass con facilidad.

Contras de VMWare Carbon Black Endpoint

- No está disponible la opción de escanear archivos individuales.

- Puede ser difícil desplegar el software utilizando SCCM.

- El administrador de registros no está disponible.

3. Capturador de Phishing

Capturador de Phishing es un tipo específico de herramienta de protección contra el phishing que ayuda a proteger los sitios web de ser hackeados. Al mismo tiempo, hace uso de información sobre certificados TLS emitidos de manera sospechosa.

Con el Capturador de Phishing, generalmente se crea escaneando el sitio web y buscando cualquier vulnerabilidad en el sitio. Al descubrir vulnerabilidades, automáticamente bloquea el ataque y evita que los hackers accedan al sitio web.

Hoy en día, muchas organizaciones utilizan herramientas de código abierto para detectar dominios de phishing y prevención de amenazas. Además, el Capturador de Phishing ofrece clasificaciones basadas en ciertos estándares, lo que permite a los equipos de caza centrarse en amenazas genuinas.

Características

- Flujo de trabajo automatizado.

- Usa IA para escribir códigos.

- Detecta vulnerabilidades en tiempo real.

- Cambio de código gestión.

- Colaboración.

Pros del Capturador de Phishing

- Permite a los usuarios descubrir dominios de phishing en tiempo real.

- Se centra en términos sospechosos y busca amenazas reales.

Contras del Capturador de Phishing

- No se encontraron contras para el capturador de phishing.

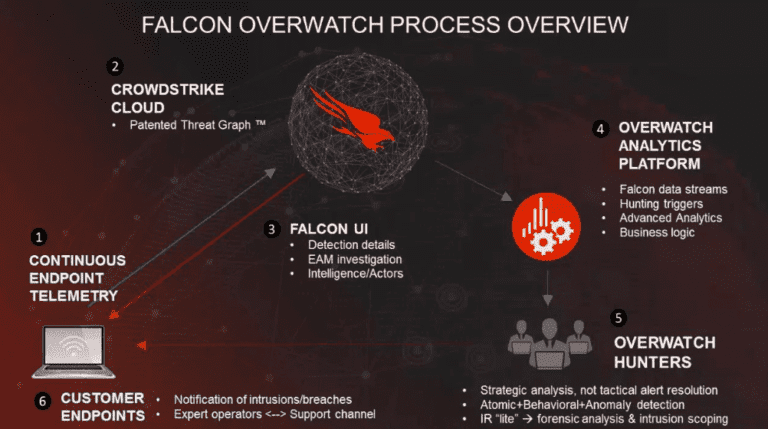

4. CrowdStrike Falcon Overwatch

CrowdStrike Falcon Overwatch es una plataforma impulsada por IA que proporciona protección en tiempo real contra ciberataques. Por lo tanto, ofrece una seguridad unificada para endpoints, red y un sistema de inteligencia de amenazas.

CrowdStrike Falcon Overwatch puede identificar a los atacantes antes de que ataquen, detener los ataques en curso y remediar el daño. También utiliza la IA para identificar familias y variantes de malware, así como ransomware en tiempo real.

Igualmente, el CrowdStrike Falcon Overwatch es una plataforma de protección de puntos finales que proporciona una visibilidad completa de la superficie de ataque y bloquea malware y amenazas desconocidas. Además, permite a los usuarios monitorear todas las actividades en un dispositivo. Ya sea datos, aplicaciones, procesos, conexiones de red, subidas/bajadas de archivos o argumentos de la línea de comandos, puedes rastrear todo ello.

Características

- Caza de amenazas.

- Vigilancia continua.

- Alertas instantáneas.

- Onboarding personalizado.

- Respuestas de defensa.

- Alimentación de inteligencia de amenazas.

- Sistema SOAR.

- Detecta ataques sofisticados.

- Visibilidad global de amenazas.

- Comunicación sin fricción.

Pros del CrowdStrike Falcon Overwatch

- El CrowdStrike Falcon Overwatch ayuda a reducir la sobrecarga, la complejidad y el costo con sus excelentes características.

- Permite a los usuarios extraer datos en tiempo real para detectar intrusiones.

- Menos o Nulo Uso de Potencia de Cómputo.

- Inteligencia de Amenazas Integrada con Evaluación de Gravedad de Amenazas.

- Visibilidad completa sobre el uso de dispositivos USB con Control de Dispositivos Falcon

Contras del CrowdStrike Falcon Overwatch

- Se requiere un control de dispositivos más integral.

- La migración de partes necesita mayor mejora.

- A few features may take time to assess or run.

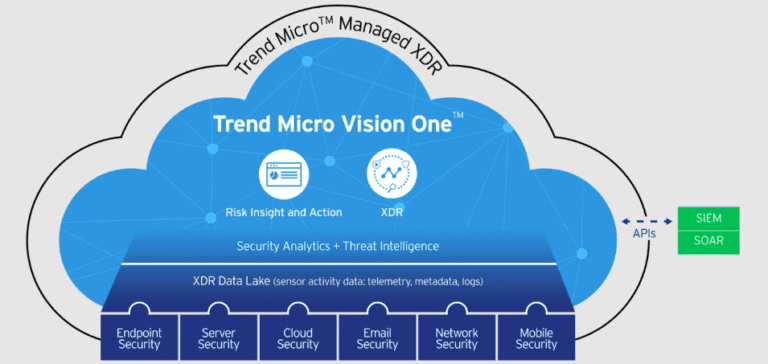

5. Trend Micro Managed XDR

Trend Micro Managed XDR es el nuevo producto de Trend Micro que proporciona un conjunto completo de soluciones de seguridad para la nube. Ayuda a las empresas y proveedores de servicios a proteger a sus clientes de las amenazas que cada vez son más sofisticadas, persistentes y generalizadas.

Especialmente, Trend Micro Managed XDR es una solución de seguridad que ofrece protección de múltiples capas contra amenazas dirigidas. Ofrece protección contra ataques dirigidos mediante el uso de un sistema incorporado de inteligencia que detecta y bloquea actividades maliciosas.

Con Trend Micro Managed XDR también proporciona protección contra el ransomware y otros ataques de malware, así como defensa contra brechas de datos. Además, ayuda a las organizaciones a proteger sus datos de ser robados por hackers. También evita el acceso no autorizado a información sensible por parte de personas externas.

Características

- Caza de amenazas a nivel empresarial.

- Insight de Zero Trust sobre riesgos.

- Caza de amenazas manual.

- Informes de cumplimiento.

- Respuesta y detección de amenazas.

- Visualiza la historia completa del ataque.

- Correlación de amenazas avanzada.

- Soporta las tácticas MITRE ATT&CK.

- Gestión de acceso de identidad.

- Fácil de integrar.

Ventajas de Trend Micro Managed XDR

- Es la mejor opción para las empresas que no tienen expertos en seguridad en su nómina.

- Ofrece visibilidad de extremo a extremo, detecta vulnerabilidades en tiempo real y genera informes con acciones recomendadas.

- Tiene la capacidad de gestionar la seguridad para varios sitios y detectar amenazas en tiempo real.

Contras de Trend Micro Managed XDR

- La mayoría de los usuarios encuentran a Trend Micro Managed XDR una solución costosa.

- Los resultados se retrasaron.

- El sistema de agentes es muy lento, necesita mejorar su rendimiento.

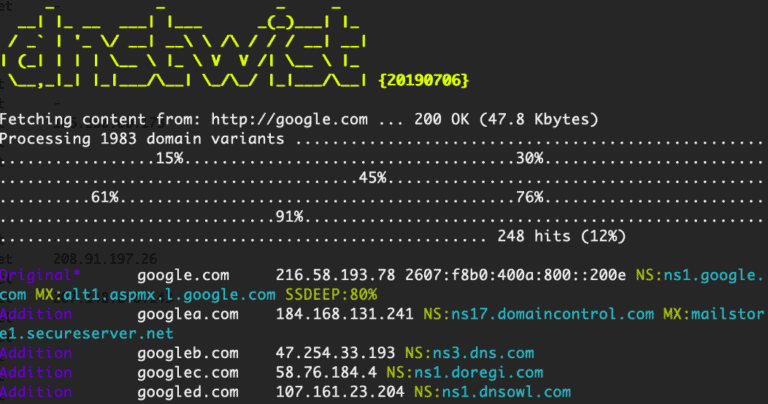

6. DNSTwist

Además, permite a las organizaciones rastrear dominios mal escritos, homoglífos o nombres de dominio internacionalizados (IDN). Además, para encontrar puntos fuera de serie, también puede geolocalizar todas sus conclusiones y detectar páginas de phishing en vivo.

Características

- Nombres de dominio Unicode (IDN).

- Detección de páginas de phishing en vivo.

- Ubicación GeoIP.

- Exportar informes.

- Detección de anfitriones MX fraudulentos.

Pros de DNSTwist

- Utiliza algoritmos para descubrir dominios sospechosos y mal escritos

- Tiene la capacidad de descubrir páginas de phishing en vivo.

Contras de DNSTwist

- No se encontraron contras para DNSTwist.

7. Plataforma Cynet 360 AutoXDR

Cynet 360 es un proveedor de ciberseguridad de nivel empresarial que ofrece un conjunto de soluciones para proteger los activos digitales de sus clientes. La compañía lleva años en el mercado. Ha ayudado a más de 2000+ organizaciones, incluidas empresas del Fortune 500 y agencias gubernamentales, a proteger sus activos digitales.

Además, ofrece una gama de servicios, incluyendo evaluación de vulnerabilidades, pruebas de penetración y forense digital. El software también cuenta con una función para identificar posibles amenazas a la seguridad de la red de una empresa.

Características

- Caza de amenazas y sandboxing.

- Forense de memoria.

- Soporte para sistema de engaño.

- Protección autónoma contra intrusiones.

- Análisis de comportamiento de usuarios y entidades (UEBA).

- Detección y Respuesta en Puntos Finales.

- Gestión de Vulnerabilidades.

- Protección Autónoma Contra Brechas.

Ventajas de la Plataforma Cynet 360 AutoXDR

- Análisis automático de amenazas y remediación en todo su entorno.

- Ofrece una mejor visibilidad y ayuda a detectar amenazas en todo el entorno.

- Permite a los usuarios ver si las aplicaciones SaaS representan algún riesgo de seguridad.

Desventajas de la Plataforma Cynet 360 AutoXDR

- El administrador de registros no está disponible.

- Dificultad para detectar servicios conectados sospechosos y experimentó un poco de lentitud.

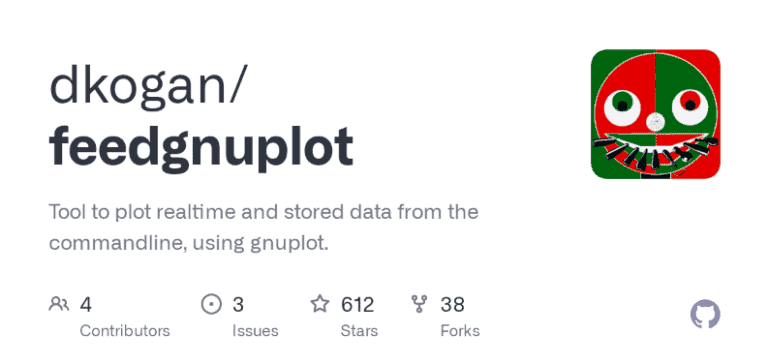

8. Gnuplot

Gnuplot es otra herramienta de código abierto que ayuda a detectar anomalías en los datos. Además, Gnuplot tiene muchos casos de uso, como la detección de anomalías en el tráfico de red, la actividad del sistema de archivos y los registros de aplicaciones. También utilícelo para generar gráficos de los resultados de una simulación o modelado.

Evidentemente, Gnuplot es un cazador de amenazas de confianza, herramienta de visualización de datos y herramienta de análisis utilizada para detectar anomalías en los datos. El primer paso en el uso de Gnuplot es configurar su directorio de trabajo. Este será donde guarde sus archivos de datos de entrada y los archivos de salida.

Características

- Soporta escritura de scripts web.

- Usa motor de trazado.

- Soporta diferentes tipos de salida.

- Herramienta de línea de comandos.

Pros de Gnuplot

- El software de código abierto permite la representación de datos en dos y tres dimensiones.

- Utiliza herramientas de visualización de datos para monitorear y descubrir valores atípicos estadísticos.

- Al usar la herramienta de línea de comandos, los cazadores pueden alimentar a Gnuplot volúmenes masivos de datos delimitados y obtener resultados inmediatos.

Contras de Gnuplot

- No disponible la interfaz web.

9. Exabeam Fusion

Exabeam es una compañía de análisis de datos que ofrece productos a organizaciones del sector gubernamental y privado. Ayuda en la detección de amenazas internas, prevenir ataques cibernéticos y gestionar riesgos. Exabeam cuenta con más de una década de experiencia en la búsqueda de amenazas internas.

El producto insignia de Exabeam es Exabeam Fusion, una solución única que combina el análisis de contenido con el aprendizaje automático para identificar empleados de alto riesgo en función de sus huellas digitales y comportamientos.

Características

- Detección, investigación y respuesta a las amenazas (TDIR).

- Cumplimiento de informes.

- Administración de registros.

- Análisis de comportamiento.

- Soporte para integración.

- Aplicaciones de productividad SaaS.

- Tipos de gráficos preconstruidos.

- Inteligencia de amenazas integrada.inteligencia.

Ventajas de Exabeam Fusion

- Recopila datos relacionados con sus actividades de aplicaciones y examina archivos de registro.

- Ofrece cobertura completa y ayuda a alcanzar el éxito en las operaciones de seguridad.

- Soporta más de 500 integraciones y tipos de gráficos preconstruidos.

Contras de Exabeam Fusion

- Si un punto final no tiene conexión con la red, no es seguro.

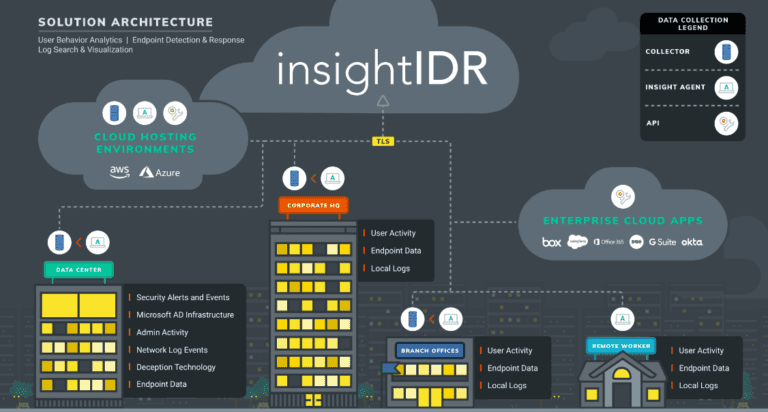

10. Rapid7 InsightIDR

Rapid7 InsightIDR es un producto de inteligencia cibernética que utilizan las organizaciones para identificar amenazas cibernéticas. El producto utiliza aprendizaje automático para identificar la amenaza más probable y proporciona información útil. Las informaciones dan cuenta de lo que hace la amenaza, cómo se propaga y a quién le afecta.

Rapid7 InsightIDR detecta automáticamente malware desconocido utilizando análisis heurístico de archivos en una máquina de un usuario o en un recurso compartido de red. También detecta nuevos malware supervisando cambios en el sistema de archivos.

Características

- Inteligencia de amenazas.

- Detección de amenazas basada en anomalías.

- Detección de amenazas basada en firmas.

- Detección y respuesta a incidentes.

- Análisis de comportamiento de usuarios y entidades.

- Solución ligera y nativa en la nube.

- Respuesta automatizada.

- Gestión de vulnerabilidades.

Pros de Rapid7 InsightIDR

- Invierta y evalúe resultados en días en lugar de meses.

- Aumente su productividad para liberar más tiempo en su día.

- La solución nativa en la nube ofrece detecciones listas para usar.

Contras de Rapid7 InsightIDR

- Los usuarios deben pagar extra por SOAR.

- Los indicadores de compromiso son complejos de analizar.

- Ejecutar escaneos del sistema consume en gran medida la banda ancha de la red ralentizando los procesos.

Gracias por leer Top 10 Mejores Herramientas de Caza de Amenazas en Seguridad Cibernética. Vamos a concluir ahora.

Conclusión de Top 10 Mejores Herramientas de Caza de Amenazas en Seguridad Cibernética (Pros y Contras)

La caza de amenazas es el proceso de identificar y eliminar la amenaza que no ha sido detectada por ningún sistema de seguridad. Buscar amenazas es una tarea que consume mucho tiempo y también es muy crucial para la seguridad de la empresa. Con una herramienta de caza de amenazas, se hace mucho más fácil encontrar amenazas. La herramienta puede utilizar diferentes técnicas como minería de datos, análisis del tráfico de red, etc. La mayoría de las organizaciones confían en estas herramientas de caza de amenazas para encontrar malware en redes o en correos electrónicos entrantes o salientes.

Source:

https://infrasos.com/top-10-best-threat-hunting-tools-in-cyber-security/