Top 10 Mejores Herramientas SIEM para Monitoreo de Ataques Cibernéticos (Pros y Contras). En esta breve guía, presentamos SIEM y después nos adentramos en las 10 mejores herramientas SIEM, que te ayudan a monitorear seguridad cibernética ataques.

Hoy en día, para mantener seguro un red, uno necesita tener herramientas de seguridad sólidas y avanzadas. Entre ellas se encuentra la herramienta SIEM. Principalmente, una que proporciona análisis en tiempo real de hardware de red, mantiene un estrecho control y te alerta cuando hay alguna actividad sospechosa.

Viendo su popularidad, hemos enumerado las diez mejores herramientas SIEM que puedes usar para monitorear cualquier ataque cibernético. Entonces, sin más preámbulos, entremos en ello directamente.

Comencemos con los 10 mejores SIEM para monitoreo de ataques cibernéticos.

¿Qué es SIEM?

Fuente de imagen: wallarm.com

SIEM, o Gestión de la Información y Eventos de Seguridad, comprende paquetes de software que van desde Sistemas de Gestión de Registros hasta Gestión de Información de Seguridad y Correlación de Eventos de Seguridad. En otras palabras, es un conjunto de herramientas que trabajan juntas para asegurar tu red. La idea es proporcionar al usuario una vista de 360 grados dentro de un sistema, haciendo que detectar actividades sospechosas sea fácil.

Aunque este sistema no es infalible, es un indicador crítico de las políticas de ciberseguridad definidas por las organizaciones. Además, sus capacidades superiores de gestión de registros los han convertido en un centro central de transparencia de redes.

Típicamente, los programas de seguridad operan en una escala micro. Además, abarcan amenazas menores, pero fallan al captar la imagen completa de los ataques cibernéticos. Incluso si un Sistema de Detección de Intrusos (IDS) hace más que monitorear paquetes y direcciones IP, los registros de servicio solo muestran sus sesiones y cambios de configuración. Sin embargo, con la ayuda de SIEM, puede adquirir una visión completa de cualquier incidente de seguridad utilizando un monitoreo en tiempo real y un análisis de registros de eventos.

¿Por qué es importante SIEM?

Después de todo, SIEM ha convertido en un componente crucial de las organizaciones modernas. Cada usuario o rastreador deja una pista virtual en los datos de los registros de una red. Este sistema utiliza estos datos de registro para generar insights de ataques y eventos anteriores. En consecuencia, ayuda al sistema a identificar la ocurrencia de un ataque y le permite ver cómo y por qué ocurrió.

Además, con las organizaciones actualizando y ampliándose a infraestructuras de TI cada vez más complejas, esta herramienta se vuelve aún más crítica. Contrariamente a la creencia popular, los firewalls y los antivirus no pueden proteger completamente la red. Incluso cuando se toman estas medidas de seguridad, los ataques de cero día pueden penetrar el sistema.

Sin embargo, al utilizar SIEM, puede abordar este problema ya que detecta actividad de ataque y la evalúa en relación con el comportamiento pasado en la red. Además, distingue el comportamiento como uso legítimo y actividad maliciosa. De esta manera, aumenta la protección de incidentes del sistema y disminuye cualquier daño al sistema o propiedad virtual.

El uso de SIEM también puede permitirle cumplir con diversas regulaciones de gestión cibernética de la industria. Este mejor sistema le proporciona los requisitos regulatorios adecuados y transparencia sobre el registro. De esta manera, genera ideas claras e mejoras.

Top 10 Mejores Herramientas SIEM para Monitoreo de Ataques Cibernéticos

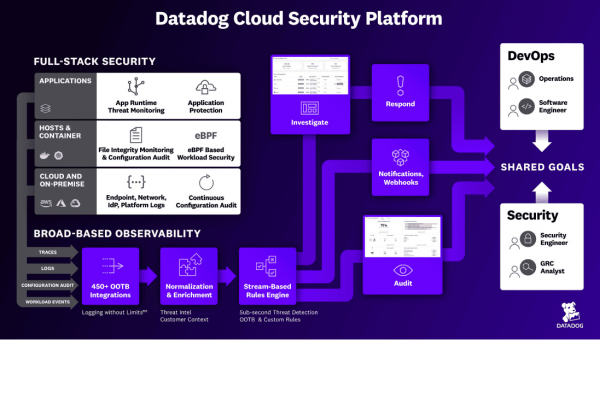

1. Datadog Security Monitoring

Primero en la lista de Top 10 Mejores Herramientas SIEM para Monitoreo de Ataques Cibernéticos es Datadog Security Monitoring. Ciertamente, la plataforma monitorea en tiempo real y datos de registro, teniendo en cuenta las razones adecuadas. Luego, identifica automáticamente cada evento. Incluye verificar las vulnerabilidades o actividad sospechosa y reportarlo a los profesionales de TI. Esta herramienta recolecta información local mediante un agente que sube cada registro a su servidor. Luego analiza todas las notificaciones entrantes y las apila en un archivo.

Características de Datadog Security Monitoring

Las características críticas proporcionadas por este SIEM son:

- Detección instantánea a través del monitoreo en tiempo real.

- Permite el acceso a registros, trazas, métricas, etc.

- Proporciona varias integraciones para personalizar su seguridad.

- Configuración rápida y única.

Pros de Datadog Security Monitoring

- Proporciona detección de amenazas en tiempo real.

- Visibilidad completa de seguridad con más de 500 integraciones.

- Proporciona una prueba gratuita de 14 días.

- Configuración rápida y sin esfuerzo, y funciona de inmediato.

Contras de Datadog Security Monitoring

- Numerosas funcionalidades hacen que el proceso sea abrumador.

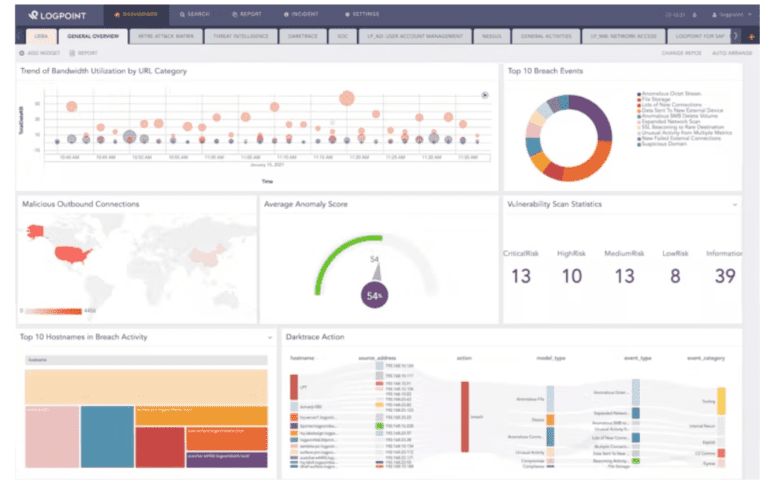

2. LogPoint

LogPoint es un sistema de SIEM local que utiliza la detección de anomalías para cazar amenazas. También registra la actividad de cada usuario utilizando procesos de aprendizaje automático. De esta manera, establece una línea base para detectar comportamientos inusuales, desencadenando un seguimiento de actividad enfocado rastreo. La técnica se conoce como User and Entity Behavior Analytics (UEBA).

Características de LogPoint

Las características críticas de LogPoint son las siguientes:

- Línea base de actividad utilizando UEBA.

- Proporciona Feed de Inteligencia de Amenazas.

- Tiene un procesamiento eficiente.

- Detección de toma de control de cuenta.

Pros de LogPoint

- Proporciona orquestación con otras herramientas.

- Lleva a cabo informes de RGPD reporte.

- Constituye reglas de detección de amenazas.

- Tiene detección de amenazas internas.

Contras de LogPoint

- No ofrecen ninguna prueba gratuita.

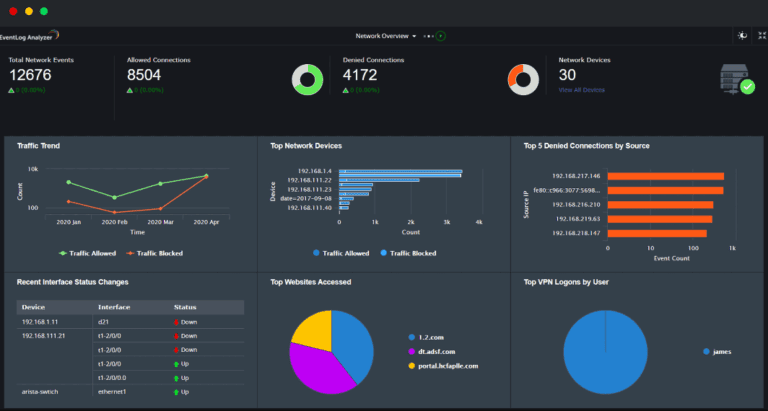

3. ManageEngine EventLog Analyzer

ManageEngine EventLog Analyzer La herramienta SIEM ayuda a administrar registros y obtener información de seguridad y rendimiento de ellos. Recopila el registro de eventos de Windows y mensajes Syslog, y los organiza en archivos. Luego, rota los archivos en un lugar adecuado y directorios significativos para acceder a ellos sin esfuerzo. También protege los archivos de ser manipulados.

Características de ManageEngine EventLog Analyzer

Las características esenciales que ofrece son:

- Detección en tiempo real de intrusiones

- Mecanismo de alerta.

- Windows Registro de Eventos y mensajes Syslog.

Pros de ManageEngine EventLog Analyzer

- Está disponible en múltiples plataformas tanto en Linux como en Windows.

- Ofrece una versión de prueba gratuita.

- Soporta auditoría de cumplimiento gratuita para cada estándar crucial, incluyendo HIPAA, FISMA, PCI, etc.

- Proporciona una función de alerta inteligente que ayuda a mitigar la falsa positividad y facilita la priorización de eventos específicos o áreas de la red.

Contras de ManageEngine EventLog Analyzer

- Dado que es un producto rico en características, los nuevos usuarios lo encuentran arduo de usar e invierten mucho de su tiempo aprendiendo sobre él.

También lea Pruebe Active Directory Direct Reports

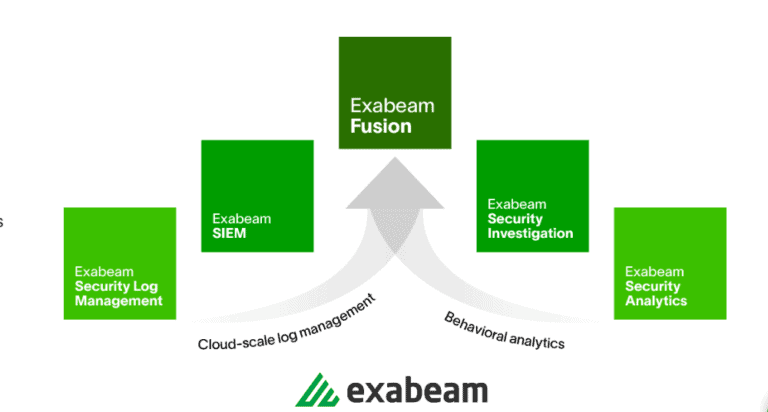

4. Exabeam Fusion

Exabeam Fusion permite a los analistas de TI recolectar datos de registro valiosos y utilizar el comportamiento de actividad para detectar brechas. También responde a incidentes de manera automática. Esta solución integral de SIEM utiliza una estrategia rica en comportamiento para detectar amenazas, agrupar eventos relevantes, excluir eventos admisibles y utilizar el aprendizaje automático para detectar brechas en tiempo real. Además, mejora las tasas de detección, asegurándose de considerar todas las alertas.

Características de Exabeam Fusion

Exabeam Fusion ofrece las siguientes características:

- Puede adaptar la línea de base a través de UEBA.

- Constituye SOAR para detección y respuesta.

Pros de Exabeam Fusion

- Arquitectura de datos ilimitada

- Capacidades de automatización

- Análisis avanzados

Contras de Exabeam Fusion

- No proporciona ninguna prueba gratuita ni lista de precios.

5. SolarWinds Security Event Manager

Software SolarWinds Security Event Manager ayuda a mejorar la postura de seguridad. Esta herramienta demuestra cumplimiento mediante una solución de gestión de información y eventos de seguridad ligera, lista para usar y asequible. Su respuesta detallada en tiempo real lo hace adecuado para aquellos que buscan aprovechar los registros de eventos de Windows para proteger su infraestructura de red de futuras amenazas.

Características del SolarWinds Security Event Manager

- Recopilación centralizada de registros y normalización.

- Licencias simples y asequibles.

- Detección y respuesta automatizadas a amenazas.

- Herramientas de generación de informes de cumplimiento integradas.

- Panel intuitivo y una interfaz de usuario.

Pros del SolarWinds Security Event Manager

- Proporciona una prueba gratuita de 30 días.

- Se enfoca en empresas y ofrece una amplia gama de integraciones.

- Ofrece un proceso de filtrado de registros sencillo.

- Es una herramienta de análisis histórico que ayuda a detectar comportamientos extraños en la red.

- Proporciona docenas de plantillas

Contras del SolarWinds Security Event Manager

- Es un producto avanzado utilizado únicamente por profesionales. Para los principiantes, toma algo de tiempo aprender.

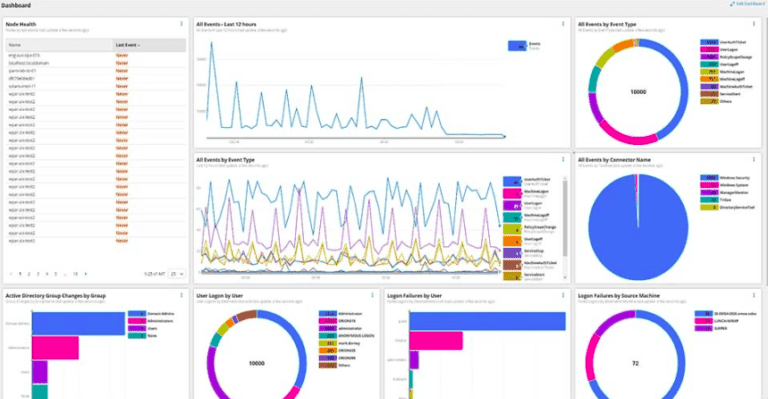

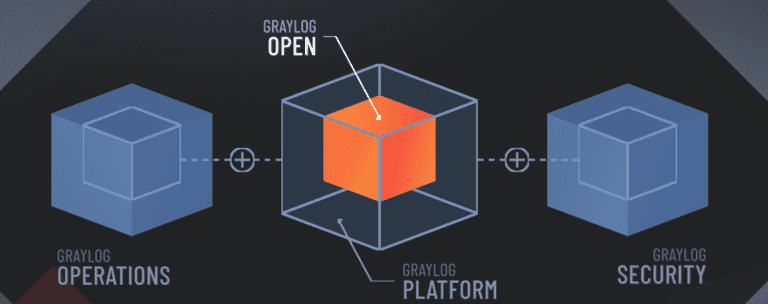

6. Graylog

Graylog es un sistema de gestión de registros que incluye paquetes como un recopilador de datos para recoger mensajes de registro derivados del sistema operativo. También adquiere datos de registro de otras aplicaciones integradas con el paquete.

Características de Graylog

Las características esenciales de esta herramienta son:

- Syslog y Windows Event.

- Consolidador.

- Recopilador de datos.

- Integraciones de aplicaciones.

Pros de Graylog

- Adapta funciones de SIEM.

- Informes en formatos.

- Proporciona orquestación.

- Herramienta de consulta ad hoc.

Contras de Graylog

- Difícil de instalar en Windows

7. ManageEngine Log360

OSSEC es uno de los mejores Sistemas de Prevención de Intrusiones Basados en el Host (HIDS) que hace que los servicios realizados por los sistemas SIM sean intercambiables. Esta herramienta se enfoca principalmente en la información disponible en los archivos de registro para buscar evidencia de intrusión. Además de leer los archivos de registro, también monitorea los checksums de archivos para detectar manipulaciones.

Características de OSSEC

Las características de OSSEC son:

- Gestión de archivos de registro.

- Gratis para usar.

- Opción de paquete de soporte.

Pros de OSSEC

- Funciona tanto como SIEM como HIDS.

- Interfaz personalizable y altamente visual.

- Contras de OSSEC

Su versión de código abierto no proporciona soporte pago.

- Requiere una herramienta secundaria para un análisis más detallado.

9. Gestión Unificada de Seguridad de AlienVault

OSSEC es uno de los mejores Sistemas de Prevención de Intrusiones Basados en Host (HIDS) que hace intercambiables los servicios realizados por sistemas SIM. Esta herramienta se enfoca principalmente en la información disponible en los archivos de registro para buscar evidencia de intrusión. Además de leer a través de archivos de registro, también monitorea las sumas de comprobación de archivos para detectar alteraciones.

Características de OSSEC

Las características de OSSEC son:

- Administración de archivos de registro.

- Gratis de usar.

- Opción de paquete de soporte.

Pros de OSSEC

- Soporta varios sistemas operativos como Linux, Windows, Mac y Unix.

- Cuenta con plantillas construidas por la comunidad que permiten comenzar el proceso de inmediato.

- Funciona tanto como SIEM como HIDS.

- Interfaz personalizable y altamente visual.

Contras de OSSEC

- Su versión de código abierto no proporciona soporte pagado.

- Requiere una herramienta secundaria para un análisis adicional.

9. AlienVault Unified Security Management

Siguiente en la lista de los 10 mejores SIEM Tools para monitoreo de ataques cibernéticos es AlienVault Unified Security Management. Uno de los software SIEM de precio más competitivo. Pero, viene con ofertas muy atractivas. Esta solución SIEM tradicional tiene detección integrada de intrusos, monitoreo de comportamiento y evaluación de vulnerabilidades. Tiene análisis integrados que la mayoría de las personas esperan de una plataforma escalable.

Características de AlienVault

Las características del software AlienVault son:

- Monitoreo de comportamiento.

- Detección de intrusiones.

Pros de AlienVault

- Con la ayuda de la inteligencia artificial, puedes cazar amenazas sin esfuerzo.

- Su User Power Portal permite a los clientes compartir sus datos de amenazas y mejorar el sistema.

- Esta herramienta no solo escanea archivos de registro sino que también proporciona informes de evaluación de vulnerabilidades basados en dispositivos y aplicaciones escaneadas.

Contras de AlienVault

- No proporciona un período de prueba más prolongado.

- No tiene suficientes opciones de integración.

- Los registros se vuelven más difíciles de buscar y leer.

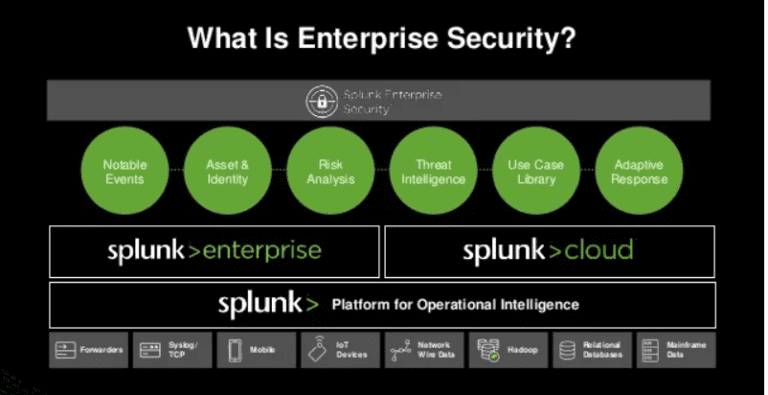

10. Splunk Enterprise Security

Splunk es uno de los software SIEM más populares en el mundo. Ha incorporado análisis en su sistema. Además, monitoriza redes y máquinas en tiempo real mientras el sistema busca vulnerabilidades potenciales. También señala comportamientos anómalos en la web.

Características de Splunk

Las características de este software son:

- Investigador de activos.

- Monitoriza red en tiempo real.

- Analiza datos pasados.

Pros de Splunk

- Priorizar eventos sin esfuerzo.

- Disponible tanto para Linux como para Windows.

- Detectar amenazas mediante análisis de comportamiento.

- Orientado a empresas.

- Una excelente interfaz de usuario con altas visualizaciones y opciones de personalización fácilmente.

Contras de Splunk

- Adecuado solo para grandes empresas.

- No tiene precios transparentes. Tienes que esperar por las cotizaciones.

- Utiliza el Search Processing Language (SPL) para aumentar la curva de aprendizaje y las consultas.

Gracias por leer Top 10 Mejores Herramientas SIEM para el Monitoreo de Ataques Cibernéticos (Pros y Contras). Vamos a concluir.

Conclusión Top 10 Mejores Herramientas SIEM para el Monitoreo de Ataques Cibernéticos (Pros y Contras)

Para resumir, SIEM es una herramienta poderosa que las organizaciones de todos los tamaños pueden utilizar y obtener beneficios. Si también estás pensando en agregar esta herramienta a tu configuración de seguridad actual, asegúrate de revisar sus ventajas y desventajas y características para adaptar tus necesidades de seguridad de red. A continuación, se presentan algunas opciones sólidas que puedes revisar y aumentar la seguridad de tu red.

Source:

https://infrasos.com/top-10-best-siem-tools-for-cyber-attack-monitoring/