Las 10 mejores herramientas de IAM – Gestión de Acceso e Identidad (Pros y Contras). En esta publicación, presentamos IAM y luego explicamos sobre las mejores herramientas de IAM que puede implementar en su negocio para mantener los datos seguros contra actividades maliciosas.

La seguridad juega un papel crucial para las empresas con presencia en línea. En definitiva, sigue estando en primer plano de su estrategia de administración de redes. ¿Por qué? Porque siempre necesitan tener información sobre las personas que acceden a sus recursos digitales.

Por lo tanto, es esencial aprovechar todas las soluciones disponibles para ellos, desde software hasta hardware. De esta manera, mantendrán sus datos y redes seguros. Entre estas formas, la herramienta de Gestión de Acceso e Identidad es algo que mantiene los datos y la red seguros y protegidos.

¿Comenzamos con las 10 mejores herramientas de IAM – Gestión de Acceso e Identidad (Pros y Contras)?

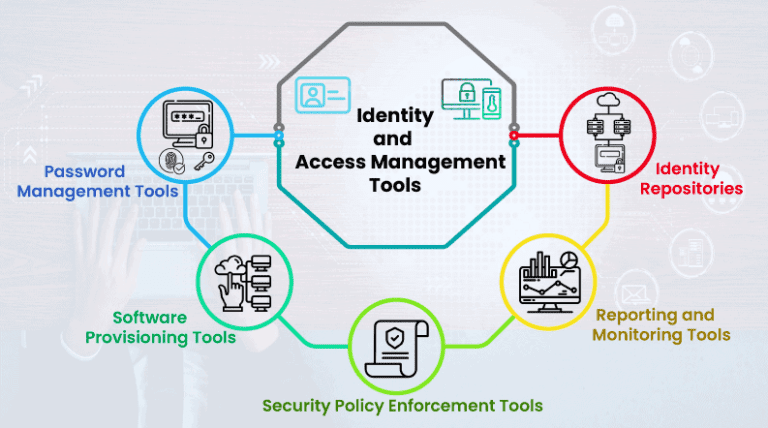

¿Qué son las herramientas de IAM?

Primero que nada, la herramienta de Gestión de Identidad y Acceso, o IAM, es un software que permite acceder a datos y aplicaciones de manera segura y sin esfuerzo. Además, asegura que solo los empleados autorizados accedan a la información sensible de su empresa. Supongamos que su equipo de contabilidad necesita acceder a cierta información a la que su equipo de marketing no necesita acceder. Básicamente, las herramientas de IAM proporcionan acceso basado en roles que mantiene seguros los recursos de su empresa.

Normalmente, las herramientas de IAM realizan dos funciones.

- Confirman que el usuario, dispositivo y aplicación son quienes dicen ser. Lo hacen mediante la verificación cruzada de las credenciales que proporcionan con lo que el sistema tiene en los archivos.

- Después de la confirmación de las credenciales, el software proporciona solo el acceso necesario.

Beneficios de las soluciones de IAM

Si utiliza soluciones de IAM, tiende a esperar los siguientes beneficios:

- Menor riesgo de violaciones de datos.

- Proporciona control de acceso que se adentra en aplicaciones individuales, APIs y servicios.

Ofrece una mejor experiencia de usuario con características como SSO y interfaces personalizadas.

- Ofrece una mejor experiencia de usuario con características como SSO y interfaces personalizadas.

- Permite la incorporación sin problemas en diferentes organizaciones, incluso cuando el sistema no está en su lugar.

- Garantizar la seguridad de una organización crea confianza en la marca, haciendo que tu negocio sea conforme, confiable y digno de confianza.

- Proporcionar basado en la nube acceso y control sobre usuarios y aplicaciones ubicadas en cualquier lugar del mundo.

- Mejorado control sobre los accesos y privilegios de las cuentas de usuario.

Las 10 principales herramientas de Gestión de Acceso e Identidad (IAM)

1. Twingate

Primero en la lista de las 10 mejores herramientas de IAM – Gestión de Acceso de Identidad está Twingate. Con la ayuda de Twingate, las empresas de rápido crecimiento implementan sin esfuerzo una solución de acceso seguro Zero Trust sin comprometer la seguridad, la usabilidad o el rendimiento. Además, cree que la frase “Trabajar desde cualquier lugar” simplemente debería funcionar. Además, la plataforma de acceso seguro reemplaza las VPNs heredadas por modernas soluciones de red con identidad primero. También, comprende seguridad empresarial con experiencia de usuario de grado consumidor. Puedes configurarlo en solo 15 minutos e integrarlo con todos los proveedores de nube e identidad centrales.

Pros de Twingate

- Implementa continuamente una red de confianza cero contemporánea, que es más segura y mantenible que las VPNs.

- Experiencia de administración simplificada y optimizada.

- Segregación automática del tráfico empresarial/personal.

- Proporciona control a nivel de recursos, restringiendo a los hackers el acceso a toda su red cuando un usuario está comprometido.

Administra centralmente el acceso del usuario a las aplicaciones internas, independientemente de si están en las instalaciones o en la nube .Experiencia de usuario simple y rápida.

- Administra centralmente el acceso de los usuarios a aplicaciones internas, independientemente de si están en el entorno local o en la nube.

- Experiencia de usuario simple y rápida.

- Resuelve solicitudes de DNS localmente en la red remota, por lo que los nombres de host y las direcciones IP habituales funcionan.

Contras de Twingate

- No es adecuado para organizaciones con requisitos de seguridad estrictos.

- Proporciona solo integración premium y servicio de consultoría.

- No hay control de acceso a nivel de puerto.

- Actualmente no proporciona un cliente GUI de Linux.

2. Ping Identity

Ping Identity es otro líder en el ámbito de la AIM (Administración de Identidades y Acceso). Sin duda, es una opción ideal para una organización que desea mejorar la seguridad de sus activos en la nube sin comprometer la interfaz de usuario de los clientes. También controla el acceso a sistemas en la nube y híbridos. Mediante Ping Identity, se puede autenticar cualquier dispositivo tanto en móviles, tabletas, laptops o computadoras de escritorio. Es la mejor herramienta de AIM para integrarse con otras soluciones de AIM, incluyendo Active Directory, Azure AD, Oracle, CA Technologies y IBM.

Pros de Ping Identity

- Soporta SSO, MFA y enfoque de autenticación.

- Aplicable para entornos en la nube, locales o híbridos.

- Opción para escribir manualmente el código si falla la notificación.

- Notificación inmediata.

- Opción de inicio de sesión en multiples dispositivos.

- Aplicación multiplataforma.

Cons de Ping Identity

- Sólo se enfoca en empresas de nivel empresarial. No es apropiado para redes pequeñas.

Las notificaciones requieren de Internet. Podría ser un posible problema cuando hay saturación en la red. No soporta todos los flujos de trabajo y ganchos.

- Las notificaciones requieren internet. Podría ser un posible problema cuando hay congestión en la red.

- No admite todos los flujos de trabajo y ganchos.

- Deberían estar disponibles más funcionalidades en el entorno local, como PingID.

3. InfraSOS

Pros de InfraSOS

InfraSOS es una solución unificada de AD, Teams, Exchange, Microsoft 365, y Azure AD reporting para simplificar las tareas de administración de usuarios en Active Directory y Office 365. En consecuencia, obtienes 200 informes integrados reports que incluyen informes sobre usuarios inactivos, licencias de Microsoft 365 y tiempos de último inicio de sesión de los usuarios. También te permite crear un flujo de trabajo personalizado para tiquets y cumplimiento normativo, automatizar tareas de AD y delegar tareas a técnicos.

- Trabajos e integra con otros productos de Microsoft y en el entorno local entornos de AD.

- Altamente escalable y puede administrar miles de cuentas de usuarios.

- Llamativo características de informes.

- Simplifica los procesos de contratación y terminación.

- Ayuda a generar registros de informes para ayudar con la limpieza de AD.

- No se requiere infraestructura on-prem, todo se ejecuta a través de nuestra plataforma SaaS.

Contras de InfraSOS

- Solo proporciona informes a través de nuestro portal SaaS en este momento.

- Solo disponible en inglés

Mejora la seguridad de tu Active Directory y Azure AD

Prueba nuestra plataforma de gratis, acceso a todas las características. – Más de 200 plantillas de informes de AD disponibles. Personaliza fácilmente tus propios informes de AD.

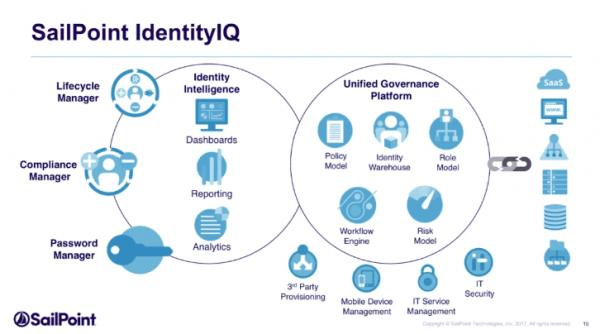

4. SailPoint Identity IQ

SailPoint Identity IQ es el precursor de las soluciones IAM. Las empresas confían en este software debido a sus robustas capacidades de gobernanza y aprovisionamiento de identidades. Del mismo modo, puedes utilizar esta solución de forma independiente, en el entorno local o como solución de Identidad como servicio. Además, con la ayuda de IdentityIQ, puedes tener una larga lista de aplicaciones para gestionar el acceso a ellas. También controla almacenes de datos.

Pros de SailPoint Identity IQ

- Proporciona una buena visión de gobernanza de identidad en tu organización.

- Se integra con numerosas plataformas empresariales.

- Tableros altamente personalizables y fáciles de navegar.

- Fácil de conectar con nuestra aplicación interna para extraer los derechos de usuario para las certificaciones de los gestores.

- El proceso de incorporación y baja es muy sencillo.

- Protege y administra el acceso a aplicaciones y recursos críticos en el grupo.

Contras de SailPoint Identity IQ

- Requiere una cantidad considerable de personalización para funcionar.

- No escala bien para entornos grandes o cuando los datos no están 100% limpios.

- En un modelo híbrido donde la automatización de aplicaciones no está completamente desplegada, puede haber inconsistencia en el proceso, lo que lleva a cuentas duplicadas.

- Las capacidades de auditoría y registro son limitadas.

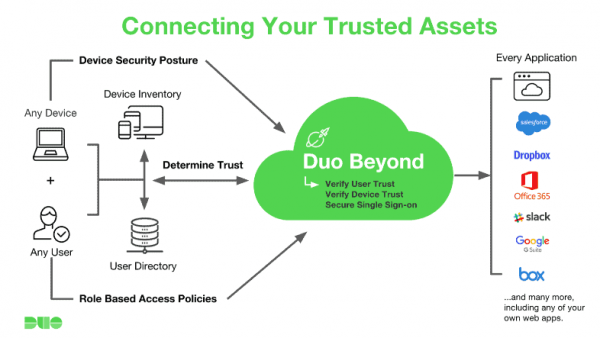

5. Cisco Duo Security

Adquirido Duo Security en 2018, Cisco ofrece una presencia sólida tanto en IAM como en Zero Trust. Su Seguridad de Microsegmentación Tetration, SD Access Fabric y Soluciones de NAC de Servicios de Identidad hacen de Cisco la única solución que proporciona IAM, microsegmentación, cero confianza y control de acceso a la red.

Ventajas de Cisco Duo Security

- Es rápido con casi ninguna demora entre el disparo de la solicitud de MFA y la recepción de la notificación en un iPhone.

- Sus productos contienen CLI, que es fácil de usar y comprender.

- Además de la capa adicional de MFA, se puede agregar un código de acceso simple de 4 dígitos a la solicitud de autenticación.

- Protege datos sensibles.

- Los usuarios pueden utilizar una variedad de métodos de autenticación.

Desventajas de Cisco Duo Security

- A veces las notificaciones push tardan mucho tiempo.

- Se bloquea con frecuencia en baja banda ancha.

- Dado que su GUI está escrita en Java, el software ADSM configurando ASA puede comportarse de manera incorrecta.

- Los datos predeterminados que envía la aplicación pueden ser demasiado invasivos.

6. JumpCloud

JumpCloud te proporciona inicio de sesión único acceso, haciendo que el proceso de acceso a recursos sea fácil y seguro. Es apropiado para aplicaciones locales y en la nube, redes e infraestructuras macOS, Linux y Windows. También proporciona informes y percepciones para registrar la actividad del usuario. De esta manera, el equipo de seguridad puede ver intentos de acceso que podrían indicar que una identidad ha sido comprometida. Además, ofrece gestión remota para permitir que el equipo de seguridad aborde problemas con la ayuda de la identidad del usuario.

Pros de JumpCloud

- El alcance incluye todos los sistemas operativos para MDM.

- Una plataforma centralizada para una gestión fácil.

- Navegación fácil en la interfaz de usuario de la plataforma.

- Ejecutar scripts en servidores Windows.

- Buen equipo de soporte, actualizaciones constantes y excelente gestión de usuarios.

Contras de JumpCloud

- La información sobre JumpCloud requiere API.

- La aplicación de parches solo puede parchear el sistema operativo

- Las configuraciones preconfiguradas de SSO no siempre son correctas.

- No admite el cambio de nombre de dominio.

- No siempre es fácil autenticar, el autenticador debe descargarse como una aplicación separada.

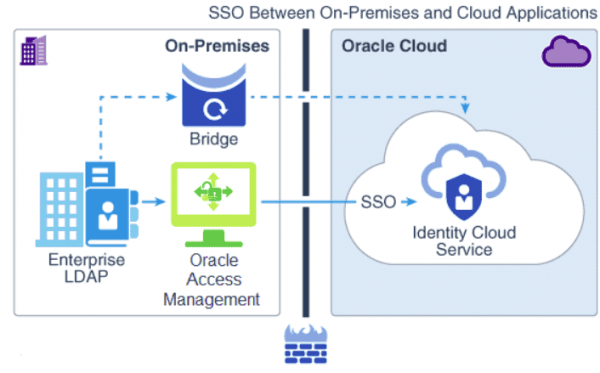

7. Oracle Identity Cloud Service

El Servicio de nube de identidad de Oracle es una solución de IAM que proporciona un servicio de nube ilimitado para atender las necesidades de negocios que van desde el almacenamiento de datos y servicios de redes hasta el espacio de prueba de aplicaciones, etc. Con la ayuda de IDCS, puede obtener un mejor control centralizado de los usuarios sobre el acceso a sus activos digitales locales, PaaS y SaaS.

Pros del Servicio de nube de identidad de Oracle

- Maneja sin esfuerzo un gran volumen de tráfico.

- Facilidad de implementación y mantenimiento.

- Tiene un aprovisionamiento y reconciliación de usuarios sin problemas.

- Sincronización basada en LDAP con Microsoft Active Directory con un mínimo de retraso entre los directorios.

- La capacidad de automatizar la gestión de acceso, es una solución muy completa y fácil de usar.

Contras del Oracle Identity Cloud Service

- La personalización es difícil y directa para implementar nuevos mejoras.

- Necesita personalización para acceder a varias características.

- Entender el flujo de eventos es difícil.

- Es bastante caro comprar la licencia para pequeñas empresas.

8. Okta

Okta es la administración de acceso, autenticación y inicio de sesión único. Tiene un enfoque basado en SaaS simple y fácil de administrar, lo que te ayuda a implementar IAM y cero confianza sin mucha complejidad. Además, ofrece seguimiento de comportamiento y productos con numerosas opciones de autenticación como múltiple factor, biométrico y inicio de sesión único. Es uno de los caminos más sencillos para la confianza cero y la gestión avanzada de identidades.

Pros de Okta

- Administración personalizada de roles de usuario y asignación para autenticación.

- Soporta múltiples tipos de autenticación.

- Ayuda a las organizaciones a cumplir con los estándares de cumplimiento.

- Puede conectarse a aplicaciones y sistemas de terceros que mejoran la seguridad y la experiencia del usuario.

- Permite guardar contraseñas de manera segura y centralizar las herramientas de trabajo.

Contras de Okta

- La autenticación de aplicaciones locales requiere hardware costoso.

- A veces, el relleno web automático no funciona.

- Esfuerzo de integración única es alto para la configuración inicial.

- Okta se desconecta bastante rápido, lo que nos obliga a iniciar sesión varias veces al día.

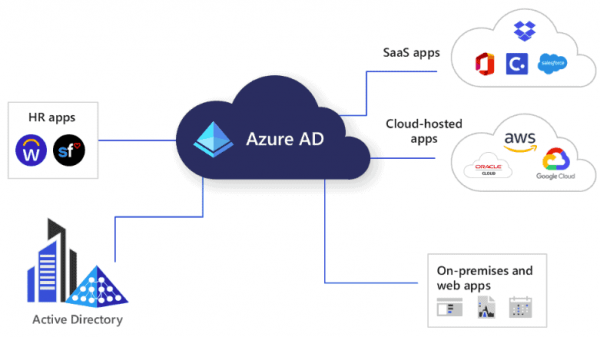

9. Administración de identidades de Microsoft Azure

Con la ayuda de Administración de identidades de Microsoft Azure, puede proteger sus datos y aplicaciones tanto en entornos en la nube como híbridos. Tienen múltiples productos de administración de identidades para encontrar exactamente lo que su negocio requiere. También puede clasificar y etiquetar datos para facilitar la asignación de permisos en función de los roles de los usuarios. Dado que rastrea la actividad en datos y aplicaciones compartidos, sabe quién accede a cada archivo.

Ventajas de la Administración de Identidades de Microsoft Azure

- Simplemente protege los datos y las aplicaciones e incluso proporciona acceso limitado.

- Proporciona acceso remoto para la identidad administración.

- Utiliza el mismo formato y estructura de permisos similar a otros productos de Microsoft

- Puede administrar miles de cuentas de usuario.

- Integrar con otros productos de Microsoft y entornos en el sitio AD.

- Permite la administración central de usuarios

Desventajas de la Administración de Identidades de Microsoft Azure

- Necesita mantenimiento y gestión de expertos que excluya a las PYME.

- La complejidad, especialmente para los usuarios que no están familiarizados con la “manera de Microsoft” de hacer las cosas

- La integración con Mac OS no es tan fluida como con los clientes de Windows.

10. CyberArk

Último en la lista de 10 Mejores Herramientas de Gestión de Acceso e Identidad – IAM es CyberArk. Logrado de Idatptive en 2020, CyberArk proporciona SSO, MFA e Identidad y Gestión de Ciclo de Vida en su fuerza laboral, puntos finales, terceros, usuarios consumidores y dispositivos móviles. Sus análisis de comportamiento establecen una base de referencia valiosa que desencadena alertas y cambios de acceso siempre que detecta un comportamiento anormal. Sus capacidades, facilidad de despliegue, valor y soporte hacen que estas soluciones IAM sean sólidas.

Pros de CyberArk

- Facilita la creación y aplicación de políticas de credenciales personalizadas

- Se integra con centros de datos locales y basados en la nube

- Proporciona SSO y MFA adaptativo.

- Es fácil identificar sistemas y monitorear su estado desde la interfaz.

- Proporciona Autenticación Biométrica.

- Buenas características de informes y solución de problemas

Contras de CyberArk

- Aunque es una excelente opción para las empresas, y no tiene un precio considerable.

- Sus herramientas de análisis de comportamiento son un poco complejas para clientes no empresariales.

- No admite el cofre HA

- Tiene muchas requisiciones de hardware/software para la configuración inicial, lo que podría hacer que el tiempo de implementación sea un poco largo.

Gracias por leer 10 Mejores Herramientas de IAM – Gestión de Acceso a la Identidad. Ahora vamos a resumir.

Conclusión de las 10 Mejores Herramientas de IAM – Gestión de Acceso a la Identidad

Las capacidades de gestión de identidad y acceso son esenciales en la creciente frecuencia y gravedad de los ciberataques a las empresas. Juntamente con el software de gestión de API, se ha convertido en una parte crítica de cualquier modelo de negocio.

Una buena gestión de datos es la clave del éxito en cualquier industria, y no puedes tener una buena gestión de datos sin software de IAM. Una solución de Identidad y Gestión de Acceso (IAM) es un conjunto de funciones que permite a los administradores del sistema proteger datos sensibles.

Source:

https://infrasos.com/top-10-best-iam-tools-identity-access-management/