Lista de verificación de cumplimiento SOC 2: Requisitos de auditoría explicados. En esta publicación, vamos a explicar el Cumplimiento SOC 2, sus criterios, su importancia y todo lo demás que desee saber.

En esta era digital, el aumento de los ataques de piratería y brechas de datos es increíblemente alarmante, lo que nos hace cuestionar el cumplimiento de la seguridad de los proveedores de servicios. Por lo tanto, la seguridad de la información es una de las mayores preocupaciones de las organizaciones de TI hoy en día, ¡y ahí es donde entra en juego el SOC 2!

Entonces, ¿empezamos con la Lista de verificación de cumplimiento SOC 2: Requisitos de auditoría explicados?

¿Qué es el cumplimiento SOC 2?

En primer lugar, SOC significa Control de Organización de Servicios.

Asimismo, SOC 2 es un estándar de cumplimiento para organizaciones de servicios que aclara cómo deben asegurar los datos y la privacidad de los clientes. Bueno, cumplir con los estándares SOC 2 denota una postura de seguridad sólida de una organización de servicios, lo que les lleva a lograr clientes leales.

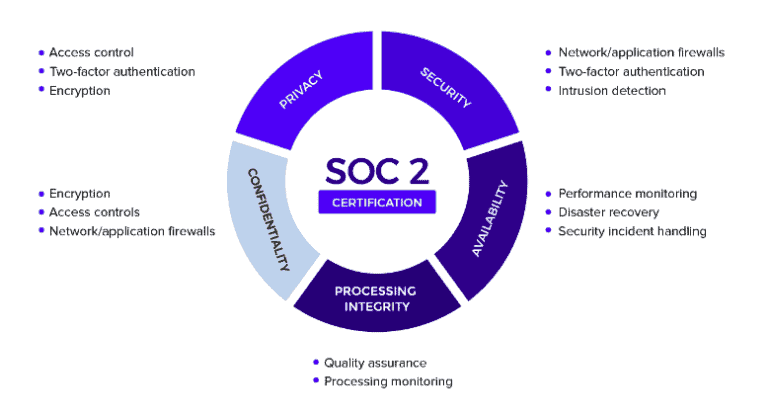

En segundo lugar, el estándar SOC 2 se basa en los Criterios de Servicios de Confianza, a saber, Seguridad, confidencialidad, privacidad, disponibilidad e integridad del proceso.

Sin embargo, los criterios SOC 2 pueden ser únicos para cada organización, dependiendo de sus prácticas comerciales particulares. Cada organización puede desarrollar controles que cumplan con uno o más de los Criterios de Servicios de Confianza para ganar la confianza de los clientes.

Además, los informes SOC 2 proporcionarán una comprensión más profunda a los clientes, interesados, proveedores y socios comerciales sobre cómo una organización/proveedor de servicios gestiona los datos de los clientes utilizando controles efectivos. Básicamente, se basa en los principios de políticas, comunicaciones, procesos y monitorización.

También te puede interesar Lista de verificación de cumplimiento del GDPR: Requisitos de auditoría explicados

Tipos de informes SOC

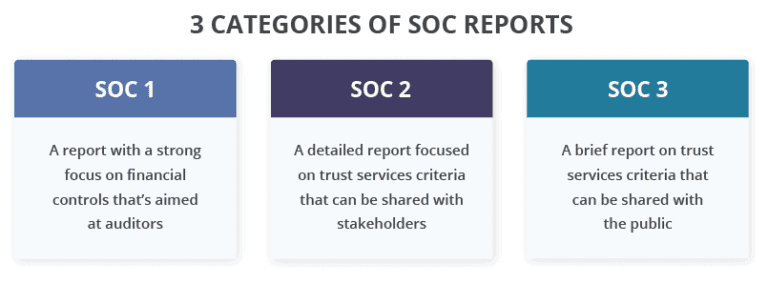

Este artículo trata sobre el informe SOC 2, pero en total existen tres tipos de informes SOC, como se indica a continuación:

- SOC 1: Desarrollado meticulosamente para organizaciones que ofrecen servicios de informes financieros a sus clientes.

- SOC 2: Este estándar de seguridad está diseñado para organizaciones con riesgos y preocupaciones relacionadas con la seguridad de la información. Basado en los Criterios de Servicios de Confianza, cualquier proveedor de servicios/empresa puede obtenerlo para tranquilizar las preocupaciones comunes de sus potenciales clientes.

- SOC 3: También basado en los Criterios de Servicios de Confianza. Sin embargo, SOC 3 no es tan detallado como SOC 2.

En resumen, tanto SOC 1 como SOC 2 tienen dos subcategorías, a saber, Tipo I y Tipo II.

Continuando con la Lista de Verificación de Cumplimiento SOC 2 – Requisitos de Auditoría Explicados, hablaremos sobre los tipos de cumplimiento.

Tipos de Cumplimiento SOC 2

Existen dos tipos principales de auditorías y reportes SOC 2: Tipo I y Tipo II:

- Tipo I auditoría e informe detalla si los sistemas de control interno de seguridad de datos de la organización de servicio cumplen con los principios de confianza relevantes. Este tipo de auditoría se lleva a cabo en una fecha específica, en un momento específico.

- El tipo II auditoría e informe explica si los sistemas de control y actividades de la organización tienen una eficiencia operativa óptima o no. Como resultado, este tipo de auditoría se lleva a cabo durante un largo período de tiempo, en cualquier lugar entre 3 y 12 meses. El auditor realiza pruebas de penetración para examinar y evaluar cómo el proveedor de servicios maneja diversos riesgos de seguridad de datos. Del mismo modo, el informe de auditoría tipo II es mucho más revelador en comparación con el tipo I.

Para que las organizaciones cumplan con SOC 2 Tipo II, un auditor externo, típicamente una firma de CPA con licencia, revisará las siguientes políticas y prácticas de su empresa:

- Software: Revisar el software operativo y programas de sistemas.

- Infraestructura: los componentes de hardware y físicos de sistemas

- Procedimientos: procedimientos manuales y automáticos involucrados en las operaciones de un sistema.

- Personas: la relevancia de las personas asignadas a diferentes operaciones de un sistema.

Datos: la información que un sistema recopila, utiliza, almacena y divulga.

- Datos: la información que un sistema recolecta, utiliza, almacena y divulga.

Mejorar el cumplimiento de la seguridad de Active Directory y Azure AD

Prueba nuestra plataforma de forma gratuita, con acceso a todas las funciones. – Más de 200 plantillas de informes de AD disponibles. Personaliza fácilmente tus propios informes de AD.

Los Criterios de Servicios de Confianza (TSC)

Sin duda, los Criterios de Servicios de Confianza son el alcance o dominio que abarca tu auditoría SOC 2 audit covers. No todas las organizaciones necesitan cumplir con todos los criterios de TSC establecidos. No todos los TSC serán pertinentes para todos los tipos de organizaciones y su nicho específico.

Por ejemplo, si tu empresa no maneja pagos o transacciones en absoluto, no hay necesidad de cubrir los criterios de ‘Integridad del procesamiento’ en tu informe SOC 2 solo por hacerlo. Solo se debe cumplir con los criterios de ‘Seguridad’ y otros criterios de TSC relevantes se pueden agregar según las preocupaciones de riesgo de tus partes interesadas y clientes.

Los Cinco Principales Criterios de Servicios de Confianza son los siguientes:

1. Seguridad

El proveedor de servicios/organización debe adoptar medidas efectivas para proteger los sistemas informáticos y de datos contra el acceso no autorizado, tanto lógico como físico.

Además, estos sistemas deben estar seguros contra cualquier posible destrucción y divulgación no autorizada de datos sensibles que puedan afectar la capacidad de la empresa para alcanzar sus objetivos de negocio. Principalmente, no debe comprometer de ninguna manera la disponibilidad, privacidad, confidencialidad e integridad del procesamiento de los sistemas o los datos.

Los controles de seguridad SOC 2 más comunes para revisar son el acceso lógico restringido solo a personal autorizado, dentro de un entorno. Además, se analizan otros factores como:

- La autenticación de múltiples factores (MFA).

- Reglamentos de protección de sucursales.

- Firewalls.

2. Disponibilidad

Los sistemas están disponibles y en funcionamiento para su uso operativo según lo acordado. Concurrente a este criterio, las organizaciones deben documentar un PLA (Plan de Continuidad de Negocios) y un PLD (Plan de Recuperación en Caso de Desastre) y acciones. Normalmente, también implica probar la performance de los sistemas de respaldo y recuperación.

3. Confidencialidad

En consecuencia, los datos confidenciales, datos organizacionales y datos de clientes están seguros de acuerdo con el acuerdo de seguridad. Esto abarca las relaciones B2B y el intercambio de datos confidenciales de una empresa a otra.

4. Integridad en el procesamiento

Implica que el procesamiento de sistemas esté bien autorizado, preciso, válido, a tiempo y completo. Del mismo modo, esto se aplica a las organizaciones de servicio que procesan transacciones o pagos. El más mínimo error en el procesamiento o cálculos puede afectar directamente los procedimientos o las finanzas críticas de su cliente.

5. Privacidad

Las empresas que recopilan, utilizan, almacenan, retienen, divulgan y eliminan la “información personal” de los clientes para atender sus objetivos comerciales deben cumplir con los principios de privacidad del sector. Es evidente que CICA (Canadian Institute of Chartered Accountants) y AICPA (American Institute of Certified Public Accountants) establecen esos principios.

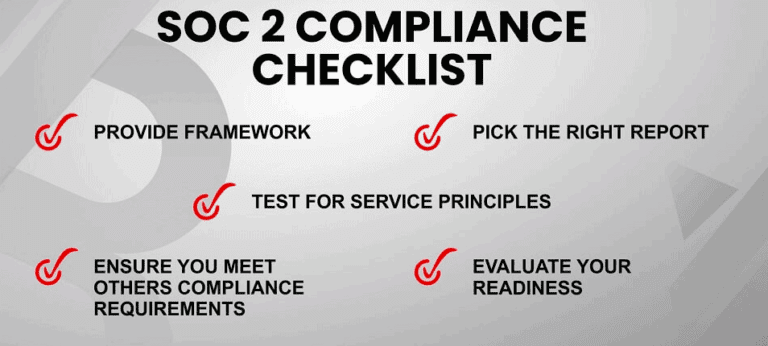

Lista de verificación de cumplimiento de SOC 2

Hasta ahora hemos entendido que la ‘seguridad’ es la piedra angular del cumplimiento de SOC 2y que todas las demás TSC dependen de este amplio paraguas.

Los principios de seguridad SOC 2 requieren que las organizaciones de servicio protejan sus datos de los clientes y activos evitando cualquier tipo de acceso no autorizado. La clave para esta prevención son los controles de acceso que mitigarán el uso indebido o la eliminación ilegal de datos, los ataques maliciosos, las brechas de datos, y así sucesivamente.

Aquí hay una lista de verificación simple de cumplimiento de SOC 2 que comprende todos los controles del sistema para cubrir los estándares de seguridad:

1. Controles de Acceso: restricciones físicas y lógicas impuestas a los datos y activos para evitar que personas no autorizadas los accedan.

2. Operaciones del Sistema: los controles para monitorear las operaciones en curso. Identificar y resolver cualquier vulnerabilidad dentro de los procesos comerciales.

3. Gestión de Cambios: procesos controlados para gestionar de forma segura cualquier cambio realizado en la infraestructura de TI, el sistema y los procesos y protegerlos de modificaciones no autorizadas.

4. Mitigación de riesgos: medidas de seguridad y plan de acción para ayudar a una organización a detectar riesgos; responder y mitigarlos, sin obstaculizar otros procesos comerciales.

De ninguna manera, los Criterios de Cumplimiento SOC 2 dictan a las organizaciones de servicio qué hacer y qué no hacer. Además, las empresas son libres de elegir sus controles relevantes para cubrir principios de seguridad específicos.

Requisitos de Auditoría SOC 2

El Proceso de Auditoría SOC 2 implica la preparación inicial y la ejecución final. Además, hay algunos de los requisitos clave del Procedimiento de Auditoría SOC 2:

Prepararse para la auditoría

Antes de contratar a una empresa de CPA para llevar a cabo una auditoría SOC 2 audit para su organización de servicio, asegúrese de realizar algunos pasos.

1. Definir el alcance y los objetivos de la auditoría

Asegúrese de identificar y abordar las preocupaciones y preguntas relacionadas con el riesgo de las organizaciones cliente. A su vez, esto lo ayudará a elegir e incluir controles relevantes en el alcance de la auditoría.

Si no estás seguro de qué TSCs elegir para tu servicio, puedes pedir ayuda al auditor. Con un alcance claro y un plan de auditoría, podrás trabajar en la documentación de políticas.

2. Documentar procedimientos y políticas

SOC 2 Tipo II es un procedimiento a largo plazo que puede llevar más de 3 o 6 meses. Por lo tanto, es necesario documentar con precisión y de manera exhaustiva las políticas de seguridad de la información basadas en los TSCs. De hecho, el auditor utilizará estas políticas para evaluar los controles de manera adecuada.

El proceso de documentación puede ser lento según los controles y principios elegidos. Asimismo, se debe aumentar el tamaño del equipo que trabaja en la documentación para acelerar todo el proceso.

3. Realizar una prueba de evaluación de preparación

Además, realiza una prueba de análisis de brechas (gap analysis) contra tus políticas documentadas para determinar cuán preparado está tu organización para la auditoría SOC 2.

Considera esta evaluación como un examen preliminar. Analizar y evaluar tus propias prácticas, marco y políticas te ayuda a identificar posibles riesgos de antemano.

Ejecución final de la auditoría SOC 2

Una vez finalizada la fase de preparación, la firma de CPA ejecutará la auditoría según la lista de verificación SOC 2:

- Revisar el alcance de la auditoría: La CPA discute el alcance de la auditoría contigo para mayor claridad y para asegurarse de que ambas partes estén en la misma página.

- Modelo de un plan de proyecto: El auditor CPA elabora un plan de acción y comunica el plazo proyectado para la finalización del plan.

- Pruebas de controles: Teniendo en cuenta el alcance de la auditoría, el auditor analiza en profundidad y prueba los controles seleccionados para verificar su eficiencia operativa óptima.

- Documentación de resultados: El auditor documenta la evaluación de sus controles y los resultados.

- Entrega final del informe de auditoría: El auditor CPA emite el informe de auditoría final que incluye su opinión para gestionar la seguridad de la información de la organización.

Buenas prácticas para la conformidad con SOC 2

La preparación para la auditoría SOC 2 debe involucrar un plan estratégico con medidas técnicas y administrativas robustas para simplificar el proceso completo. Las organizaciones bien preparadas probablemente enfrentarán menos desafíos y obtendrán la certificación SOC 2 más rápidamente.

A continuación se presentan las Buenas Prácticas a emplear al preparar la auditoría SOC 2:

1. Establecer políticas administrativas

SOPs (Procedimientos Operativos Estándar) y políticas administrativas actualizadas son dos elementos básicos sobre los cuales se establecen sus principios de seguridad.

Estas políticas deben alinearse bien con sus flujos de trabajo organizacionales, infraestructura, estructura laboral, tecnologías y actividades diarias. Lo importante es que sus equipos deben entender claramente estas políticas.

Sin embargo, políticas de seguridad determinan cómo aplicar controles de seguridad en su entorno de TI para mantener la privacidad y seguridad de los datos de los clientes. Estas políticas deben abarcar procedimientos de seguridad estándar para diferentes áreas, como:

- Recuperación ante Desastres (DR): Definir claramente, estándares de DR y copia de seguridad y explicar cómo los hace cumplir, gestiona y los pone a prueba.

- Acceso al sistema: Definir cómo autoriza, revoca o restringe el acceso a datos confidenciales.

- Respuesta a Incidentes: Determinar cómo detecta, reporta, analiza y resuelve incidentes de seguridad.

- Evaluación y Análisis de Riesgos: Definir cómo evalúa, gestiona y resuelve riesgos relacionados con la seguridad.

- Roles de seguridad: Defina cómo asigna roles y responsabilidades a las personas en función de su designación.

Asegúrese de revisar y actualizar estas políticas de manera oportuna, ya que los procesos organizativos cambian o evolucionan. El auditor verifica estas políticas en relación con sus controles de seguridad para evaluar su efectividad.

También lea Uso de la herramienta de monitoreo de Azure AD

2. Crear controles de seguridad técnicos

Con las políticas de seguridad en mente, asegúrese de que se establezcan controles de seguridad técnicos sólidos dentro de su infraestructura de TI. Estos controles de seguridad se crean en torno a diversas áreas, como:

- Cifrado.

- Cortafuegos y redes.

- Copias de seguridad.

- Alertas de anomalías.

- IDS (Sistemas de detección de intrusos).

- Auditoría detallada Registro.

3. Documentación

Reúna toda la información relevante, evidencia y materiales que ayuden a acelerar el proceso de auditoría SOC 2. Luego, recoja los siguientes documentos en un solo lugar:

- Políticas de seguridad administrativas.

- Acuerdos, atestados y certificaciones relacionados con la nube e infraestructura, que incluyen:

- Informe SOC 2.

2. Acuerdo de Asociados Comerciales (BAA).

3. Acuerdos de Nivel de Servicio (SLAs).

- Todos los documentos relacionados con proveedores de terceros, como contratos y acuerdos.

- Documentos relacionados con los controles de seguridad técnica.

También lea Obtener informes de contraseñas de Office 365

¿Por qué es necesaria la conformidad con SOC 2?

Las organizaciones de servicios que ofrecen servicios a organizaciones cliente, como PaaS y SaaS, deben cumplir con los estándares SOC 2.

¿Por qué? Porque, la auditoría SOC 2 y el informe actúan como una garantía para las partes interesadas, clientes y todas las demás entidades involucradas de que sus políticas y prácticas de control interno se ajustan estrictamente a las pautas de AICPA.

Del mismo modo, dicho informe independiente también confirma que una organización es segura para proteger los datos de los clientes.

¿Quién realiza la auditoría SOC 2?

AICPA regula la auditoría y el informe SOC 2, y estos procedimientos son realizados por un auditor de terceros de una firma de CPA autorizada. De esta manera, la organización de servicios recibirá la certificación oficial.

La firma de CPA debe tener una especialización en Seguridad de la Información y debe garantizar la objetividad al ser completamente independiente del proveedor de servicios en cuestión.

Estas firmas de CPA pueden emplear a un consultor externo que no sea CPA, pero que tenga experiencia en Seguridad de la Información, para ayudar en el proceso de auditoría. Sin embargo, el informe final report será publicado por el CPA solo.

Gracias por leer la Lista de Verificación de Cumplimiento SOC 2: Requisitos de Auditoría Explicados. Concluiremos.

Conclusión de la Lista de Verificación de Cumplimiento SOC2 Requisitos de Auditoría Explicados

Para concluir, SOC 2 es uno de los marcos frameworks más significativos para ayudar a las empresas de servicios a determinar los controles de seguridad de datos controls que utilizan para proteger los datos de los clientes.

A ‘passed’ SOC 2 audit report confirms that a service organization is abiding by best security practices when handling clients’ personal and sensitive data. When a CPA firm has a negative opinion on an audit report, it may provide a qualified or adverse opinion for correction.

Source:

https://infrasos.com/soc-2-compliance-checklist-audit-requirements-explained/