Los ataques relacionados con la identidad suelen ocurrir con frecuencia y pueden resultar en cuentas de usuario comprometidas. Algunos ejemplos de estos ataques de identidad son el phishing y el ataque de pulverización de contraseñas. Los atacantes están volviéndose más creativos e inteligentes. Un único usuario que no esté suficientemente informado sobre los peligros de amenazas como el phishing bien podría ser el punto de entrada para estas actividades maliciosas. Por eso, de qué se trata la MFA de Office 365.

Afortunadamente, hay más de una capa de seguridad disponible para proteger las identidades de los usuarios de Office 365; la Autenticación Multifactor MFA. La MFA, como su nombre indica, emplea múltiples capas de autenticación. Típicamente, estas son:

- Algo que sabes (contraseña, PIN)

- Algo que tienes (llave de seguridad, generador de tokens)

- Algo que eres (biometría; cara, huella digital)

Piensa en la MFA como la vitamina que tomas. No te gusta y a veces es molesta. Pero, son lo que te ayuda a protegerte de las cosas desagradables. El punto es que prevenir el robo de credenciales es mejor que reaccionar después de que ya haya ocurrido.

En este artículo, aprenderás sobre el control de acceso a los servicios en Microsoft Office 365 mediante el uso de MFA y políticas condicionales.

Nota: El nombre Office 365 ha sido reemplazado por el término Microsoft 365. Puede notar que en este artículo se pueden utilizar indistintamente los nombres Microsoft 365 y Office 365.

Prerrequisitos

En este artículo, se asume que tiene algún conocimiento práctico de Office 365 y Azure Active Directory. Para seguir los ejemplos, debería tener acceso de administrador a un inquilino de Office 365, preferiblemente a un inquilino de prueba. Se desaconseja encarecidamente utilizar su inquilino de producción de Office 365.

Uso de Configuraciones de Seguridad Predeterminadas para Imponer la Autenticación Multifactorial

Una forma de configurar la autenticación multifactorial para Office 365 es activar las configuraciones predeterminadas de seguridad en Azure Active Directory. Activar las configuraciones predeterminadas de seguridad implica activar un conjunto predeterminado de configuraciones de seguridad preconfiguradas en su inquilino de Office 365.

Estas configuraciones de seguridad incluyen:

- Autenticación multifactorial obligatoria para administradores. Las cuentas de administradores de Office 365 están protegidas mediante MFA como un método más fuerte de verificación de identidad.

- Autenticación multifactorial obligatoria para todos los usuarios. Se requiere que todos los usuarios configuren MFA en Office 365.

- Bloqueo de la autenticación heredada. Las aplicaciones de cliente que no utilizan autenticación moderna o aquellas que utilizan protocolos más antiguos como IMAP o POP3 se bloquearán en cualquier intento de autenticación.

- Protegiendo acciones privilegiadas. Esto se aplica al acceder a Azure Resource Manager para gestionar su inquilino. Se requerirá que cualquier persona que acceda a Azure Resource Manager proporcione un método de autenticación adicional.

Nota: Si su inquilino de Microsoft 365 se creó a partir del 22 de octubre de 2019, es posible que la configuración predeterminada de seguridad esté habilitada en su inquilino.

Algunas cosas a considerar antes de habilitar las configuraciones de seguridad predeterminadas

Si ha leído los cuatro puntos anteriores, debería darse cuenta de que aunque activar las configuraciones de seguridad predeterminadas ofrece excelentes beneficios, se debe considerar el impacto potencial. Una planificación cuidadosa para asegurarse de que no se interrumpa el acceso a Office 365.

Una de las situaciones que debe considerar antes de habilitar las configuraciones de seguridad predeterminadas es cuando tiene scripts de PowerShell que se utilizan para la automatización. Una vez que habilita las configuraciones de seguridad predeterminadas, esos scripts pueden dejar de funcionar.

Otro impacto potencial es si la autenticación moderna no está habilitada en Exchange Online. Los clientes de Outlook no podrán autenticarse mediante MFA. Esta situación causará bucles de inicio de sesión y evitará que los usuarios accedan a sus buzones de correo.

Nota: El uso de configuraciones de seguridad predeterminadas no proporciona un control detallado sobre la configuración de seguridad aplicada a toda la organización. Es una configuración de tipo todo o nada.

Habilitar las configuraciones de seguridad predeterminadas en Azure Active Directory

Descargo de responsabilidad: Este artículo no tiene la intención de decirte si debes habilitar los valores predeterminados de seguridad en tu inquilino de Office 365. Este artículo solo cubre el “cómo”. La decisión de habilitar los valores predeterminados de seguridad es tu responsabilidad.

El acto de habilitar los valores predeterminados de seguridad es tan simple como alternar un solo interruptor. De hecho, el proceso literalmente implica cambiar solo un interruptor.

Cuando hayas considerado todo y se haya hecho una planificación cuidadosa, sigue estos pasos para activar los valores predeterminados de seguridad y habilitar MFA en Office 365.

- Primero, inicia sesión en el Centro de administración de Azure Active Directory.

- Luego, ve a Azure Active Directory -> Propiedades.

- A continuación, desplázate hasta la parte inferior de la página de Propiedades y haz clic en el enlace Gestionar valores predeterminados de seguridad.

- Por último, haz clic en Sí bajo el desplegable Habilitar valores predeterminados de seguridad, y luego clic en Guardar.

Puedes consultar la demostración a continuación. Como puedes ver, al final, deberías recibir una confirmación en la parte superior derecha de la página de que la política predeterminada se guardó.

Probando la Experiencia de Configuración de MFA en Office 365

¿Qué sucede después de habilitar MFA? ¿Los usuarios quedan automáticamente bloqueados, o tendrán la opción de continuar sin MFA dentro de un tiempo determinado? Eso es lo que descubrirás en esta sección.

Así como en cualquier cambio de configuración, cualquier administrador que se precie tomaría el paso adicional para confirmar que las configuraciones que han establecido realmente funcionan.

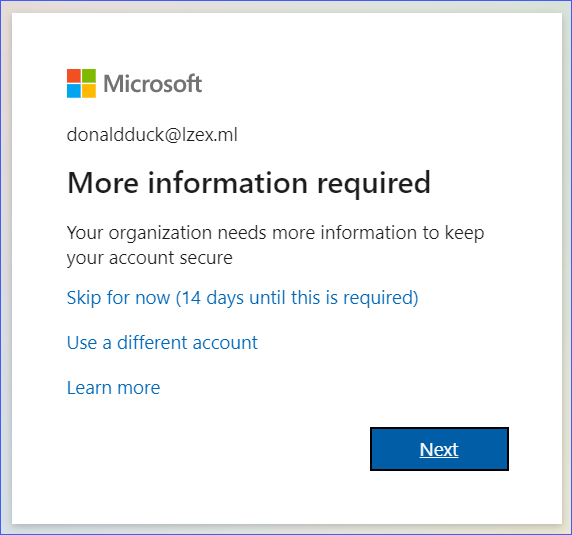

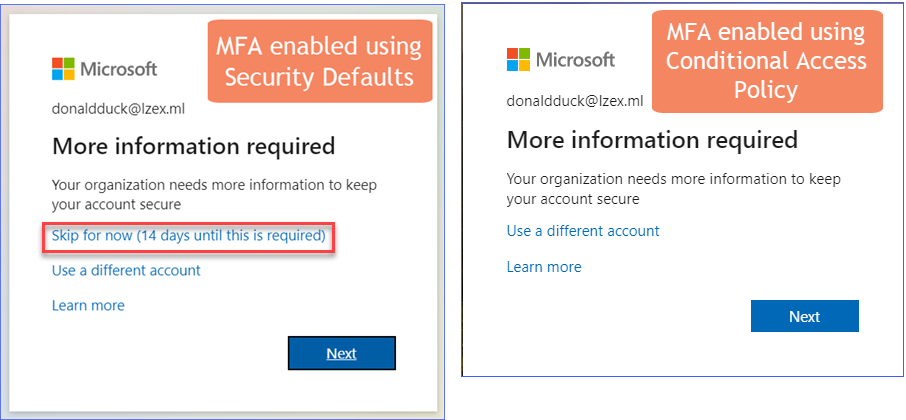

Los usuarios no notarán de inmediato que la autenticación multifactor (MFA) se ha habilitado, especialmente si ya han iniciado sesión en Office 365. Pero la próxima vez que se les solicite a los usuarios que inicien sesión en Microsoft 365, verán un mensaje adicional de inicio de sesión como el que se muestra a continuación.

Como se puede ver en la imagen anterior, al usuario se le ofrecen algunas opciones. La opción Omitir por ahora significa que el usuario puede iniciar sesión sin necesidad de MFA hasta que haya transcurrido el período de gracia. Sin embargo, si el usuario hace clic en el botón Siguiente, comenzará el proceso de configuración de su cuenta para MFA.

Supongamos que el usuario hizo clic en el botón Siguiente. Por lo general, también hay una opción para especificar un número de teléfono donde el usuario puede recibir el código de autenticación como mensaje de texto. Pero, en la demostración a continuación, el usuario optó por configurar la aplicación autenticadora de Microsoft.

Desde este punto en adelante, cada vez que un usuario inicie sesión en Office 365, deberá realizar otro paso para aprobar o proporcionar un código para pasar la autenticación.

Nota: Para aplicaciones y protocolos más antiguos que no admiten el uso de autenticación moderna y MFA, se pueden usar contraseñas de aplicaciones en su lugar. Para obtener más información, visite Crear una contraseña de aplicación para Microsoft 365

Uso de políticas de acceso condicional para hacer cumplir la autenticación multifactor.

Implementar políticas condicionales permite tener un mayor control sobre las configuraciones de seguridad, en lugar de habilitar los valores predeterminados de seguridad donde los cambios se aplican uniformemente en todo el inquilino. Sin embargo, las políticas de acceso condicional requieren una licencia de Azure AD Premium (P1).

Algunos ejemplos de control detallado que se pueden lograr con políticas condicionales son:

- Elegir qué recursos de Office 365 requerirán autenticación multifactor (MFA).

- Permitir el acceso a recursos solo cuando la procedencia es desde una ubicación confiable.

- Especificar aplicaciones aprobadas para acceder a recursos de Office 365 como Exchange Online y SharePoint Online.

La lista anterior abarca solo algunos de los escenarios en los que pueden aplicarse políticas de acceso condicional. En las siguientes secciones, habrá ejemplos que mostrarán cómo crear políticas condicionales y probarlas.

Nota: El uso de políticas de acceso condicional requiere que los valores predeterminados de seguridad estén deshabilitados. Esto significa que también se desactivará la MFA en Office 365 hasta que haya activado sus nuevas políticas condicionales.

Crear una política de acceso condicional en Office 365 para habilitar la MFA

Hay momentos en los que su organización puede decidir que solo un servicio específico debe estar protegido con MFA. En este ejemplo, aprenderá cómo crear una política de acceso condicional de muestra para requerir MFA solo al acceder a Exchange Online.

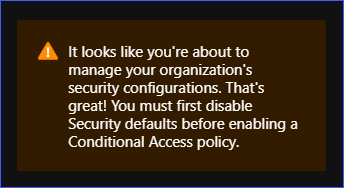

Las políticas de acceso condicional solo se pueden crear en modo de solo informe si los valores predeterminados de seguridad están habilitados en su inquilino. Debe deshabilitar primero los valores predeterminados de seguridad antes de activar las políticas de acceso condicional. De lo contrario, se encontrará con un mensaje similar al que se muestra a continuación.

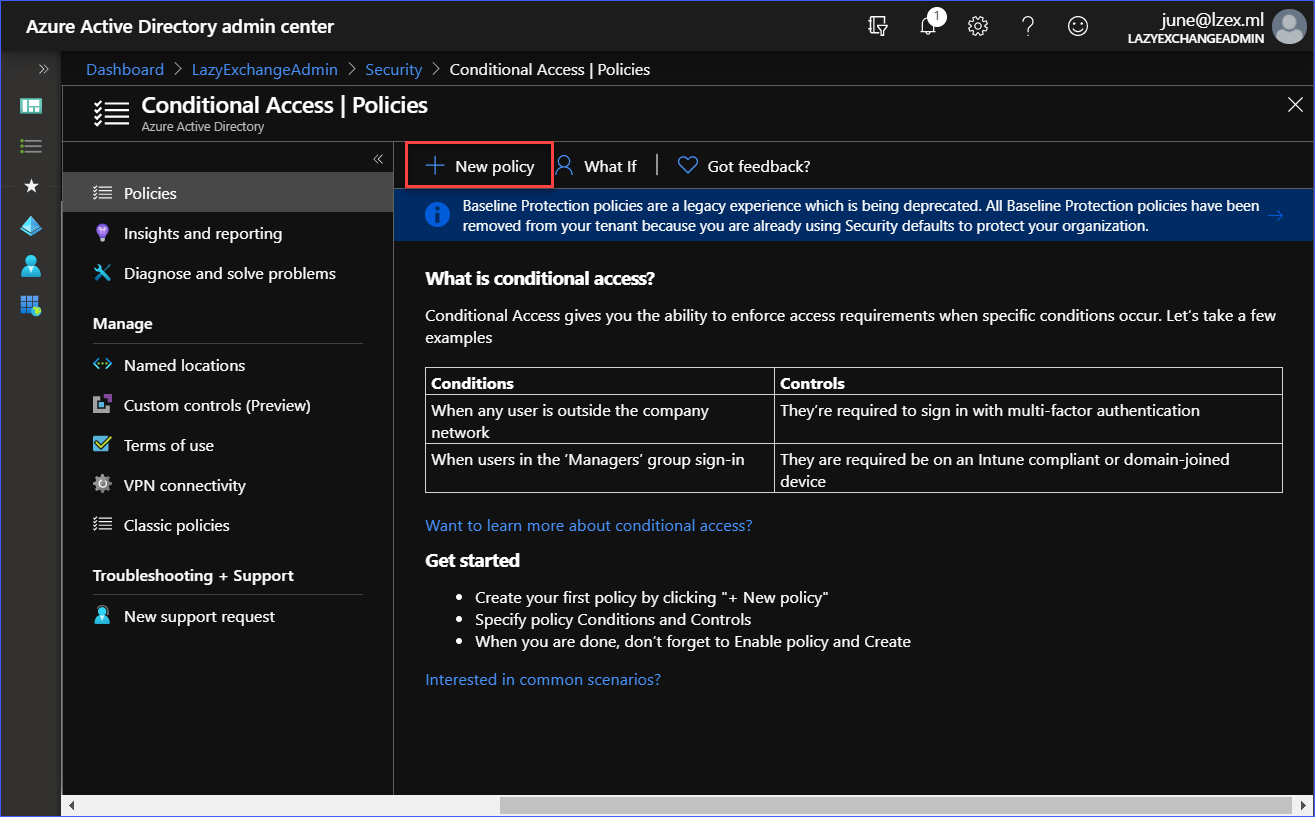

Para crear una nueva política de acceso condicional, inicie sesión en el centro de administración de Azure Active Directory. Luego, vaya a Azure Active Directory -> Seguridad. Verá la página de Acceso condicional | Políticas como se muestra a continuación. Haga clic en el botón Nueva política para comenzar a crear una nueva política.

A continuación, cree la política con la siguiente configuración:

- Nombre: Requerir MFA para Exchange Online

- Asignaciones: Todos los usuarios (sin exclusiones)

- Aplicación en la nube o acciones: Office 365 Exchange Online

- Controles de acceso: Requerir autenticación multifactor

- Habilitar política: Activada

Puede consultar la demostración a continuación para crear la nueva política.

Como puede ver en la demostración anterior, se creó la política condicional con el nombre Requerir MFA para Exchange Online y se activó. Según la configuración de la política, esta se aplica a todos los usuarios al iniciar sesión en Exchange Online, luego se requerirá MFA.

Prueba de la aplicación de la política de acceso condicional MFA

Cuando la autenticación multifactor está habilitada mediante una política de acceso condicional, se obligará a los usuarios a registrarse y configurar sus credenciales de MFA.

A diferencia de cuando MFA estaba habilitada desde los valores predeterminados de seguridad, no hay opción para omitir el registro de MFA al usar políticas de acceso condicional.

La siguiente demostración muestra que iniciar sesión en Exchange Online requerirá que el usuario apruebe la solicitud de inicio de sesión utilizando la aplicación Microsoft Authenticator.

En cambio, iniciar sesión en el sitio de SharePoint Online no requiere autenticación multifactor (MFA), como se muestra en la demostración a continuación.

Este es solo un ejemplo de cómo utilizar políticas de acceso condicional para controlar el acceso a Office 365 y habilitar MFA. Aquí hay otras cosas que puede intentar en este momento:

- Incluya SharePoint Online como objetivo de la política condicional para forzar MFA.

- Exija MFA al acceder a Exchange Online, pero solo si la fuente es desde el navegador (OWA). Si el acceso proviene del Cliente de Escritorio de Outlook, debe excluirse de MFA.

- Cree una política para permitir solo el acceso móvil a Exchange Online y SharePoint Online utilizando las aplicaciones móviles aprobadas de Office 365 (por ejemplo, Outlook para IOS/Android)

Restablecimiento de Registro de Autenticación Multifactor

Microsoft ha publicado extensos documentos sobre la solución de problemas relacionados con MFA. Puede ver esos artículos desde estos enlaces:

- Problemas comunes con la verificación en dos pasos y su cuenta de trabajo o escolar

- Solución de problemas de problemas de Autenticación Multifactor de Azure

Aparte de los mencionados anteriormente, habrá ocasiones en las que se deba restablecer el registro de MFA de un usuario. Algunas situaciones en las que se necesitaría restablecer el MFA son cuando el usuario ha cambiado de teléfono móvil o ha cambiado de número de teléfono.

Y si los usuarios no pueden iniciar sesión porque no cumplen con los requisitos de inicio de sesión de MFA, los administradores pueden restablecer el registro de MFA para los usuarios. Luego, se les pedirá a los usuarios que se registren nuevamente con MFA en su próximo intento de inicio de sesión.

Hay varias formas de restablecer el registro de MFA de un usuario.

Restablecimiento del registro de MFA desde el Centro de administración de Microsoft 365

Para restablecer el registro de MFA de un usuario, inicie sesión en el Centro de administración de Microsoft 365. Luego, vaya a Usuarios -> Usuarios activos y haga clic en el botón Autenticación multifactor.

Se le llevará a la página de autenticación multifactor. A continuación, seleccione el nombre del usuario de la lista y haga clic en el enlace Administrar configuración de usuario. Marque la casilla Requerir que los usuarios seleccionados vuelvan a proporcionar métodos de contacto, luego haga clic en Guardar. Vea la demostración a continuación.

Restablecimiento del registro de MFA desde el Centro de administración de Azure Active Directory

También se puede borrar el registro de MFA desde el Centro de administración de Azure Active Directory.

Para restablecer el registro de MFA utilizando este método, ve a Active Directory —> Usuarios. Luego, haz clic en el usuario de la lista. Una vez en la página de propiedades del usuario, desplázate hacia abajo hasta que veas el enlace que dice Métodos de autenticación y haz clic en él. Por último, haz clic en el botón Requerir volver a registrar MFA.

Consulta la demostración a continuación sobre cómo restablecer el registro de MFA.

Restablecimiento del registro de MFA utilizando PowerShell de Office 365

Este método requiere conectarse a PowerShell de Office 365. Cuando tu sesión de PowerShell ya esté establecida, copia el código a continuación y pégalo en tu consola de PowerShell para ejecutarlo.

Asegúrate de cambiar primero el valor de la variable $upn al nombre principal de usuario correcto del usuario. Puedes consultar los comentarios sobre cada comando para saber más sobre lo que hace cada línea de comando.

Si el código anterior se ejecutó correctamente, entonces no debería haber ninguna salida en la pantalla. La salida se vería similar a la demostración a continuación.

Conclusión

En este artículo, has aprendido que hay más de una forma de habilitar la autenticación multifactor para tus usuarios de Microsoft 365. Estas dos opciones – los valores predeterminados de seguridad y la política de acceso condicional – utilizan los métodos de MFA ya incluidos en Office 365 y Azure AD.

También has aprendido la diferencia en la experiencia del usuario de MFA, dependiendo de cómo se habilitó MFA. Con los valores predeterminados de seguridad, MFA está habilitado en todo el inquilino sin oportunidades de personalización.

Aplicar MFA a través de políticas de acceso condicional te ofrece múltiples opciones de configuración sobre cómo controlar el acceso a los servicios de Office 365. Sin embargo, esta opción requiere una licencia Premium de Azure AD, que no siempre es una opción para todas las organizaciones.

Además, has aprendido algunas formas diferentes de restablecer el registro de MFA de los usuarios. Estas formas de restablecer MFA incluyen el centro de administración de Microsoft 365, el centro de administración de Azure Active Directory y PowerShell de Office 365.

I hope that the knowledge you gained in this article helps you become aware of how MFA can help your organization protect users from identity-related attacks. The next time you have questions or concerns about MFA, maybe you don’t have to go straight to Office support agents right away for help and try things out on your own.

Lectura adicional

- ¿Qué es el Phishing?

- ¿Qué es el Rociado de Contraseñas?

- Acceso Condicional de Azure Active Directory

- Seguridad predeterminada de Azure Active Directory

- ¿Qué son las Seguridad predeterminada de Azure AD y deberías usarlas?

- Cómo: Requerir aplicaciones de cliente aprobadas para el acceso a aplicaciones en la nube con Acceso condicionalCrear una contraseña de aplicación para Microsoft 365