Lista de verificación de cumplimiento de ISO 27001 – Requisitos de auditoría. Ante los perjudiciales ataques cibernéticos, las empresas deben implementar soluciones más robustas. Una de las formas en que las organizaciones se protegen de los ataques es a través del cumplimiento de la ciberseguridad. Idealmente, el cumplimiento de la ciberseguridad es un enfoque de gestión de riesgos que allana el camino para la protección de datos e información.

Existen varios estándares de cumplimiento de ciberseguridad para ayudar a las organizaciones a proteger los sistemas de TI cruciales. Por lo tanto, la ISO 27001 fue desarrollada por la Organización Internacional de Normalización (ISO) y la Comisión Electrotécnica Internacional (IEC) para ayudar a las empresas a asegurar datos sensibles e información personal de los clientes. A continuación, este artículo discute qué es la ISO 27001 y los diversos requisitos de cumplimiento y auditoría.

¿Empezamos el artículo Lista de Verificación de Cumplimiento de ISO 27001 – Requisitos de Auditoría? ¡Sigue leyendo!

¿Qué es el cumplimiento de ISO 27001?

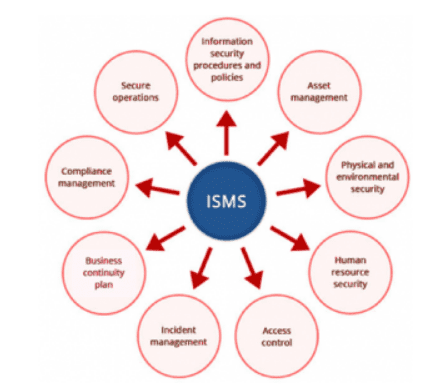

ISO 27001 es un estándar internacional de ciberseguridad diseñado para ayudar a las organizaciones a proteger sus sistemas de información. Además, ayuda a las organizaciones a implementar sistemas de gestión de seguridad de la información (SGSI) efectivos para proteger la información. Básicamente, establece los requisitos para un SGSI de tal manera que una organización pueda implementarlo fácilmente y estar completamente segura de mantener la información segura.

En segundo lugar, la ISO 27001 especifica los requisitos para establecer, implementar, mantener e impulsar un SMIS dentro del contexto de la organización. Alcanzar la conformidad con la ISO 27001 te coloca en una excelente posición si deseas asegurar a los clientes y socios comerciales la seguridad de sus datos sensibles. Esto, a su vez, te da una ventaja competitiva y una mayor reputación.

Requisitos de conformidad para la ISO 27001

Fuente de la imagen: Imperva

Para lograr la conformidad con la ISO 27001, debes implementar controles robustos de seguridad de la información. Sin embargo, es un proceso largo, continuo y que requiere tiempo. Aquí tienes una lista de verificación de la ISO 27001 para ayudar a tu organización a lograr la conformidad:

1. Designar un equipo de la ISO 27001

El primer paso para alcanzar el cumplimiento de ISO 27001 es formar un equipo para supervisar la implementación del SGSIS. Además, los miembros del equipo deben tener conocimientos y experiencia en seguridad de la información. Además, su equipo debe tener un líder para impulsar el proyecto.

Aún más, el equipo de seguridad crea un plan detallando todos los procesos de implementación del SGSIS, incluidos los objetivos, costos, plazos, etc. De hecho, este documento es útil al evaluar el progreso y ayuda al equipo a mantenerse en el camino.

2. Construye tu SGSIS

Fuente de imagen: Anitech

Después de nombrar a un equipo de seguridad, el siguiente paso hacia el cumplimiento de ISO 27001 es construir un SGSIS interno. Del mismo modo, el SGSIS debe ser integral y definir el enfoque general de la organización. Sin embargo, debe establecer las expectativas para la dirección, el personal y los socios en lo que respecta al manejo de datos sensibles e infraestructuras de TI.

Esencialmente, el SIMS debe ser adaptado a su organización. Debe alinearse con el proceso de negocio de su empresa y la naturaleza de los riesgos de seguridad que enfrenta. Además, el SIMS debe abarcar los procesos internos de la organización, así como la contribución de cada empleado en la implementación del SIMS.

3. Definir la metodología de evaluación de riesgos

La evaluación de riesgos es crucial cuando se quiere lograr la certificación ISO 27001. Por esta razón, la organización debe adoptar un enfoque sistemático para comprender las posibles amenazas de seguridad, la probabilidad de que ocurran y cualquier impacto potencial. Dado esto, la evaluación de riesgos comienza con la elaboración de los activos de negocios involucrados en el manejo de información. El siguiente paso es identificar todos los activos y documentarlos de acuerdo con la prioridad.

4. Realizar una evaluación de riesgos

Después, realice una evaluación de vulnerabilidades para identificar cualquier debilidad que pueda llevar a un acceso no autorizado a datos sensibles. Una evaluación de seguridad en profundidad es esencial para determinar la probabilidad de un ataque cibernético.

Para realizar una evaluación de riesgos integral, debe combinar varias estrategias. Estas incluyen pruebas de penetración, ataques socialmente ingenierados, pruebas manuales, hacking ético, etc. Estas herramientas brindan una amplia visión de su postura de seguridad y los riesgos de su organización. Finalmente, documente el proceso de evaluación de riesgos y los resultados.

5. Completar un Documento de Aplicación Específica (SOA)

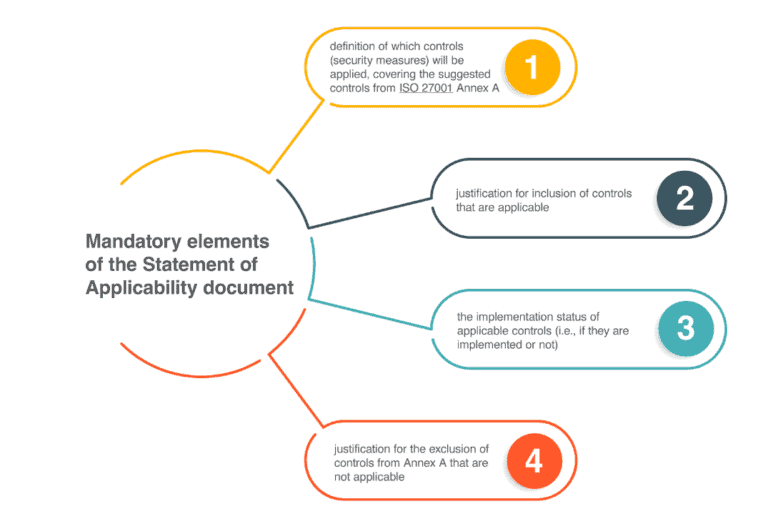

Fuente de la imagen: Advisera

La Declaración de Aplicación (SoA) detalla el alcance de la seguridad del sistema de su organización. La SoA menciona todos los controles de seguridad aplicables a su organización. Idealmente, ISO 27001 tiene un conjunto de controles conocido como Anexo A, que contiene 114 controles posibles. Debe seleccionar los controles que aborden el riesgo identificado en su evaluación. Además, también debe indicar los controles que aplica.

6. Decidir cómo medir la efectividad del SIMS

Después de la evaluación de riesgos y la llenado de la SoA, debe seguir con una base para evaluar los controles implementados. En particular, este enfoque ayuda a identificar cualquier área faltante en su SIMS. Este paso implica establecer un umbral de todos los procesos, políticas y umbrales que determinan la efectividad del SIMS.

7. Implementar políticas y controles de SIMS

Debes implementar todas las políticas y controles de seguridad relevantes para tu organización. Basándote en el análisis de riesgos informe, debes crear políticas de seguridad integrales que dicten el enfoque de seguridad de la organización.

Tu documento de política de seguridad debe describir cómo proteger los activos comerciales, cómo actuar en caso de un ataque cibernético, capacitación de empleados, monitoreo, etc. En cualquier caso, también debes implementar procesos de control, como identificación y administración de acceso, acceso con privilegios mínimos, acceso basado en roles, etc. Estos controles garantizan que solo los usuarios autorizados puedan acceder a la información.

8. Implementar programas de capacitación y sensibilización

Una vez que hayas establecido el SGIS, debes capacitar a tus empleados sobre el nuevo enfoque de seguridad. La ISO 27001 requiere que las organizaciones capaciten a los empleados para que sean conscientes de los riesgos de seguridad y cómo mitigarlos. Idealmente, deberías usar ingeniería social y campañas de phishing para explotar cualquier debilidad en la concienciación sobre la seguridad. Una vez que hayas descubierto debilidades, puedes crear un enfoque personalizado de capacitación en seguridad que aborde los problemas en cuestión.

9. Reunir los documentos y registros requeridos

Para cumplir con la ISO 27001, debes documentar adecuadamente cada procedimiento de seguridad. Proporciona pruebas de procedimientos y prepara los documentos requeridos durante auditoría.

10. Realizar una auditoría interna

Una auditoría interna de su SIMS ayuda a identificar áreas que necesitan mejoras y brinda una visión de la relevancia de su SIMS. Elija un auditor acreditado ISO 27001 para realizar una auditoría y una revisión documental integral. Posteriormente, implemente el consejo de la auditoría y aborde todas las no conformidades identificadas por el auditor.

La auditoría interna no debería involucrar a las personas responsables de implementar el SIMS. Esto abre el camino para una auditoría integral e imparcial que destaca las fortalezas y debilidades del SIMS.

11. Monitorear el SIMS

ISO 27001 exige a las organizaciones que supervisen sus sistemas y procedimientos de seguridad. Es significativo que la supervisión le permita detectar cualquier nueva vulnerabilidad en tiempo real. Además, le permite verificar si sus controles de seguridad logran los objetivos requeridos. Debe implementar una solución de supervisión que monitoree su SIMS de manera continua y recoja registros de usuarios para auditorías. Una solución de supervisión en tiempo real le brinda visibilidad de todas actividades en su sistema. En caso de anomalías, envía alertas de manera inmediata, lo que le permite remediarlas de inmediato.

12. Realizar Auditorías y Evaluaciones Subsecuentes

ISO 27001 requiere que las organizaciones realicen auditorías y evaluaciones de seguridad subsecuentes. Debe realizar revisiones de gestión trimestrales o anualmente. Las evaluaciones de riesgos anuales son obligatorias si desea mantener el cumplimiento.

13. Realizar una Auditoría de Certificación

El último paso hacia la conformidad con ISO 27001 es una auditoría de certificación. Necesita contratar a un auditor externo para realizar una segunda auditoría después de la primera auditoría interna. La auditoría de certificación es más exhaustiva y es realizada por un organismo acreditado que es miembro del Foro Internacional de Acreditación (IAF). La certificación ISO 27001 dura tres años. Durante ese período, su organización debe realizar auditorías anuales.

Lo siguiente son los requisitos de auditoría. Por favor, siga leyendo la Lista de verificación de conformidad con ISO 27001 – Requisitos de auditoría.

Mejore su cumplimiento de seguridad de Active Directory y Azure AD

Pruebenos de gratis, Acceso a todas las características. – Más de 200 plantillas de informes de AD disponibles. Personalice fácilmente sus propios informes de AD.

Requisitos de auditoría ISO 27001

Fuente de la imagen: Alcumus

Significativamente, las auditorías ISO 27001 son necesarias para asegurar que el SGSI cumple con los criterios establecidos. Involucran a auditores competentes que revisan si el SGSI y sus elementos cumplen con los requisitos del estándar. Además, se verifica si los controles y políticas son prácticos y eficientes y pueden ayudar a mantener la postura de seguridad de la organización.

Existen dos tipos de auditorías ISO 27001:

Auditoría Interna

Una auditoría interna es realizada por la organización utilizando sus propios recursos. Puede utilizar sus propios auditores internos o contratar a un tercero. La auditoría interna implica revisar las políticas y procedimientos y probar si se siguen de manera consistente. Además, implica verificar si los hallazgos de la revisión documental cumplen con los requisitos de la ISO 27001.

Auditoría Externa

Una auditoría externa también se conoce como auditoría de certificación. Es realizada por un auditor externo y acreditado que revisa los procedimientos, documentación y controles de su organización en busca de cumplimiento. Una vez que el auditor externo está satisfecho con el diseño del SGSI, recomienda a su organización para la certificación. El organismo certificador realiza auditorías periódicas antes de la recertificación.

Para mantenerse en cumplimiento, la organización debe cumplir con los siguientes requisitos de auditoría:

- Revisión efectiva de la dirección.

- Documentación actualizada.

- Informe de auditoría interna.

- Análisis del informe de auditoría.

Idealmente, la auditoría ISO 27001 es un proceso continuo que requiere un enfoque organizacional. Debe realizar una auditoría interna una vez cada tres años para mantener la conformidad.

Gracias por leer la Lista de verificación de cumplimiento de ISO 27001 – Requisitos de auditoría. Concluiremos.

Lista de verificación de cumplimiento de ISO 27001 – Conclusiones de los requisitos de auditoría

Aunque ISO 27001 no es obligatorio por ley, brinda muchos beneficios a las organizaciones. Ayuda a proteger la información crítica y aumenta la credibilidad de una empresa. Esta certificación es una excelente manera de mostrar la confiabilidad de su empresa a los clientes y socios. Por lo tanto, es crucial que trabaje con un organismo acreditado para ayudarlo a lograr el cumplimiento de ISO 27001.

¡Lee nuestro blog para obtener más consejos de ciberseguridad como estos!

Source:

https://infrasos.com/iso-27001-compliance-checklist-audit-requirements/