Cómo supervisar y auditar su servidor Windows para eventos de seguridad. En el escenario dinámico de la infraestructura de TI, proteger la integridad y la seguridad de nuestro entorno de servidor Windows es fundamental. La supervisión y auditoría efectivas no son solo medidas proactivas. Son los guardianes vigilantes que garantizan la resistencia de nuestro sistema frente a amenazas potenciales y acceso no autorizado. Este artículo explora los elementos esenciales de la supervisión y auditoría en el servidor Windows, ofreciendo información valiosa sobre las herramientas y prácticas necesarias para reconocer y abordar eventos de seguridad. Al hacerlo, fortalece las defensas digitales de nuestro entorno de servidor.

Cómo supervisar y auditar su servidor Windows para eventos de seguridad

Cada sistema en la red de una organización genera archivos de registro de algún tipo. Gestionar y monitorear estos datos de registro es crucial para detectar problemas que ocurran dentro de la red. Los registros sirven como una fuente preliminar de evidencia forense en caso de un percance. Además de esto, el monitoreo de los registros también ayuda a cumplir con los requisitos de cumplimiento. Active Directory (AD), la plataforma de gestión de identidad y acceso de la mayoría de las empresas, debe ser monitoreada regularmente. Los eventos que ocurren en un entorno de AD (plataforma Windows) se clasifican y registran en tres categorías principales:

- Registros de aplicación.

- Registros del sistema.

- Registros de seguridad.

Los registros de seguridad incluyen detalles sobre eventos como inicios de sesión de cuentas de usuario y cierres de sesión, modificaciones a grupos privilegiados, creación, eliminación o modificación de tareas programadas, etc. Estos registros son una de las primeras pruebas forenses que inspeccionamos en caso de un percance para hacer una línea de tiempo y rastrear el camino del ataque. Monitorear consistentemente los eventos de seguridad y analizar los registros ayuda a los administradores de red a obtener información sobre ataques potenciales que amenazan la infraestructura informática de la organización y mejorar la postura de seguridad.

Diferentes Tipos de Registros de Eventos de Seguridad

En seguridad digital, entender las sutilezas de varios registros de eventos es fundamental. Este segmento profundiza en las categorías, desde la autenticación hasta los registros de auditoría, esenciales para monitorear y salvaguardar la integridad del sistema. Explora cómo cada tipo de registro contribuye a una visión integral del panorama de seguridad y refuerza tu estrategia de ciberseguridad. Para este artículo, nos estamos enfocando más en los Registros de Seguridad. Los siguientes eventos son algunos de los eventos de seguridad esenciales que comenzamos a monitorear en nuestro entorno:

Eventos de Inicio de Sesión de Usuario

Monitorear los eventos de inicio de sesión de usuario es esencial para determinar qué usuarios estaban activos en cualquier momento dado. En caso de una brecha, identificar usuarios específicos que acceden a recursos de red es un buen lugar para comenzar una investigación. A continuación, se muestran algunos de los identificadores de registro de eventos de Windows relacionados con eventos de inicio de sesión de usuario:

-

- Fallas de inicio de sesión – ID de evento 4771

- Inicios de sesión exitosos – ID de evento 4624

- Fallas causadas por contraseñas incorrectas – ID de evento 4625

Cambios en atributos de usuario

Es fundamental vigilar los cambios realizados en los atributos de usuario. Los cambios no autorizados en las propiedades de usuario podrían ser un preludio a la comprometida de la cuenta o ataques internos. A continuación se presentan algunos de los IDs de eventos asociados con eventos de cambios críticos:

-

- Usuario cambió la contraseña – ID de evento 4723

- La cuenta de usuario fue cambiada – ID de evento 4738

Eventos de Bloqueo de Cuenta

Resolver problemas de bloqueo de cuentas de empleados es una de las tareas cotidianas que realizan los administradores de TI. Auditar eventos de bloqueo de cuenta ayuda a identificar la causa de los bloqueos y facilita la resolución rápida del problema. A continuación se presentan algunos de los IDs de eventos asociados con eventos de bloqueo de cuenta:

-

- Cuenta de Usuario Bloqueada – ID de evento 4740

- Cuenta de Usuario Desbloqueada – ID de evento 4767

Eventos de gestión de grupo

Seguir los cambios de membresía de grupo de Active Directory es crucial para identificar el acceso no autorizado a recursos y escaladas de privilegios. Los cambios maliciosos realizados en grupos interrumpen el funcionamiento de una organización, ya que los usuarios podrían perder acceso a los recursos que necesitan para trabajar eficientemente. A continuación se muestran algunos de los ID de eventos asociados con eventos críticos de cambio de grupo:

-

- Usuario agregado a un grupo privilegiado – ID de evento 4728, 4732, 4756

- Miembro agregado a un grupo estándar – ID de evento 4728, 4732, 4756, 4761, 4746, 4751

- Miembro eliminado del grupo – ID de evento 4729, 4733, 4757, 4762, 4747, 4752

Cambios en el objeto de directiva de grupo

El objeto de directiva de grupo (GPO) proporciona una plataforma integrada para configurar y administrar la configuración de usuario, aplicaciones y sistemas operativos en un entorno de Active Directory. Es esencial vigilar de cerca los cambios críticos de políticas, como el bloqueo de cuentas y los cambios de políticas de contraseñas, para detectar y responder instantáneamente a actividades maliciosas. A continuación se muestran algunos de los ID de eventos asociados con cambios críticos en GPO:

-

- Cambios en la directiva de grupo – ID de evento 5136

- Creación de GPO – ID de evento 5137

- Eliminación de GPO – ID de evento 5141

Actividades de usuario privilegiado

El monitoreo de las actividades de usuarios privilegiados puede permitir a una organización proteger activos críticos, detectar actividades anómalas y mitigar amenazas internas y externas. A continuación se muestran algunos de los ID de eventos asociados con eventos críticos de actividad de usuarios privilegiados:

-

- Se modificó un objeto de servicio de directorio – ID de evento 5236

- Intento de restablecer una contraseña de cuenta – ID de evento 4724

Visualización de eventos usando el Visor de eventos de Windows

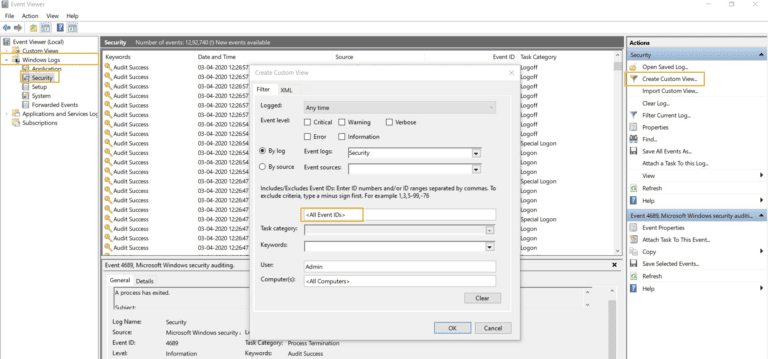

Después de habilitar la auditoría, usamos el Visor de eventos para ver los registros e investigar eventos siguiendo los pasos mencionados a continuación:

- Haz clic en Iniciar ➔ Herramientas administrativas ➔ Visor de eventos

- Haz clic en Registros de Windows y selecciona Seguridad. Vemos todos los eventos registrados en los registros de seguridad.

- Busca el ID de evento deseado usando la opción de Buscar o crear una vista personalizada para encontrar los registros de eventos que buscamos.

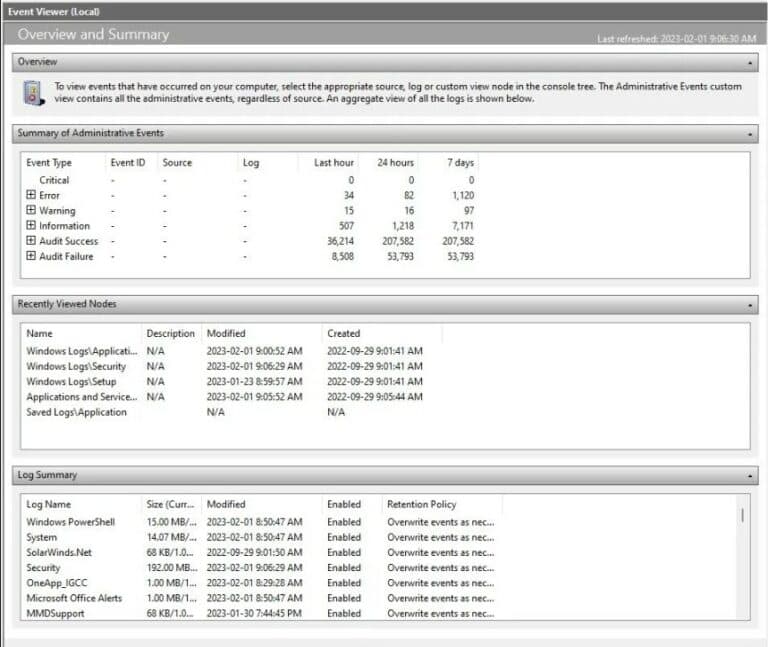

Windows, siendo la plataforma predominante en la mayoría de las redes empresariales, los registros de seguridad generados por estos son voluminosos. Hacer manualmente cada evento de seguridad registrado para identificar actividades anómalas es prácticamente imposible.

Mejores prácticas de registro de eventos de seguridad de Windows

Sin planificación, nuestras políticas de auditoría de Windows generan volúmenes altos de datos abrumadores. Deberíamos seguir algunas estrategias básicas para utilizar los registros de eventos de seguridad de Windows de manera efectiva para la seguridad y el cumplimiento normativo. En el nivel más alto, debemos comprender el agrupamiento lógico de recursos y actividades que requieren auditoría.

Administración de registros de Windows

- Habilitar políticas de auditoría relevantes: Asegúrese de que las políticas de auditoría clave, incluidos el inicio/cierre de sesión de cuentas, el uso de privilegios, el acceso a objetos, el cambio de políticas y los eventos del sistema, estén activadas en función de las necesidades de seguridad de la organización.

- Revisión regular y eliminación de registros: Realice revisiones periódicas y elimine los registros de eventos para evitar problemas de capacidad. Implemente procesos automatizados de rotación y archivo de registros para una administración eficiente de registros.

- Registro centralizado: Utilice herramientas como Reenvío de eventos de Windows o soluciones de terceros para centralizar los registros, proporcionando una vista unificada para análisis y alertas.

- Política de Retención de Registros de Eventos: Establecer una clara política de retención de registros de eventos siguiendo los requisitos regulatorios y los estándares de seguridad organizacionales.

- Monitoreo en Tiempo Real y Alertas: Implementar monitoreo en tiempo real para eventos de seguridad críticos y configurar alertas para identificadores de eventos específicos o patrones para facilitar la detección proactiva de amenazas.

- Control de Acceso Seguro: Restringir el acceso a los registros de eventos a personal autorizado, siguiendo el principio de privilegio mínimo para prevenir alteraciones no autorizadas.

- Copias de Seguridad de Registros de Eventos: Realizar copias de seguridad de forma regular de los registros de eventos de seguridad para preservar datos en caso de fallas del sistema o incidentes de seguridad. Las copias de seguridad son esenciales para análisis forense.

- Mantener el Sistema Actualizado: Microsoft actualiza regularmente el sistema operativo Windows y el software de seguridad con los últimos parches para abordar vulnerabilidades conocidas.

- Formación del personal: Proporcionar formación al personal de TI responsable de monitorear y gestionar los registros de eventos de seguridad. Equiparlos con conocimientos sobre los eventos de seguridad cotidianos y las medidas de respuesta apropiadas.

- Integración con soluciones SIEM: Si es relevante, incorporar registros de eventos en las soluciones de Gestión de la Información y Eventos de Seguridad (SIEM) para mejorar las capacidades de análisis, correlación e informes.

Gracias por su tiempo. Concluimos el artículo Cómo monitorear y auditar su servidor de Windows en busca de eventos de seguridad.

Conclusión de Cómo monitorear y auditar su servidor de Windows en busca de eventos de seguridad

En conclusión, la minuciosa orquestación de la supervisión y auditoría de Windows Server no es solo una buena práctica; es un imperativo estratégico en ciberseguridad. Al implementar herramientas de supervisión robustas y prácticas de auditoría proactivas, las organizaciones crean una defensa resiliente contra posibles amenazas de seguridad, asegurando la integridad continua de su entorno de servidor. A medida que el panorama digital evoluciona, el compromiso con la vigilancia a través de la supervisión y auditoría se convierte en una salvaguardia y un pilar fundamental para fortalecer los cimientos de una infraestructura de Windows Server segura y confiable.

Source:

https://infrasos.com/how-to-monitor-and-audit-your-windows-server-for-security-events/