La criptografía se utiliza ampliamente con fines de seguridad porque impide que terceros no autorizados accedan y difundan datos privados. Las copias de seguridad no son una excepción y a menudo son el blanco de filtraciones de datos. Como parte de una estrategia de protección de datos, puedes implementar la criptografía como una capa adicional de seguridad para tus copias de seguridad.

En esta publicación de blog, cubrimos cómo la criptografía de copias de seguridad puede ayudarte a proteger los datos en caso de ciberataques y mejorar el nivel general de protección de datos para una infraestructura de copias de seguridad más segura.

¿Qué Es la Criptografía de Copias de Seguridad?

La criptografía de copias de seguridad es el proceso de convertir datos de copia de seguridad de un formato legible a un formato seguro que es ilegible sin una clave de desencriptación especial o contraseña. Esto asegura que incluso si los datos de copia de seguridad son accedidos por individuos no autorizados, no pueden ser leídos, usados o expuestos sin las credenciales appropriate, que solo están disponibles para usuarios autorizados. La criptografía de copias de seguridad es una medida de seguridad clave para proteger información sensible contra robo, pérdida o exposición durante el almacenamiento y la transferencia.

Un ejemplo de criptografía es convertir texto plano que es legible para todos en datos cifrados (texto cifrado en este caso), que son ilegibles si se abren de manera usual sin un cifrado. Como resultado, después de convertir los datos originales usando un código secreto, el verdadero significado de estos datos se distorsiona y no es comprensible sin una clave de desencriptación.

Importancia de Encriptar Copias de Seguridad

La cifrado de respaldo es importante para prevenir el robo de datos y las filtraciones por parte de terceros no autorizados. Los ciberdelincuentes pueden robar sus datos y vender esta información a competidores o publicar los datos robados en internet para causar más daño a su organización. Esto puede llevar a pérdidas significativas en términos de reputación y financiamiento.

Los virus modernos, software espía y ransomware son herramientas populares utilizadas por actores malintencionados para implementar sus intenciones maliciosas, y sus ataques se han vuelto más sofisticados y frecuentes. Además de los propósitos de protección de datos para evitar el acceso no autorizado, hay otras razones por las que el cifrado de respaldo es importante. Estas incluyen:

- El cumplimiento y las regulaciones. Algunas categorías de negocios deben cumplir con ciertos requisitos reglamentarios, como el Reglamento General de Protección de Datos (GDPR) de la UE, el Estándar de Seguridad de Datos de la Industria de Tarjetas de Pago (PCI DSS), la Ley de Privacidad del Consumidor de California (CCPA), la Ley de Portabilidad y Responsabilidad del Seguro de Salud (HIPAA), el Informe para el Acto de Infraestructura Crítica (CIRCIA), SOC 3 (Controles del Sistema y de la Organización 3), etc. Estas normas de regulación imponen el cifrado de datos a las organizaciones durante el almacenamiento y las transferencias.

- Mejorando la seguridad general. Las copias de seguridad cifradas añaden una capa a la seguridad y mejoran la estrategia de protección de datos. Almacena las copias de seguridad en un formato cifrado hace que sea más seguro transportar datos de respaldo en medios de almacenamiento extraíbles como discos duros a otra ubicación (por ejemplo, un sitio de recuperación de desastres ubicado en otra región geográfica). Si un medio portátil con copias de seguridad cifradas se pierde o es robado, un tercero no puede acceder a datos críticos y sensibles.

Copias de seguridad cifradas contra ransomware

Las copias de seguridad se utilizan para proteger datos creando al menos una copia adicional de los datos originales para permitir una recuperación rápida cuando sea necesario. Por lo tanto, si la copia original de los datos se corrompe o se elimina por ransomware, puede recuperar los datos desde una copia de seguridad. Los atacantes saben esta estrategia y tratan de acceder a las copias de seguridad para destruirlas también y hacer imposible la recuperación de datos. Antes de corromper o destruir las copias de seguridad, los ciberatacantes pueden copiar las copias de seguridad en sus servidores para extraer sus datos de las copias de seguridad robadas.

Si las copias de seguridad se almacenan como archivos cifrados, este enfoque no ayuda a proteger estos archivos de ser corrompidos o eliminados por ransomware. El ransomware generalmente utiliza algoritmos de cifrado fuertes para cifrar datos y, por lo tanto, hacer que estos datos sean ilegibles o, en otras palabras, corruptos. El ransomware puede volver a cifrar archivos de copia de seguridad previamente cifrados por usted o su aplicación de copia de seguridad para hacerlos inaccesibles para usted.

Al mismo tiempo, si el ransomware envía tus archivos de respaldo encriptados a los iniciadores del ataque, los atacantes no podrán acceder a tus datos si se utilizan algoritmos de encriptación fuertes y las claves, contraseñas y credenciales se almacenan en un lugar seguro. Los atacantes suelen exigir un rescate a cambio de no publicar los datos robados, pero si encriptas tus respaldos y los datos de respaldo no son accesibles para los atacantes, los datos de respaldo encriptados robados les resultan inútiles. Los respaldos encriptados son más resistentes a la manipulación.

La encriptación de hardware puede ser más efectiva en algunos casos cuando se trata de ataques de ransomware, pero esta approaches tiene sus propias desventajas. Los módulos de seguridad de hardware (HSM) pueden ser utilizados para la encriptación de hardware. Puede ser una tarjeta PCIe y las claves de encriptación pueden almacenarse en un dispositivo USB especial (visualmente similar a una memoria USB). Las tarjetas inteligentes o las llaves HASP son otros ejemplos de almacenamiento de claves de hardware para encriptación/desencriptación. Es más difícil extraer claves de tales dispositivos. En este caso, se deben instalar los controladores adecuados en la computadora.

Usa almacenamiento sin conexión a red (air-gapped) para proteger tus respaldos contra el ransomware. Este tipo de almacenamiento impide la modificación de datos por parte del ransomware. El ransomware no puede copiar datos desde un almacenamiento sin conexión a red que esté físicamente desconectado de una computadora y una red. Usa almacenamiento inmutable o almacenamiento con capacidad de inmutabilidad de respaldo, cuyo propósito es similar al del almacenamiento sin conexión a red para la protección de respaldos.

Cifrado en Reposo y en Tránsito

Las copias de seguridad pueden ser encriptadas mientras se escriben en el medio de almacenamiento de destino. Dado que los datos respaldados generalmente se transfieren a través de la red antes de escribirse en el almacenamiento de destino, es importante encriptar el tráfico de red con estos datos. Los actores malintencionados pueden utilizar unsniffer de tráfico para interceptar (capturar) el tráfico de red y acceder a los datos de respaldo de esta manera. La encriptación de datos en tránsito reduce el riesgo de tal evento. La encriptación en tránsito se realiza entre la fuente de datos y el almacenamiento de destino de respaldo.

La encriptación en reposo implica encriptar los datos de respaldo en el almacenamiento de respaldo, como un repositorio de respaldo en discos duros, cartuchos de cinta, nube, etc. Mientras que la encriptación de datos respaldados en tránsito protege estos datos si los piratas informáticos acceden a una red, la encriptación de las copias de seguridad en reposo las protege si los piratas informáticos acceden al almacenamiento de respaldo.

Tanto la encriptación en tránsito como la encriptación en reposo pueden usarse juntas para la encriptación de respaldos y para aumentar el nivel de seguridad.

Algoritmos de Encriptación

Se utilizan algoritmos matemáticos complejos y claves de encriptación/desencriptación para implementar la encriptación de datos. Para mayor conveniencia, el software puede transformar una contraseña o frase de paso en una clave de encriptación de longitud apropiada. Este enfoque permite a los usuarios memorizar sus contraseñas, lo cual es más fácil que aprender claves de encriptación largas. La eficiencia de la encriptación para respaldos, al igual que para otros datos, depende del algoritmo de encriptación.

Existen algoritmos de encriptación simétrica y asimétrica. En los algoritmos simétricos, se utiliza una clave para encriptar y desencriptar los datos. En los algoritmos asimétricos, se utiliza un par de claves: una clave pública para encriptar los datos y una clave privada para desencriptar los datos.

Ejemplos de ambos incluyen:

- Algoritmos criptográficos simétricos son AES, DES, 3DES, Blowfish, Twofish y otros.

- Algoritmos criptográficos asimétricos son RSA (1024, 2048 y 4096 bits), ECC, DSA, Diffie-Hellman y otros.

El Estándar de Encriptación Avanzada (AES) es uno de los algoritmos de encriptación más utilizados hoy en día debido a su alto nivel de seguridad. La longitud de la clave es importante y define cuánto tiempo se puede considerar que los datos encriptados están seguros y protegidos. Una clave de 128 bits debería ser suficiente para proteger datos durante hasta tres años. Las claves más largas soportadas son de 192 bits y 256 bits.

AES-256 asegura el nivel más alto de seguridad con una longitud de clave de 256 bits. Se necesitan miles de años paraforzar una clave de desencriptación AES-256 (teniendo en cuenta el rendimiento máximo de los ordenadores modernos). El gobierno de los Estados Unidos ha estado utilizando AES para proteger datos desde 2003. Este algoritmo criptográfico ha sido bien probado y aprobado por expertos en criptografía.

Las transacciones de red utilizando Secure Sockets Layer/Transport Layer Security (SSL/TLS) están encriptadas en tránsito. El ejemplo más común es el protocolo HTTPS. Se debe utilizar TLS 1.1 o superior para una encriptación fuerte.

Las claves criptográficas más largas aseguran un nivel más alto de seguridad pero requieren más recursos de CPU para encriptar los datos. También se tarda más tiempo en recuperar datos de copias de seguridad encriptadas. Cuando se trata de encriptar datos durante la transferencia a través de la red, con una clave de encriptación más larga, la velocidad de transferencia de datos útiles también es menor. Esto se debe a:

- Los datos encriptados a veces pueden ser ligeramente más grandes debido al relleno añadido para garantizar que los datos se alineen con el tamaño de bloque del algoritmo de encriptación.

- Las conexiones encriptadas a menudo incluyen metadatos y cabeceras adicionales para gestionar el proceso de encriptación. Esto incluye elementos como certificados, claves de encriptación e información de handshaking.

- Estos bytes adicionales de metadatos contribuyen a un mayor payload de datos, aumentando ligeramente la cantidad de datos que necesitan ser transmitidos.

- El aumento en el tamaño de los datos puede reducir el throughput efectivo de la red, ya que se está transmitiendo más datos para la misma cantidad de información original.

Los algoritmos de encriptación pueden ser clasificados según el tipo de entrada como cifrado de flujo y cifrado de bloques para algoritmos simétricos. En los cifrados de flujo, se encripta un bloque a la vez. Los cifrados de bloques son un tipo de algoritmo de clave simétrica que:

- Un cifrado de bloques encripta datos en bloques de tamaño fijo (por ejemplo, bloques de 64 bits o 128 bits).

- Un cifrado de bloques utiliza una clave simétrica, lo que significa que se utiliza la misma clave para la encriptación y la desencriptación.

- Los algoritmos de cifrado de bloques comunes incluyen AES, DES y Blowfish.

Encriptación vs. hash

Una función de hash es una función irreversible que puede transformar una cadena de texto u otro conjunto de datos en un hash. El hash calculado puede luego ser utilizado para verificar la integridad de los datos (archivos) y autenticidad (hashes de contraseñas), o generar identificadores únicos (huellas digitales). Ejemplos de funciones de hash son SHA-256 y MD5.

Riesgos asociados con copias de seguridad encriptadas

Las copias de seguridad cifradas añaden más complejidad y sobrecarga a un subsistema de copia de seguridad. La pérdida de una clave o contraseña puede causar graves problemas, ya que será imposible recuperar los datos de una copia de seguridad cifrada. Si una tercera persona o atacantes acceden a las claves de cifrado, pueden producirse robos y pérdidas de datos. Por estas razones, las organizaciones deben utilizar una estrategia fiable para almacenar las claves de cifrado de las copias de seguridad cifradas y gestionar estas claves, los esquemas de rotación de claves y las políticas de seguridad para proporcionar claves sólo a los usuarios autorizados.

También existen riesgos relacionados con el cifrado de los cartuchos de cinta con las copias de seguridad. Los estándares de cinta LTO-4 a LTO-7 admiten el cifrado AES-256 de los soportes de cinta. Una clave simétrica de cifrado/descifrado se almacena en una unidad de cinta cuando ésta escribe datos en la cinta, pero no más allá de ese momento. Estas claves no se escriben en cinta por razones de seguridad. Si un desastre daña el centro de datos y se destruyen los servidores de copia de seguridad, pueden producirse problemas de recuperación de datos porque las claves de descifrado se destruyen con ellos.

Para reducir los riesgos, se recomienda realizar pruebas de copia de seguridad con regularidad para garantizar que los datos pueden recuperarse de las copias de seguridad cifradas en diferentes escenarios.

Cuando se utiliza el cifrado en el nivel de la unidad de disco duro o el cifrado de disco completo, en caso de que se produzca un fallo en el disco duro, puede que no sea posible recuperar los datos en un laboratorio. Las copias de seguridad ayudan a reducir el riesgo de almacenar copias de seguridad en un HDD o SSD cifrado.

Gestión de claves

Existe un riesgo en usar una clave para encriptar toda la información. Si un atacante puede obtener esta clave, entonces podrá desencriptar y acceder a todos los datos. Para estándares de alta seguridad, se recomienda que las organizaciones utilicen múltiples claves de encriptación para diferentes conjuntos de datos. Estas claves deben almacenarse en un lugar seguro, con acceso solo para usuarios autorizados que tengan permisos. Los administradores deben proteger las claves y asegurarse de que estén disponibles en caso de un desastre.

Para mejorar el proceso de gestión de claves durante todo el ciclo de vida de las claves de encriptación/desencriptación y proteger las claves contra pérdidas y fugas, se puede implementar un sistema de gestión de claves o KMS. El KMS puede utilizarse para controlar quién puede acceder a las claves, así como cómo se asignan y rotan. Uno de los estándares de gestión de claves es el Protocolo de Interoperabilidad de Gestión de Claves (KMIP). Las bóvedas de claves pueden usarse para almacenar y gestionar claves de encriptación.

Preparación para la Encriptación de Respaldo en NAKIVO Backup & Replication

NAKIVO Backup & Replication es una solución de protección de datos que admite respaldos encriptados y puede encriptar los datos respaldados utilizando los siguientes enfoques:

- Encriptación en el lado de origen para encriptar los datos antes de que salgan de la fuente, mientras se transfieren y a lo largo de su ciclo de vida en el repositorio de respaldo

- Encriptación de red para encriptar los datos mientras se transmiten a través de la red hacia el repositorio de respaldo

- Encriptación del repositorio de respaldo para encriptar los datos mientras están en reposo en el almacenamiento

La solución de NAKIVO utiliza encriptación fuerte AES-256, que se considera el estándar de la industria para encriptar datos en todo el mundo.

La cifrado de respaldo en la fuente está disponible a partir de la versión 11.0. La ventaja de esta característica es que los datos respaldados se cifran primero en el lado de la fuente, y luego estos datos cifrados se transfieren a un repositorio de respaldo y se almacenan en el repositorio de respaldo en forma cifrada. Este enfoque simplifica la configuración y los procesos de respaldo y también se puede utilizar para respaldos en la nube.

Requisitos del sistema

Requisitos para el cifrado en el lado de la fuente

En la versión 11.0 de NAKIVO Backup & Replication, se introdujo una nueva opción que permite configurar el cifrado de respaldo a nivel de trabajo de respaldo. Los datos se cifran en la fuente y permanecen cifrados a través de la red y en el almacenamiento en el repositorio de respaldo.

Tipos de destinos de respaldo compatibles:

- Carpeta local

- Compartido NFS y SMB

- Amazon EC2

- Amazon S3 y almacenamiento de objeto compatible con S3

- Wasabi

- Dispositivos de deduplicación

- Almacenamiento de Blob de Azure

- Backblaze B2

- Cinta

Tipo de repositorio de respaldo compatible: Incremental con completo

Requisitos para el cifrado de red

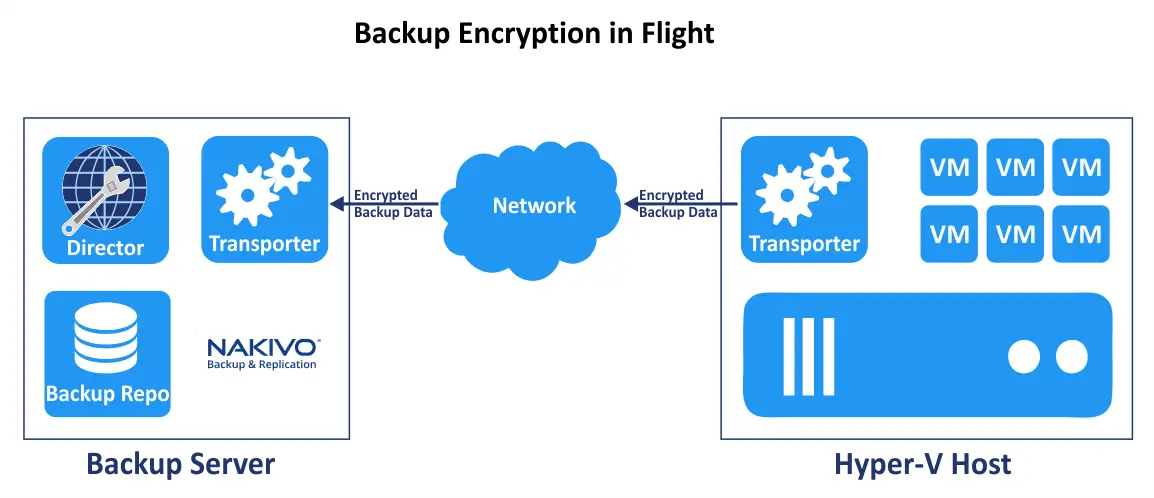

Se requieren dos Transporters para configurar el cifrado de red para las versiones 10.11.2 y anteriores. Un Transporter es un componente central de NAKIVO Backup & Replication responsable del procesamiento de datos, transferencia, cifrado, compresión, etc.

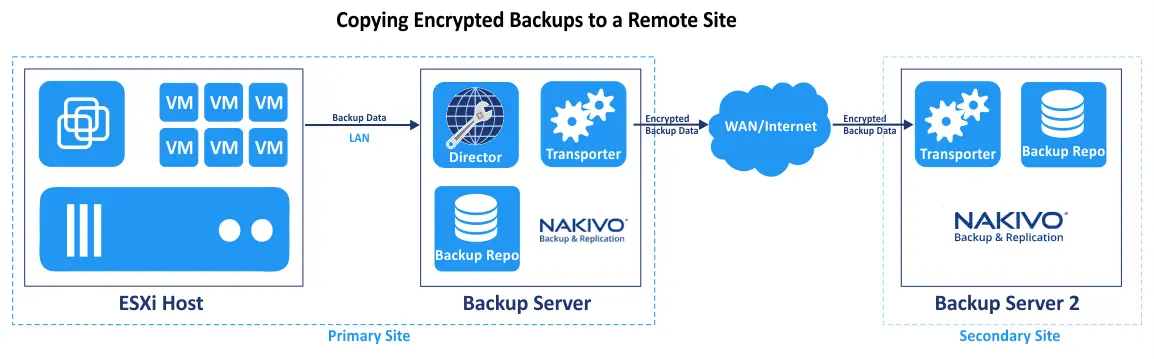

La encriptación para la transferencia de datos sobre la red ocurre entre los dos Transporters: el Transporter en el lado de origen comprime y encripta los datos antes de enviarlos al Transporter de destino, y el Transporter de destino desencripta los datos y los escribe en un repositorio de respaldo.

Requisitos para la encriptación del repositorio de respaldo

La encriptación de respaldo en el almacenamiento en el destino está disponible a nivel de repositorio de respaldo al crear un repositorio de respaldo en NAKIVO Backup & Replication.

La encriptación del repositorio de respaldo es compatible con los tipos de repositorio de respaldo incremental con completo y siempre incremental en el sistema operativo Linux.

Cómo habilitar la encriptación de respaldo

Vamos a explorar cómo habilitar diferentes tipos de encriptación de respaldo en la solución de protección de datos de NAKIVO.

Encriptación de respaldo en el lado de origen (versión 11.0 y superior)

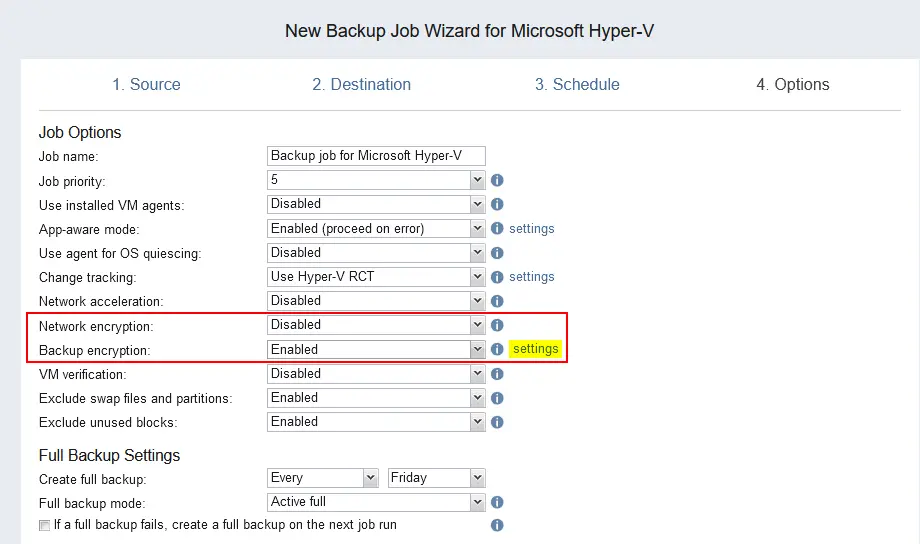

En NAKIVO Backup & Replication v11.0, puedes configurar la encriptación de respaldo en el origen para transferencias de datos seguras y almacenamiento. Puedes configurar estas opciones en la etapa de Options del asistente de trabajo de respaldo o copia de respaldo.

La encriptación de respaldo en el lado de origen significa que los datos se encriptan antes de ser enviados al repositorio, es decir, en el origen.

Para habilitar la encriptación de respaldo en el lado de origen a nivel de trabajo de respaldo en v11.0, haz lo siguiente:

- En el menú desplegable de Cifrado de respaldo, seleccione Activado.

- Haga clic en Configuración en la línea de Cifrado de respaldo para establecer la contraseña para el cifrado.

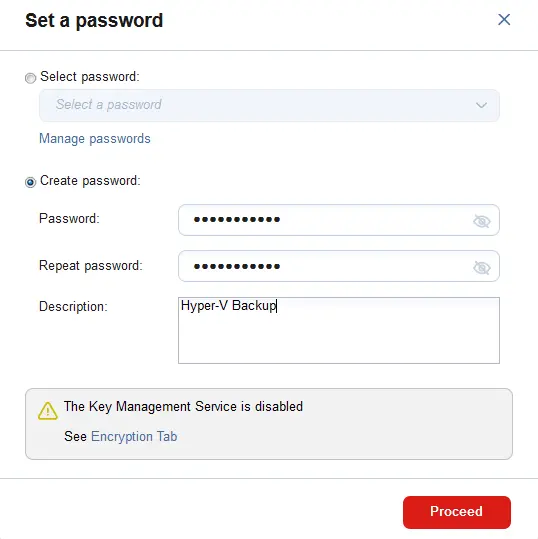

- Seleccione Crear contraseña, ingrese una contraseña y confirme la contraseña.

Ingrese una descripción para esta contraseña. El nombre ingresado en la descripción se mostrará en la lista de contraseñas que puede seleccionar más tarde para diferentes trabajos de respaldo. Usamos Hyper-V Backup como el nombre para la contraseña.

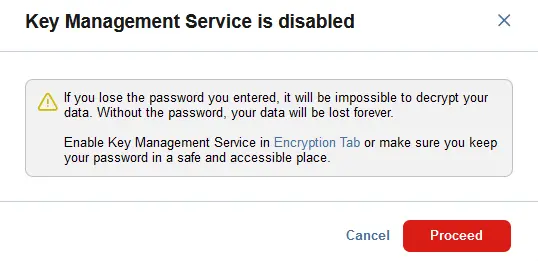

Si no utiliza AWS KMS, entonces verá el mensaje: El Servicio de Gestión de Claves está deshabilitado. Vea la pestaña de Cifrado. Si ha configurado y habilitado AWS KMS, esta advertencia no se mostrará. Tenga en cuenta que para configurar KMS para gestionar sus contraseñas, debe agregar su cuenta de AWS al inventario de NAKIVO Backup & Replication primero.

Haga clic en Proceder.

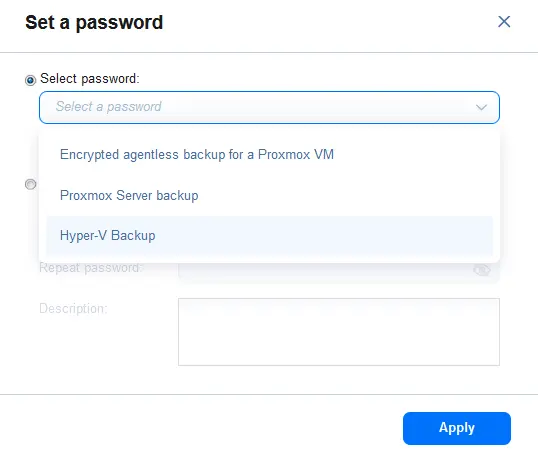

- La contraseña que ha ingresado se aplica automáticamente.

Alternativamente, puede seleccionar una contraseña existente.

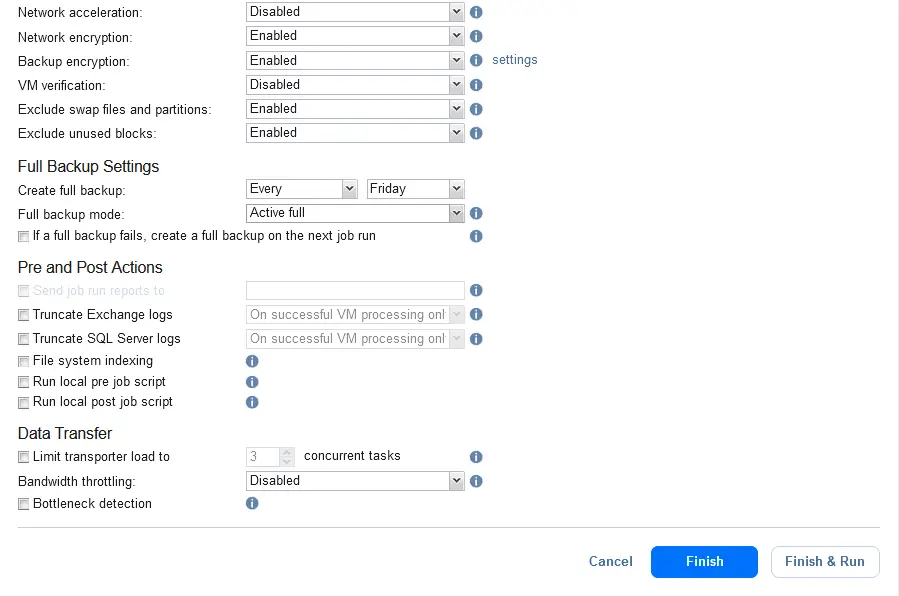

- Haga clic en Finalizar para guardar la configuración del trabajo o haga clic en Finalizar y Ejecutar para guardar la configuración y ejecutar el trabajo con el cifrado de respaldo configurado.

- Al aplicar la configuración del trabajo, verá una advertencia de que la copia de seguridad está protegida por contraseña y si pierde la contraseña, será imposible descifrar los datos. Esta advertencia se muestra si no ha habilitado el Servicio de Gestión de Claves de AWS. Haga clic en Proceder.

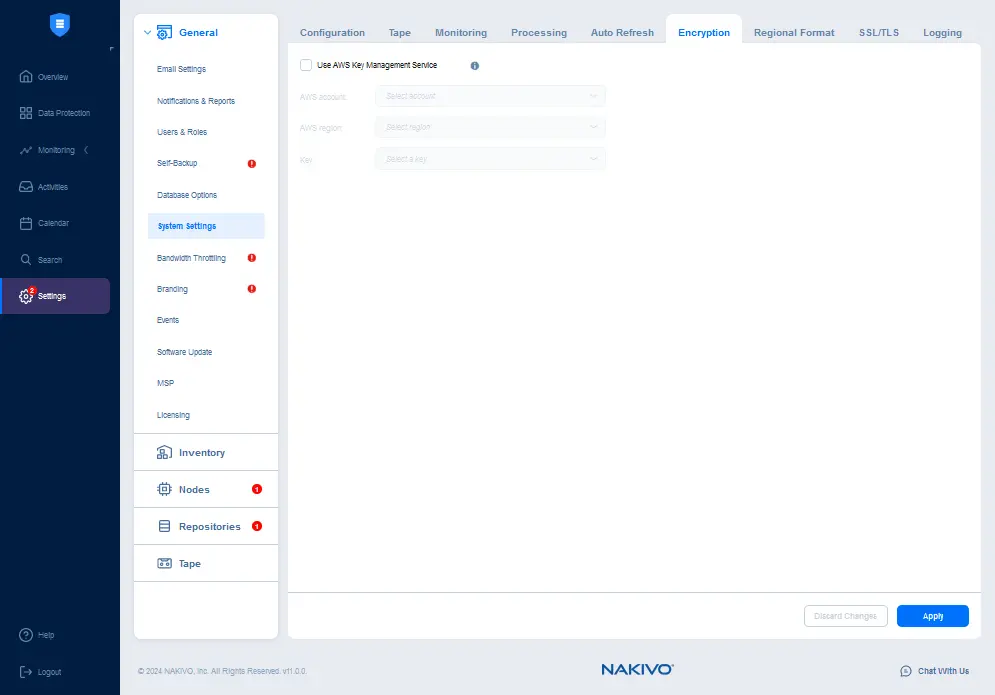

Puede utilizar el Servicio de Gestión de Claves de AWS para asegurarse de no perder las contraseñas de cifrado que establece para las copias de seguridad. Para usar AWS KMS, en la interfaz web de NAKIVO Backup & Replication, vaya a Configuración > General > Ajustes del sistema, seleccione la pestaña Cifrado y marque la casilla Usar Servicio de Gestión de Claves de AWS. Recuerde que debe agregar la cuenta de AWS al inventario de NAKIVO Backup & Replication primero para habilitar AWS KMS.

Configuración de cifrado de red para copias de seguridad

Podemos mejorar el nivel de seguridad y configurar el cifrado para los datos de copia de seguridad mientras se transfieren a través de la red. Uno de los principales requisitos para las versiones anteriores a v10.11 para que esta función funcione es que deben instalarse dos Transporters en máquinas diferentes.

Podemos agregar un host Hyper-V al inventario y respaldar una máquina virtual Hyper-V utilizando cifrado de red en un almacenamiento de copia de seguridad cifrado. Cuando agregamos un host Hyper-V al inventario de NAKIVO desde la interfaz web de la solución NAKIVO, se instala un Transporter en el host Hyper-V.

Esta configuración se visualiza en la captura de pantalla a continuación.

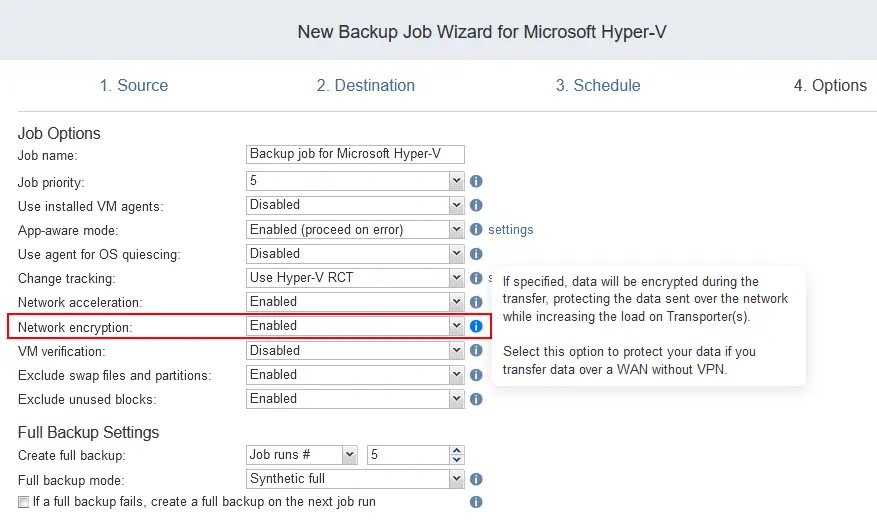

Ahora, podemos configurar el cifrado de red para transferir copias de seguridad a través de la red en las opciones del trabajo de copia de seguridad. Introduzca un nombre de visualización para el trabajo y otros parámetros.

En la lista desplegable Cifrado de Red, seleccione Habilitado. Este parámetro está activo porque se utilizan dos Transporters para transferir datos de copia de seguridad entre máquinas.

Podemos también desplegar un Transporter en la máquina remota que puede estar ubicado en un sitio local para aumentar la cantidad de cargas de trabajo procesadas para respaldar. Un Transporter puede ser desplegado en una máquina remota en un sitio remoto para almacenar respaldos y copias de respaldo e implementar la regla de respaldo 3-2-1. En este caso, los datos de respaldo transferidos a través de la red pueden ser encriptados y protegidos contra brechas incluso si no se puede utilizar una conexión VPN encriptada.

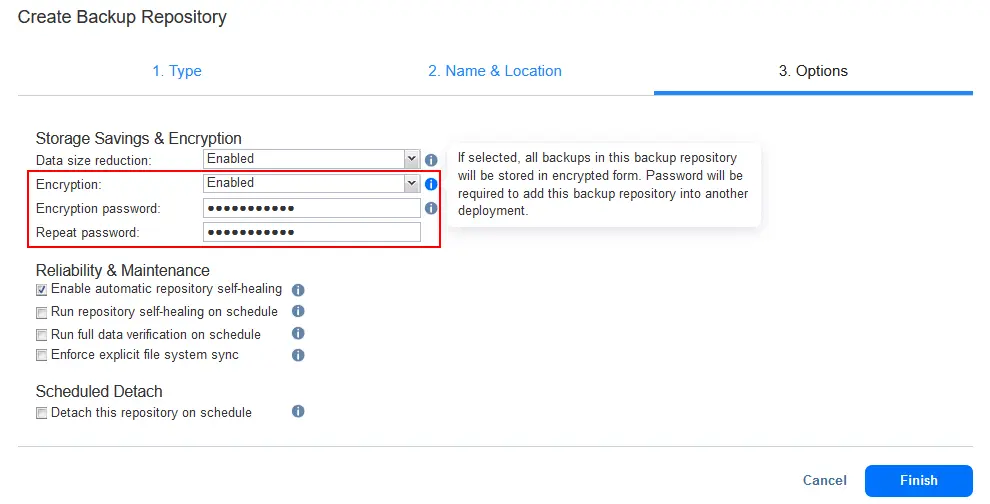

Habilitar encriptación para un repositorio de respaldo

Puedes configurar la encriptación de respaldo para todo el repositorio al crear un repositorio de respaldo. Esta característica ha estado disponible en NAKIVO Backup & Replication desde la versión v5.7. Si has creado previamente un repositorio de respaldo sin encriptación, necesitas crear un nuevo repositorio para habilitar la encriptación a nivel de repositorio de respaldo. El Transporter de Onboarding ha sido instalado por defecto. Vamos a crear un repositorio de respaldo y nos enfocaremos en habilitar la encriptación de respaldo.

NOTA: Habilitar la encriptación para todo el repositorio de respaldo deshabilita la característica de inmutabilidad para los respaldos almacenados en este repositorio. Esta característica solo está disponible para los repositorios de respaldo en máquinas basadas en Linux.

La configuración de encriptación para todo el repositorio de respaldo se realiza en el paso Options del asistente de creación de un repositorio de respaldo:

- En el menú desplegable Encriptación, selecciona Habilitado. Luego, aparecen los campos de contraseña debajo.

- Ingrese la contraseña de cifrado y confirme esta contraseña.

- Haga clic en Finalizar para completar la creación de un repositorio de copias de seguridad cifrado.

A partir de ahora, todas las copias de seguridad almacenadas en este repositorio de copias de seguridad estarán cifradas.

Recuperación desde Copias de Seguridad Cifradas

La recuperación de datos desde copias de seguridad cifradas es similar a la de copias de seguridad no cifradas. Si KMS no está habilitado o si un repositorio está adjuntado a una nueva instancia de la solución NAKIVO, debe proporcionar las contraseñas nuevamente para permitir la recuperación. En otras palabras, si adjunta un repositorio de copias de seguridad cifrado a una instancia de NAKIVO Backup & Replication (una instancia diferente o una instancia recién instalada del Director), debe ingresar la contraseña de cifrado previamente establecida para este repositorio de copias de seguridad (si habilitó el cifrado a nivel de repositorio).

Si KMS estaba habilitado al cifrar las copias de seguridad después de adjuntar un repositorio a una nueva instancia de la solución NAKIVO, solo necesita habilitar nuevamente KMS y seleccionar la clave apropiada (que se utilizó la última vez). En este caso, no necesitará volver a ingresar todas las contraseñas.

Source:

https://www.nakivo.com/blog/how-to-enable-backup-encryption/