Encuentra el SID en Active Directory Users and Computers Usando PowerShell. El Identificador de Seguridad o SID es un número de identificación único asignado a cada usuario, grupo o computadora de Windows en la red controlada por dominio. Por ejemplo, si alguna vez hemos intentado administrar permisos de archivos y carpetas o hemos navegado por el registro, podríamos haber visto un valor de cadena largo, algo así como S-1-5-21-3011698416-3634052959-2884390752-500. Si has visto algo así antes, ya has encontrado el SID.

Cada usuario, grupo o computadora tendrá un SID único. Si nunca hemos oído hablar de los SID, podríamos preguntarnos cuál es su propósito y cómo se entrelaza dentro del Directorio Activo (AD). Después de todo, normalmente nunca veremos estos identificadores de seguridad a simple vista.

Este artículo explicará qué es un SID, cómo encontrar el SID en usuarios y computadoras de active directory, y compartirá múltiples comandos sobre cómo obtener el SID usando Windows PowerShell.

Encuentra el SID en Active Directory

Prerrequisitos del Informe SID

Para usar el conjunto de comandos de Active Directory y sus ejemplos cubiertos en este artículo, asegúrate de tener lo siguiente:

- En un PC con Windows unido a un dominio de AD

- Sesión iniciada como una cuenta de usuario de AD con al menos derechos de lectura en el directorio activo.

- Tener instalado e importado el módulo de Active Directory de PowerShell

Prueba nuestra Solución de Informes de SID de Active Directory GRATIS

Prueba nuestro servicio de forma gratuita, Acceso a todas las funciones. – Más de 200 plantillas de informes de AD disponibles. Personalice fácilmente sus propios informes de SID de AD.

Introducción al Identificador de Seguridad

A Security Identifier or SID is a unique string of values assigned to each security principal and security group by an authority, such as a Windows domain controller. When a security group or principal is created, security identification is made automatically. Once created, the SID is saved in the security database and can be accessed as needed.

Al combinar el SID y los derechos de usuario, Windows nos proporciona, como usuario, un token de acceso cada vez que iniciamos sesión en nuestro sistema. Este token de acceso proporciona el contexto de seguridad y nos otorga los permisos y derechos adecuados para administrar nuestro sistema Windows. Por lo tanto, el SID es una de las partes esenciales del Modelo de Seguridad de Windows.

Además de los SIDs generados automáticamente, Windows tiene algunos SIDs universales bien conocidos, como Todos, Autoridad Local, Mundo, NT Autoridady Todos los Servicios. La siguiente tabla enumera los SIDs universales bien conocidos.

| Value | Universal Well-Known SID | Identifies |

|---|---|---|

| S-1-0-0 | Null SID | A group with no member objects. This SID is often used when a SID value is null or unknown. |

| S-1-1-0 | World | A group that includes everyone or all users. |

| S-1-2-0 | Local | Users who log on to local (physically connected) |

| S-1-2-1 | Console Logon | A group includes users logged on the physical console. |

| S-1-3-0 | Creator Owner ID | A SID to be replaced by the user’s security identifier who created a new object. This SID is used in inheritable ACEs. |

| S-1-3-1 | Creator Group ID | A SID is replaced by the primary-group SID of the user who created a new object. Use this SID in inheritable ACEs. |

| S-1-3-2 | Creator Owner Server | |

| S-1-3-3 | Creator Group Server | |

| S-1-3-4 | Owner Rights | A SID that represents the current owner of the object. When an ACE that carries this SID is applied to an object, the system ignores the object owner’s implicit READ_CONTROL and WRITE_DAC permissions for the object owner. |

| S-1-4 | Non-unique Authority | A Security Identifier that represents an identifier authority. |

| S-1-5 | NT Authority | A Security Identifier that represents an identifier authority. |

| S-1-5-80-0 | All Services | A group includes all service processes configured on the system. The operating system controls membership. |

Si queremos aprender más sobre los Identificadores de Seguridad, haga clic en este enlace para acceder a su documentación oficial de Microsoft.

Encuentre el SID en los Objetos de Active Directory Usando PowerShell

Con PowerShell, podemos encontrar los diferentes SIDs de cada objeto en cada nivel. El SID se encuentra como una propiedad de un usuario, grupo u objeto equipo. Utilizaremos el comando Select-Object para extraer la propiedad SID del objeto PowerShell.

En la siguiente sección, comenzaremos obteniendo el SID del usuario actualmente iniciado sesión y trabajaremos hasta la cima de todos los dominios en un bosque.

Obtener SID del Usuario Actual de Active Directory en PowerShell

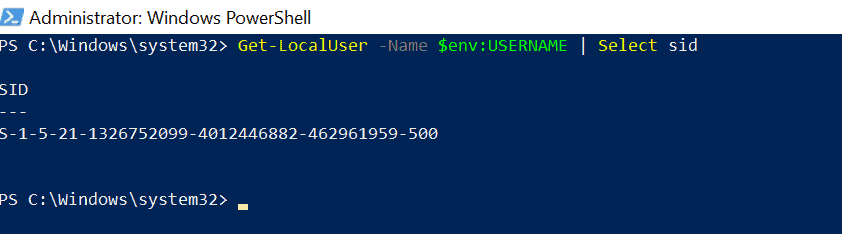

Podemos obtener el SID del usuario actual en PowerShell utilizando el cmdlet Get-LocalUser, que obtiene detalles de la cuenta de usuario. Por ejemplo, ejecute el siguiente comando para obtener el SID del usuario actualmente iniciado sesión.

Get-LocalUser -Name $env:USERNAME | Select-Object sidEn el script de PowerShell anterior, Get-LocalUser obtiene detalles de la cuenta de usuario especificados por la variable de entorno $env:USERNAME.

$env:USERNAME es una variable de entorno que guarda información sobre el entorno del sistema operativo y los programas. La ruta del sistema operativo, la ubicación del directorio de instalación de Windows y el número de procesos utilizados por el sistema operativo están incluidos en estos datos. PowerShell puede acceder, gestionar y cambiar variables de entorno.

Obtener SID del Usuario Local en PowerShell

En el servidor, se guardan cuentas de usuario locales. Podemos dar acceso y permisos a estas cuentas en un solo sistema, pero solo en esa máquina. Las cuentas de usuario locales son principios de seguridad utilizados para proteger y controlar el acceso de los servicios o usuarios a los recursos en un servidor solo o miembro.

Get-LocalUser devuelve el SID de los usuarios locales a través de PowerShell, como se muestra a continuación. Cuando se utiliza el comando Get-LocalUser, aún no hace falta cargar e importar el módulo AD.

Get-LocalUser -Name 'johndoe' | Select-Object sidEl script de PowerShell especifica el nombre de usuario local para obtener el SID del usuario local.

Obtener SID de usuario de Active Directory en PowerShell

Como vamos a ejecutar un comando de Active Directory, necesitaremos importar el módulo AD ya importado.

Import-Module ActiveDirectoryPodemos obtener el SID de usuario de Active Directory utilizando el Get-ADUser cmdlet, proporcionando uno o más detalles de cuenta de usuario AD. Ejecute el comando siguiente.

Get-AdUser -Identity toms | Select Name, SID, UserPrincipalNameEn el script de PowerShell anterior, el Get-ADUser cmdlet obtiene el SID de usuario de Active Directory especificado por el parámetro Identity. Además, el parámetro selecciona las propiedades del nombre, SID del usuario de Active Directory y nombre de usuario principal en PowerShell.

Prueba nuestras herramientas de informes y auditoría de Active Directory y Office 365

Pruébenos gratis. Cientos de plantillas de informes disponibles. Personalice fácilmente sus propios informes en AD, Azure AD y Office 355.

Obtener SID de Computadora de Active Directory en PowerShell

Podemos obtener no solo SIDs de usuarios sino también computadoras unidas a dominio. Podemos obtener el SID de la computadora de Active Directory utilizando el Get-ADComputer comando. Podemos obtener múltiples SIDs de múltiples computadoras de AD utilizando el parámetro Filter.

Get-ADComputer -Filter * | Select-Object Name, SIDEn el script de PowerShell anterior, el cmdlet Get-ADComputer en Active Directory obtiene los detalles de la cuenta de la computadora y utiliza el operador de tubería para seleccionar el nombre de la computadora y el SID de la computadora en Active Directory.

Obtener SID de Grupo de Active Directory en PowerShell

Al igual que los usuarios y las computadoras, también podemos obtener un SID de un grupo, ya que los grupos se consideran objetos de AD. Para obtener el SID de un grupo de AD en el directorio activo, use el cmdlet Get-ADGroup.

Get-ADGroup -Identity SalesLeader | Select-Object Name, SIDEl cmdlet Get-ADGroup obtiene una cuenta de grupo especificada por el parámetro Identity en el script de PowerShell. A continuación, seleccione las propiedades Nombre y SID del grupo de AD en el directorio activo utilizando el operador de tubería.

Obtener el SID de todos los dominios en PowerShell

Un bosque de Active Directory (AD forest) es el contenedor lógico que alberga dominios, usuarios, máquinas y reglas de grupo en una configuración de Active Directory.

Podemos encontrar el SID de todos los dominios en el directorio activo utilizando el cmdlet Get-ADForest del directorio activo como se indica a continuación.

(Get-ADForest).Domains| %{Get-ADDomain -Server $_} | Select-Object name, domainsidConclusión para encontrar el SID en los objetos de Active Directory

Podemos usar los cmdlets de Active Directory como Get-ADUser, Get-ADComputer y Get-ADGroup para encontrar el SID en los usuarios y equipos del directorio activo. Además, también hemos incluido la obtención del SID de un usuario local y de todo el dominio usando Get-LocalUser y Get-ADDomain, respectivamente.

Source:

https://infrasos.com/find-sid-in-active-directory-users-and-computers-using-powershell/