Si eres un profesional de IT trabajando con Active Directory, puedes usar Group Policy para configurar los entornos de Windows de las computadoras de tus usuarios y tus servidores empresariales utilizando Objetos de Directiva de Grupo (GPO). Sin embargo, la lucha por alcanzar un entorno intuitivo y seguro es real. En este artículo, explicaré cómo crear un GPO y cómo vincular, eliminar y deshabilitarlos. Cuando hayamos terminado, deberías entender mejor los matices del maravillosamente complejo mundo de la Directiva de Grupo.

Trabajando con GPOs

Hay dos formas de trabajar con GPOs: puedes usar el Editor de Directivas de Grupo Local para ajustar las políticas en una computadora local o usar la Consola de Administración de Directivas de Grupo (GPMC) para trabajar en tu entorno empresarial. Dado que las políticas locales se procesan primero (antes que las políticas de dominio) y para mantener y diseñar un entorno robusto, nos enfocaremos en el escenario empresarial en este artículo.

Instalación de la Herramienta RSAT de Directiva de Grupo

La Consola de administración de directivas de grupo es parte de la tradicional herramienta Herramientas de administración del servidor remoto (RSAT). Es una herramienta basada en MMC (Consola de administración de Microsoft) que se instala con la aplicación de configuraciones modernas de Windows en Windows. Te mostraré cómo instalarla a continuación.

En un controlador de dominio (DC), las configuraciones de directiva de grupo se almacenan en la carpeta compartida ‘SYSVOL’ y se replican a todos los demás DC en el dominio (y bosque, si está configurado de esa manera). Esto describe la redundancia incorporada de la infraestructura de directivas de grupo.

Para mostrar cómo instalar la herramienta Consola de administración de directivas de grupo, utilizaré mi laboratorio Hyper-V ejecutando un dominio de Active Directory de Windows Server 2022. He iniciado sesión en mi estación de trabajo Windows 10 versión 22H2, así que empecemos:

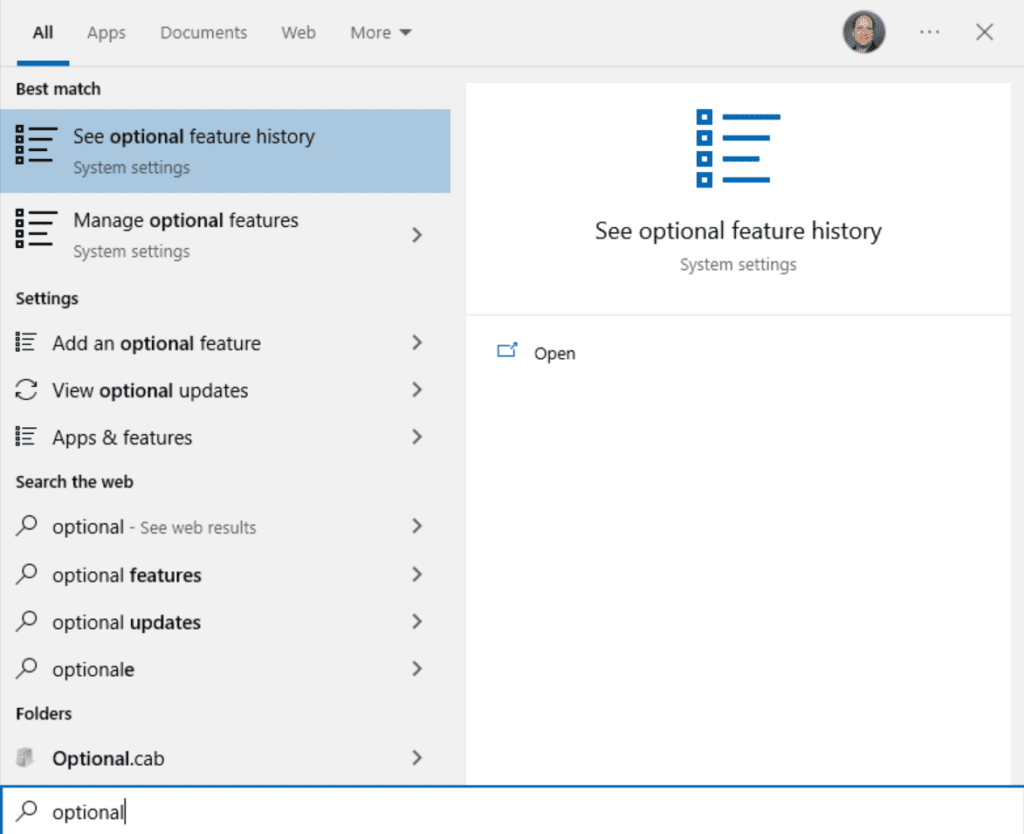

- Primero, haz clic en el botón Iniciar y escribe ‘opcional’.

- Haz clic en ‘Administrar funciones opcionales’ y haz clic en el botón ‘+ Agregar una función’ en la parte superior.

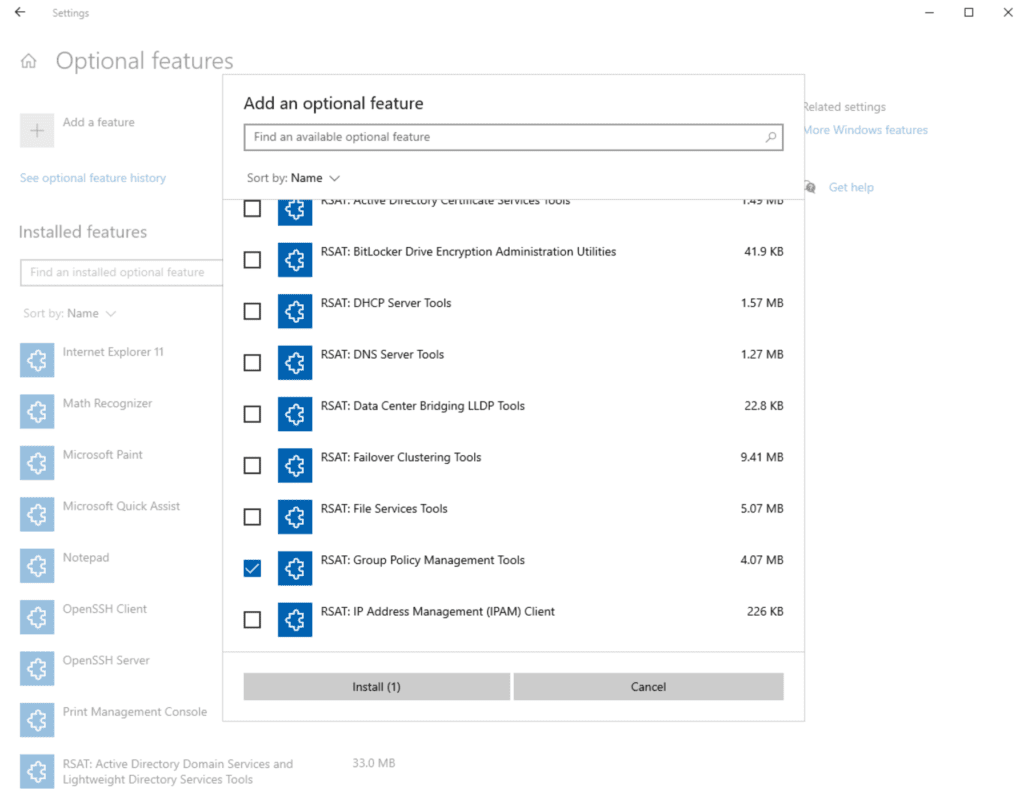

- Desplázate hacia abajo y marca ‘Herramientas de administración de directivas de grupo de RSAT’ y haz clic en Instalar.

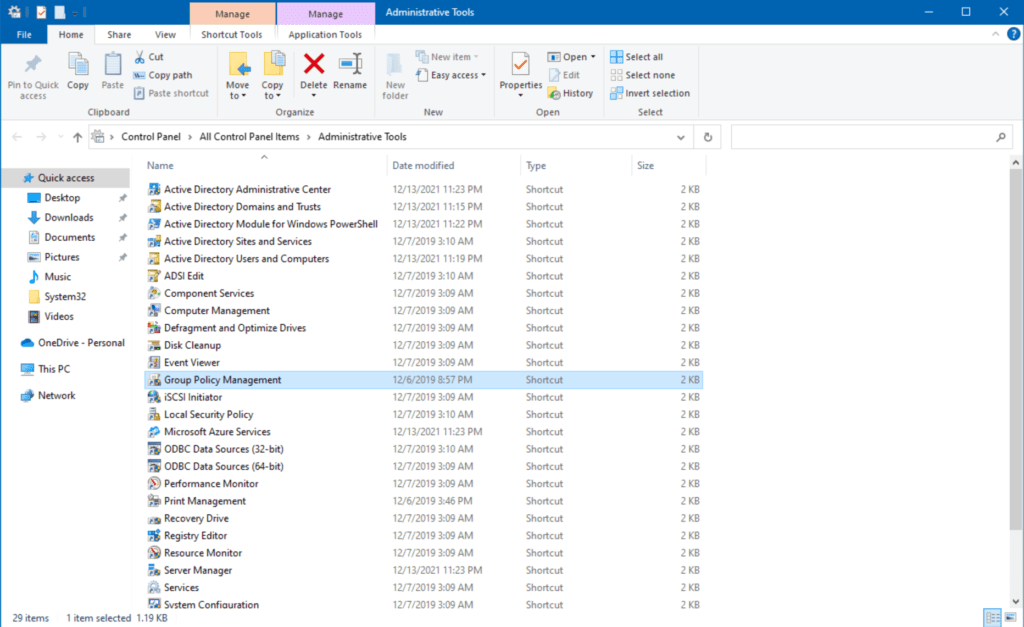

- Una vez completado, haz clic en Iniciar y abre ‘Herramientas administrativas de Windows’.

- Haz doble clic en ‘Administración de directivas de grupo’.

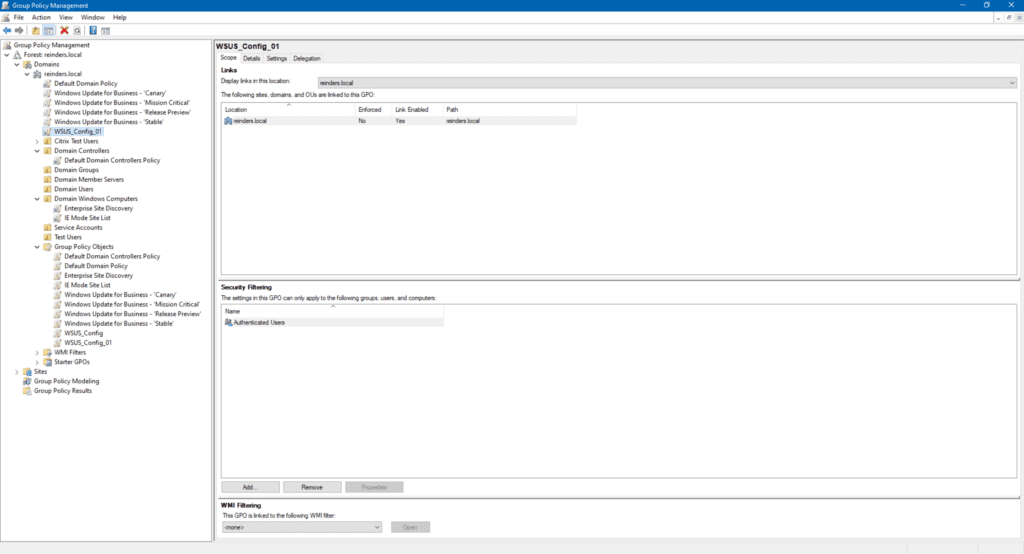

Ahora vemos la consola de Administración de directivas de grupo. Aquí, se nos presenta la estructura general de cómo se organizan las directivas de grupo y cómo se pueden dirigir entidades lógicas específicas en su organización.

En este punto, los profesionales de TI, con la consulta de sus equipos de seguridad y cumplimiento, pueden hacer cualquiera de lo siguiente:

- Modificar objetos de directiva de grupo (GPO) existentes

- Crear nuevos GPO

- Modificar el filtrado de GPO específicos a nivel de grupo

- Utilice el Filtrado de WMI para dirigirse a computadoras específicas

- Utilice la Modelización de Directivas de Grupo y los resultados para ‘probar’ o realizar escenarios de ‘¿Qué pasaría si?’

A continuación, comenzaremos creando una nueva GPO.

Crear GPO

Creemos un nuevo ajuste que demostrará cómo modificar las computadoras de sus usuarios de otra manera.

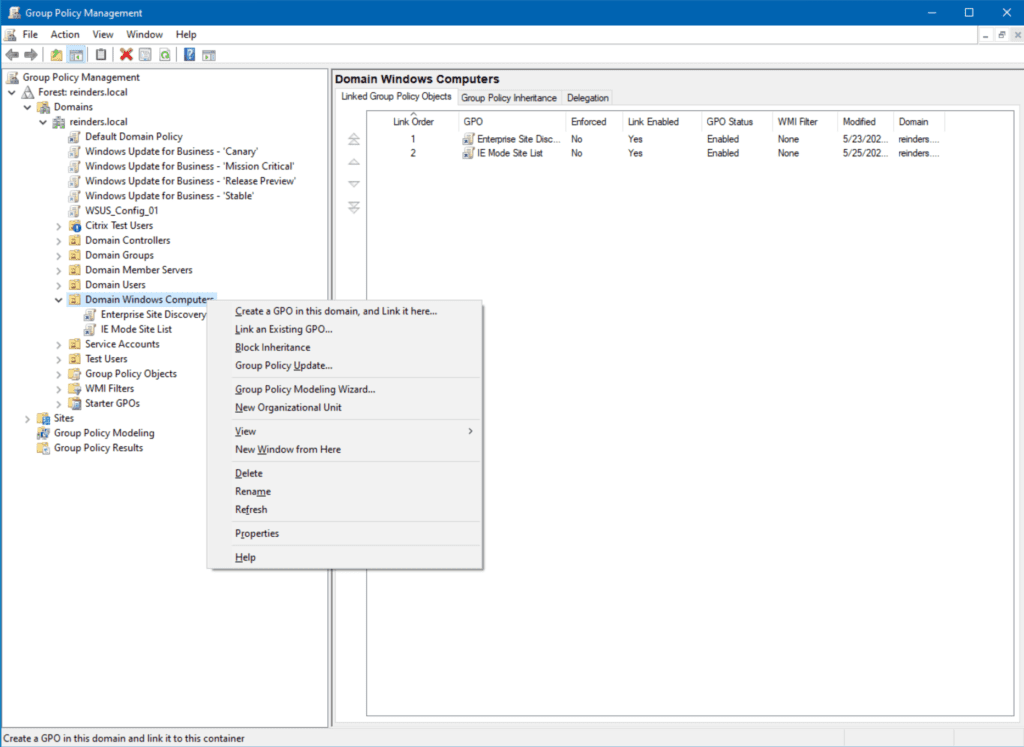

- Primero, haré clic derecho en ‘Computadoras con Windows de Dominio’ y clic en ‘Crear una GPO en este dominio y vincularla aquí…‘

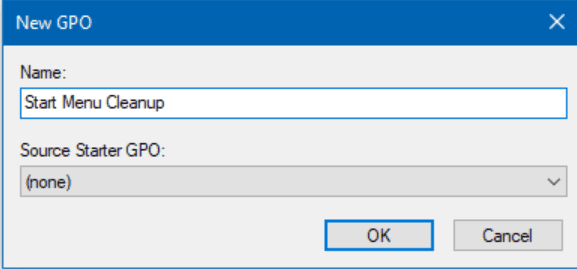

- I will name it ‘Start Menu Cleanup‘ and click OK.

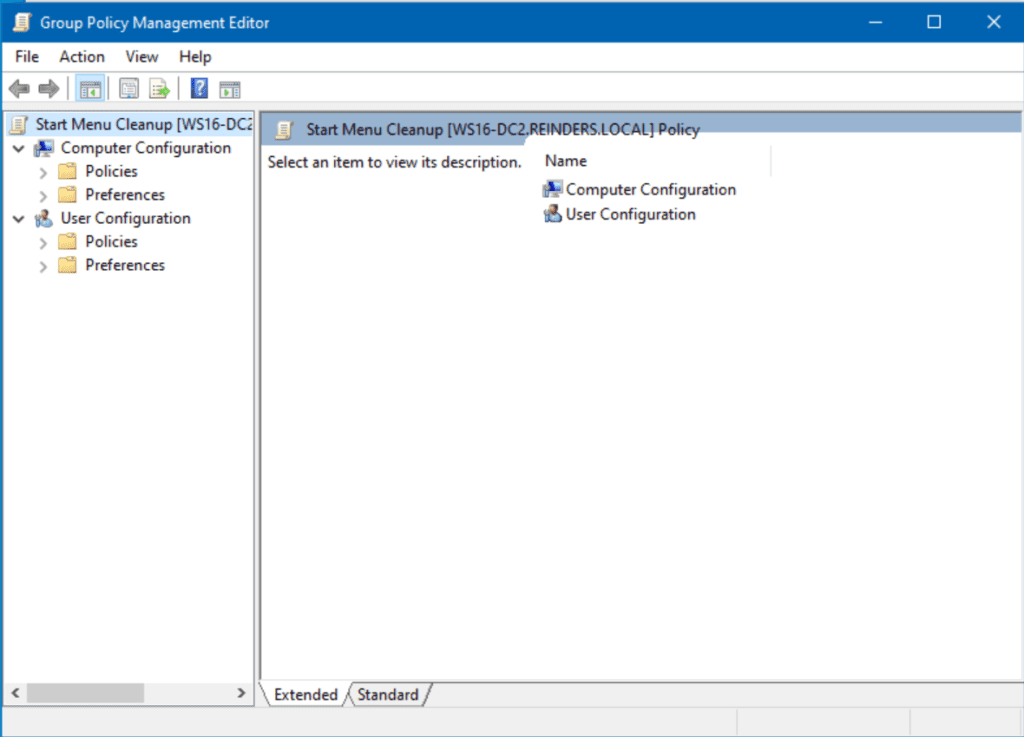

- Luego, haré clic derecho en la nueva GPO y clic en Editar.

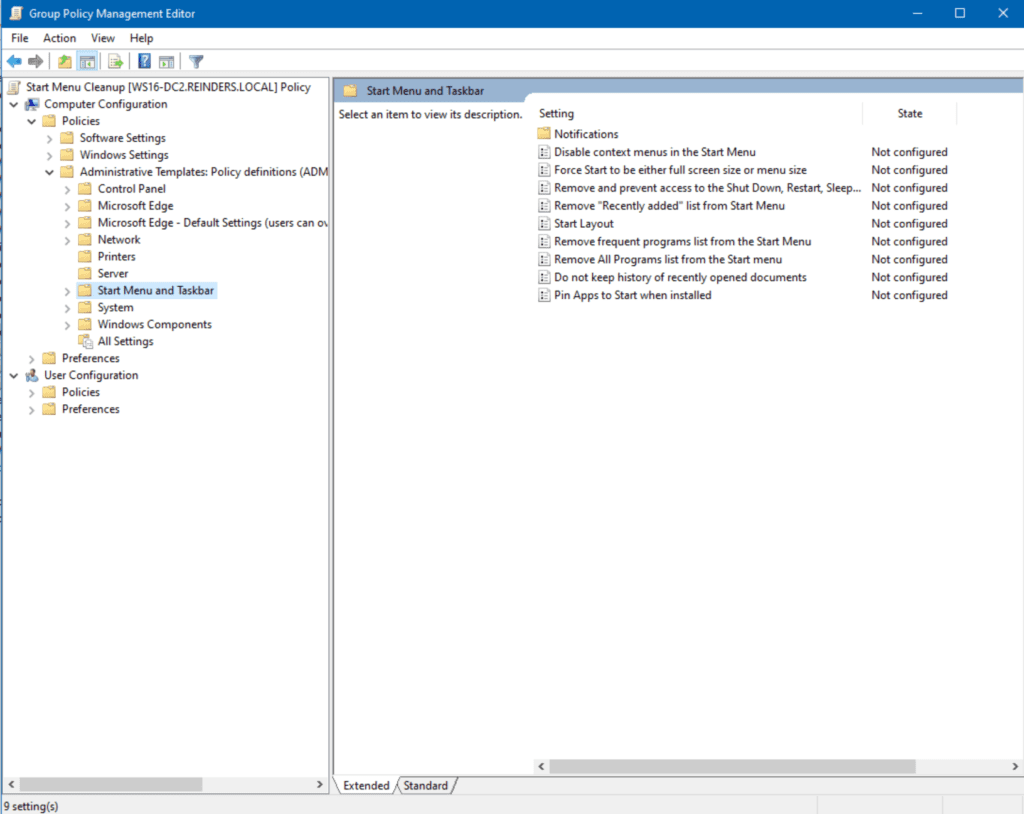

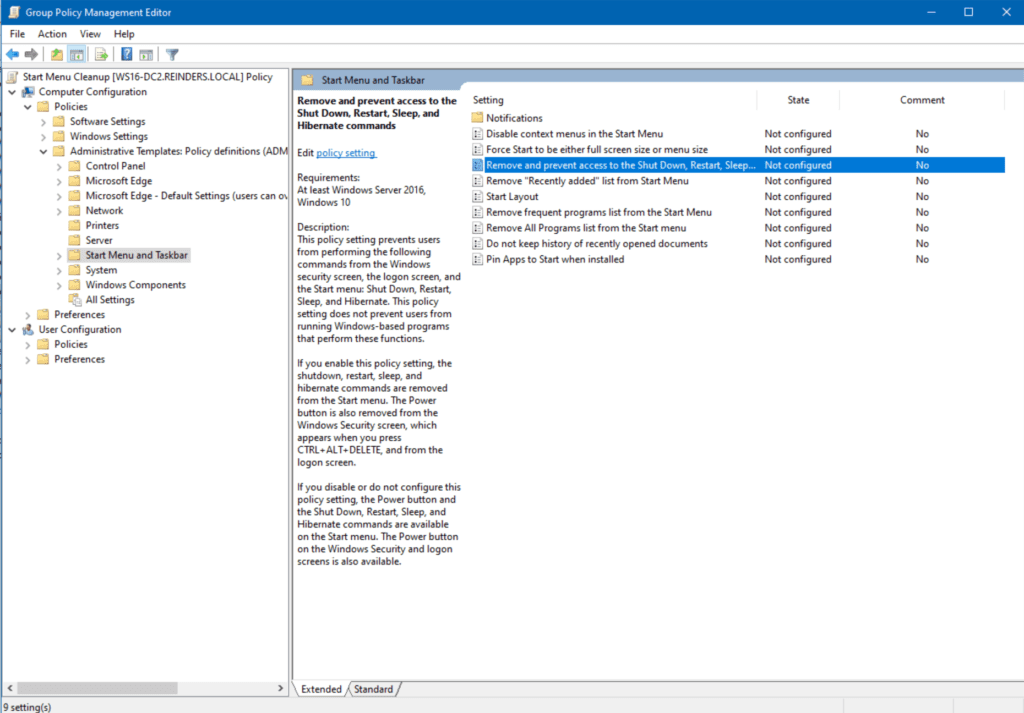

- Veamos en Configuración de Equipo -> Directivas -> Plantillas Administrativas -> Menú Inicio y Barra de Tareas.

- Aquí, haré doble clic en Quitar y prevenir el acceso a los comandos de Apagar, Reiniciar, Dormir e Hibernar.

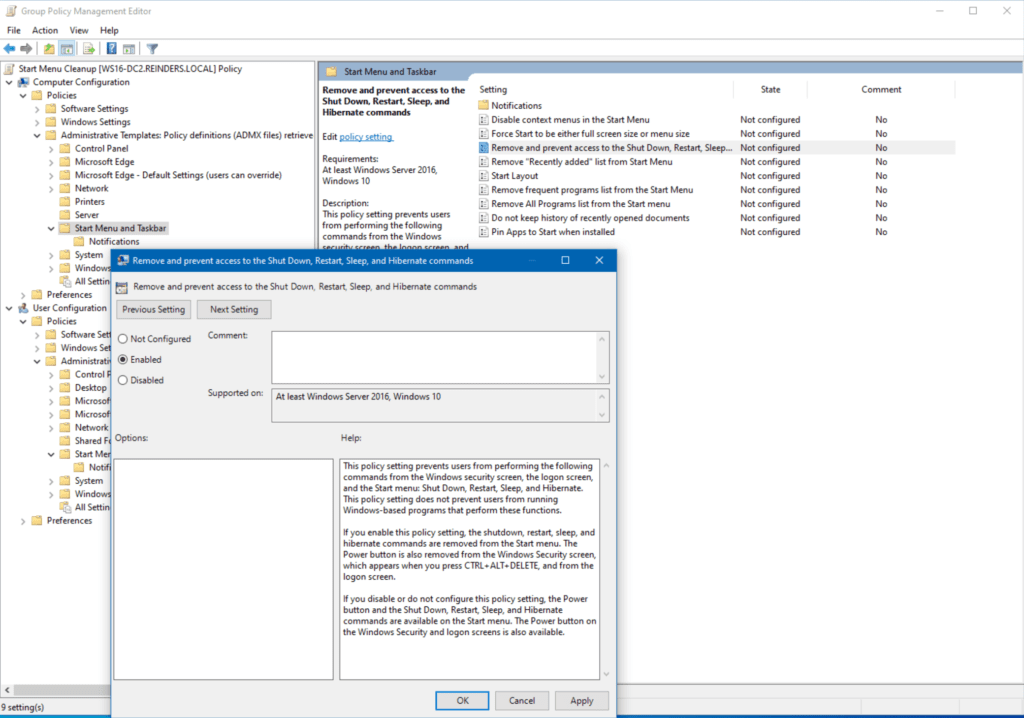

- Después de leer la Ayuda, activaré Habilitado y clic en Aceptar.

Ahora, tenga en cuenta que esta configuración está ahora activa en el entorno. Cada objeto de equipo en esa OU verá estas configuraciones durante la próxima actualización. Por defecto, los equipos y servidores del dominio procesarán la Directiva de Grupo cada 90 minutos con un desplazamiento aleatorio de 30 minutos. Sin embargo, al realizar pruebas (y solucionar problemas), el comando gpresult es su amigo.

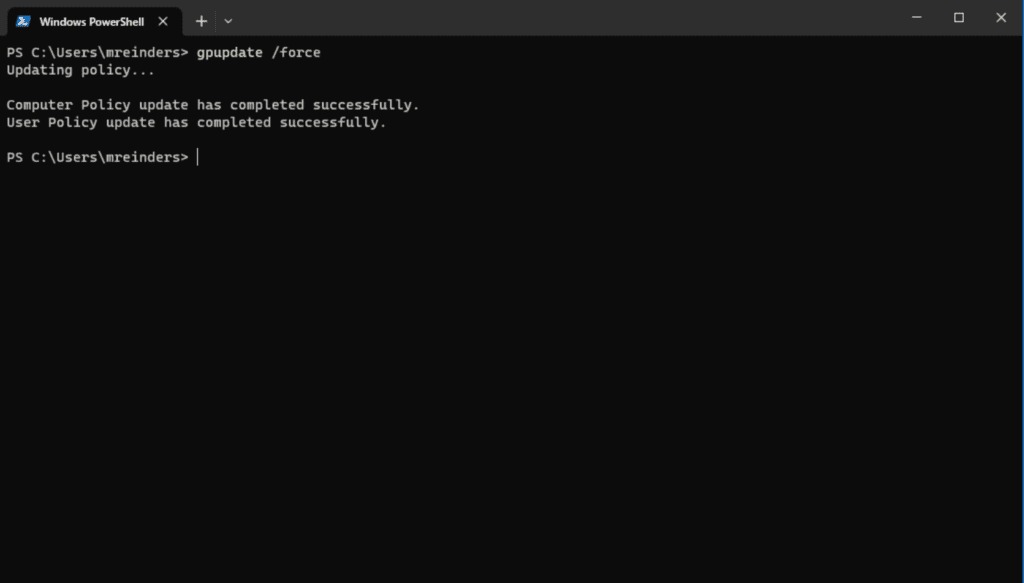

También puede forzar la actualización de la Directiva de Grupo en el equipo ejecutando el siguiente comando gpupdate en su terminal o shell favorito. Esto procesará todos los cambios de Directiva de Grupo para el equipo y el usuario conectado. El interruptor ‘/force’ fuerza los cambios sin solicitar aprobación.

gpupdate /force

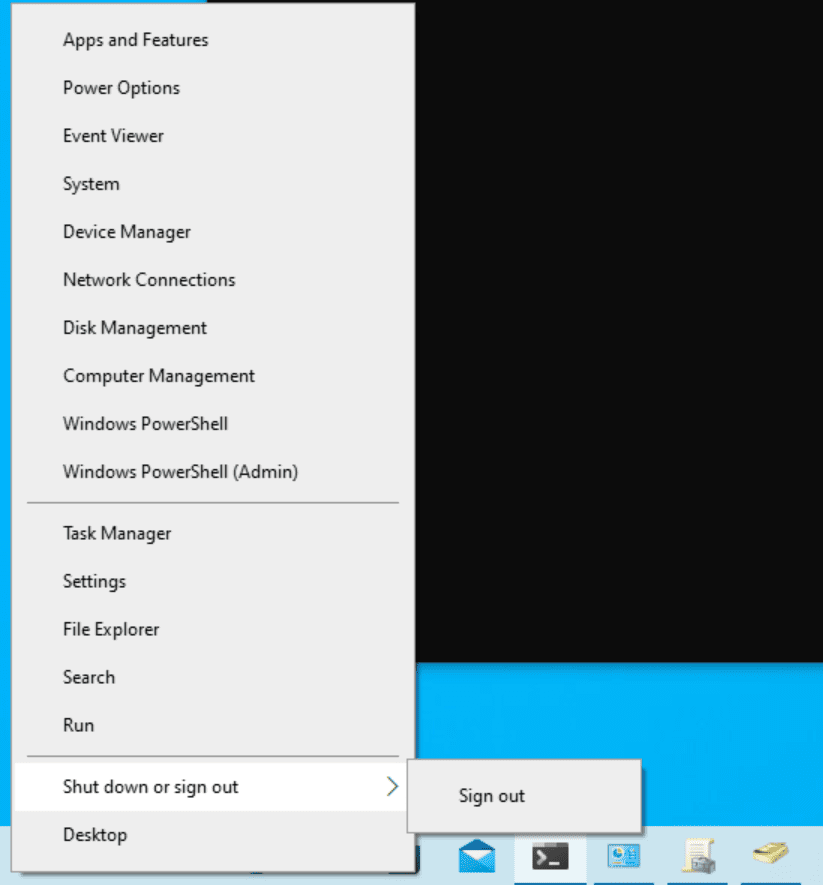

Listo, los cambios se han procesado ahora. Permítame hacer clic derecho en el botón Iniciar y dirigirme al menú Apagar o cerrar sesión, y… ¡funcionó! Esos elementos que configuramos para eliminar ahora están ocultos.

Este cambio bastante simple evita que sus usuarios reinicien o apaguen sus computadoras. Obviamente, hay muchas variables y casos de uso para configuraciones como esta. Es ideal en algunas situaciones y doloroso en otras. Este es el equilibrio por el que pasarás como profesional de IT para decidir qué funciona mejor para tu organización.

Enlace GPO

Déjame mostrarte cómo enlazar un GPO existente a una ubicación específica en Active Directory. En una vida anterior, creé un GPO llamado ‘Bloqueo de seguridad del controlador de dominio’. Los ajustes en este GPO contienen normas de cumplimiento de seguridad para controladores de dominio según las directrices de nuestra empresa. Puedo enlazar fácilmente estos nuevos ajustes a los DC en mi dominio – reinders.local.

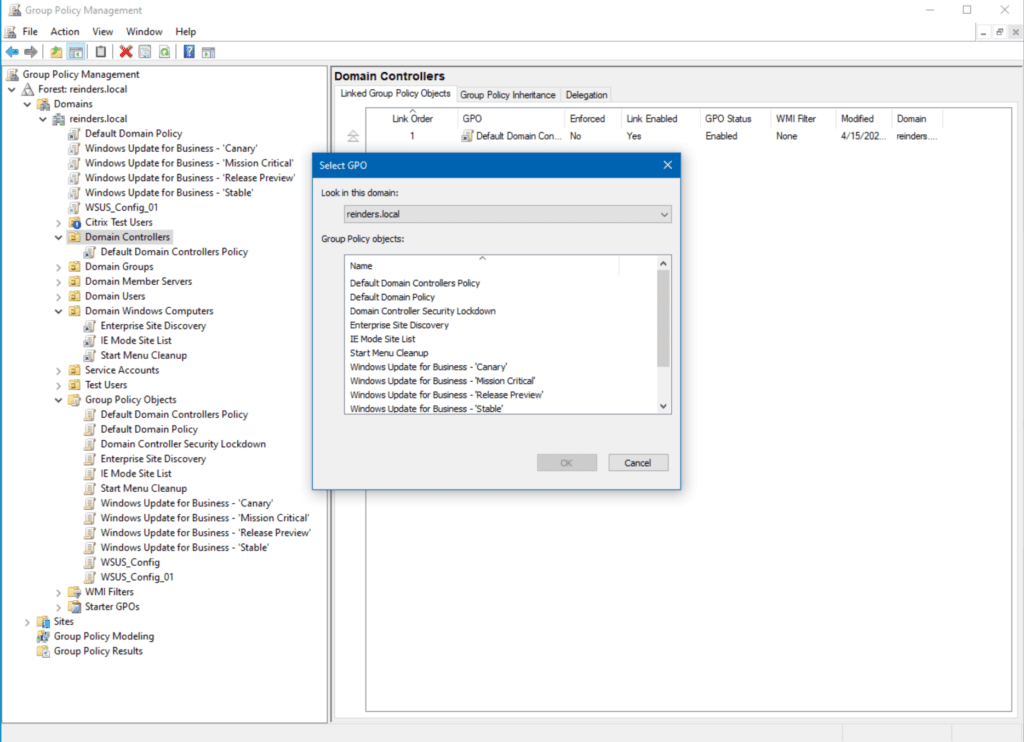

- Primero, hago clic con el botón derecho en la OU Domain Controllers y selecciono Enlazar un GPO existente.

- A continuación, elegiré Bloqueo de seguridad del controlador de dominio de la lista y hago clic en OK.

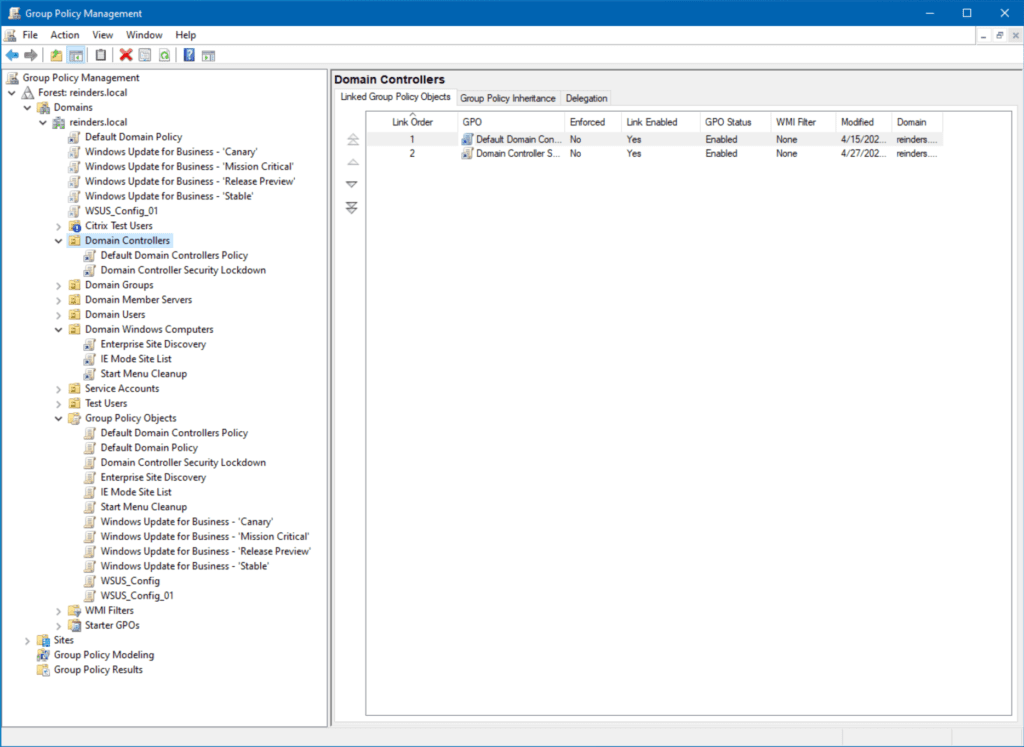

Ahora puedes ver que el GPO está enlazado a los controladores de dominio. La próxima vez que nuestros DCs comprueben las actualizaciones de directiva de grupo, procesarán los ajustes de ese GPO. Esa es la belleza del control central que tienes. Crea y diseña un grupo de ajustes una vez, luego despliégalo (enlázalo) fácilmente a un contenedor en tu entorno. ¡Listo!

Modificar un GPO existente

Vamos a ver mi dominio – reinders.local – y ver qué tenemos.

Dado que se trata de un laboratorio, es bastante básico, casi primitivo. En empresas más grandes, no es raro descubrir cientos o miles de GPO en un solo dominio. La complejidad de la herencia de algunas GPO, el uso de WMI para apuntar a sistemas operativos específicos, la gestión de GPO locales, OUs secundarios y políticas locales en la mezcla, todo esto puede resultar bastante desalentador.

Como dato adicional, la mera cantidad de GPO en su dominio comenzará a dictar algunas penalizaciones de rendimiento globales cuando las computadoras se inician y cuando los usuarios inician sesión. Este es probablemente el mayor debate hoy en día: ¿Crea un montón de GPO e incluye solo un ajuste en cada uno de ellos para facilitar la administración? ¿O crea un puñado de GPO con los cambios de política para reducir el tiempo de procesamiento? ¡Esto podría ser un artículo completamente aparte!

Ámbito de GPO

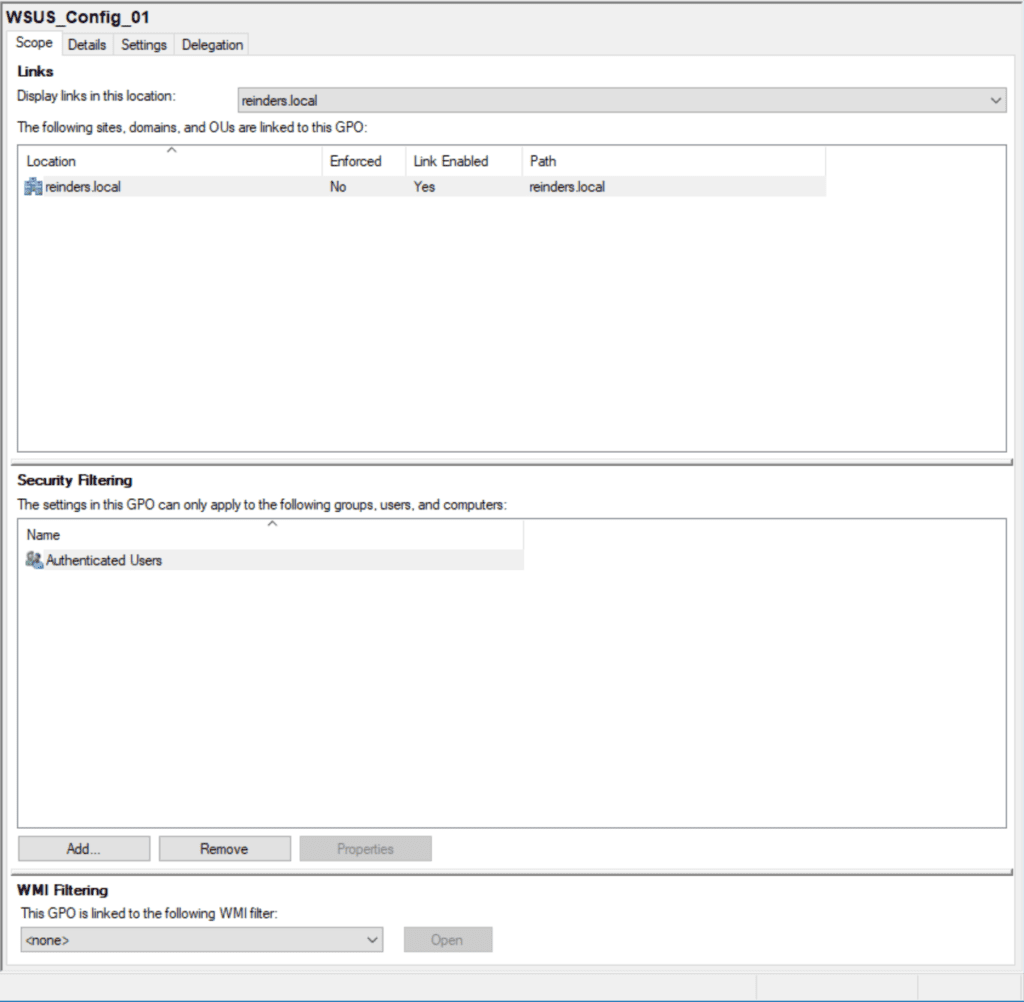

I previously installed Windows Server Update Services (WSUS) – there’s my GPO for the setup – ‘WSUS_Config_01’. If I click on it, you’ll see the scope defined.

La ubicación está en la raíz del dominio (reinders.local). Esto significa que, de forma predeterminada, CADA objeto de computadora y servidor en el dominio verá e implementará esta GPO. Nuevamente, existen formas de filtrar usuarios, equipos, OUs y grupos de seguridad específicos. Más sobre esto después.

Aquí, la sección de Filtrado de seguridad muestra el grupo Usuarios autenticados. Esto prácticamente significa “Todos”: Cualquier cuenta que se haya autenticado en el dominio verá esta GPO.

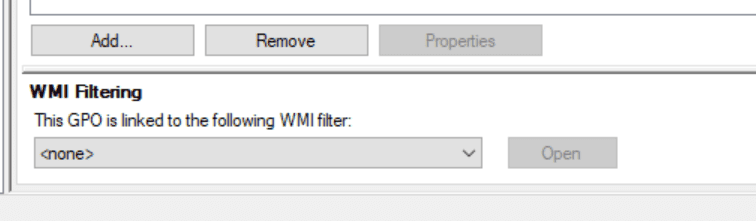

Filtrado de WMI

La configuración de Filtrado WMI a continuación es donde puedes dirigirte a SKU específicas. Por ejemplo, podrías dirigirte a una instalación de WSUS específica para afectar solo a equipos con Windows 10 versión 21H2 y 22H2.

Editar GPO

Déjame mostrarte cómo editar un GPO.

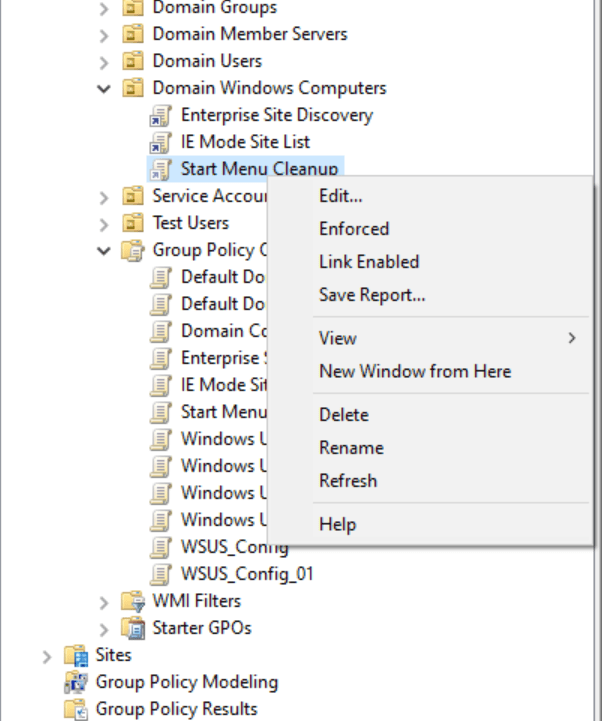

- Primero, haz clic derecho en el GPO que deseas modificar y selecciona ‘Editar…‘

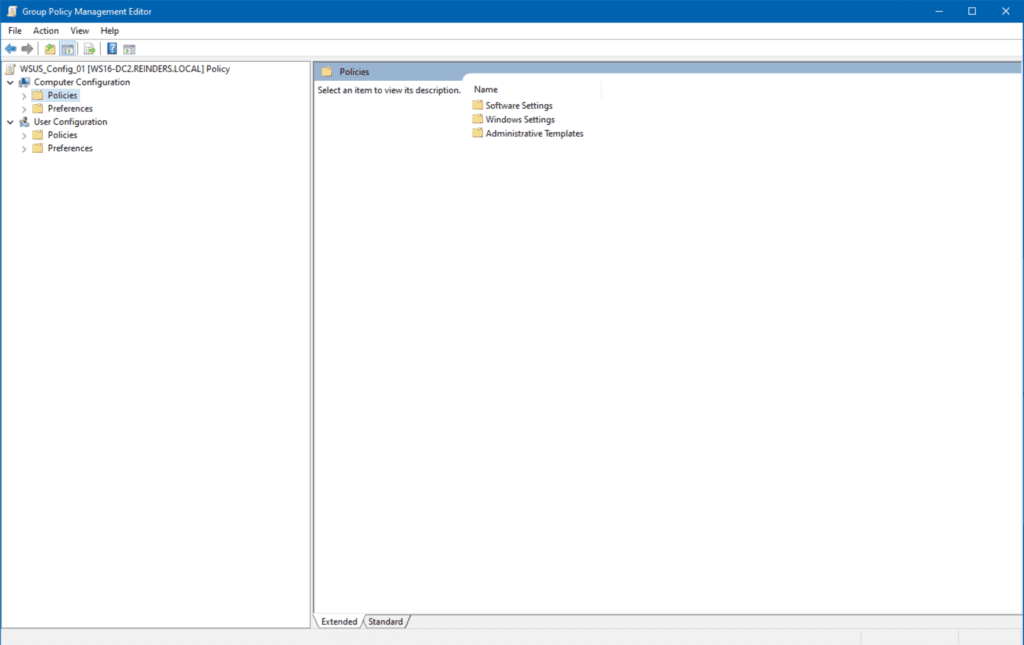

- A new window will open showing you the logical layout – Computer Configuration and User Configuration trees.

- Para localizar las configuraciones de WSUS, expande Configuración del equipo -> Directivas -> Plantillas administrativas -> Componentes de Windows -> Actualización de Windows.

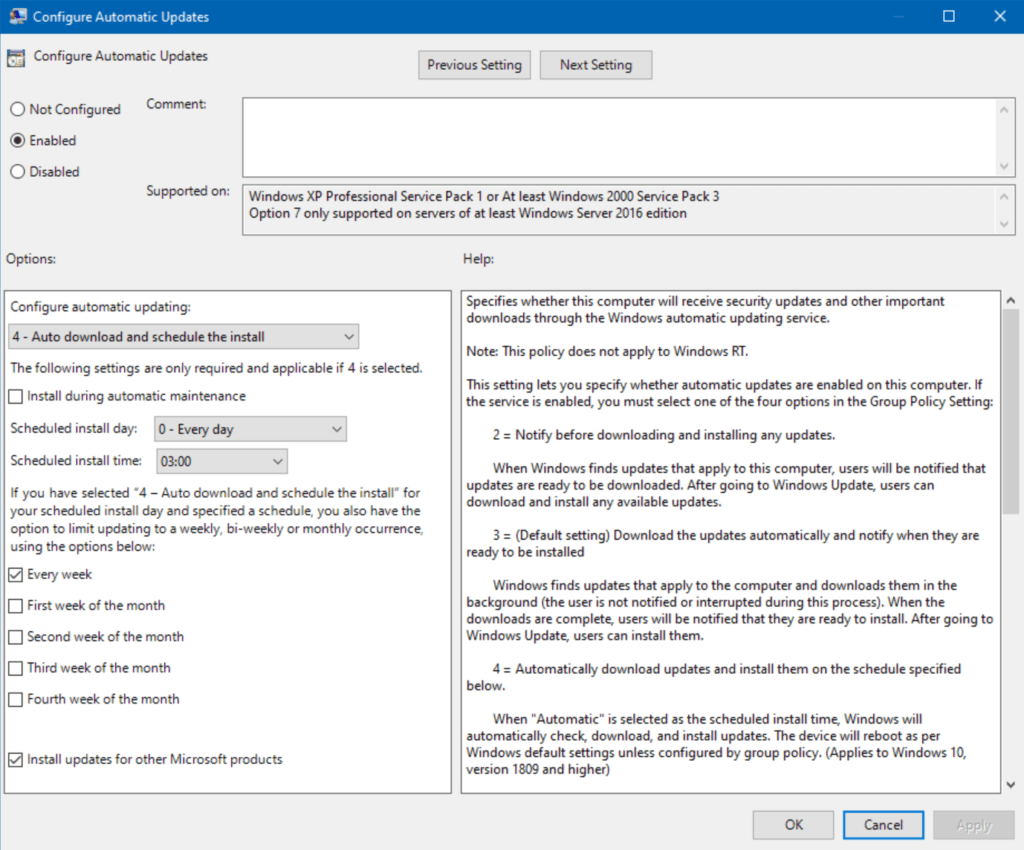

- Aquí, puedes ver que hay dos configuraciones ‘Habilitado’ o configurado. Abramos Configurar actualizaciones automáticas.

Esta es una configuración más involucrada, pero entiendes la idea. Estas son las configuraciones para cómo se aplican las actualizaciones de Windows en mi dominio. Bastante granular, ¿no crees? Pero, el punto aquí es que puedes administrar todos tus equipos (o un subconjunto) de forma centralizada aquí.

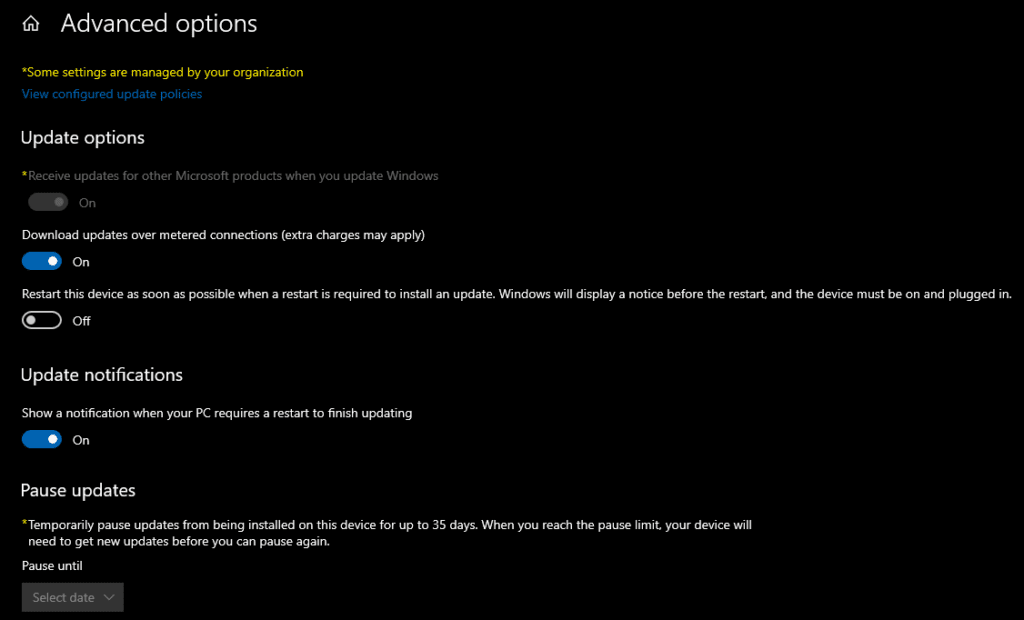

Aquí tienes un ejemplo de cómo las GPO “bloquean” la configuración en las computadoras. ¿Notaste la opción ‘Instalar actualizaciones para otros productos de Microsoft‘ marcada en la parte inferior? Si marco Actualización de Windows -> Opciones avanzadas en esta estación de trabajo, nota que la primera configuración, ‘Recibir actualizaciones para otros productos de Microsoft cuando actualice Windows’, ahora está controlada por la Política de Grupo. Está marcada como Activada y está desactivada.

Esto es precisamente lo que significa el mensaje “Algunas configuraciones son administradas por tu organización” en la parte superior. Técnicamente, indica que se han aplicado algunas Directivas de Grupo a esta computadora y no puedes ajustar la configuración.

Gestionando las GPOs predeterminadas

Se crean dos GPOs al crear un nuevo dominio: ‘Directiva predeterminada de dominio’ y ‘Directiva predeterminada de controladores de dominio’. Como mínimo, estas dictarán las políticas de contraseña del dominio, políticas de bloqueo de cuentas, políticas de Kerberos, opciones de seguridad básicas y otras opciones de seguridad de red.

Durante décadas, se ha sostenido firmemente que, como profesional de TI, NO debes modificar estas 2 políticas; en su lugar, debes crear nuevas GPOs. Hay varias razones para esto, pero creo que la más fundamental es que al solucionar problemas en tu dominio, sabes que esta configuración predeterminada no ha sido modificada.

Esta ha sido a menudo la primera pregunta que el Soporte Técnico de Microsoft me ha hecho a lo largo de los años cuando he trabajado con ellos en problemas en Active Directory/Group Policy. Ellos conocen esos ajustes básicos y necesitan comenzar allí, en el fondo del océano, para asegurarse de que su línea de base inherente sea precisa.

Por lo tanto, esa también es mi recomendación sobre cómo deberías gestionar las GPO predeterminadas – ¡NO lo hagas!

Deshabilitar una GPO

Si deseas deshabilitar una GPO y evitar que sus ajustes se apliquen a futuros equipos, simplemente haz clic con el botón derecho en la GPO y haz clic en Desvincular habilitación. Eso eliminará el enlace y pondrá la GPO en un estado “durmiente”.

Eliminar una GPO

Si estás realizando limpieza y/o solución de problemas, puedes eliminar una GPO haciendo clic con el botón derecho en ella y seleccionando Eliminar. Para ser minucioso y eficiente, te recomiendo que vayas a la vista de Objetos de directiva de grupo en el árbol y la elimines desde allí.

Conclusión

Implementar una Directiva de Grupo es engañosamente simple… al principio. Es bastante fácil establecer tu infraestructura de Objetos de Directiva de Grupo. Confirmar, validar y luego solucionar por qué las instalaciones de Office de computadoras específicas se están actualizando por sí solas y otras solicitan al usuario… ahí es donde comienza la diversión.

En definitiva, la moraleja de la historia es bastante simple: ¡Probar, probar, probar! Cuanto más puedas validar y lograr cumplimiento desde el principio, más eficiente y simplificado será tu entorno. Más fácil para la solución de problemas y habilitar nuevas políticas.

Por favor, deja un comentario abajo si tienes alguna pregunta.