Este artículo analizará Active Directory (AD), Azure Active Directory (Azure AD) y explicará cómo difieren y pueden complementarse entre sí. También compararemos estas soluciones de Microsoft con algunos de los principales proveedores de identidad alternativos.

Este artículo no pretende ser un recurso exhaustivo y no proporcionará instrucciones paso a paso sobre cómo implementar estos servicios, pero Petri tiene excelentes artículos que cubren esos temas.

Windows Server AD vs Azure AD

I think it’s fair to start with the oldest of Microsoft’s current directory services siblings. Active Directory is Microsoft’s on-premises directory service, succeeding Windows NT Directory Services (NTDS), should you be old enough to remember it. NTDS was great at the time but had significant limitations regarding scalability, replication, administration, stability, etc.

Active Directory es ampliamente utilizado por la gran mayoría de organizaciones desde su lanzamiento hace más de dos décadas: se lanzó a la fabricación el 15 de diciembre de 1999 y alcanzó la disponibilidad general el 17 de febrero de 2000.

Tus usuarios están acostumbrados a Active Directory sin siquiera saberlo: simplemente encienden sus dispositivos cliente, ingresan su nombre de usuario (generalmente, pero no siempre precargado) y contraseña, y continúan con sus actividades comerciales diarias. Active Directory es sencillo, rápido, seguro y seguro si lo tienes configurado y mantenido de la manera que deseas.

A central identity provider

Active Directory suele servir como su proveedor de identidad central, a menudo abarcando múltiples bosques y dominios, algunos con usuarios y otros solo con recursos. Administra sus usuarios y computadoras (estaciones de trabajo de cliente y servidores), pero no administra nativamente dispositivos móviles o tabletas (iOS y Android) ni aplicaciones de Software como Servicio (SaaS).

Debe alojar Active Directory usted mismo, configurarlo, mantenerlo, ocuparse de la seguridad, la replicación, la copia de seguridad, la alta disponibilidad, la escalabilidad, etc. Podría ser una red simple con dos controladores de dominio (DC) o podría tener más de 100 DC en decenas de ubicaciones combinadas con DC de solo lectura.

Idealmente, sus DC solo ejecutan servicios relacionados con el directorio, así como DNS y tal vez DHCP. Es buena práctica no ejecutar otras aplicaciones en ellos, como servidores web o de bases de datos, tanto por razones de rendimiento como (especialmente) de seguridad. También le ayuda a programar tiempos de inactividad para reinicios.

Licencias de Active Directory

A diferencia de su homólogo en la nube, Active Directory no tiene un modelo de licencias complejo. Se licencian sus controladores de dominio, que siempre son máquinas con Windows Server, idealmente una reciente. Como recordatorio, se ha lanzado Windows Server versión 2022 en agosto de 2021.

Cuando se aloja en sus propios centros de datos o salas de comunicaciones, puede adquirir una única edición de Windows Server Datacenter que está destinada a centros de datos virtualizados, ya que le permite ejecutar instancias ilimitadas en el hardware con licencia. Asegúrese de investigar este tema y hablar con su especialista en licencias, muchas personas cometen errores y violan involuntariamente su acuerdo de licencia.

¿Qué es Azure Active Directory?

Azure Active Directory es un servicio de identidad empresarial que proporciona inicio de sesión único (SSO), Autenticación Multifactor (MFA) y Acceso Condicional (CA) casi listos para usar. Para ser justos, hay un poco de trabajo de configuración que debe realizar usted (el propietario o administrador del inquilino), pero es mucho más simple y directo lograr estos servicios en Azure AD en comparación con alojarlos usted mismo.

Sus usuarios encenderán sus dispositivos, que pueden ser dispositivos propiedad de la empresa y administrados o personales si su empresa ha establecido una política de traer su propio dispositivo (BYOD). Luego, los usuarios deberán ingresar sus nombres de usuario y contraseñas, con suerte, serán solicitados para un desafío de MFA (incluso un desafío de SMS es mejor que nada), y lo que les permita usar estará disponible para ellos.

Con SSO, podrían utilizar una aplicación alojada externamente (RRHH, finanzas, etc.), acceder a la formación y mucho más sin tener que introducir sus credenciales cada vez. Esto mejorará la productividad, la seguridad y la satisfacción del usuario. El simple hecho de que tus usuarios no tengan que gestionar múltiples conjuntos de nombres de usuario y contraseñas es una salvación (tómame a mí, un técnico de sistemas gruñón).

A managed service

A major difference between Active Directory and Azure AD is that the latter is a managed service. You don’t set it up yourself and there are no servers to set up – there are some agents but they are optional to enable specific enhanced functionality. Microsoft hosts and manages it on your behalf.

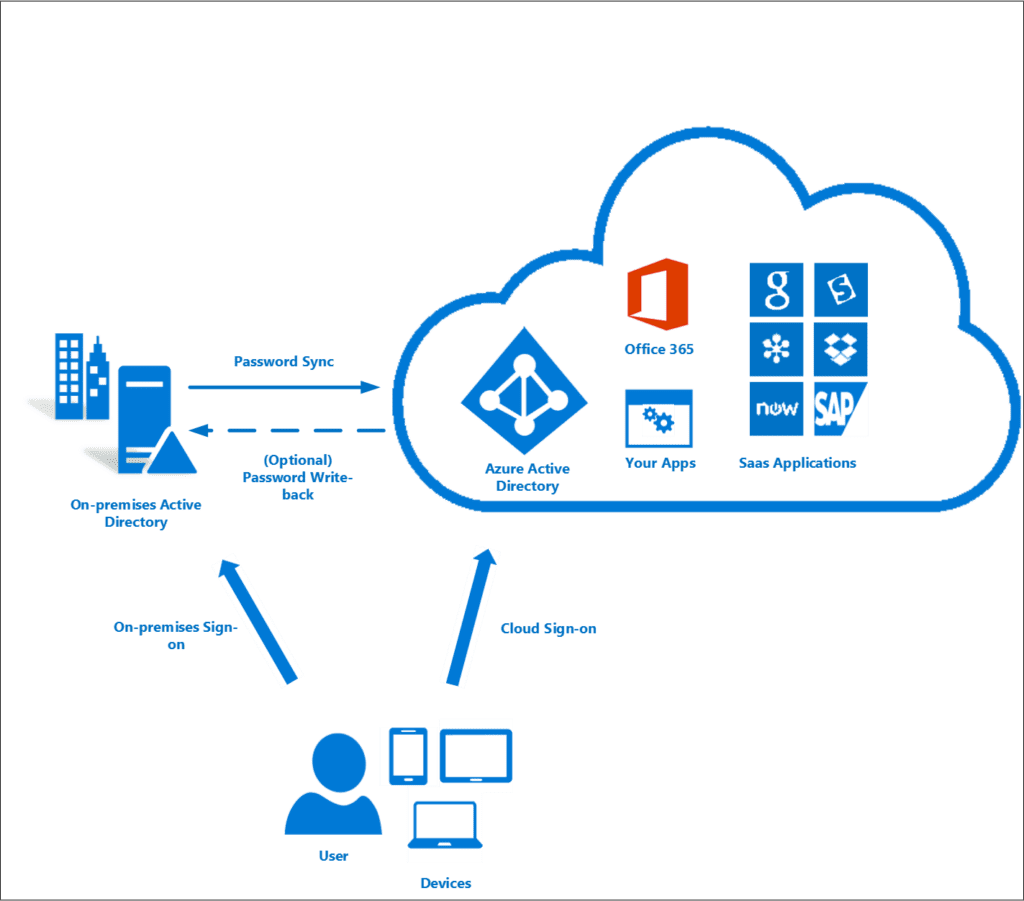

Azure AD está completamente integrado en una serie de servicios en la nube de Microsoft como Office 365, proporcionándote un directorio central para tus usuarios y dispositivos. También facilita la colaboración con otros inquilinos y usuarios externos.

Azure AD sobresale en la gestión de dispositivos móviles (hay soporte nativo para iOS y Android) y aplicaciones SaaS. Proporciona excelentes e integraciones fluidas con muchas aplicaciones en varias categorías, como gestión empresarial, colaboración y finanzas. Echa un vistazo a la sección de Azure Active Directory de Microsoft en el Azure Marketplace para más ejemplos.

Microsoft ofrece una versión gratuita de Azure AD llamada Free, pero también hay tres ediciones adicionales llamadas Office 365 apps, Premium P1 y Premium P2, con diferencias variables en contenido de funciones y precios. En realidad, te conviertes en usuario de la capa gratuita de Azure AD cuando te registras en varios servicios en la nube de Microsoft como Azure, Office 365, Dynamics 365, Intune y Power Platform.

En este caso, ¿cuánto tiempo dedica tu organización a restablecer las contraseñas de tus usuarios? La función de restablecimiento de contraseña de autoservicio (SSPR, por sus siglas en inglés) por sí sola podría ser suficiente para justificar la licencia premium ante tu director financiero. Echa un vistazo a Cómo funciona: Restablecimiento de contraseña de autoservicio de Azure AD de Microsoft para más detalles.

Asegúrate de echar un vistazo a las características premium para determinar si las quieres o necesitas y si el precio premium merece la pena pagarlo. No estoy tratando de venderte licencias de Microsoft, pero dada la situación de Internet con casi informes diarios de organizaciones importantes siendo hackeadas (a menudo con éxito), pagar por estas características adicionales podría mantenerte en tu trabajo y tu empresa fuera de los periódicos.

Echa un vistazo al sitio de precios de Azure Active Directory (Azure AD) de Microsoft para obtener una visión general de los precios de Azure AD, y también puedes visitar leer nuestro artículo Comparación de características de Azure Active Directory Premium P1 vs. P2 para obtener más información sobre las diferentes características.

Usar Active Directory y Azure Active Directory juntos

Ahora que hemos cubierto los dos temas principales y entendemos las diferencias entre Active Directory y Azure Active Directory, echemos un vistazo a cómo podemos usarlos de la mejor manera juntos.

Azure AD Connect

La herramienta Azure AD Connect de Microsoft nos permite crear una identidad híbrida al sincronizar objetos como usuarios desde nuestro Active Directory local hasta nuestro Azure AD basado en la nube.

Con sincronización de hash de contraseñas (PHS), Azure AD Connect también sincronizará un hash, del hash, de la contraseña de tus usuarios), habilitar Autenticación de paso a través (PTA), Servicios de Federación de Active Directory (AD FS), y más. La configuración puede ser muy sencilla para una pequeña organización y bastante compleja para un entorno más complejo.

Microsoft planea retirar las versiones 1.x de Azure AD Connect el 31 de agosto de 2022, y algunas versiones más antiguas 2.x de la herramienta de sincronización también saldrán de soporte en marzo de 2023. Puedes obtener más información sobre qué versiones de Azure AD Connect tienen soporte actual en nuestro artículo aparte.

Active Directory Federation Services (AD FS)

AD FS es un servicio de identidad de SSO que te permite compartir tu información de identidad con socios fuera de tu organización. AD FS utiliza la autenticación de control de acceso basada en notificaciones.

Si bien AD FS todavía se usa ampliamente, especialmente por organizaciones más maduras y grandes, Microsoft hoy en día lo considera un servicio obsoleto. Para ser claros, Microsoft podría no llamarlo depreciado pero las tendencias recientes ciertamente respaldan esta declaración.

AD FS requiere una considerable inversión y planificación adecuada en la infraestructura local, así como una dependencia muy impactante en tus socios externos – si cambian una configuración (por bien, mal, o sin razón), afectará tu entorno hasta el punto de romper las cosas de inmediato). He usado con éxito AD FS muchas veces, pero hoy en día no recomendaría fácilmente para una configuración nueva o existente.

Azure Active Directory Domain Services (AADDS)

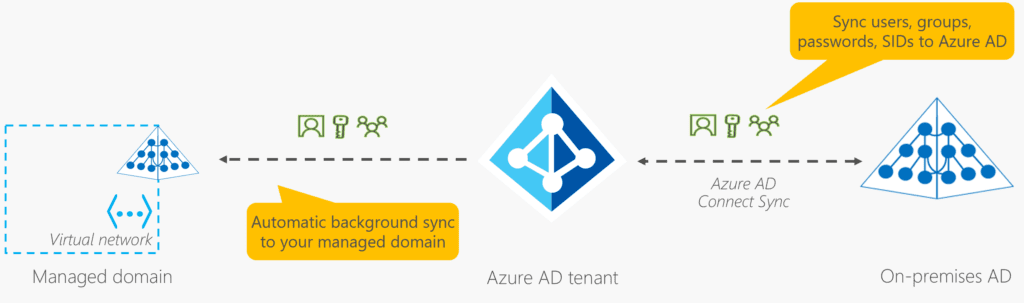

Azure Active Directory Domain Services (AADDS) es la incorporación más reciente de Microsoft a su familia de servicios de directorio. AADDS es la oferta de Active Directory administrado de Microsoft, nuevamente alojado completamente en su nube de Azure.

Uno de los principales puntos de venta de AADDS es que te permite ejecutar aplicaciones heredadas en la nube que no pueden utilizar métodos de autenticación modernos. Tu antigua pero aún crítica aplicación de recursos humanos o finanzas, amada por tus usuarios que la conocen al dedillo y hacen todo lo posible para resistir el cambio, obtendrá un par de años más de uso mientras preparas un reemplazo para ella. Puedes trasladar estas aplicaciones heredadas desde tu entorno local a un dominio AADDS administrado sin necesidad de administrar el dominio en la nube.

Existen algunas limitaciones en comparación con ejecutar tu propio Active Directory: Las directivas de grupo (GPO) no se sincronizan desde tu dominio local a tu dominio administrado. En un entorno establecido, esto puede ser un problema considerable ya que muchas cosas son gestionadas mediante GPO.

Lo mismo ocurre con tus unidades organizativas (OUs), estas tampoco se transfieren. Echa un vistazo a la Cómo se sincronizan los objetos y credenciales en un dominio administrado por Azure Active Directory Domain Services de Microsoft para obtener más información.

Proveedores de identidad de terceros

Tus requisitos individuales podrían requerir que consideres otros proveedores de identidad además de Azure AD. Es posible que ya estés utilizando uno de ellos y estés completamente satisfecho, o tal vez prefieras tener una capa adicional de seguridad. El cumplimiento también suele ser una razón para separar tu proveedor de identidad del resto de tu infraestructura.

El uso de proveedores de identidad de terceros en combinación con Azure AD también funciona. Todos los principales proveedores publican guías de integración y estarán encantados de apoyarlo con su implementación, especialmente porque les interesa mantenerlo como cliente. Algunos de los principales proveedores en este espacio incluyen Okta, PingIdentity, OneLogin, Auth0, ZScaler y CyberArk.

Conclusión

En el espacio de servicios de directorio, Microsoft atiende la mayoría, si no todos, los escenarios posibles. Un entorno puramente local que poco a poco se está convirtiendo en una rareza seguirá funcionando perfectamente con solo Active Directory.

Las organizaciones centradas en la nube con una fuerza laboral distribuida, que permiten a sus usuarios conectarse utilizando sus dispositivos personales o corporativos y acceder a recursos SaaS locales y basados en la nube, se verán mejor atendidas con Azure AD. Debido a la exposición, esto también requerirá una mayor inversión en ciberseguridad.

No hay una solución que satisfaga todas las necesidades. Una configuración de identidad híbrida entre Active Directory y Azure AD será la opción más obvia para muchos entornos. Por último, no deberías descartar el AADDS administrado por Microsoft y todos los proveedores de identidad de terceros.

Artículo relacionado: