Es gibt ständige Ebenen von hohen Angriffen und Port-Scans auf Linux-Servern die ganze Zeit, während eine ordnungsgemäß konfigurierte Firewall und regelmäßige Sicherheitsupdates eine zusätzliche Schutzschicht bieten, aber Sie sollten auch häufig überwachen, ob jemand eindringt. Dies wird auch dazu beitragen, sicherzustellen, dass Ihr Server frei von Programmen bleibt, die darauf abzielen, seinen normalen Betrieb zu stören.

Die in diesem Artikel vorgestellten Tools sind für diese Sicherheitsscans entwickelt worden und sie können Viren, Malware, Rootkits und bösartiges Verhalten identifizieren. Sie können diese Tools verwenden, um regelmäßige Systemscans durchzuführen, z. B. jede Nacht, und Berichte an Ihre E-Mail-Adresse zu senden.

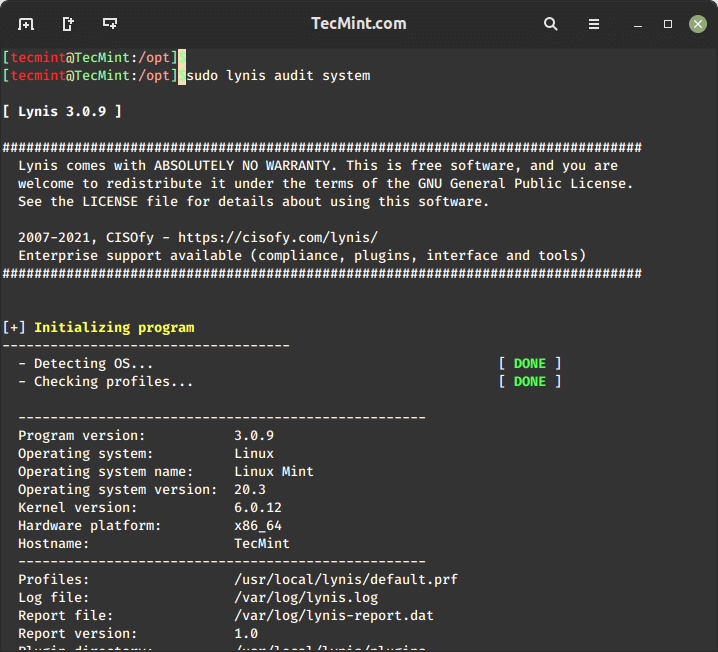

1. Lynis – Sicherheitsprüfung und Rootkit-Scanner

Lynis ist ein kostenloses, Open-Source-, leistungsstarkes und beliebtes Sicherheitsprüfungs- und Scannertool für Unix/Linux-ähnliche Betriebssysteme. Es ist ein Malware-Scanner und Schwachstellendetektor, der Systeme auf Sicherheitsinformationen und Probleme, Dateiintegrität, Konfigurationsfehler, Firewall-Prüfungen, installierte Software, Datei-/Verzeichnisberechtigungen und vieles mehr scannt.

Wichtig ist, dass es automatisch keine Systemhärten durchführt, sondern lediglich Vorschläge anbietet, die Ihnen ermöglichen, Ihren Server zu hartener.

Wir installieren die neueste Version von Lynis (d.h. 3.0.9) aus den Quellen, indem wir die folgenden Befehle verwenden.

cd /opt/ sudo wget https://downloads.cisofy.com/lynis/lynis-3.0.9.tar.gz sudo tar xvzf lynis-3.0.9.tar.gz sudo mv lynis /usr/local/ sudo ln -s /usr/local/lynis/lynis /usr/local/bin/lynis

Nun können Sie mit dem untenstehenden Befehl Ihre Systemscanning durchführen.

sudo lynis audit system

Um lynis jeden Abend automatisch auszuführen, fügen Sie die folgende cron-Eintragung hinzu, die um 3 Uhr abends läuft und Berichte an Ihre E-Mail-Adresse sendet.

0 3 * * * /usr/local/bin/lynis --quick 2>&1 | mail -s "Lynis Reports of My Server" [email protected]

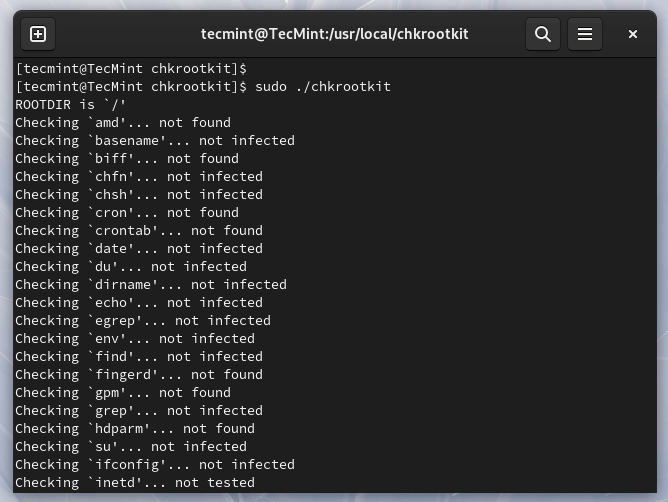

2. Chkrootkit – Ein Linux-Rootkit-Scanner

Chkrootkit ist auch ein weiterer kostenloser, quelloffener Rootkit-Detektor, der lokal nach Veränderungen von Systembinären sucht und auf Unix-like-Systemen Rootkit-Anzeichen aufweist. Es hilft, versteckte Sicherheitslücken zu erkennen.

Das chkrootkit-Paket besteht aus einer Shell-Skript, das Systembinäre auf Rootkit-Veränderungen prüft, und mehreren Programmen, die verschiedene Sicherheitsprobleme überprüfen.

Das chkrootkit-Werkzeug kann mit dem folgenden Befehl auf Debian-basierten Systemen installiert werden.

sudo apt install chkrootkit

Auf RHEL-basierten Systemen müssen Sie es aus Quellen mit den folgenden Befehlen installieren.

sudo yum update sudo yum install wget gcc-c++ glibc-static sudo wget -c ftp://ftp.chkrootkit.org/pub/seg/pac/chkrootkit.tar.gz sudo tar –xzf chkrootkit.tar.gz sudo mkdir /usr/local/chkrootkit sudo mv chkrootkit-0.58b/* /usr/local/chkrootkit cd /usr/local/chkrootkit sudo make sense

Um Ihren Server mit Chkrootkit zu überprüfen, führen Sie den folgenden Befehl aus.

sudo chkrootkit OR sudo /usr/local/chkrootkit/chkrootkit

Sobald es ausgeführt wird, beginnt es, Ihr System nach bekannten Malware und Rootkits zu überprüfen, und nachdem der Prozess abgeschlossen ist, können Sie den Überblick über den Bericht sehen.

Um Chkrootkit automatisch jede Nacht auszuführen, fügen Sie den folgenden Cron-Eintrag hinzu, der um3 Uhr morgens ausgeführt wird und Berichte an Ihre E-Mail-Adresse sendet.

0 3 * * * /usr/sbin/chkrootkit 2>&1 | mail -s "chkrootkit Reports of My Server" [email protected]

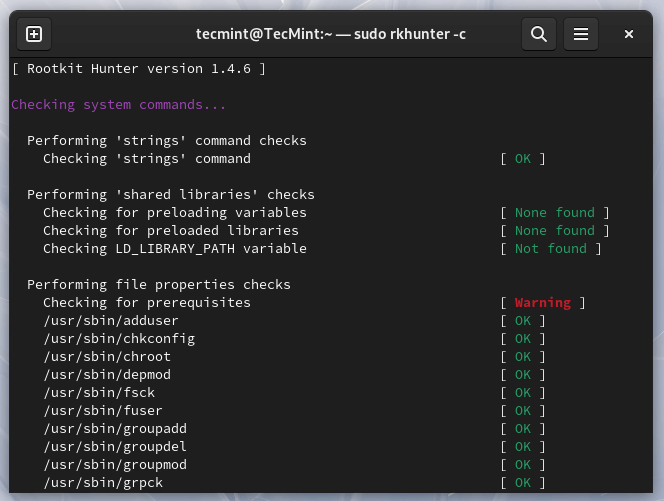

3. Rkhunter– Ein Linux-Rootkit-Scanner

RootKit Hunter ist ein kostenloses, quelloffenes, leistungsfähiges, einfach zu bedienendes und bekanntes Tool zum Scannen von Hintertüren, Rootkits und lokalen Exploits auf POSIX-kompatiblen Systemen wie Linux.

Wie der Name schon sagt, ist es ein Rootkit-Jäger, ein Sicherheitsüberwachungs- und Analysetool, das ein System gründlich untersucht, um versteckte Sicherheitslücken zu erkennen.

Das rkhunter Tool kann mit dem folgenden Befehl auf Ubuntu und RHEL-basierten Systemen installiert werden.

sudo apt install rkhunter [On Debian systems] sudo yum install rkhunter [On RHEL systems]

Um Ihren Server mit rkhunter zu überprüfen, führen Sie den folgenden Befehl aus.

sudo rkhunter -c

Um rkhunter automatisch jede Nacht auszuführen, fügen Sie den folgenden Cron-Eintrag hinzu, der um3 Uhr morgens ausgeführt wird und Berichte an Ihre E-Mail-Adresse sendet.

0 3 * * * /usr/sbin/rkhunter -c 2>&1 | mail -s "rkhunter Reports of My Server" [email protected]

4. ClamAV– Antivirensoftware-Toolkit

ClamAV ist eine quelloffene, vielseitige, beliebte und plattformübergreifende Antiviren-Engine zur Erkennung von Viren, Malware, Trojanern und anderen bösartigen Programmen auf einem Computer.

Es ist eine der besten kostenlosen Antivirenprogramme für Linux und der Open-Source-Standard für Mail-Gateway-Scanningssoftware, die fast alle Mail-Dateiformate unterstützt.

Es unterstützt Aktualisierungen der Virendatenbank auf allen Systemen und On-Access-Scannen nur unter Linux. Darüber hinaus kann es in Archiven und komprimierten Dateien scannen und Formate wie Zip, Tar, 7Zip und Rar unter anderem unterstützen und andere Funktionen.

Die ClamAV kann mit folgendem Befehl auf Debian-basierten Systemen installiert werden.

sudo apt install clamav

Das ClamAV kann mit folgendem Befehl auf RHEL-basierten Systemen installiert werden.

sudo yum -y update sudo -y install clamav

Sobald es installiert ist, können Sie die Signaturen aktualisieren und einen Ordner mit folgenden Befehlen scannen.

# freshclam sudo clamscan -r -i DIRECTORY

Dabei steht DIRECTORY für den zu scannenden Speicherort. Die Optionen -r bedeuten rekursives Scannen und -i bedeutet, nur infizierte Dateien anzuzeigen.

5. LMD – Linux Malware Detect

LMD (Linux Malware Detect) ist eine Open-Source-Software, die als leistungsfähiger und voll funktionsfähiger Malware-Scanner für Linux speziell für gemeinsam genutzte Hosting-Umgebungen entwickelt wurde, kann aber auch zur Erkennung von Bedrohungen auf jedem Linux-System verwendet werden. Es kann mit dem ClamAV Scanner-Engine integriert werden, um eine bessere Leistung zu erzielen.

Es bietet ein vollständiges Berichtssystem zur Ansicht aktueller und vorheriger Scan-Ergebnisse, unterstützt die E-Mail-Benachrichtigung nach jeder Scan-Ausführung und viele andere nützliche Funktionen.

Für die Installation und Verwendung von LMD lesen Sie unseren Artikel How to Install LMD with ClamAV as an Antivirus Engine in Linux.

Das war’s für heute! In diesem Artikel haben wir eine Liste von5 Tools zum Scannen eines Linux-Servers auf Malware und Rootkits geteilt. Teilen Sie uns Ihre Gedanken in den Kommentaren mit.

Source:

https://www.tecmint.com/scan-linux-for-malware-and-rootkits/