Top 25 Beste Kali Linux Penetration Testing Tools (Vor- und Nachteile).

Penetrationstests (auch als Pentests bekannt) sind eine praktische Möglichkeit, Schwachstellen und Schwachstellen in IT-Systemen zu erkennen. Bei Verwendung der richtigen Tools hilft Ihnen Penetrationstesting, die Qualität und Sicherheit Ihrer wichtigen Anwendungen und Systeme zu verbessern. Daher können Sie Anwendungen, drahtlose Systeme (Wi-Fi), Cloud-Infrastruktur, Systempasswörter und mehr testen.Es gibt derzeit viele Penetrationstest-Tools auf dem Markt, wobei Kali Linux den Weg weist. Kali Linux ist eine auf Debian basierende Linux-Distribution, die sich ideal für fortgeschrittene Sicherheitstests eignet. Diese Plattform umfasst eine Vielzahl von Tools und Dienstprogrammen, die für Sicherheitsbewertungen geeignet sind. Idealerweise verfügt Kali Linux über mehr als 600 Tools für Penetrationstests, Reverse Engineering, Computerforensik und mehr. Außerdem ist es Open Source, und der Code steht allen Entwicklern zur Verfügung, die die verfügbaren Pakete neu erstellen oder anpassen möchten.

Lasst uns mit den 25 besten Kali Linux Penetration Testing Tools beginnen. Also, lest weiter!

25 Beste Kali Linux Penetration Testing Tools

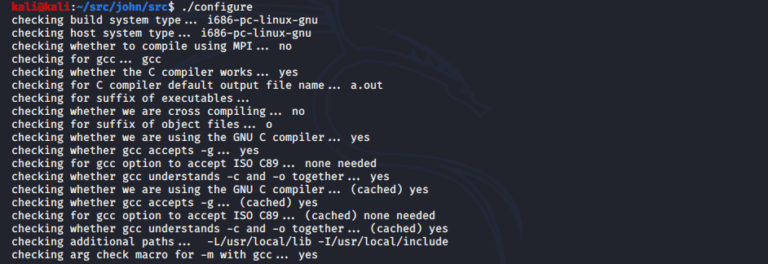

1. John the Ripper

An erster Stelle in dieser Liste von Top 25 Best Kali Linux Penetration Testing Tools steht John the Ripper. Nun, es ist ein vielfältiges Penetration Testing Tool, das als Passwort-Cracker verwendet wird. Kostenloses, quelloffenes Tool zur Passwortknackung und zum Audit der Gesamtsystemsicherheit. Im Kern kombiniert dieses Tool zahlreiche Passwort-Cracking-Modi. Darüber hinaus können Sie es an individuelle Penetration Testing-Anforderungen anpassen.

Pentester verwenden John the Ripper, um Schwächen in Systempasswörtern aufzudecken und Zugang zu Datenbanken und Anwendungen zu erlangen. Es testet die Stärke Ihrer Passwörter und andere Schwachstellen, die von Hackern ausgenutzt werden können. John the Ripper kann umfassende Passworttests sowohl mit Wörterbuch als auch mit Brute-Force-Angriffen durchführen.

Dieses Tool verfügt sowohl über rohe als auch gehashte Passwörter. Um ein Passwort zu knacken, identifiziert John the Ripper alle möglichen Passwörter in gehashten Formaten. Anschließend vergleicht es die gehashten Passwörter mit dem ursprünglichen gehashten Passwort, um eine passende Übereinstimmung zu finden. Wenn es eine Übereinstimmung findet, zeigt dieses Tool das geknackte Passwort in seiner rohen Form an.

Vorteile von John the Ripper

- Ideal zum Knacken mehrerer Passworttypen.

- Bietet 20+ verschiedene Sprachen an.

- Hat vorab erstellte, bewährte Pakete.

- Erkennung von Multithreading automatisch.

- Ausgezeichnet für Windows und UNIX-Nutzung.

Nachteile von John the Ripper

- Benötigt erhebliche Zeit für die Einrichtung.

- Benötigt Anpassungen, um neuere, fortgeschrittene Hashes wie SHA 256 und SHA 512 zu knacken.

- Erfordert ein profundes Verständnis der Kommandozeile.

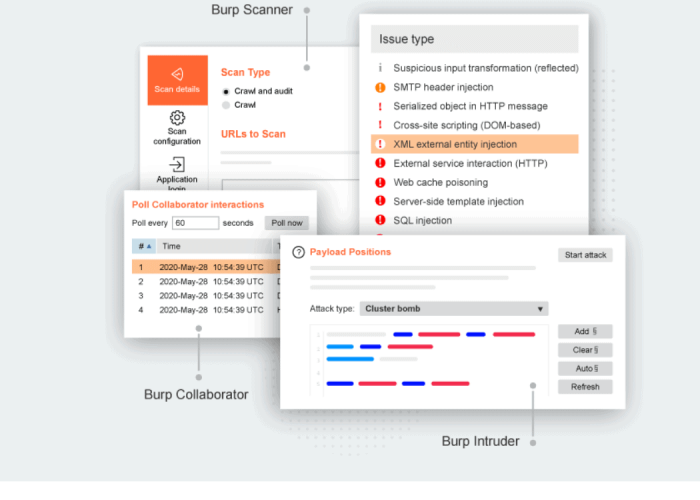

2. Burp Suite

Bildquelle: Portswigger.net

Burp Suite ist eine Sammlung von Werkzeugen für die Penetrationstests von Webanwendungen. Darüber hinaus ist es eine integrierte Plattform mit verschiedenen Werkzeugen, die Hand in Hand arbeiten, um Schwachstellen zu erkennen und auszunutzen. Diese Werkzeuge arbeiten nahtlos miteinander zusammen, von den Erkundungsphasen bis hin zur Analyse.

Burp bietet vollständige Kontrolle und ermöglicht es Ihnen, sowohl manuelle als auch automatisierte Testprozesse zu kombinieren. Diese Kombination ermöglicht schnellere und effektivere Penetrationstests.

Burp Suite Tools führen fortgeschrittene Sicherheitsscans durch. Das Burp Proxy-Tool überwacht HTTP- und HTTPs-Datenverkehr, während der Spider die Ziel-Webanwendung oder -website erfasst. Das Intruder-Tool führt verschiedene Angriffe durch, um alle Sicherheitslücken zu finden. Darüber hinaus verfügt es über verschiedene andere Tools, die synchron arbeiten, um Schwächen in Ihren Webanwendungen zu erkennen.

Burp Suite bietet drei Pläne:

- Kostenlose Community Edition

- Professional Edition

- Enterprise Edition

Der Community-Plan ist quelloffen und kostenlos, während die Professional- und Enterprise-Editionen Premium sind.

Vorteile von Burp Suite

- Umfangreiche Dokumentation zur Veranschaulichung seiner Funktionalität.

- Breites Spektrum an Werkzeugen zur Schwachstellensuche.

- Bietet sowohl manuelle als auch automatisierte Penetrationstests.

- Führt schnelle Angriffe auf Websites und Webanwendungen durch, um Schwachstellen zu erkennen.

- Durchkämmt Webanwendungen, um alle Seiten schnell zu erfassen.

- Intuitive Benutzeroberfläche.

Nachteile von Burp Suite

- Schlechte Windows-Unterstützung.

- Die Premium-Versionen sind relativ teuer.

Lesen Sie auch Probieren Sie die Azure AD-Überwachungslösung aus

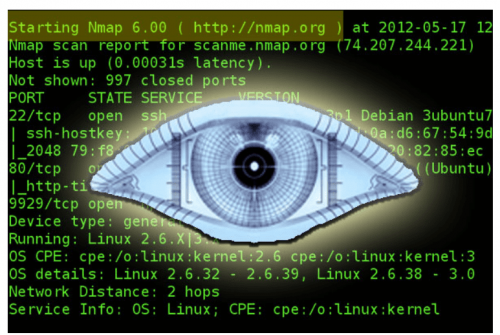

3. Nmap

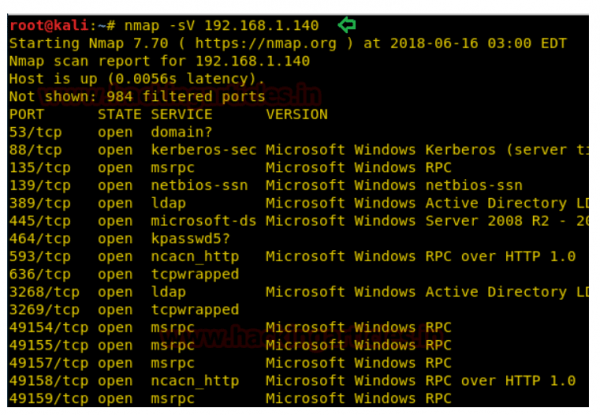

Bildquelle: Knoldus.com

Eine weitere Alternative in der Liste der 25 besten Penetrationstestwerkzeuge für Kali Linux ist Network Mapper (Nmap). Open-Source-Befehlszeilenwerkzeug für Netzwerkidentifikation und Cybersicherheits-Auditierung. Verwenden Sie Nmap für Netzwerk-Inventur und Überwachung von Sicherheitslücken. Dieses Werkzeug verwendet Raw-IP-Pakete, um die Dienste im Host, die vorhandenen Firewalls/Filter sowie zahlreiche andere Netzwerkmerkmale zu ermitteln. Idealerweise wurde dieses Werkzeug entwickelt, um schnelle Scans auf großen Netzwerken durchzuführen.

Nmap läuft auf allen wichtigen Betriebssystemen, einschließlich Windows, Mac OS X und Linux. Neben der ausführbaren Befehlszeile verfügt Nmap über eine ausführbare grafische Benutzeroberfläche, Debugging-Tool und Ergebnisanzeige. Darüber hinaus verfügt es über ein Werkzeug zur Antwortanalyse und Paketerzeugung.

Vorteile von Nmap

- A powerful tool for scanning hundreds of thousands of devices.

- Umfangreiche Dokumentation, einschließlich Tutorials, Whitepapers und aktuelle Seiten.

- Es stehen sowohl traditionelle Befehlszeilen- als auch grafische Versionen zur Auswahl.

- Unterstützt dutzende fortgeschrittener Sicherheitsbewertungstechniken.

- Kostenlose Downloads und vollständiger Quellcode.

Nachteile von Nmap

- Steile Lernkurve.

- Eingeschränkte Funktionalität unter Windows.

- Scans dauern lange.

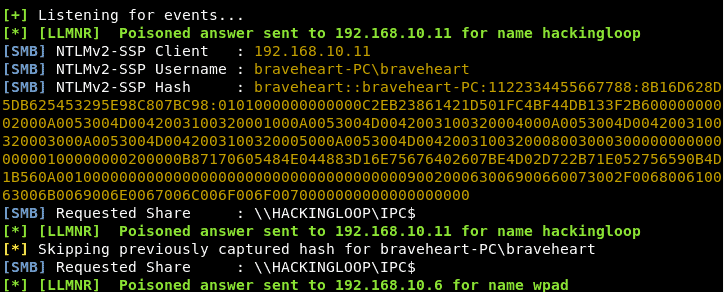

4. Responder

Responder ist ein integriertes Kali Linux-Tool zur Prüfung der IT-Infrastruktur eines Unternehmens. Es unterstützt den NetBIOS Name Service (NBT-NS) und Link-Local Multicast Name Resolution (LLMNR). NBT-NS ist ein Protokoll, das NetBIOS-Namen auf Windows in IP-Adressen übersetzt. Andererseits ist LLMNR ein auf DNS-Paketformat basierendes Protokoll, das sowohl IPv4- als auch IPv6-Hosts unterstützt und alle DNS-Klassen, -Formate und -Typen unterstützt.

Dieses Tool durchsucht die IT-Infrastruktur nach vergifteten Namensdienst-IDs und sammelt Anmeldeinformationen und Hashwerte von den vergifteten Dienst-IDs. Mit Responder können Sie NBT-NS und LLMNR verwenden, um auf bestimmte NetBIOS-Abfragen zu reagieren.

Responder funktioniert, indem es verschiedene Dienste nachahmt und diese im Netzwerk anbietet. Es verleitet die Windows-Systeme dazu, über den bereitgestellten Dienst zu kommunizieren. Der Responder antwortet dann auf die Anfrage, nimmt den Benutzernamen und das Passwort auf und hasst sie. Indem es Benutzer zur Eingabe von Anmeldeinformationen auffordert und klartextliche Passwörter erhält, hilft Responder bei der Erkennung von Schlüssel Systemschwächen.

Vorteile von Responder

- Kann lokale Hosts mit bestimmten DNS-Einträgen überprüfen.

- Automatische DNS-Abfragen bei der Auswahl von Netzwerken.

- Verwendet LLMNR/NBT-NS, um Nachrichten an Netzwerke zu senden.

- Ermöglicht einfaches Fehlersuchen von Problemen.

Nachteile von Responder

- Steile Lernkurve.

- Schwierig zu installieren und zu bedienen.

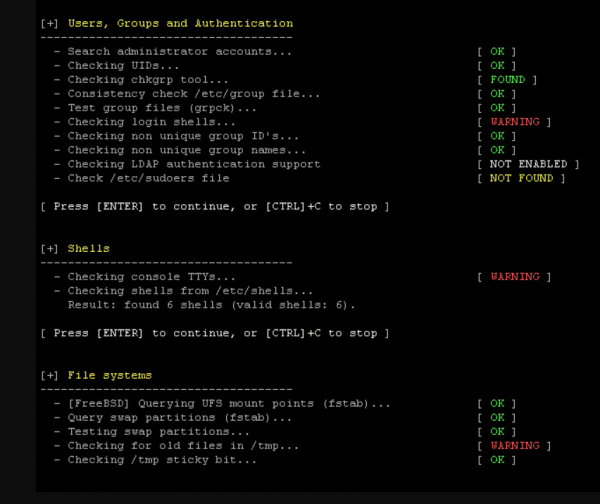

5. Lynis

Folgende Alternative zu den Top 25 Best Kali Linux Penetration Testing Tools ist Lynis. Sicherheitsprüftool zum Scannen von Systemkonfigurationen. Entwickelt für Unix- und GNU/Linux-Systeme, führt dieses Tool Scans durch und bietet Einblicke in Ihre Systemsicherheitsumgebung. Mit den generierten Berichten können Sie an der Behebung von erkannten Problemen arbeiten. Für optimale Ergebnisse ist es unerlässlich, Lynis zusammen mit Systembenchmarking, Scannern und Feinjustierungstools zu verwenden.

Lynis verwendet einen modularen Ansatz für das System- und Sicherheitsscannen. Es entdeckt Tools in Ihrer Architektur und führt umfangreiche Prüfungen durch. Dieses Tool ist einfach zu installieren. Im Idealfall gibt es mehrere Installationsmethoden, einschließlich OS-Paket-Install, Quellcode-Install, Github-Klon und mehr. Obwohl Unix-Distributionen standardmäßig mit der vorinstallierten Lynis-Software ausgeliefert werden.

Vorteile von Lynis

- Führt umfassende Scans durch, um Systemfehlkonfigurationen und Angriffsflächen zu erkennen.

- Bietet leicht verständliche Prüfberichte.

- Scannen von Konfigurationsdateien für verwandte Prozesse in gängigen Datenbanken wie Redis, MySQL, PostgreSQL und Oracle.

- Farbcodierung zur besseren Verständlichkeit.

- Hardening-Funktionen zur Verbesserung Ihrer Sicherheitslage.

- Entwickelt, um die Einhaltung von Vorschriften zu erleichtern.

Nachteile von Lynis

- Begrenzt auf maximal zwei Audits pro System täglich.

- Die Implementierung weiterer Funktionen erschwert die Bedienung der Benutzeroberfläche.

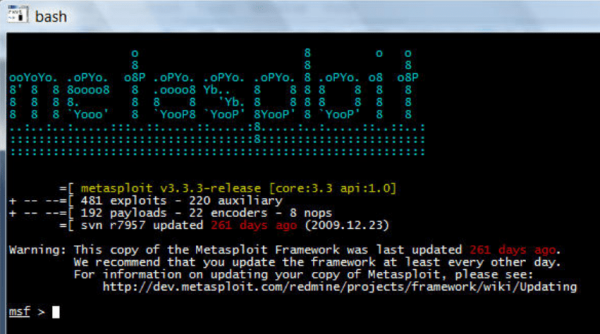

6. Metasploit

Metasploit ist eines der beliebtesten Tools für Penetrationstests aufgrund seiner umfangreichen Funktionen und Funktionalitäten. Dieses Tool ist für ethische Hacker und menschliche Pen-Tester bestens geeignet, die alle möglichen Angriffssysteme auf IT-Infrastrukturen ausnutzen möchten. Metasploit verfügt über eine riesige Datenbank von Exploits, die Sie zur Simulation echter böswilliger Angriffe auf die Infrastruktur verwenden können. Darüber hinaus können Sie es einsetzen, um Ihr Sicherheitsteam in der Identifizierung und Erkennung echter Angriffe zu schulen.

Darüber hinaus sucht Metasploit nach Bedrohungen in Ihren Systemen. Sobald es Schwachstellen erkennt, dokumentiert es sie, damit Sie die Informationen nutzen können, um die Schwäche zu beheben und entsprechende Lösungen zu entwickeln. Dieses Penetrationstest-Tool für Kali Linux enthält über 1600 Exploits, organisiert über 25 Plattformen, einschließlich Java, Python, PHP, Cisco, Android und mehr.

Vorteile von Metasploit

- Testet Schwachstellen auf einer Vielzahl von Systemen und Datenbanken.

- Integriert nahtlos mit anderen Penetrationstest-Tools, wie z.B. Nmap.

- Sie können eine umfangreiche Exploit-Datenbank nutzen, die täglich wächst.

- Intuitive Benutzeroberfläche und Informationsmanagement.

- Community-gesteuertes Tool mit einer großen Gruppe von Entwicklern, die daran arbeiten.

- Automatisierung manueller Prozesse verkürzt die Zeit zum Abschließen von Scans.

Nachteile von Metasploit

- Es unterstützt keine in anderen Sprachen als Ruby geschriebenen Payloads.

- Schwächere Leistung unter Windows im Vergleich zu anderen Systemen.

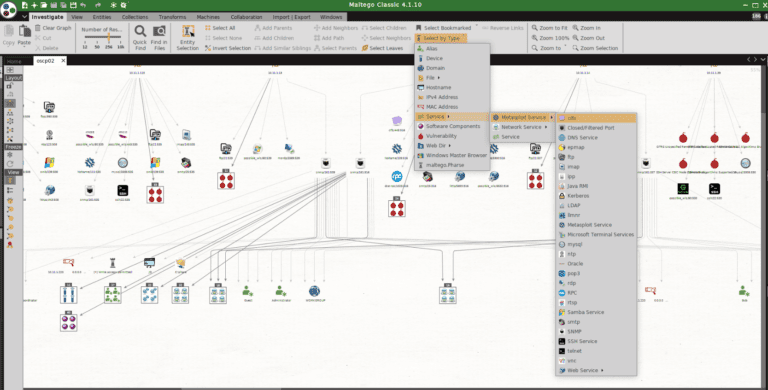

7. Maltego

Bildquelle: Github.com

Maltego ist ein OSINT (Open Source Intelligence) Werkzeug zur Erfassung von Netzwerkinformationen. Es ist ein Penetrationstest-Werkzeug, das Ihnen dabei hilft, das Netzwerk auf eventuelle Schwachstellen und einzelne Punkte des Scheiterns zu untersuchen. Bevor angreifen, sammelt dieses Tool Informationen, die ein typischer Hacker für das Zielnetzwerk erkunden würde. Danach bietet es leicht verständliche Informationen zu Netzwerkmerkmalen wie Routerkonfigurationen, Hostprotokollen und mehr.

Vorteile von Maltego

- Sammelt Informationen für alle sicherheitsrelevanten Aufgaben und spart Ihnen Zeit.

- Kann schwer zu entdeckende versteckte Informationen abrufen.

- Bietet eine visuelle Darstellung der Verbindungen zwischen verschiedenen Elementen im Netzwerk.

- Intuitive GUI zum einfachen Prüfen von Beziehungen.

- Läuft unter Linux, Mac OS und Windows.

Nachteile von Maltego

- Es kann für neue Benutzer überwältigend sein.

- Das Importieren von Entitäten ist kompliziert.

- Es verfügt über viele komplexe Funktionen, die es schwierig machen, es zu benutzen.

Lesen Sie auchWenden Sie das Active Directory Direct Reports an

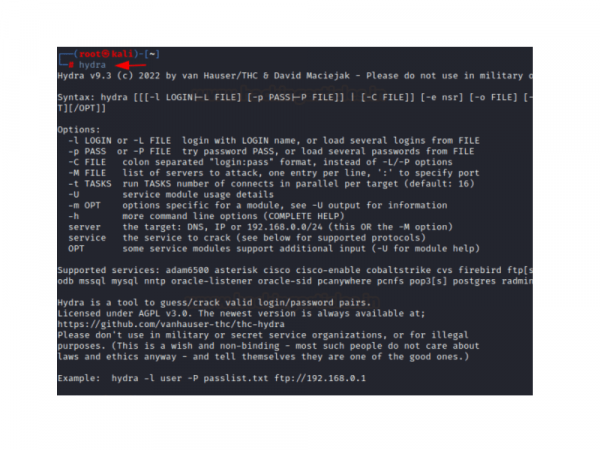

8. Hydra

Hydra ist ein Kali Linux-Anmelde- und Passwortknacker. Dieses Tool nutzt mehrere Protokolle, um Brute-Force-Angriffe auf Systeme durchzuführen. Der Hydra-Anmeldeknacker ist parallelisiert, hochgradig vielseitig und leicht zu integrieren. Hydra ist bei Linux vorinstalliert und gibt es sowohl in einer grafischen Benutzeroberfläche als auch in einer Befehlszeilenversion. Sie können es jedoch auch auf jede andere Distribution installieren.

In Hydra greift der Angreifer auf Brut Force und Wörterbuchangriffe zurück, um Anmeldeseiten zu durchdringen. Es bietet zahlreiche Möglichkeiten, um Ihre Angriffe intensiver und leichter zugänglich zu machen, um auf Systeme aus der Ferne zuzugreifen. Sie können Passwörter für bekannte Benutzernamen mithilfe einer Passwortliste und Brut Force-Angriffen auf Passwörter auf dem FTP-Dienst des Hosts erraten. Auch können Sie damit Benutzernamen für bestimmte Passwörter durch Brut Force-Angriffe auf den Benutzernamenfeldern erraten.

Hydra verfügt über eine Option zum Fortsetzen von Brut Force-Angriffen, die versehentlich unterbrochen werden. Im Allgemeinen bietet Hydra Angreifern eine Vielzahl von Optionen, um Systeme auszunutzen. Mit der richtigen Herangehensweise können Sie dieses Tool verwenden, um robuste, nicht hackbare Systeme zu erstellen.

Vorteile von Hydra

- Breites Spektrum an Brut Force-Optionen.

- Vielseitige Auswahl an einfach zu bedienenden Protokollen.

- Führt HTTP-Post-Formularkonfigurationsangriffe für Webanwendungen durch.

- Verwenden Sie es, um die Stärke von Drupal-Benutzernamen und -Passwörtern zu testen.

Nachteile von Hydra

- Die Open Source Community-Version bietet begrenzte Optionen.

- Es dauert viel Zeit, um Benutzernamen und Passwortkombinationen zu erraten.

9. Aircrack-Ng

Aircrack-Ng ist eine Suite von Penetrationstools für WLAN-Sicherheit. Diese Tools überprüfen, wie sicher Ihr Wifi ist und ob Sie sichere Passwörter haben. Aircrack-ng konzentriert sich auf vier Hauptfelder:

- Testen.

- Überwachung.

- Angriff.

- Knacken.

Es prüft WLAN-Karten und Treiberfähigkeiten auf jegliche Injektionen oder Aufnahmen. Es gibt verschiedene Tools im Paket, um Datenpakete einer bestimmten Netzwerk zu erfassen. Dieses Tool verfügt auch über fortgeschrittene Crack-Fähigkeiten. Im Wesentlichen ist es ein 802.11a/b/g-Cracking-Programm, das 512-Bit-, 256-Bit-, 104-Bit- oder 40-Bit-WEP-Schlüssel zurückgeben kann.

Die Aircrack-ng-Suite verfügt über eine Vielzahl von Tools in ihrer Suite, die nahtlose WLAN-Sicherheitsüberprüfungen ermöglichen:

- Aircrack-ng – zur Brüche der WEP-Schlüssel unter Verwendung von PTW-Angriffen, WPA/WPA2-PSK-Angriffen usw.

- Airodump-ng – Paket-Sniffing-Tool zur Überwachung aller drahtlosen Netzwerke und Frequenzhubs zwischen drahtlosen Kanälen

- Airmon-ng – zur Aktivierung des Monitor-Modus auf drahtlosen Schnittstellen

- Aireplay-ng – Für Paketinjektionsangriffe

- Airdecap-ng – zum Entschlüsseln von WEP/WPA/WPA2-Capture-Dateien

Diese Sammlung von Tools arbeitet synchron, um nahtlose Wi-Fi-Tests zu gewährleisten.

Vorteile von Aircrack-ng

- Am besten geeignetes Tool für Penetrationstests unter Kali Linux zur Knackung von WEP-Verschlüsselung

- Es hat keine steile Lernkurve.

- Bequem die Kommandozeile verstehen.

- Es gibt mehrere Versionen für Linux, UNIX und macOS.

Nachteile von Aircrack-ng

- Es verfügt nicht über eine grafische Benutzeroberfläche (GUI).

- Der erste Installationsprozess ist überwältigend.

10. Impacket Scripts

Nummer 10 der Top 25 Besten Penetrationstestwerkzeuge für Kali Linux ist Impacket Scripts. Dieses nachfolgende Werkzeug für Penetrationstests enthält Python-Klassen für die Netzwerkprüfung. In Python geschrieben, ist diese Sammlung nützlich, um Netzwerkprotokolle zu erstellen, und verfügt über mehrere Werkzeuge zur Durchführung der Remote-Dienstausführung. Es verfügt über eine objektorientierte API, die eine nahtlose Arbeit mit tiefen Protokollhierarchien ermöglicht. Neben Protokollen enthält die Bibliothek mehrere Werkzeuge wie Kerberos, Remote Execution, Server Tools/MiTM-Angriffe, SMB/MSRPC, MSSQL / TDS und mehr.

Diese Bibliothek ermöglicht Entwicklern und Sicherheitstestern, Netzwerkpakete schnell zu entwerfen und zu decodieren. In diesem Fall nutzt der Entwickler das Framework, um Protokolle zu implementieren. Schließlich unterstützt Impacket Scripts sowohl hoch gesteuerte Protokolle (SMB und NMB) als auch niedrig gesteuerte Protokolle (TCP, UDP, IP).

Vorteile von Impacket-Skripten

- Leicht zu installieren.

- Viele Protokolle verfügbar, die das Netzwerktesten erleichtern.

- Bietet einen umfassenden Testleitfaden.

- Bietet Testern eine Vielzahl von Optionen zur Durchführung von Netzwerktests.

Nachteile von Impacket-Skripten

- Schlechte Leistung unter Windows im Vergleich zu Linux.

- Erfordert Python-Kenntnisse zur Verwendung.

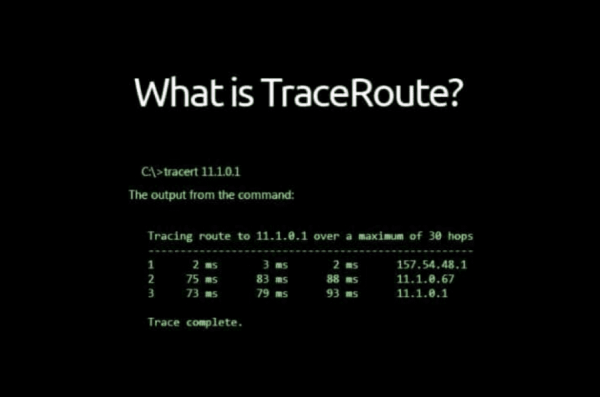

11. Traceroute

Traceroute ist ein Penetrationstestwerkzeug, das den ICMP-Protokoll in seinem Kern verwendet. Es ermöglicht Systemadministratoren, zu verstehen, wie Pakete zwischen Quelle und Ziel reisen. Dieses Tool sendet Pakete an eine Zielmaschine und listet alle Geräte auf, die es durchläuft. Es hilft, aufzuzeigen, wie viele Geräte Ihre Netzwerkdaten durchlaufen, einschließlich aller IP-Adressen.

Mit Traceroute können Sie die Knotenpunkte für die IP-Adressen ermitteln, die das Paket passiert. Dieser Vorgang wird als Verfolgung bezeichnet und hilft Probleme zu identifizieren in Ihrem Computernetzwerk. Traceroute verfügt über zusätzliche Netzwerkverfolgungsmethoden, die für das Umgehen sicherer Netzwerke und Firewalls geeignet sind.

Vorteile von Traceroute

- Erweiterte Netzwerkverfolgungsfähigkeiten.

- Ideal zum Testen von Internetverbindungen.

- Ermittelt Ausfallpunkte entlang jedes Pfades.

- Netzwerkhops nahtlos abbildet und Round-Trip-Zeiten (RTT) liefert.

Nachteile von Traceroute

- Es zeigt keine historischen Daten, sodass es schwierig ist, Muster zu erkennen.

- Kann unvollständige Daten anzeigen, wenn die Firewall ICMP-Anfragen blockiert.

12. WPscan

WPScan ist ein Werkzeug zur Schwachstellenbewertung für die Überprüfung von WordPress-Web-Engines. Es hilft Ihnen dabei, festzustellen, ob Ihre WordPress-Einrichtung anfällig für Angriffe ist. Grundsätzlich durchsucht es nach Schwachstellen in Ihren Theme-Dateien, Plugins und im Kern. Außerdem ermöglicht es Ihnen, schwache Benutzerpasswörter zu erkennen. WPScan verfügt über eine Brute-Force-Funktion, die Sie nutzen können, um Brute-Force-Angriffe auf Ihre WordPress-Websites durchzuführen. Dieses in Ruby geschriebene Tool ist in Kali Linux und anderen Tools vorinstalliert.

Vorteile von WPscan

- Erkennt offen zugängliche Datenbankdumps.

- Geeignet für die Enumeration von Medien-Dateien

- Erkennen sensible Dateien wie robots.txt und readme.

- Ordnet Themes und Plugins zu und erkennt mögliche Schwachstellen in ihnen.

- Überprüft auf offen zugängliche Fehlerprotokoll-Dateien.

- Kann Brute-Force-Angriffe auf Benutzernamen und Passwörter durchführen.

Nachteile von WPScan

- Hat kein GUI.

- Es kann außerhalb von Kali Linux überwältigend sein, es zu verwenden.

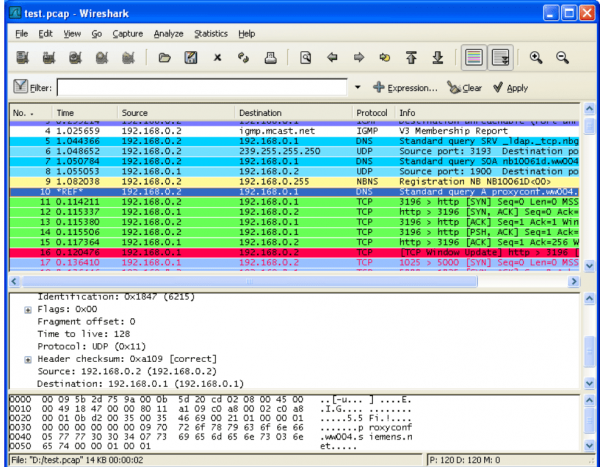

Exporte in PostScript, XML, CSV und reinen Textformaten.Bietet Farbcodierung zur einfacheren Identifizierung von Paketen.

Nachteile von Wireshark

Hat Schwierigkeiten beim Lesen von verschlüsseltem Datenverkehr.Schlechte UI/UX-Erfahrung.14. SQLmap

Seine Paket-Sniffer– und Netzwerkanalyse-Fähigkeiten machen es für Echtzeitaspekt-Sicherheitsbewertungen lohnenswert. Es untersucht Verbindungsinformationen und erfasst Datenpakete, um deren Merkmale zu bestimmen. Außerdem liest es Live-Daten von Ethernet, ATM, USB, Bluetooth, IEEE 802.11 und anderen. Sie können die Ausgabeinformationen nutzen, um Schwachstellen in Ihrem Netzwerk zu markieren. Andere Wireshark-Fähigkeiten umfassen die Entwicklung von Netzwerkprotokollen, Softwareentwicklung und Fehlerbehebung.

Vorteile von Wireshark

- Bietet eine Netzwerkverkehrsanalyse auf fein abgestufter Ebene.

- Leistungsstarke TShark-Kommandozeilen-Anwendung.

- Ermöglicht das Filtern, Sortieren und Gruppieren von Paketen.

- Geeignet für eine tiefe Paketprüfung.

- Exportiert in die Formate PostScript, XML, CSV und Plain Text.

- Hat eine Farbcodierung zur einfacheren Identifizierung von Paketen.

Nachteile von Wireshark

- Kann Schwachstellen in isolierten Problemgebieten nicht ausnutzen.

- Hat Schwierigkeiten beim Lesen von verschlüsseltem Verkehr.

- Schlechte UI/UX-Erfahrung.

14. SQLmap

Sqlmap ist ein quelloffenes Penetrationstestwerkzeug zur automatischen Erkennung und Ausnutzung von SQL-Injektions Schwachstellen. Dieses Tool verfügt über leistungsstarke Erkennungsmechanismen und verschiedene Werkzeuge für nahtlose Penetrationstests. Es kann Daten aus SQL-basierten Datenbanken abrufen, Dateisysteme zugreifen und Befehle über aus der Bandverbindung auf dem Betriebssystem ausführen.

Basierend auf Python, arbeitet Sqlmap nahtlos auf Linux-Systemen, insbesondere auf Ubuntu. Es eignet sich zur Erkennung von SQL-Injektionsschwachstellen in Webanwendungen. Es erkennt Probleme auf dem Zielhost und bietet mehrere Backend-Verwaltungsoptionen, einschließlich Passwort-Hashing, Sitzungsabruf und andere. Sqlmap verfügt über SQL-Injektionstechniken: fehlerbasiert, zeitbasiert bling, booleanbasiert blind, out of band, gestapelte Abfragen und UNION-Abfragebasiert.

Sqlmap funktioniert mit allen beliebten SQL-Datenbanken, einschließlich MySQL, Oracle, Microsoft SQL Server, PostgreSQL usw. Darüber hinaus bietet es verschiedene Anwendungsfälle sowohl für Angreifer als auch für Verteidiger. Sie können es verwenden, um Simulationen von Angriffen auf Datenbanken durchzuführen. Es bietet einen SQL-Shell in die Datenbank, der es Ihnen ermöglicht, beliebige SQL-Befehle auszuführen. Auch können Sie es nutzen, um Benutzerpasswörter mithilfe von Wörterbuchangriffen zu knacken. Auf der anderen Seite können Sie es verwenden, um Ihre Server und Webanwendungen auf schwache Passwörter zu testen und mögliche Einschüsse zu identifizieren.

Vorteile von Sqlmap

- Automatisches Erkennen von Passwort-Hash-Formaten.

- Online Passwortknacken.

- Kann Dateien in die Datenbank hoch- oder herunterladen.

- Automatische Bestimmung des Datenbankschemas.

- Unterstützt das Ausdumpen von Datenbankdateien.

Nachteile von Sqlmap

- Erzeugt häufig falsch positive Ergebnisse.

- Benötigt, dass Benutzer die Sicherheitslücken manuell bestätigen.

- Fehlt eine grafische Benutzeroberfläche (GUI).

Lesen Sie auch Office 365 Reporting Tool verwenden

15. Kismet

Ein Alternative Werkzeug, das in den Top 25 Best Kali Linux Penetration Testing Tools in Betracht gezogen werden sollte, ist Kismet. Ein Drahtloses Sniffing-Tool und Netzwerkdetektor. Ethische Hacker und Penetrationstester verwenden es häufig für Netzwerkscans und Eindringsdetektion. Dieses Tool läuft auf allen wichtigen Betriebssystemen, wie Windows und macOS, aber hat eine breitere Palette von Konfigurationen und Fähigkeiten unter Windows.

Kismet bietet ein besseres Verständnis von Netzwerkzielen. Es ermöglicht außerdem nahtlose drahtlose LAN-Erkennung. Es hilft auch bei der Identifizierung von Service Set Identifiers (SSIDs), Verschlüsselungen, die angewendet werden, und drahtlosen Zugangspunkten. Unter Verwendung der bereitgestellten Informationen können Penetrationstester andere Tools einsetzen, um auf Systemnetzwerke zuzugreifen.

Darüber hinaus verfügt Kismet über eingebaute Berichtswerkzeuge, die Sie verwenden können, um Trends in Netzwerkstärken, Nutzung und WAP-Konfigurationen zu bewerten. Darüber hinaus können Sie Kismet für Paketinjektion verwenden. Es ermöglicht es Ihnen, legitimes Paketverkehr zu sammeln und zusätzlichen Verkehr einzufügen. Alternativ kann es Pakete mit wertvollen Daten abfangen. Schließlich können Sie Kismet für das Knacken von WEP-Passwörtern verwenden. Sie können die erhaltenen Informationen wie Signalstärke, SSID, WAPs, Art der Verschlüsselung und verbundenen Geräte verwenden, um zu versuchen, das WEP-Passwort zu knacken.

Vorteile von Kismet

- Ideales Werkzeug zur Identifizierung von drahtlosen Netzwerken.

- Es hilft bei der Identifizierung fehlkonfigurierter drahtloser Netzwerke.

- Kann mehrere Pakete gleichzeitig erkennen.

- Führt Frequenzbereich Überwachung durch.

- Erfasst Pakete ohne Spuren zu hinterlassen, daher ideal für ethisches Hacken.

Nachteile von Kismet

- Erfordert andere Tools für eine vollständige Penetrationstests.

- Das Netzwerksuchen ist zeitaufwändig.

16. Nikto

Nikto ist eine quelloffene Webserver-Scannersoftware zur Durchführung umfassender Sicherheitsüberprüfungen an Webservern wie Apache, Nginx, Lightspeed usw. Es prüft auf veraltete Serversoftware und gefährliche Dateien und Programme. Sie können Nikto auch verwenden, um Konfigurationsfehler zu überprüfen, die möglicherweise zu Angriffen führen könnten. Nikto ermöglicht es Ihnen, Informationen über Websites oder Webserver zu entdecken, die Sie zur vertieften Ausnutzung nutzen können.

Nikto überprüft über 6700 gefährliche Programme und Dateien sowie veraltete Versionen von über 1200 Servern. Darüber hinaus überprüft es bekannte Probleme in über 270 Servern. Neben der quelloffenen Natur verfügt es über Plugins zur Erweiterung seiner Fähigkeiten. Nikto hilft Ihnen auch bei der Suche nach allgemeinen Sicherheitslücken wie Cross-Site Scripting (XSS) und SQL-Injektionen.

Vorteile von Nikto

- Sie können auf Konfigurationsfehler von Webservern testen.

- Es hilft, die Wirksamkeit Ihres Intrusion Detection Systems (IDS) zu etablieren.

- Hat eine vollständige HTTP-Proxy-Unterstützung.

- Hat Vorlagen zur Berichts-Anpassung.

Nachteile von Nikto

- Erzeugt viele falsch positive Ergebnisse.

- Benötigt menschliches Eingreifen zur Überprüfung der Kontrollen.

- Hat lange Laufzeiten.

Lesen Sie auch ISO 27001 Compliance Checklist – Audit Anforderungen

17. Skip Fish

Skip Fish ist ein automatisches Penetrationstest-Tool für Webanwendungen. Es ist eine weitere Alternative für die Top 25 Best Kali Linux Penetration Testing Tools. Es ist ein leistungsstarkes Sicherheit Tool, das sich auf Anwendungen spezialisierte Wörterbücher durchsucht und ausprobiert und eine Sitemap erstellt. Mit der Sitemap können Sie die Karte verwenden, um eine Vielzahl von Sicherheitsüberprüfungen durchzuführen. Skip Fish erstellt dann einen Bericht, der hilft, alle Sicherheitsprobleme in der Webanwendung zu verwalten. In der Idealvorstellung ist es eine grundlegende Grundlage für alle Webanwendungsschwachstellenbewertungen.

Skip Fish ist effizient bei der Erkennung von häufigen Problemen wie SQL-Injektionen, Befehlsinjektionen und Verzeichnislisten. Dank seines leistungsstarken Motors führt dieses Tool Sicherheitskontrollen durch, mit denen andere Tools Schwierigkeiten haben würden. Darüber hinaus ist es schnell genug, um mehr als 2000 Anfragen pro Sekunde in LAN/MAN-basierten Netzwerken zu bewältigen.

Skip Fish ist auch hilfreich für Websites, die Authentifizierungen erfordern. Zunächst unterstützt es HTTP-Authentifizierung für Websites, die eine grundlegende Authentifizierung erfordern. Für Websites, die eine Authentifizierung auf der Webanwendungsebene erfordern, können Sie Authentifizierungscookies erfassen und Skip Fish zur Verfügung stellen.

Vorteile von Skip Fish

- Hat Ratproxy-ähnliche Logik zur Erkennung von Sicherheitsproblemen.

- Kann Content-Management-Systeme (CMS) wie WordPress und Joomla auf Sicherheitslücken scannen.

- Es verarbeitet Tausende von Anfragen bei geringer CPU- und Speicherauslastung.

- Unterstützt mehr als 15 Module, die bei Penetrationstests nützlich sind.

- Geeignet zur Verfolgung von Enumeration.

- Einfach zu bedienen und hoch anpassungsfähig.

- Liefert bahnbrechende Sicherheitsbewertungen und gut gestaltete Prüfungen.

Nachteile von Skip Fish

- Es verfügt nicht über eine umfangreiche Datenbank bekannter Schwachstellen für Banner-Typ-Überprüfungen.

- Es funktioniert möglicherweise nicht mit allen Arten von Webanwendungen.

18. Nessus

Nessus ist ein umfassendes Werkzeug zur Schwachstellenerkennung und Penetrationstests. Es führt Scans auf Computern durch und benachrichtigt Sie, sobald es Schwachstellen entdeckt, die von Hackern ausgenutzt werden könnten. Dieses Tool führt über 1200+ Überprüfungen an einem System durch, um Schwächen zu identifizieren. Sobald Sie die Schwachstellen gefunden haben, können Sie sie sofort beheben, um eine robuste Sicherheitslösung zu schaffen. Neben der Suche nach Schwachstellen schlägt Nessus auch praktische Möglichkeiten zur Bewältigung vor.

Nessus ist ein leistungsfähiges Werkzeug für Penetrationstests, das jede Überprüfung validiert, um sicherzustellen, dass Benutzer keine echten Schwachstellen übersehen. Es ist auch erweiterbar und ermöglicht Benutzern, die Skriptsprache ihrer Wahl zu verwenden, um systemspezifische Überprüfungen zu schreiben.

Zu dem, was mit Nessus hinzugefügt wird, gehört, dass es eine der größten aktualisierten Bibliotheken von Konfigurations- und Schwachstellenscans hat. Dies stellt eine optimale Geschwindigkeit, Genauigkeit und Leistung sicher. Neben Webanwendungen können Sie dieses Tool verwenden, um Cloud-Virtualisierungsplattformen, Datenbanken, Betriebssysteme und Netzwerkgeräte zu testen. Darüber hinaus ist es dazu konzipiert, Ihnen bei der Einhaltung von Vorschriften wie PCI DSS zu helfen.

Vorteile von Nessus

- Erkennung von Sicherheitslücken sowohl in lokalen als auch in entfernten Löchern.

- Automatische Erkennung von Sicherheitsupdates und Patches.

- Durchführung simulierter Angriffe zur Aufdeckung von Schwachstellen.

- Erfüllung von Compliance-Anforderungen durch Anwendungsskanntung und Konfigurationsprüfung.

Nachteile von Nessus

- Eingeschränkte Integration in SIEM-Plattformen wie Metasploit.

- Reduzierte Leistung bei der Prüfung großer.

- Eingeschränkte Funktionalität in der kostenlosen Version.

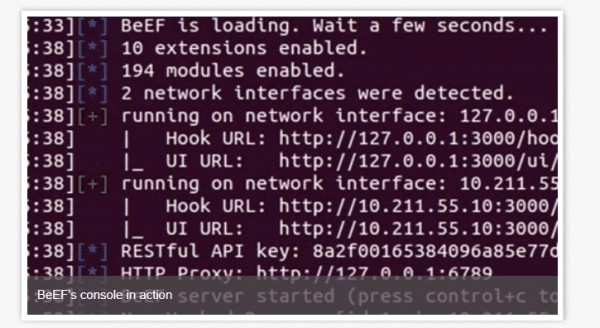

19. BeEF

Browser Exploitation Framework (BeEF)ist ein Penetrationstesttool zur Überprüfung von Web-Browsern. Es ermöglicht es Benutzern, die tatsächliche Sicherheitslage eines Ziel-Web-Browsers durch die Durchführung von Client-seitigen Angriffsmethoden zu bewerten. Grundsätzlich untersucht es möglicherweiseausnutzbareOberflächen jenseits des Netzwerkumfelds.

BeEF verfügt über einen einzigartigen Ansatz beim Pentesting, im Gegensatz zu anderen ähnlichen Tools. Statt das Netzwerkschnittstelle anzugreifen, wird es in ein oder mehrere Browser eingebettet und verwendet diese als Ausgangspunkt für Angriffe. Während es im Browser eingebettet ist, kann es Schwachstellen testen, Exploit-Module ausführen und Payloads injizieren.

Vorteile von BeEF

- Es verfügt über eine leistungsfähige, einfach zu bedienende API, die Effizienz bietet.

- Unterstützt mehrere Befehlszeilenoptionen, die seine Kompatibilität und Konfigurierbarkeit erhöhen.

- Leicht einzurichten und zu bedienen.

- Kann nahtlos mit Metasploit integriert werden.

- Ideal für die Ausbeutung von Intranet-Diensten.

Nachteile von BeEF

- Erfordert professionelles Pentesting-Wissen.

- Damit das Exploitation-Framework funktioniert, muss in jedem Browser Javascript aktiviert sein.

Weiterlesen Bereitstellen von Office 365-Kennwortberichten

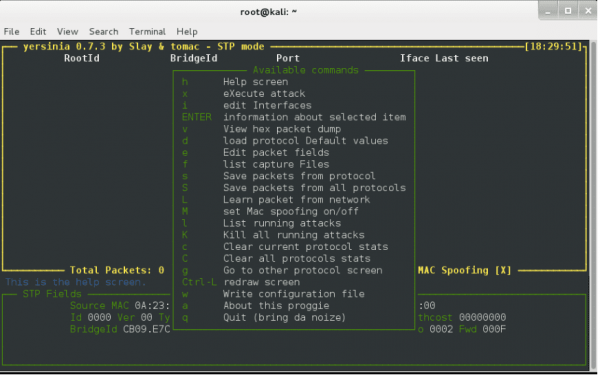

20. Yersinia

Yersinia ist ein quelloffenes Penetrationstest-Tool zum Ausnutzen von Schwachstellen in Netzwerkprotokollen. Dieses Tool kann verschiedene Arten von Angriffen über unterschiedliche Protokolle ausführen. In C geschrieben, benutzt Yersinia ncurses, libnet und libpcap Bibliotheken zur Paketkonstruktion und -injektion. Zu seinen wichtigsten Protokollen gehören VLAN Trunking Protocol (VTP), Dynamic Trunking Protocol (DTP), IEEE 802.1X, Dynamic Host Configuration Protocol (DHCP), Spanning Tree Protocol (STP) und mehr.

Yersinia verfügt über drei Hauptmodelle, ncurses, Netzwerkclient und Kommandozeile. Sie können eines der drei Modelle verwenden, um Netzwerkschwächen auszunutzen, bevor Angreifer sie entdecken.

Vorteile von Yersinia

- Es verfügt über eine benutzerfreundliche Shell-Skriptintegration.

- Sie können Yersinia in verschiedenen Netzwerksegmenten für eine einfachere Netzwerkbewertung einrichten.

- Das Ncurses GUI ist robuster und stark visuell.

- Sie können Präferenzen in einer Konfigurationsdatei anpassen.

Nachteile von Yersinia

- Es funktioniert nicht nahtlos unter Windows.

- Begrenzte Dokumentation.

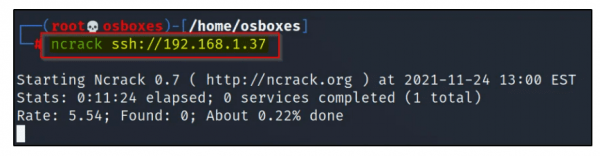

21. Ncrack

Ncrack ist ein Kali Linux NetzwerkPenetration-Testwerkzeug, das entwickelt wurde, um Unternehmen bei der Bewertung des Sicherheitsstatus von Geräten wie Hosts zu unterstützen. Es verfügt über eine Vielzahl von Funktionen, die eine umfassende Netzwerk-Fehlersuche ermöglichen. Dieses Tool unterstützt mehrere Protokolle, einschließlich IMAP, POP3, HTTP, SSH, FTP und RDP. Sie können Ncrack für Brute-Force-Angriffe auf Passwörter und SSHPasswortknacken verwenden. Neben der Verfügbarkeit unter Kali Linux gibt es auch Installationsprogramme für Windows und Mac OS X

Ncrack verfügt über einen modularen Entwurf und eine Befehlszeilensyntax, die der von Nmap ähnelt. Darüber hinaus verfügt es über einen anpassungsfähigen Motor, der für dynamische Netzwerkfeedback geeignet ist. Die Architektur gestattet schnelle, groß angelegte Netzwerk-Audits

Vorteile von Ncrack

- Nahtlose Interoperabilität zwischen Ncrack und Nmap.

- Anpassung an sich änderndes Netzwerkfeedback.

- Kann unterbrochene Angriffe fortsetzen.

- Kann zahlreiche Hosts gleichzeitig prüfen.

Nachteile von Ncrack

- Langsamer Passwortknackprozess.

- Steile Lernkurve.

- Kein grafischer Benutzerinterface.

Lesen Sie auchSOC 2 Compliance Checklist – Audit-Anforderungen erklärt

22. King Phisher

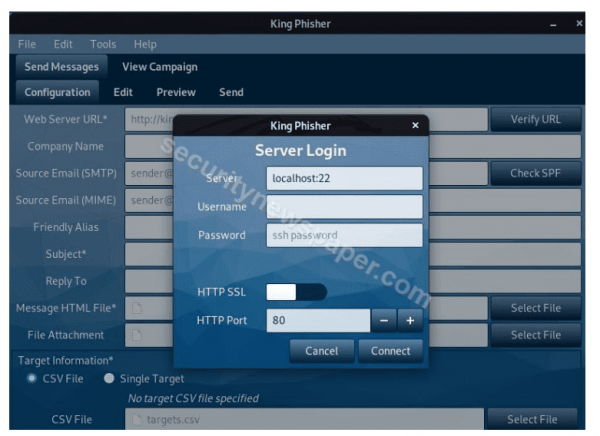

Bildquelle: Securitynewspaper.com

King Phisher ist ein Penetrationstest-Tool für soziale Ingenieursangriffe unter Kali Linux. Es ist ein einfach zu bedienendes Tool, das echte Phishing-Angriffe simuliert und es Ihnen ermöglicht, SicherheitsSchwachstellen innerhalb Ihres Teams zu erkennen. Es ist das ideale Tool für Mitarbeiterbildung und -schulung.

Mit King Phisher können Sie Benutzern Bilder mit bösartigen Links senden und versuchen, Benutzeranmeldeinformationen zu stehlen. Dies ermöglicht es Ihnen, Schwachstellen innerhalb Ihres Teams und Geschäftssysteme zu identifizieren. Anschließend können Sie eine maßgeschneiderte Schulungskampagne erstellen, um diese Probleme zu beheben. Sie können auch anfällige Geschäftssysteme ausbessern, um Malware-Angriffe und Trojaner zu verhindern.

Um King Phisher für einen Drittanbieterklienten zu verwenden, müssen Sie ausdrückliche rechtliche Erlaubnis von der Zielorganisation erhalten. Dies stellt sicher, dass Hacker es nicht für böswillige Zwecke ausnutzen können.

Vorteile von King Phisher

- Bietet SMS-Benachrichtigungen über den Status von E-Mail-Kampagnen.

- Hat ein leistungsstarkes System, das von Jinja2-Engine

- Liefert detaillierte Grafiken über die Ergebnisse von Kampagne.

- Hat leistungsfähige Web-Klonfähigkeiten.

- In leicht modifizierbarer Python-Sprache erstellt.

- Sehr flexibel zur Erreichung unterschiedlicher Phishing-Ziele.

- Nutzungsrichtlinie, die es auf ethisches Phishing beschränkt.

Nachteile von King Phisher

- Hohe Speicheranforderungen.

- Relativ langsam und zeitaufwändig.

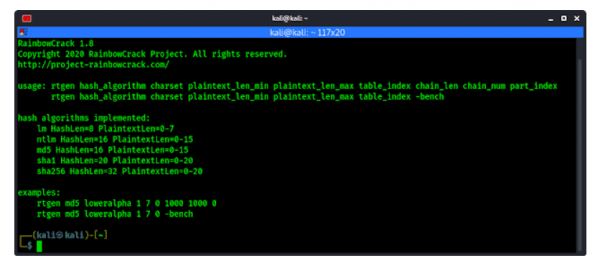

23. RainbowCrack

RainbowCrack ist ein Penetrationstest-Tool, das Regenbogen-Tabellen verwendet, um Passwörter aus Hash-Werten zu knacken. Grundsätzlich sind Regenbogen-Tabellen vorkonfigurierte Tabellen von umgekehrten Passwort-Hashes. Diese Tabellen helfen dabei, Passwörter in einer Datenbank zu entschlüsseln. Sie bieten eine schnelle Möglichkeit, Passwörter zu knacken und unbefugten Zugang zu Computersystemen zu erlangen.

RainbowCrack generiert Regenbogen-Tabellen, um Passwörter leicht zu knacken. Im Gegensatz zu konventionellen Crack-Tools verwendet RainbowCrack eine große Datenbank von Tabellen, was das Hacken erleichtert. Neben den Regenbogen-Tabellen verfügt es auch über Such-, Sortier- und Konversationsfunktionen, die das Penetrationstesting erleichtern.

Vorteile von RainbowCrack

- Kommt sowohl mit grafischer Benutzeroberfläche als auch mit Kommandozeilen-Schnittstelle.

- Läuft auf nahezu allen Betriebssystemen.

- Hat mehrere GPU-Beschleuniger, z.B. AMD und NVIDIA GPUs.

- Unterstützt Regenbogen-Tabellen für jede Hasch-Logarithmus und Rohformat-Dateien.

- Schneller als herkömmliche Passwort-Cracking-Methoden.

Nachteile von RainbowCrack

- Kann keine Passwörter knacken, wenn der Hash nicht in der Tabelle enthalten ist.

- Riesige RAM- und Speicheranforderungen.

24. Social Engineering Toolkit (SET)

Social Engineering Toolkit (SET) ist ein Open-Source-Penetrationstest-Tool, das ideal für Phishingsimulationen geeignet ist. Es wird verwendet, um Social-Engineering-Angriffe auf Mitarbeiter durchzuführen, um sicherzustellen, dass sie vollständig mit den Sicherheitsrichtlinien der Organisation konform sind. Es verfügt über mehrere benutzerdefinierte Angriffswege, um Menschen zu täuschen und das Maß an menschlicher Aufmerksamkeit in der Organisation zu bewerten. Sie können Angriffe per E-Mail, Telefon oder SMS durchführen.

Mit SET können Sie Phishing-Seiten für Websites wie Instagram, Facebook, Google usw. erstellen. Das Tool generiert einen Link, den Sie dann an das Ziel senden können. Wenn die Zielperson den Link öffnet und ihre Anmeldeinformationen eingibt, sammelt SET die Anmeldeinformationen. Auch können Sie einen Webangriff starten, indem Sie die Website für Phishing klonen und an Opfer verteilen. Andere Module umfassen Massen-Mailer-Angriffe und Payload und Listener.

Vorteile von SET

- Flüssige Integration mit dem Metasploit-Framework.

- Hilft, tatsächliche Schwachstellen in Ihren Systemen zu erkennen.

- Hat eine grafische Benutzeroberfläche und Konsolenversionen.

- Bietet die Flexibilität, Ihre Angriffe je nach Natur des Ziels fein abzustimmen.

Nachteile von SET

- Erfordert ein hohes Sozialengineering-Fähigkeitsprofil, um sie zu bedienen und die gewünschten Ergebnisse zu erzielen.

- Vereinzelte Angriffsmöglichkeiten im Vergleich zu ähnlichen Tools wie BeEF.

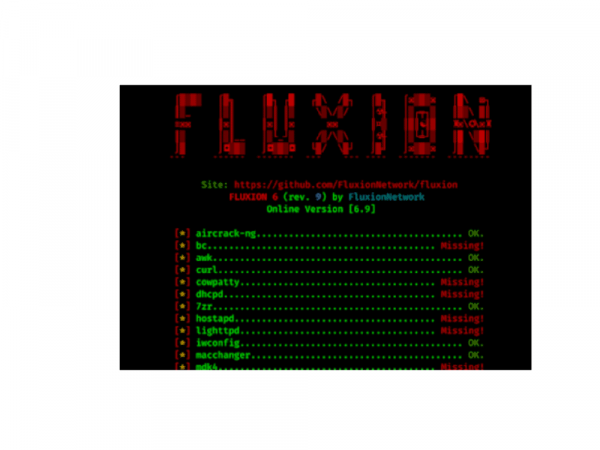

25. Fluxion

Letzte Lösung in dieser Liste der Top 25 Besten Kali Linux Penetration Testing Tools ist Fluxion. Letztes Penetration Testing Tool für die drahtlose Sicherheit Überwachung. Dieses Tool kombiniert sowohl soziale Ingenierie als auch Evil Twin Hacking, um Zugang zu drahtlosen Systemen zu erhalten und die allgemeine Sicherheitslage zu verbessern. Es versucht, WPA/WPA2-Schlüssel für Zielnetzwerke durch simulierte Man-in-the-Middle-Angriffe abzuschöpfen.

Fluxion führt 2 Arten von Angriffen durch:

- Captive Portal.

- Handshake Snooper.

Der Captive Portal-Angriff besteht darin, ein falsches Netzwerk zu erstellen, um das WPA/WPA2-Passwort des Zielzugangspunkts zu sammeln. Es erstellt ein Netzwerk mit einer ähnlichen SID und trennt alle Benutzer von den Zielzugangspunkten. Mit Phishing-Angriffen trickst das Tool Benutzer aus, um Passwörter für die Zielzugangspunkte bereitzustellen.

Der Handshake Snooper-Angriff besteht darin, WPA/WPA2-Authentifizierungshashes aus dem 4-Wege-Handshake zu verwenden. Der 4-Wege-Handshake ist ein Netzwerkauthentifizierungsprotokoll, das von IEEE-802.11i eingeführt wurde, um eine sichere Authentifizierung für WLANs bereitzustellen. Durch diesen Angriff verwendet Fluxion den Deauthenticator, um Benutzer zu trennen, die mit den Zielzugangspunkten verbunden sind. Wenn die Benutzer versuchen, sich neu zu verbinden, erfasst das Tool die Hashes.

Vorteile von Fluxion

- Kein Brute-Force erforderlich, um Zugriff zu erhalten.

- Erfordert kein umfangreiches Wissen über Penetrationstests.

- Einfach zu bedienen.

- Geringer RAM-Bedarf.

Nachteile von Fluxion

- Einfach zu erkennen.

- Benutzerinteraktion erforderlich, die nicht garantiert ist.

Vielen Dank für das Lesen der Top 25 Besten Kali Linux Penetration Testing Tools (Vor- und Nachteile). Wir werden abschließen.

Top 25 Besten Kali Linux Penetration Testing Tools (Vor- und Nachteile) Schlussfolgerung

Mit den besten Penetrationstest-Tools können Sie Schwachstellen und Sicherheitslücken in Ihren Systemen finden. Mit den aus den Tests gewonnenen Informationen können Sie Patches oder Updates durchführen, um die Systeme gegen Angriffe abzusichern. Jedes der oben genannten Penetrationstest-Tools ist auf Kali Linux vorinstalliert und bietet eine Vielzahl von Funktionen. Je nach Ihren Sicherheitsanforderungen und Ihrem Fachwissen können Sie das am besten geeignete Tool auswählen.

Source:

https://infrasos.com/top-25-best-kali-linux-penetration-testing-tools/