Angriffe, die mit der Identität zusammenhängen, kommen häufig vor und können zu kompromittierten Benutzerkonten führen. Einige Beispiele für diese Identitätsangriffe sind Phishing und Passwort-Spray. Angreifer werden immer kreativer und intelligenter. Ein einzelner Benutzer, der unzureichend über die Gefahren von Bedrohungen wie Phishing informiert ist, könnte sehr gut der Einstiegspunkt für diese bösartigen Aktivitäten sein. Daher geht es bei Office 365 MFA.

Glücklicherweise gibt es mehr als eine Sicherheitsebene, um die Identitäten der Office 365 Benutzer zu schützen; Multifaktor-Authentifizierung MFA. MFA, wie der Name schon sagt, verwendet mehrere Authentifizierungsebenen. Typischerweise sind dies:

- Etwas, das Sie wissen (Passwort, PIN)

- Etwas, das Sie haben (Sicherheitsschlüssel, Token-Generator)

- Etwas, das Sie sind (Biometrie; Gesicht, Fingerabdruck)

Denken Sie an MFA wie an das Vitamin, das Sie nehmen. Sie mögen es nicht und manchmal ist es ärgerlich. Aber sie sind es, die Ihnen helfen, sich vor den Üblen zu schützen. Der Punkt ist, dass die Verhinderung von Anmeldeinformationsdiebstahl besser ist als darauf zu reagieren, nachdem er bereits passiert ist.

In diesem Artikel erfahren Sie, wie Sie den Zugriff auf Dienste in Microsoft Office 365 mit der Verwendung von MFA und bedingten Richtlinien steuern.

Hinweis: Der Name Office 365 wurde durch den Begriff Microsoft 365 ersetzt. Sie werden feststellen, dass sowohl der Name Microsoft 365 als auch Office 365 in diesem Artikel synonym verwendet werden können.

Voraussetzungen

In diesem Artikel wird davon ausgegangen, dass Sie über grundlegende Kenntnisse zu Office 365 und Azure Active Directory verfügen. Um den Beispielen folgen zu können, sollten Sie über Administratorzugriff auf einen Office 365-Mandanten verfügen, idealerweise auf einen Test-Mandanten. Es wird dringend davon abgeraten, Ihren produktiven Office 365-Mandanten zu verwenden.

Verwendung von Sicherheitsstandards zur Durchsetzung der Mehr-Faktor-Authentifizierung

Eine Möglichkeit, die Mehr-Faktor-Authentifizierung für Office 365 einzurichten, besteht darin, die Sicherheitsstandards in Azure Active Directory zu aktivieren. Das Aktivieren der Sicherheitsstandards bedeutet, dass eine vorkonfigurierte Standardsicherheitseinstellung für Ihren Office 365-Mandanten aktiviert wird.

Diese Sicherheitseinstellungen umfassen:

- Durchgesetzte Mehr-Faktor-Authentifizierung für Administratoren. Office 365-Administratorkonten sind durch MFA geschützt, um eine stärkere Methode zur Identitätsüberprüfung zu gewährleisten.

- Durchgesetzte Mehr-Faktor-Authentifizierung für alle Benutzer. Alle Benutzer sind dazu verpflichtet, in Office 365 MFA einzurichten.

- Blockierung der Legacy-Authentifizierung. Client-Apps, die keine moderne Authentifizierung verwenden oder ältere Protokolle wie IMAP oder POP3 verwenden, werden von jeglichen Authentifizierungsversuchen blockiert.

- Schutz privilegierter Aktionen. Dies gilt für den Zugriff auf den Azure Resource Manager zur Verwaltung Ihres Mandanten. Jeder, der auf den Azure Resource Manager zugreift, muss eine zusätzliche Authentifizierungsmethode angeben.

Hinweis: Wenn Ihr Microsoft 365-Mandant am oder nach dem 22. Oktober 2019 erstellt wurde, sind möglicherweise die Sicherheitsstandards in Ihrem Mandanten aktiviert.

Einige Dinge, die Sie vor der Aktivierung der Sicherheitsstandards beachten sollten

Wenn Sie die oben genannten vier Punkte gelesen haben, sollten Sie erkennen, dass die Aktivierung der Sicherheitsstandards zwar erhebliche Vorteile bietet, aber auch potenzielle Auswirkungen berücksichtigt werden müssen. Sorgfältige Planung, um sicherzustellen, dass der Zugriff auf Office 365 nicht unterbrochen wird.

Eine der Situationen, die Sie vor der Aktivierung der Sicherheitsstandards berücksichtigen müssen, ist, wenn Sie PowerShell-Skripts zur Automatisierung verwenden. Sobald Sie die Sicherheitsstandards aktivieren, können diese Skripts möglicherweise nicht mehr ausgeführt werden.

Eine weitere potenzielle Auswirkung besteht darin, dass die moderne Authentifizierung in Exchange Online nicht aktiviert ist. Outlook-Clients können sich nicht mit MFA authentifizieren. Dies führt zu Anmelde-Loops und verhindert den Zugriff der Benutzer auf ihre Postfächer.

Hinweis: Die Verwendung der Sicherheitsstandards bietet keine granulare Kontrolle über die auf die gesamte Organisation angewendeten Sicherheitseinstellungen. Es handelt sich nur um eine Ein-/Aus-Konfiguration.

Aktivieren der Sicherheitsstandards in Azure Active Directory

Haftungsausschluss: Dieser Artikel beabsichtigt nicht, Ihnen zu sagen, ob Sie Sicherheitsstandards in Ihrem Office 365-Mandanten aktivieren sollten. Dieser Artikel behandelt nur das „Wie“. Die Entscheidung zur Aktivierung von Sicherheitsstandards liegt in Ihrer Verantwortung.

Das Aktivieren von Sicherheitsstandards ist so einfach wie das Umschalten eines einzigen Schalters. Tatsächlich besteht der Prozess buchstäblich darin, nur einen Schalter umzulegen.

Wenn Sie alle Überlegungen angestellt haben und sorgfältige Planung durchgeführt wurde, befolgen Sie diese Schritte, um Sicherheitsstandards zu aktivieren und MFA in Office 365 zu aktivieren.

- Melden Sie sich zunächst im Azure Active Directory-Verwaltungscenter an.

- Gehen Sie dann zu Azure Active Directory -> Eigenschaften.

- Scrollen Sie als Nächstes zum Ende der Eigenschaften-Seite und klicken Sie auf den Link Sicherheitsstandards verwalten.

- Klicken Sie schließlich unter der Flyout „Sicherheitsstandards aktivieren“ auf Ja und klicken Sie auf Speichern.

Sie können sich an der untenstehenden Demonstration orientieren. Wie Sie sehen können, erhalten Sie am oberen rechten Teil der Seite eine Bestätigung, dass die Standardrichtlinie gespeichert wurde.

Testen der Office 365 MFA-Setup-Erfahrung

Was passiert, nachdem MFA aktiviert wurde? Werden Benutzer automatisch gesperrt oder haben die Benutzer die Möglichkeit, innerhalb einer festgelegten Zeitspanne ohne MFA fortzufahren? Das erfahren Sie in diesem Abschnitt.

Wie bei jeder Konfigurationsänderung würde jeder Administrator, der etwas auf sich hält, zusätzliche Schritte unternehmen, um zu bestätigen, dass die eingestellten Einstellungen tatsächlich funktionieren.

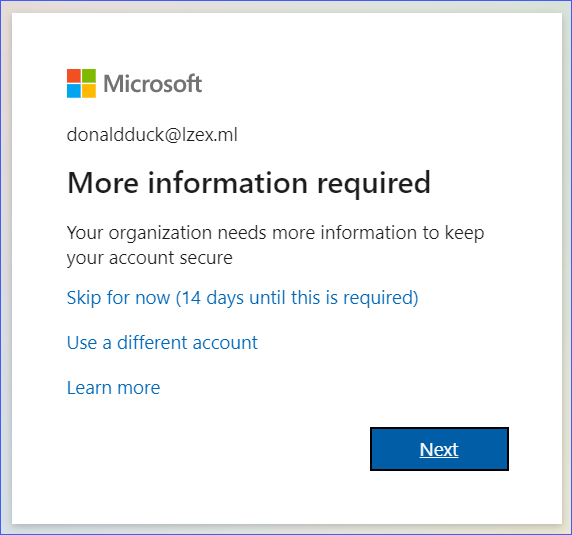

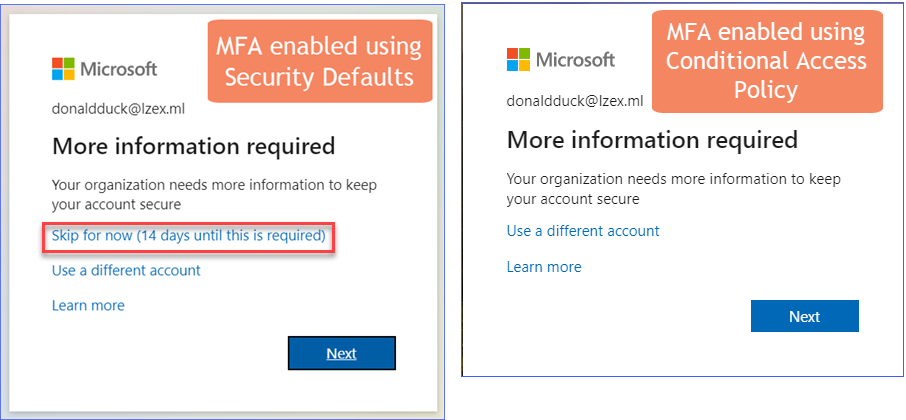

Benutzer werden möglicherweise nicht sofort bemerken, dass die Mehrfaktorauthentifizierung (MFA) aktiviert wurde, insbesondere wenn sie bereits bei Office 365 angemeldet sind. Beim nächsten Anmeldevorgang bei Microsoft 365 sehen sie jedoch eine zusätzliche Anmeldebenachrichtigung wie die unten gezeigte.

Wie Sie auf dem obigen Bild sehen können, werden dem Benutzer einige Optionen angeboten. Die Option „Vorläufig überspringen“ bedeutet, dass der Benutzer sich ohne MFA anmelden kann, bis die Gnadenfrist abgelaufen ist. Wenn der Benutzer jedoch auf die Schaltfläche „Weiter“ klickt, beginnt der Prozess zur Einrichtung seines Kontos für MFA.

Angenommen, der Benutzer hat auf die Schaltfläche „Weiter“ geklickt. Normalerweise besteht auch die Möglichkeit, eine Telefonnummer anzugeben, an die der Benutzer den Authentifizierungscode als SMS erhalten kann. In der folgenden Demonstration hat sich der Benutzer jedoch dafür entschieden, die Microsoft Authenticator App einzurichten.

Von diesem Zeitpunkt an muss der Benutzer bei jeder Anmeldung bei Office 365 einen weiteren Schritt durchführen, um den Zugriff zu genehmigen oder einen Code zur Authentifizierung einzugeben.

Hinweis: Für ältere Apps und Protokolle, die eine moderne Authentifizierung und MFA nicht unterstützen, können anstelle dessen App-Passwörter verwendet werden. Weitere Informationen finden Sie unter Erstellen eines App-Passworts für Microsoft 365

Die Verwendung von bedingten Zugriffsrichtlinien zur Durchsetzung der Mehrfaktorauthentifizierung

Die Implementierung von bedingten Richtlinien ermöglicht eine genauere Steuerung der Sicherheitskonfigurationen im Vergleich zur Aktivierung von Sicherheitsstandards, bei der die Änderungen tenantweit einheitlich angewendet werden. Bedingte Zugriffsrichtlinien erfordern jedoch eine Azure AD Premium (P1) Lizenz.

Einige Beispiele für eine granulare Steuerung, die mit bedingten Richtlinien erreicht werden kann, sind:

- Auswahl der Office 365-Ressourcen, für die MFA erforderlich ist.

- Zugriff auf Ressourcen nur zulassen, wenn der Ursprungsort vertrauenswürdig ist.

- Festlegen von genehmigten Apps für den Zugriff auf Office 365-Ressourcen wie Exchange Online und SharePoint Online.

Die oben genannte Liste ist nur eine Auswahl der Szenarien, in denen bedingte Zugriffsrichtlinien gelten können. In den nächsten Abschnitten werden Beispiele gezeigt, wie bedingte Richtlinien erstellt und getestet werden können.

Hinweis: Die Verwendung von bedingten Zugriffsrichtlinien erfordert, dass die Sicherheitsstandards deaktiviert sind. Dies bedeutet, dass MFA in Office 365 deaktiviert wird, bis Sie Ihre neuen bedingten Richtlinien aktiviert haben.

Erstellen einer bedingten Zugriffsrichtlinie in Office 365 zur Aktivierung von MFA

Es gibt Situationen, in denen Ihre Organisation möglicherweise entscheidet, dass nur ein bestimmter Dienst mit MFA geschützt werden muss. In diesem Beispiel erfahren Sie, wie Sie eine beispielhafte bedingte Zugriffsrichtlinie erstellen, um MFA nur bei Zugriff auf Exchange Online zu erfordern.

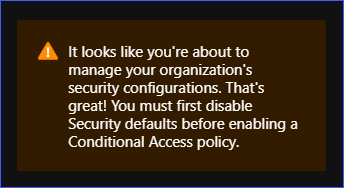

Bedingte Zugriffsrichtlinien können nur im Berichtsmodus erstellt werden, wenn die Sicherheitsstandards in Ihrem Mandanten aktiviert sind. Sie müssen die Sicherheitsstandards zuerst deaktivieren, bevor Sie bedingte Zugriffsrichtlinien aktivieren. Andernfalls erhalten Sie eine ähnliche Fehlermeldung wie die folgende.

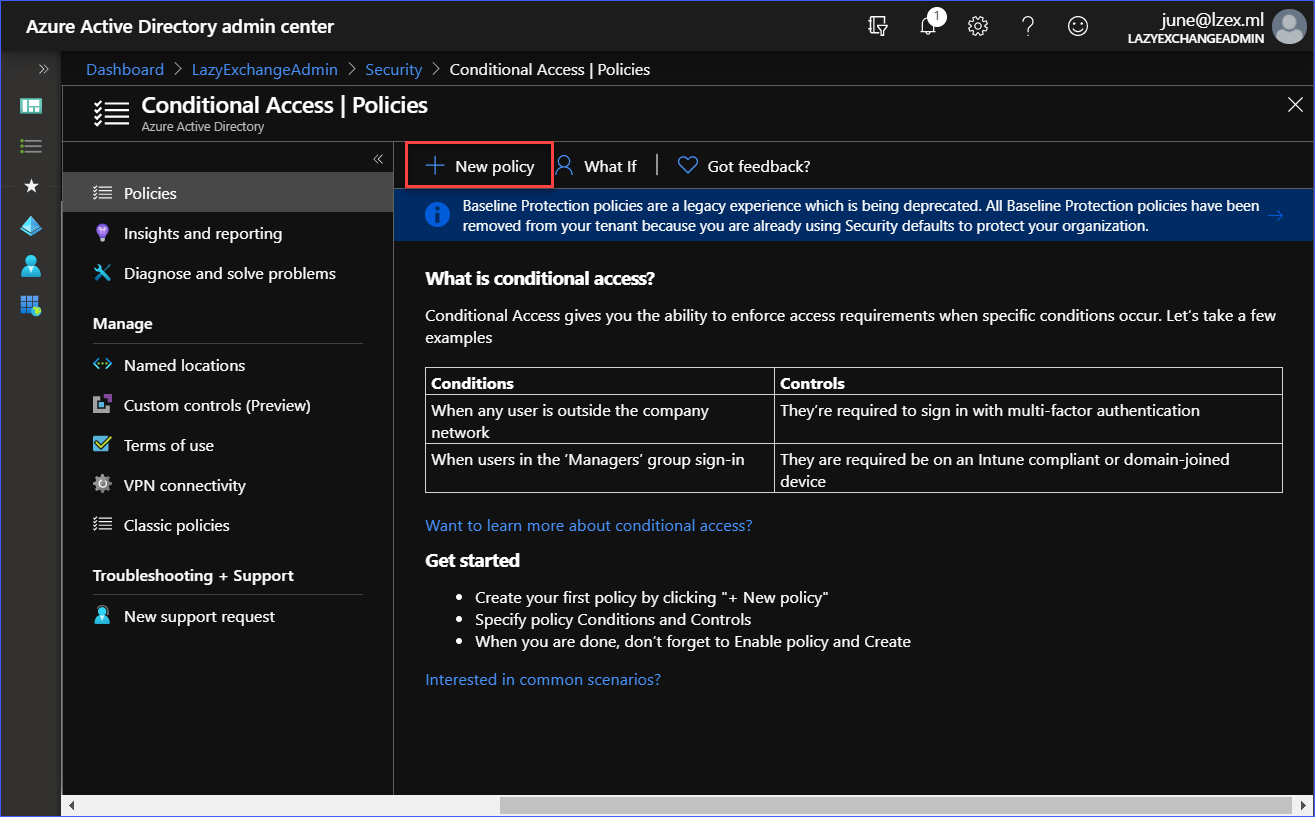

Um eine neue bedingte Zugriffsrichtlinie zu erstellen, melden Sie sich im Azure Active Directory Admin Center an. Gehen Sie dann zu Azure Active Directory -> Sicherheit. Sie sehen die Seite Bedingter Zugriff | Richtlinien wie unten gezeigt. Klicken Sie auf die Schaltfläche Neue Richtlinie, um eine neue Richtlinie zu erstellen.

Erstellen Sie anschließend die Richtlinie mit den folgenden Einstellungen:

- Name: Erfordert MFA für Exchange Online

- Zuweisungen: Alle Benutzer (keine Ausnahmen)

- Cloud App oder Aktionen: Office 365 Exchange Online

- Zugriffssteuerungen: Erfordert Multi-Faktor-Authentifizierung

- Richtlinie aktivieren: Aktiviert

Sie können sich an der untenstehenden Demonstration orientieren, um die neue Richtlinie zu erstellen.

Wie Sie aus der obigen Demonstration sehen können, wurde die bedingte Richtlinie mit dem Namen Erfordert MFA für Exchange Online erstellt und aktiviert. Basierend auf den Richtlinieneinstellungen wird die Richtlinie auf alle Benutzer angewendet, wenn sie sich bei Exchange Online anmelden, und es wird MFA erforderlich sein.

Testen der bedingten Zugriffsrichtlinie MFA-Durchsetzung

Wenn die MFA über eine bedingte Zugriffsrichtlinie aktiviert ist, werden die Benutzer gezwungen, sich zu registrieren und ihre MFA-Anmeldeinformationen einzurichten.

Im Gegensatz zur Aktivierung von MFA über die Standardsicherheitsoptionen besteht bei der Verwendung von bedingten Zugriffsrichtlinien keine Möglichkeit, die MFA-Registrierung zu überspringen.

Die folgende Demonstration zeigt, dass zur Anmeldung bei Exchange Online der Benutzer die Anmeldeanforderung über die Microsoft Authenticator-App bestätigen muss.

Im Gegensatz dazu erfordert die Anmeldung auf der SharePoint Online-Website keine MFA, wie in der folgenden Demonstration zu sehen ist.

Dies ist nur ein Beispiel für die Verwendung von bedingten Zugriffsrichtlinien zur Steuerung des Zugriffs auf Office 365 und zur Aktivierung von MFA. Hier sind weitere Dinge, die Sie an dieser Stelle ausprobieren können:

- Fügen Sie SharePoint Online als Ziel der bedingten Richtlinie hinzu, um MFA zu erzwingen.

- Erfordern Sie MFA beim Zugriff auf Exchange Online, aber nur, wenn die Quelle aus dem Browser (OWA) stammt. Wenn der Zugriff über den Outlook-Desktopclient erfolgt, sollte er von MFA ausgeschlossen sein.

- Erstellen Sie eine Richtlinie, um den mobilen Zugriff auf Exchange Online und SharePoint Online nur mit den genehmigten Office 365-Mobil-Apps (z. B. Outlook für IOS/Android) zuzulassen.

Zurücksetzen der Registrierung für die Multifaktor-Authentifizierung

Microsoft hat umfangreiche Dokumente zur Behebung von MFA-bezogenen Problemen veröffentlicht. Sie können diese Artikel über die folgenden Links anzeigen:

- Gängige Probleme mit der Zwei-Faktor-Verifizierung und Ihrem Arbeits- oder Schulkonto

- Problembehandlung bei Azure Multi-Factor Authentication-Problemen

Abgesehen von denen, die oben aufgeführt sind, gibt es Zeiten, in denen die MFA-Registrierung eines Benutzers zurückgesetzt werden muss. Einige Fälle, in denen ein MFA-Reset erforderlich ist, sind zum Beispiel, wenn der Benutzer sein Mobiltelefon gewechselt hat oder die Telefonnummer geändert hat.

Und wenn Benutzer sich nicht anmelden können, weil sie die MFA-Anmeldeanforderungen nicht erfüllen, können die Administratoren die MFA-Registrierung für die Benutzer zurücksetzen. Anschließend wird der Benutzer bei seinem nächsten Anmeldeversuch zur erneuten Registrierung mit MFA aufgefordert.

Es gibt verschiedene Möglichkeiten, die MFA-Registrierung eines Benutzers zurückzusetzen.

Zurücksetzen der MFA-Registrierung über das Microsoft 365 Admin Center

Um die MFA-Registrierung eines Benutzers zurückzusetzen, melden Sie sich im Microsoft 365 Admin Center an. Gehen Sie dann zu Benutzer -> Aktive Benutzer und klicken Sie auf die Schaltfläche Multifaktorauthentifizierung.

Sie gelangen zur Seite Multifaktorauthentifizierung. Wählen Sie den Namen des Benutzers aus der Liste aus und klicken Sie auf den Link Benutzereinstellungen verwalten. Setzen Sie ein Häkchen bei Ausgewählte Benutzer erneut zur Angabe von Kontaktmethoden auffordern und klicken Sie dann auf Speichern. Sehen Sie sich das Demo-Video unten an.

Zurücksetzen der MFA-Registrierung über das Azure Active Directory Admin Center

Die MFA-Registrierung kann auch über das Azure Active Directory Admin Center gelöscht werden.

Um die MFA-Registrierung mit dieser Methode zurückzusetzen, gehen Sie zu Active Directory —> Benutzer. Klicken Sie dann auf den Benutzer in der Liste. Wenn Sie sich auf der Seite „Eigenschaften des Benutzers“ befinden, scrollen Sie nach unten, bis Sie den Link „Authentifizierungsmethoden“ sehen, und klicken Sie darauf. Klicken Sie schließlich auf die Schaltfläche „Erfordert erneute Registrierung MFA“.

Beachten Sie die folgende Demo, wie Sie die MFA-Registrierung zurücksetzen können.

Zurücksetzen der MFA-Registrierung mit Office 365 PowerShell

Bei dieser Methode ist eine Verbindung mit Office 365 PowerShell erforderlich. Wenn Ihre PowerShell-Sitzung bereits hergestellt ist, kopieren Sie den folgenden Code und fügen Sie ihn in Ihre PowerShell-Konsole ein, um ihn auszuführen.

Stellen Sie sicher, dass Sie zuerst den Wert der Variablen $upn auf den korrekten Benutzerprinzipalnamen des Benutzers ändern. Sie können sich auf die Kommentare über jedem Befehl beziehen, um mehr darüber zu erfahren, was jeder Befehlszeilenabschnitt bewirkt.

Wenn der obige Code erfolgreich ausgeführt wurde, sollte keine Ausgabe auf dem Bildschirm angezeigt werden. Die Ausgabe sieht ähnlich aus wie in der folgenden Demo.

Schlussfolgerung

In diesem Artikel haben Sie gelernt, dass es mehr als eine Möglichkeit gibt, die Zwei-Faktor-Authentifizierung für Ihre Microsoft 365-Benutzer zu aktivieren. Diese beiden Optionen – Sicherheitsstandards und bedingte Zugriffsrichtlinien – verwenden die bereits in Office 365 und Azure AD enthaltenen MFA-Methoden.

Sie haben auch den Unterschied in der Benutzererfahrung von MFA gelernt, abhängig davon, wie MFA aktiviert wurde. Mit Sicherheitsstandards wird MFA mandantenweit ohne Anpassungsmöglichkeiten aktiviert.

Die Durchsetzung von MFA über bedingte Zugriffsrichtlinien bietet Ihnen mehrere Konfigurationsoptionen, um den Zugriff auf Office 365-Dienste zu steuern. Diese Option erfordert jedoch eine Azure AD Premium-Lizenz, die nicht für alle Organisationen immer verfügbar ist.

Zusätzlich haben Sie gelernt, wie Sie die MFA-Registrierung der Benutzer zurücksetzen können. Diese Möglichkeiten zur Zurücksetzung von MFA umfassen das Microsoft 365 Admin Center, das Azure Active Directory Admin Center und Office 365 PowerShell.

I hope that the knowledge you gained in this article helps you become aware of how MFA can help your organization protect users from identity-related attacks. The next time you have questions or concerns about MFA, maybe you don’t have to go straight to Office support agents right away for help and try things out on your own.

Weiterführende Informationen

- Was ist Phishing?

- Was ist Password Spraying?

- Azure Active Directory bedingter Zugriff

- Azure Active Directory Sicherheitsstandards

- Was sind Azure AD Sicherheitsstandards und sollten Sie sie verwenden?

- Anleitung: Erfordern genehmigter Client-Apps für Cloud-App-Zugriff mit bedingtem ZugriffErstellen Sie ein App-Passwort für Microsoft 365