Was ist Windows-Ereignis-ID 4624? – Erfolgreiche Anmeldung. Windows-Ereignis-ID 4624, oft als Erfolgreiches Anmeldeereignis bezeichnet, ist eine entscheidende Komponente der Windows-Sicherheitsereignisprotokolle, die ein integraler Bestandteil zur Überwachung und Sicherung von Computersystemen sind. Dieser Ereigniscode wird vom System generiert. Immer wenn sich ein Benutzer erfolgreich an einem auf Windows basierenden System anmeldet, bietet er entscheidende Einblicke in Benutzeraktivitäten und Zugriffsrechte. Durch die Untersuchung von Ereignis-ID 4624 und den zugehörigen Details verstehen Cybersicherheitsfachleute, wer auf ein System zugegriffen hat, wann dies geschehen ist und von welcher Quelle aus. Diese Informationen sind von unschätzbarem Wert, um Sicherheitsbedrohungen prompt zu identifizieren und darauf zu reagieren und die Integrität und Sicherheit der digitalen Umgebung einer Organisation aufrechtzuerhalten.

Sollen wir beginnen Was ist Windows-Ereignis-ID 4624? – Erfolgreiche Anmeldung.

Was ist Windows-Ereignis-ID 4624? – Erfolgreiche Anmeldung

Jeder erfolgreiche Versuch, sich an einem lokalen Computer anzumelden, wird von Ereignis-ID 4624 aufgezeichnet, die wir im Windows-Ereignisprotokoll sehen. Mit anderen Worten, wo das System ein Ereignis herstellt, generiert das System das Ereignis beim Zugriff auf den Computer. Ereignis-ID 4625 zeichnet fehlgeschlagene Anmeldeversuche in einem verbundenen Vorfall auf.

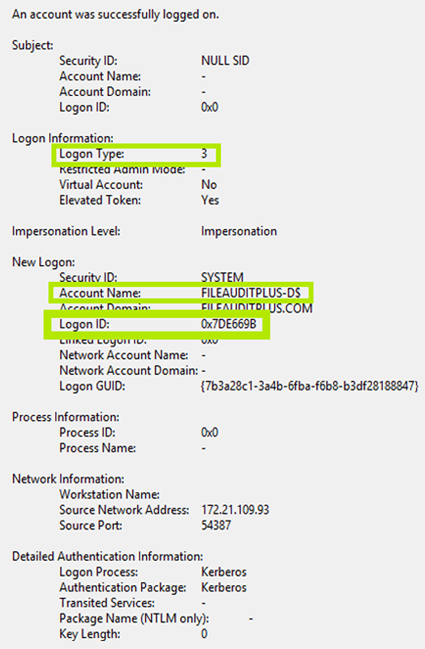

Übersicht über Ereignisfelder

Die wichtigen Informationen, die wir aus Ereignis 4624 ableiten, beinhalten:

- Anmeldetyp: Dieses Feld gibt die Benutzeranmeldemethode an und hebt hervor, wie der Benutzer auf das System zugegriffen hat. Unter den neun Anmeldetypen sind die verbreitetsten Anmeldetyp 2 (interaktiv) und Typ 3 (Netzwerk), während jeder Anmeldetyp außer 5 (der einen Dienststart anzeigt) Bedenken aufwerfen sollte. Eine weitere Erläuterung zu den Anmeldetypen folgt später im Artikel.

- Neue Anmeldung: In diesem Abschnitt enthüllen wir den Kontonamen, der jeder neuen Anmeldung zugeordnet ist, die vom System erstellt wurde, sowie die entsprechende Anmelde-ID, einen hexadezimalen Wert, der bei der Querverweisung dieses Ereignisses mit anderen hilft.

Weitere Informationen aus Ereignis-ID 4624

- Subjekt: Gibt das Konto auf dem lokalen System (nicht den Benutzer) preis, das die Anforderung zur Anmeldung initiiert hat.

- Imitierungsgrad: Dieser Abschnitt zeigt an, wie ein Prozess innerhalb der Anmeldesitzung einen Client imitiert und die Operationen beeinflusst, die ein Server im Kontext des Clients ausführt.

- Prozessinformationen: Details zum Prozess, der den Anmeldeversuch unternommen hat.

- Netzwerkinformationen: Zeigt den Ort an, von dem aus sich der Benutzer angemeldet hat. Im Falle einer benutzerinitiierten Anmeldung vom selben Computer kann diese Information leer sein oder den Namen des lokalen Arbeitsplatzcomputers und die Quellnetzwerkadresse anzeigen.

- Authentifizierungsinformationen: Informationen zum Authentifizierungspaket, das für den Anmeldevorgang verwendet wurde.

Bedrohungserkennung und -prävention mit Ereignis 4624

Bedrohungsdetektion und -vermeidung ist entscheidend für die Sicherung von Computer- und Netzwerksystemen vor böswilligen Aktivitäten. Event ID 4624, ein grundlegender Bestandteil der Windows-Sicherheits-Event-Logs, spielt in diesem Zusammenhang eine wichtige Rolle. Es bedeutet ein erfolgreicher Anmeldeevent und bietet Einblicke in die Aktivitäten von Benutzern, was Sicherheitsfachleuten hilft, mögliche Bedrohungen in Echtzeit zu erkennen und abzuweisen. Durch die Analyse von Event ID 4624 und seiner zugehörigen Daten können Organisationen ihre Cybersicherheitsposition aktiv verbessern, unerlaubte Zugriffsversuche rechtzeitig erkennen und abwehren und die Integrität und Vertraulichkeit ihrer digitalen Assets gewährleisten.

Windows-Anmeldetypen

Windows unterstützt verschiedene Anmeldetypen, die jedes eine spezielle Aufgabe und Authentifizierungsmethode haben. Hier ist eine Liste der Standard-Windows-Anmeldetypen mit ihren Beschreibungen:

- Interaktives Anmelden (Typ 2): Verwendet, wenn ein Benutzer direkt am Computer oder über eine Remote-Desktop-Verbindung angemeldet wird. Dieser Anmelde Typ erfordert einen Benutzernamen und ein Passwort.

- Netzwerkanmelde (Typ 3): Erfolgt, wenn auf anderen Computern auf Netzwerkressourcen zugegriffen wird. Das System sendet die Anmeldeinformationen an den entfernten Server für die Authentifizierung.

- Batch-Anmeldung (Typ 4): Für geplante Aufgaben oder Stapelverarbeitungsvorgänge, die unter einer angegebenen Benutzerkonto ausgeführt werden; nicht interaktiv.

- Dienstanmeldung (Typ 5): Verwendet von Windows-Diensten, die automatisch oder manuell mit dem Dienstverwaltungsprogramm gestartet werden.

- Entsperrungsanmeldung (Typ 7): Erzeugt beim Entsperren eines zuvor gesperrten Arbeitsstations, keine neuen Anmeldeinformationen erforderlich.

- Netzwerk-Klartextanmeldung (Typ 8): Selten und un Sicher; sendet Anmeldeinformationen im Klartext über das Netz.

- Neue Anmeldeinformationen-Anmeldung (Typ 9): Erfolgt, wenn unterschiedliche Anmeldeinformationen für den Zugriff auf Netzwerkressourcen bereitgestellt werden.

- Entfernte interaktive Anmeldung (Typ 10): Verwendet für Verbindungen mit dem Remote-Desktop.

- Cached interaktive Anmeldung (Typ 11): Verwendet cached Anmeldeinformationen, wenn nicht mit dem Netz verbunden, ermöglicht lokale Authentifizierung.

- Zwischenspeicherter ferninteraktiver Login (Type 12): Ähnlich wie ein zwischenspeicherter interaktiver Login, jedoch für Fernverbindungen.

- Zwischenspeicherter Entsperrungs-Login (Type 13): Erzeugt, wenn ein Computer mit zwischenspeicherten Anmeldeinformationen offline entsperrt wird.

- Zwischenspeicherter Anmeldeinformationen-Login (Type 14): Dieser Login-Typ verwendet Anwendungen oder Dienste, die Netzwerkressourcen mit zwischenspeicherten Anmeldeinformationen aufrufen.

- Zwischenspeicherter ferner Anmeldeinformationen-Login (Type 15): Ähnlich wie ein zwischenspeicherter Anmeldeinformationen-Login, jedoch für den Fernzugang.

- Entsperrung (Type 21): Erfolgt, wenn eine zuvor versperrte Arbeitsstation entsperrt wird.

Diese Login-Typen sind wichtig für die Überwachung von Benutzeraktivitäten und potenziellen Sicherheitsverletzungen zum Zwecke der Audits und Sicherheitsanalyse.

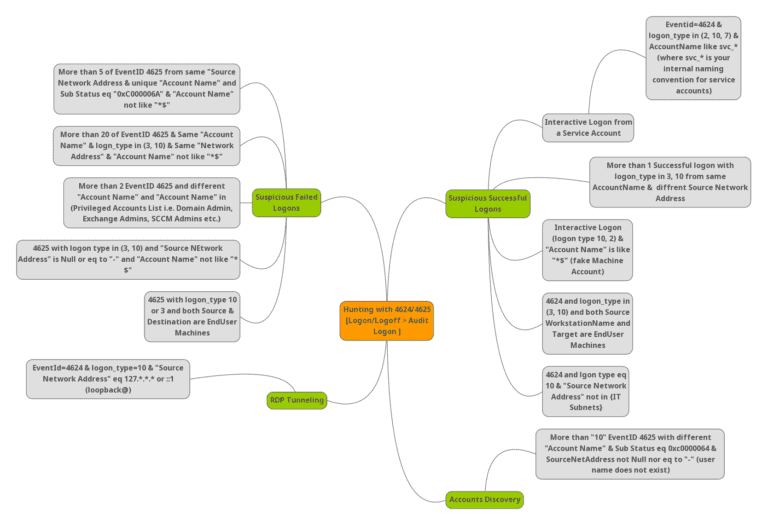

Verdächtige erfolgreiche Anmeldungen

Nachdem wir die verschiedenen Arten von Windows-Anmeldemethoden diskutiert haben, beginnen wir mit der Analyse, welche Event IDs 4624 durch einen böswilligen Täter protokolliert werden. Hier sind einige Beispiele dafür unten aufgeführt:

- Ereignis-ID 4624 mit Anmeldeart 10 (RemoteInteractive-Anmeldungen) und der Quellnetzwerkadresse ist Loopback (127.*.*.* oder ::1), meistens RDP-Tunneling.

- Ereignis-ID 4624 Anmeldeart 10 (RemoteInteractive-Anmeldungen) und Quellnetzwerk ist nicht in unserem Unternehmenssubnetz.

- Ereignis-ID 4624, Anmeldeart (3 und 10), Quellarbeitsplatznamen und Ziel sind Endbenutzergeräte.

- Ereignis-ID 4624 mit Anmeldearten (2 und 10) und einem Kontonamen, der mit $ endet, wie ItSupport$, ist ein möglicher gefälschter Maschinenaccount.

- Ereignis-ID 4624 mit mehreren erfolgreichen Anmeldungen mit den Anmeldearten 3 und 10 vom selben Kontonamen und unterschiedlicher Quellnetzwerkadresse wird als verdächtig betrachtet.

- Ereignis-ID 4624 und Anmeldearten (2, 10 und 7) und Kontonamen wie interne Dienstkonten (svc_*), mögliche interaktive Anmeldung von einem Dienstkonto.

In dem unermüdlichen Streben nach Cybersicherheit bleibt die Wachsamkeit, um verdächtige erfolgreiche Anmeldeereignisse zu überwachen und darauf zu reagieren, die oft auf unbefugten oder bösartigen Zugriff hinweisen, eine entscheidende und fortlaufende Aufgabe.

Holen Sie sich das Ereignisprotokoll für Ereignis ID 4624 mit PowerShell

Wie jede andere grafische Benutzeroberfläche (GUI) im Windows-Betriebssystem greifen wir auf Informationen über Befehlszeilen-Schnittstellen (CLI) zu, wie sie in Windows PowerShell verfügbar sind. Um Ereignisprotokolle im Zusammenhang mit der Ereignis ID 4624 zu erhalten, bietet uns PowerShell bequeme Cmdlets wie Get-EventLog und Get-WinEvent. Lassen Sie uns demonstrieren, wie man Ereignisprotokolle für die Ereignis ID 4624 unter Verwendung des Befehls Get-EventLog in PowerShell abruft.

$currentDate = [DateTime]::Now.AddDays(-1)

Get-EventLog -LogName "Security" -After $currentDate | Where -FilterScript {$_.EventID -eq 4624}In der oben genannten Syntax:

- Get-EventLog holt Ereignis ID 4624-Ereignisse für das angegebene Datum unter Verwendung der Variable $currentDate.

- Es verwendet denLogName Parameter, um den Log-Namen des Ereignisses zu bestimmen, z.B. Security

- Alle Ereignis-IDs werden mit dem FilterScript Parameter ausgefiltert, sodass nur die ID 4624 angezeigt wird.

Wir erhalten auch Ereignisprotokolle für die Ereignis-ID 4624 mittelsGet-WinEvent Befehl in PowerShell:

Get-WinEvent -FilterHashtable @{LogName = 'Security'; ID = 4624}In dem obenstehenden Windows PowerShell-Skript

- Get-WinEvent holt sich den Ereignisprotokoll-Eintrag für Ereignis-ID 4624.

- Es verwendet denFilterHashtable Parameter und LogName als Security, um diese Ereignisse

Die Verwendung der Ereignis-Cmdlet von PowerShell, um Einträge mit Ereignis-ID 4624 abzurufen, bietet eine leistungsfähige Methode zur Überwachung und Reaktion auf erfolgreiche Anmeldeereignisse, was eine proaktive Erkennung und Verringerung potenzieller Sicherheitsbedrohungen in der ständig wechselnden Cybersicherheitslandschaft ermöglicht.

Vielen Dank, dass du „Was ist Windows Event ID 4624? – Erfolgreicher Login“ gelesen hast. Wir werden diesen Artikel nun beenden.

Vielen Dank, dass du „Was ist Windows Event ID 4624? – Erfolgreicher Login“ gelesen hast. Wir beenden diesen Artikel.

Fazit zu „Was ist Windows Event ID 4624? – Erfolgreicher Login“

Zum Schluss ist Windows Event ID 4624 ein grundlegender Bestandteil der Systemsicherheit und der Überwachung. Es ist ein unentbehrliches Werkzeug für die Verfolgung und Verständnis der Benutzerzugänge in Windows-basierten Umgebungen, das wertvolle Einblicke in die Anmeldeereignisse bietet, indem Informationen über diejenigen bereitgestellt werden, die Zugriff erhalten, wann dies stattfindet und von woher. Event ID 4624 gibt cybersecurity-Fachleuten die Berechtigung, ihre System-Sicherheitspostur zu stärken und schnell auf potenzielle Bedrohungen zu reagieren. Es ist ein unerlässlicher Bestandteil der Sicherheitsmaßnahmen, die Integrität und Vertraulichkeit digitaler Assets gewährleisten und proactive Bedrohungserkennung und -vermeidung ermöglichen.

Source:

https://infrasos.com/what-is-windows-event-id-4624-successful-logon-2/