Top 15 Beste Schwachstellen-Scanner-Tools in der Cybersicherheit. In diesem Beitrag stellen wir Ihnen Schwachstellenscan-Lösungen vor und erklären die besten Schwachstellenscanner-Tools, um Ihre Sicherheit in Ihrer Infrastruktur zu gewährleisten.

Insgesamt teilen Schwachstellenscanning, -bewertung und -management das wichtige Cybersicherheits-Prinzip. Dadurch wird es Hacker erschwert, einzudringen. Eine grundlegende IT-Sicherheit muss Schwachstellen scannen und sie durch ein Patch-Management-System beheben.

Wenn Sie also ein Schwachstellen-Bewertungstool verwenden, unterstützen Sie Organisationen dabei, Folgendes zu tun:

- Sicherheitslücken zu priorisieren, um Entwicklern bei der Behebung zu helfen.

- Sicherheitsaktualisierungen zwischen Penetrationstests bereitzustellen.

- Den Prozess der Schwachstellenerkennung zu automatisieren.

- Netzwerke und Anwendungen kontinuierlich auf neue Bedrohungen zu scannen.

Aber welches Schwachstellen-Scanner-Tool ist das beste? Um mehr zu erfahren, tauchen Sie tiefer in den Blog ein.

Beginnen wir diesen Artikelblog über die Top 15 Besten Schwachstellen-Scanner-Tools in der Cybersicherheit.

Was ist Schwachstellen-Scannen?

Schwachstellen-Scannen beinhaltet kontinuierliches Scannen von Netzwerken und Anwendungen, um die neuesten Sicherheitslücken zu identifizieren. Darüber hinaus liefert es gerankte Schwachstellen mit handlungsfähigen Schritten zur Behebung.

Anschließend stellen viele Bewertungen auch Checklisten zur Verfügung, um Ihr System zu überwachen und Ihr Sicherheitsteam zwischen Tests aktiv zu halten.

Grundlegend helfen Schwachstellenbewertungen, unbefugten Zugriff auf das System zu verhindern, indem sie den Prozess der Fehlerbehebung optimieren und konsistente Sicherheitseinblicke im Rahmen umfassenderer Penetrationstests bieten.

Arten von Schwachstellenbewertungswerkzeugen

Interessanterweise haben Schwachstellenscanner ihre eigenen Methoden, Dinge zu tun. Wir können Schwachstellenscanner anhand ihrer Arbeitsweise in vier Typen einteilen.

- Netzwerk-basierter Schwachstellenscanner – Er findet Schwachstellen in einem internen Netzwerk, indem er nach offenen Ports scannet. Dienste, die auf offenen Ports ausgeführt werden, identifizieren mit Hilfe des Tools, ob Schwachstellen vorliegen oder nicht.

- Datenbank-basierter Schwachstellenscanner – Diese Datenbank findet Schwachstellen in Datenbankverwaltungssystemen. Tatsächlich sind Datenbanken das Rückgrat jedes Systems, das sensible Informationen speichert. Ein weiterer wichtiger Punkt ist, dass die durchgeführte Schwachstellensuche in diesem System es Ihnen ermöglicht, Angriffe wie SQL-Injection zu verhindern.

- Host-basierter Schwachstellenscanner – Mit Hilfe dieses Schwachstellenscanners finden Sie Schwachstellen auf einem einzelnen Host oder System, einschließlich eines einzelnen Computers oder eines Netzwerkgeräts wie eines Schalters oder eines Kernrouters.

Also, was sind die 15 besten Schwachstellenscanner-Tools in der Cybersicherheit? Lassen Sie es uns herausfinden.

15 beste Schwachstellen-Scanner-Tools in der Cybersicherheit

Aus diesem Grund erkennen Schwachstellen-Scanner Schwächen in einer Anwendung auf verschiedene Weisen. Schwachstellenscanner analysieren Codierungsfehler. Darüber hinaus finden Schwachstellenprüftools bekannte Rootkits, Hintertüren und Trojaner.

Es gibt viele Schwachstellen-Scanner auf dem Markt. Wie zu sehen ist, kann es kostenlos, kostenpflichtig oder Open Source sein. Meistens sind kostenlose und Open-Source-Tools auf GitHub verfügbar. Die Entscheidung, ein Gerät zu verwenden, hängt von verschiedenen Faktoren ab, wie z. B. dem Typ der Schwachstelle, dem Budget und wie oft das Tool aktualisiert wird.

1. Rapid7 InsightVM (Nexpose)

Rapid7 InsightVM ist eine kostenpflichtige Open-Source-Lösung für die Schwachstellensuche. Das Tolle daran ist, dass es automatisch physische, Cloud- und virtuelle Infrastrukturen scannen und bewerten kann. Wie gezeigt, verfügt es über lebendige und interaktive Dashboards, lösungsorientierte Behebung, Risikobewertung und Priorisierung.

Vergleichsweise scannt dieses Tool automatisch und erkennt alle neu angeschlossenen Geräte in einem Netzwerk, um eine Echtzeit-Identifizierung von Sicherheitslücken zu gewährleisten. Darüber hinaus bietet es einen leichtgewichtigen Endpunkt-Agenten zur Verarbeitung von Informationen bei minimalem Bandbreiteneinsatz.

Vorteile von Rapid7 InsightVM

- Unterstützt mehrere Betriebssysteme, einschließlich Linux, Windows und Windows Server.

- Aktualisiert seine Prozesse und scannt neu, wenn es eine neue Sicherheitslücke erkennt.

- Fähigkeit, Empfehlungen für Änderungen der Sicherheitsrichtlinie zu erstellen.

- Es führt sofort einen systemweiten Scan durch und scannt auch neue Assets unverzüglich.

- Ermöglicht die einfache Zuweisung und Nachverfolgung von Behebungsaufgaben.

- Integration in Cloud-Dienste und virtuelle Infrastruktur.

Nachteile von Rapid7 InsightVM

- Benötigt viel Arbeitsspeicher.

- A lot of issues with scans running long out of nowhere, causing resource issues for the next scans.

- Gefundene und gescannte Geräte werden nie entfernt. Die Entfernung muss manuell erfolgen, ohne die Möglichkeit einer Automatisierung.

- Enthält keinen zugehörigen Patch-Manager.

2. Burp Suite Enterprise Edition

Burp Suite bietet automatisierte Sicherheitsscans für Schwachstellen bei internen und externen Tests. Mehr als 14.000 Organisationen verwenden Burp Suite, um automatisierte Web-Schwachstellenscans durchzuführen. Entwickelt, um bei jeder Größenordnung zu scannen, und Integration in Softwareentwicklungsprozesse. Darüber hinaus arbeiten seine verschiedenen Tools nahtlos zusammen, um den gesamten Testprozess zu unterstützen.

Vorteile der Burp Suite Enterprise Edition

- Automatisierte Massenscans und simulierte Szenarien.

- Manuelle Penetrationstests und Konfigurationsanpassungen.

- Großartige Erweiterungen über den Store, die die Funktionalität erweitern.

- Hilft Ihnen, alle webbasierten Anfragen zu proxysieren, die sogar verändert werden können, wenn sie gesendet oder empfangen werden.

Nachteile der Burp Suite Enterprise Edition

- Beschreibt nicht, wie man verschiedene Schwachstellen testet, was eine Herausforderung sein kann, wenn Sie ein neuer Benutzer dieses Tools sind.

- Die Einrichtung für Proxys ist schwierig und hat einige Zeit in Anspruch genommen.

- Die Oberfläche ist veraltet und verwendet für alles Registerkarten.

Lesen Sie auchVerwenden Sie den Office 365 Lizenzbericht

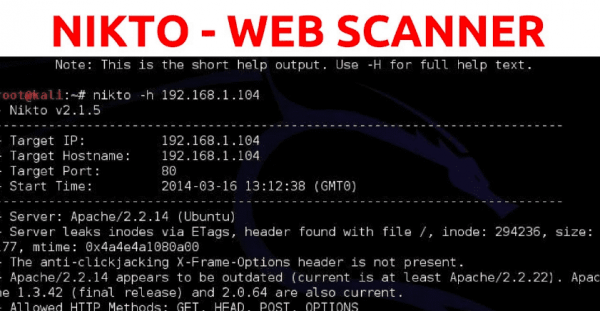

3. Nikto2

Nikto ist ein quelloffenes Tool zur Schwachstellenanalyse, das sich auf die Sicherheit von Webanwendungen konzentriert. Folglich kann es 6700 schädliche Dateien finden, die Probleme verursachen für Webserver und veraltete Serverversionen melden. Darüber hinaus kann Nikto2 Sie über Serverkonfigurationsprobleme informieren und Serverprüfungen in kürzester Zeit durchführen.

Zudem bietet Nikto2 keine Gegenmaßnahmen für die gefundenen Schwachstellen und keine Risikobewertungsfähigkeiten. Nikto2 ist jedoch ein häufig aktualisiertes Tool, das ein breiteres Schwachstellenspektrum abdeckt.

Vorteile von Nikto2

- Erstellen von Berichten über erkannte Schwachstellen.

- Externe Prüfungen für Webanwendungen.

- Es prüft gründlich zahlreiche Angriffe, die bezahlte Schwachstellenmanager suchen.

Nachteile von Nikto2

- Funktioniert ohne eine bezahlte Schwachstellenliste nicht.

- Enthält kein Entwickler- und Support-Team.

Lesen Sie auchProbieren Sie die Office 365 Kontaktberichte

4. Qualys-Sicherheitslücken-Management

Der Qualys-Sicherheitslücken-Management-Scanner arbeitet hinter Firewalls in komplexen internen Netzwerken. Dieses Tool kann Cloud-Umgebungen scannen und Schwachstellen in räumlich verteilten Netzwerken erkennen. Es überwacht auch Container und Endpunkte.

Ein intuitiver und anpassbarer Dashboard bietet einen einheitlichen Überblick über alle gescannten Webanwendungen und Assets. Die Preise können höher sein als bei anderen Diensten, aber ihre umfassende Schutz ist umfassend.

Vorteile von Qualys

- Einheitliches Dashboard für Sicherheitslage.

- Leichtigkeit der Konfiguration und Steuerungsmanagement.

- Bietet Berichterstattung und Warnung Mechanismus.

- Sichtbarkeit von Cloud-Sicherheitskonfigurationsproblemen.

- Bietet eine breite Palette von Einstellungen für gezieltere Scans.

Nachteile von Qualys

- Behandlung von falsch-positiven Ergebnissen.

- Die Navigation ist ziemlich komplex und erfordert viele Seiten zum Durchklicken.

- Einige ausgewählte Sensoren für Aufgaben sind automatisiert.

- Die Benutzeroberfläche ist für Anfänger unhandlich.

Auch lesen Verwenden Sie die Office 365-Gruppenberichte

5. Nessus

Ein weiteres der Top 15 besten Schwachstellenscanner-Tools in der Cybersicherheit Nessus. Gleichermaßen ist eine solche Software, die tiefgreifende Schwachstellenscans über ein Abonnement-basiertes Dienstleistungsangebot anbietet. Hacker verwenden Nessus, um Fehlkonfigurationen zu identifizieren, Standardpasswörter zu entdecken Standardpasswörter und Schwachstellenerkennungen durchzuführen.

Vorteile von Nessus

- Es kann die CVE-Datenbank ständig aktualisieren.

- Hat mehrere Profile/Richtlinien zur Durchführung verschiedener Arten von Scans.

- Es bewertet und gruppiert Schwachstellen genau mit wenig Konfiguration.

- Ziemlich erschwinglich im Vergleich zu ähnlichen Tools am Markt.

Nachteile von Nessus

- Das Scannen größerer Datensätze ist eine sehr schwierige Aufgabe.

- Es dauert lange, bis die Scans abgeschlossen sind.

6. Netsparker

Netsparker ist ein weiteres Werkzeug zur Erkennung von Schwachstellen in Webanwendungen mit Automatisierung zur Erkennung von Schwachstellen. Die Vorrichtung kann auch Tausende von Webanwendungsschwachstellen innerhalb von Stunden finden. Dies ist ein kostenpflichtiges Werkzeug für Schwachstellenscanning von Unternehmensklasse, aber es verfügt über viele fortgeschrittene Funktionen. Es gibt Scan-Techniken, die Anwendungen auf Schwachstellen scannen.

Insbesondere scannen sie Anwendungen auf Schwachstellen. Netsparker beschreibt und bietet Abhilfemaßnahmen für entdeckte Schwachstellen. Es stehen auch Sicherheitslösungen für fortgeschrittene Schwachstellenermittlung zur Verfügung.

Vorteile von Netsparker

- Viele Möglichkeiten der Integration in DevOps.

- Entworfen für eine größere Organisation.

- Extreme Menge an Anpassungsmöglichkeiten für das Scannen jeder Webanwendung.

- Es bietet mehrere Möglichkeiten der Integration in DevOps.

Nachteile von Netsparker

- Bietet nur wenige flexible Pläne.

- Verglichen mit seinen Mitbewerbern können nur sehr wenige Schwachstellen erkannt werden.

- Die Desktop-Version verbraucht sehr viele Ressourcen.

- Nur für Desktop- oder Cloud-Versionen verfügbar.

7. AT&T Cybersecurity

AT&T’s Cyber Vulnerability Scanning Lösung wird als Managed-Service angeboten. Offensichtlich hilft es, Sicherheitslücken in Systemen, Webanwendungen und Netzwerkgeräten zu identifizieren. Ein Sicherheitslückenscanner ist Teil eines effektiveren Tools, das SIEM und Eindringschutz umfasst. Bekannte Sicherheitslücken-Signatur werden ständig aktualisiert, da neue Sicherheitslücken von AlienVault Labs und der Open Threat Exchange-Intelligenzgemeinschaft identifiziert werden. Wahrscheinlich die beste Managed-Service für IT-Abteilungen, die keine Expertise in der Cybersicherheit haben.

Vorteile von AT&T Cybersecurity

- Bietet grundlegende Sicherheitsfunktionen in einer einzigen Konsole zur Verwaltung von Compliance und Bedrohungen.

- Bietet Bedrohungsintelligenz, kollaborativen Verteidigungsansatz, sicherheit ohne Risse und Lösungen, die zu jeder Geschäft passen.

- Ermutigt Unternehmen auch, Endgeräte gegen Cyber-Bedrohungen zu schützen.

- Ermöglicht Organisationen, bösartige Prozesse zu beenden, infizierte Geräte zu isolieren und Ereignisse zurückzuspulen, um Endgeräte sauber zu halten.

Nachteile von AT&T Cybersecurity

- Das Produkt ist sehr komplex.

- Die Implementierung war klobig und umständlich.

8. Openvas

OpenVAS ist eine quelloffene Schwachstellenscanner-Software. Die Plattform bietet eine Vielzahl von Scantypen, darunter Netzwerkscan, Webserver-Scan und Datenbankscan. Der Scanner erhält die Tests zur Erkennung von Schwachstellen aus einem Feed, der eine lange Geschichte und tägliche Aktualisierungen hat. Das Tool ist in der Lage, Protokolle auf niedriger und hoher Ebene zu scannen. Insgesamt verfügt es über eine leistungsfähige interne Programmiersprache, um jeden Schwachstellentest zu implementieren.

Vorteile von OpenVAS

- Unterstützung für unixbasierte Betriebssysteme.

- Hat eine eingebaute Funktion zur Erstellung von Berichten über die gefundenen Schwachstellen und deren Schweregrad.

- Sein Quellcode ist öffentlich und jeder kann zum Tool beitragen.

- Bietet die Möglichkeit, es von den Produktnutzern entsprechend ihren eigenen Anforderungen und Wünschen zu konfigurieren.

- Sein CVE-Umfang beträgt etwa 26.000, bei denen Schwachstellen und Fehler in der zugrunde liegenden Infrastruktur gesucht und getestet werden.

Nachteile von OpenVAS

- Es vergleicht sich mit weniger Schwachstellen.

- Bietet begrenzte Betriebssystem-Unterstützung.

- Schwer zu installieren, zu konfigurieren und zu bedienen.

Auch lesen Nutzen Sie die Azure AD-Überwachung

9. W3AF

W3AF ist ein kostenloses und quelloffenes Tool namens Web Application Attack and Framework. Dieses Tool ist ein quelloffenes Tool zur Erkennung von Sicherheitslücken in Webanwendungen. Es baut ein Framework auf, das dabei hilft, Webanwendungen durch die Erkennung und Ausnutzung von Sicherheitslücken zu schützen. Neben Optionen zur Überprüfung auf Sicherheitslücken verfügt W3AF über Steuerungseinrichtungen, die für Penetrationstests verwendet werden.

Darüber hinaus deckt W3AF eine breite Palette von Sicherheitslücken ab. Domänen, die häufig angegriffen werden, insbesondere neu identifizierte Sicherheitslücken, können dieses Tool nutzen.

Vorteile von W3AF

- Sehr modulare und flexible Struktur.

- Es kann nahtlos in Linux-Umgebungen installiert werden.

- Bestes Tool für Anfänger, da es leicht zu erlernen und zu bedienen ist.

- Hilft bei der Erstellung wertvoller Berichte.

- Kann zahlreiche Aufgaben automatisieren.

Nachteile von W3AF

- Die Anzahl der falsch negativen Ergebnisse ist immer noch hoch.

- Die Windows-Version ist schwer zu installieren.

- Hat eine komplexe GUI (Graphical User Interface).

10. Alibaba Cloud Managed Security Service

Alibaba bietet einen auf SaaS basierenden Managed Service für den Portscan und die Schwachstellenbewertung an, um falsch positive Ergebnisse zu eliminieren. Um Rufschädigungen zu verhindern, nutzt der Dienst maschinelles Lernen zur Identifizierung von Web- und Hintertür-Schwachstellen, illegalem Inhalt und Manipulation von Websites.

Auf die gleiche Weise vereinfacht Alibaba den Prozess durch unbegrenzte Scans, die keine Installation, Aktualisierung oder Wartung erfordern. Dies ist für Nicht-US-Unternehmen ideal, vor allem angesichts des auf Cloud-Technologien fokussierten und anhaltenden Handelszwistes zwischen den USA und China.

Vorteile des Alibaba Cloud Managed Security Service

- Wird von großen Organisationen weit verbreitet genutzt.

- Bietet dynamische Beschleunigungsfähigkeiten.

- Dynamisches Content Delivery Network.

- Professionelle Sicherheitsmaßnahmen.

Nachteile des Alibaba Cloud Managed Security Service

- Potenzielle Compliance-Probleme.

- Mangelnde Kundenservice.

11. Intruder.io

Intruder.io bietet ein Paket von Penetrationstests und Tools zur Erkennung von Sicherheitslücken. Organisationen können Intruder.io verwenden, um eine einzelne Bewertung durchzuführen oder ihre Umgebung kontinuierlich überwachen auf Bedrohungen.

Vorteile von Intruder.io

- Einfach zu bedienendes Interface, das Ihnen ermöglicht, schnell mit dem Scannen zu beginnen.

- Einfache und öffentlich einsehbare Preisgestaltung.

- Scans ermöglichen das Tagging, um Gruppierungen zu organisieren.

- Der Scan für auftauchende Bedrohungen prüft sofort nach der Veröffentlichung auf neu veröffentlichte Sicherheitslücken.

Nachteile von Intruder.io

- Bietet wenig ausführliche Berichterstattung.

- Unterstützung für passwortlose Workflows für den authentifizierten Web-App-Scan.

Lesen Sie auch Finden Sie heraus, wer in Active Directory gesperrt ist

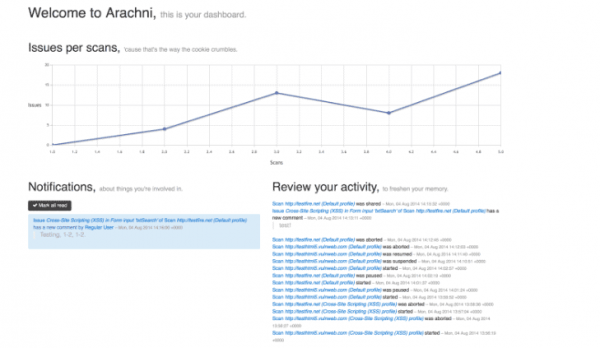

12. Arachni

Arachni ist auch ein Werkzeug zur Erkennung von Sicherheitslücken, das speziell für Webanwendungen entwickelt wurde. Dieses Tool deckt mehrere Sicherheitslücken ab und wird regelmäßig aktualisiert. Arachni bietet Einrichtungen für Risikobewertung und gibt Empfehlungen und Gegenmaßnahmen für die gefundenen Schwachstellen.

Darüber hinaus ist Arachni ein kostenloses, quelloffenes Sicherheitslücken-Tool, das Linux, Windows und macOS unterstützt. Es unterstützt auch Penetrationstests, da es in der Lage ist, neu identifizierte Sicherheitslücken zu beheben.

Vorteile von Arachni

- Es durchläuft alle kritischen Tests.

- Bietet sowohl eine Kommandozeilenschnittstelle als auch eine browserbasierte GUI.

- Es liefert beeindruckende Ausgaben und einsichtsvolle Erklärungen.

- Bietet eine Vielzahl von Testmodi.

Nachteile von Arachni

- Es dauert lange, bis es ausgeführt wird.

- Es wurde aufgegeben

13. Amazon Inspector

Für AWS-Speicher gibt es Amazon Inspector, einen automatisierten Sicherheitsbewertungsdienst. Sie können jedes auf AWS bereitgestellte Anwendungssystem scannen und es auf Amazon EC2-Instanzen skalieren. Nach dem Scannen und der Sicherheitslückenermittlung liefert das Tool eine detaillierte Liste potenzieller Sicherheitslücken, die nach Risikostufe klassifiziert sind. Es kann auch einen Mangel an Sicherheitsbest Practices in Anwendungen während der Ausführung und Bereitstellung erkennen.

Vorteile von Amazon Inspector

- Automatisiert die Sicherheitsbewertung Ihrer Anwendungen und identifiziert proaktiv Sicherheitslücken.

- Ermöglicht die Entwicklung und schnelle Iteration neuer Anwendungen und bewertet Compliance mit besten Praktiken und Richtlinien.

- Es führt eine Bewertung auf Netzwerkebene und Hostebene durch.

- Fähigkeit, Probleme automatisch zu lösen, ohne menschliche Eingriffe.

Nachteile von Amazon Inspector

- Die Abrechnung für Amazon Inspector ist etwas schwierig, wenn Sie ihn einrichten, um mit anderen Diensten zu arbeiten.

- Mangel an einigen benutzerdefinierten Schutzmaßnahmen.

14. NMAP

Nmap ist ein kostenloses, quelloffenes Netzwerkanalysewerkzeug, das bei vielen Sicherheitsexperten beliebt ist. Es verwendet Probe-Technologie zur Erkennung von Netzwerkhosts und Betriebssystemen. Diese Funktion hilft bei der Identifizierung von Schwachstellen in einzelnen oder mehreren Netzwerken. Wenn Sie neu oder gerade erst anfangen, etwas über die Schwachstellenscanning zu lernen, ist Nmap ein ausgezeichneter Ausgangspunkt.

Vorteile von NMAP

- Enthält Scan-Methoden zur Vermeidung von IDS.

- Bietet GUI-Funktionalität über Zenmap

- Umfassende Port-Scans von sowohl TCP- als auch UDP-Ports.

- Sehr konfigurierbar. Sie können genau auswählen, wonach Sie scannen möchten, auf Portbereiche begrenzen, Protokolle, IPs usw.

Nachteile von NMAP

- Es wird nicht so häufig aktualisiert wie kostenpflichtige Tools.

- Unter Windows sind nicht alle Funktionen verfügbar.

- Wenn Sie Ihren Scanbereich nicht begrenzen, kann ein Befehl sehr lange dauern, um abzuschließen

Lesen Sie auchProbieren Sie dieses Office 365 Management-Tool aus

15. Acunetix

Letztes Element in unserer Liste der Top 15 Besten Sicherheitslüstenscanner-Tools in der Cybersicherheit istAcunetix. Darüber hinaus ist es ein weiteres Tool, das nur webbasierte Anwendungen scannen kann. Aber sein mehrfach ausgeführter Scanner kann schnell Hunderttausende von Seiten durchsuchen und gemeinsame Webserver-Konfigurationsprobleme erkennen. Perfekt für die Überprüfung von WordPress. Wer also viele WordPress-Beiträge hat, sollte es in Betracht ziehen.

Vorteile von Acunetix

- Niedrige Rate von falsch positiven Ergebnissen.

- Gute Berichtsmöglichkeiten.

- Authentifizierte Scans.

- Unterstützt das Importieren von Statusdateien aus anderen beliebten Anwendungstesttools.

Nachteile von Acunetix

- Schlechte Benutzerverwaltung.

- Unterstützt mehrere Endpunkte nicht gut.

- Hat Authentifizierungsprobleme mit modernen Unternehmensanwendungen.

Vielen Dank, dass Sie die Top 15 Besten Sicherheitslüstenscanner-Tools in der Cybersicherheit gelesen haben. Wir werden abschließen.

Top 15 der besten Schwachstellen-Scanner-Tools im Bereich Cybersicherheit Abschluss

Zusammenfassend, egal welches Schwachstellen-Scannertool Sie verwenden möchten, die Wahl des idealen Tools hängt von Ihren Sicherheitsanforderungen und Ihrer Fähigkeit ab, Ihr System zu analysieren. Identifizieren und beheben Sie Sicherheitsschwachstellen, bevor es zu spät ist. Überprüfen Sie nun die Funktion jedes Tools und wählen Sie dasjenige aus, das für Sie geeignet ist.

Schwachstellen-Scanner können Schwachstellen identifizieren, sie je nach Schweregrad ihrer Bedrohung klassifizieren und Berichte generieren, die Vorschläge enthalten, wie man sie auf bestmögliche Weise angehen kann.

Source:

https://infrasos.com/top-15-best-vulnerability-scanner-tools-in-cybersecurity/