In diesem Beitrag zeigen wir Ihnen einige der besten Bedrohungssuche Werkzeuge in Cybersicherheit mit ihren Vor- und Nachteilen.

Bedrohungssuche ist der Prozess der aktiv nach Schwachstellen in Systemen und Anwendungen suchen, um vor Angriffen durch Angreifer geschützt zu sein. Darüber hinaus führen Analysten die Bedrohungssuche entweder manuell oder mit Hilfe von Informationssicherheitswerkzeugen durch.

Die besten Praktiken zur Bedrohungssuche entwickeln sich ständig weiter, da neue Angriffsmethoden auftauchen. Daher ist die richtige Strategie zur Bedrohungssuche, Netzwerke nach Gefahren abzusuchen und sie zu isolieren. Weiterhin werden sie eliminiert, bevor konventionelle Warnsysteme überhaupt Alarm geschlagen haben.

Insgesamt gibt es auch verschiedene Arten von Bedrohungssuchen:

- Reaktive Suchen (auf einen Angriff reagieren).

- Proaktive Suchen (einen Angriff verhindern).

In diesem Beitrag haben wir einige der besten Bedrohungsaufspürungstools aufgelistet, die IT-Sicherheitsanalysten oder jeder, der Bedrohungen in ihrer Netzwerkumgebung absichern möchte, verwenden können. Mit Hilfe dieser Bedrohungsaufspürungssoftware können Sie Ihre Daten sicher halten.

Fangen wir den Artikel „Top 10 Best Threat Hunting Tools in Cyber Security (Vor- und Nachteile)“ an.

Lesen Sie auch Was ist der NIST Cybersecurity Framework? (Best Practices)

Top 10 Best Threat Hunting Tools in Cyber Security

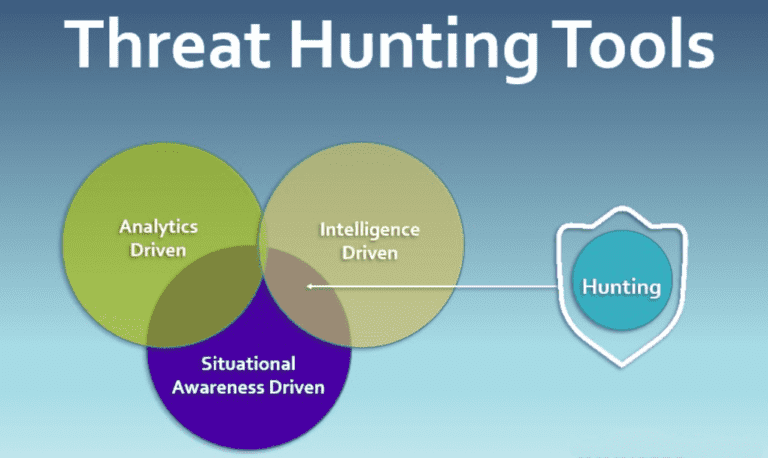

Bildquelle: Eduba

Zunächst einmal ist ein Bedrohungsaufspürungstool eine Software, die viele Organisationen verwenden, um Bedrohungen im Netzwerk zu finden. Mit diesen ausgezeichneten Lösungen können Organisationen Bedrohungen im Netzwerk erkennen, Intelligenz sammeln und Beweise liefern. Folgende sind einige der besten Bedrohungsaufspürungstools, die auf dem Markt erhältlich sind, überprüfen Sie sie bitte und vergleichen.

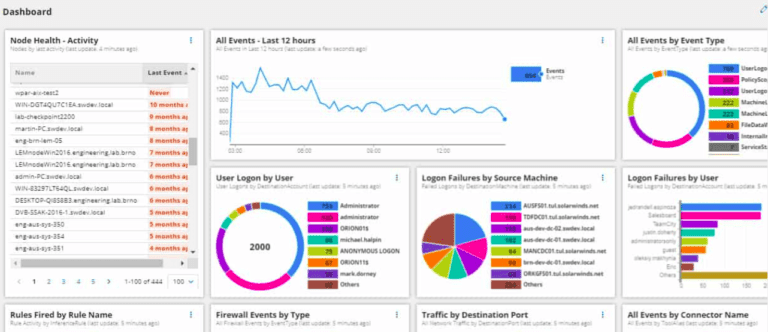

1. SolarWinds Security Event Manager

SolarWinds Security Event Manager ist ein Sicherheitsereignisverwaltungssystem, das einen vereinheitlichten Blick auf alle Arten von Ereignissen bietet. Es sammelt Informationen von mehreren Quellen und führt Analysen durch. Darüber hinaus bietet es ein einzelnes Bedienfeld für Sicherheitsoperationen und hilft, Sicherheitsereignisse in Echtzeit zu überwachen.

Die Software erkundet auch jeden anderen Endpunkt im Netzwerk, während sie auf Ihrem Server läuft. Darüber hinaus ist sie in der Lage, Warnungen zu generieren, wenn bestimmte Kriterien von einem Ereignis erfüllt oder überschritten werden. Mit diesen Tools können Sie proaktiv handeln und potenzielle Angriffe vermeiden, bevor sie zu ernsthaften Problemen werden.

Zusätzlich unterstützt sie die Integration mit anderen Tools wie Ticket-Systemen und Helpdesks.

Merkmale

- Überwacht die Dateiintegrität.

- IT DISA STIG-Konformität.

Ereignisprotokoll -Analysator.Benutzer Aktivitätsüberwachung . - Ereignisprotokoll Analyzer.

- Benutzer Aktivität Überwachung.

- Netzwerks Sicherheit Überwachung.

- USB-Sicherheitsanalyzer.

- Firewall-Sicherheitsmanagement.

- Verhindert DDoS-Angriffe.

- Botnet-Erkennung.

- SIEM-Protokollüberwachung.

- Bedrohungsabwehr.

- Compliance Berichterstattung.

- SQL-Einspritzangriffsschutz.

- Automatisierte Reaktionen.

Vorteile des SolarWinds Security Event Managers

- Das Software ermöglicht es Organisationen, ihre Protokolldateien zu verwalten und Analysen durchzuführen.

- Es warnt sofort bei der Erkennung jeglicher verdächtiger Aktivitäten.

- Ermöglicht es Benutzern, einfallsreiche Berichte zu erstellen und zu planen.

- Enthält Management-Funktionen sowie SIEM-Tools, die dabei helfen, Sicherheitsrisiken zu verhindern.

Nachteile des SolarWinds Security Event Manager

- Die Benutzeroberfläche sollte benutzerfreundlicher gestaltet werden.

- Der SolarWinds Security Event Manager unterstützt die Cloud-Version nicht.

- Der Abfrage-Generator ist mühsam zu bedienen

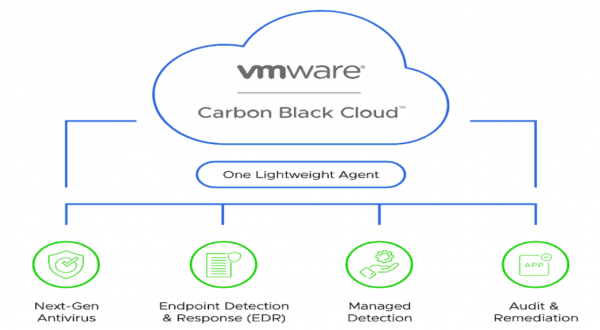

2. VMWare Carbon Black Endpoint

VMWare Carbon Black Endpoint ist ein weiteres beliebtes Bedrohungs-Hunting-Tool, das von den meisten Organisationen zur Schutz von mehreren Endpunkten verwendet wird. Darüber hinaus verfügt jeder Endpunkt über einen Agenten, der mit dem Datenprozessor von Carbon Black kommuniziert und so eine schnellere Arbeitsweise ermöglicht.

Das Software hilft, Milliarden von Systemereignissen zu verfolgen und Angreifern das Ausnutzen von legitimen Tools zu verhindern. Sicherlich hilft es auch, Ihren Untersuchungsablauf zu automatisieren, damit Sie schnell reagieren können.

Die Software beinhaltet auch ein Bedrohungserkennungssystem, das Bedrohungen erkennt und eine sofortige Warnung an das SOAR-System sendet. Mit diesem Tool verringern Sie die Reaktionszeit auf Vorfälle und geben wichtige CPU-Zyklen an das Unternehmen zurück.

Funktionen

- Automatisierte Reaktion.

- Bedrohungsintelligenz-Feed.

- SOAR-Systemunterstützung.

- Schnelle Bedrohungserkennung.

- Ransomware-Schutz.

- Virenabwehr für Unternehmen.

- Cloud-basierte Endpunktsicherheit.

Vorteile von VMWare Carbon Black Endpoint

- Verhindert Bedrohungen in Echtzeit und minimiert Ausfallzeiten.

- VMWare Carbon Black Endpoint verdeutlicht deutlich, wie sich die Infektion im Laufe der Zeit auf verschiedene Systeme ausbreitet.

- Um Schwierigkeiten zu debuggen und festzustellen, ob Carbon Black der Hauptgrund ist, können Benutzer auch einen Arbeitsplatz oder Server leicht in den Umgehungsmodus versetzen.

Nachteile von VMWare Carbon Black Endpoint

- Das Scannen einzelner Dateien ist nicht verfügbar.

- Die Bereitstellung der Software über SCCM kann schwierig sein.

- Der Log-Manager ist nicht verfügbar.

3. Phishing Catcher

Phishing Catcher ist eine spezielle Art von Phishing Schutzwerkzeug, das dazu beiträgt, Websites vor Hackerangriffen zu schützen. Gleichzeitig nutzt es Informationen über verdächtig ausgestellte TLS-Zertifikate.

Mit dem Phishing Catcher wird die Website in der Regel durch Scannen untersucht und auf Schwachstellen geprüft. Bei der Entdeckung von Schwachstellen blockiert es den Angriff automatisch und verhindert, dass Hacker Zugriff auf die Website erhalten.

Heute nutzen viele Organisationen Open-Source-Tools zur Erkennung von Phishing-Domänen und zur Bedrohungsverhinderung. Darüber hinaus bietet Phishing Catcher Bewertungen basierend auf bestimmten Kriterien, sodass Hunt-Teams sich auf echte Bedrohungen konzentrieren können.

Funktionen

- Automatisierter Workflow.

- Nutzt KI zur Schreibung von Codes.

- Erkennung von Schwachstellen in Echtzeit.

- Codeänderung Verwaltung.

- Zusammenarbeit.

Vorteile des Phishing Catchers

- Ermöglicht Benutzern die Erkennung von Phishing-Domänen in Echtzeit.

- Konzentriert sich auf verdächtige Begriffe und jagt nach echten Bedrohungen.

Nachteile des Phishing-Jägers

- Keine Nachteile für den Phishing-Jäger gefunden.

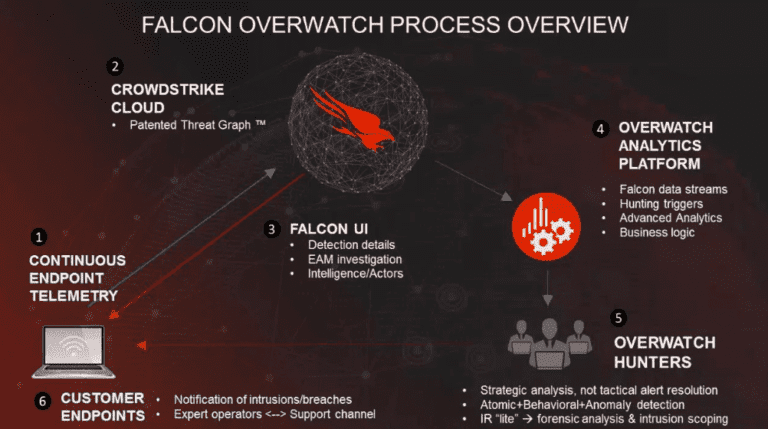

4. CrowdStrike Falcon Overwatch

CrowdStrike Falcon Overwatch ist eine von künstlicher Intelligenz angetriebene Plattform, die EchtzeitSchutz gegenCyberangriffebietet. Folglich bietet es eine vereinheitlichte Endpunktsicherheit, Netzwerksicherheit und Bedrohungsintelligenz.

Der CrowdStrike Falcon Overwatch kann Angreifer identifizieren, bevor sie angreifen, Angriffe im Gange stoppen und den Schaden beheben. Er nutzt auch künstliche Intelligenz, um Malware-Familien und -Varianten sowie Ransomware in Echtzeit zu identifizieren.

Gleichermaßen ist der CrowdStrike Falcon Overwatch eine Endpunktschutzplattform, die eine vollständige Sichtbarkeit der Angriffsfläche bietet und Malware und unbekannte Bedrohungen blockiert. Es ermöglicht es den Benutzern, alle Aktivitäten auf einem Gerät zu überwachen. Ob Daten, Apps, Prozesse, Netzwerkverbindungen, Datei-Uploads/Downloads oder Kommandozeilenargumente, man kann alles verfolgen.

Funktionen

Vorteile des CrowdStrike Falcon Overwatch

- CrowdStrike Falcon Overwatch hilft, den Aufwand, die Komplexität und die Kosten durch seine hervorragenden Funktionen zu reduzieren.

- Ermöglicht es Benutzern, Echtzeit-Daten auszuwerten, um Einbrüche zu erkennen.

- Weniger oder kein Rechenleistungsverbrauch.

- Integrierte Bedrohungs-Intelligence mit Bedrohungs-Schwerebewertung.

- Vollständige Sichtbarkeit der USB-Geräte-Nutzung mit Falcon Device Control

Nachteile des CrowdStrike Falcon Overwatch

- Gerätekontrolle erfordert eine umfassendere Ausrichtung.

- Die Migrationsteile benötigen weitere Verbesserungen.

- A few features may take time to assess or run.

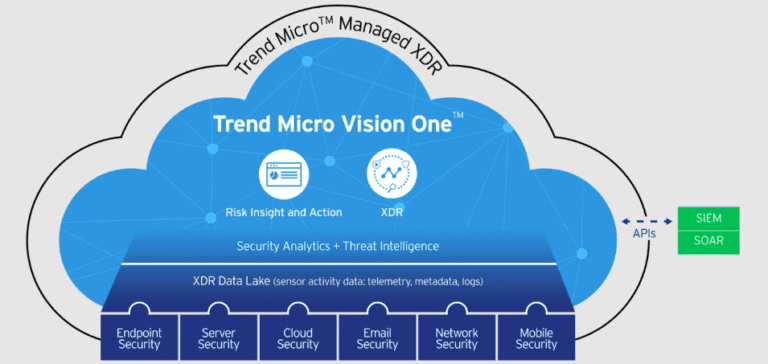

5. Trend Micro Managed XDR

Trend Micro Managed XDR ist das neue Produkt von Trend Micro, das eine vollständige Suite von Sicherheitslösungen für die Cloud bereitstellt. Hilft Unternehmen und Dienstanbietern, ihren Kunden vor zunehmend raffinierten, anhaltenden und allgegenwärtigen Bedrohungen zu schützen.

Insbesondere ist Trend Micro Managed XDR eine Sicherheitslösung, die eine mehrschichtige Abwehr gegen gezielte Bedrohungen bietet. Bietet Schutz vor gezielten Angriffen durch die Verwendung eines integrierten Intelligenzsystems, das böswillige Aktivitäten erkennt und blockiert.

Mit Trend Micro Managed XDR bietet auch Schutz vor Ransomware und anderen Malware-Angriffen sowie Abwehrmaßnahmen gegen Datenverletzungen. Darüber hinaus hilft es Unternehmen, ihre Daten vor Diebstahl durch Hacker zu schützen. Es verhindert auch unberechtigten Zugriff auf vertrauliche Informationen von außen.

Funktionen

- Ganzheitliche Unternehmensweite Bedrohungssuche.

- Zero Trust Risk Insight.

- Manuelle Bedrohungssuche.

- Compliance Berichterstattung.

- Bedrohungsreaktion und -erkennung.

- Visualisiert die gesamte Angriffserzählung.

- Fortgeschrittene Bedrohungskorrelation.

- Unterstützt MITRE ATT&CK-Taktiken.

- Identitäts Zugriffsmanagement.

- Integrationstauglich.

Vorteile von Trend Micro Managed XDR

- Es ist die beste Wahl für Unternehmen, die keine Sicherheitsexperten im Personal haben.

- Bietet End-to-End-Sichtbarkeit, erkennt Verwundbarkeiten in Echtzeit und erstellt handlungsrelevante Berichte.

- Es verfügt über die Fähigkeit, die Sicherheit für mehrere Standorte zu verwalten und Bedrohungen in Echtzeit zu erkennen.

Nachteile von Trend Micro Managed XDR

- Die meisten Benutzer finden Trend Micro Managed XDR eine teure Lösung.

- Die Ergebnisse waren verzögert.

- Das Agentensystem ist sehr langsam, es muss seine Leistung verbessern.

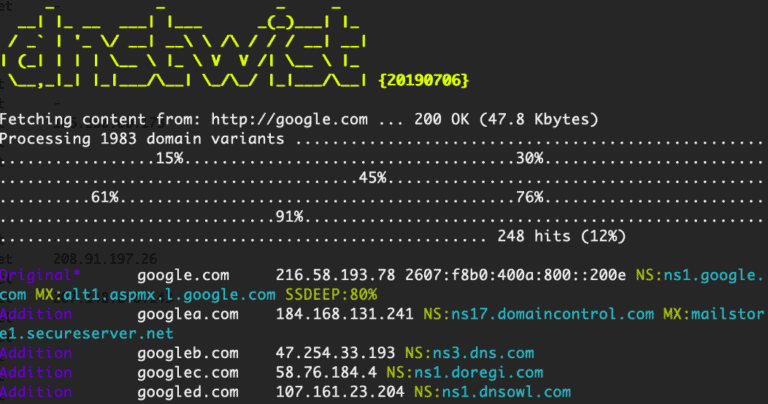

6. DNSTwist

Darüber hinaus ermöglicht es Organisationen, falsch getippte Domains, Homographen oder internationalisierte Domainnamen (IDN) zu verfolgen. Zusätzlich kann es auch die Geolokalisierung aller Ergebnisse durchführen, um seltsame Ausreißer zu finden, und lebende Phishing-Seiten erkennen.

Features

- Unicode-Domainnamen (IDN).

- Erkennung lebender Phishing-Seiten.

- GeoIP-Standort.

- Export Berichte.

- Erkennung falscher MX-Hosts.

Vorteile von DNSTwist

- Verwendet Algorithmen zur Entdeckung verdächtiger und falsch getippter Domains

- Es verfügt über die Fähigkeit, lebende Phishing-Seiten zu entdecken.

Nachteile von DNSTwist

- Für DNSTwist wurden keine Nachteile gefunden.

7. Cynet 360 AutoXDR-Plattform

Cynet 360 ist ein Unternehmens-Cybersicherheits-Anbieter, der eine Reihe von Lösungen zur Schutz der digitalen Vermögenswerte seiner Kunden bietet. Das Unternehmen ist seit vielen Jahren auf dem Markt. Es hat mehr als 2000 Organisationen, einschließlich Fortune 500-Unternehmen und Regierungsbehörden, bei der Schutz ihrer digitalen Vermögenswerte unterstützt.

Darüber hinaus bietet es eine Reihe von Dienstleistungen an, einschließlich Schwachstellen-Bewertung, Penetrationstests und digitaler Forensik. Die Software verfügt auch über eine Funktion zur Identifizierung potenzieller Bedrohungen für die Netzwerks Sicherheit eines Unternehmens.

Funktionen

- Bedrohungs-Jagd und Sandboxing.

- Speicher-Forensik.

- Unterstützung für Honeypot-System.

- Autonome Sicherheitsüberschreitung.

- Benutzer- und Entitätsverhaltensanalyse (UEBA).

- Endpunkterkennung und Reaktion.

- Schwachstellenmanagement.

- Autonome Sicherheitsverletzungsschutz.

Vorteile der Cynet 360 AutoXDR Plattform

- Automatisierte Bedrohungsanalyse und Behebung im gesamten Umfeld.

- Bietet bessere Sichtbarkeit und hilft bei der Erkennung von Bedrohungen im gesamten Umfeld.

- Ermöglicht es Benutzern zu sehen, ob SaaS Anwendungen Sicherheitsrisiken darstellen.

Nachteile der Cynet 360 AutoXDR Plattform

- Der Protokollmanager ist nicht verfügbar.

- Probleme bei der Erkennung verdächtiger verbundener Dienste und einige Verlangsamung.

8. Gnuplot

Gnuplot ist ein weiteres Open-Source-Tool, das Anomalien in den Daten erkennt. Darüber hinaus hat Gnuplot viele Anwendungsfälle, wie z.B. Anomalien in Netzwerkverkehr, DateisystemAktivität und Anwendungsprotokollen. Verwenden Sie es auch zur Erstellung von Grafiken der Ergebnisse einer Simulation oder Modellierung.

Offensichtlich ist Gnuplot eine vertrauenswürdige Bedrohungsbekämpfung, Datenvisualisierung und Analysewerkzeug, das zur Erkennung von Anomalien in den Daten verwendet wird. Der erste Schritt bei der Verwendung von Gnuplot besteht darin, Ihr Arbeitsverzeichnis einzurichten. Hier werden Sie Ihre Eingabedateien und die Ausgabedateien speichern.

Funktionen

- Unterstützt Web-Skripting.

- Verwendet Plotting-Engine.

- Unterstützt verschiedene Arten von Ausgabe.

- Kommandozeilenwerkzeug.

Vorteile von Gnuplot

- Die Open-Source-Software ermöglicht das Zeichnen von Daten in zwei und drei Dimensionen.

- Verwendet Datenvisualisierungswerkzeuge zur Überwachung und Entdeckung von statistischen Ausreißern.

- Mit dem Kommandozeilenwerkzeug können Jäger gnuplot große Mengen von getrennten Daten zuführen und sofortige Ergebnisse erhalten.

Nachteile von Gnuplot

- Web-Schnittstelle nicht verfügbar.

9. Exabeam Fusion

Exabeam ist ein Unternehmen für Datenanalyse, das Produkte für Regierungs- und Privatsektor-Organisationen bereitstellt. Es hilft bei der Erkennung von Insider-Bedrohungen, der Prävention von Cyber-Angriffen und der Risikobewältigung. Exabeam verfügt über mehr als ein Jahrzehnt Erfahrung in der Suche nach Insider-Bedrohungen.

Das Flaggschiffprodukt von Exabeam ist Exabeam Fusion – eine einzige Lösung, die Inhaltsanalyse mit maschinellem Lernen kombiniert, um Mitarbeiter mit hohem Risiko basierend auf ihren digitalen Fußspuren und Verhaltensweisen zu identifizieren.

Features

- Bedrohungserkennung, Untersuchung und Reaktion (TDIR).

- Compliance-Berichterstattung.

- Log-Management.

- Verhaltensanalyse.

- Unterstützung der Integration.

- SaaS-Produktivitätsanwendungen.

- Vordefinierte Diagrammtypen.

- Integrierte BedrohungsIntelligence.

Vorteile von Exabeam Fusion

- Sammelt Daten zu seinen Aktivitäten aus Anwendungen und untersucht Log-Dateien.

- Bietet umfassenden Schutz und hilft bei der Erreichung von Erfolg in Sicherheitsoperationen.

- Unterstützt über 500 Integrationen und vorgefertigte Diagrammtypen.

Nachteile von Exabeam Fusion

- Wenn ein Endgerät keine Verbindung zum Netzwerk hat, ist es nicht sicher.

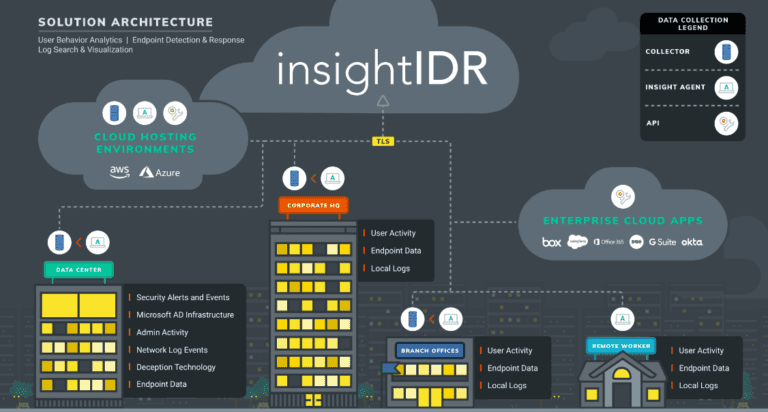

10. Rapid7 InsightIDR

Rapid7 InsightIDR ist ein Cyber-Intelligence-Produkt, das von Organisationen zur Identifizierung von Cyber-Bedrohungen verwendet wird. Das Produkt verwendet Maschinenlernen zur Identifizierung der wahrscheinlichsten Bedrohung und liefert handlungsrelevante Erkenntnisse. Die Erkenntnisse geben Einblicke darüber, was die Bedrohung tut, wie sie sich ausbreitet und wen sie trifft.

Rapid7 InsightIDR erkennt automatisch unbekanntes Malware durch Heuristikanalyse von Dateien auf einem Benutzerrechner oder auf einem Netzwerkspeicher. Es erkennt auch neues Malware, indem es Änderungen im Dateisystem überwacht.

Funktionen

- Bedrohungsintelligenz.

- Anomaliebasierte Bedrohungserkennung.

- Signaturbasierte Bedrohungserkennung.

- Vorfalls-Erkennung und -Reaktion.

- Benutzer- und Entitätsverhaltensanalyse.

- Leichtgewichtiges, cloud-native Lösung.

- Automatisierte Reaktion.

- Schwachstellenmanagement.

Vorteile von Rapid7 InsightIDR

- Investieren und Ergebnisse innerhalb von Tagen statt Monaten auswerten.

- Erhöhen Sie Ihre Produktivität, um mehr Zeit am Tag freizugeben.

- Die cloud-native Lösung bietet zusammengestellte, einsatzbereite Erkennungen.

Nachteile von Rapid7 InsightIDR

- Benutzer müssen zusätzlich für SOAR bezahlen.

- Die Indikatoren für Kompromittierungen sind komplex zu analysieren.

- Das Ausführen von Systemscans belastet das Netzwerkbandbreite stark und verlangsamt Prozesse.

Vielen Dank für das Lesen der Top 10 Besten Bedrohungsjagd-Tools in der Cybersicherheit. Wir werden jetzt schließen.

Top 10 Beste Bedrohungsjagd-Tools in der Cybersicherheit (Vorteile und Nachteile) Zusammenfassung

Bedrohungsjagd ist der Prozess der Identifizierung und Beseitigung von Bedrohungen, die von keinem Sicherheitssystem erkannt wurden. Die Suche nach Bedrohungen ist eine zeitaufwändige Aufgabe und es ist auch sehr wichtig für die Sicherheit des Unternehmens. Mit einem Bedrohungsjagd-Tool wird es viel einfacher, Bedrohungen zu finden. Das Tool kann verschiedene Techniken wie Datenmin

Source:

https://infrasos.com/top-10-best-threat-hunting-tools-in-cyber-security/